Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

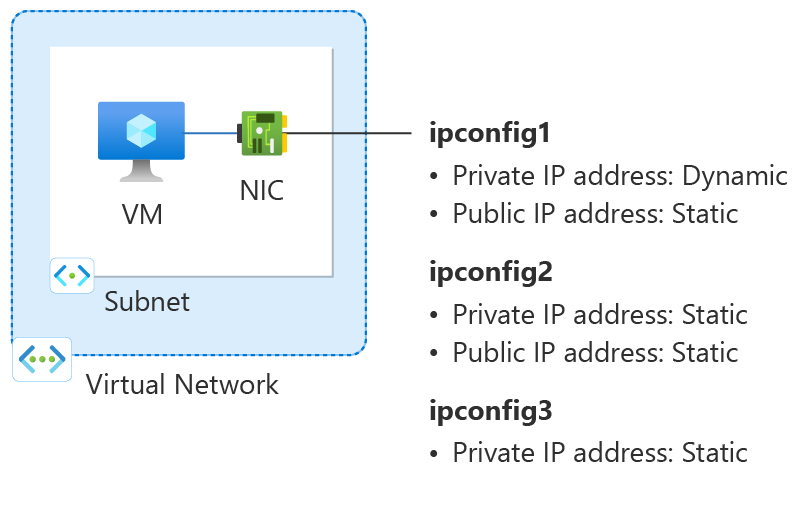

Une ou plusieurs cartes réseau sont attachées à une machine virtuelle Azure. Une ou plusieurs adresses IP publiques ou privées, statiques ou dynamiques, peuvent être affectées à chaque carte réseau.

L’affectation de plusieurs adresses IP à une machine virtuelle permet :

Hébergement de plusieurs sites web ou services avec des adresses IP différentes et des certificats TLS/SSL sur un serveur unique.

de jouer le rôle d’une appliance virtuelle réseau, telle qu’un pare-feu ou un équilibreur de charge.

La possibilité d’ajouter l’une des adresses IP privées pour toutes les cartes réseau à un pool principal Azure Load Balancer. Auparavant, seule l’adresse IP principale de la carte réseau principale pouvait être ajoutée à un pool principal. Pour plus d’informations sur l’équilibrage de charge sur plusieurs configurations IP, consultez Équilibrage de charge sur plusieurs configurations IP.

Une ou plusieurs configurations IP sont associées à chaque carte réseau attachée à une machine virtuelle. Une adresse IP privée statique ou dynamique est affectée à chaque configuration. Une ressource d’adresse IP publique peut également être associée à chaque configuration. Pour plus d’informations sur les adresses IP dans Azure, consultez Adresses IP dans Azure.

Note

Toutes les configurations IP d’une même carte réseau doivent être associées au même sous-réseau. Pour disposer de plusieurs adresses IP sur différents sous-réseaux, vous pouvez utiliser plusieurs cartes réseau sur une machine virtuelle. Pour plus d’informations sur l’utilisation de plusieurs cartes réseau sur une machine virtuelle dans Azure, consultez Création d’une machine virtuelle avec plusieurs cartes réseau.

Le nombre d’adresses IP privées pouvant être attribuées à une carte réseau est limité. Le nombre d’adresses IP publiques pouvant être utilisées dans un abonnement Azure est également limité. Pour plus d’informations, consultez l’article sur les limites Azure .

Cet article explique comment ajouter plusieurs adresses IP à une machine virtuelle à l’aide de PowerShell.

Prerequisites

Compte Azure avec un abonnement actif. Créez un compte gratuitement.

Environnement PowerShell dans Azure Cloud Shell ou Azure PowerShell installé localement. Pour plus d’informations sur l’utilisation de PowerShell dans Azure Cloud Shell, consultez Démarrage rapide Azure Cloud Shell.

- Si vous choisissez d’installer et d’utiliser PowerShell en local, vous devez exécuter le module Azure PowerShell version 5.4.1 ou ultérieure pour les besoins de cet article. Exécutez

Get-InstalledModule -Name Azpour rechercher la version installée. Si vous devez effectuer une mise à niveau, consultez Installer le module Azure PowerShell. Vérifiez que votre module Az.Network est 4.3.0 ou version ultérieure. Pour vérifier le module installé, utilisez la commandeGet-InstalledModule -Name "Az.Network". Si le module nécessite une mise à jour, utilisez la commandeUpdate-Module -Name "Az.Network", si nécessaire.

- Si vous choisissez d’installer et d’utiliser PowerShell en local, vous devez exécuter le module Azure PowerShell version 5.4.1 ou ultérieure pour les besoins de cet article. Exécutez

Connectez-vous à Azure PowerShell et vérifiez que vous avez sélectionné l’abonnement avec lequel vous souhaitez utiliser cette fonctionnalité. Pour plus d’informations, consultez Se connecter avec Azure PowerShell.

Note

Bien que les étapes décrites dans cet article affectent toutes les configurations IP à une seule carte réseau, vous pouvez également affecter plusieurs configurations IP à une carte réseau quelconque dans une machine virtuelle équipée de plusieurs cartes réseau. Pour savoir comment créer une machine virtuelle avec plusieurs cartes réseau, consultez Créer une machine virtuelle avec plusieurs cartes d’interface réseau.

Figure : Diagramme des ressources de configuration réseau créées dans cet article pratique.

Créer un groupe de ressources

Un groupe de ressources Azure est un conteneur logique dans lequel les ressources Azure sont déployées et gérées.

Créez un groupe de ressources avec New-AzResourceGroup nommé myResourceGroup à l’emplacement eastus2 .

$rg =@{

Name = 'myResourceGroup'

Location = 'eastus2'

}

New-AzResourceGroup @rg

Créez un réseau virtuel

Dans cette section, vous allez créer un réseau virtuel pour la machine virtuelle.

Utilisez New-AzVirtualNetwork et New-AzVirtualNetworkSubnetConfig pour créer un réseau virtuel avec un sous-réseau.

## Create backend subnet config ##

$subnet = @{

Name = 'myBackendSubnet'

AddressPrefix = '10.1.0.0/24'

}

$subnetConfig = New-AzVirtualNetworkSubnetConfig @subnet

## Create the virtual network ##

$vnet = @{

Name = 'myVNet'

ResourceGroupName = 'myResourceGroup'

Location = 'eastus2'

AddressPrefix = '10.1.0.0/16'

Subnet = $subnetConfig

}

New-AzVirtualNetwork @vnet

Création d’une adresse IP publique principale

Utilisez New-AzPublicIpAddress pour créer une adresse IP publique principale.

$ip1 = @{

Name = 'myPublicIP-1'

ResourceGroupName = 'myResourceGroup'

Location = 'eastus2'

Sku = 'Standard'

AllocationMethod = 'Static'

IpAddressVersion = 'IPv4'

Zone = 1,2,3

}

New-AzPublicIpAddress @ip1

Créer un groupe de sécurité réseau

Dans cette section, vous allez créer un groupe de sécurité réseau pour la machine virtuelle et le réseau virtuel. Vous allez créer une règle pour autoriser les connexions à la machine virtuelle sur le port 22 pour le protocole SSH.

Utilisez New-AzNetworkSecurityGroup et New-AzNetworkSecurityRuleConfig pour créer le groupe de sécurité réseau et les règles.

## Create rule for network security group and place in variable. ##

$nsgrule1 = @{

Name = 'myNSGRuleSSH'

Description = 'Allow SSH'

Protocol = '*'

SourcePortRange = '*'

DestinationPortRange = '22'

SourceAddressPrefix = 'Internet'

DestinationAddressPrefix = '*'

Access = 'Allow'

Priority = '200'

Direction = 'Inbound'

}

$rule1 = New-AzNetworkSecurityRuleConfig @nsgrule1

## Create network security group ##

$nsg = @{

Name = 'myNSG'

ResourceGroupName = 'myResourceGroup'

Location = 'eastus2'

SecurityRules = $rule1

}

New-AzNetworkSecurityGroup @nsg

Créer une interface réseau

Utilisez New-AzNetworkInterface et New-AzNetworkInterfaceIpConfig pour créer une interface réseau (NIC) pour la machine virtuelle. L’adresse IP publique et le groupe de sécurité réseau créés précédemment sont associés à l’interface réseau. L’interface réseau est jointe au réseau virtuel que vous avez créé précédemment.

## Place the virtual network into a variable. ##

$net = @{

Name = 'myVNet'

ResourceGroupName = 'myResourceGroup'

}

$vnet = Get-AzVirtualNetwork @net

## Place the network security group into a variable. ##

$ns = @{

Name = 'myNSG'

ResourceGroupName = 'myResourceGroup'

}

$nsg = Get-AzNetworkSecurityGroup @ns

## Place the primary public IP address into a variable. ##

$pub1 = @{

Name = 'myPublicIP-1'

ResourceGroupName = 'myResourceGroup'

}

$pubIP1 = Get-AzPublicIPAddress @pub1

## Create a primary IP configuration for the network interface. ##

$IP1 = @{

Name = 'ipconfig1'

Subnet = $vnet.Subnets[0]

PrivateIpAddressVersion = 'IPv4'

PublicIPAddress = $pubIP1

}

$IP1Config = New-AzNetworkInterfaceIpConfig @IP1 -Primary

## Create a secondary IP configuration for the network interface. ##

$IP3 = @{

Name = 'ipconfig3'

Subnet = $vnet.Subnets[0]

PrivateIpAddressVersion = 'IPv4'

PrivateIpAddress = '10.1.0.6'

}

$IP3Config = New-AzNetworkInterfaceIpConfig @IP3

## Command to create a network interface. ##

$nic = @{

Name = 'myNIC1'

ResourceGroupName = 'myResourceGroup'

Location = 'eastus2'

NetworkSecurityGroup = $nsg

IpConfiguration = $IP1Config,$IP3Config

}

New-AzNetworkInterface @nic

Note

Lorsque vous ajoutez une adresse IP statique, vous devez spécifier une adresse valide, non utilisée, sur le sous-réseau auquel la carte réseau est connectée.

Création d'une machine virtuelle

Utilisez les commandes suivantes pour créer la machine virtuelle :

$cred = Get-Credential

## Place network interface into a variable. ##

$nic = @{

Name = 'myNIC1'

ResourceGroupName = 'myResourceGroup'

}

$nicVM = Get-AzNetworkInterface @nic

## Create a virtual machine configuration for VMs ##

$vmsz = @{

VMName = 'myVM'

VMSize = 'Standard_DS1_v2'

}

$vmos = @{

ComputerName = 'myVM'

Credential = $cred

}

$vmimage = @{

PublisherName = 'Debian'

Offer = 'debian-11'

Skus = '11'

Version = 'latest'

}

$vmConfig = New-AzVMConfig @vmsz `

| Set-AzVMOperatingSystem @vmos -Linux `

| Set-AzVMSourceImage @vmimage `

| Add-AzVMNetworkInterface -Id $nicVM.Id

## Create the virtual machine for VMs ##

$vm = @{

ResourceGroupName = 'myResourceGroup'

Location = 'eastus2'

VM = $vmConfig

SshKeyName = 'mySSHKey'

}

New-AzVM @vm -GenerateSshKey

Ajouter une adresse IP privée et publique secondaire

Utilisez New-AzPublicIpAddress pour créer une adresse IP publique secondaire.

$ip2 = @{

Name = 'myPublicIP-2'

ResourceGroupName = 'myResourceGroup'

Location = 'eastus2'

Sku = 'Standard'

AllocationMethod = 'Static'

IpAddressVersion = 'IPv4'

Zone = 1,2,3

}

New-AzPublicIpAddress @ip2

Utilisez New-AzNetworkInterfaceIpConfig pour créer la configuration IP secondaire de la machine virtuelle.

## Place the virtual network into a variable. ##

$net = @{

Name = 'myVNet'

ResourceGroupName = 'myResourceGroup'

}

$vnet = Get-AzVirtualNetwork @net

## Place your virtual network subnet into a variable. ##

$sub = @{

Name = 'myBackendSubnet'

VirtualNetwork = $vnet

}

$subnet = Get-AzVirtualNetworkSubnetConfig @sub

## Place the secondary public IP address you created previously into a variable. ##

$pip = @{

Name = 'myPublicIP-2'

ResourceGroupName = 'myResourceGroup'

}

$pubIP2 = Get-AzPublicIPAddress @pip

## Place the network interface into a variable. ##

$net = @{

Name = 'myNIC1'

ResourceGroupName = 'myResourceGroup'

}

$nic = Get-AzNetworkInterface @net

## Create a secondary IP configuration for the network interface. ##

$IPc2 = @{

Name = 'ipconfig2'

Subnet = $vnet.Subnets[0]

PrivateIpAddressVersion = 'IPv4'

PrivateIpAddress = '10.1.0.5'

PublicIPAddress = $pubIP2

}

$IP2Config = New-AzNetworkInterfaceIpConfig @IPc2

## Add the IP configuration to the network interface. ##

$nic.IpConfigurations.Add($IP2Config)

## Save the configuration to the network interface. ##

$nic | Set-AzNetworkInterface

Ajouter des adresses IP à un système d’exploitation de machine virtuelle

Connectez-vous à une machine virtuelle que vous avez créée à l’aide de plusieurs adresses IP privées. Vous devez ajouter manuellement toutes les adresses IP privées, notamment l’adresse principale, que vous avez ajoutées à la machine virtuelle. Procédez comme suit dans le système d’exploitation de votre machine virtuelle.

Windows Server

Étendre

Ouvrez une invite de commandes ou PowerShell.

Utilisez

ipconfig /allsur la ligne de commande. Vous voyez l’adresse IP privée principale qui a été affectée via DHCP.Entrez

ncpa.cplà la ligne de commande pour ouvrir la configuration des connexions réseau .Ouvrez les Propriétés de la carte réseau affectée aux nouvelles adresses IP.

Double-cliquez sur Internet Protocol Version 4 (TCP/IPv4).

Sélectionnez Utiliser l’adresse IP suivante :. Saisissez les valeurs suivantes.

Setting Value Adresse IP: Entrez l’adresse IP privée principale . Masque de sous-réseau : Entrez un masque de sous-réseau en fonction de votre adresse IP.

Par exemple, si le sous-réseau est un sous-réseau /24 , le masque de sous-réseau est 255.255.255.0.Passerelle par défaut : première adresse IP du sous-réseau.

Si votre sous-réseau est 10.0.0.0/24, l’adresse IP de la passerelle est 10.0.0.1.Sélectionnez Utiliser les adresses de serveur DNS suivantes :. Saisissez les valeurs suivantes.

Setting Value Serveur DNS préféré : Entrez votre serveur DNS principal.

Entrez l’adresse IP 168.63.129.16 pour utiliser le DNS fourni par défaut par Azure.Sélectionnez le bouton Avancé .

Sélectionnez Ajouter.

Entrez l’adresse IP privée que vous avez ajoutée à l’interface réseau Azure. Entrez le masque de sous-réseau correspondant. Sélectionnez Ajouter.

Répétez les étapes précédentes pour ajouter d’autres adresses IP privées que vous avez ajoutées à l’interface réseau Azure.

Important

Vous ne devez jamais assigner manuellement l’adresse IP publique assignée à une machine virtuelle Azure au sein du système d’exploitation de la machine virtuelle. Quand vous définissez manuellement l’adresse IP dans le système d’exploitation, assurez-vous qu’il s’agit de la même adresse que l’adresse IP privée attribuée à l’interface réseau Azure. Si l’adresse n’est pas attribuée correctement, cela peut entraîner une perte de connectivité à la machine virtuelle. Pour plus d’informations, consultez Modifier les paramètres d’adresse IP.

Pour plus d’informations sur les adresses IP privées, consultez Adresses IP privées.

Sélectionnez OK pour fermer les paramètres d’adresse IP secondaire.

Sélectionnez OK pour fermer les paramètres de l’adaptateur. Votre connexion RDP est rétablie.

Ouvrez une invite de commandes ou PowerShell.

Utilisez

ipconfig /allsur la ligne de commande.Vérifiez que les adresses IP privées primaires et secondaires sont présentes dans la configuration.

PS C:\Users\azureuser> ipconfig /all Windows IP Configuration Host Name . . . . . . . . . . . . : myVM Primary Dns Suffix . . . . . . . : Node Type . . . . . . . . . . . . : Hybrid IP Routing Enabled. . . . . . . . : No WINS Proxy Enabled. . . . . . . . : No Ethernet adapter Ethernet: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Microsoft Hyper-V Network Adapter Physical Address. . . . . . . . . : 00-0D-3A-E6-CE-A3 DHCP Enabled. . . . . . . . . . . : No Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::a8d1:11d5:3ab2:6a51%5(Preferred) IPv4 Address. . . . . . . . . . . : 10.1.0.4(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 IPv4 Address. . . . . . . . . . . : 10.1.0.5(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 IPv4 Address. . . . . . . . . . . : 10.1.0.6(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 10.1.0.1 DHCPv6 IAID . . . . . . . . . . . : 100666682 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-2A-A8-26-B1-00-0D-3A-E6-CE-A3 DNS Servers . . . . . . . . . . . : 168.63.129.16 NetBIOS over Tcpip. . . . . . . . : EnabledVérifiez que l’adresse IP privée principale utilisée dans les fenêtres est identique à l’adresse IP principale de l’interface réseau machines virtuelles Azure. Pour plus d’informations, consultez Aucun accès à Internet à partir de la machine virtuelle Windows Azure qui possède plusieurs adresses IP.

Validation de Windows Server

Pour valider la connectivité à Internet à partir de la configuration IP secondaire via l’adresse IP publique, utilisez la commande suivante. Remplacez 10.1.0.5 par l’adresse IP privée secondaire que vous avez ajoutée à l’interface réseau machines virtuelles Azure.

ping -S 10.1.0.5 outlook.com

Note

Pour les configurations d’adresses IP secondaires, vous pouvez effectuer un test Ping sur Internet si une adresse IP publique est associée à la configuration. Pour les configurations d’IP principales, une adresse IP publique n’est pas requise pour effectuer un test ping sur Internet.

SUSE Linux Enterprise et openSUSE

Étendre

Les distributions basées sur SUSE utilisent lecloud-netconfig plug-in à partir du cloud-netconfig-azure package pour gérer la configuration IP. Aucune procédure manuelle n’est requise pour l’administrateur. La première adresse IP d’un ensemble d’interface sur la plateforme est affectée via DHCP. Le plug-in cloud-netconfig sonde ensuite l’API du service de métadonnées d’instance Azure (une fois par minute) pour plus d’adresses IP affectées à l’interface et les ajoute/supprime automatiquement en tant qu’adresses IP secondaires.

Ce plug-in doit être installé et activé sur les nouvelles images par défaut. Vous trouverez les étapes de configuration des anciennes charges de travail ici : https://www.suse.com/c/multi-nic-cloud-netconfig-ec2-azure/.

Ubuntu 14/16

Étendre

Nous vous recommandons de consulter la documentation la plus récente relative de votre distribution Linux.

Ouvrez une fenêtre de terminal.

Vérifiez que vous êtes l’utilisateur racine. Si ce n’est pas le cas, entrez la commande suivante :

sudo -iMettez à jour le fichier de configuration de l’interface réseau (en supposant « eth0 »).

Conservez l’élément de ligne existant pour dhcp. L’adresse IP principale reste configurée telle qu’elle était précédemment.

Ajoutez une configuration pour une autre adresse IP statique avec les commandes suivantes :

cd /etc/network/interfaces.d/ lsUn fichier .cfg doit s’afficher.

Ouvrez le fichier. Les lignes suivantes doivent figurer à la fin du fichier :

auto eth0 iface eth0 inet dhcpAjoutez les lignes suivantes après les lignes qui existent dans le fichier. Remplacez

10.1.0.5par votre adresse IP privée et votre masque de sous-réseau.iface eth0 inet static address 10.1.0.5 netmask 255.255.255.0Pour ajouter d’autres adresses IP privées, modifiez le fichier et ajoutez les nouvelles adresses IP privées sur les lignes suivantes :

iface eth0 inet static address 10.1.0.5 netmask 255.255.255.0 iface eth0 inet static address 10.1.0.6 netmask 255.255.255.0Enregistrez le fichier à l’aide de la commande suivante :

:wqRéinitialisez l’interface réseau à l’aide de la commande suivante :

ifdown eth0 && ifup eth0Important

Exécutez les scripts ifup et ifdown sur la même ligne si vous utilisez une connexion distante.

Vérifiez que l’adresse IP est ajoutée à l’interface réseau à l’aide de la commande suivante :

ip addr list eth0Vous devez voir l’adresse IP que vous avez ajoutée à la liste. Example:

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000 link/ether 00:0d:3a:04:45:16 brd ff:ff:ff:ff:ff:ff inet 10.1.0.5/24 brd 10.1.0.255 scope global eth0 valid_lft forever preferred_lft forever inet 10.1.0.6/24 brd 10.1.0.255 scope global secondary eth0 valid_lft forever preferred_lft forever inet 10.1.0.4/24 brd 10.1.0.255 scope global secondary eth0 valid_lft forever preferred_lft forever inet6 fe80::20d:3aff:fe04:4516/64 scope link valid_lft forever preferred_lft forever

Validation (Ubuntu 14/16)

Pour être sûr de pouvoir vous connecter à Internet à partir de votre configuration d’IP secondaire via l’adresse IP publique associée, utilisez la commande suivante :

ping -I 10.1.0.5 outlook.com

Note

Pour les configurations IP secondaires, vous pouvez uniquement exécuter une commande ping sur Internet si une adresse IP publique est associée à la configuration. Pour les configurations d’IP principales, une adresse IP publique n’est pas requise pour effectuer un test ping sur Internet.

Pour les machines virtuelles Linux, lorsque vous tentez de valider la connectivité de trafic sortant à partir d’une carte réseau secondaire, il se peut que vous deviez ajouter des itinéraires appropriés. Reportez-vous à la documentation appropriée pour votre distribution Linux. La méthode suivante pour atteindre cet objectif :

echo 150 custom >> /etc/iproute2/rt_tables

ip rule add from 10.1.0.5 lookup custom

ip route add default via 10.1.0.1 dev eth2 table custom

Veillez à remplacer :

10.1.0.5 avec l’adresse IP privée associée à une adresse IP publique

10.1.0.1 vers votre passerelle par défaut

eth2 pour désigner votre carte réseau secondaire

Ubuntu 18.04+

Étendre

À compter de la version 18.04, netplan est utilisé dans Ubuntu pour la gestion du réseau. Nous vous recommandons de consulter la documentation la plus récente relative de votre distribution Linux.

Ouvrez une fenêtre de terminal.

Vérifiez que vous êtes l’utilisateur racine. Si ce n’est pas le cas, saisissez la commande suivante :

sudo -iCréez un fichier pour la deuxième interface et ouvrez-le dans un éditeur de texte :

vi /etc/netplan/60-static.yamlAjoutez les lignes suivantes au fichier, en remplaçant

10.1.0.5/24par votre IP et votre masque de sous-réseau :network: version: 2 ethernets: eth0: addresses: - 10.1.0.5/24Pour ajouter des adresses IP privées, modifiez le fichier et ajoutez les nouvelles adresses IP privées sur les lignes suivantes :

network: version: 2 ethernets: eth0: addresses: - 10.1.0.5/24 - 10.1.0.6/24Enregistrez le fichier à l’aide de la commande suivante :

:wqTestez les modifications avec netplan try pour confirmer la syntaxe :

netplan tryNote

netplan tryapplique temporairement les modifications et restaure les modifications après 120 secondes. En cas de perte de connectivité, attendez 2 minutes, puis reconnectez-vous. Les modifications auront alors été annulées.En supposant qu’aucun problème ne se pose avec

netplan try, appliquez les modifications de configuration :netplan applyVérifiez que l’adresse IP est ajoutée à l’interface réseau à l’aide de la commande suivante :

ip addr list eth0Vous devez voir l’adresse IP que vous avez ajoutée à la liste. Example:

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000 link/ether 00:0d:3a:04:45:16 brd ff:ff:ff:ff:ff:ff inet 10.1.0.5/24 brd 10.1.0.255 scope global eth0 valid_lft forever preferred_lft forever inet 10.1.0.6/24 brd 10.1.0.255 scope global secondary eth0 valid_lft forever preferred_lft forever inet 10.1.0.4/24 brd 10.1.0.255 scope global secondary eth0 valid_lft forever preferred_lft forever inet6 fe80::20d:3aff:fe04:4516/64 scope link valid_lft forever preferred_lft forever

Validation (Ubuntu 18.04+)

Pour être sûr de pouvoir vous connecter à Internet à partir de votre configuration d’IP secondaire via l’adresse IP publique associée, utilisez la commande suivante :

ping -I 10.1.0.5 outlook.com

Note

Pour les configurations IP secondaires, vous pouvez uniquement exécuter une commande ping sur Internet si une adresse IP publique est associée à la configuration. Pour les configurations d’IP principales, une adresse IP publique n’est pas requise pour effectuer un test ping sur Internet.

Pour les machines virtuelles Linux, lorsque vous tentez de valider la connectivité sortante à partir d’une carte réseau secondaire, il se peut que vous deviez ajouter des itinéraires appropriés. Suivez la documentation appropriée pour votre distribution Linux. La méthode suivante est un moyen d’atteindre cet objectif :

echo 150 custom >> /etc/iproute2/rt_tables

ip rule add from 10.1.0.5 lookup custom

ip route add default via 10.1.0.1 dev eth2 table custom

Veillez à remplacer :

10.1.0.5 avec l’adresse IP privée associée à une adresse IP publique

10.1.0.1 vers votre passerelle par défaut

eth2 pour désigner votre carte réseau secondaire

Red Hat Enterprise Linux et autres

Étendre

Note

Pour configurer les adresses IP supplémentaires dans RHEL10.x, il suffit de redémarrer NetworkManger avec : systemctl restart NetworkManger.service ou redémarrer le système. Aucune étape supplémentaire n'est nécessaire.

Ouvrez une fenêtre de terminal.

Vérifiez que vous êtes l’utilisateur racine. Si ce n’est pas le cas, entrez la commande suivante :

sudo -iEntrez votre mot de passe et suivez les instructions qui s’affichent. Une fois que vous êtes l’utilisateur racine, accédez au dossier de scripts réseau avec la commande suivante :

cd /etc/sysconfig/network-scriptsRépertoriez les fichiers ifcfg connexes à l’aide de la commande suivante :

ls ifcfg-*Vous devriez voir ifcfg-eth0 comme l'un des fichiers.

Créez un fichier de configuration pour chaque adresse IP ajoutée au système.

touch ifcfg-eth0:0Ouvrez le fichier ifcfg-eth0:0 avec la commande suivante :

vi ifcfg-eth0:0Ajoutez du contenu au fichier, eth0:0 dans ce cas, avec la commande suivante. Remplacez

10.1.0.5par votre nouvelle adresse IP privée et votre masque de sous-réseau.DEVICE=eth0:0 BOOTPROTO=static ONBOOT=yes IPADDR=10.1.0.5 NETMASK=255.255.255.0Enregistrez le fichier à l’aide de la commande suivante :

:wqCréez un fichier de configuration par adresse IP à ajouter avec leurs valeurs correspondantes :

touch ifcfg-eth0:1vi ifcfg-eth0:1DEVICE=eth0:1 BOOTPROTO=static ONBOOT=yes IPADDR=10.1.0.6 NETMASK=255.255.255.0:wqRedémarrez les services réseau et vérifiez que les modifications ont été appliquées en exécutant les commandes suivantes :

systemctl restart NetworkManager.service ifconfigVous devez voir l’adresse ou les adresses IP ajoutées à la liste retournée.

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 10.1.0.4 netmask 255.255.255.0 broadcast 10.1.0.255 inet6 fe80::6245:bdff:fe7d:704a prefixlen 64 scopeid 0x20<link> ether 60:45:bd:7d:70:4a txqueuelen 1000 (Ethernet) RX packets 858 bytes 244215 (238.4 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 1021 bytes 262077 (255.9 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 eth0:0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 10.1.0.5 netmask 255.255.255.0 broadcast 10.1.0.255 ether 60:45:bd:7d:70:4a txqueuelen 1000 (Ethernet) eth0:1: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 10.1.0.6 netmask 255.255.255.0 broadcast 10.1.0.255 ether 60:45:bd:7d:70:4a txqueuelen 1000 (Ethernet)

Validation (Red Hat et autres)

Pour être sûr de pouvoir vous connecter à Internet à partir de votre configuration d’IP secondaire via l’adresse IP publique associée, utilisez la commande suivante :

ping -I 10.0.0.5 outlook.com

Note

Pour les configurations IP secondaires, vous pouvez uniquement exécuter une commande ping sur Internet si une adresse IP publique est associée à la configuration. Pour les configurations d’IP principales, une adresse IP publique n’est pas requise pour effectuer un test ping sur Internet.

Pour les machines virtuelles Linux, lorsque vous tentez de valider la connectivité de trafic sortant à partir d’une carte réseau secondaire, il se peut que vous deviez ajouter des itinéraires appropriés. Consultez la documentation appropriée pour votre distribution Linux. La méthode suivante pour atteindre cet objectif :

echo 150 custom >> /etc/iproute2/rt_tables

ip rule add from 10.1.0.5 lookup custom

ip route add default via 10.1.0.1 dev eth2 table custom

Veillez à remplacer :

10.0.0.5 avec l’adresse IP privée associée à une adresse IP publique

10.0.0.1 vers votre passerelle par défaut

eth2 pour désigner votre carte réseau secondaire

Debian GNU/Linux

Étendre

Nous vous recommandons de consulter la documentation la plus récente relative de votre distribution Linux.

Ouvrez une fenêtre de terminal.

Vérifiez que vous êtes l’utilisateur racine. Si ce n’est pas le cas, entrez la commande suivante :

sudo -iMettez à jour le fichier de configuration de l’interface réseau (en supposant « eth0 »).

Conservez l’élément de ligne existant pour dhcp. L’adresse IP principale reste configurée telle qu’elle était précédemment.

Ajoutez une configuration pour chaque adresse IP statique à l’aide des commandes suivantes :

cd /etc/network/interfaces.d/ lsUn fichier .cfg doit s’afficher.

Ouvrez le fichier. Les lignes suivantes doivent figurer à la fin du fichier :

auto eth0 iface eth0 inet dhcpAjoutez les lignes suivantes après les lignes qui existent dans le fichier. Remplacez

10.1.0.5par votre adresse IP privée et votre masque de sous-réseau.iface eth0 inet static address 10.1.0.5 netmask 255.255.255.0Ajoutez les nouvelles informations d’adresses IP dans le fichier de configuration :

iface eth0 inet static address 10.1.0.5 netmask 255.255.255.0 iface eth0 inet static address 10.1.0.6 netmask 255.255.255.0Enregistrez le fichier à l’aide de la commande suivante :

:wqRedémarrez les services de mise en réseau pour que les modifications prennent effet Pour Debian 8 et versions ultérieures, utilisez :

systemctl restart networkingPour les versions antérieures de Debian, vous pouvez utiliser les commandes suivantes :

service networking restartVérifiez que l’adresse IP est ajoutée à l’interface réseau à l’aide de la commande suivante :

ip addr list eth0Vous devez voir l’adresse IP que vous avez ajoutée à la liste. Example:

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000 link/ether 00:0d:3a:04:45:16 brd ff:ff:ff:ff:ff:ff inet 10.1.0.5/24 brd 10.1.0.255 scope global eth0 valid_lft forever preferred_lft forever inet 10.1.0.6/24 brd 10.1.0.255 scope global secondary eth0 valid_lft forever preferred_lft forever inet 10.1.0.4/24 brd 10.1.0.255 scope global secondary eth0 valid_lft forever preferred_lft forever inet6 fe80::20d:3aff:fe04:4516/64 scope link valid_lft forever preferred_lft forever

Validation (Debian GNU/Linux)

Pour être sûr de pouvoir vous connecter à Internet à partir de votre configuration d’IP secondaire via l’adresse IP publique associée, utilisez la commande suivante :

ping -I 10.1.0.5 outlook.com

Note

Pour les configurations IP secondaires, vous pouvez uniquement exécuter une commande ping sur Internet si une adresse IP publique est associée à la configuration. Pour les configurations d’IP principales, une adresse IP publique n’est pas requise pour effectuer un test ping sur Internet.

Pour les machines virtuelles Linux, lorsque vous tentez de valider la connectivité de trafic sortant à partir d’une carte réseau secondaire, il se peut que vous deviez ajouter des itinéraires appropriés. Reportez-vous à la documentation appropriée pour votre distribution Linux. La méthode suivante pour atteindre cet objectif :

echo 150 custom >> /etc/iproute2/rt_tables

ip rule add from 10.1.0.5 lookup custom

ip route add default via 10.1.0.1 dev eth2 table custom

Veillez à remplacer :

10.1.0.5 avec l’adresse IP privée associée à une adresse IP publique

10.1.0.1 vers votre passerelle par défaut

eth2 pour désigner votre carte réseau secondaire

Étapes suivantes

- En savoir plus sur les adresses IP publiques dans Azure.

- Découvrez les adresses IP privées dans Azure.

- Découvrez comment configurer des adresses IP pour une interface réseau Azure.