Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Les groupes de sécurité réseau contrôlent le flux de trafic réseau via des règles de sécurité qui filtrent le trafic entre et hors des sous-réseaux de réseau virtuel et des interfaces réseau. Ce guide vous montre comment créer, modifier ou supprimer des groupes de sécurité réseau pour améliorer la sécurité de votre réseau virtuel Azure. Découvrez comment gérer les règles de groupe de sécurité réseau à l’aide du portail Azure, de PowerShell et d’Azure CLI. Pour en savoir plus sur les groupes de sécurité réseau, consultez Vue d’ensemble des groupes de sécurité réseau. Ensuite, suivez le tutoriel Filtrer le trafic réseau pour bénéficier d’une expérience pratique avec les groupes de sécurité réseau.

Prerequisites

Si vous n’avez pas de compte Azure avec un abonnement actif, créez-en un gratuitement. Effectuez l’une des tâches suivantes avant de commencer les étapes décrites dans la suite de cet article :

Utilisateurs du portail : connectez-vous au Portail Azure avec votre compte Azure.

Utilisateurs de PowerShell : Exécutez les commandes dans Azure Cloud Shell ou exécutez PowerShell localement à partir de votre ordinateur. Cloud Shell est un interpréteur de commandes interactif et gratuit que vous pouvez utiliser pour effectuer les étapes mentionnées dans cet article. Il contient des outils Azure courants qui sont préinstallés et configurés pour être utilisés avec votre compte. Sous l’onglet du navigateur Cloud Shell, recherchez la liste déroulante Sélectionner un environnement . Ensuite, sélectionnez PowerShell s’il n’est pas déjà sélectionné.

Si vous exécutez PowerShell localement, utilisez le module Azure PowerShell version 1.0.0 ou ultérieure. Exécutez

Get-Module -ListAvailable Az.Networkpour rechercher la version installée. Si vous devez installer ou mettre à niveau, consultez Installer le module Azure PowerShell. ExécutezConnect-AzAccountpour vous connecter à Azure.Utilisateurs d’Azure CLI : Exécutez les commandes dans Azure Cloud Shell ou exécutez Azure CLI localement à partir de votre ordinateur. Cloud Shell est un interpréteur de commandes interactif et gratuit que vous pouvez utiliser pour effectuer les étapes mentionnées dans cet article. Il contient des outils Azure courants qui sont préinstallés et configurés pour être utilisés avec votre compte. Sous l’onglet du navigateur Cloud Shell, recherchez la liste déroulante Sélectionner un environnement . Ensuite, sélectionnez Bash s’il n’est pas déjà sélectionné.

Si vous exécutez Azure CLI localement, utilisez Azure CLI version 2.0.28 ou ultérieure. Exécutez

az --versionpour rechercher la version installée. Si vous devez effectuer une installation ou une mise à niveau, consultez Installer Azure CLI. Exécutezaz loginpour vous connecter à Azure.

Attribuez le rôle Contributeur réseau ou un rôle Personnalisé avec les autorisations appropriées.

Utiliser des groupes de sécurité réseau

Vous pouvez effectuer différentes opérations sur les NSG : en créer un, les afficher tous, afficher les détails de l’un des NSG, les modifier et les supprimer. Vous pouvez également associer ou dissocier un NSG à partir d’une interface réseau ou d’un sous-réseau.

Créer un groupe de sécurité réseau

Azure limite le nombre de groupes de sécurité réseau que vous pouvez créer pour chaque région et abonnement Azure. Pour en savoir plus, consultez Abonnement Azure et les limites, quotas et contraintes des services.

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau. Dans les résultats de la recherche, sélectionnez Groupe de sécurité réseau.

Sélectionnez + Créer.

Dans la page Créer un groupe de sécurité réseau, sous l’onglet De base, entrez ou sélectionnez les valeurs suivantes :

Setting Action Détails du projet Subscription Sélectionnez votre abonnement Azure. groupe de ressources Sélectionnez un groupe de ressources existant ou créez-en un en sélectionnant Créer. Cet exemple utilise le groupe de ressources myResourceGroup.Détails de l’instance Nom du groupe de sécurité réseau Entrez un nom pour votre nouveau groupe de sécurité réseau. L’exemple suivant utilise le nom myNSG.Region Sélectionnez la région souhaitée dans laquelle vous souhaitez créer le groupe de sécurité réseau. Sélectionnez Revoir + créer.

Quand le message Validation réussie s’affiche, sélectionnez Créer.

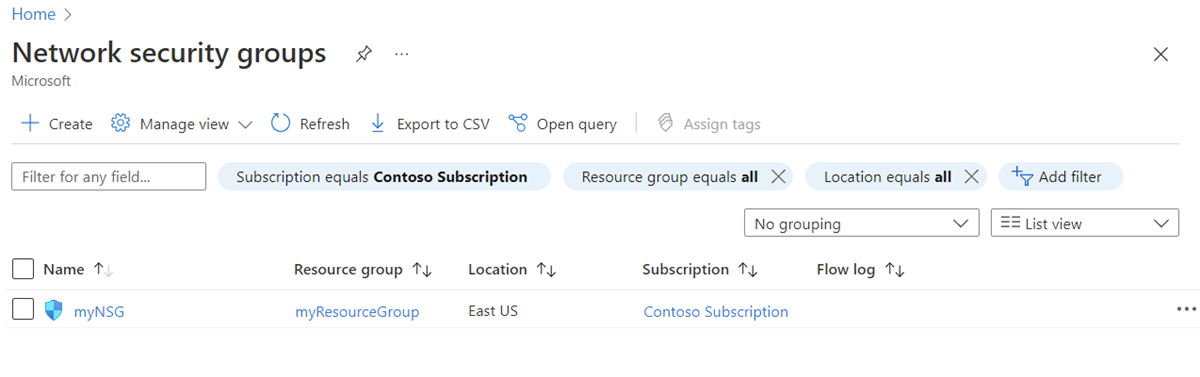

Voir tous les groupes de sécurité réseau

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau. Sélectionnez Groupes de sécurité réseau dans les résultats de la recherche pour afficher la liste des NSG dans votre abonnement.

Voir les détails d’un groupe de sécurité réseau

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau , puis sélectionnez Groupes de sécurité réseau dans les résultats de la recherche.

Sélectionnez le nom de votre NSG.

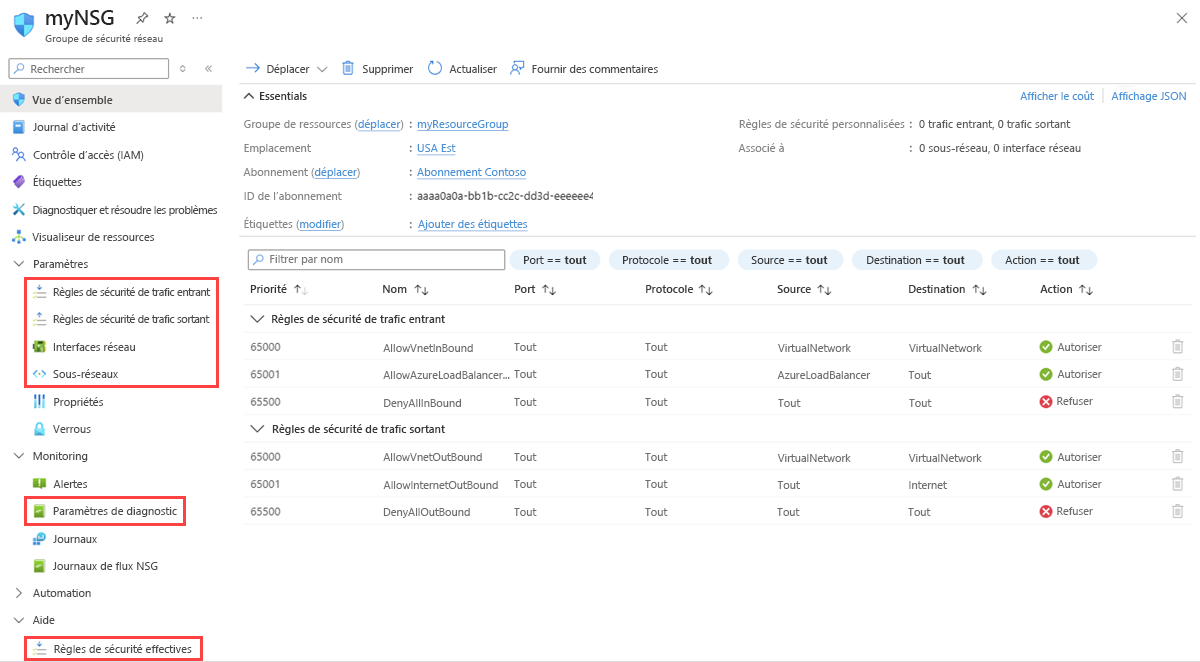

Dans Paramètres, affichez les règles de sécurité entrantes, les règles de sécurité sortante, les interfaces réseau et les sous-réseaux auxquels le groupe de sécurité réseau s’associe.

Dans Surveillance, activez ou désactivez les paramètres de diagnostic. Pour plus d’informations, consultez Journalisation des ressources pour un groupe de sécurité réseau.

Dans l’aide, affichez les règles de sécurité effectives. Pour plus d’informations, consultez Diagnostiquer un problème de filtre de trafic réseau sur une machine virtuelle.

Pour en savoir plus sur les paramètres Azure courants répertoriés, consultez les articles suivants :

Changer un groupe de sécurité réseau

Les modifications les plus courantes apportées à un NSG sont les suivantes :

Associer ou dissocier un groupe de sécurité réseau à une interface réseau

Associer ou dissocier un groupe de sécurité réseau à un sous-réseau

Associer ou dissocier un groupe de sécurité réseau à une interface réseau

Pour plus d’informations sur l’association et la dissociation d’un NSG, consultez Associer ou dissocier un groupe de sécurité réseau.

Associer ou dissocier un groupe de sécurité réseau à un sous-réseau

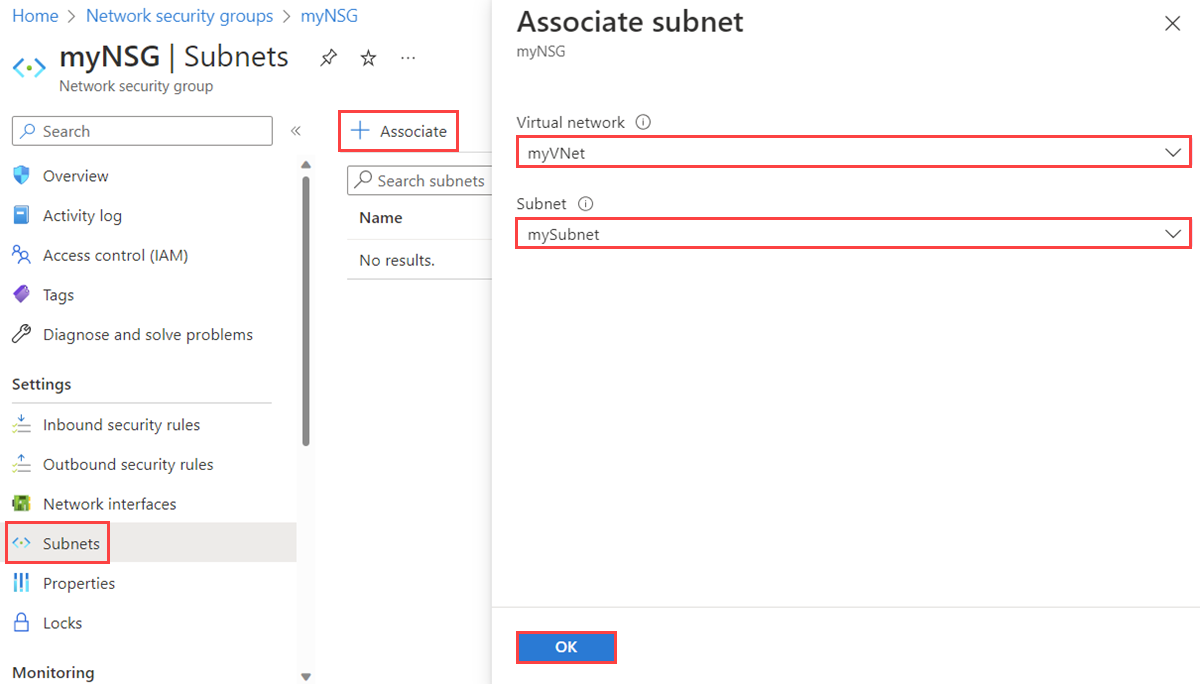

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau. Ensuite, sélectionnez Groupe de sécurité réseaudans les résultats de la recherche.

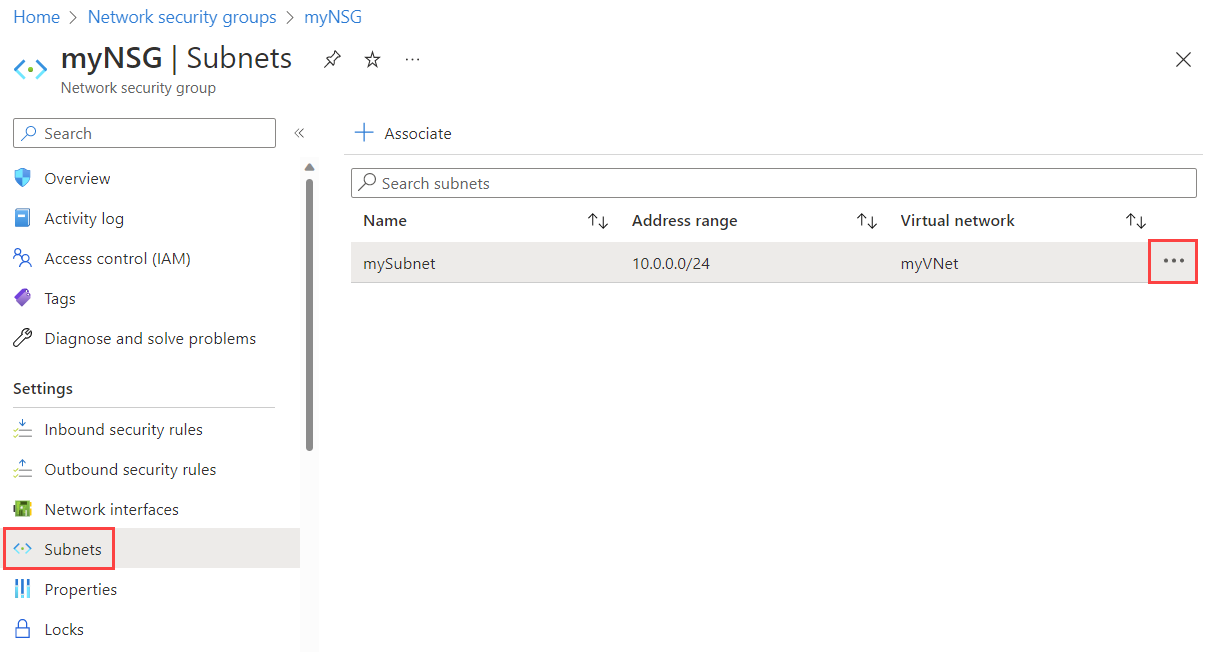

Sélectionnez le nom de votre NSG, puis sélectionnez Sous-réseaux.

Pour associer un NSG au sous-réseau, sélectionnez + Associer. Sélectionnez ensuite votre réseau virtuel et le sous-réseau auquel vous souhaitez associer le NSG. Cliquez sur OK.

Pour dissocier un NSG du sous-réseau, sélectionnez les trois points en regard du sous-réseau duquel vous souhaitez dissocier le NSG, puis sélectionnez Dissocier. Sélectionnez Oui.

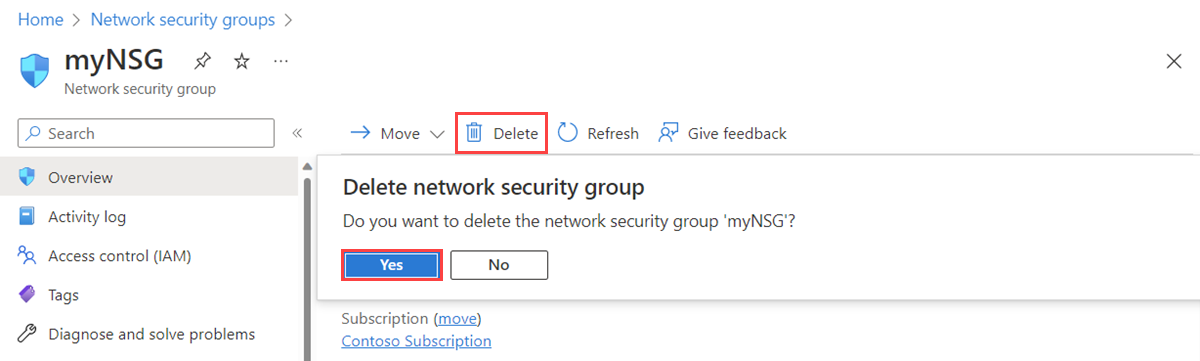

Supprimer un groupe de sécurité réseau

Si un groupe de sécurité réseau est associé à des sous-réseaux ou interfaces réseau, vous ne pouvez pas le supprimer. Dissociez un NSG de tous les sous-réseaux et interfaces réseau avant de tenter de le supprimer.

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau. Ensuite, sélectionnez Groupe de sécurité réseaudans les résultats de la recherche.

Sélectionnez le NSG à supprimer.

Sélectionnez Supprimer, puis Oui dans la boîte de dialogue de confirmation.

Utiliser des règles de sécurité

Un groupe de sécurité réseau peut contenir plusieurs règles de sécurité. Vous pouvez effectuer différentes opérations concernant les règles de sécurité : en créer, les voir tout, afficher les détails d’une des règles, les changer et en supprimer.

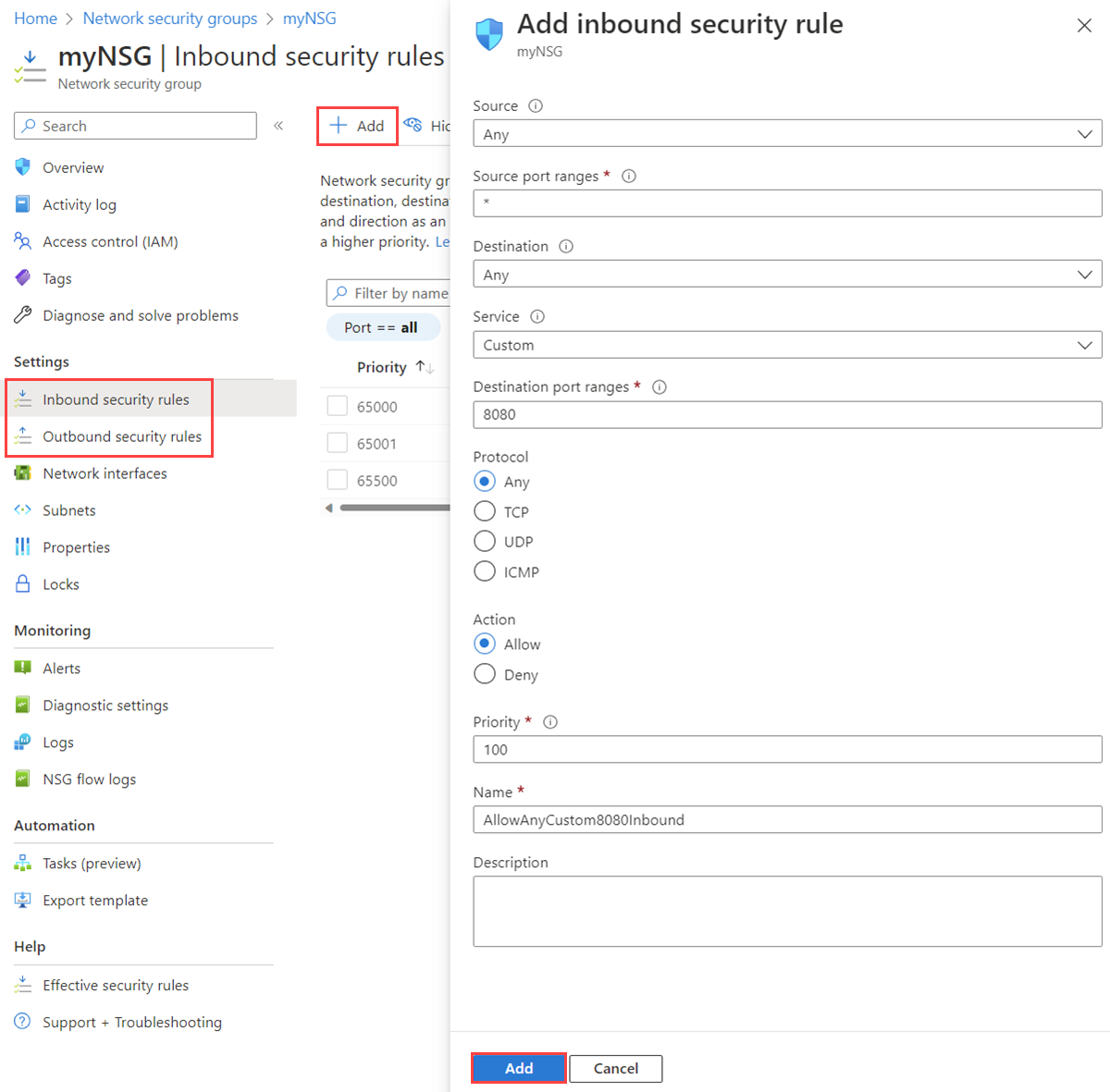

Créer une règle de sécurité

Azure limite le nombre de règles par groupe de sécurité réseau que vous pouvez créer pour chaque emplacement et abonnement Azure. Pour en savoir plus, consultez Abonnement Azure et les limites, quotas et contraintes des services.

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau. Ensuite, sélectionnez Groupe de sécurité réseaudans les résultats de la recherche.

Sélectionnez le nom du NSG auquel vous souhaitez ajouter une règle de sécurité.

Sélectionnez Règles de sécurité de trafic entrant ou Règles de sécurité de trafic sortant.

Lorsque vous créez un groupe de sécurité réseau, Azure crée plusieurs règles de sécurité par défaut. Pour plus d’informations, consultez Règles de sécurité par défaut. Vous ne pouvez pas supprimer les règles de sécurité par défaut, mais vous pouvez les remplacer par des règles qui ont une priorité plus élevée.

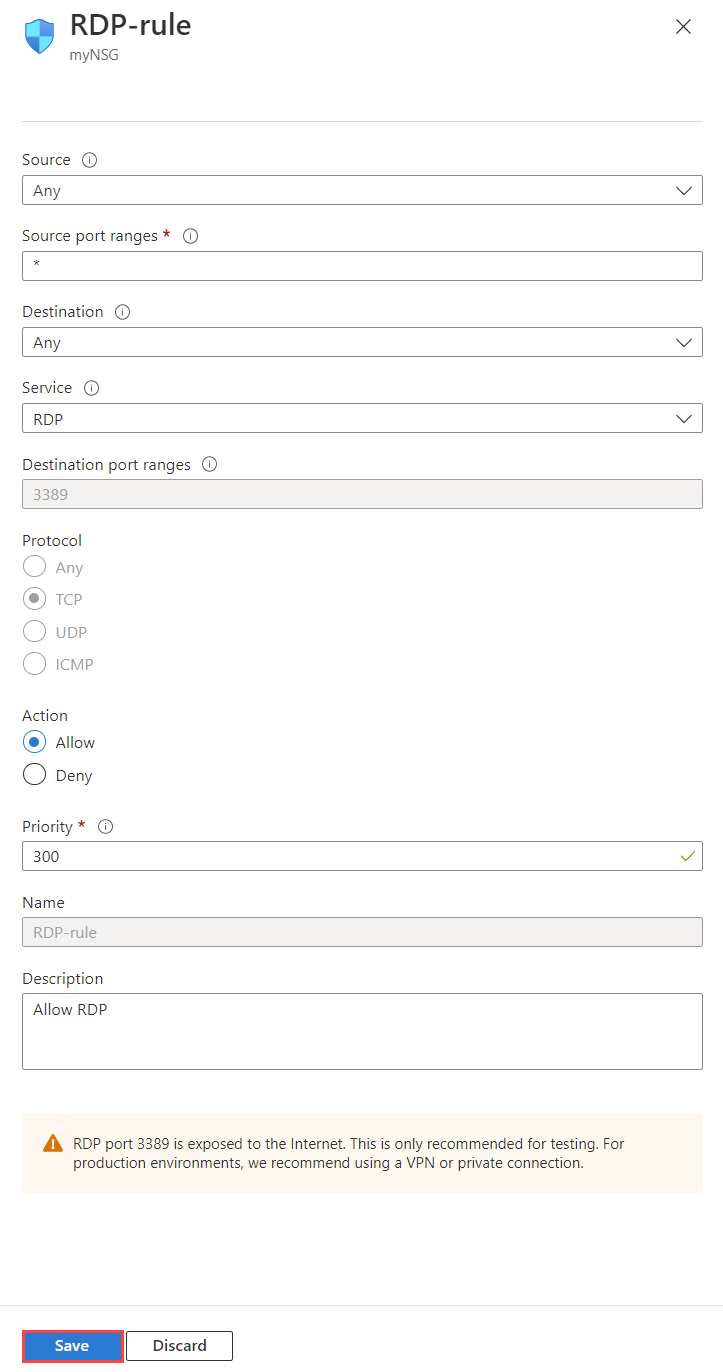

Sélectionnez +Ajouter. Sélectionnez ou ajoutez des valeurs pour les paramètres suivants, puis sélectionnez Ajouter.

Setting Value Details Source Un parmi : - Any

- Adresses IP

- Mon adresse IP

- Balise du service

- Groupe de sécurité d’application

Si vous sélectionnez Adresses IP, vous devez également spécifier les Plages d’adresses IP/CIDR sources.

Si vous sélectionnez Étiquette de service, vous devez également sélectionner une Étiquette de service source.

Si vous sélectionnez Groupe de sécurité d’application, vous devez également sélectionner un groupe de sécurité d’application existant. Si vous sélectionnez Groupe de sécurité d’application comme Source et Destination, les interfaces réseau dans les deux groupes de sécurité d’application doivent se trouver dans le même réseau virtuel. Découvrez comment créer un groupe de sécurité d’application.

Plages d’adresses IP/CIDR sources Liste délimitée par des virgules d’adresses IP et de plages CIDR (Classless Interdomain Routing) Ce paramètre apparaît si vous changez Source en Adresses IP. Vous devez spécifier une valeur unique ou une liste de valeurs séparées par des virgules. Un exemple de plusieurs valeurs est

10.0.0.0/16, 192.188.1.1. Le nombre de valeurs que vous pouvez spécifier est limité. Pour plus d'informations, consultez Limites Azure.Si l’adresse IP que vous spécifiez est attribuée à une machine virtuelle Azure, vérifiez que vous spécifiez bien son adresse IP privée, et non son adresse IP publique. Découvrez le comportement de traduction des adresses IP des règles NSG dans la vue d’ensemble.

Balise du service source Une balise de service dans la liste déroulante Ce paramètre apparaît si vous définissez Source sur Balise de service pour une règle de sécurité. Une balise de service est un identificateur prédéfini pour une catégorie d’adresses IP. Pour en savoir plus sur les balises de service disponibles et ce que représente chaque balise, consultez Balises de service. Groupe de sécurité d’application source Groupe de sécurité d’application source existant Ce paramètre apparaît si vous définissez Source sur Groupe de sécurité d’application. Sélectionnez un groupe de sécurité d’application qui existe dans la même région que l’interface réseau. Découvrez comment créer un groupe de sécurité d’application. Plages de ports source Un parmi : - Un port unique, par exemple

80 - Un plage de ports, par exemple

1024-65535 - Une liste séparée par des virgules de ports uniques et/ou de plages de ports, par exemple

80, 1024-65535 - Un astérisque (

*) pour autoriser le trafic sur n’importe quel port

Ce paramètre spécifie les ports sur lesquels la règle autorise ou refuse le trafic. Le nombre de ports que vous pouvez spécifier est limité. Pour plus d'informations, consultez Limites Azure. Destination Un parmi : - Any

- Adresses IP

- Balise du service

- Groupe de sécurité d’application

Si vous sélectionnez Adresses IP, vous devez également spécifier les Plages d’adresses IP/CIDR de destination.

Si vous sélectionnez Étiquette de service, vous devez également sélectionner une Étiquette de service de destination.

Si vous sélectionnez Groupe de sécurité d’application, vous devez également sélectionner un groupe de sécurité d’application existant. Si vous sélectionnez Groupe de sécurité d’application comme Source et Destination, les interfaces réseau dans les deux groupes de sécurité d’application doivent se trouver dans le même réseau virtuel. Découvrez comment créer un groupe de sécurité d’application.

Plages d’adresses IP/CIDR de destination Liste délimitée par des virgules d’adresses IP et de plages CIDR Ce paramètre apparaît si vous changez Destination en Adresses IP. Vous pouvez spécifier une ou plusieurs adresses, ou des plages d’adresses, comme vous pouvez le faire avec Source et Plages d’adresses IP/CIDR sources. Le nombre que vous pouvez spécifier est limité. Pour plus d'informations, consultez Limites Azure.

Si l’adresse IP que vous spécifiez est attribuée à une machine virtuelle Azure, vérifiez que vous spécifiez bien son adresse IP privée, et non son adresse IP publique. Découvrez le comportement de traduction des adresses IP des règles NSG dans la vue d’ensemble.

Balise d’identification de destination Une balise de service dans la liste déroulante Ce paramètre apparaît si vous définissez Destination sur Balise de service pour une règle de sécurité. Une balise de service est un identificateur prédéfini pour une catégorie d’adresses IP. Pour en savoir plus sur les balises de service disponibles et ce que représente chaque balise, consultez Balises de service. Groupe de sécurité d’application de destination Groupe de sécurité d’application source existant Ce paramètre apparaît si vous définissez Destination sur Groupe de sécurité d’application. Sélectionnez un groupe de sécurité d’application qui existe dans la même région que l’interface réseau. Découvrez comment créer un groupe de sécurité d’application. Service Un protocole de destination dans la liste déroulante Ce paramètre spécifie le protocole de destination et la plage de ports pour la règle de sécurité. Vous pouvez sélectionner un service prédéfini, comme RDP, ou sélectionner Personnalisé et indiquer la plage de ports dans Plages de ports de destination. Plages de ports de destination Un parmi : - Un port unique, par exemple

80 - Un plage de ports, par exemple

1024-65535 - Une liste séparée par des virgules de ports uniques et/ou de plages de ports, par exemple

80, 1024-65535 - Un astérisque (

*) pour autoriser le trafic sur n’importe quel port

Comme pour Plages de ports source, vous pouvez spécifier un ou plusieurs ports et plages. Le nombre que vous pouvez spécifier est limité. Pour plus d'informations, consultez Limites Azure. Protocol Any, TCP, UDP ou ICMP Vous pouvez restreindre la règle au protocole TCP (Transmission Control Protocol), user Datagram Protocol (UDP) ou Internet Control Message Protocol (ICMPv4 ou ICMPv6). Par défaut, la règle s’applique à tous les protocoles (Tous). Action Autoriser ou Refuser Ce paramètre spécifie si cette règle autorise ou refuse l’accès pour la configuration source et de destination fournie. Priority Valeur comprise entre 100 et 4096 qui est unique pour toutes les règles de sécurité au sein du groupe de sécurité réseau Azure traite les règles de sécurité par ordre de priorité. Plus le numéro est faible, plus la priorité est élevée. Nous vous recommandons de laisser un écart entre les numéros de priorité quand vous créez des règles, par exemple, 100, 200, 300. Cela permet par la suite d’intercaler de nouvelles règles et de leur donner une priorité plus ou moins élevée que les règles existantes. Name Nom unique de la règle au sein du NSG Le nom peut comprendre jusqu’à 80 caractères. Il doit commencer par une lettre ou un chiffre et se terminer par une lettre, un chiffre ou un trait de soulignement. Le nom peut contenir uniquement des lettres, des chiffres, des traits d’union, des traits de soulignement et des points. Description Description texte Vous pouvez éventuellement spécifier une description textuelle de la règle de sécurité. La description ne doit pas avoir plus de 140 caractères.

Règles de sécurité dupliquées

Pour dupliquer les règles de sécurité existantes, vous pouvez exporter le JSON du groupe de sécurité réseau existant, extraire le securityRules, et l’inclure dans votre modèle ARM.

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau. Ensuite, sélectionnez Groupe de sécurité réseaudans les résultats de la recherche.

Sélectionnez le nom du groupe de sécurité réseau pour lequel vous souhaitez dupliquer les règles.

Dans la page Vue d’ensemble du groupe de sécurité réseau, développez la section Essentials et sélectionnez le lien Vue JSON à droite.

Dans le demi-volet Resource JSON , recherchez

"properties". Dans"properties", rechercher"securityRules". Copiez l’objet complet de la règle de sécurité ou des règles à dupliquer.Dans la zone de recherche située en haut du portail, entrez Déployer un modèle personnalisé et sélectionnez-le dans les résultats de la recherche.

Dans la page Déploiement personnalisé , sélectionnez Générer votre propre modèle dans l’éditeur.

Dans la page Modifier le modèle, spécifiez le NSG (groupe de sécurité réseau) existant dont vous souhaitez dupliquer les règles, en indiquant son nom et son emplacement. Dans le

"properties"->"securityRules"du groupe de sécurité réseau, collez la ou les règle(s) de sécurité copiée(s).Cliquez sur Enregistrer. Sélectionnez l’abonnement, le groupe de ressources et la région souhaités, puis sélectionnez Vérifier + créer.

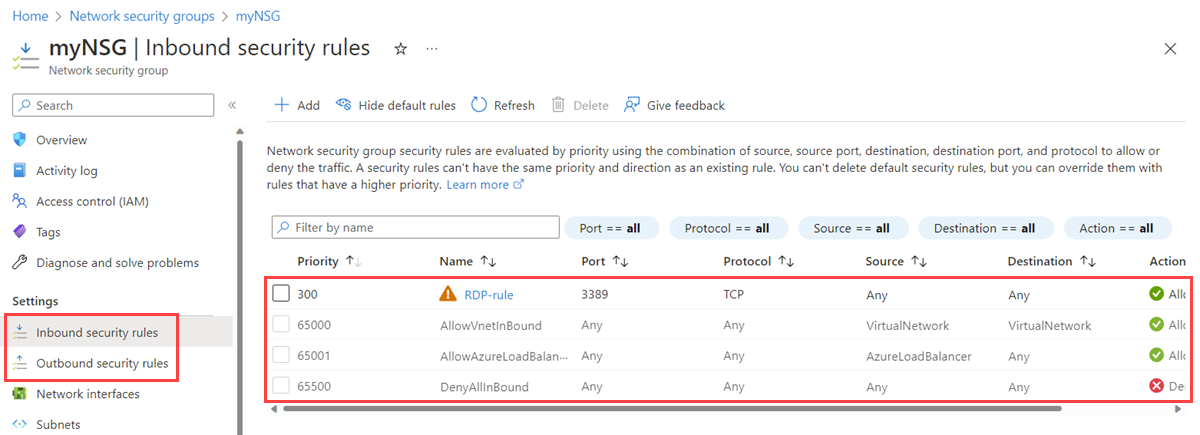

Voir toutes les règles de sécurité

Un groupe de sécurité réseau peut contenir plusieurs règles de sécurité. Pour en savoir plus sur la liste des informations présentes lorsque vous affichez les règles, consultez Règles de sécurité.

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau. Ensuite, sélectionnez Groupe de sécurité réseaudans les résultats de la recherche.

Sélectionnez le nom du NSG pour lequel vous souhaitez afficher les règles.

Sélectionnez Règles de sécurité de trafic entrant ou Règles de sécurité de trafic sortant.

La liste contient toutes les règles que vous avez créées et les règles de sécurité par défaut de votre NSG.

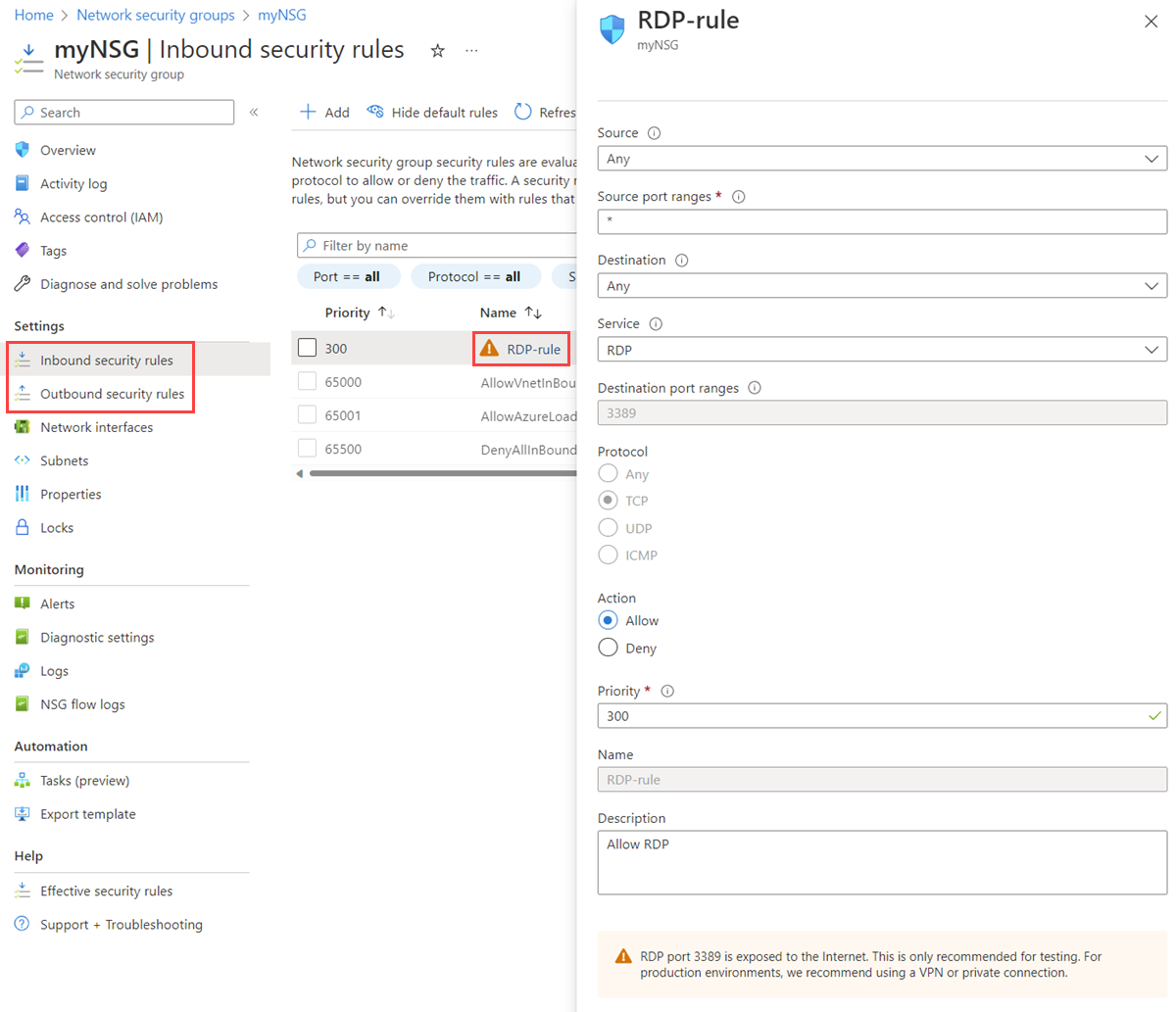

Afficher les détails d’une règle de sécurité

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau. Ensuite, sélectionnez Groupe de sécurité réseaudans les résultats de la recherche.

Sélectionnez le nom du NSG pour lequel vous souhaitez afficher les règles.

Sélectionnez Règles de sécurité de trafic entrant ou Règles de sécurité de trafic sortant.

Sélectionnez la règle dont vous souhaitez afficher les détails. Pour obtenir une explication détaillée de tous les paramètres, consultez les paramètres de règle de sécurité.

Note

Cette procédure s’applique uniquement aux règles de sécurité personnalisées. Cela ne fonctionne pas si vous choisissez une règle de sécurité par défaut.

Changer une règle de sécurité

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau. Ensuite, sélectionnez Groupe de sécurité réseaudans les résultats de la recherche.

Sélectionnez le nom du NSG pour lequel vous souhaitez afficher les règles.

Sélectionnez Règles de sécurité de trafic entrant ou Règles de sécurité de trafic sortant.

Sélectionnez la règle que vous souhaitez modifier.

Modifiez les paramètres de la règle en fonction des besoins, puis sélectionnez Enregistrer. Pour obtenir une explication détaillée de tous les paramètres, consultez les paramètres de règle de sécurité.

Note

Cette procédure s’applique uniquement aux règles de sécurité personnalisées. Vous n’êtes pas autorisé à modifier les règles de sécurité par défaut.

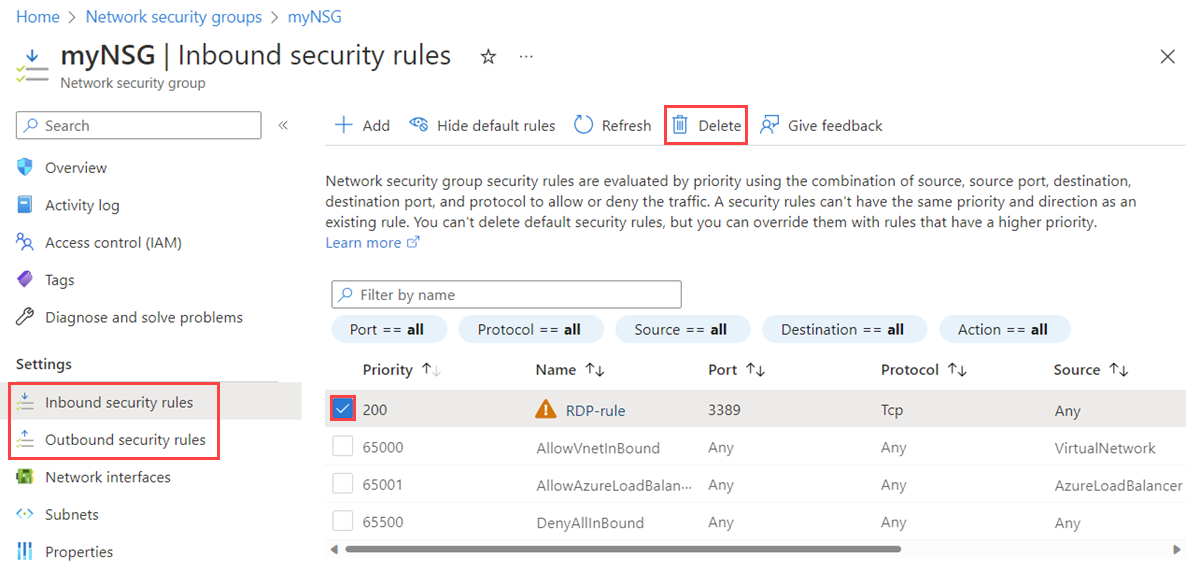

Supprimer une règle de sécurité

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité réseau. Ensuite, sélectionnez Groupe de sécurité réseaudans les résultats de la recherche.

Sélectionnez le nom du NSG pour lequel vous souhaitez afficher les règles.

Sélectionnez Règles de sécurité de trafic entrant ou Règles de sécurité de trafic sortant.

Sélectionnez la règle à supprimer. Vous pouvez sélectionner plusieurs règles à supprimer à la fois.

Sélectionnez Supprimer, puis Oui.

Note

Cette procédure s’applique uniquement aux règles de sécurité personnalisées. Vous n’êtes pas autorisé à supprimer les règles de sécurité par défaut.

Utiliser des groupes de sécurité d’application

Un groupe de sécurité d’application contient zéro interface réseau, ou plus. Pour en savoir plus, consultez Groupes de sécurité d’application. Toutes les interfaces réseau dans un groupe de sécurité d’application doivent exister dans le même réseau virtuel. Pour savoir comment ajouter une interface réseau à un groupe de sécurité d’application, consultez Ajouter une interface réseau à un groupe de sécurité d’application.

Créer un groupe de sécurité d’application

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité application. Ensuite, sélectionnez Groupes de sécurité d’application dans les résultats de la recherche.

Sélectionnez + Créer.

Dans la page Créer un groupe de sécurité d’application, sous l’onglet De base, entrez ou sélectionnez les valeurs suivantes :

Setting Action Détails du projet Subscription Sélectionnez votre abonnement Azure. groupe de ressources Sélectionnez un groupe de ressources existant ou créez-en un en sélectionnant Créer. Cet exemple utilise le groupe de ressources myResourceGroup.Détails de l’instance Name Entrez un nom pour votre nouveau groupe de sécurité d’application. L’exemple suivant utilise le nom myASG.Region Sélectionnez la région souhaitée dans laquelle vous souhaitez créer le groupe de sécurité d’application. Sélectionnez Revoir + créer.

Quand le message Validation réussie s’affiche, sélectionnez Créer.

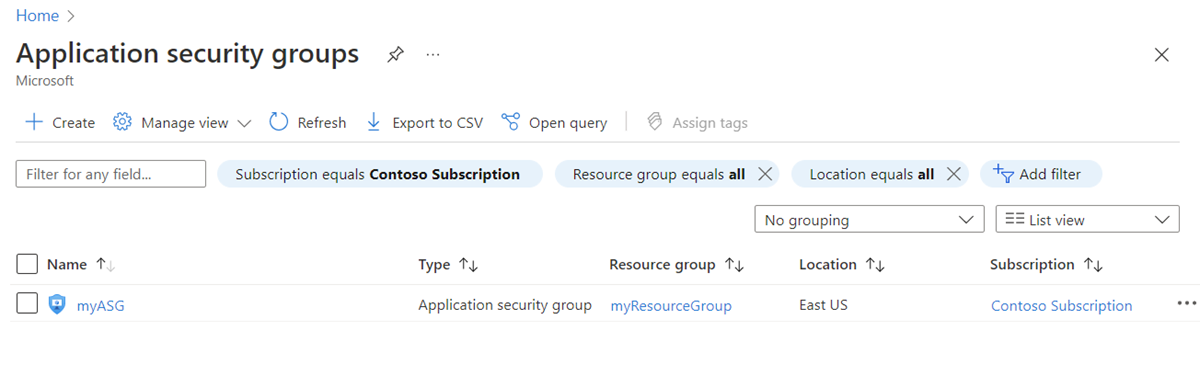

Voir tous les groupes de sécurité d’application

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité application. Ensuite, sélectionnez Groupes de sécurité d’application dans les résultats de la recherche. Une liste de vos groupes de sécurité d’application s’affiche dans le portail Azure.

Afficher les détails d’un groupe de sécurité d’application spécifique

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité application. Ensuite, sélectionnez Groupes de sécurité d’application dans les résultats de la recherche.

Sélectionnez le groupe de sécurité d’application dont vous souhaitez afficher les détails.

Changer un groupe de sécurité d’application

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité application. Ensuite, sélectionnez Groupes de sécurité d’application dans les résultats de la recherche.

Sélectionnez le groupe de sécurité d’application que vous souhaitez modifier :

Sélectionnez Déplacer en regard de Groupe de ressources ou Abonnement pour modifier respectivement le groupe de ressources ou l’abonnement.

Sélectionnez Modifier en regard d’Étiquettes pour ajouter ou supprimer des étiquettes. Pour plus d’informations, consultez Utiliser des étiquettes pour organiser vos ressources Azure et votre hiérarchie de gestion.

Note

Vous ne pouvez pas modifier l’emplacement d’un groupe de sécurité d’application.

Accédez à la section Contrôle d’accès (IAM) pour attribuer ou supprimer des autorisations au groupe de sécurité d’application.

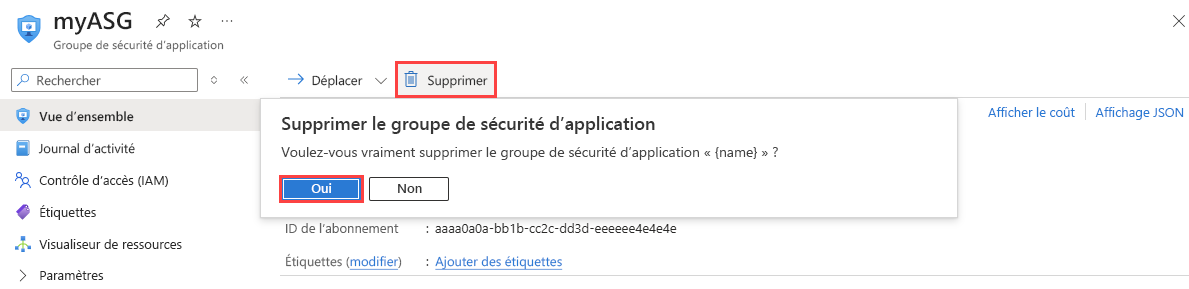

Supprimer un groupe de sécurité d’application

Vous ne pouvez pas supprimer un groupe de sécurité d’application s’il contient des interfaces réseau. Pour supprimer toutes les interfaces réseau du groupe de sécurité d’application, vous pouvez modifier les paramètres d’interface réseau ou supprimer les interfaces réseau. Pour plus d’informations, consultez Ajout ou suppression dans les groupes de sécurité d’application ou Supprimer une interface réseau.

Dans la zone de recherche située en haut du portail, entrez Groupe de sécurité application. Ensuite, sélectionnez Groupes de sécurité d’application dans les résultats de la recherche.

Sélectionnez le groupe de sécurité d’application que vous souhaitez supprimer.

Sélectionnez Supprimer, puis sélectionnez Oui pour supprimer le groupe de sécurité d’application.

Permissions

Pour gérer les NSG, les règles de sécurité et les groupes de sécurité d’application, votre compte doit disposer du rôle Contributeur réseau. Vous pouvez également utiliser un rôle personnalisé disposant des autorisations appropriées, comme indiqué dans les tableaux suivants.

Note

Il est possible que la liste complète des étiquettes de service ne s’affiche pas si le rôle de Contributeur réseau a été attribué au niveau d’un groupe de ressources. Pour afficher la liste complète, vous pouvez attribuer ce rôle au niveau de l’abonnement. Si vous ne pouvez autoriser que le rôle Contributeur réseau pour le groupe de ressources, vous pouvez également créer un rôle personnalisé pour les autorisations Microsoft.Network/locations/serviceTags/read et Microsoft.Network/locations/serviceTagDetails/read. Attribuez-les au niveau de l’abonnement, et attribuez le rôle de Contributeur réseau au niveau du groupe de ressources.

Groupe de sécurité réseau

| Action | Name |

|---|---|

Microsoft.Network/networkSecurityGroups/read |

Obtenir un NSG. |

Microsoft.Network/networkSecurityGroups/write |

Créer ou mettre à jour un NSG. |

Microsoft.Network/networkSecurityGroups/delete |

Supprimer un NSG. |

Microsoft.Network/networkSecurityGroups/join/action |

Associer un NSG à un sous-réseau ou à une interface réseau. |

Note

Pour effectuer des opérations write sur un NSG, le compte d’abonnement doit au moins avoir les autorisations read pour le groupe de ressources, ainsi que l’autorisation Microsoft.Network/networkSecurityGroups/write.

Règle de groupe de sécurité réseau

| Action | Name |

|---|---|

Microsoft.Network/networkSecurityGroups/securityRules/read |

Obtenir une règle. |

Microsoft.Network/networkSecurityGroups/securityRules/write |

Créer ou mettre à jour une règle. |

Microsoft.Network/networkSecurityGroups/securityRules/delete |

Supprimer une règle. |

Groupe de sécurité d’application

| Action | Name |

|---|---|

Microsoft.Network/applicationSecurityGroups/joinIpConfiguration/action |

Joindre une configuration IP à un groupe de sécurité d’application. |

Microsoft.Network/applicationSecurityGroups/joinNetworkSecurityRule/action |

Joindre une règle de sécurité à un groupe de sécurité d’application. |

Microsoft.Network/applicationSecurityGroups/read |

Obtenir un groupe de sécurité d’application. |

Microsoft.Network/applicationSecurityGroups/write |

Créer ou mettre à jour un groupe de sécurité d’application. |

Microsoft.Network/applicationSecurityGroups/delete |

Supprimer un groupe de sécurité d’application. |

Contenu connexe

Ajouter ou supprimer une interface réseau dans ou à partir d’un groupe de sécurité d’application.

Créer et attribuer des définitions Azure Policy pour des réseaux virtuels.