Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Le TAP (point d’accès terminal) de réseau virtuel Azure vous permet de diffuser en continu votre trafic réseau de machine virtuelle vers un collecteur de paquets réseau ou un outil analytique. L’outil de collecte ou d'analyse est fourni par un partenaire de dispositif virtuel réseau. Pour obtenir la liste des solutions partenaires validées pour fonctionner avec le TAP de réseau virtuel, consultez les solutions partenaires.

Important

Le TAP de réseau virtuel est désormais disponible en préversion publique dans certaines régions Azure. Pour plus d’informations, consultez la section Région prise en charge dans cet article.

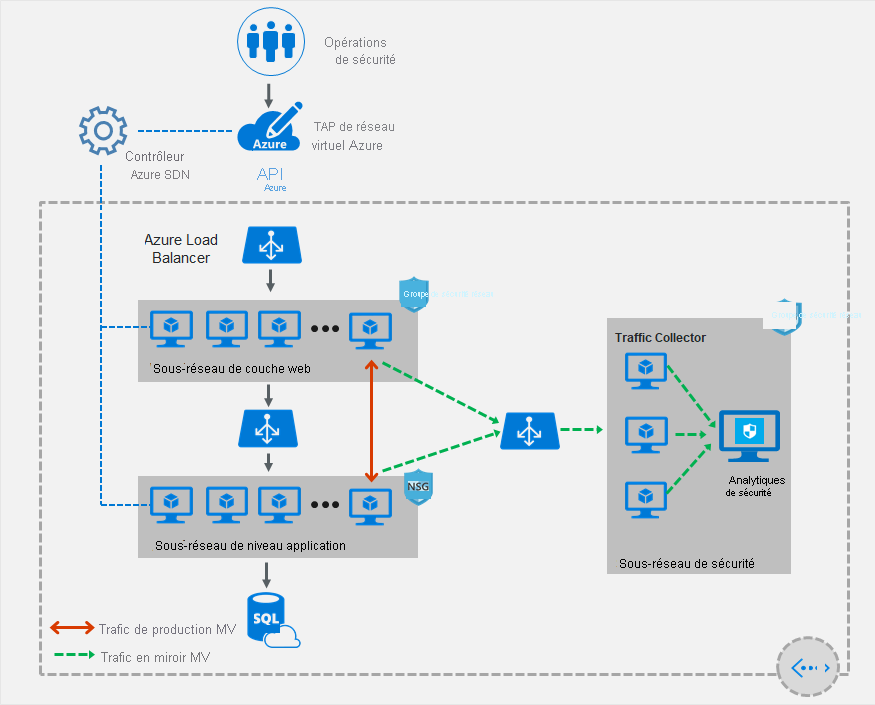

Le diagramme suivant illustre le fonctionnement d’un TAP de réseau virtuel. Vous pouvez ajouter une configuration TAP sur une interface réseau attachée à une machine virtuelle déployée dans votre réseau virtuel. La destination est une adresse IP de réseau virtuel dans le même réseau virtuel que l’interface réseau supervisée ou un réseau virtuel appairé. La solution du collecteur pour le TAP de réseau virtuel peut être déployée derrière un équilibreur de charge interne Azure pour une haute disponibilité.

Prerequisites

Vous devez avoir une ou plusieurs machines virtuelles créées avec Azure Resource Manager et une solution partenaire pour agréger le trafic TAP dans la même région Azure. Si vous n’avez pas de solution partenaire dans votre réseau virtuel, consultez les solutions partenaires pour en déployer une.

Vous pouvez utiliser la même ressource TAP de réseau virtuel pour agréger le trafic de plusieurs interfaces réseau dans le même abonnement ou des abonnements différents. Si les interfaces réseau supervisées sont dans des abonnements différents, les abonnements doivent être associés au même locataire Microsoft Entra. Par ailleurs, les interfaces réseau supervisées et le point de terminaison de destination pour l’agrégation du trafic TAP peuvent être dans des réseaux virtuels appairés dans la même région. Si vous utilisez ce modèle de déploiement, vérifiez que le peering de réseaux virtuels est activé avant de configurer le TAP de réseau virtuel.

Permissions

Les comptes que vous utilisez pour appliquer la configuration TAP sur les interfaces réseau doivent être affectés au rôle contributeur réseau ou à un rôle personnalisé qui est affecté en tant qu’actions nécessaires à partir du tableau suivant :

| Action | Name |

|---|---|

| Microsoft.Network/virtualNetworkTaps/* | Requis pour créer, mettre à jour, lire et supprimer une ressource TAP de réseau virtuel |

| Microsoft.Network/networkInterfaces/read | Nécessaire pour lire la ressource d’interface réseau sur laquelle configurer le TAP |

| Microsoft.Network/tapConfigurations/* | Requis pour créer, mettre à jour, lire et supprimer la configuration TAP sur une interface réseau |

Limitations de la version préliminaire publique

Veuillez noter que les limitations marquées de la mention [Temporaire] seront résolues lors de la mise en disponibilité générale (GA).

Ajout d’une source :

- Le TAP de réseau virtuel prend uniquement en charge l’interface réseau de la machine virtuelle en tant que source de mise en miroir.

- [Temporaire] Les référence SKU de machine virtuelle v6 ne sont pas prises en charge en tant que source.

- [Temporaire] Avant d’ajouter une machine virtuelle en tant que source, vous devez d’abord déployer une ressource TAP de réseau virtuel, puis arrêter (libérer) et démarrer la machine virtuelle source. Cela n’est nécessaire qu’une seule fois pour toutes les machines virtuelles qui seront ajoutées en tant que source. Si ce n’est pas fait, vous obtenez une erreur indiquant que la carte réseau n’est pas sur fastpath.

Autres limitations

- Le TAP de réseau virtuel prend en charge l'interface réseau du Load Balancer ou de la machine virtuelle en tant que ressource de destination pour le trafic miroir.

- [Temporaire] Le réseau virtuel ne prend pas en charge la migration dynamique. La migration dynamique est désactivée pour les machines virtuelles définies en tant que source.

- [Temporaire] Les machines virtuelles derrière un équilibreur de charge standard avec ip flottante activée ne peuvent pas être définies en tant que source de mise en miroir.

- Les machines virtuelles derrière Basic Load Balancer ne peuvent pas être définies en tant que source de mise en miroir. L’équilibreur de charge de base est déconseillé.

- Le réseau virtuel ne prend pas en charge la mise en miroir du trafic entrant du service Private Link.

- Les machines virtuelles d’un réseau virtuel avec chiffrement activé ne peuvent pas être définies comme source de mise en miroir.

- Le réseau virtuel TAP ne supporte pas IPv6.

- [Temporaire] Lorsqu’une machine virtuelle est ajoutée ou supprimée en tant que source, la machine virtuelle peut rencontrer un temps d’arrêt réseau (jusqu’à 60 secondes).

Régions prises en charge

- Asie de l’Est

- USA Centre-Ouest

- UK South

- US East

- Inde Centre

- Allemagne Centre-Ouest

- Centre des États-Unis

Bientôt disponible

- Australia East

- Centre coréen

- Canada Central

Solutions de partenaires pour le TAP de réseau virtuel

Répartiteurs de paquets réseau

| Partner | Product |

|---|---|

| Gigamon | GigaVUE Cloud Suite pour Azure |

| Keysight | CloudLens |

Analytique de la sécurité, gestion des performances des applications/du réseau

| Partner | Product |

|---|---|

| Darktrace | Darktrace /NETWORK |

| Netscout | Omnis Cyber Intelligence NDR |

| Corelight | Corelight Open NDR Platform |

| Vectra | Vectra NDR |

| Fortinet | FortiNDR Cloud |

| Machine virtuelle Fortigate | |

| cPacket | cPacket Cloud Suite |

| TrendMicro | Trend Vision One™ Network Security |

| Extrahop | Reveal(x) |

| Progression | Flowmon |

| Bitdefender | Détection et réponse étendues de GravityZone pour le réseau |

| eSentire | eSentire MDR |

| LinkShadow | LinkShadow NDR |

| AttackFence | AttackFence NDR |

| Réseaux Arista | Arista NDR |

Étapes suivantes

Découvrez comment créer un point d’accès terminal de réseau virtuel à l’aide d’une interface CLI ou du portail Azure.