Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Le document suivant décrit différents modèles de routage disponibles que vous pouvez utiliser avec l’intention de routage WAN virtuel pour inspecter le trafic destiné à Internet.

Contexte

L’intention de routage Virtual WAN vous permet d’envoyer le trafic Privé et Internet aux solutions de sécurité déployées dans le hub Virtual WAN.

Le tableau suivant récapitule les deux modes différents qui définissent la façon dont Virtual WAN inspecte et route le trafic lié à Internet :

| Mode | Trafic Internet |

|---|---|

| Accès direct | Routé directement vers Internet après inspection. |

| Tunnel forcé | Routé via un itinéraire de tronçon suivant désigné (route 0.0.0.0/0 apprise à partir les locaux, à partir d’une appliance virtuelle réseau (NVA) ou d’un Virtual WAN statique) après inspection. Si aucun itinéraire 0.0.0.0/0 n’est appris depuis les locaux, d’une appliance virtuelle réseau ou d’un itinéraire statique sur une connexion de réseau virtuel, le trafic lié à Internet est bloqué. |

Availability

Cette section décrit la disponibilité de l’accès direct et du mode tunnel forcé . Veillez à comprendre la différence entre les deux modes et vérifiez la section relative à votre configuration prévue.

Accès direct

Le tableau suivant indique l’état de disponibilité de la sécurisation de l’accès Internet avec un accès direct en configurant la stratégie de routage Internet.

| Solution de sécurité | Statut |

|---|---|

| Azure Firewall | Disponibilité générale dans les clouds Azure Public et Azure Government. |

| Pare-feu NVA dans le hub Virtual WAN | Disponibilité générale dans le cloud public Azure |

| Logiciel en tant que service dans le hub Virtual WAN | Disponibilité générale dans le cloud public Azure |

Tunnel forcé

Le tableau suivant indique l’état de disponibilité de la sécurisation de l’accès Internet avec tunneling forcé en configurant la stratégie de routage privé.

Important

La configuration des hubs Virtual WAN en mode tunnel forcé est déployée progressivement dans toutes les régions Azure. La liste actuelle des régions disponibles est la suivante : Australie Centre, Brésil Sud, Inde Centre, Asie Est, USA Est, Inde Ouest, Corée Centre, Malaisie Sud, Malaisie Ouest, Qatar Centre, Royaume-Uni Sud et USA Centre-Ouest. Si vous avez des questions concernant la disponibilité de la région, contactez virtual-wan-forced-tunnel@microsoft.com ou votre équipe de compte Microsoft.

| Solution de sécurité | Statut |

|---|---|

| Azure Firewall | Disponibilité générale dans certaines régions Azure (voir la remarque ci-dessus). |

| Pare-feu NVA dans le hub Virtual WAN | Préversion publique dans certaines régions Azure (voir la remarque ci-dessus). |

| Logiciel en tant que service dans le hub Virtual WAN | Préversion publique dans certaines régions Azure (voir la remarque ci-dessus). |

Limites connues

Configuration du tunnel forcé :

- Le tunnel forcé nécessite une configuration spécifique de l’intention de routage.

- Destination-NAT (DNAT) pour les solutions de sécurité déployées dans le hub Virtual WAN n’est pas pris en charge pour les hubs Virtual WAN configurés avec le mode de routage Internet tunnel forcé. La connexion entrante pour le trafic DNAT provient d’Internet. Toutefois, le mode tunnel forcé contraint le trafic de retour à passer par un environnement local ou une appliance virtuelle réseau. Ce modèle de routage entraîne un routage asymétrique.

- Le trafic provenant d’un site local destiné à l’adresse IP publique d’un compte de stockage Azure déployé dans la même région Azure que le hub Virtual WAN contourne la solution de sécurité dans le hub. Pour plus d’informations sur le problème, consultez Problèmes connus de Virtual WAN.

- Local ne peut pas publier d’itinéraires de tunnel forcés plus spécifiques que 0.0.0.0/0. L’annonce d’itinéraires plus spécifiques tels que 0.0.0.0/1 et 128.0.0.0/1 depuis les locaux peut provoquer des pertes dans le trafic de gestion pour le pare-feu Azure ou les appliances de réseau virtuelles intégrées au hub virtuel.

- Lorsqu’un itinéraire 0.0.0.0/0 est configuré en tant qu’itinéraire statique sur une connexion de réseau virtuel, le paramètre « bypass next hop » configuré sur la connexion de réseau virtuel est ignoré et est interprété par Virtual WAN comme une redirection/équivalence. Cela signifie que le trafic destiné aux adresses IP au sein de la connexion réseau virtuel avec l’itinéraire statique configuré 0.0.0.0/0 sera inspecté par l’appliance de sécurité dans le hub virtuel et acheminé directement vers l’adresse IP de destination du réseau virtuel spoke. Le trafic contournera l’adresse IP du tronçon suivant configurée dans la route statique. Pour obtenir un exemple détaillé de ce comportement de routage, consultez le comportement du trafic avec l'IP de contournement du prochain saut activée dans le document IP de contournement du prochain saut.

- L’itinéraire par défaut appris à partir d’ExpressRoute ne peut pas être publié sur un autre circuit ExpressRoute. Cela signifie que vous ne pouvez pas configurer Virtual WAN pour acheminer le trafic Internet d’un circuit ExpressRoute vers un autre circuit ExpressRoute pour la sortie.

- S’il n’existe aucun itinéraire 0.0.0.0/0 appris à partir d’un emplacement local ou d’un itinéraire statique configuré pour aiguiller vers une appliance virtuelle réseau dans un réseau spoke, les routes effectives de la solution de sécurité affichent incorrectement 0.0.0.0/0 avec Internet comme prochain saut. Étant donné que le trafic Internet n’est pas transféré à la solution de sécurité dans le hub lorsque le mode tunnel forcé est configuré sans un itinéraire explicite 0.0.0.0/0 appris à partir d’un emplacement local ou configuré en tant qu’itinéraire statique, les itinéraires effectifs ne doivent pas contenir un itinéraire 0.0.0.0/0.

Accès direct :

- Le trafic provenant d’un site local destiné à l’adresse IP publique d’un compte de stockage Azure déployé dans la même région Azure que le hub Virtual WAN contourne la solution de sécurité dans le hub. Pour plus d’informations sur cette limitation et les atténuations potentielles, consultez Problèmes connus de Virtual WAN.

Problèmes liés au portail :

- Lorsqu’un hub est configuré en mode tunnel forcé, Azure Firewall Manager n’affiche pas correctement le trafic Internet comme sécurisé pour les connexions. En outre, Azure Firewall Manager ne vous permet pas de modifier l’état sécurisé des connexions. Pour modifier l’état sécurisé , modifiez la sécurité Internet ou propagez le paramètre d’itinéraire par défaut sur la connexion.

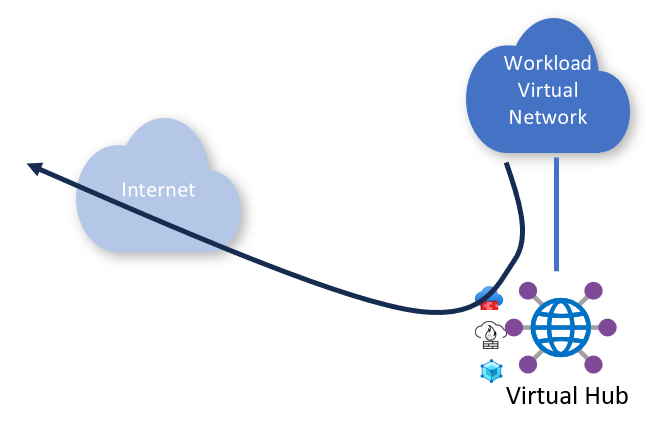

Accès direct

Lorsque Virtual WAN est configuré pour router le trafic directement vers Internet, Virtual WAN applique une route 0.0.0.0/0 statique par défaut sur la solution de sécurité avec Internet comme prochain saut. Cette configuration est la seule façon de garantir que la solution de sécurité achemine le trafic directement vers Internet.

Cet itinéraire statique par défaut a une priorité plus élevée que n’importe quel itinéraire par défaut appris à partir des installations locales, d’une appliance virtuelle réseau ou configuré en tant qu’itinéraire statique sur un réseau virtuel connecté. Toutefois, les préfixes plus spécifiques publiés à partir des locaux (0.0.0.0/1 et 128.0.0.0/1) sont considérés comme ayant une priorité plus élevée pour le trafic Internet en raison de la correspondance de préfixe la plus longue.

Itinéraires effectifs

Si vous avez configuré des stratégies de routage privé sur votre hub Virtual WAN, vous pouvez afficher les itinéraires effectifs sur la solution de sécurité de tronçon suivant. Pour les déploiements configurés avec un accès direct, les itinéraires effectifs sur la solution de sécurité du prochain saut contiennent l’itinéraire 0.0.0.0/0 avec Internet comme prochain saut.

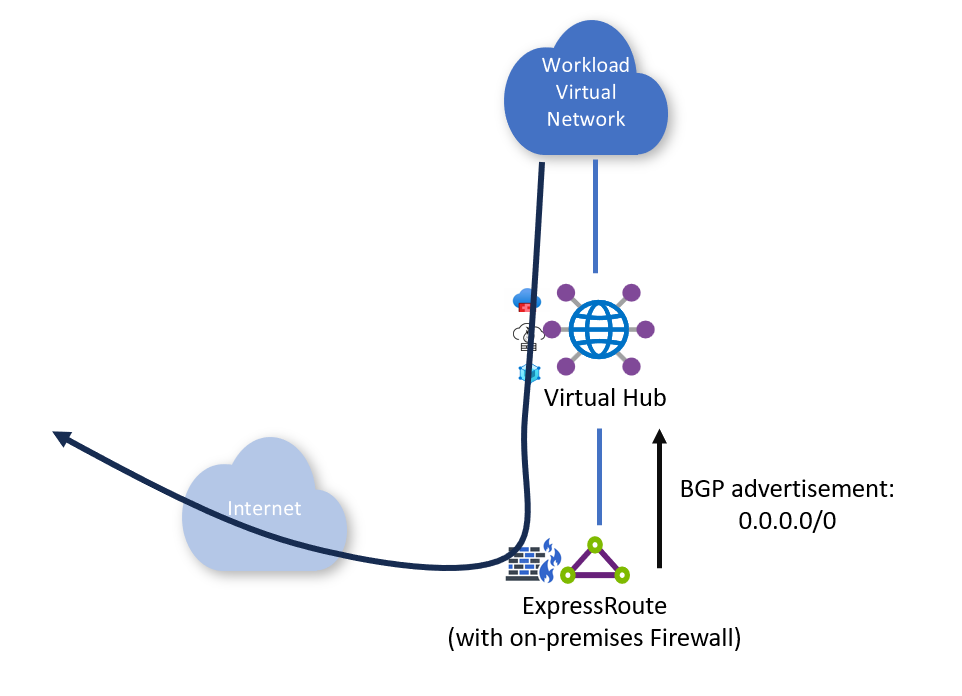

Tunnel forcé

Lorsque Virtual WAN est configuré en mode tunnel forcé, l’itinéraire par défaut de priorité la plus élevée sélectionné par le hub Virtual WAN en fonction de la préférence de routage du hub est utilisé par la solution de sécurité pour transférer le trafic Internet.

Le tunneling forcé indique à Virtual WAN de s’attendre à ce que le trafic Internet soit acheminé vers un tronçon suivant désigné au lieu d’accéder directement à Internet. Par conséquent, s’il n’existe aucun itinéraire par défaut appris dynamiquement à partir d’un emplacement local ou configuré en tant qu’itinéraire statique sur les connexions de réseau virtuel, le trafic Internet est supprimé par la plateforme Azure et ne sera pas transféré à la solution de sécurité dans le hub.

La solution de sécurité dans le hub Virtual WAN ne transfère pas le trafic vers Internet directement en tant que chemin de sauvegarde.

Sources prises en charge de l’itinéraire par défaut

Note

La version 0.0.0.0/0 ne se propage pas sur les hubs virtuels. Cela signifie qu’une connexion locale doit être utilisée pour les hubs virtuels configurés pour l’accès à Internet via un tunnel forcé.

L’itinéraire par défaut peut être appris à partir des sources suivantes.

- ExpressRoute

- VPN de site à site (dynamique ou statique)

- Appliance virtuelle réseau dans le hub

- Appliance virtuelle réseau dans le spoke

- Itinéraire statique sur une connexion de réseau virtuel (avec propagation de l’itinéraire statique défini sur ON)

L’itinéraire par défaut ne peut pas être configuré de la façon suivante :

- Itinéraire statique dans defaultRouteTable avec connexion à réseau virtuel pour le prochain saut

Itinéraires effectifs

Pour les déploiements configurés avec un tunnel forcé, les itinéraires effectifs sur la solution de sécurité du prochain saut contiendront l’itinéraire 0.0.0.0/0 avec le prochain saut comme l'itinéraire par défaut sélectionné appris à partir d'un itinéraire sur site ou configuré en tant qu’itinéraire statique sur une connexion de réseau virtuel.

Configurations

Les sections suivantes décrivent les configurations nécessaires pour acheminer le trafic Internet en mode tunnel direct ou forcé.

Configuration du routage Virtual WAN

Note

Le mode de routage du trafic Internet de tunnel forcé est disponible uniquement pour les hubs Virtual WAN utilisant l’intention de routage avec des stratégies de routage privées. Les hubs qui n’utilisent pas l’intention de routage ou utilisent des stratégies de routage Internet peuvent uniquement utiliser le mode d’accès direct.

Le tableau suivant récapitule la configuration nécessaire pour acheminer le trafic à l’aide des deux modes de routage du trafic Internet différents.

| Mode | Stratégie de routage privé | Préfixes supplémentaires | Stratégie de routage Internet |

|---|---|---|---|

| Accès direct | Optional | Aucun requis | Obligatoire |

| Tunnel forcé | Obligatoire | 0.0.0.0/0 | Non |

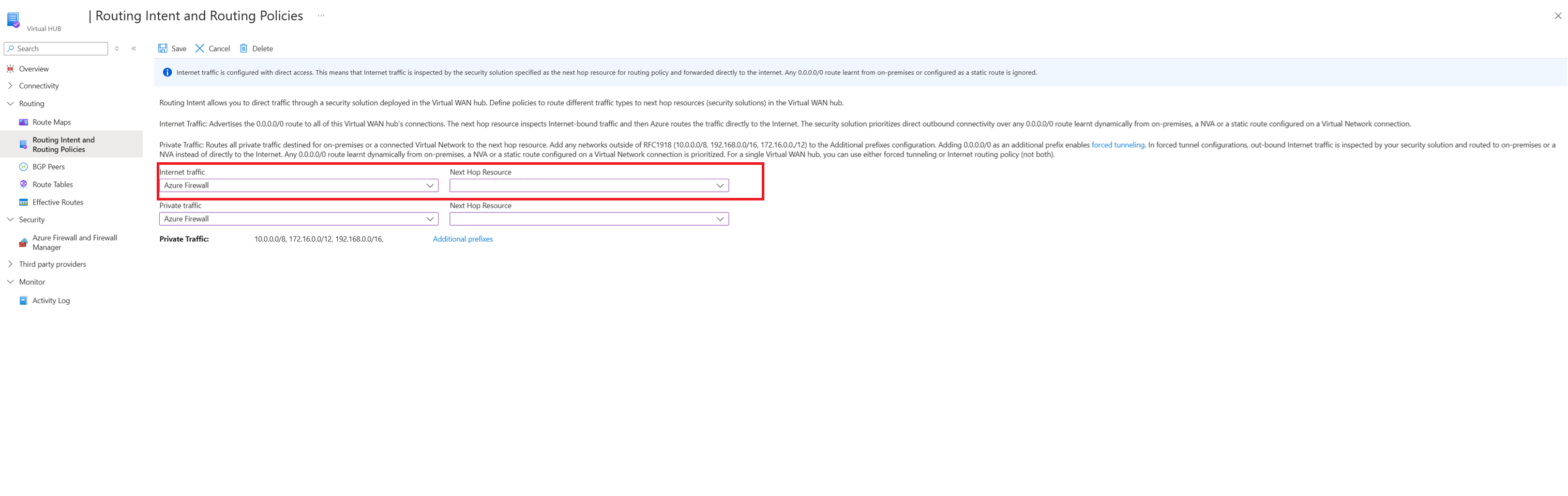

Étapes de configuration dans le portail d’intention de routage

Note

Le portail Azure effectue des validations pour garantir que les déploiements sont en mode tunnel forcé ou en mode d’accès direct. Cela signifie que si le mode tunnel forcé est activé, vous ne pourrez pas ajouter une stratégie Internet directement. Pour migrer du mode tunnel forcé vers le mode d’accès direct, exécutez les étapes suivantes dans l’ordre : supprimez l’itinéraire statique 0.0.0.0/0 à partir de préfixes supplémentaires, activez la stratégie Internet et enregistrez.

La section suivante décrit comment configurer l'intention de routage pour un tunnel forcé et un accès direct en utilisant l'intention de routage de Virtual WAN et les politiques du portail Azure. Ces étapes s’appliquent au Pare-feu Azure, aux appliances virtuelles réseau ou aux solutions software-as-a-service déployées dans le hub Virtual WAN.

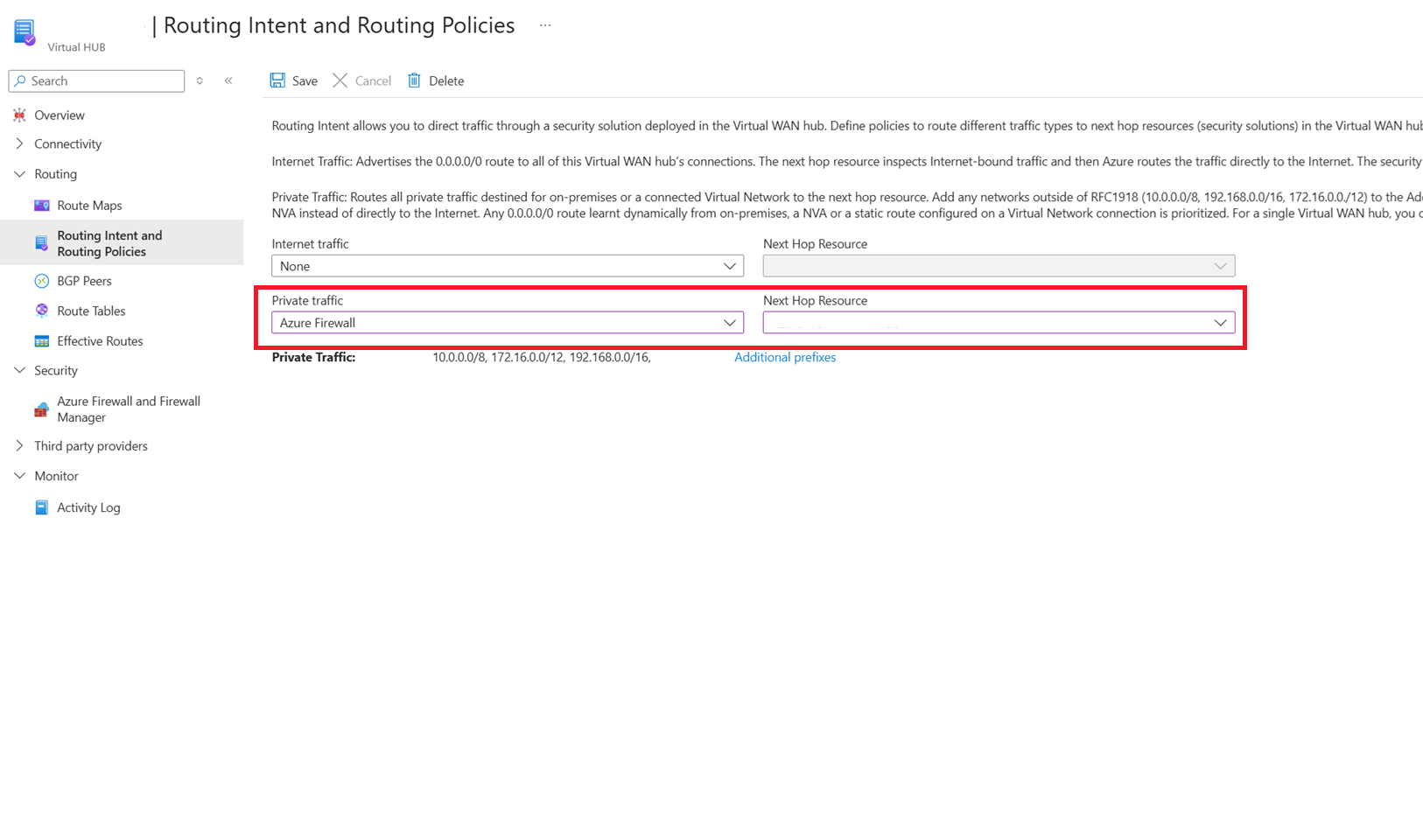

- Accédez à votre hub virtuel déployé avec une solution de sécurité.

- Sous Routage, sélectionnez Intention de routage et Stratégies de routage.

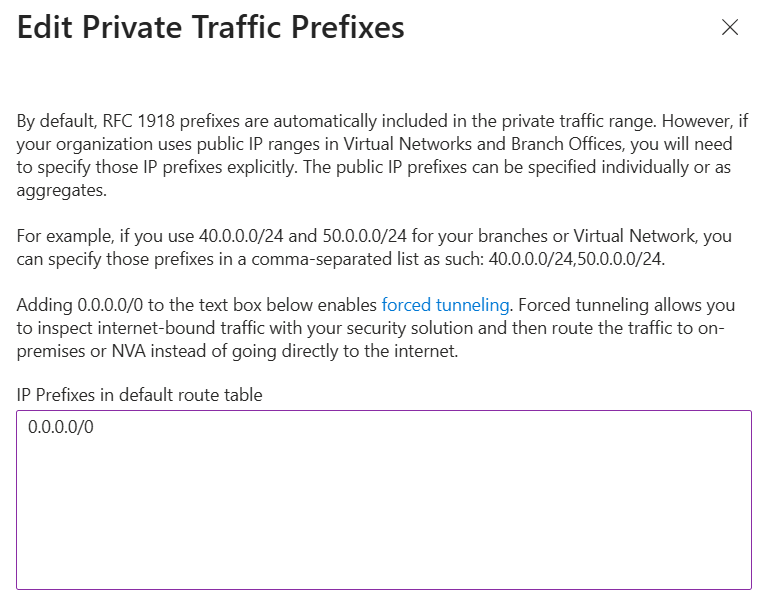

Tunnel forcé

- Sélectionnez votre solution de sécurité préférée comme prochaine étape pour trafic privé. Ne sélectionnez rien pour le trafic Internet.

- Ajoutez l’itinéraire 0.0.0.0/0 à des préfixes supplémentaires.

- Enregistrez votre configuration.

Accès direct

- Sélectionnez votre solution de sécurité préférée comme ressource pour l'étape suivante pour le trafic Internet. Si vous le souhaitez, sélectionnez votre solution de sécurité préférée comme ressource de saut suivant pour le trafic privé.

- Enregistrez votre configuration.

Étapes de configuration dans Azure Firewall Manager

Note

Le portail Azure effectue des validations pour garantir que les déploiements sont en mode tunnel forcé ou en mode d’accès direct. Cela signifie que si le mode tunnel forcé est activé, vous ne pourrez pas ajouter une stratégie Internet directement. Pour migrer du mode tunnel forcé vers le mode d’accès direct, exécutez les étapes suivantes dans l’ordre : supprimez l’itinéraire statique 0.0.0.0/0 à partir de préfixes supplémentaires, activez la stratégie Internet et enregistrez.

La section suivante explique comment configurer l’intention de routage pour configurer un tunnel forcé et un accès direct à l’aide de l’intention de routage Virtual WAN et des stratégies Azure Firewall Manager. Ces étapes s’appliquent uniquement au Pare-feu Azure dans le hub Virtual WAN.

- Accédez à votre hub Virtual WAN.

- Sélectionnez Pare-feu Azure et Firewall Manager sous Sécurité , puis sélectionnez votre hub Virtual WAN.

- Sélectionnez Configuration de sécurité sous Paramètres.

Tunnel forcé

- Définissez Trafic privé sur Envoyer via le pare-feu Azure, et Inter-hub sur Activé.

- Ajoutez l’itinéraire 0.0.0.0/0 à des préfixes supplémentaires.

- Enregistrez votre configuration.

Accès direct

- Définissez Internet Traffic sur Azure Firewall et Inter-hub sur Activé. Si vous le souhaitez, paramétrez le trafic privé sur Envoyer via le pare-feu Azure et définissez Inter-hub sur activée.

- Enregistrez votre configuration.

Autres méthodologies de configuration (Terraform, CLI, PowerShell, REST, Bicep)

Les configurations JSON suivantes représentent des exemples de représentations de ressources Azure Resource Manager des constructions de routage Virtual WAN configurées pour les modes d’accès direct ou de tunnel forcé. Ces configurations JSON peuvent être personnalisées pour votre environnement/configuration spécifique et être utilisées pour dériver la configuration Terraform, CLI, PowerShell ou Bicep correcte.

Tunnel forcé

L’exemple JSON suivant montre un exemple de ressource d’intention de routage configurée avec une stratégie de routage privée.

{

"name": "<>",

"id": "/subscriptions/<>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>/routingIntent/<>",

"properties": {

"routingPolicies": [

{

"name": "PrivateTraffic",

"destinations": [

"PrivateTraffic"

],

"nextHop": "<security solution resource URI>"

}

]

},

"type": "Microsoft.Network/virtualHubs/routingIntent"

}

L’exemple JSON suivant montre un exemple de configuration de table de routage par défaut avec des itinéraires de stratégie de routage privé et un préfixe supplémentaire (0.0.0.0/0) ajouté dans la table de routage par défaut.

{

"name": "defaultRouteTable",

"id": "/subscriptions/<subscriptionID>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>/hubRouteTables/defaultRouteTable",

"properties": {

"routes": [

{

"name": "_policy_PrivateTraffic",

"destinationType": "CIDR",

"destinations": [

"10.0.0.0/8",

"172.16.0.0/12",

"192.168.0.0/16"

],

"nextHopType": "ResourceId",

"nextHop": "<security solution resource URI>"

},

{

"name": "private_traffic",

"destinationType": "CIDR",

"destinations": [

"0.0.0.0/0"

],

"nextHopType": "ResourceId",

"nextHop": "<security solution resource URI>"

}

],

"labels": [

"default"

]

},

"type": "Microsoft.Network/virtualHubs/hubRouteTables"

}

Accès direct

L’exemple JSON suivant montre un exemple de ressource d’intention de routage configurée avec internet et une stratégie de routage privé.

{

"name": "<>",

"id": "/subscriptions/<>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>/routingIntent/<>",

"properties": {

"routingPolicies": [

{

"name": "PrivateTraffic",

"destinations": [

"PrivateTraffic"

],

"nextHop": "<security solution resource URI>"

},

{

"name": "PublicTraffic",

"destinations": [

"Internet"

],

"nextHop": "<security solution resource URI>"

}

]

},

"type": "Microsoft.Network/virtualHubs/routingIntent"

}

L’exemple JSON suivant montre un exemple de configuration de table de routage par défaut avec des itinéraires de stratégie de routage Privé et Internet.

{

"name": "defaultRouteTable",

"id": "/subscriptions/<subscriptionID>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>/hubRouteTables/defaultRouteTable",

"properties": {

"routes": [

{

"name": "_policy_PrivateTraffic",

"destinationType": "CIDR",

"destinations": [

"10.0.0.0/8",

"172.16.0.0/12",

"192.168.0.0/16"

],

"nextHopType": "ResourceId",

"nextHop": "<security solution resource URI>"

},

{

"name": "_policy_PublicTraffic",

"destinationType": "CIDR",

"destinations": [

"0.0.0.0/0"

],

"nextHopType": "ResourceId",

"nextHop": "<security solution resource URI>"

}

],

"labels": [

"default"

]

},

"type": "Microsoft.Network/virtualHubs/hubRouteTables"

}

Pour configurer les connexions, prenez connaissance de l’itinéraire par défaut (0.0.0.0/0)

Pour les connexions qui ont besoin d’un accès Internet via Virtual WAN, vérifiez que l’option Activer la sécurité Internet ou propager l’itinéraire par défaut est définie sur true. Cette configuration indique à Virtual WAN de publier l’itinéraire par défaut vers cette connexion.

Remarque spéciale pour les hubs de tunnel forcés

Pour les hubs configurés en mode tunnel forcé, assurez-vous que l'option Activer la sécurité Internet ou propagation de l'itinéraire par défaut est définie sur false sur la connexion ExpressRoute ou VPN locale et celle du réseau virtuel qui annonce l’itinéraire 0.0.0.0/0 vers le WAN virtuel. Cela garantit que Virtual WAN apprend correctement l’itinéraire 0.0.0.0/0 local et empêche également toute boucle de routage inattendue.

Configurations de solution de sécurité

La section suivante décrit les différences de configuration de la solution de sécurité pour les modes d’accès direct et de routage de tunnel forcé.

Accès direct

La section suivante décrit les considérations de configuration nécessaires pour garantir que les solutions de sécurité dans le hub Virtual WAN peuvent transférer directement des paquets vers Internet.

Pare-feu Azure :

- Vérifiez queSource-NAT (SNAT) est activé pour toutes les configurations de trafic réseau non RFC1918.

- Évitez l’épuisement des ports SNAT en garantissant que les adresses IP publiques suffisantes sont allouées à votre déploiement de pare-feu Azure.

Solution SaaS ou appliances virtuelles de réseau intégrées :

Les recommandations suivantes sont des recommandations de base génériques. Contactez votre fournisseur pour obtenir des conseils complets.

- Documentation du fournisseur de référence pour vous assurer :

- La table de routage interne dans la solution NVA ou SaaS a 0.0.0.0/0 correctement configurée pour transférer le trafic Internet hors de l’interface externe.

- SNAT est configuré pour les solutions NVA ou SaaS pour toutes les configurations de trafic réseau non RFC 1918.

- Vérifiez que les adresses IP publiques suffisantes sont allouées à votre déploiement NVA ou SaaS pour éviter l’épuisement des ports SNAT.

Tunnel forcé

La section suivante décrit les considérations de configuration nécessaires pour garantir que les solutions de sécurité dans le hub Virtual WAN peuvent transférer des paquets liés à Internet vers une appliance virtuelle sur site ou une appliance virtuelle réseau qui annonce l’itinéraire 0.0.0.0/0 vers Virtual WAN.

Pare-feu Azure :

- Configurez Source-NAT (SNAT).

- Conservez l’adresse IP source d’origine du trafic Internet : désactivez SNAT pour toutes les configurations de trafic.

- Trafic Internet SNAT vers l’adresse IP privée de l’instance de pare-feu : activez SNAT pour les plages de trafic qui ne sont pas RFC 1918.

Solution SaaS ou appliances virtuelles de réseau intégrées :

Les recommandations suivantes sont des recommandations de base génériques. Contactez votre fournisseur pour obtenir des conseils complets.

- Documentation du fournisseur de référence pour vous assurer :

- La table de routage interne de l’appliance virtuelle réseau ou de la solution SaaS dispose de 0.0.0.0/0 correctement configuré pour transférer le trafic Internet hors de l’interface interne.

- La configuration de la table de routage interne garantit que le trafic de gestion et le trafic VPN/SDWAN sont routés via l'Interface externe.

- Configurez SNAT de manière appropriée selon que l’adresse IP source d’origine du trafic doit être conservée ou non.