Approvisionnement d’utilisateurs dans des applications à l’aide de PowerShell

La documentation suivante fournit des informations de configuration et des tutoriels montrant comment le connecteur PowerShell générique et l’hôte de connecteur ECMA peuvent être utilisés pour intégrer Microsoft Entra ID à des systèmes externes qui offrent des API basées sur Windows PowerShell.

Pour plus d’informations, consultez Référence technique du connecteur Windows PowerShell.

Conditions préalables à l’approvisionnement à l’aide de PowerShell

Les sections suivantes détaillent les conditions préalables à ce didacticiel.

Téléchargement des fichiers d’installation de PowerShell

Téléchargez les fichiers d'installation de PowerShell à partir de notre base de données de référentiel GitHub. Les fichiers d’installation se composent du fichier de configuration, du fichier d’entrée, du fichier de schéma et des scripts utilisés.

Conditions préalables locales

Le connecteur fournit un pont entre les fonctionnalités de l’hôte de connecteur ECMA et Windows PowerShell. Avant d’utiliser le connecteur, vérifiez que vous disposez des éléments suivants sur le serveur hébergeant le connecteur.

- Windows Server 2016 ou une version ultérieure.

- Au moins 3 Go de RAM pour héberger un agent de provisionnement.

- .NET Framework 4.7.2

- Windows PowerShell 2.0, 3.0 ou 4.0

- Connectivité entre le serveur d’hébergement, le connecteur et le système cible avec lequel les scripts PowerShell interagissent.

- La stratégie d’exécution sur le serveur doit être configurée pour autoriser le connecteur à exécuter des scripts Windows PowerShell. À moins que les scripts que le connecteur exécute portent une signature numérique, configurez la stratégie d’exécution en exécutant la commande

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned - Le déploiement de ce connecteur nécessite un ou plusieurs scripts PowerShell. Certains produits Microsoft peuvent fournir des scripts à utiliser avec ce connecteur, et l’instruction de prise en charge de ces scripts est fournie par ce produit. Si vous développez vos propres scripts à utiliser avec ce connecteur, vous devez vous familiariser avec l’API Extensible Connectivity Management Agent pour développer et gérer ces scripts. Si vous vous intégrez à des systèmes tiers à l’aide de vos propres scripts dans un environnement de production, nous vous recommandons de travailler avec le fournisseur tiers ou un partenaire de déploiement pour obtenir de l’aide, des conseils et du support pour cette intégration.

Conditions préalables requises du cloud

- Un locataire Microsoft Entra avec Microsoft Entra ID P1 ou Premium P2 (ou EMS E3 ou E5). L’utilisation de cette fonctionnalité nécessite des licences Microsoft Entra ID P1. Pour trouver la licence adaptée à vos besoins, consultez Comparer les fonctionnalités en disponibilité générale de Microsoft Entra ID.

- Rôle Administrateur d’identité hybride pour la configuration de l’agent de provisionnement et rôles Administrateur d’application ou Administrateur d’application cloud pour la configuration du provisionnement dans le portail Azure.

- Pour être attribués, les utilisateurs Microsoft Entra doivent déjà être dotés des attributs requis par le schéma.

Télécharger, installer et configurer le package de l’agent d’attribution Microsoft Entra Connect

Si vous avez déjà téléchargé l’agent de provisionnement et que vous l’avez configuré pour une autre application locale, passez directement à la section suivante.

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation cloud>Agents.

Sélectionnez Télécharger l'agent local, passez en revue les conditions d'utilisation du service, puis sélectionnez Accepter les conditions générales et télécharger.

Remarque

Veuillez utiliser différents agents de provisionnement pour le provisionnement d'applications sur site et la synchronisation cloud Microsoft Entra Connect/le provisionnement piloté par les RH. Les trois scénarios ne doivent pas être gérés sur le même agent.

Ouvrez le programme d’installation de l’agent d’approvisionnement, acceptez les conditions d’utilisation du service, puis sélectionnez Installer.

Lorsque l’Assistant Configuration de l’agent d’approvisionnement Microsoft Entra s’ouvre, passez à l’onglet Sélectionner une extension et sélectionnez Approvisionnement d’applications locales lorsque vous êtes invité à entrer l’extension que vous souhaitez activer.

L’agent d’approvisionnement utilisera le navigateur web du système d’exploitation pour afficher une fenêtre contextuelle qui vous permettra de vous authentifier dans Microsoft Entra ID et, éventuellement, auprès du fournisseur d’identités de votre organisation. Si vous utilisez Internet Explorer comme navigateur sur Windows Server, vous devrez peut-être ajouter les sites web Microsoft à la liste des sites approuvés de votre navigateur pour permettre à JavaScript de s’exécuter correctement.

Communiquez les informations d’identification relatives à un administrateur Microsoft Entra lorsque vous êtes invité à donner votre autorisation. L’utilisateur doit avoir le rôle Administrateur d’identité hybride ou Administrateur général.

Sélectionnez Confirmer pour confirmer le paramètre. Une fois l’installation réussie, vous pouvez sélectionner Quitter, puis fermer le programme d’installation du Package de l’agent de provisionnement.

Configurer l’application ECMA locale

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’applications au moins.

- Accédez à Identité>Applications>Applications d’entreprise.

- Sélectionnez Nouvelle application.

- Recherchez l’Application ECMA locale, donnez un nom à l’application, puis sélectionnez Créer pour l’ajouter à votre locataire.

- Accédez à la page Provisionnement de votre application.

- Sélectionnez Prise en main.

- Dans la page Provisioning, définissez le mode sur Automatic.

- Dans la section Connectivité locale, sélectionnez l’agent que vous venez de déployer, puis Assigner un ou des agents.

- Gardez cette fenêtre de navigateur ouverte, car vous effectuez l’étape suivante de la configuration à l’aide de l’assistant Configuration.

Placement du fichier InputFile.txt et Schema.xml à des emplacements

Avant de pouvoir créer le connecteur PowerShell pour ce didacticiel, vous devez copier le fichier InputFile.txt et Schema.xml dans les emplacements appropriés. Ces fichiers sont ceux que vous devez télécharger dans la section la Télécharger les fichiers d’installation de PowerShell.

| Fichier | location |

|---|---|

| InputFile.txt | C:\Program Files\Microsoft ECMA2Host\Service\ECMA\MAData |

| Schema.xml | C:\Program Files\Microsoft ECMA2Host\Service\ECMA |

Configurer le certificat de l’hôte de connecteur ECMA Microsoft Entra

- Sur la machine Windows Server où l’agent de provisionnement est installé, cliquez avec le bouton droit sur Assistant Configuration de Microsoft ECMA2Host dans le menu Démarrer, puis exécutez-le en tant qu’administrateur. L’exécution en tant qu’administrateur Windows est obligatoire pour que l’Assistant puisse créer les journaux d’événements Windows nécessaires.

- Lorsque la configuration de l’Hôte de connecteurs ECMA commence, si c’est la première fois que vous exécutez l’Assistant, vous êtes invité à créer un certificat. Laissez le port par défaut 8585 et sélectionnez Générer un certificat pour générer un certificat. Le certificat généré automatiquement est auto-signé dans le cadre de la racine de confiance. Le SAN du certificat correspond au nom d’hôte.

- Sélectionnez Enregistrer.

Création du connecteur PowerShell

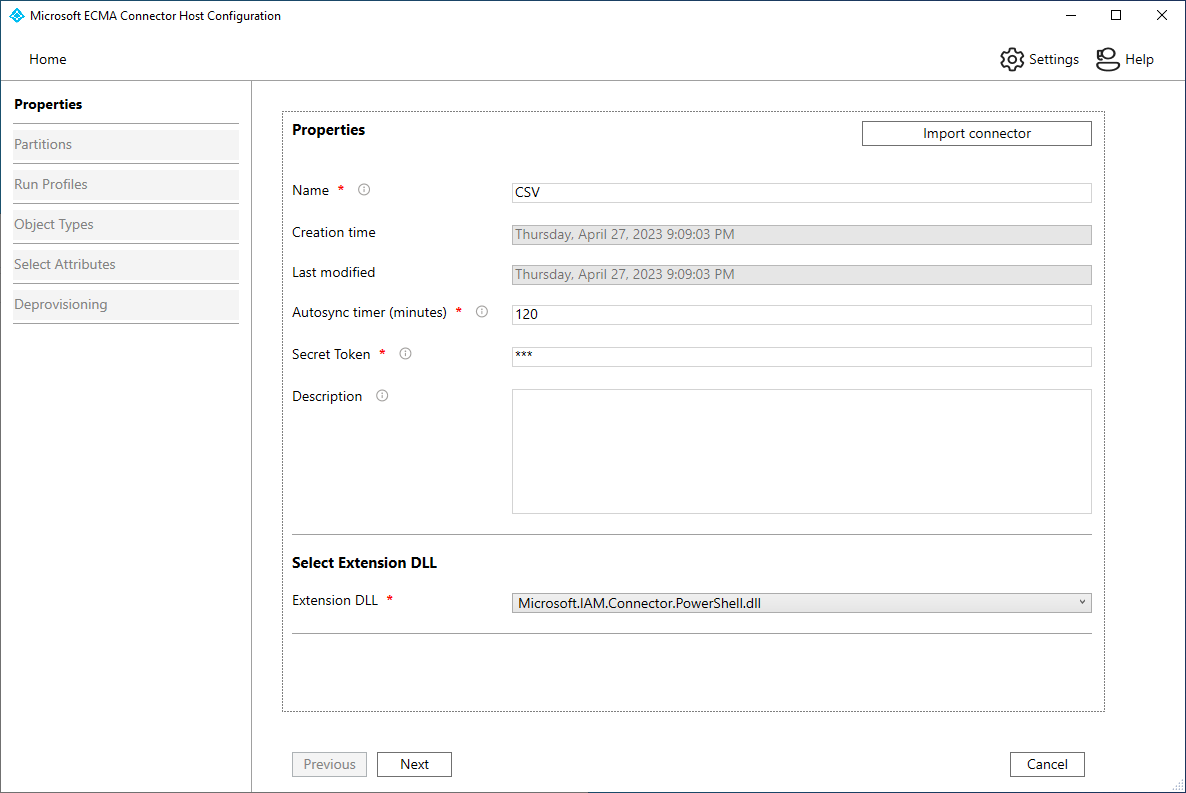

Écran général

Lancez l’Assistant Configuration de Microsoft ECMA2Host à partir du menu Démarrer.

En haut, sélectionnez Importer et sélectionnez le fichier configuration.xml de l’étape 1.

Le nouveau connecteur doit être créé et apparaître en rouge. Cliquez sur Modifier.

Générez un jeton secret utilisé pour l’authentification de Microsoft Entra ID auprès du connecteur. Le jeton doit contenir au minimum 12 caractères et être unique pour chaque application. Si vous n’avez pas encore de générateur de secrets, vous pouvez utiliser une commande PowerShell comme la suivante pour générer un exemple de chaîne aléatoire.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})Dans la page Propriétés, toutes les informations doivent être renseignées. Le tableau est fourni comme référence. Cliquez sur Suivant.

Propriété Valeur Nom Nom que vous avez choisi pour le connecteur, qui doit être unique sur tous les connecteurs de votre environnement. Par exemple : PowerShell.Minuteur de synchronisation automatique (minutes) 120 Jeton secret Entrez votre jeton secret ici. Elle doit comporter 12 caractères au minimum. Extension DLL Pour le connecteur PowerShell, sélectionnez Microsoft.IAM.Connector.PowerShell.dll.

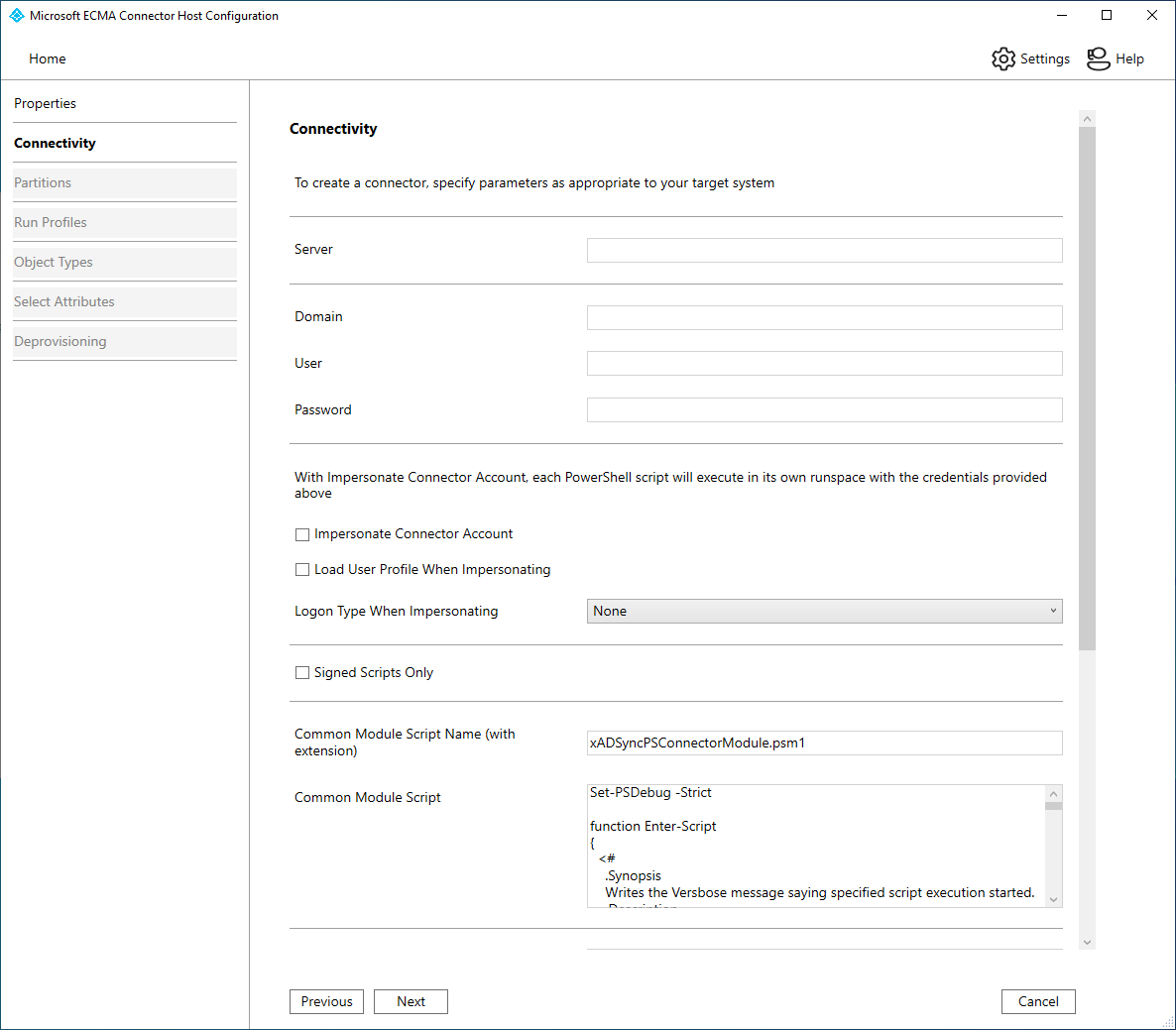

Connectivité

L’onglet Connectivité vous permet de fournir des paramètres de configuration pour la connexion à un système distant. Configurez l’onglet connectivité avec les informations fournies dans le tableau.

- Dans la page Connectivité, toutes les informations doivent être renseignées. Le tableau est fourni comme référence. Sélectionnez Suivant.

| Paramètre | Valeur | Objectif |

|---|---|---|

| Serveur | <Vide> | Nom du serveur auquel le connecteur doit se connecter. |

| Domaine | <Vide> | Domaine des informations d’identification à stocker pour utilisation au moment d’exécuter le connecteur. |

| Utilisateur | <Vide> | Nom d’utilisateur des informations d’identification à stocker pour utilisation au moment d’exécuter le connecteur. |

| Mot de passe | <Vide> | Mot de passe des informations d’identification à stocker pour utilisation lors de l’exécution du connecteur. |

| Emprunter l’identité du compte de connecteur | Désactivé | Si la valeur est true, le service de synchronisation exécute les scripts Windows PowerShell dans le contexte d’identification fourni. Lorsque c’est possible, il est conseillé d’utiliser le paramètre $Credentials transmis à chaque script plutôt que de recourir à l’emprunt d’identité. |

| Charger le profil utilisateur lors de l’emprunt d’identité | Désactivé | Indique à Windows de charger le profil utilisateur des informations d’identification du connecteur pendant l’emprunt d’identité. Si l’utilisateur dont il faut emprunter l’identité possède un profil itinérant, le connecteur ne charge pas le profil itinérant. |

| Type d’ouverture en cas d’emprunt d’identité | Aucun | Type de connexion pendant l’emprunt d’identité. Pour plus d’informations, consultez la documentation dwLogonType. |

| Scripts signés uniquement | Désactivé | Si la valeur est true, le connecteur de Windows PowerShell valide le fait que chaque script possède une signature numérique valide. Si la valeur est false, assurez-vous que la stratégie d’exécution Windows PowerShell du serveur de service de synchronisation est de type RemoteSigned ou Unrestricted. |

| Nom du script du module commun (avec extension) | xADSyncPSConnectorModule.psm1 | Le connecteur vous permet de stocker un module Windows PowerShell partagé dans la configuration. Lorsque le connecteur exécute un script, le module Windows PowerShell est extrait dans le système de fichiers pour qu’il puisse être importé par chaque script. |

| Script du module commun | Code du module AD Sync PowerShell Connector comme valeur. Ce module est automatiquement créé par ECMA2Host lorsque le connecteur est en cours d’exécution. | |

| Script de validation | <Vide> | Le script de validation est un script Windows PowerShell facultatif qui peut être utilisé pour vérifier que les paramètres de configuration du connecteur fournis par l’administrateur sont valides. |

| Script de schéma | Code GetSchema comme valeur. | |

| Noms de paramètres de configuration supplémentaires | FileName,Delimiter,Encoding | Outre les paramètres de configuration standard, vous pouvez définir des paramètres de configuration personnalisés supplémentaires qui sont spécifiques à l’instance du connecteur. Ces paramètres peuvent être spécifiés au niveau du connecteur, de la partition, ou exécuter des niveaux et accéder à partir du script Windows PowerShell approprié. |

| Noms de paramètres de configuration chiffrés supplémentaires | <Vide> |

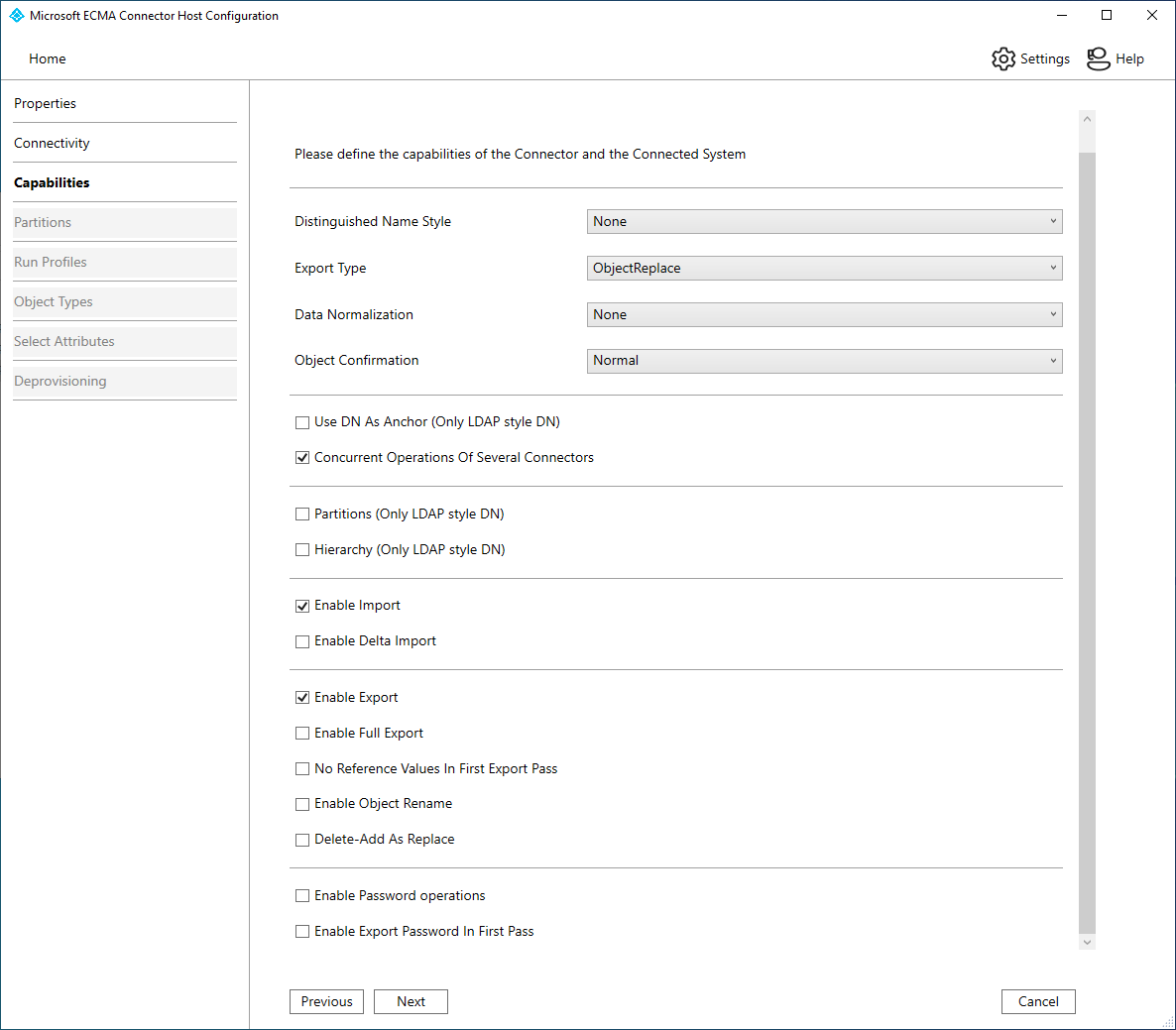

Fonctionnalités

L’onglet Fonctionnalités définit le comportement et les fonctionnalités du connecteur. Les sélections effectuées dans cet onglet ne peuvent pas être modifiées une fois le connecteur créé. Configurez l’onglet Fonctionnalités avec les informations fournies dans le tableau.

- Dans la page Fonctionnalités, toutes les informations doivent être renseignées. Le tableau est fourni comme référence. Sélectionnez Suivant.

| Paramètre | Valeur | Objectif |

|---|---|---|

| Style de nom unique | Aucun | Indique si le connecteur prend en charge les noms uniques et le cas échéant, le style. |

| Type d’exportation | ObjectReplace | Détermine le type des objets qui sont présentés au script d’exportation. |

| Normalisation des données | Aucun | Fait en sorte que le service de synchronisation normalise les attributs d’ancrage avant qu’ils soient fournis à des scripts. |

| Confirmation d’objet | Normal | Cette opération est ignorée. |

| Utiliser le nom unique en tant que point d’ancrage | Désactivé | Si le Style de nom unique est défini sur LDAP, l’attribut d’ancrage de l’espace de connecteur est également le nom unique. |

| Opérations simultanées de plusieurs connecteurs | Activée | Lorsqu’elle est activée, plusieurs connecteurs de Windows PowerShell peuvent s’exécuter simultanément. |

| Partitions | Désactivé | Lorsqu’elle est sélectionnée, le connecteur prend en charge plusieurs partitions et découvertes de partition. |

| Hierarchy | Désactivé | Lorsqu’elle est activée, le connecteur prend en charge une structure hiérarchique de type LDAP. |

| Activer l’importation | Activée | Lorsque cette option est cochée, le connecteur importe les données via des scripts d’importation. |

| Activer l’importation d’écart | Désactivé | Lorsque cette option est cochée, le connecteur peut demander des écarts par rapport aux scripts d’importation. |

| Activer l’exportation | Activée | Lorsque cette option est cochée, le connecteur exporte les données via des scripts d’exportation. |

| Activer l’exportation complète | Activée | Non pris en charge. Cette opération sera ignorée. |

| Aucune valeur de référence dans le premier transfert d’exportation | Désactivé | Lorsqu’elle est activée, les attributs de référence sont exportés lors d’un deuxième transfert d’exportation. |

| Activer renommer l’objet | Désactivé | Lorsqu’elle est activée, les noms uniques peuvent être modifiés. |

| Supprimer-Ajouter en remplacement | Activée | Non pris en charge. Cette opération sera ignorée. |

| Activer l’exportation de mot de passe lors d’un premier passage | Désactivé | Non pris en charge. Cette opération sera ignorée. |

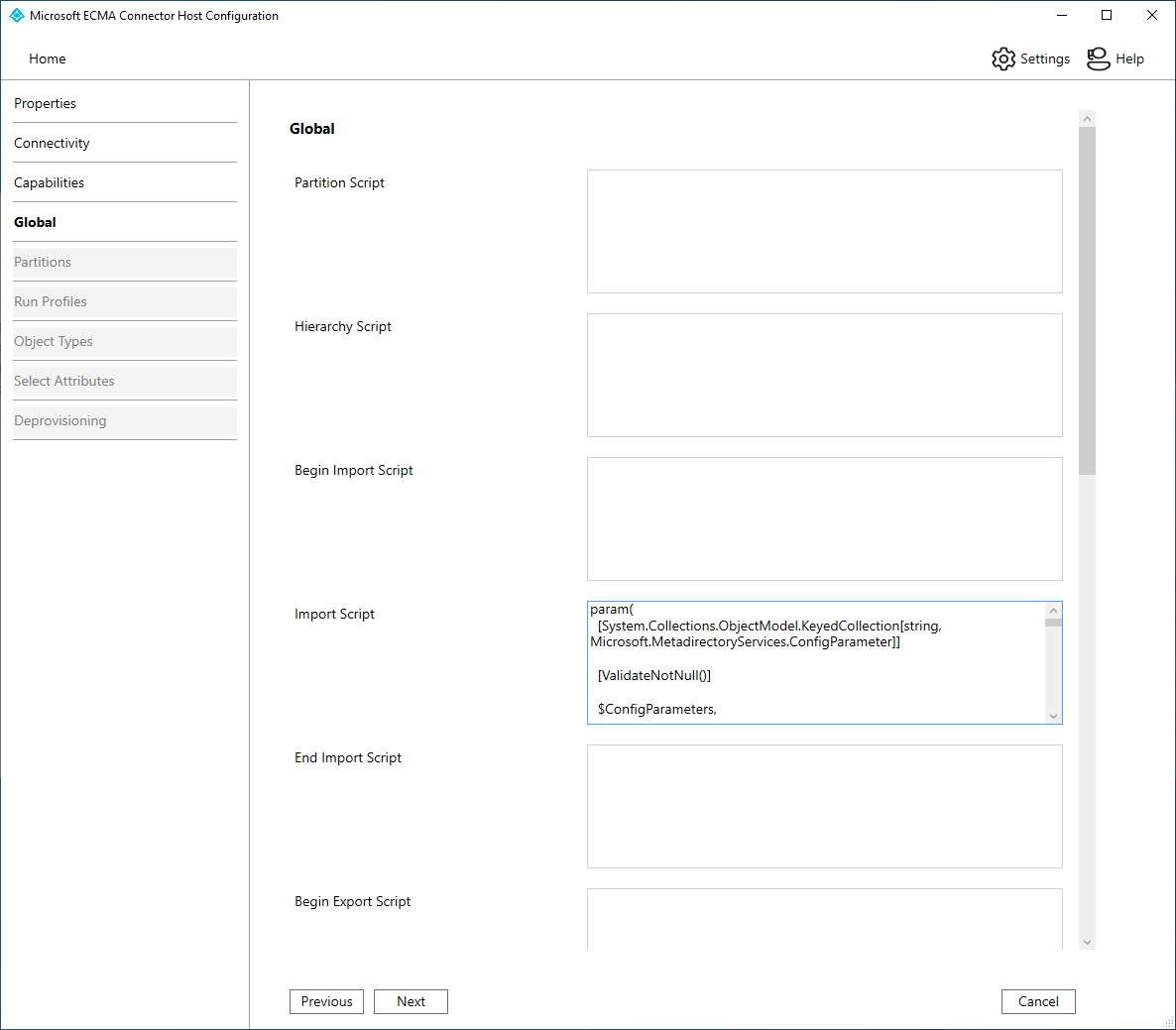

Paramètres globaux

L’onglet Paramètres globaux vous permet de configurer les scripts Windows PowerShell qui sont exécutés par le connecteur. Vous pouvez également configurer des valeurs globales pour les paramètres de configuration personnalisés définis sous l’onglet Connectivité. Configurez l’onglet Paramètres globaux avec les informations fournies dans le tableau.

- Dans la page Paramètres globaux, toutes les informations doivent être renseignées. Le tableau est fourni comme référence. Sélectionnez Suivant.

| Paramètre | Value |

|---|---|

| Script de partition | <Vide> |

| Script hiérarchique | <Vide> |

| Commencer le script d’importation | <Vide> |

| Script d’importation | Collez le script d’importation comme valeur |

| Terminer le script d’importation | <Vide> |

| Commencer le script d’exportation | <Vide> |

| Exporter script | Collez le script d’importation comme valeur |

| Terminer le script d’exportation | <Vide> |

| Commencer le script de mot de passe | <Vide> |

| Script d’extension de mot de passe | <Vide> |

| Terminer le script de mot de passe | <Vide> |

| FileName_Global | InputFile.txt |

| Delimiter_Global | ; |

| Encoding_Global | <Vide> (l’encodage par défaut est UTF8) |

Partitions, Profils d’exécution, Exportation, FullImport

Conservez les valeurs par défaut et cliquez sur Suivant.

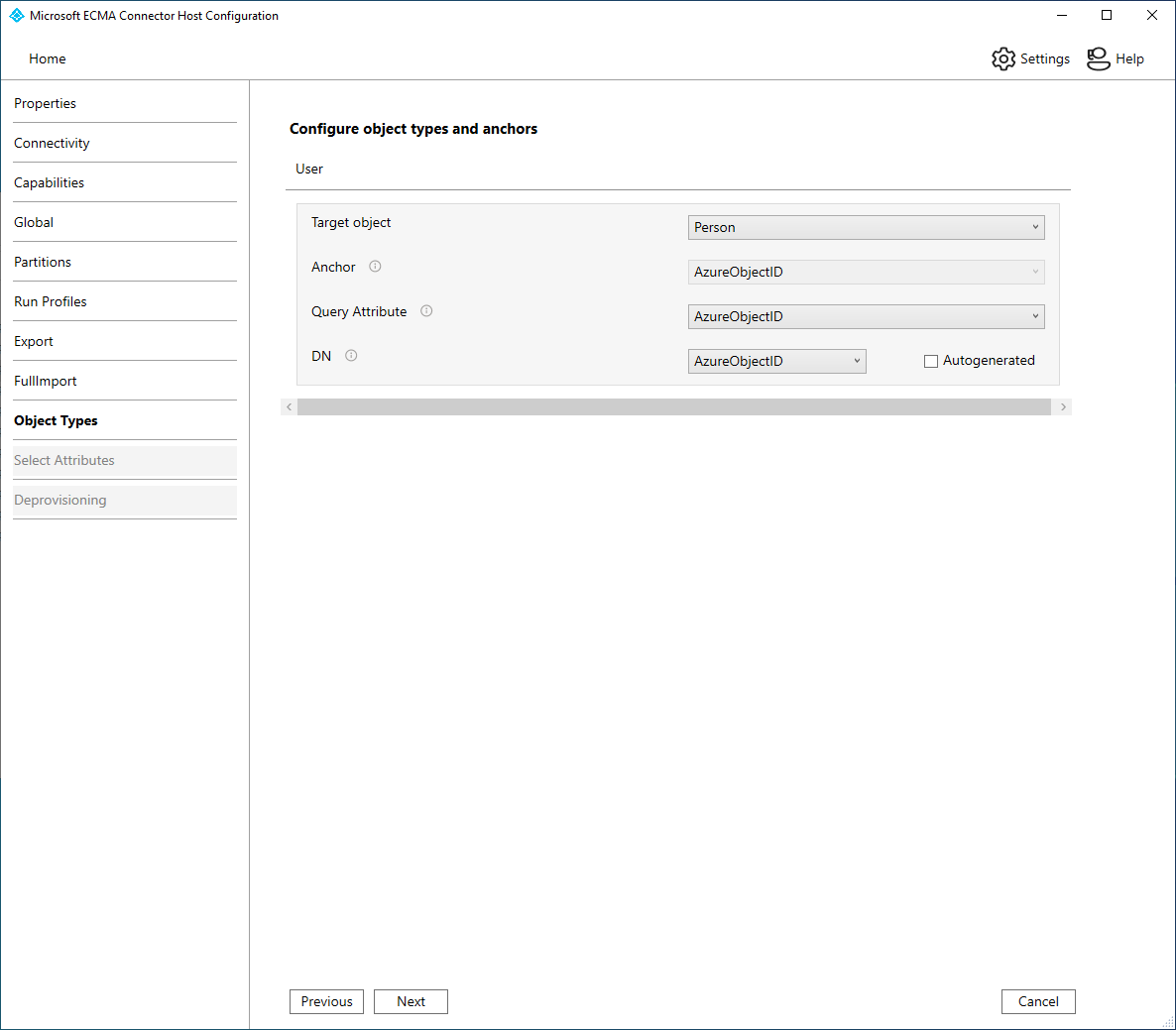

Types d’objets

Configurez l’onglet Types d’objets avec les informations fournies dans le tableau.

- Dans la page Types d’objets, toutes les informations doivent être renseignées. Le tableau est fourni comme référence. Sélectionnez Suivant.

| Paramètre | Valeur |

|---|---|

| Objet cible | Personne |

| Ancre | AzureObjectID |

| Query Attribute | AzureObjectID |

| DN | AzureObjectID |

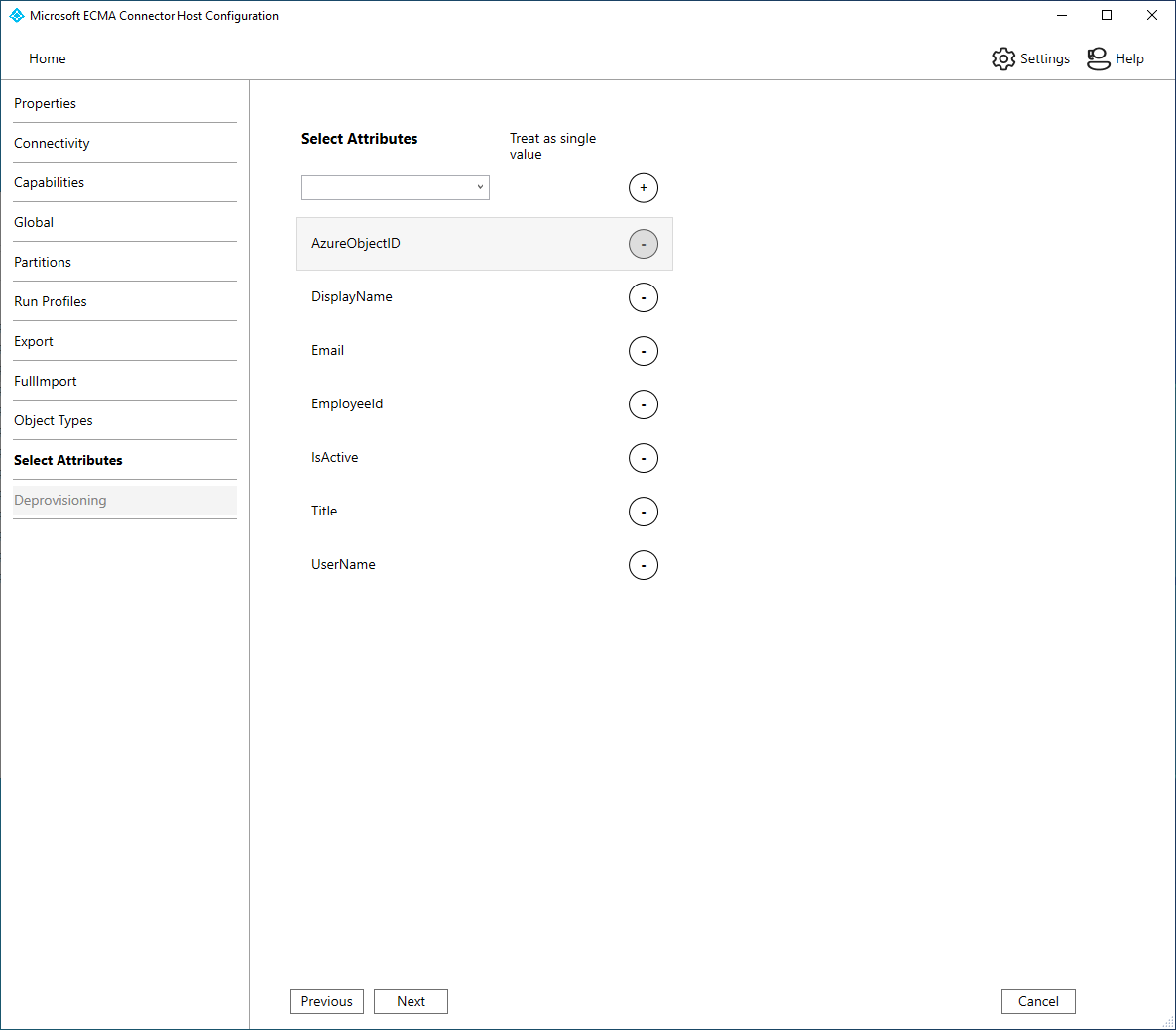

Sélectionner les attributs

Vérifiez que les attributs suivants sont sélectionnés :

Dans la page Sélectionner des attributs, toutes les informations doivent être renseignées. Le tableau est fourni comme référence. Cliquez sur Suivant.

AzureObjectID

IsActive

DisplayName

EmployeeId

Intitulé

UserName

Email

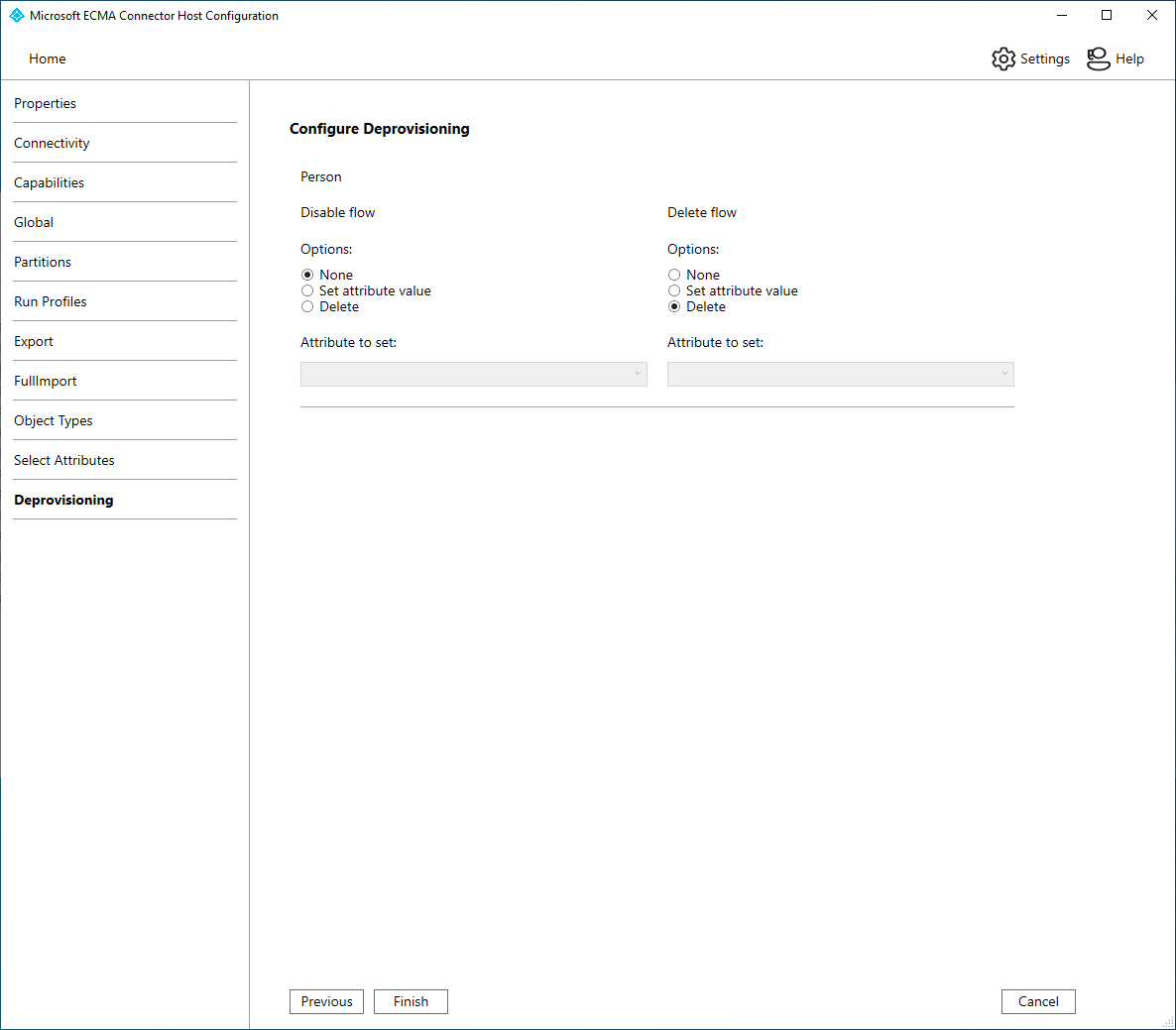

Annulation de l'approvisionnement

Dans la page Déprovisionner, vous pouvez spécifier si vous souhaitez que Microsoft Entra ID supprime les utilisateurs de l’annuaire quand ils sortent de l’étendue de l’application. Si c’est le cas, sous Désactiver le flux, sélectionnez Supprimer, puis sous Supprimer le flux, sélectionnez Supprimer. Si la valeur Définit un attribut est choisie, les attributs sélectionnés dans la page précédente ne pourront pas être sélectionnés dans la page Déprovisionner.

- Dans la page Déprovisionner, toutes les informations doivent être renseignées. Le tableau est fourni comme référence. Cliquez sur Suivant.

Vérifiez que le service ECMA2Host est en cours d’exécution et qu’il peut lire à partir du fichier à l’aide de PowerShell.

Suivez ces étapes pour vérifier que l’hôte du connecteur a démarré et a identifié tous les utilisateurs existants du système cible.

- Sur le serveur sur lequel s’exécute l’hôte du connecteur ECMA Microsoft Entra, sélectionnez Démarrer.

- Sélectionnez run si nécessaire, puis entrez services.msc dans la zone.

- Dans la liste Services, vérifiez que Microsoft ECMA2Host est présent et en cours d’exécution. S’il n’est pas en cours d’exécution, sélectionnez Démarrer.

- Sur le serveur sur lequel s’exécute l’hôte du connecteur ECMA Microsoft Entra, lancez PowerShell.

- Accédez au dossier dans lequel l’hôte ECMA a été installé, par exemple

C:\Program Files\Microsoft ECMA2Host. - Accédez au sous-répertoire

Troubleshooting. - Exécutez le script

TestECMA2HostConnection.ps1dans ce répertoire comme indiqué et fournissez comme arguments le nom du connecteur et laObjectTypePathvaleurcache. Si votre hôte de connecteur n’écoute pas sur le port TCP 8585, vous devrez peut-être également fournir l’argument-Port. Lorsque vous y êtes invité, tapez le jeton secret configuré pour ce connecteur.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName PowerShell -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Si le script affiche un message d’erreur ou d’avertissement, vérifiez que le service est en cours d’exécution, et que le nom du connecteur et le jeton secret correspondent aux valeurs que vous avez configurées dans l’Assistant Configuration.

- Si le script affiche la sortie

False, cela indique que le connecteur n’a trouvé aucune entrée dans le système cible source pour les utilisateurs existants. S’il s’agit de l’installation d’un nouveau système cible, ce comportement est normal et vous pouvez continuer à la section suivante. - Toutefois, si le système cible contient déjà un ou plusieurs utilisateurs, mais que le script a affiché

False, cet état indique que le connecteur n’a pas pu lire à partir du système cible. Si vous tentez l’approvisionnement, Microsoft Entra ID risque de ne pas faire correspondre correctement les utilisateurs de cet annuaire source avec les utilisateurs de Microsoft Entra ID. Patientez quelques minutes le temps que l’hôte de connecteur termine la lecture des objets à partir du système cible existant, puis réexécutez le script. Si la sortie obtenue est toujoursFalse, vérifiez la configuration du connecteur et assurez-vous que le connecteur a les autorisations appropriées pour lire les utilisateurs existants sur le système cible.

Tester la connexion entre Microsoft Entra ID et l’hôte du connecteur

Revenez à la fenêtre du navigateur web où vous configuriez le provisionnement d’applications dans le portail.

Notes

Si la fenêtre avait expiré, vous devez sélectionner l’agent à nouveau.

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’applications au moins.

- Accédez à Identité>Applications>Applications d’entreprise.

- Sélectionnez l’application Application ECMA locale.

- Sélectionnez Provisionnement.

- Si Prise en main s’affiche, remplacez le mode par Automatique, dans la section Connectivité locale, sélectionnez l’agent que vous venez de déployer, puis Affecter des agents, et patientez 10 minutes. Sinon, accédez à Modifier l’approvisionnement.

Dans la section Informations d’identification de l’administrateur, entrez l’URL suivante. Remplacez la partie

connectorNamepar le nom du connecteur sur l’hôte ECMA, par exemplePowerShell. Si vous avez fourni un certificat de votre autorité de certification pour l’hôte ECMA, remplacezlocalhostpar le nom d’hôte du serveur où l’hôte ECMA est installé.Propriété Valeur URL de locataire https://localhost:8585/ecma2host_connectorName/scim Entrez la valeur Secret Token que vous avez définie lors de la création du connecteur.

Remarque

Si vous venez d’attribuer l’agent à l’application, patientez 10 minutes pour que l’inscription se termine. Le test de connectivité ne fonctionne pas tant que l’inscription n’est pas terminée. Pour accélérer le processus d’inscription, vous pouvez forcer l’inscription de l’agent en redémarrant l’agent d’approvisionnement sur votre serveur. Accédez à votre serveur, recherchez services dans la barre de recherche Windows, identifiez le service Agent d’approvisionnement Microsoft Entra Connect, cliquez avec le bouton droit sur le service, puis redémarrez.

Sélectionnez Test Connection et patientez une minute.

Une fois que le test de connexion est réussi et qu'il indique que les informations d'identification fournies sont autorisées à activer le provisionnement, sélectionnez Enregistrer.

Configurer la connexion à l'application

Revenez à la fenêtre du navigateur web dans laquelle vous configurez l’approvisionnement d’applications.

Notes

Si la fenêtre avait expiré, vous devez sélectionner l’agent à nouveau.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’applications au moins.

Accédez à Identité>Applications>Applications d’entreprise.

Sélectionnez l’application Application ECMA locale.

Sélectionnez Provisionnement.

Si Démarrer s’affiche, remplacez le mode par Automatique, dans la section Connectivité locale, sélectionnez l’agent que vous avez déployé, puis Attribuer des agents. Sinon, accédez à Modifier l’approvisionnement.

Dans la section Informations d’identification de l’administrateur, entrez l’URL suivante. Remplacez la partie

{connectorName}par le nom du connecteur sur l’hôte de connecteur ECMA, comme CSV. Le nom du connecteur est sensible à la casse et doit être identique à celui configuré dans l’Assistant. Vous pouvez également remplacerlocalhostpar le nom d’hôte de votre ordinateur.Propriété Valeur URL de locataire https://localhost:8585/ecma2host_CSV/scimEntrez la valeur Secret Token que vous avez définie lors de la création du connecteur.

Remarque

Si vous venez d’attribuer l’agent à l’application, patientez 10 minutes pour que l’inscription se termine. Le test de connectivité ne fonctionne pas tant que l’inscription n’est pas terminée. Pour accélérer le processus d’inscription, vous pouvez forcer l’inscription de l’agent en redémarrant l’agent d’approvisionnement sur votre serveur. Accédez à votre serveur, recherchez services dans la barre de recherche Windows, identifiez le service Agent d’approvisionnement Microsoft Entra Connect, cliquez avec le bouton droit sur le service, puis redémarrez.

Sélectionnez Test Connection et patientez une minute.

Une fois que le test de connexion est réussi et qu'il indique que les informations d'identification fournies sont autorisées à activer le provisionnement, sélectionnez Enregistrer.

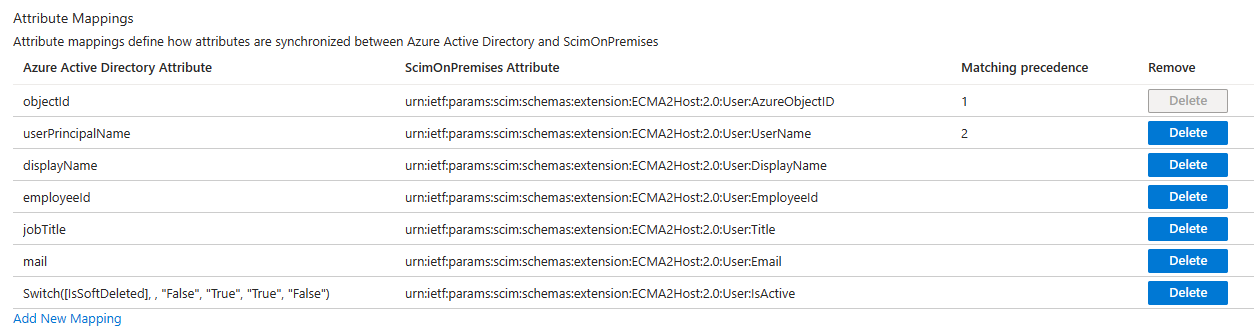

Configurer les mappages d’attributs

Vous devez à présent mapper les attributs entre la représentation de l’utilisateur dans Microsoft Entra ID et la représentation d’un utilisateur dans le fichier InputFile.txt local.

Vous allez utiliser le portail Azure pour configurer le mappage entre les attributs des utilisateurs Microsoft Entra et les attributs que vous avez sélectionnés précédemment dans l’Assistant Configuration de l’hôte ECMA.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’applications au moins.

Accédez à Identité>Applications>Applications d’entreprise.

Sélectionnez l’application Application ECMA locale.

Sélectionnez Provisionnement.

Sélectionnez Modifier le provisionnement, puis attendez 10 secondes.

Développez Mappages et sélectionnez Configurer les utilisateurs Microsoft Entra. Si c’est la première fois que vous configurez les mappages d’attributs pour cette application, il n’y a qu’un seul mappage présent pour un espace réservé.

Pour vérifier que le schéma est disponible dans Microsoft Entra ID, activez la case Afficher les options avancées, puis sélectionnez Modifier la liste d’attributs pour ScimOnPremises. Vérifiez que tous les attributs sélectionnés dans l’Assistant Configuration sont listés. Si ce n’est pas le cas, attendez quelques minutes le temps que le schéma s’actualise, puis rechargez la page. Quand vous voyez les attributs listés, quittez cette page pour revenir à la liste des mappages.

Maintenant, cliquez sur le mappage ESPACE RÉSERVÉ userPrincipalName. Ce mappage est ajouté par défaut lors de votre première configuration du provisionnement local. Modifiez la valeur pour qu’elle corresponde à ce qui suit :

Type de mappage Attribut source Attribut cible Direct userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Sélectionnez maintenant Ajouter un nouveau mappage, puis répétez l’étape suivante pour chaque mappage.

Spécifiez les attributs source et cible pour chacun des mappages indiqués dans le tableau suivant.

Type de mappage Attribut source Attribut cible Direct objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureObjectID Direct userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Direct displayName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:DisplayName Direct employeeId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:EmployeeId Direct jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Title Direct mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Expression Switch([IsSoftDeleted],, "False", "True", "True", "False") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:IsActive Une fois que tous les mappages ont été ajoutés, sélectionnez Enregistrer.

Affecter des utilisateurs à une application

Maintenant que l’hôte du connecteur ECMA Microsoft Entra est capable de communiquer avec Microsoft Entra ID, et que le mappage des attributs est configuré, vous pouvez passer à la configuration de l’étendue de l’approvisionnement.

Important

Si vous avez été connecté à l’aide d’un rôle d’administrateur d’identité hybride, vous devez vous déconnecter et vous connecter avec un compte ayant le rôle d’administrateur d’application, d’administrateur d’application cloud ou d’administrateur général, pour cette section. Le rôle Administrateur d’identité hybride ne dispose pas des autorisations nécessaires pour affecter des utilisateurs à des applications.

S’il existe des utilisateurs dans le fichier InputFile.txt, vous devez leur créer des attributions de rôles d’application. Pour en savoir plus sur la création en bloc d’attributions de rôles d’application, consultez l’article Gouvernance des utilisateurs existants d’une application dans Microsoft Entra ID.

S’il n’existe aucun utilisateur actuel de l’application, sélectionnez un utilisateur de test dans Microsoft Entra afin qu’il soit attribué pour l’application.

- Assurez-vous que l’utilisateur qui va être sélectionné a toutes les propriétés, mappées aux attributs requis par le schéma.

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’applications au moins.

- Accédez à Identité>Applications>Applications d’entreprise.

- Sélectionnez l’application Application ECMA locale.

- À gauche, sous Gérer, sélectionnez Utilisateurs et groupes.

- Sélectionner Ajouter un utilisateur/groupe.

- Sous Utilisateurs, sélectionnez Aucun sélectionné.

- Sélectionnez des utilisateurs à droite, puis cliquez sur le bouton Sélectionner.

- Sélectionnez Affecter.

Tester le provisionnement

Maintenant que vos attributs sont mappés et que les utilisateurs sont affectés, vous pouvez tester le provisionnement à la demande avec l’un de vos utilisateurs.

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’applications au moins.

- Accédez à Identité>Applications>Applications d’entreprise.

- Sélectionnez l’application Application ECMA locale.

- Sélectionnez Provisionnement.

- Sélectionnez Approvisionner à la demande.

- Recherchez l’un de vos utilisateurs de test, puis sélectionnez Provisionner.

- Après plusieurs secondes, le message Utilisateur créé dans le système cible avec succès s’affiche, avec une liste des attributs utilisateur.

Démarrer le provisionnement des utilisateurs

- Une fois le provisionnement à la demande réussi, revenez à la page de configuration du provisionnement. Vérifiez que l’étendue est définie sur les seuls utilisateurs et groupes affectés, activez le provisionnement, puis sélectionnez Enregistrer.

- Attendez que le provisionnement démarre. Cela peut prendre jusqu’à 40 minutes. Une fois le travail de provisionnement terminé, comme décrit dans la section suivante, si vous avez fini le test, vous pouvez remplacer l’état du provisionnement par Désactivé et sélectionner Enregistrer. Cette action empêche que le service de provisionnement s’exécute à l’avenir.