Configurer le chiffrement TLS de bout en bout avec Application Gateway à partir du portail

Cet article explique comment utiliser le portail Azure pour configurer un chiffrement TLS (Transport Layer Security), anciennement chiffrement SSL (Secure Sockets Layer), de bout en bout par le biais de la référence SKU Azure Application Gateway v1.

Remarque

Application Gateway v2 requiert des certificats racine approuvés pour permettre la configuration de bout en bout.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Avant de commencer

Pour configurer le protocole TLS de bout en bout avec une passerelle d’application, vous avez besoin d’un certificat pour la passerelle. Les certificats sont également exigés pour les serveurs back-end. Le certificat de passerelle est utilisé pour dériver une clé symétrique conformément aux spécifications du protocole TLS. La clé symétrique est ensuite utilisée pour chiffrer et déchiffrer le trafic envoyé à la passerelle.

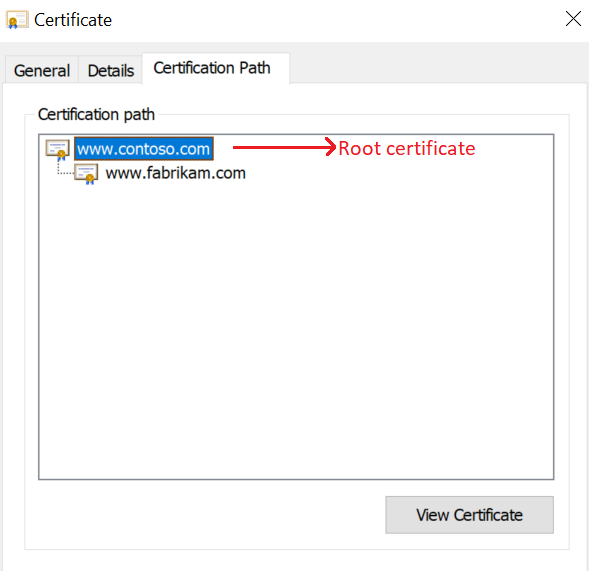

Pour le chiffrement TLS de bout en bout, les serveurs back-end appropriés doivent être autorisés dans la passerelle applicative. Pour autoriser cet accès, chargez les certificats publics des serveurs back-end, aussi appelés « certificats d’authentification » (v1) ou « certificats racine approuvés » (v2), sur la passerelle applicative. L’ajout du certificat permet à la passerelle applicative de communiquer uniquement avec des instances de serveurs back-end connues. Cette configuration renforce la sécurité de la communication de bout en bout.

Important

Si vous recevez un message d’erreur pour le certificat de serveur principal, vérifiez que le nom commun du certificat d’interface correspond à celui du serveur principal. Pour plus d’informations, consultez Incompatibilité de certificat racine approuvé

Pour plus d’informations, consultez Présentation de la terminaison TLS et du chiffrement TLS de bout en bout avec Application Gateway.

Créer une passerelle d’application avec TLS de bout en bout

Pour créer une passerelle d’application avec chiffrement TLS de bout en bout, vous devez d’abord activer un arrêt TLS lors de la création d’une passerelle d’application. Cette action active le chiffrement TLS pour la communication entre le client et la passerelle d’application. Ensuite, vous devez placer dans la liste des destinataires approuvés les certificats des serveurs back-end indiqués dans les paramètres HTTP. Cette configuration active le chiffrement TLS pour la communication entre la passerelle applicative et les serveurs back-end. Ainsi est effectué le chiffrement TLS de bout en bout.

Activer l’arrêt TLS lors de la création d’une passerelle d’application

Pour en savoir plus, consultez Activer l’arrêt TLS lors de la création d’une passerelle d’application.

Ajouter les certificats d’authentification ou les certificats racine des serveurs back-end

Sélectionnez Toutes les ressources, puis myAppGateway.

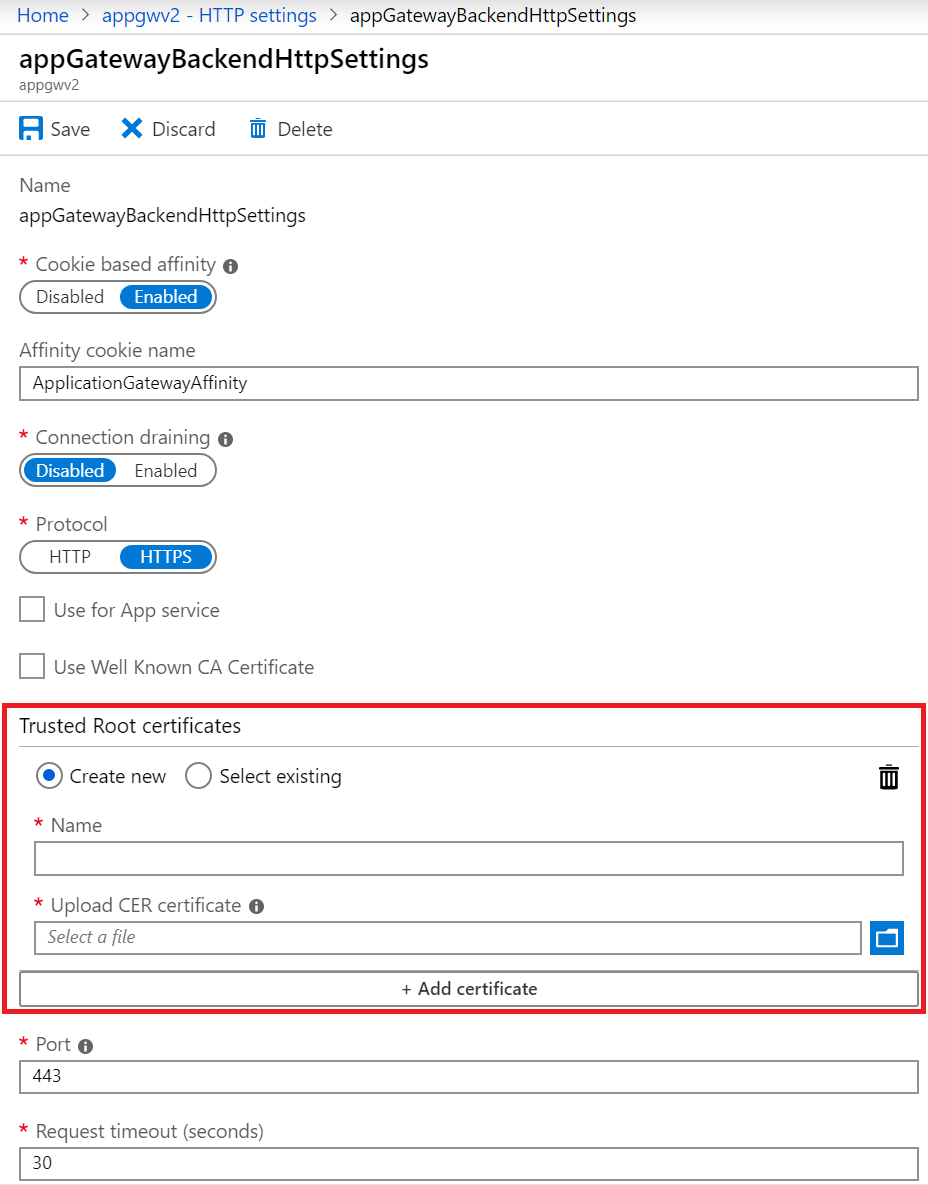

Sélectionnez Paramètres HTTP dans le menu de gauche. Azure a automatiquement créé un paramètre HTTP par défaut, appelé appGatewayBackendHttpSettings, quand vous avez créé la passerelle d’application.

Sélectionnez appGatewayBackendHttpSettings.

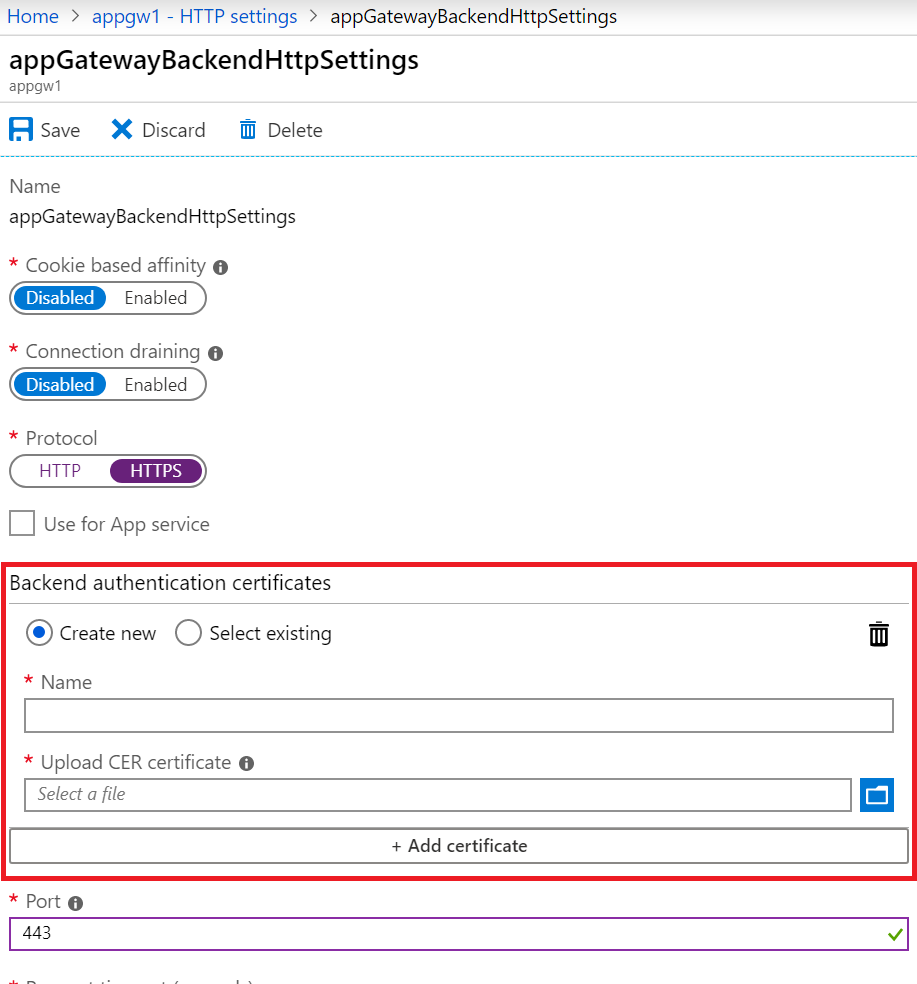

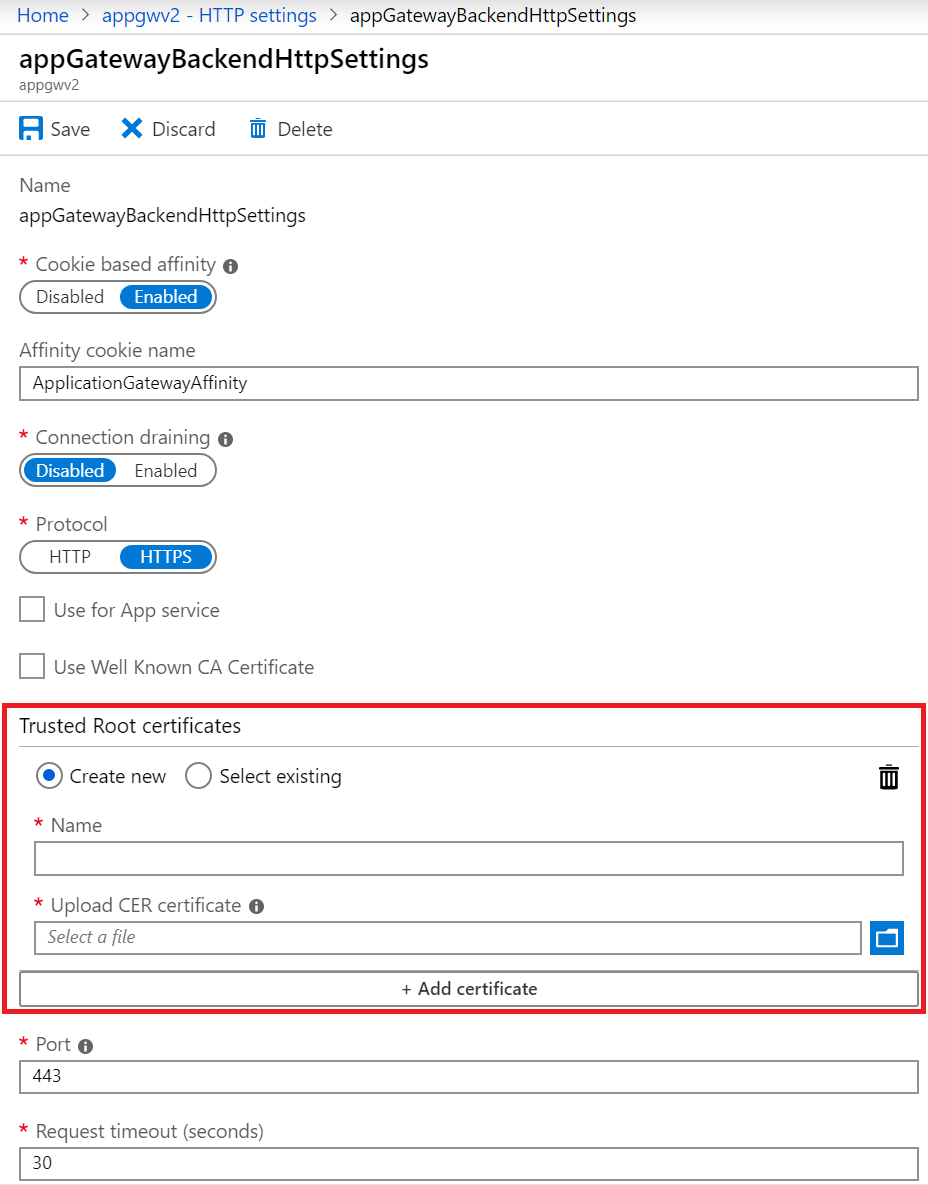

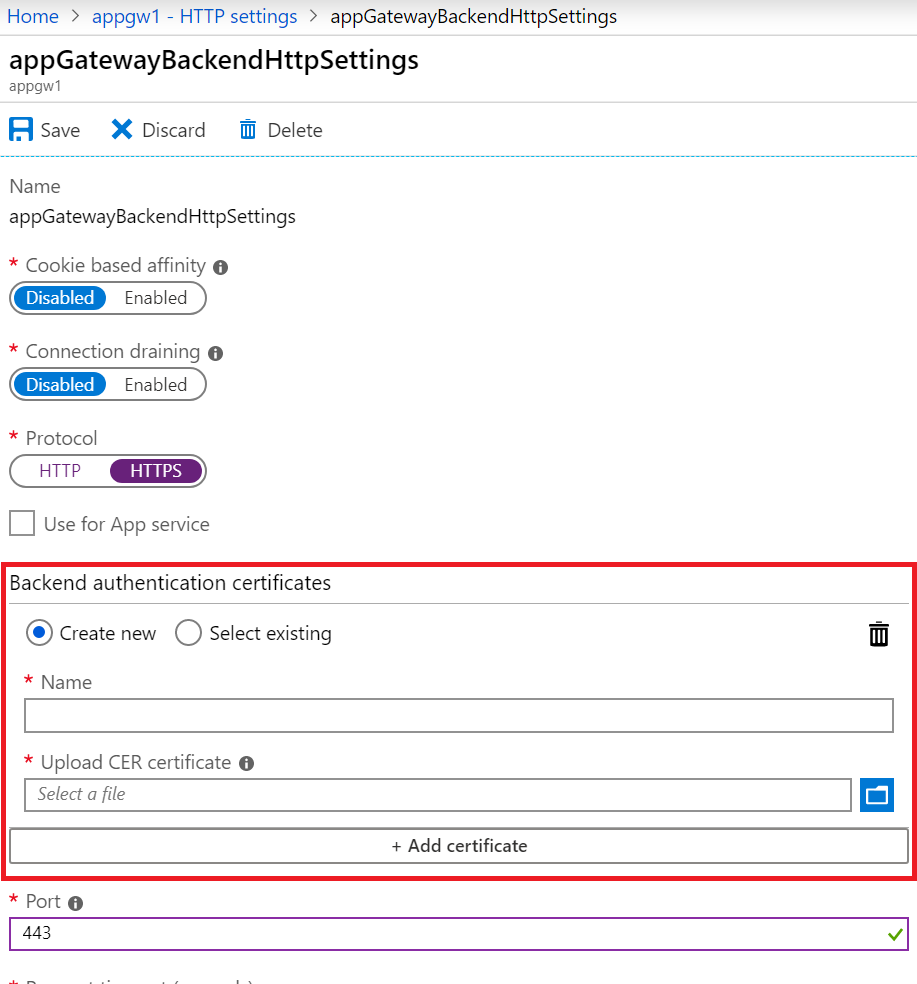

Sous Protocole, sélectionnez HTTPS. Un volet relatif aux certificats d’authentification back-end ou certificats racines approuvés s’affiche.

Sélectionnez Créer nouveau.

Dans le champ Nom, entrez un nom approprié.

Sélectionnez le fichier de certificat dans la zone Charger le certificat CER.

Pour les passerelles d’application standard et WAF (v1), vous devez charger la clé publique de votre certificat de serveur back-end au format .cer.

Pour les passerelles d’application Standard_v2 et WAF_v2, vous devez charger le certificat racine du certificat de serveur back-end au format .cer. Si le certificat back-end est émis par une autorité de certification connue, vous pouvez cocher la case Utiliser le certificat de l’autorité de certification connue et vous n’avez pas besoin de charger un certificat.

Sélectionnez Enregistrer.

Activer le protocole TLS de bout en bout pour une passerelle d’application existante

Pour configurer une passerelle d’application existante avec le chiffrement TLS de bout en bout, vous devez d’abord activer un arrêt TLS sur l’écouteur. Cette action active le chiffrement TLS pour la communication entre le client et la passerelle d’application. Ensuite, placez ces certificats pour les serveurs back-end dans les paramètres HTTP, dans la liste des destinataires approuvés. Cette configuration active le chiffrement TLS pour la communication entre la passerelle applicative et les serveurs back-end. Ainsi est effectué le chiffrement TLS de bout en bout.

Vous devez utiliser un écouteur avec le protocole HTTPS et un certificat pour activer l’arrêt TLS. Vous pouvez soit utiliser un écouteur existant qui remplit ces conditions, soit créer un écouteur. Si vous choisissez la première option, vous pouvez ignorer la section « Activer l’arrêt TLS dans une passerelle d’application existante » pour passer directement à la section « Ajouter des certificats d’authentification/racines approuvés pour des serveurs back-end ».

Si vous choisissez la seconde option, appliquez les étapes de la procédure suivante.

Activer l’arrêt TLS dans une passerelle d’application existante

Sélectionnez Toutes les ressources, puis myAppGateway.

Dans le menu de gauche, sélectionnez Écouteurs.

Sélectionnez un écouteur de base ou multisite en fonction de vos besoins.

Sous Protocole, sélectionnez HTTPS. Un volet de certificat s’affiche.

Chargez le certificat PFX que vous souhaitez utiliser pour l’arrêt TLS entre le client et la passerelle d’application.

Remarque

Dans le cadre d’un test, vous pouvez utiliser un certificat auto-signé. Toutefois, ces derniers ne sont pas recommandés pour les charges de travail de production, car elles sont plus difficiles à gérer et ne sont pas entièrement sécurisées. Pour plus d’informations, consultez Créer un certificat auto-signé.

Ajoutez les autres paramètres exigés pour l’écouteur en fonction de vos besoins.

Sélectionnez OK pour enregistrer.

Ajouter les certificats racine d’authentification ou approuvés des serveurs back-end

Sélectionnez Toutes les ressources, puis myAppGateway.

Sélectionnez Paramètres HTTP dans le menu de gauche. Vous pouvez soit placer des certificats dans un paramètre HTTP de back-end existant dans la liste des destinataires approuvés, soit créer un paramètre HTTP. (À l’étape suivante, le certificat du paramètre HTTP par défaut, appGatewayBackendHttpSettings, est ajouté à la liste des destinataires approuvés.)

Sélectionnez appGatewayBackendHttpSettings.

Sous Protocole, sélectionnez HTTPS. Un volet relatif aux certificats d’authentification back-end ou certificats racines approuvés s’affiche.

Sélectionnez Créer nouveau.

Dans le champ Nom, entrez un nom approprié.

Sélectionnez le fichier de certificat dans la zone Charger le certificat CER.

Pour les passerelles d’application standard et WAF (v1), vous devez charger la clé publique de votre certificat de serveur back-end au format .cer.

Pour les passerelles d’application Standard_v2 et WAF_v2, vous devez charger le certificat racine du certificat de serveur back-end au format .cer. Si le certificat back-end est émis par une autorité de certification connue, vous pouvez cocher la case Utiliser le certificat de l’autorité de certification connue et vous n’avez pas besoin de charger un certificat.

Sélectionnez Enregistrer.

Étapes suivantes

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour