Configurer l’authentification mutuelle avec Application Gateway via le portail

Cet article explique comment utiliser le portail Azure pour configurer l'authentification mutuelle sur votre instance d'Application Gateway. L’authentification mutuelle signifie qu’Application Gateway authentifie le client qui envoie la requête à l’aide du certificat client que vous chargez sur Application Gateway.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Avant de commencer

Pour configurer l’authentification mutuelle sur une instance d’Application Gateway, un certificat client doit être chargé sur la passerelle. Le certificat client sera utilisé pour valider le certificat que le client présentera à Application Gateway. Dans le cadre d’un test, vous pouvez utiliser un certificat auto-signé. Toutefois, ces derniers ne sont pas recommandés pour les charges de travail de production, car elles sont plus difficiles à gérer et ne sont pas entièrement sécurisées.

Pour en savoir plus, en particulier sur le type de certificat client que vous pouvez charger, consultez Présentation de l’authentification mutuelle sur Application Gateway.

Créer une passerelle Application Gateway

Commencez par créer une instance d'Application Gateway comme vous le feriez habituellement via le portail. Aucune étape supplémentaire n'est nécessaire lors du processus de création pour activer l'authentification mutuelle. Pour plus d'informations sur la création d'une instance d'Application Gateway via le portail, consultez le Tutoriel de démarrage rapide sur le portail.

Configurer l'authentification mutuelle

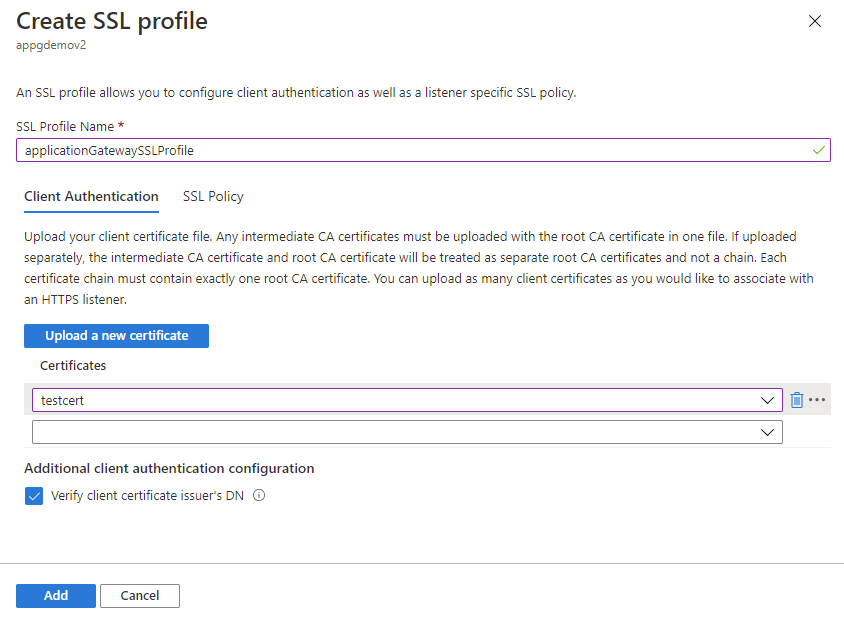

Pour configurer l’authentification mutuelle sur une instance existante d’Application Gateway, vous devez d’abord accéder à l’onglet Paramètres SSL dans le portail et créer un profil SSL. Lorsque vous créez un profil SSL, deux onglets sont disponibles : Authentification client et Stratégie SSL. L'onglet Authentification client vous permet de charger votre certificat client. L'onglet Stratégie SSL vous permet de configurer une stratégie SSL spécifique à l'écouteur. Pour plus d'informations, consultez Configurer une stratégie SSL spécifique à un écouteur.

Important

Veillez à charger l'intégralité de la chaîne de certificats d'autorité de certification clients dans un même fichier, et une seule chaîne par fichier.

Recherchez Application Gateway sur le portail, sélectionnez Passerelles d'application, puis cliquez sur votre instance existante.

Sélectionnez Paramètres SSL dans le menu de gauche.

Cliquez sur le signe plus (+) en regard de Profils SSL, en haut, pour créer un nouveau profil SSL.

Entrez un nom sous Nom du profil SSL. Dans cet exemple, nous nommons notre profil SSL applicationGatewaySSLProfile.

Restez dans l'onglet Authentification client. Chargez le certificat PEM que vous comptez utiliser pour l'authentification mutuelle entre le client et l'instance d'Application Gateway à l'aide du bouton Charger un nouveau certificat.

Pour plus d'informations sur l'extraction de chaînes de certificats d'autorité de certification clients approuvés, consultez Extraire des chaînes de certificats d'autorité de certification clients approuvés.

Remarque

S'il ne s'agit pas de votre premier profil SSL et que vous avez chargé d'autres certificats clients sur votre instance d'Application Gateway, vous pouvez choisir de réutiliser un certificat existant sur votre passerelle via le menu déroulant.

Ne cochez la case Vérifier le nom unique de l'émetteur du certificat client que si vous souhaitez qu'Application Gateway vérifie le nom unique de l'émetteur du certificat client.

Pensez à ajouter une stratégie spécifique à l'écouteur. Pour plus d'informations, consultez Configurer des stratégies SSL spécifiques de l'écouteur.

Sélectionnez Ajouter pour enregistrer.

Associer le profil SSL à un écouteur

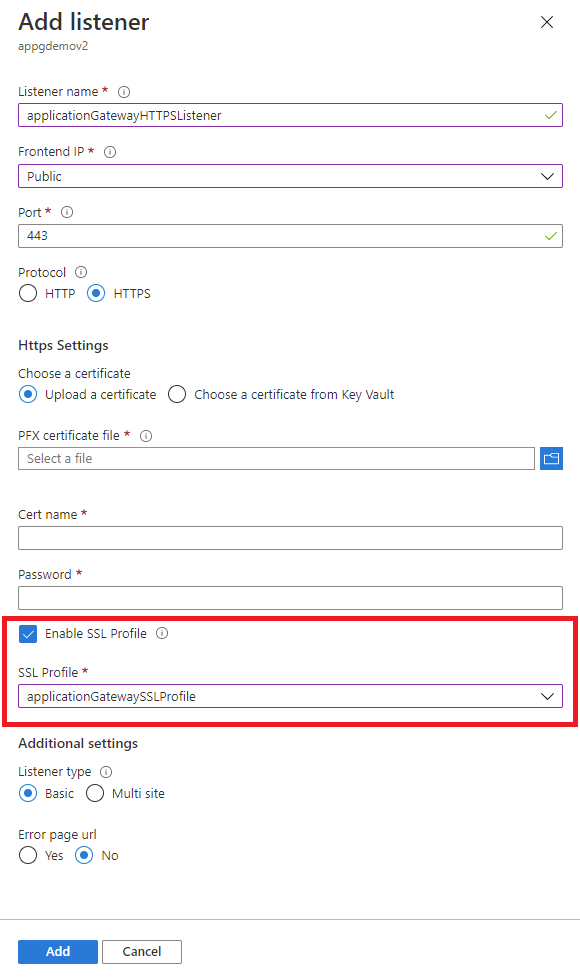

Maintenant que nous avons créé un profil SSL configuré pour l'authentification mutuelle, nous devons associer le profil SSL à l'écouteur afin de finaliser la configuration de l'authentification mutuelle.

Accédez à votre instance existante d'Application Gateway. Si vous venez de suivre les étapes ci-dessus, vous n'avez rien à faire ici.

Dans le menu de gauche, sélectionnez Écouteurs.

Cliquez sur Ajouter un écouteur si vous n'avez pas encore configuré d'écouteur HTTPS. Si vous disposez déjà d'un écouteur HTTPS, cliquez sur celui-ci dans la liste.

Renseignez les champs Nom de l'écouteur, Adresse IP du front-end, Port, Protocole, et d'autres Paramètres HTTPS en fonction de vos besoins.

Cochez la case Activer le profil SSL pour pouvoir sélectionner le profil SSL à associer à l'écouteur.

Sélectionnez le profil SSL que vous venez de créer dans la liste déroulante. Dans cet exemple, nous choisissons le profil SSL que nous avons créé lors des étapes précédentes : applicationGatewaySSLProfile.

Poursuivez la configuration de l'écouteur en fonction de vos besoins.

Cliquez sur Ajouter pour enregistrer votre nouvel écouteur avec le profil SSL qui lui est associé.

Renouveler les certificats d'autorité de certification clients qui ont expiré

Si votre certificat d’autorité de certification client a expiré, vous pouvez le mettre à jour sur votre passerelle en procédant comme suit :

Accédez à votre instance Application Gateway, puis à l’onglet Paramètres SSL dans le menu de gauche.

Sélectionnez le ou les profils SSL existants contenant le certificat client qui a expiré.

Sélectionnez Charger un nouveau certificat sous l'onglet Authentification client et chargez votre nouveau certificat client.

Sélectionnez l’icône de la corbeille en regard du certificat qui a expiré. Cette opération supprime l'association entre ce certificat et le profil SSL.

Répétez les étapes 2 à 4 ci-dessus avec tout autre profil SSL utilisant le même certificat client obsolète. Vous pourrez choisir le nouveau certificat chargé à l'étape 3 dans le menu déroulant des autres profils SSL.

Étapes suivantes

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour