Utiliser Azure Policy pour appliquer l’authentification Microsoft Entra uniquement avec Azure SQL

S’applique à : Azure SQL Database

Azure SQL Managed Instance

Cet article explique comment créer une stratégie Azure qui applique l’authentification Microsoft Entra uniquement lorsque les utilisateurs créent une instance managée Azure SQL ou un serveur logique pour Azure SQL Database. Pour en savoir plus sur l’authentification Microsoft Entra uniquement lors de la création de ressources, consultez Créer un serveur avec l’authentification Microsoft Entra uniquement activée dans Azure SQL.

Remarque

Bien qu’Azure Active Directory (Azure AD) ait été renommé Microsoft Entra ID, les noms de politiques contiennent actuellement le nom Azure AD d’origine, de sorte que l’authentification Microsoft Entra uniquement et Azure AD uniquement est utilisée de manière interchangeable dans cet article.

Dans cet article, vous apprendrez comment :

- Créer une Azure Policy qui applique la création d’un serveur logique ou d’une instance gerée avec l’authentification Microsoft Entra uniquement activée

- Vérifier la conformité Azure Policy.

Prérequis

- Disposer des autorisations nécessaires pour gérer Azure Policy Pour plus d’informations, consultez Autorisations Azure RBAC dans Azure Policy.

Créer une stratégie Azure

Commencez par créer une stratégie Azure appliquant le provisionnement SQL Database ou Managed Instance avec l’authentification Azure AD uniquement activée.

Accédez au portail Azure.

Recherchez le service Stratégie.

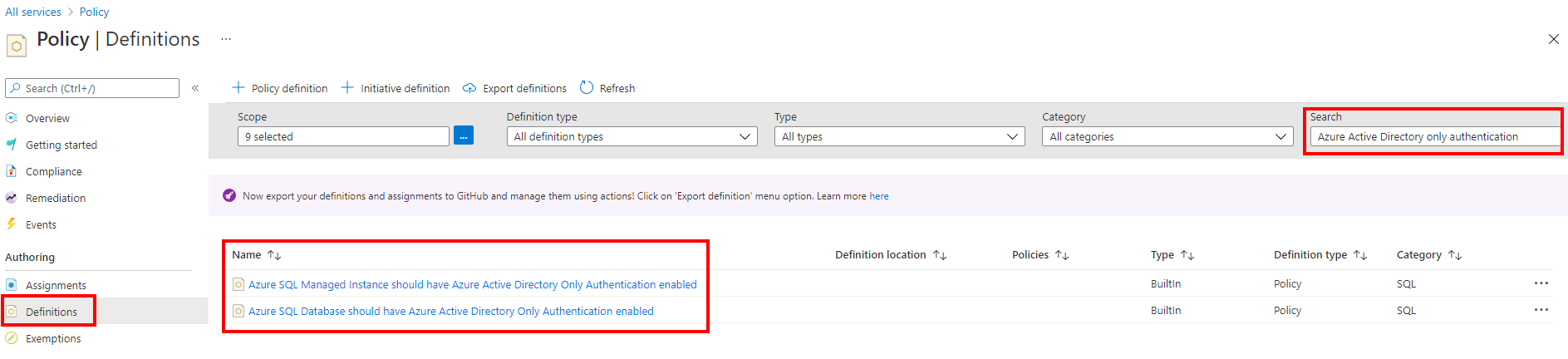

Sous les paramètres Création, sélectionnez Définitions.

Dans la zone Rechercher, recherchez Authentification Azure Active Directory uniquement.

Deux stratégies intégrées sont disponibles pour appliquer l’authentification Azure AD uniquement. L’une concerne SQL Database, tandis que l’autre concerne SQL Managed Instance.

- Azure SQL Database doit avoir uniquement l’authentification Azure Active Directory activée

- Azure SQL Managed Instance doit avoir uniquement l’authentification Azure Active Directory activée

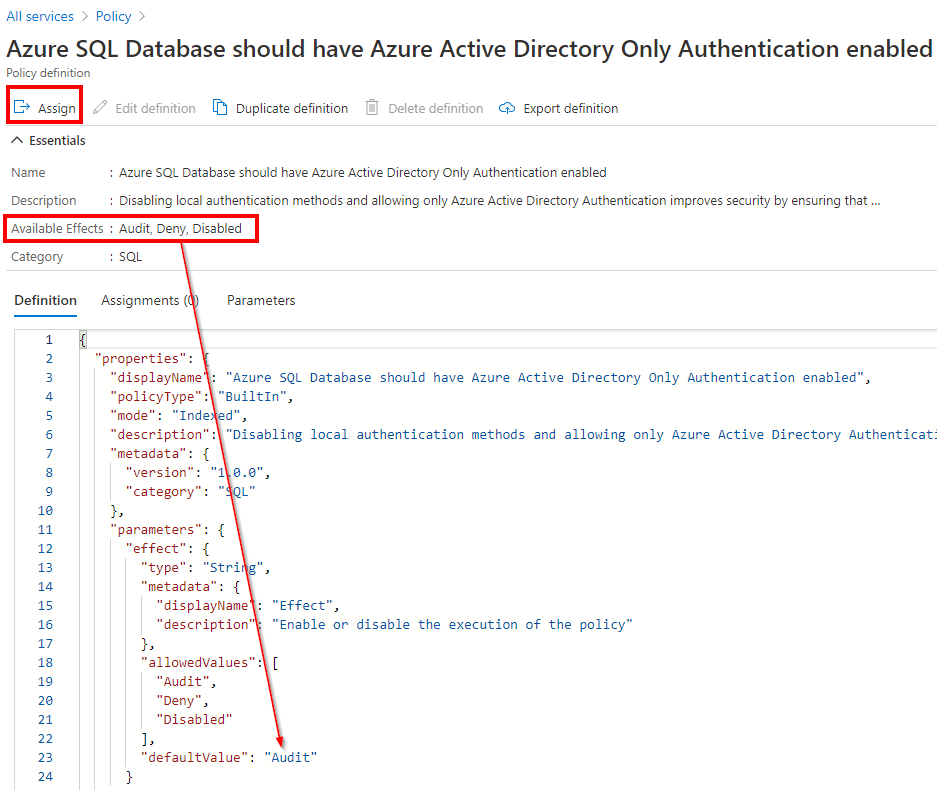

Sélectionnez le nom de stratégie pour votre service. Dans cet exemple, nous utiliserons Azure SQL Database. Sélectionnez Azure SQL Database doit avoir uniquement l’authentification Azure Active Directory activée.

Sélectionnez Attribuer dans le nouveau menu.

Notes

Le script JSON dans le menu affiche la définition de stratégie intégrée qui peut être utilisée comme modèle pour créer une stratégie Azure personnalisée pour SQL Database. La valeur par défaut est

Audit.

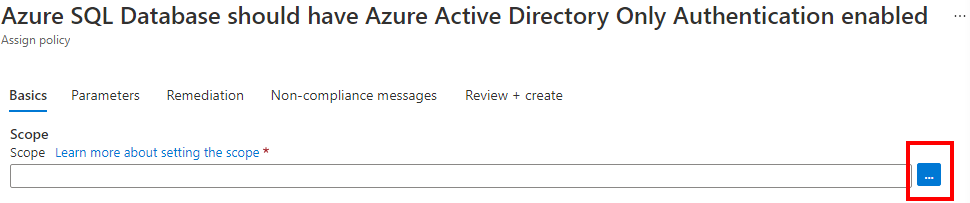

Sous l’onglet De base, ajoutez une Étendue à l’aide du sélecteur ( ... ) situé sur le côté.

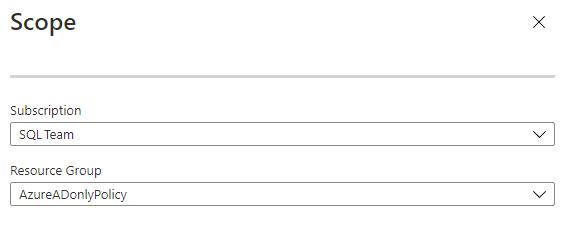

Dans le volet Étendue, sélectionnez votre Abonnement dans le menu déroulant, puis sélectionnez un Groupe de ressources pour cette stratégie. Une fois que vous avez terminé, utilisez le bouton Sélectionner pour enregistrer la sélection.

Notes

Si vous ne sélectionnez pas de groupe de ressources, la stratégie s’applique à tout l’abonnement.

De retour sous l’onglet De base, personnalisez le Nom de l’affectation et indiquez éventuellement une Description. Vérifiez que l’Application de la stratégie est Activée.

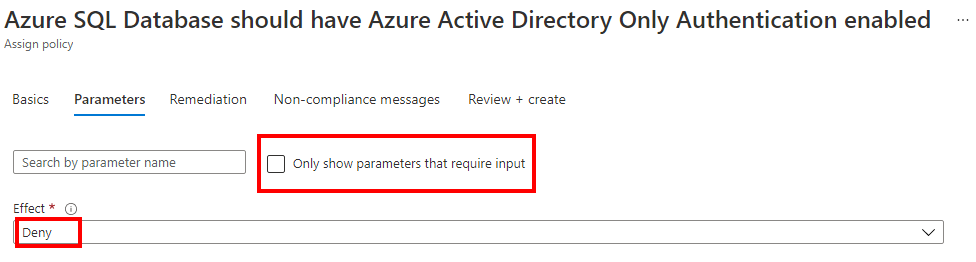

Accédez à l’onglet Paramètres. Désélectionnez l’option Afficher uniquement les paramètres qui nécessitent une entrée.

Sous Effet, sélectionnez Refuser. Ce paramètre empêche la création d’un serveur logique sans que l’authentification Azure AD uniquement soit activée.

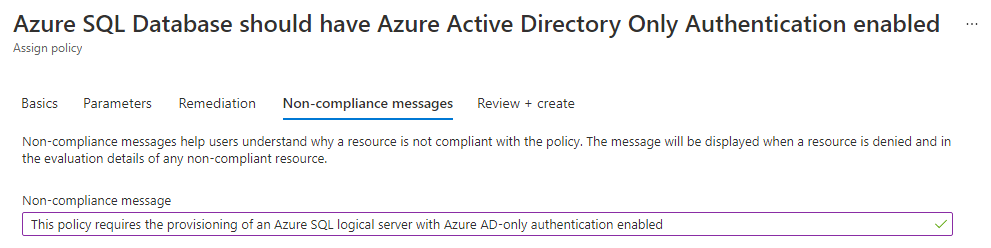

Sous l’onglet Messages de non-conformité, vous pouvez personnaliser le message de stratégie qui s’affiche si une violation de la stratégie s’est produite. Le message indique aux utilisateurs quelle stratégie a été appliquée lors de la création du serveur.

Sélectionnez Revoir + créer. Passez en revue la stratégie, puis sélectionnez le bouton Créer.

Notes

L’application de la nouvelle stratégie peut prendre un certain temps.

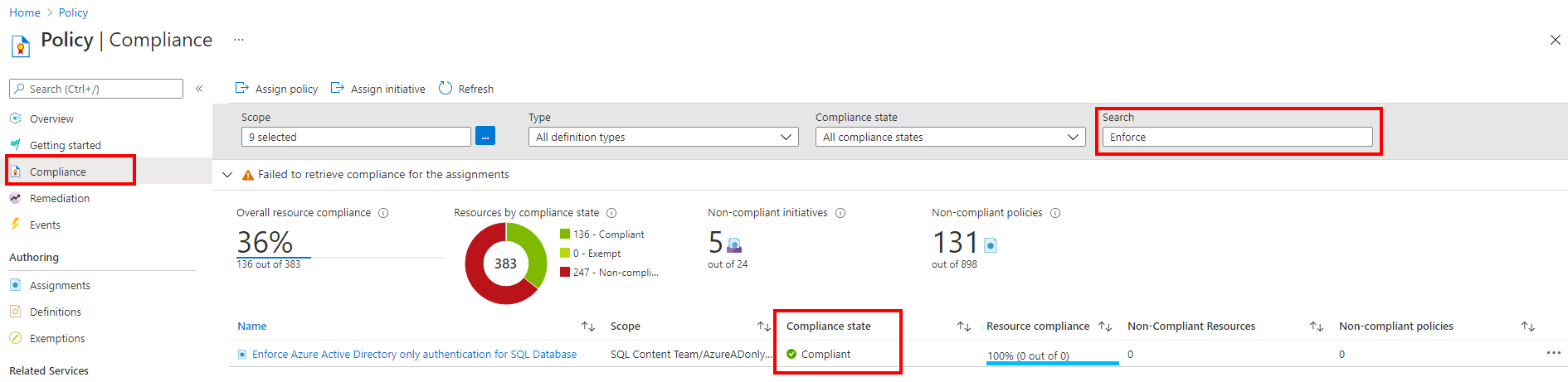

Vérifier la conformité de la stratégie

Vous pouvez vérifier le paramètre de Conformité sous le service Stratégie pour voir l’état de conformité.

Recherchez le nom de l’affectation que vous avez donné à la stratégie.

Une fois le serveur logique créé avec l’authentification Azure AD uniquement, le rapport de stratégie augmente le compteur sous le visuel Ressources par état de conformité. Vous pourrez voir quelles ressources sont conformes ou non conformes.

Si le groupe de ressources que la stratégie doit couvrir contient des serveurs déjà créés, le rapport de stratégie indique les ressources qui sont conformes et non conformes.

Notes

La mise à jour du rapport de conformité peut prendre un certain temps. Les modifications relatives à la création de ressources ou aux paramètres d’authentification Microsoft Entra uniquement ne sont pas signalées immédiatement.

Provisionner un serveur

Vous pouvez ensuite essayer de provisionner un serveur logique ou une instance managée dans le groupe de ressources auquel vous avez attribué la stratégie Azure. Si l’authentification Azure AD uniquement est activée lors de la création du serveur, le provisionnement réussit. Lorsque l’authentification Azure AD uniquement n’est pas activée, la configuration échoue.

Pour plus d’informations, consultez Créer un serveur avec l’authentification Microsoft Entra uniquement activée dans Azure SQL.

Étapes suivantes

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour