Créer un serveur configuré avec une identité managée affectée par l’utilisateur et une clé CMK multilocataire pour TDE

S’applique à : Azure SQL Database

Dans ce guide, nous allons suivre les étapes de création d’un serveur logique Azure SQL avec TDE (Transparent Data Encryption) et des clés gérées par le client (CMK), en utilisant une identité managée affectée par l’utilisateur pour accéder à un Azure Key Vault qui se trouve dans un locataire Microsoft Entra différent du locataire du serveur logique. Pour plus d’informations, consultez Clés gérées par le client multilocataires avec Transparent Data Encryption.

Remarque

Microsoft Entra ID était anciennement appelé Azure Active Directory (Azure AD).

Prérequis

- Ce guide présuppose que vous êtes propriétaire de deux locataires Microsoft Entra.

- Le premier contient la ressource Azure SQL Database, une application Microsoft Entra multilocataire et une identité managée affectée par l’utilisateur.

- Le deuxième locataire héberge le coffre de clés Azure.

- Pour obtenir des instructions complètes sur la configuration de la clé CMK inter-locataire et des autorisations RBAC nécessaires à la configuration des applications Microsoft Entra et d’Azure Key Vault, consultez l’un des guides suivants :

Ressources nécessaires sur le premier locataire

Dans le cadre de ce tutoriel, nous allons supposer que le premier locataire appartient à un fournisseur de logiciels indépendant (ISV) et que le deuxième locataire provient de son client. Pour plus d’informations sur ce scénario, consultez Clés gérées par le client multilocataires avec Transparent Data Encryption.

Avant de pouvoir configurer TDE pour Azure SQL Database avec une clé CMK inter-locataire, nous devons disposer d’une application Microsoft Entra multilocataire configurée avec une identité managée affectée par l’utilisateur, affectée en tant qu’informations d’identification de l’identité fédérée pour l’application. Suivez un des guides dans les prérequis.

Sur le premier locataire, où vous voulez créer l’Azure SQL Database, créez et configurez une application Microsoft Entra multilocataire

Configurer l’identité managée affectée par l’utilisateur en tant qu’informations d’identification d’identité fédérée pour l’application multilocataire

Prenez note du nom et l’ID de l’application. Vous pouvez les trouver dans le Portail Azure>Microsoft Entra ID>les applications d’entreprise et en recherchant l’application créée

Ressources nécessaires sur le second locataire

Remarque

Les modules Azure AD et MSOnline PowerShell sont dépréciés depuis le 30 mars 2024. Pour en savoir plus, lisez les informations de dépréciation. Passé cette date, la prise en charge de ces modules est limitée à une assistance de migration vers le SDK et les correctifs de sécurité Microsoft Graph PowerShell. Les modules déconseillés continueront de fonctionner jusqu’au 30 mars 2025.

Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Pour explorer les questions courantes sur la migration, reportez-vous au FAQ sur la migration. Remarque : Les versions 1.0.x de MSOnline peuvent connaître une interruption après le 30 juin 2024.

Sur le second locataire, où se trouve le coffre de clés Azure, créez un principal de service (application) en utilisant l’ID d’application de l’application inscrite du premier locataire. Voici quelques exemples de la façon d’inscrire l’application multilocataire. Remplacez

<TenantID>et<ApplicationID>respectivement par l’ID de locataire de Microsoft Entra ID et par l’ID d’application de l’application multilocataire :PowerShell :

Connect-AzureAD -TenantID <TenantID> New-AzADServicePrincipal -ApplicationId <ApplicationID>Interface de ligne de commande Azure :

az login --tenant <TenantID> az ad sp create --id <ApplicationID>

Allez sur le Portail Azure>Microsoft Entra ID>les applications d’entreprise et recherchez l’application qui vient d’être créée.

Créer un coffre Azure Key Vault le cas échéant, puis créer une clé

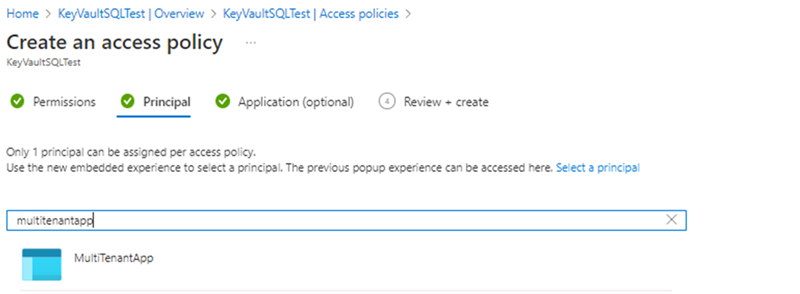

Créez ou définissez la stratégie d’accès.

- Sélectionnez les autorisations Get, Wrap Key et Unwrap Key sous Autorisations de clé lors de la création de la stratégie d’accès

- Sélectionnez l’application multilocataire créée dans la première étape de l’option Principal lors de la création de la stratégie d’accès

Une fois la stratégie d’accès et la clé créées, récupérez la clé auprès de Key Vault et prenez note de l’identificateur de clé

Créer un serveur configuré avec TDE avec une clé gérée par le client (CMK) multilocataire

Ce guide vous montre le processus de création d’un serveur logique et d’une base de données sur Azure SQL avec une identité managée affectée par l’utilisateur ainsi que la définition d’une clé gérée par le client multilocataire. L’identité managée affectée par l’utilisateur est indispensable pour configurer une clé gérée par le client pour un chiffrement transparent des données lors de la phase de création du serveur.

Important

L’utilisateur ou l’application qui utilise des API pour créer des serveurs logiques SQL a besoin des rôles RBAC Contributeur SQL Server et Opérateur d’identités managées ou de rôles avec des droits plus élevés sur l’abonnement.

Accédez à la page Sélectionner l’option de déploiement SQL dans le portail Azure.

Si vous n’êtes pas déjà connecté au portail Azure, connectez-vous lorsque vous y êtes invité.

Sous Bases de données SQL, laissez Type de ressource défini sur Base de données unique, puis sélectionnez Créer.

Sous l’onglet De base du formulaire Créer une base de données SQL, sous Détails du projet, sélectionnez l’Abonnement Azure souhaité.

Pour Groupe de ressources, sélectionnez Créer, entrez un nom pour votre groupe de ressources, puis sélectionnez OK.

Pour Nom de la base de données, entrez un nom de base de données. Par exemple :

ContosoHR.Pour Serveur, sélectionnez Créer, puis remplissez le formulaire Nouveau serveur avec les valeurs suivantes :

- Nom du serveur : Entrez un nom de serveur unique. Les noms de serveur doivent être uniques au niveau mondial pour tous les serveurs Azure, et pas seulement au sein d'un abonnement. Entrez une valeur comme

mysqlserver135et le portail Azure vous indiquera si elle est disponible ou non. - Nom de connexion d’administrateur serveur : entrez le nom de connexion de l’administrateur, par exemple :

azureuser. - Mot de passe : entrez un mot de passe qui répond aux exigences de mot de passe, puis réentrez-le dans le champ Confirmer le mot de passe.

- Emplacement : sélectionnez un emplacement dans la liste déroulante

- Nom du serveur : Entrez un nom de serveur unique. Les noms de serveur doivent être uniques au niveau mondial pour tous les serveurs Azure, et pas seulement au sein d'un abonnement. Entrez une valeur comme

Sélectionnez Suivant : Réseau en bas de la page.

Sous l’onglet Réseau, pour Méthode de connectivité, sélectionnez Point de terminaison public.

Pour Règles de pare-feu, affectez la valeur Oui à Ajouter l’adresse IP actuelle du client. Laissez Autoriser les services et les ressources Azure à accéder à ce serveur avec la valeur Non. Les autres sélections de cette page peuvent être laissées à leur valeur par défaut.

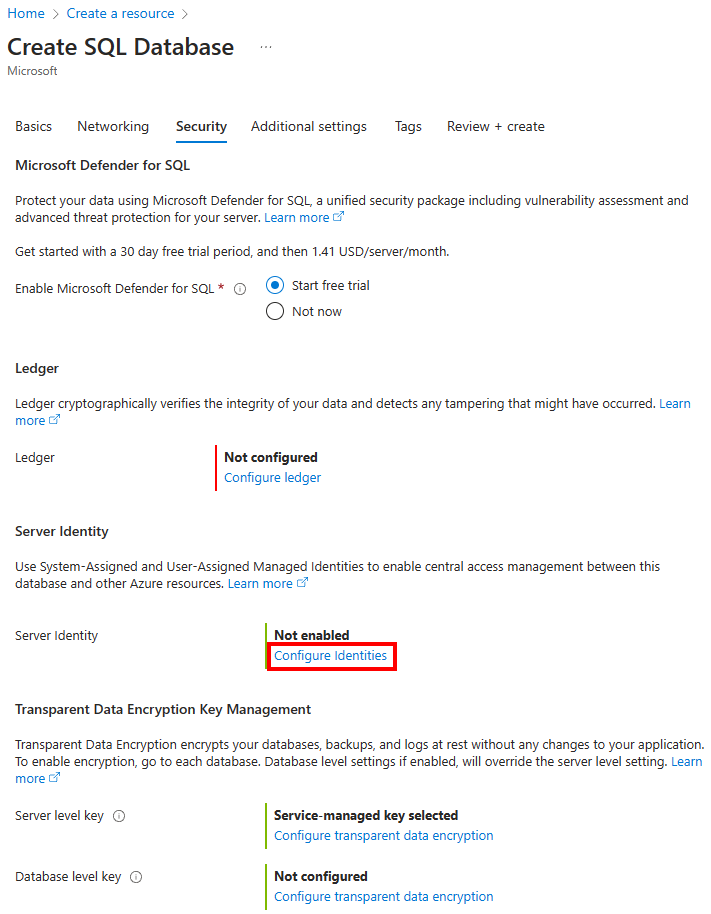

Sélectionnez Suivant : Sécurité en bas de la page.

Sous l’onglet Sécurité, sous Identité, sélectionnez Configurer les identités.

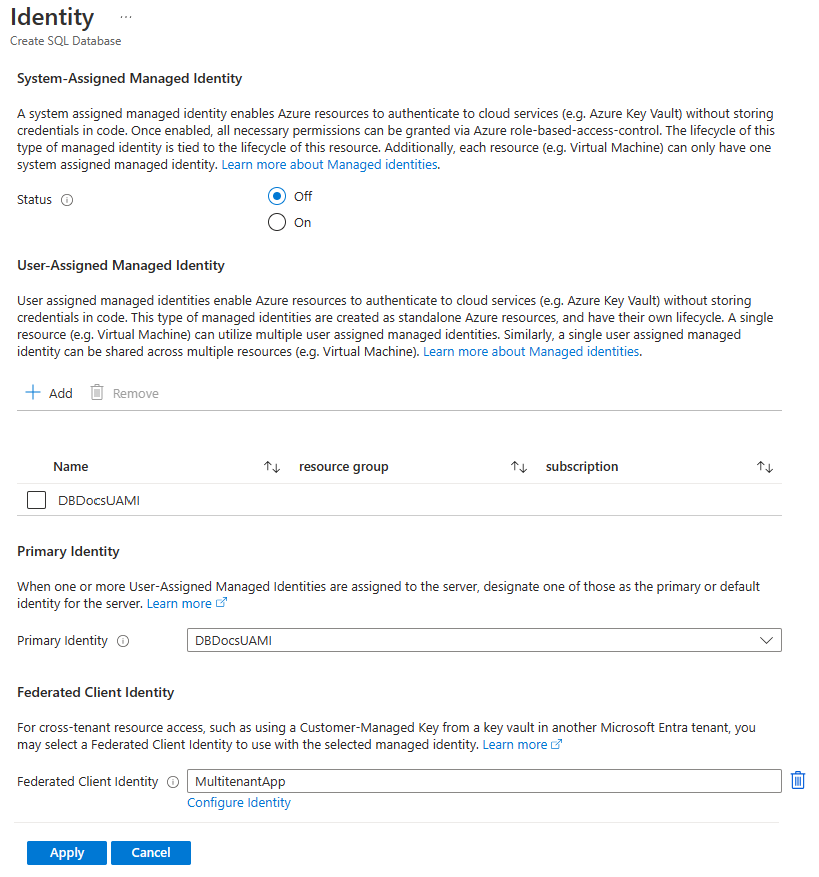

Dans le menu Identité, sélectionnez Désactivé pour Identité managée affectée par le système, puis sélectionnez Ajouter sous Identité managée affectée par l’utilisateur. Sélectionnez l’Abonnement souhaité puis, sous Identités managées affectées par l’utilisateur, sélectionnez l’identité managée affectée par l’utilisateur souhaitée dans l’abonnement sélectionné. Sélectionnez ensuite le bouton Ajouter.

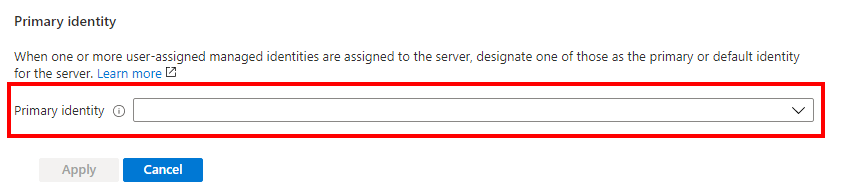

Sous Identité principale, sélectionnez la même identité managée affectée par l’utilisateur que celle de l’étape précédente.

Pour Identité du client fédéré, sélectionnez l’option Changer l’identité, puis recherchez l’application multilocataire que vous avez créée dans les prérequis.

Notes

Si l’application multilocataire n’a pas été ajoutée à la stratégie d’accès du coffre de clés avec les autorisations nécessaires (Obtenir, Inclure la clé, Ne pas inclure la clé), le fait d’utiliser cette application pour la fédération des identités sur le portail Azure entraîne une erreur. Assurez-vous que les autorisations sont correctement configurées avant de configurer l’identité cliente fédérée.

Sélectionnez Appliquer

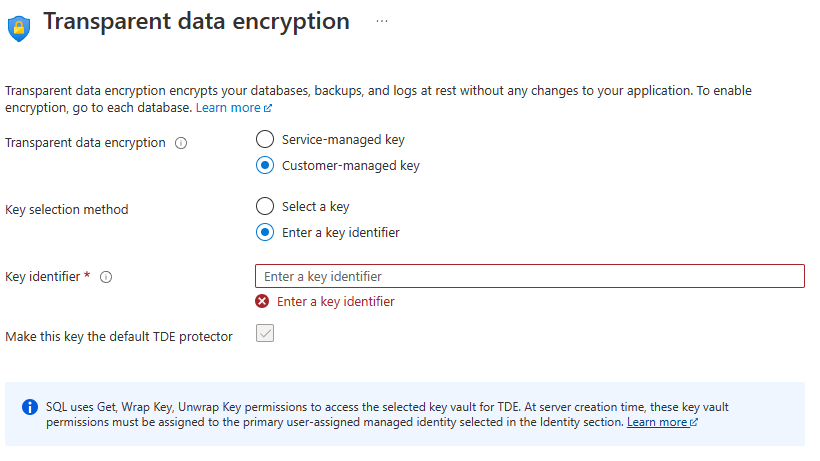

Sous l’onglet Sécurité, sous Transparent Data Encryption, sélectionnez Configurer Transparent Data Encryption. Sélectionnez Clé gérée par le client : une option permettant d’entrer un identificateur de clé apparaît. Ajoutez l’identificateur de clé obtenu à partir de la clé dans le deuxième locataire.

Sélectionnez Appliquer

Au bas de la page, sélectionnez Vérifier + créer

Dans la page Vérifier + créer, après vérification, sélectionnez Créer.

Étapes suivantes

- Découvrez l’intégration d’Azure Key Vault et la prise en charge de Bring Your Own Key pour TDE : Activer TDE en utilisant votre propre clé provenant de Key Vault.

- Clés gérées par le client multilocataire avec Transparent Data Encryption

Voir aussi

- Transparent Data Encryption (TDE) avec des clés gérées par le client au niveau de la base de données

- Configurer la géoréplication et la restauration des sauvegardes pour Transparent Data Encryption avec des clés gérées par le client au niveau de la base de données

- Gestion des identités et des clés pour TDE avec des clés gérées par le client au niveau de la base de données

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour