À propos de l’autorisation multi-utilisateur à l’aide de la protection des ressources

L’autorisation multi-utilisateur (MUA) pour Sauvegarde Azure vous permet d’ajouter une couche supplémentaire de protection aux opérations critiques sur vos coffres de sauvegarde et vos coffres Recovery Services. Pour MUA, Sauvegarde Azure utilise une autre ressource Azure appelée protection des ressources pour garantir que les opérations critiques sont effectuées uniquement avec l’autorisation applicable.

Remarque

L’autorisation multi-utilisateur avec la protection de ressources pour le coffre de sauvegarde est désormais en disponibilité générale.

Comment fonctionne MUA pour la sauvegarde ?

Sauvegarde Azure utilise la protection de ressources comme mécanisme d’autorisation additionnel pour un coffre Recovery Services ou un coffre de sauvegarde. Par conséquent, pour effectuer une opération critique (décrite ci-dessous), vous devez également disposer des autorisations suffisantes de protection des ressources associées.

Important

Pour fonctionner comme prévu, la Protection de ressources doit appartenir à un autre utilisateur, et l’administrateur du coffre ne doit pas disposer des autorisations Contributeur, Administrateur MUA de sauvegarde ou Opérateur MUA de sauvegarde sur la Protection de ressources. Vous pouvez placer la protection de ressources dans un abonnement ou un locataire différent de celui contenant les coffres pour offrir une meilleure protection.

Opérations critiques

Le tableau suivant répertorie les opérations définies en tant qu’opérations critiques et peut être protégée par une protection des ressources. Vous pouvez choisir d’empêcher certaines opérations d’être protégées à l’aide de la protection de ressource lors de l’association de coffres à celle-ci.

Notes

Vous ne pouvez pas exclure les opérations marquées « obligatoires » de la protection de ressources pour les coffres associés. En outre, les opérations critiques exclues s’appliquent à tous les coffres associés à un service de protection des ressources.

Choisir un coffre

| Operation | Obligatoire/facultatif | Description |

|---|---|---|

| Désactiver les fonctionnalités de suppression réversible et de sécurité | Obligatoire | Désactiver le paramètre de suppression réversible sur un coffre. |

| Supprimer la protection MUA | Obligatoire | Désactiver la protection MUA sur un coffre. |

| Supprimer la protection | Facultatif | Supprimer la protection en arrêtant les sauvegardes et en supprimant les données. |

| Modifier la protection | Facultatif | Ajouter une nouvelle stratégie de sauvegarde avec une conservation des données réduite ou modifier la fréquence de la stratégie pour augmenter le RPO. |

| Modifier la stratégie | Facultatif | Modifier la stratégie de sauvegarde pour réduire la conservation des données ou modifier la fréquence de la stratégie pour augmenter le RPO. |

| Obtenir le code PIN de sécurité de la sauvegarde | Facultatif | Modifier le code PIN de sécurité MARS. |

| Arrêter la sauvegarde et conserver les données | Facultatif | Supprimer la protection en arrêtant les sauvegardes et en conservant les données indéfiniment ou conformément à la stratégie. |

| Désactiver l’immuabilité | Facultatif | Désactiver le paramètre d’immuabilité sur un coffre. |

Concepts et processus

Les concepts et les processus impliqués lors de l’utilisation de l’autorisation multi-utilisateur pour Sauvegarde Azure sont expliqués ci-dessous.

Examinons les deux personnages suivants pour bien comprendre le processus et les responsabilités. Ces deux personnages sont référencés tout au long de cet article.

Administrateur de sauvegarde : propriétaire du coffre Recovery Services ou du coffre de sauvegarde qui effectue des opérations de gestion sur le coffre. Pour commencer, l’administrateur de sauvegarde ne doit pas avoir d’autorisations sur le service de protection des ressources. Il peut s’agir du rôle RBAC Opérateur de sauvegarde ou Contributeur de sauvegarde sur le coffre Recovery Services.

Administrateur de la sécurité : propriétaire du service de protection des ressources et sert d’opérateur de sécurité pour les opérations critiques sur le coffre. Par conséquent, l’administrateur de la sécurité contrôle les autorisations dont l’administrateur de sauvegarde a besoin pour effectuer des opérations critiques sur le coffre. Il peut s’agir du rôle RBAC Administrateur MUA de sauvegarde sur la Protection de ressources.

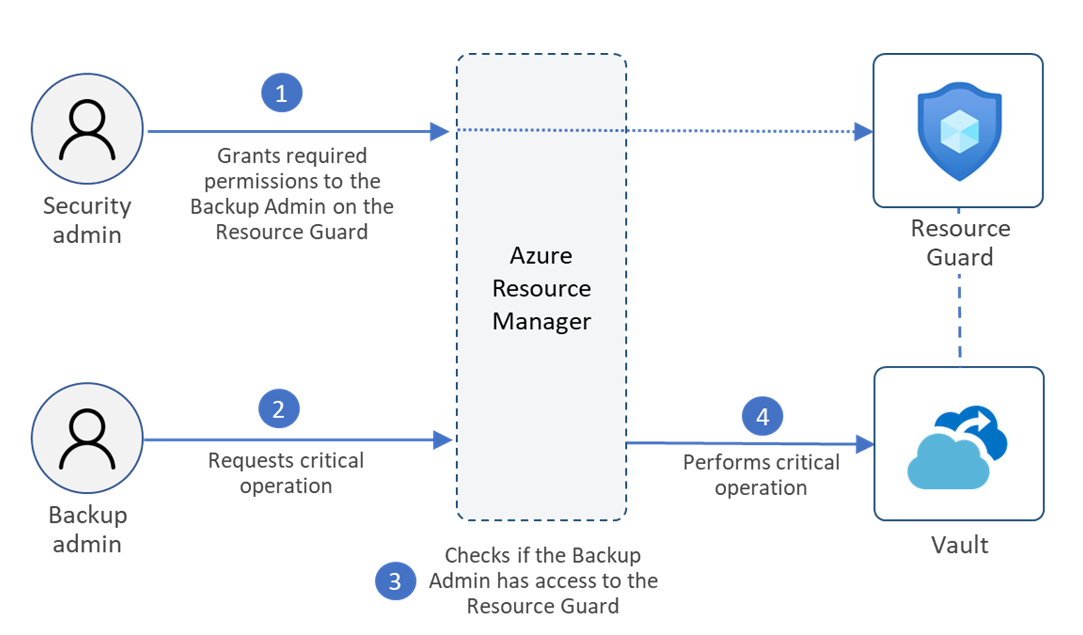

Vous trouverez ci-dessous une représentation schématique pour effectuer une opération critique sur un coffre sur lequel MUA est configuré à l’aide d’un service de protection des ressources.

Voici comment se déroulent les événements dans un scénario classique :

L’administrateur de sauvegarde crée le coffre de Recovery Services ou le coffre de sauvegarde.

L’administrateur de la sécurité crée la protection des ressources.

La protection de ressource peut se trouver dans un autre abonnement ou un autre locataire que le coffre. Vérifiez que l’administrateur de sauvegarde ne dispose pas des autorisations Contributeur, Administrateur MUA de sauvegarde ou Opérateur MUA de sauvegarde sur la Protection de ressources.

L’administrateur de la sécurité accorde le rôle Lecteur à l’administrateur de sauvegarde pour la protection de ressource (ou une étendue appropriée). L’administrateur de sauvegarde a besoin du rôle lecteur pour activer MUA sur le coffre.

L’administrateur de sauvegarde configure désormais le coffre pour qu’il soit protégé par l’autorisation multi-utilisateur via le service de protection de ressources.

À présent, si l’administrateur de sauvegarde ou tout utilisateur disposant d’un accès en écriture au coffre souhaite effectuer une opération critique protégée par la Protection de ressources sur le coffre, il doit demander l’accès à la Protection de ressources. L’administrateur de sauvegarde peut contacter l’administrateur de la sécurité pour obtenir des détails sur l’accès à de telles opérations. Ils peuvent le faire à l’aide de Privileged Identity Management (PIM) ou d’autres processus tels que mandatés par l’organisation. Ils peuvent demander le rôle RBAC « Opérateur MUA de sauvegarde » qui permet aux utilisateurs d’effectuer uniquement des opérations critiques protégées par la Protection de ressources et qui ne permet pas de supprimer la Protection de ressources.

L’administrateur de la sécurité accorde temporairement le rôle « Opérateur MUA de sauvegarde » sur la Protection de ressources à l’administrateur de sauvegarde pour effectuer des opérations critiques.

L’administrateur de sauvegarde lance ensuite l’opération critique.

Azure Resource Manager vérifie si l’administrateur de sauvegarde dispose des autorisations suffisantes. Dans la mesure où l’administrateur de sauvegarde dispose désormais du rôle « Opérateur MUA de sauvegarde » sur la Protection de ressources, la requête est terminée. Si l’administrateur de sauvegarde ne dispose pas des autorisations/rôles requis, la requête échoue.

L’administrateur de la sécurité doit veiller à révoquer les privilèges d’exécution des opérations critiques après l’exécution des actions autorisées ou après une durée définie. Vous pouvez utiliser les outils JIT Microsoft Entra Privileged Identity Management pour obtenir le même résultat.

Remarque

- Si vous accordez le rôle Contributeur ou Administrateur MUA de sauvegarde à l’administrateur de sauvegarde pour accéder temporairement à la Protection de ressources, il fournit également les autorisations de suppression sur la Protection de ressources. Nous vous recommandons de fournir uniquement les autorisations Opérateur MUA de sauvegarde.

- L’autorisation multi-utilisateur fournit une protection sur les opérations listées ci-dessus effectuées sur les coffres de sauvegarde uniquement. Toutes les opérations effectuées directement sur la source de données (par exemple, la ressource/charge de travail Azure protégée) dépassent l’étendue de la protection de ressources.

Scénarios d’usage

Le tableau suivant répertorie les scénarios de création de votre service de protection de données et de vos coffres (coffre Recovery Services et coffre de sauvegarde), ainsi que la protection relative offerte par chacun.

Important

L’administrateur de sauvegarde ne doit pas disposer des autorisations Contributeur, Administrateur MUA de sauvegarde ou Opérateur MUA de sauvegarde sur la Protection de ressources, quel que soit le scénario, pour ne pas écraser l’ajout de la protection MUA sur le coffre.

| Scénario d’usage | Protection due à MUA | Simplicité d’implémentation | Remarques |

|---|---|---|---|

| Vault et Resource Guard sont dans le même abonnement. L’administrateur de sauvegarde n’a pas accès à Resource Guard. |

Isolement minimal entre l’administrateur de sauvegarde et l’administrateur de la sécurité. | Relativement facile à implémenter, car un seul abonnement est requis. | Il est nécessaire de vérifier que les autorisations/rôles au niveau des ressources sont correctement attribués. |

| Vault et Resource Guard sont dans différents abonnements, mais le même locataire. L’administrateur de sauvegarde n’a pas accès à Resource Guard ou à l’abonnement correspondant. |

Isolement moyen entre l’administrateur de sauvegarde et l’administrateur de la sécurité. | La facilité d’implémentation est relativement moyenne, car deux abonnements (mais un seul locataire) sont requis. | Vérifiez que les autorisations/rôles sont correctement attribués à la ressource ou à l’abonnement. |

| Vault et Resource Guard sont dans différents locataires. L’administrateur de sauvegarde n’a pas accès à Resource Guard, à l’abonnement correspondant ou au locataire correspondant. |

Isolement maximal entre l’administrateur de sauvegarde et l’administrateur de la sécurité, par conséquent, une sécurité maximale. | Relativement difficile à tester, car nécessite deux locataires ou répertoires pour le test. | Vérifiez que les autorisations/rôles sont correctement attribués pour la ressource, l’abonnement ou le répertoire. |

Étapes suivantes

Configurer l’autorisation multi-utilisateur à l’aide de la protection de ressources.