Appliquer l’extension de machine virtuelle (VM) Key Vault dans Azure Cloud Services (prise en charge étendue)

Cet article fournit des informations de base sur l’extension de machine virtuelle Azure Key Vault pour Windows et vous montre comment l’activer dans Azure Cloud Services.

Qu’est-ce que l’extension de machine virtuelle Key Vault ?

L’extension de machine virtuelle Key Vault assure l’actualisation automatique des certificats stockés dans un coffre de clés Azure. Plus précisément, l’extension surveille une liste de certificats observés stockés dans des coffres de clés. Quand l’extension détecte une modification, elle récupère et installe les certificats correspondants. Pour plus d’informations, consultez Extension de machine virtuelle Key Vault pour Windows.

Quelles sont les nouveautés de l’extension de machine virtuelle Key Vault ?

L’extension de machine virtuelle Key Vault est désormais prise en charge sur la plateforme Azure Cloud Services (prise en charge étendue) pour permettre la gestion des certificats de bout en bout. L’extension peut maintenant extraire des certificats d’un coffre de clés configuré à un intervalle d’interrogation prédéfini et les installer pour une utilisation par le service.

Comment puis-je utiliser l’extension de machine virtuelle Key Vault ?

La procédure suivante vous montre comment installer l’extension de machine virtuelle Key Vault sur Azure Cloud Services en créant d’abord un certificat d’amorçage dans votre coffre pour obtenir un jeton auprès de Microsoft Entra ID. Ce jeton permet l’authentification de l’extension auprès du coffre. Une fois que le processus d’authentification est configuré et que l’extension est installée, tous les certificats les plus récents sont récupérés automatiquement à des intervalles d’interrogation réguliers.

Remarque

L’extension de machine virtuelle Key Vault télécharge tous les certificats du magasin de certificats Windows à l’emplacement fourni par la propriété certificateStoreLocation dans les paramètres de l’extension de machine virtuelle. Actuellement, l’extension de machine virtuelle Key Vault accorde l’accès à la clé privée du certificat seulement au compte administrateur du système local.

Prérequis

Pour utiliser l’extension de machine virtuelle Azure Key Vault, vous devez disposer d’un locataire Microsoft Entra. Pour plus d’informations, consultez Démarrage rapide : Configurer un locataire.

Activer l’extension de machine virtuelle Azure Key Vault

Générez un certificat dans votre coffre et téléchargez le fichier .cer pour ce certificat.

Dans le portail Azure, accédez à Inscriptions d’applications.

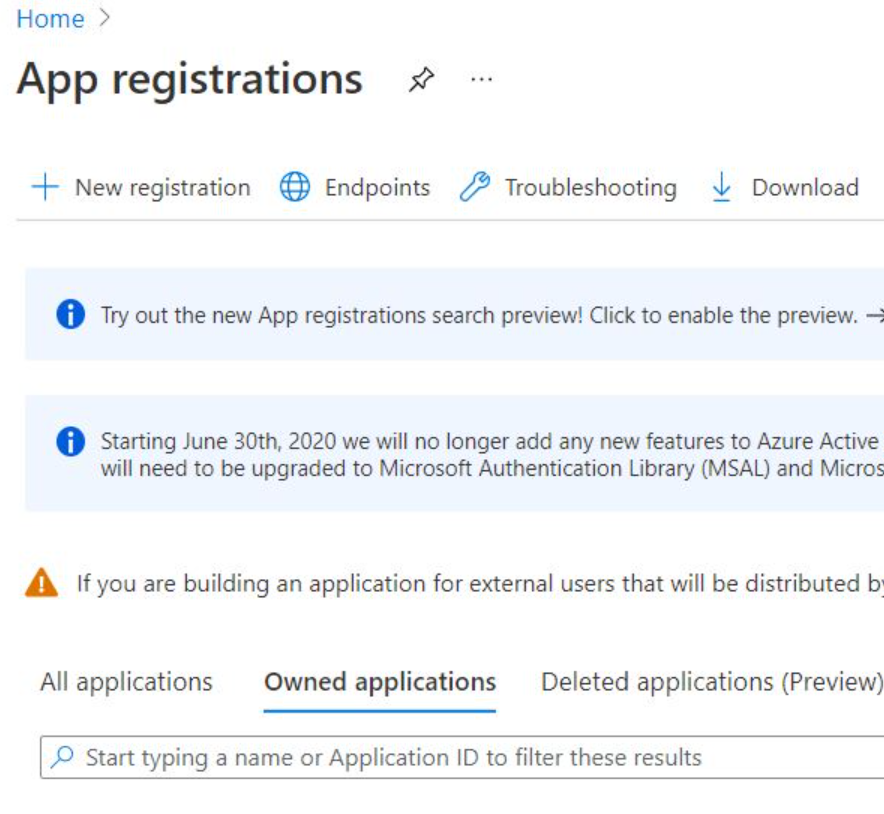

Sur la page Inscriptions d’applications, sélectionnez Nouvelle inscription.

Dans la page suivante, remplissez le formulaire et terminez la création de l’application.

Chargez le fichier .cer du certificat dans le portail d’application Microsoft Entra.

Vous pouvez aussi utiliser la fonctionnalité de notification Azure Event Grid pour Key Vault pour charger le certificat.

Octroyez les autorisations de secret d’application Microsoft Entra dans Key Vault :

- Si vous utilisez une préversion de contrôle d’accès en fonction du rôle ( RBAC), recherchez le nom de l’application Microsoft Entra que vous avez créée et attribuez-lui le rôle Utilisateur de secrets Key Vault (préversion).

- Si vous utilisez des stratégies d’accès au coffre, attribuez les autorisations Secret-Get à l’application Microsoft Entra que vous avez créée. Pour plus d’informations, consultez Affecter des stratégies d’accès.

Installez l’extension de machine virtuelle Key Vault en utilisant l’extrait de modèle Azure Resource Manager pour la ressource

cloudService:{ "osProfile": { "secrets": [ { "sourceVault": { "id": "[parameters('sourceVaultValue')]" }, "vaultCertificates": [ { "certificateUrl": "[parameters('bootstrpCertificateUrlValue')]" } ] } ] }, "extensionProfile": { "extensions": [ { "name": "KVVMExtensionForPaaS", "properties": { "type": "KeyVaultForPaaS", "autoUpgradeMinorVersion": true, "typeHandlerVersion": "1.0", "publisher": "Microsoft.Azure.KeyVault", "settings": { "secretsManagementSettings": { "pollingIntervalInS": "3600", "certificateStoreName": "My", "certificateStoreLocation": "LocalMachine", "linkOnRenewal": false, "requireInitialSync": false, "observedCertificates": "[parameters('keyVaultObservedCertificates']" }, "authenticationSettings": { "clientId": "Your AAD app ID", "clientCertificateSubjectName": "Your boot strap certificate subject name [Do not include the 'CN=' in the subject name]" } } } } ] } }Il peut être nécessaire de spécifier le magasin de certificats pour le certificat de démarrage dans ServiceDefinition.csdef :

<Certificates> <Certificate name="bootstrapcert" storeLocation="LocalMachine" storeName="My" /> </Certificates>

Étapes suivantes

Améliorez votre déploiement en activant la supervision dans Azure Cloud Services (prise en charge étendue).

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour