Configuration automatique de l’évaluation des vulnérabilités pour vos machines

Defender pour le cloud collecte les données de vos machines à l’aide d’agents et d’extensions. Pour vous épargner le processus d’installation manuelle des extensions, comme l’installation manuelle de l’agent Log Analytics, Defender pour le cloud réduit la charge de gestion en installant toutes les extensions requises sur les machines existantes et nouvelles. Apprenez-en plus sur les composants de surveillance.

Pour évaluer les vulnérabilités de vos machines, vous pouvez utiliser l’une des solutions suivantes :

- Solution de Gestion des vulnérabilités Microsoft Defender (inclus avec Microsoft Defender pour serveurs)

- Un scanner Qualys ou Rapid7 dont vous avez acheté la licence séparément et que vous avez configuré dans Defender pour le cloud (scénario BYOL, apportez votre propre licence)

Notes

Pour configurer automatiquement une solution BYOL, consultez Intégration de solutions de sécurité dans Microsoft Defender pour le cloud.

Activer automatiquement une solution d’évaluation des vulnérabilités

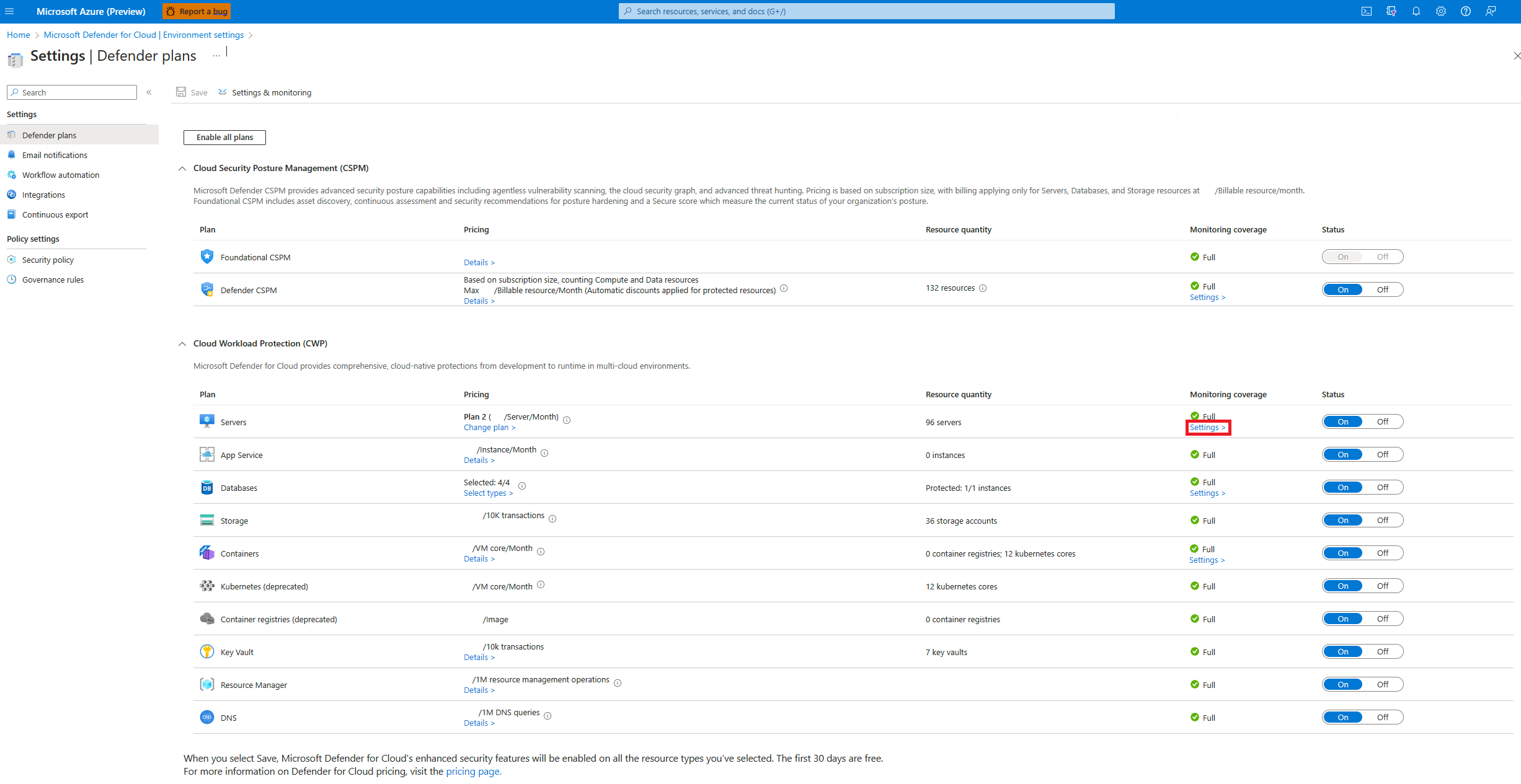

Dans le menu de Defender pour le cloud, ouvrez Paramètres de l’environnement.

Sélectionnez l’abonnement approprié.

Dans la colonne Couverture du monitoring du plan Defender pour serveurs, sélectionnez Paramètres.

Activez l’évaluation des vulnérabilités pour les machines, puis sélectionnez la solution appropriée.

Conseil

Si vous sélectionnez la « Solution Qualys intégrée de Microsoft Defender pour le cloud », Defender pour le cloud active la stratégie suivante : Configurer les machines pour recevoir un fournisseur d’évaluation des vulnérabilités.

Sélectionnez Appliquer, puis Enregistrer.

Pour voir les résultats de toutes les solutions d’évaluation des vulnérabilités, consultez la recommandation Vous devez résoudre les vulnérabilités découvertes des bases des machines.

Pour plus d’informations, consultez Affichage et correction des résultats des solutions d’évaluation des vulnérabilités sur des machines.

Étape suivante

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour