Analyse des programmes malveillants dans Defender pour le stockage

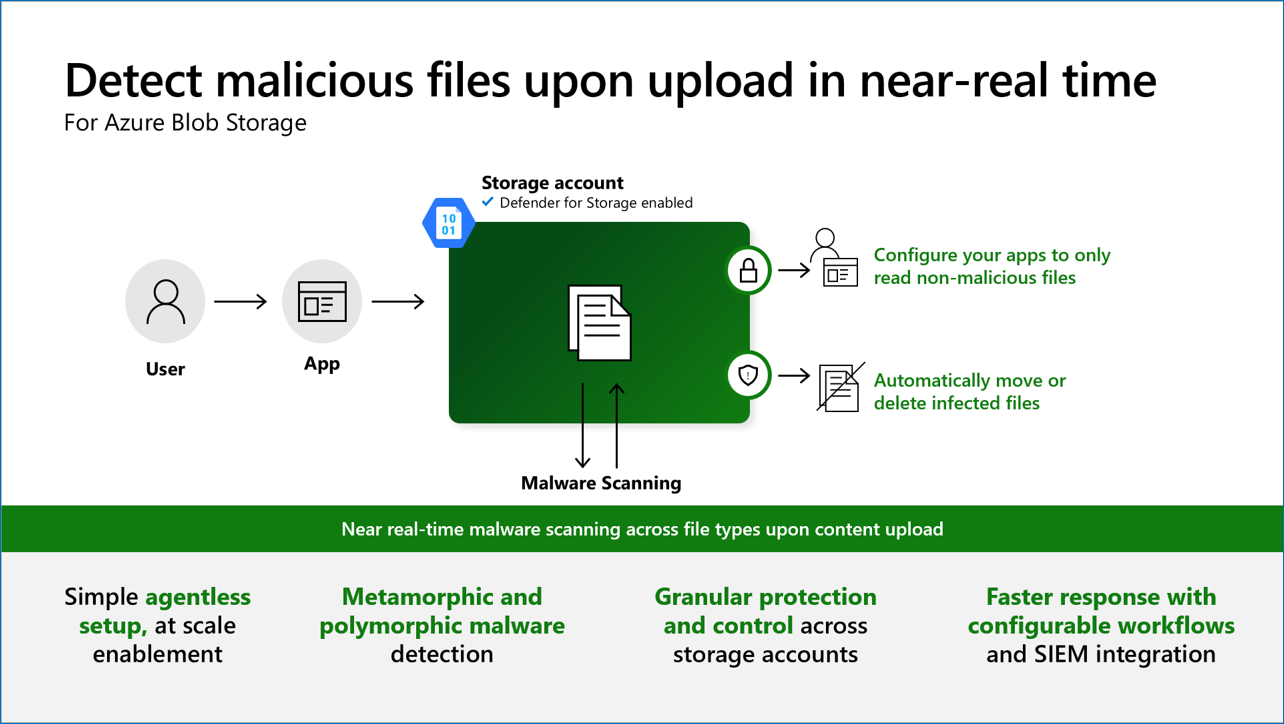

L’analyse de programme malveillant dans Defender for Storage permet de protéger votre Azure Blob Storage contre les contenus malveillants en effectuant une analyse complète des malwares sur les contenus téléchargés en temps quasi réel, en utilisant les fonctionnalités de Microsoft Defender Antivirus. Il est conçu pour aider à répondre aux exigences de sécurité et de conformité en matière de traitement des contenus non fiables.

La fonctionnalité d’analyse des programmes malveillants est une solution SaaS sans agent qui permet une configuration simple à grande échelle, sans maintenance, et prend en charge l’automatisation de la réponse à grande échelle.

Le chargement de programmes malveillants est une menace importante sur le stockage cloud

Le contenu chargé dans le stockage cloud peut être un programme malveillant. Les comptes de stockage peuvent être un point d’entrée et de distribution des programmes malveillants dans l’organisation. Pour protéger les organisations contre cette menace, le contenu du stockage cloud doit être analysé à la recherche de programmes malveillants avant d’y accéder.

L’analyse des programmes malveillants dans Defender for Storage permet de protéger les comptes de stockage contre les contenus malveillants

- Une solution SaaS intégrée qui permet une activation simple à grande échelle sans maintenance.

- Fonctionnalités anti-programmes malveillants complètes utilisant Microsoft Defender Antivirus (MDAV), interceptant les programmes malveillants polymorphes et métamorphes.

- Chaque type de fichier est analysé (y compris les archives comme les fichiers zip) et un résultat est retourné pour chaque analyse. La taille limite des fichiers est de 2 Go.

- Prend en charge la réponse à grande échelle : suppression ou mise en quarantaine des fichiers suspects, en fonction des balises d’index des objets blob ou des événements Event Grid.

- Lorsque l'analyse des malwares identifie un fichier malveillant, des alertes de sécurité détaillées sont générées par Microsoft Defender for Cloud.

- Conçue pour répondre aux exigences de sécurité et de conformité pour analyser le contenu non approuvé chargé dans le stockage, en fournissant une option permettant de journaliser chaque résultat d’analyse.

Cas d’utilisation et scénarios courants

Voici quelques cas d’utilisation et scénarios courants d’analyse des programmes malveillants dans Defender pour le stockage :

Applications web : de nombreuses applications web dans le cloud permettent aux utilisateurs de charger du contenu dans le stockage. Cela permet une maintenance limitée et un stockage évolutif pour les applications telles que les applications fiscales, les sites RH de chargement de CV et le chargement de reçus.

Protection de contenu : les ressources telles que les vidéos et les photos sont généralement partagées et distribuées à grande échelle à la fois en interne et à des parties externes. Les CDN (Content Delivery Network) et les hubs de contenu sont une opportunité classique de distribution de programmes malveillants.

Exigences de conformité : les ressources qui respectent les normes de conformité telles que NIST, SWIFT, RGPD et autres nécessitent des pratiques de sécurité robustes, incluant l’analyse des programmes malveillants. C’est essentiel pour les organisations opérant dans des secteurs ou des régions réglementés.

Intégration de tiers : Les données tierces peuvent provenir d’une grande variété de sources, et certaines d’entre elles risquent de ne pas avoir de pratiques de sécurité solides, comme les partenaires commerciaux, les développeurs et les sous-traitants. L’analyse des programmes malveillants permet de s’assurer que ces données ne présentent pas de risques de sécurité pour votre système.

Plateformes collaboratives : à l’instar du partage de fichiers, les équipes utilisent le stockage cloud pour partager en continu du contenu et collaborer entre elles et entre organisations. L’analyse des programmes malveillants garantit une collaboration sécurisée.

Pipelines de données : Les données transitant par les processus ETL (Extraction, Transfert, Chargement) peuvent provenir de plusieurs sources et risquent d’inclure des programmes malveillants. L’analyse des programmes malveillants peut aider à garantir l’intégrité de ces pipelines.

Données d’apprentissage de Machine Learning : la qualité et la sécurité des données d’apprentissage sont essentielles pour des modèles Machine Learning efficaces. Il est important de s’assurer que ces jeux de données sont propres et sécurisés, en particulier s’ils incluent du contenu généré par l’utilisateur ou des données provenant de sources externes.

Remarque

L’analyse des programmes malveillants est un service en quasi-temps réel. Les temps d’analyse peuvent varier en fonction de la taille ou du type de fichier analysé, ainsi que de la charge sur le service ou sur le compte de stockage. Microsoft travaille sans cesse à réduire le temps d’analyse global. Toutefois, vous devez prendre en compte cette variabilité dans les temps d’analyse lors de la conception d’une expérience utilisateur basée sur le service.

Prérequis

Pour activer et configurer l’analyse des programmes malveillants, vous devez disposer des rôles Propriétaire (par exemple, Propriétaire de l’abonnement ou Propriétaire du compte de stockage) ou des rôles spécifiques avec les actions de données nécessaires. En savoir plus sur les autorisations exigées.

Vous pouvez activer et configurer l’analyse des programmes malveillants à grande échelle pour vos abonnements tout en conservant un contrôle granulaire sur la configuration de la fonctionnalité pour des comptes de stockage individuels. Il existe plusieurs façons d’activer et de configurer l’analyse des programmes malveillants : la stratégie intégrée Azure (la méthode recommandée), l’utilisation programmatique de modèles Infrastructure en tant que Code, notamment Terraform, Bicep et les modèles ARM, à l’aide du portail Azure ou directement avec l’API REST.

Comment l’analyse des programmes malveillants fonctionne

Analyse des programmes malveillants lors du chargement

Déclencheurs de chargement

Des analyses de programmes malveillants sont déclenchées dans un compte de stockage protégé par une opération qui entraîne un événement BlobCreated, comme spécifié dans la page Stockage Blob Azure en tant que source Event Grid. Ces opérations incluent le chargement initial de nouveaux objets blob, le remplacement d’objets blob existants et l’achèvement des modifications dans des objets blob via des opérations spécifiques. Il est possible que l’achèvement des opérations implique PutBlockList qui assemble des objets blob de blocs à partir de plusieurs blocks, ou FlushWithClose qui valident des données ajoutées dans un objet blob dans Azure Data Lake Storage Gen2.

Remarque

Les opérations incrémentielles, telles que AppendFile dans Azure Data Lake Storage Gen2 et PutBlock dans Azure BlockBlob, qui permettent d’ajouter des données sans finalisation immédiate, ne déclenchent aucune analyse de programme malveillant d’elles-mêmes. Une analyse de programme malveillant est uniquement lancée quand ces conditions sont officiellement validées : FlushWithClose valide et finalise les opérations AppendFile, ce qui déclenche une analyse et PutBlockList valide des blocs dans BlockBlob, ce qui lance une analyse. Une bonne compréhension de cette distinction est essentielle pour gérer les coûts d’analyses de manière effective, car chaque validation peut entraîner une nouvelle analyse et éventuellement augmenter les dépenses en raison de multiples analyses de données mises à jour.

Analyser les régions et la conservation des données

Le service d’analyse des programmes malveillants qui utilise les technologies Microsoft Defender Antivirus lit l’objet blob. L’analyse des programmes malveillants analyse le contenu « en mémoire » et supprime les fichiers analysés immédiatement après analyse. Le contenu n’est pas conservé. L’analyse se produit dans la même région que celle du compte de stockage. Dans certains cas, lorsqu’un fichier est suspect et que davantage de données sont nécessaires, l’analyse des programmes malveillants risque de partager des métadonnées de fichier en dehors de la région d’analyse, y compris des métadonnées classées comme données client (par exemple, le hachage SHA-256), avec Microsoft Defender for Endpoint.

Accéder aux données client

Le service de recherche de malwares nécessite l'accès à vos données pour rechercher des programmes malveillants. Pendant l’activation du service, une nouvelle ressource Data Scanner appelée StorageDataScanner est créée dans votre abonnement Azure. Cette ressource est attribuée avec un rôle de Propriétaire des données blob de stockage pour accéder à vos données et les modifier pour analyse des programmes malveillants et découverte de données sensibles.

Le point de terminaison privé est pris en charge prêt à l’emploi

L’analyse des programmes malveillants dans Defender pour le stockage est prise en charge dans les comptes de stockage utilisant des points de terminaison privés, tout en conservant la confidentialité des données.

Les points de terminaison privés fournissent une connectivité sécurisée à vos services de stockage Azure, éliminant l’exposition à Internet public et étant considérés comme une meilleure pratique.

Configuration de l’analyse des programmes malveillants

Lorsque l’analyse des programmes malveillants est activée, les actions suivantes se produisent automatiquement dans votre environnement :

Pour chaque compte de stockage sur lequel vous activez l’analyse des programmes malveillants, une ressource Rubrique système Event Grid est créée dans le même groupe de ressources du compte de stockage, que le service Analyse des programmes malveillants permet d’écouter sur les déclencheurs de chargement d’objet blob. Supprimer cette ressource interrompt la fonctionnalité d’analyse des programmes malveillants.

Pour analyser vos données, le service Analyse des programmes malveillants nécessite de pouvoir y accéder. Pendant l’activation du service, une nouvelle ressource Data Scanner appelée

StorageDataScannerest créée dans votre abonnement Azure et attribuée à une identité managée affectée par le système. Cette ressource se voit attribuer le rôle de Propriétaire des données blob de stockage, lui permettant d’accéder à vos données à des fins d’analyse des programmes malveillants et de découverte de données sensibles.

Si la Configuration réseau de votre compte de stockage est définie sur Activer l’accès au réseau public à partir de réseaux virtuels sélectionnés et munis d’une adresse IP, la ressource StorageDataScanner est ajoutée à la section Instances de ressources sous Configuration réseau du compte de stockage pour autoriser l’accès à l’analyse de vos données.

Si vous activez l’analyse des programmes malveillants au niveau de l'abonnement, une nouvelle ressource d'opérateur de sécurité appelée StorageAccounts/securityOperators/DefenderForStorageSecurityOperator sera créée dans votre abonnement Azure et attribuée à une identité managée par le système. Cette ressource est utilisée pour activer et réparer la configuration de Defender for Storage et Malware Scanning sur les comptes de stockage existants, et vérifier si les nouveaux comptes de stockage créés dans l'abonnement doivent être activés. Cette ressource a des attributions de rôles qui incluent les autorisations spécifiques nécessaires pour activer l’analyse des programmes malveillants.

Notes

L'analyse des programmes malveillants dépend de certaines ressources, identités et paramètres réseau pour fonctionner correctement. Si vous modifiez ou supprimez l’un de ces éléments, l’analyse des programmes malveillants cessera de fonctionner. Pour rétablir son fonctionnement normal, vous pouvez le désactiver et le réactiver.

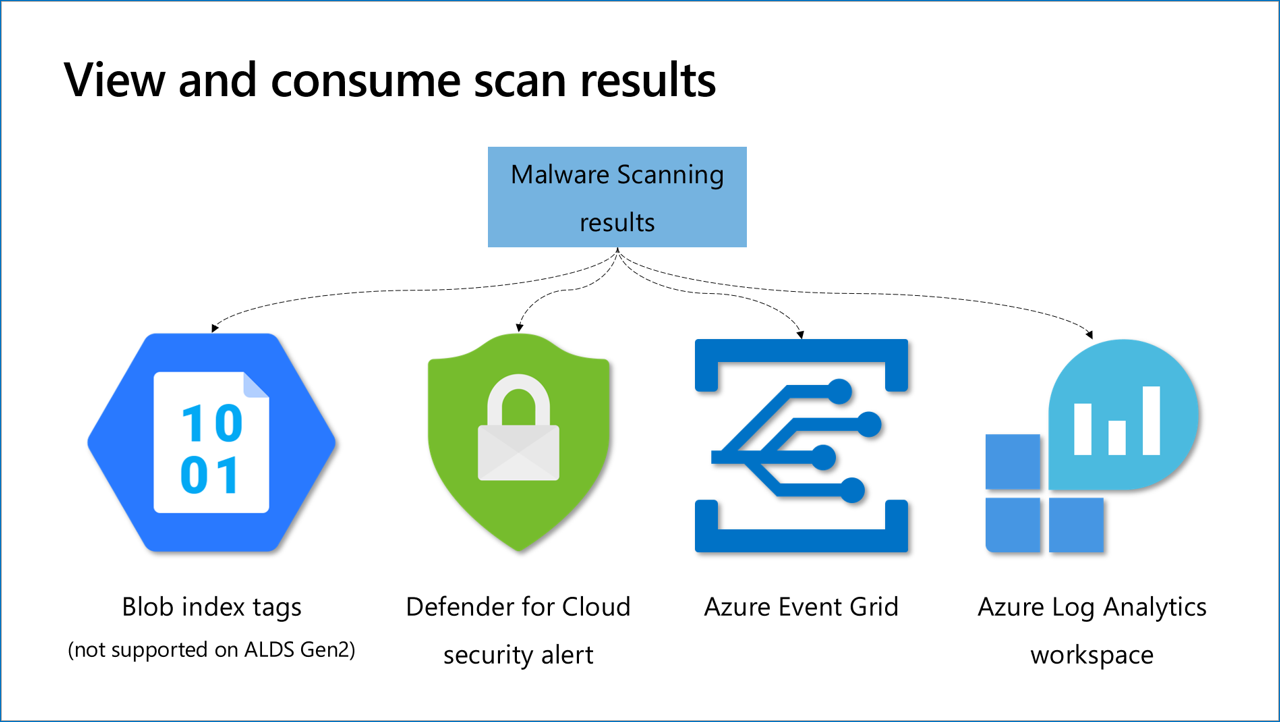

Fournir des résultats d’analyse

Les résultats de l’analyse des programmes malveillants sont disponibles via quatre méthodes. Après l’installation, vous verrez les résultats de l’analyse en tant que balises d’index d’objet blob pour chaque fichier chargé et analysé dans le compte de stockage, et en tant qu’alertes de sécurité Microsoft Defender pour le cloud lorsqu’un fichier est identifié comme malveillant.

Vous choisirez probablement de configurer des méthodes de résultats d’analyse supplémentaires, comme Event Grid et Log Analytics, qui nécessitent une configuration supplémentaire. Dans la section suivante, vous allez découvrir les différentes méthodes de résultats d’analyse.

Résultats de l’analyse

Étiquettes d’index d’objet blob

Les balises d’index d’objet blob sont des champs de métadonnées sur un objet blob. Elles catégorisent les données de votre compte de stockage à l’aide d’attributs de balise clé-valeur. Ces balises sont automatiquement indexées et exposées en tant qu’index multidimensionnel pouvant faire l’objet d’une recherche pour trouver facilement des données. Les résultats de l’analyse sont concis, affichant le résultat de l’analyse des programmes malveillants et l’heure UTC de l’analyse des programmes malveillants dans les métadonnées de l’objet blob. D’autres types de résultats (alertes, événements, journaux) fournissent plus d’informations sur le type de programme malveillant et l’opération de chargement de fichiers.

Les balises d’index d’objet blob peuvent être utilisées par les applications pour automatiser les workflows, mais ne sont pas résistantes aux falsifications. En savoir plus sur la configuration de la réponse.

Remarque

L’accès aux balises d’index nécessite des autorisations. Pour plus d’informations, consultez Obtenir, définir et mettre à jour les balises d’index de blob.

Alertes de sécurité de Microsoft Defender pour le cloud

Lorsqu’un fichier malveillant est détecté, Microsoft Defender pour le cloud génère une alerte de sécurité Microsoft Defender pour le cloud. Pour afficher l’alerte, accédez aux alertes de sécurité Microsoft Defender pour le cloud. L’alerte de sécurité contient les détails et le contexte du fichier, le type de programme malveillant, ainsi que les étapes d’investigation et de correction recommandées. Pour utiliser ces alertes à des fins de correction, vous pouvez :

- Afficher les alertes de sécurité dans le Portail Azure en accédant à Microsoft Defender pour le cloud>Alertes de sécurité.

- Configurer des automatisations basées sur ces alertes.

- Exporter des alertes de sécurité vers un SIEM. Vous pouvez exporter en continu les alertes de sécurité Microsoft Sentinel (SIEM Microsoft) à l’aide du connecteur Microsoft Sentinel ou d’un autre SIEM de votre choix.

En savoir plus sur la réponse aux alertes de sécurité.

Événement Event Grid

Event Grid est utile pour l’automatisation pilotée par les événements. Il s’agit de la méthode la plus rapide pour obtenir des résultats avec une latence minimale dans une forme d’événements que vous pouvez utiliser pour automatiser la réponse.

Les événements des rubriques personnalisées de Event Grid peuvent être utilisés par plusieurs types de terminaux. Les plus utiles pour les scénarios d’analyse des programmes malveillants sont les suivantes :

- Function App (précédemment appelée Fonction Azure) : utilisez une fonction serverless pour exécuter du code pour une réponse automatisée comme le déplacement, la suppression ou la mise en quarantaine.

- Webhook : pour connecter une application.

- File d’attente Event Hubs et Service Bus : pour informer les consommateurs en aval.

Découvrez comment configurer l’analyse des malwares afin que chaque résultat de l’analyse soit envoyé automatiquement à une rubrique Event Grid à des fins d’automatisation.

Analytique des journaux

Vous voudrez peut-être enregistrer vos résultats d’analyse pour obtenir des preuves de conformité ou examiner les résultats de l’analyse. En configurant une destination d’espace de travail Log Analytics, vous pouvez stocker chaque résultat d’analyse dans un référentiel de journaux centralisé facile à interroger. Vous pouvez afficher les résultats en accédant à l’espace de travail de destination Log Analytics et en recherchant la table StorageMalwareScanningResults.

En savoir plus sur la configuration de la journalisation pour l’analyse des programmes malveillants.

Conseil

Nous vous invitons à explorer la fonctionnalité d’analyse des programmes malveillants dans Defender pour le stockage par le biais de notre labo pratique. Suivez les instructions de formation Ninja pour obtenir un guide détaillé et pas à pas sur la configuration et le test de bout en bout de l’analyse des programmes malveillants, notamment la configuration des réponses aux résultats d’analyse. Cela fait partie du projet « labos » qui aide les clients à se familiariser avec Microsoft Defender pour le cloud et à fournir une expérience pratique avec ses fonctionnalités.

Contrôle des coûts

L’analyse des programmes malveillants est facturée par Go analysé. Pour la prévisibilité des coûts, l’analyse des programmes malveillants prend en charge la définition d’un plafond sur la quantité de Go analysés en un seul mois par compte de stockage.

Important

L’analyse des programmes malveillants dans Defender pour le stockage n’est pas incluse gratuitement dans la première version d’évaluation de 30 jours et sera facturée à partir du premier jour conformément au schéma tarifaire disponible sur la page de tarification Defender pour le cloud.

Le mécanisme de «limitation» est conçu pour définir une limite d’analyse mensuelle, mesurée en gigaoctets (Go), pour chaque compte de stockage, servant de contrôle des coûts efficace. Si une limite d’analyse prédéfinie est établie pour un compte de stockage au cours d’un seul mois civil, l’opération d’analyse s’arrêtera automatiquement une fois ce seuil atteint (avec un écart pouvant aller jusqu’à 20 Go) et les fichiers ne seront pas analysés à la recherche de logiciels malveillants. La limite est réinitialisée à la fin de chaque mois à minuit UTC. La mise à jour du plafond prend généralement jusqu’à une heure pour prendre effet.

Par défaut, une limite de 5 To (5000 Go) est fixée si aucun mécanisme de plafonnement spécifique n’est défini.

Conseil

Vous pouvez définir le mécanisme de plafonnement sur des comptes de stockage individuels ou sur l’ensemble d’un abonnement (la limite définie au niveau de l’abonnement sera allouée à chaque compte de stockage de l’abonnement).

Suivez ces étapes pour configurer le mécanisme de plafonnement.

Coûts supplémentaires de l’analyse des programmes malveillants

L’analyse des programmes malveillants utilise d’autres services Azure comme base. Cela signifie que lorsque vous activez l’analyse des programmes malveillants, vous serez également facturé pour les services Azure dont il a besoin. Ces services incluent les opérations de lecture de Stockage Azure, l’indexation d’objets blob Stockage Azure et les notifications Azure Event Grid.

Gestion des faux positifs et des faux négatifs potentiels

Si vous avez un fichier que vous soupçonnez d’être un programme malveillant mais qui n’est pas détecté (faux négatif) ou qui est détecté de manière incorrecte (faux positif), vous pouvez nous le soumettre pour analyse via le portail de soumission d’exemples. Sélectionnez « Microsoft Defender pour le stockage » comme source.

Defender pour le cloud vous permet de supprimer les fausses alertes positives. Veillez à limiter la règle de suppression à l’aide du nom ou du hachage de fichier du logiciel malveillant.

L’analyse des programmes malveillants ne bloque pas automatiquement l’accès à l’objet blob chargé et ne modifie pas non plus ses autorisations, même s’il est malveillant.

Limites

Fonctionnalités et services non pris en charge

Comptes de stockage non pris en charge : les comptes de stockage v1 hérités ne sont pas pris en charge par l’analyse des logiciels malveillants.

Service non pris en charge : Azure Files n’est pas pris en charge par l’analyse des programmes malveillants.

Régions non prises en charge : Jio Inde Ouest, Corée Sud, Afrique du Sud Ouest.

Régions prises en charge par Defender pour le stockage mais pas par l’analyse des logiciels malveillants. En savoir plus sur la disponibilité de Defender pour le stockage.

Objets blob non pris en charge : les objets blob Append et Page ne sont pas pris en charge par l’analyse des programmes malveillants.

Chiffrement non pris en charge : Les objets blob chiffrés côté client ne sont pas pris en charge car ils ne peuvent pas être déchiffrés avant l’analyse par le service. En revanche, les données chiffrées au repos par Customer Managed Key (CMK) sont prises en charge.

Résultats de balise d'index non pris en charge : Le résultat de l'analyse des balises d'index n'est pas pris en charge dans les comptes de stockage dont l'espace de noms hiérarchique est activé (Azure Data Lake Storage Gen2).

Event Grid : les rubriques Event Grid pour lesquels l’accès au réseau public n’est pas activé (c’est-à-dire les connexions de point de terminaison privé) ne sont pas prises en charge par l’analyse des programmes malveillants dans Defender pour le stockage.

Capacité de débit et limite de taille d’objet blob

- Limite du débit d’analyse : l’analyse des programmes malveillants peut traiter jusqu’à 2 Go par minute pour chaque compte de stockage. Si le taux de téléchargement de fichiers dépasse momentanément ce seuil pour un compte de stockage, le système tente d'analyser les fichiers dépassant la limite de taux. Si le taux de chargement de fichiers dépasse systématiquement ce seuil, certains objets blob ne seront pas analysés.

- Limite d’analyse des objets blob : l’analyse des programmes malveillants peut traiter jusqu’à 2 000 fichiers par minute pour chaque compte de stockage. Si le taux de téléchargement de fichiers dépasse momentanément ce seuil pour un compte de stockage, le système tente d'analyser les fichiers dépassant la limite de taux. Si le taux de chargement de fichiers dépasse systématiquement ce seuil, certains objets blob ne seront pas analysés.

- Limite de taille d’objet blob : La taille maximale d’un objet blob à analyser est de 2 Go. Les objets blob plus grands que la limite ne seront pas analysés.

Chargements d’objets blob et mises à jour des balises d’index

Lors du chargement d’un objet blob sur le compte de stockage, l’analyse des programmes malveillants lance une lecture supplémentaire et met à jour la balise d’index. Dans la plupart des cas, ces opérations ne génèrent pas de charge significative.

Impact sur l'accès et le stockage IOPS

Malgré le processus d'analyse, l'accès aux données téléchargées n'est pas affecté et l'impact sur les opérations d'entrée/sortie par seconde (IOPS) du stockage est minime.

Limitations par rapport à Microsoft Defender for Endpoint

Defender pour le stockage utilise le même moteur anti-programme malveillant et les mêmes signatures à jour que Defender pour point de terminaison pour rechercher des programmes malveillants. Toutefois, lorsque les fichiers sont chargés dans le stockage Azure, il leur manque certaines métadonnées dont dépend le moteur anti-programme malveillant. Ce manque de métadonnées peut entraîner un taux plus élevé d’échecs de détections, appelées « faux négatifs », dans le stockage Azure par rapport à ceux détectés par Defender pour point de terminaison.

Voici quelques exemples de métadonnées manquantes :

MOTW (Mark of the Web): MOTW est une fonctionnalité de sécurité Windows qui effectue le suivi des fichiers téléchargés à partir d’Internet. Toutefois, lorsque les fichiers sont chargés dans le stockage Azure, ces métadonnées ne sont pas conservées.

Contexte de chemin de fichier : sur les systèmes d’exploitation standard, le chemin d’accès au fichier peut fournir un contexte supplémentaire pour la détection de menaces. Par exemple, un fichier qui tente de modifier les emplacements système (par exemple, C :\Windows\System32) est signalé comme suspect et subit une analyse plus approfondie. Dans le stockage Azure, le contexte des chemins de fichiers spécifiques au sein de l’objet blob ne peut pas être utilisé de la même manière.

Données comportementales : Defender pour le stockage analyse le contenu des fichiers sans les exécuter. Il inspecte les fichiers et peut émuler leur exécution à la recherche de programmes malveillants. Cette approche peut toutefois ne pas détecter certains types de programmes malveillants qui ne révèlent leur nature malveillante qu’à l’exécution.

Étapes suivantes

En savoir plus sur la configuration de la réponse aux résultats de l’analyse des programmes malveillants.

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour