Créer des exemptions et désactiver les résultats de l'évaluation des vulnérabilités sur les images de registre de conteneurs et les images en cours d'exécution

Notes

Vous pouvez personnaliser votre expérience d’évaluation des vulnérabilités en excluant vos groupes d’administration, abonnements ou ressources spécifiques de votre degré de sécurisation. Découvrez comment créer une exemption pour une ressource ou un abonnement.

Si votre organisation préfère ignorer un résultat, plutôt que de le corriger, vous pouvez éventuellement désactiver cette fonction. Les résultats désactivés n’ont pas d’effet sur votre degré de sécurisation, et ne génèrent aucun bruit indésirable.

Un résultat correspondant aux critères définis dans vos règles de désactivation n’apparaît pas dans la liste des résultats. Voici quelques exemples de scénarios typiques :

- Désactiver les résultats de gravité inférieure à moyenne

- Désactiver les résultats pour les images que le fournisseur ne corrige pas

Important

Pour créer une règle, vous devez disposer de l’autorisation de modifier une stratégie dans Azure Policy. Pour plus d’informations, consultez Autorisations Azure RBAC dans Azure Policy.

La combinaison de critères suivante peut être utilisée :

- CVE : renseignez les CVE des résultats à exclure. Vérifiez la validité des CVE. - Séparez les CVE par un point-virgule. Par exemple, CVE-2020-1347, CVE-2020-1346.

- Condensé d’image : indiquez les images pour lesquelles les vulnérabilités doivent être exclues en fonction du condensé d’image. Séparez plusieurs résumés par un point-virgule, par exemple :

sha256:9b920e938111710c2768b31699aac9d1ae80ab6284454e8a9ff42e887fa1db31;sha256:ab0ab32f75988da9b146de7a3589c47e919393ae51bbf2d8a0d55dd92542451c - Version du système d’exploitation : indiquez les images pour lesquelles les vulnérabilités doivent être exclues en fonction du système d’exploitation de l’image. Séparez plusieurs versions par un point-virgule. Par exemple : ubuntu_linux_20.04, alpine_3.17

- Gravité minimale : sélectionnez faible, moyenne, élevée ou critique pour exclure les vulnérabilités inférieures au niveau de gravité spécifié.

- Correctif d’état : sélectionnez l’option permettant d’exclure les vulnérabilités en fonction de leur correctif d’état.

Les règles de désactivation s’appliquent par recommandation. Par exemple, pour désactiver CVE-2017-17512 sur les images de Registre et les images d’exécution, la règle de désactivation doit être configurée aux deux emplacements.

Notes

Les Conditions d’utilisation supplémentaires des préversions Microsoft Azure incluent des conditions légales supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou pas encore disponibles dans la version en disponibilité générale.

Pour créer une règle

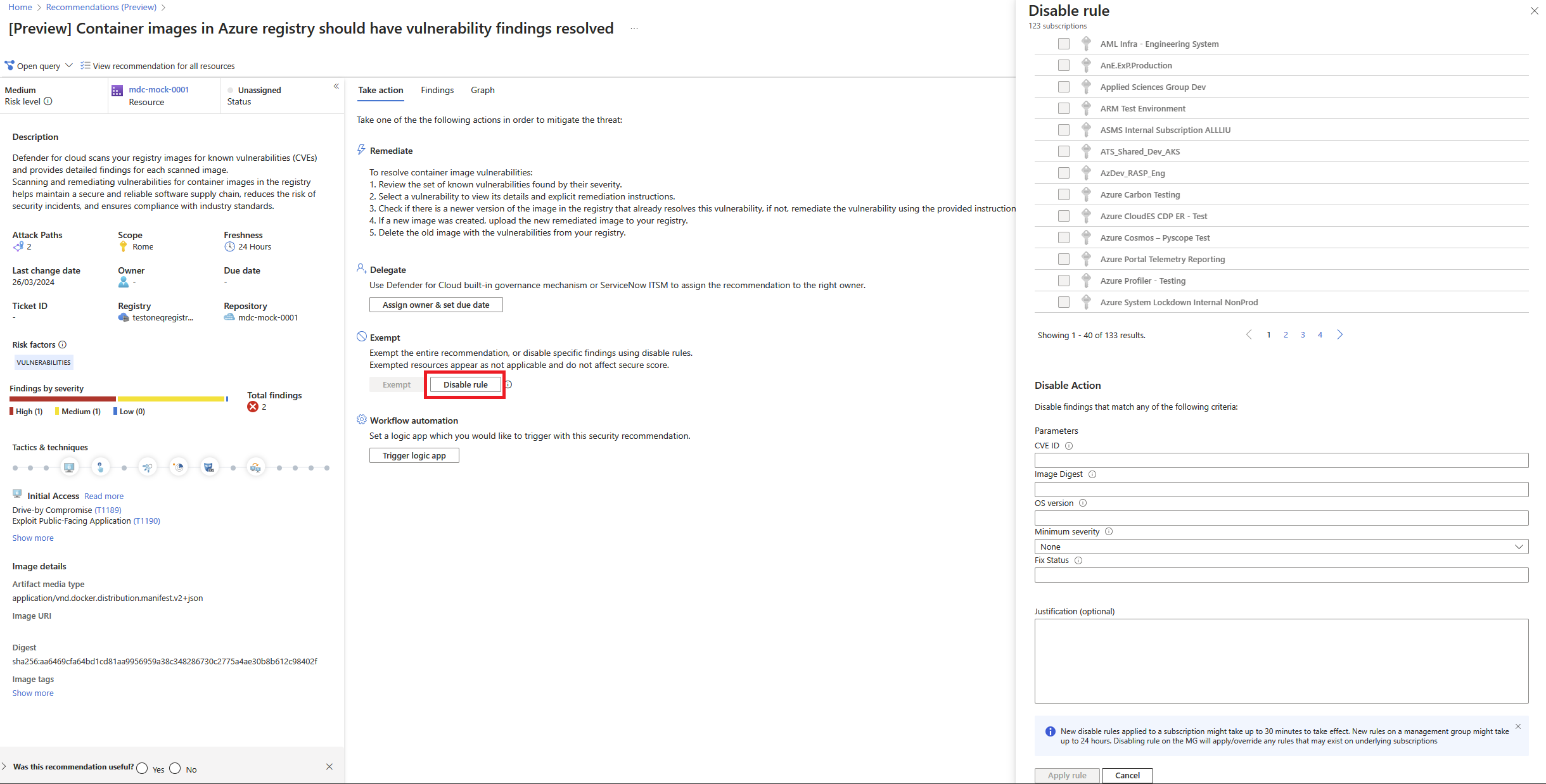

À partir de la page des détails des recommandations pour Les images de registre de conteneurs doivent avoir des résultats de vulnérabilité résolus, optimisé par l’agent Gestion des vulnérabilités Microsoft Defender ou Les résultats de l’analyse de vulnérabilité des conteneurs exécutés dans Azure doivent être résolus, sélectionnez Désactiver la règle.

Sélectionnez l’étendue nécessaire.

Définissez vos critères. Les critères suivants peuvent être utilisés :

- CVE : renseignez les CVE des résultats à exclure. Vérifiez la validité des CVE. - Séparez les CVE par un point-virgule. Par exemple, CVE-2020-1347, CVE-2020-1346.

- Condensé d’image : indiquez les images pour lesquelles les vulnérabilités doivent être exclues en fonction du condensé d’image. Séparez plusieurs résumés par un point-virgule, par exemple :

sha256:9b920e938111710c2768b31699aac9d1ae80ab6284454e8a9ff42e887fa1db31;sha256:ab0ab32f75988da9b146de7a3589c47e919393ae51bbf2d8a0d55dd92542451c - Version du système d’exploitation : indiquez les images pour lesquelles les vulnérabilités doivent être exclues en fonction du système d’exploitation de l’image. Séparez plusieurs versions par un point-virgule. Par exemple : ubuntu_linux_20.04, alpine_3.17

- Gravité minimale : sélectionnez faible, moyenne, élevée ou critique pour exclure les vulnérabilités inférieures et égales au niveau de gravité spécifié.

- Correctif d’état : sélectionnez l’option permettant d’exclure les vulnérabilités en fonction de leur correctif d’état.

Dans la zone de texte « justification », ajoutez votre justification avec la raison pour laquelle une vulnérabilité spécifique a été désactivée. Cela permet à quiconque examine la règle de clarifier et de comprendre.

Sélectionnez Appliquer la règle.

Important

Jusqu’à 24 heures peuvent être nécessaires pour que les modifications soient effectives.

Pour afficher, substituer ou supprimer une règle

Depuis la page de détails des recommandations, sélectionnez Désactiver la règle.

Dans la liste des étendues, les abonnements présentant des règles actives apparaissent avec la mention Règle appliquée.

Pour afficher ou supprimer la règle, sélectionnez le menu de points de suspension (« … »).

Effectuez l’une des opérations suivantes :

- Pour afficher ou remplacer une règle de désactivation : sélectionnez Règle d’affichage, apportez les modifications souhaitées et sélectionnez Remplacer la règle.

- Pour supprimer une règle de désactivation, sélectionnez Règle de suppression.

Étapes suivantes

- Découvrez comment visualiser et corriger les résultats de l’évaluation des vulnérabilités pour les images du Registre.

- Découvrez la posture de conteneur sans agent.

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour