Pilotez la remédiation avec des règles de gouvernance

Bien que l’équipe de sécurité soit chargée d’améliorer la posture de sécurité, les membres de l’équipe peuvent ne pas mettre en œuvre les suggestions de sécurité.

L'utilisation de règles de gouvernance pilotées par l'équipe de sécurité vous aide à renforcer la responsabilité et un SLA autour du processus de remédiation.

Pour en savoir plus, regardez cet épisode de la série de vidéos Microsoft Defender pour le Cloud in the Field.

Règles de gouvernance

Vous pouvez définir des règles qui attribuent un propriétaire et une date d'échéance pour traiter les suggestions pour des ressources spécifiques. Cela fournit aux propriétaires de ressources un ensemble clair de tâches et de délais pour mettre en œuvre les suggestions.

Pour le suivi, vous pouvez consulter la progression des tâches de correction par souscription, suggestion ou propriétaire afin de pouvoir effectuer le suivi des tâches qui nécessitent plus d'attention.

- Les règles de gouvernance peuvent identifier les ressources qui nécessitent une correction en fonction de recommandations ou de gravités spécifiques.

- La règle affecte un propriétaire et une date d’échéance pour s’assurer que les recommandations sont gérées. De nombreuses règles de gouvernance peuvent s’appliquer aux mêmes recommandations. Par conséquent, la règle avec une valeur de priorité inférieure est celle qui attribue le propriétaire et la date d’échéance.

- La date d’échéance définie pour la recommandation à corriger est basée sur un délai de 7, 14, 30 ou 90 jours à partir du moment où la règle trouve la recommandation.

- Par exemple, si la règle identifie la ressource le 1er mars et que la période de correction est de 14 jours, la date d’échéance est le 15 mars.

- Vous pouvez appliquer un délai de grâce afin que les ressources à date d'échéance n'affectent pas votre score de sécurité.

- Vous pouvez également définir le propriétaire des ressources concernées par les recommandations spécifiées.

- Dans les organisations qui utilisent des étiquettes de ressources pour associer des ressources à un propriétaire, vous pouvez spécifier la clé de balise. Dans ce cas, la règle de gouvernance lit le nom du propriétaire de la ressource à partir de la balise.

- Le propriétaire est indiqué comme étant non spécifié quand il est introuvable dans la ressource, le groupe de ressources associé ou l’abonnement associé en fonction de la balise spécifiée.

- Par défaut, les notifications par e-mail sont envoyées aux propriétaires des ressources chaque semaine, afin de leur fournir une liste des tâches dans les temps et en retard.

- Si un e-mail destiné au manager du propriétaire est détecté dans l’instance Microsoft Entra ID de l’organisation, le manager du propriétaire reçoit par défaut un e-mail hebdomadaire lui indiquant les recommandations en retard.

- Les règles en conflit sont appliquées dans l’ordre de priorité. Par exemple, les règles sur une étendue de gestion (groupes d’administration Azure, comptes AWS et organisations GCP) prennent effet avant les règles sur les étendues (par exemple, les abonnements Azure, les comptes AWS ou les projets GCP).

Avant de commencer

- Le plan CSPM (gestion de la posture de sécurité cloud) doit être activé.

- Vous avez besoin des autorisations Contributeur, Administrateur de sécurité ou Propriétaire pour les abonnements Azure.

- Pour les comptes AWS et les projets GCP, vous avez besoin des autorisations Contributeur, Administrateur de sécurité ou Propriétaire pour les connecteurs AWS ou GCP Defender pour le cloud.

Définir une règle de gouvernance

Vous pouvez définir une règle de gouvernance comme suit :

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud>Paramètres d’environnement>Règles de gouvernance.

Sélectionnez Créer une règle de gouvernance.

Spécifiez un nom de règle et une étendue à laquelle appliquer la règle.

- Les règles d’étendue de gestion (groupes d’administration Azure, comptes maîtres AWS, organisations GCP) sont appliquées avant les règles sur une seule étendue.

- Vous pouvez définir des exclusions dans la portée selon vos besoins.

Définissez un niveau de priorité.

Les règles sont exécutées par ordre de priorité du plus élevé (1) au plus bas (1 000).

Spécifiez une description pour vous aider à identifier la règle.

Sélectionnez Suivant.

Spécifiez l’impact de la règle sur les recommandations.

- Par gravité : la règle attribue le propriétaire et la date d’échéance à toute recommandation de l’abonnement à laquelle ils ne sont pas déjà attribués.

- Par des suggestions spécifiques – Sélectionnez les suggestions intégrées ou personnalisées spécifiques auxquelles la règle s'applique.

Définissez le propriétaire pour qu’il spécifie qui est responsable de la correction des recommandations couvertes par la règle.

- Par balise de ressource : entrez la balise de ressource qui définit le propriétaire de la ressource.

- Par adresse e-mail : entrez l’adresse e-mail du propriétaire à attribuer aux recommandations.

Spécifiez un délai d’exécution de correction pour définir le temps qui peut s’écouler entre le moment où les ressources sont identifiées comme nécessitant une correction, et l’heure à laquelle la correction doit être effectuée.

Pour les suggestions émises par le MCSB, si vous ne souhaitez pas que les ressources affectent votre score de sécurité jusqu'à ce qu'elles soient en retard, sélectionnez Appliquer un délai de grâce.

(Facultatif) Par défaut, les propriétaires et leurs responsables sont notifiés chaque semaine des tâches ouvertes et en retard. Si vous ne souhaitez pas qu'ils reçoivent ces e-mails hebdomadaires, désactivez les options de notification.

Sélectionnez Créer.

S’il existe des recommandations qui correspondent à la définition de la règle de gouvernance, vous pouvez :

Attribuer un propriétaire et une date d’échéance aux recommandations qui n’ont pas encore de propriétaire ou de date d’échéance.

Remplacer le propriétaire et la date d’échéance des recommandations existantes.

Lorsque vous supprimez ou désactivez une règle, toutes les attributions et notifications existantes sont conservées.

Afficher les règles efficaces

Vous pouvez visualiser l'effet des règles gouvernementales dans votre environnement.

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud>Paramètres d’environnement>Règles de gouvernance.

Revoir les règles de gouvernance. La liste par défaut affiche toutes les règles de gouvernance applicables dans votre environnement.

Vous pouvez rechercher des règles ou filtrer des règles.

Filtrez sur l'environnement pour identifier les règles pour Azure, AWS et GCP.

Filtrez sur le nom de la règle, le propriétaire ou le temps écoulé entre l'émission de la suggestion et la date d'échéance.

Filtrez sur le délai de grâce pour trouver les suggestions du MCSB qui n'affecteront pas votre score de sécurité.

Identifiez-vous par statut.

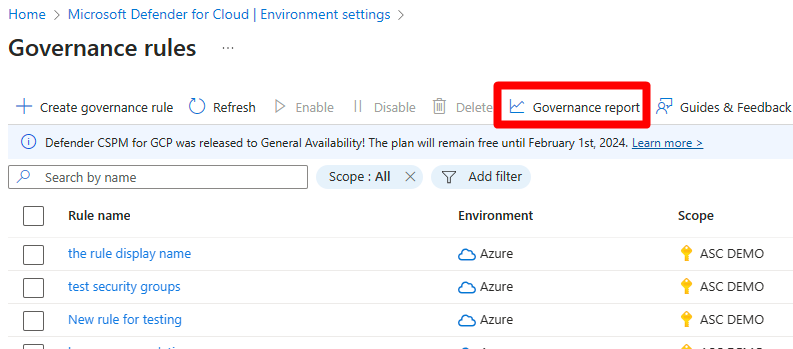

Consulter le rapport de gouvernance

Le rapport de gouvernance vous permet de sélectionner des abonnements qui ont des règles de gouvernance et, pour chaque règle et propriétaire, vous indique le nombre de recommandations terminées, dans les temps, en retard ou non attribuées.

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud>Paramètres d’environnement>Règles de gouvernance>Rapport de gouvernance.

Sélectionnez un abonnement.

Dans le rapport de gouvernance, vous pouvez descendre dans la hiérarchie (« drill down ») des recommandations par étendue, nom d’affichage, priorité, délai d’exécution de correction, type de propriétaire, détails du propriétaire, période de grâce et cloud.

Étape suivante

Découvrez comment mettre en œuvre les recommandations de sécurité.