Définir des autorisations au niveau de l’objet

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2019

Lorsque vous gérez la sécurité de votre organisation, vous pouvez définir des autorisations au niveau de l’organisation/collection, au niveau du projet et de l’objet. Cet article vous aide à accéder aux boîtes de dialogue de sécurité pour définir des autorisations au niveau de l’objet, car l’interface utilisateur varie un peu dans Azure Devops. Pour plus d’informations, consultez Prise en main des autorisations, accès et groupes de sécurité.

Les éléments suivants sont considérés comme des objets :

- Général : tableaux de bord, vues analytiques, wikis et notifications

- Azure Boards : Chemins d’accès aux zones, chemins d’itération, requêtes partagées et dossiers de requêtes, etc.

- Azure Pipelines : pipelines de build et de version, groupes de déploiement, groupes de tâches, etc.

- Azure Repos : référentiels et branches Git, dossiers ou branches TFVC

- Azure Artifacts : Artifacts et flux

Les éléments de travail, les étiquettes, les plans de test et d’autres artefacts de test sont soumis aux paramètres de sécurité généralement définis au niveau du projet ou pour un chemin d’accès de zone.

Prérequis

| Category | Spécifications |

|---|---|

| Permissions | Membre du groupe Administrateurs de projet ou avec des autorisations explicites via la boîte de dialogue de sécurité individuelle de l’objet. |

Remarque

TFVC prend uniquement en charge un référentiel unique par projet. Vous pouvez définir des autorisations pour le référentiel ou les dossiers/branches du référentiel, qui héritent du dépôt.

Ouvrir la boîte de dialogue Autorisations d’une section d’objet

Pour accéder à la boîte de dialogue Autorisations d’un objet, procédez comme suit :

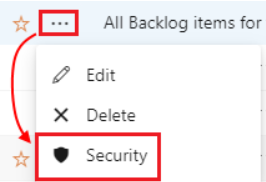

- Accédez à l’objet spécifique.

- Sélectionnez Plus

.... - Sélectionnez Sécurité dans le menu déroulant.

Remarque

Certains objets, tels que les dépôts et les vues Analytics, nécessitent au moins des niveaux d’accès de base. Pour plus d’informations, consultez Niveaux d’accès.

Définir des autorisations pour les tableaux de bord, les wikis et les vues analytiques

Vous pouvez définir des autorisations au niveau du projet et de l’organisation/collection pour certains éléments généraux, tels que la création, la suppression et le renommage de projets. Le tableau suivant fournit des informations sur la définition des autorisations au niveau de l’objet pour les tableaux de bord, wiki et vues analytiques.

| Object | Appartenance au groupe par défaut | Comment accéder à la sécurité | Hérité? |

|---|---|---|---|

| Tableaux de bord | Contributeur | Ouvrez Tableaux de bord, sélectionnez le chemin d’accès à la zone, puis plus ... >Sécurité. | ✔️ (paramètres du projet pour le tableau de bord de l’équipe) |

| Wiki | Contributeur | Ouvrez le wiki, choisissez Plus ... >Sécurité wiki. Pour plus d’informations, consultez Gérer les autorisations Wiki. | non |

| Vues analytiques | Contributeur & De base | Ouvrez la vue analytique, choisissez Plus ... >Sécurité. | non |

Définir des autorisations pour les objets Boards

Le tableau suivant fournit des informations sur la définition des autorisations au niveau de l’objet pour les chemins de zone et d’itération, les éléments de travail, etc.

| Object | Appartenance au groupe par défaut | Comment accéder à la sécurité | Hérité? |

|---|---|---|---|

| Chemin d’accès à la zone | Administrateur du projet | Ouvrir les paramètres>de projet en regard d’une zone, Plus ... >Sécurité. | ✔️ (nœud enfant à partir du nœud parent) |

| Chemin d’itération | Administrateur du projet | Ouvrir les paramètres>de projet en regard d’une itération, Plus ... >Sécurité. | ✔️ (nœud enfant à partir du nœud parent) |

| Work item | Contributeur | Ouvrez > à l’élément de travail. | non |

| Requête d’élément de travail et dossier de requête | Créateur de la requête ou du dossier ou de l’administrateur de projet | Ouvrez la requête d’élément de travail ou le dossier >de requête Plus ... >Sécurité. | non |

| Plans de livraison | Administrateur de projet ou créateur du plan de remise | Plans de livraison>en regard d’un plan de livraison, Plus ... >Sécurité. | non |

| Process | Administrateur du projet | Sélectionner plus ... >Sécurité. | ✔️ (à partir des paramètres d’organisation/collecte) |

Remarque

Balises d’élément de travail : autorisations définies au niveau du projet, définition de balise créer. Les balises d’élément de travail ne sont pas qualifiées d’objet, elles sont définies par le biais d’éléments de travail.

Conseils

Nous allons décomposer les rôles suivants liés aux réviseurs :

- Réviseurs modifiés :

- Ce rôle s’applique à tout réviseur qui a été ajouté ou supprimé, en raison de stratégies définies pour un ensemble de fichiers.

- Par exemple, considérez une demande de tirage (PULL) dans laquelle les modifications sont apportées

File1.cs. - Si une stratégie spécifie que la personne A doit passer en revue les modifications

File1.csapportées, elle entre dans le rôle « Réviseurs modifiés » pour cette itération de la demande de tirage.

- Réinitialiser les réviseurs :

- Ce rôle est lié à la stratégie de « réinitialisation des votes ».

- Supposons que le référentiel dispose de la stratégie « Réinitialiser les votes sur les nouveaux push » configurées.

- Si la personne B, qui a été tenue d’examiner la demande de tirage, l’a déjà approuvée, son vote est réinitialisé en raison de la stratégie.

- Par conséquent, ils sont dans le rôle « Réinitialiser les réviseurs » pour cette itération.

Définir des autorisations pour les objets Repos

Le tableau suivant fournit des informations sur la définition des autorisations au niveau de l’objet pour les dépôts, les dépôts Git, les branches Git et les dépôts TFVC.

| Object | Appartenance au groupe par défaut | Comment accéder à la sécurité | Hérité? |

|---|---|---|---|

| Référentiels | Administrateur du projet | Ouvrez les paramètres du projet, les référentiels> mettent en évidence votre sécurité de dépôt>. | ✔️ |

| Référentiel Git | Administrateur du projet | Ouvrez référentiels des paramètres>de projet et référentiel Git. | ✔️ (à partir des paramètres de projet pour le dépôt Git) |

| Branche Git | Administrateur du projet | Ouvrir les branches des branches. | ✔️ |

| Référentiel TFVC | Administrateur du projet | Ouvrez référentiels des paramètres>de projet et référentiel TFVC. | ✔️ |

Conseils

- Autorisations de branche :

- Les branches héritent d’un sous-ensemble d’autorisations des affectations effectuées au niveau du référentiel.

- Pour plus d’informations, consultez Définir des autorisations de branche et Améliorer la qualité du code avec des stratégies de branche

- Dossiers de requête partagés :

- Créez un dossier de requête partagé pour chaque équipe.

- Fournissez des autorisations pour créer et modifier des requêtes sous ce dossier à tous les membres de l’équipe.

- Groupe Contributeurs :

- L’ajout d’un utilisateur au groupe Contributeurs leur permet d’ajouter et de modifier des éléments de travail.

- Vous pouvez restreindre les autorisations d’utilisateur et de groupe en fonction du chemin d’accès à la zone. Pour plus d’informations, consultez Définir les autorisations et l’accès pour le suivi du travail, Modifier les éléments de travail sous un chemin d’accès de zone.

- Rapport d’autorisations :

- Les administrateurs de collection de projets peuvent télécharger le rapport d’autorisations d’un référentiel.

- Le bouton d’interface utilisateur de cette fonctionnalité n’apparaît pas pour les utilisateurs qui ne sont pas membres du groupe Administrateurs de collection de projets.

Définir des autorisations pour les objets Pipelines

Le tableau suivant fournit des informations sur la définition des autorisations au niveau de l’objet pour les pipelines de build, les pipelines de mise en production, les groupes de déploiement, etc.

| Object | Appartenance au groupe par défaut | Comment accéder à la sécurité | Hérité? |

|---|---|---|---|

| Pipelines | Administrateur du projet | Ouvrir >> votre pipeline >. | ✔️ |

| Pipelines de build | Administrateur du projet | Ouvrez votre pipeline >de build Plus ... >Gérer la sécurité. | ✔️ |

| Exécutions de pipeline de génération | Administrateur du projet | Ouvrez votre pipeline de build en exécutant >Plus ... >Gérer la sécurité. | ✔️ |

| Pipelines de mise en production | Administrateur du projet | Ouvrez votre pipeline >de mise en production Plus ... >Gérer la sécurité. | ✔️ |

| Groupes de tâches (classique) | Administrateur du projet | Ouvrez votre groupe >de tâches Plus ... >Gérer la sécurité. | ✔️ |

| Groupes de déploiement | Administrateur du projet | Ouvrez votre groupe >de déploiement Plus ... >Gérer la sécurité. | ✔️ |

| Pools de déploiement | Administrateur du projet | Ouvrez votre pool >de déploiement plus ... >Gérer la sécurité. | ✔️ |

| Environnements | Administrateur du projet | Ouvrez votre environnement >Plus ... >Gérer la sécurité. | ✔️ (à partir des paramètres d’autorisation d’environnement) |

| Groupes de variables | Administrateur du projet | Ouvrez votre groupe >de variables Plus ... >Gérer la sécurité. | ✔️ (à partir des paramètres d’autorisation de la bibliothèque) |

| Fichiers sécurisés | Administrateur du projet | Ouvrez votre fichier >sécurisé Plus ... >Gérer la sécurité. | ✔️ (à partir des paramètres d’autorisation de la bibliothèque) |

Définir des autorisations pour les objets Artifacts

Le tableau suivant fournit des informations sur la définition des autorisations au niveau de l’objet pour les artefacts et les flux.

| Object | Appartenance au groupe par défaut | Comment accéder à la sécurité | Hérité? |

|---|---|---|---|

| Artefacts | Administrateur du projet | Ouvrez l’icône des paramètres d’Artefacts> Azure Artifacts. Vous ne voyez pas l’icône si vous n’avez pas les autorisations appropriées. | non |

| Flux | Administrateur de projet ou Administrateur de flux | Ouvrez votre icône d’engrenage>+ Ajouter des utilisateurs/groupes. | non |

Définir des autorisations pour les objets de plans de test

- Les plans de test, les suites de tests, les cas de test et d’autres objets de test sont gérés de la même façon que les éléments de travail, car ils représentent des types d’éléments de travail spécifiques aux tests, comme indiqué dans les objets de test et les termes.

- Vous pouvez gérer les autorisations de niveau test via les paramètres au niveau du projet ou via les paramètres au niveau de l’objet Area Path. Pour plus d’informations, consultez Définir les autorisations et l’accès pour les tests.

Définir des autorisations d’objet via la ligne de commande

Vous pouvez utiliser l’outil en ligne de commande az devops security, qui vous permet d’afficher et de gérer les autorisations pour différents objets et fonctionnalités.

Voici quelques exemples d’autorisations plus granulaires qui peuvent être gérées via la ligne de commande :

- Notifications : utilisez les espaces de noms et

EventSubscriptionlesEventSubscriberespaces de noms. - Tableaux de bord : Lire ou créer des tableaux de bord à l’aide de l’espace

DashboardPrivilegesde noms. - Points de terminaison de service : utilisez, gérez ou affichez des points de terminaison de service via l’espace

ServiceEndpointsde noms. - Plans de remise : affichez les plans de remise via l’espace

Plansde noms.

Pour plus d’informations sur les espaces de noms, consultez référence sur l’espace de noms et l’autorisation de sécurité.

Définir des autorisations pour les notifications d’objets

Bien qu’il n’existe pas d’interface utilisateur pour définir des autorisations de notification, certaines autorisations peuvent être définies via les outils en ligne de commande et l’espace EventSubscription de noms. Pour plus d’informations, consultez Espace de noms de sécurité et la référence d’autorisation.

Voici quelques conseils supplémentaires pour gérer les notifications :

- Niveaux de notification :

- Les notifications peuvent être définies à différents niveaux : utilisateur, équipe, projet et organisation/regroupement.

- Malheureusement, il n’existe pas d’interface utilisateur spécifiquement pour définir des autorisations de notification.

- Toutefois, certaines autorisations peuvent être configurées via des outils en ligne de commande et l’espace de noms EventSubscription.

- Option Ignorer l’initiateur :

- Si vous ne souhaitez pas recevoir de notifications pour les événements que vous avez lancés, activez l’option Ignorer l’initiateur.

- Cela empêche les notifications pour les actions que vous avez démarrées.

- Pour plus d’informations, consultez Exclure vous-même des e-mails de notification pour les événements que vous démarrez.

- Notifications à l’échelle de l’organisation :

- Azure DevOps ne prend pas directement en charge les notifications à l’échelle de l’organisation.

- En guise d’alternative, envisagez de fournir une liste de distribution de courrier électronique qui atteint l’ensemble de votre organisation.

- Dans Azure DevOps Services, vous pouvez créer une bannière à l’aide de la

az devops bannercommande que tous les utilisateurs voient quand ils se connectent.