Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article explique comment modifier des ressources d’inventaire. Vous pouvez modifier l’état d’une ressource, affecter un ID externe ou appliquer des étiquettes pour fournir un contexte et utiliser des données d’inventaire. Vous pouvez également marquer des CVE et d’autres observations comme non applicables afin de les supprimer de vos décomptes signalés. Vous pouvez également supprimer les ressources de leur inventaire en bloc en fonction de la méthode avec laquelle elles sont découvertes. Par exemple, les utilisateurs peuvent supprimer un seed d’un groupe de découverte, et choisir de supprimer les ressources découvertes par le biais d’une connexion à ce seed. Cet article décrit toutes les options de modification disponibles dans Defender EASM, et comment mettre à jour les ressources et suivre les mises à jour avec le Gestionnaire des tâches.

Étiqueter des ressources

Les étiquettes vous aident à organiser votre surface d’attaque et à appliquer le contexte métier de manière personnalisable. Vous pouvez appliquer n’importe quelle étiquette de texte à un sous-ensemble de ressources pour regrouper des ressources et mieux tirer parti de votre inventaire. Les clients catégorisent généralement les ressources qui :

- Sont depuis peu sous la propriété de votre organisation suite à une fusion ou une acquisition.

- Exigent une surveillance de la conformité.

- Sont la propriété d’une unité commerciale spécifique au sein de leur organisation.

- Sont affectées par une vulnérabilité spécifique qui nécessite une atténuation.

- Concernent une marque particulière appartenant à l’organisation.

- Ont été ajoutées à votre inventaire durant un intervalle de temps spécifique.

Les étiquettes sont des champs de texte de forme libre. Vous pouvez donc créer une étiquette pour tout cas d’usage qui s’applique à votre organisation.

Changer l’état d’une ressource

Les utilisateurs peuvent également changer l’état d’une ressource. Les états permettent de classer votre inventaire en fonction du rôle au sein de votre organisation. Les utilisateurs peuvent basculer entre les états suivants :

- Inventaire approuvé : partie de la surface d’attaque dont vous êtes propriétaire ; élément dont vous êtes directement responsable.

- Dépendance : infrastructure appartenant à un tiers, mais qui fait partie de votre surface d’attaque, car elle prend directement en charge l’opération des ressources dont vous êtes propriétaire. Par exemple, vous pouvez dépendre d’un fournisseur informatique pour héberger votre contenu web. Bien que le domaine, le nom d’hôte et les pages font partie de votre « Inventaire approuvé », vous souhaiterez peut-être traiter l’adresse IP exécutant l’hôte comme une « dépendance ».

- Surveiller uniquement : ressource pertinente pour votre surface d’attaque, mais qui n’est ni directement contrôlée par votre organisation, ni une dépendance technique. Par exemple, des franchisés indépendants ou des ressources appartenant à des sociétés associées peuvent être étiquetés « Surveiller uniquement » plutôt qu’« Inventaire approuvé » pour séparer les groupes à des fins de création de rapports.

- Candidate : ressource qui a une relation avec les ressources seed connues de votre organisation, mais qui n’a pas de lien suffisamment étroit pour être étiquetée immédiatement comme « Inventaire approuvé ». Ces biens candidats doivent être examinés manuellement pour déterminer la propriété.

- Nécessite une investigation : état similaire aux états « Candidats », mais cette valeur s’applique aux ressources qui nécessitent une investigation manuelle pour validation. Cela est déterminé en fonction de nos scores de confiance générés en interne qui évaluent la force des connexions détectées entre les ressources. Cela n’indique pas tant la relation exacte de l’infrastructure à l’organisation, mais plutôt que cette ressource a été marquée comme nécessitant un examen supplémentaire pour déterminer comment elle doit être catégorisée.

Appliquer un ID externe

Les utilisateurs peuvent également appliquer un ID externe à une ressource. Cette action est utile dans les situations où vous utilisez plusieurs solutions pour le suivi des ressources, les activités de correction ou la surveillance de la propriété. Voir les ID externes dans Defender EASM vous aide à aligner ces informations relatives aux ressources disparates. Les valeurs d’ID externes peuvent être numériques ou alphanumériques, et elles doivent être entrées au format texte. Les ID externes sont également affichés dans la section Détails de la ressource.

Marquer l’observation comme non applicable

De nombreux tableaux de bord Defender EASM intègrent des données CVE, attirant votre attention sur les vulnérabilités potentielles basées sur l’infrastructure des composants web qui alimente votre surface d’attaque. Par exemple, les CVE sont répertoriées dans le tableau de bord récapitulatif de la surface d’attaque, classées par gravité potentielle. Lors de l’examen de ces CVE, vous déterminerez peut-être que certaines ne sont pas pertinentes pour votre organisation. Cela peut être dû au fait que vous exécutez une version non impactée du composant web, ou que votre organisation a différentes solutions techniques en place pour vous protéger contre cette vulnérabilité spécifique.

Dans la vue d’exploration de n’importe quel graphique lié aux CVE, en regard du bouton « Télécharger le rapport CSV », vous avez maintenant la possibilité de définir une observation comme non applicable. Si vous cliquez sur cette valeur, vous accédez à une liste d’inventaire de toutes les ressources associées à cette observation, puis vous pouvez alors choisir de marquer toutes les observations comme non applicables à partir de cette page. La modification proprement dite est effectuée à partir de l’affichage de liste d’inventaire ou de la page Détails de la ressource pour une ressource particulière.

Comment modifier des ressources

Vous pouvez modifier des ressources à partir des pages de liste d’inventaire et de détails des ressources. Vous pouvez apporter des modifications à une ressource unique à partir de la page de détails de la ressource. Vous pouvez apporter des modifications à une ressource unique ou à plusieurs ressources à partir de la page de liste d’inventaire. Les sections suivantes décrivent comment appliquer des modifications à partir des deux vues d’inventaire en fonction de votre cas d’usage.

Page de liste d’inventaire

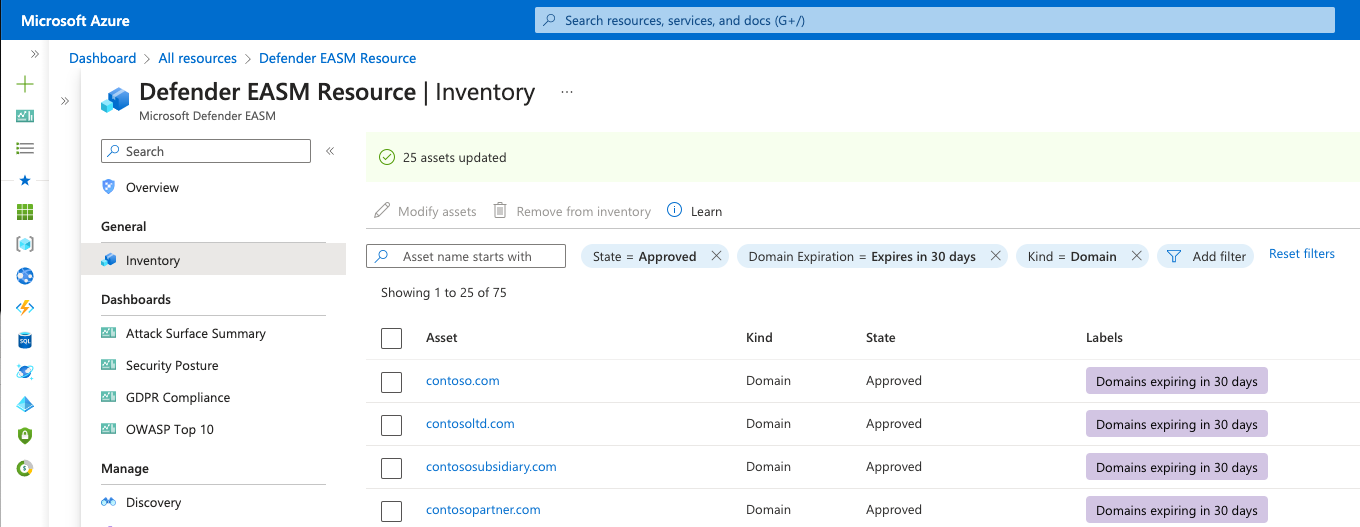

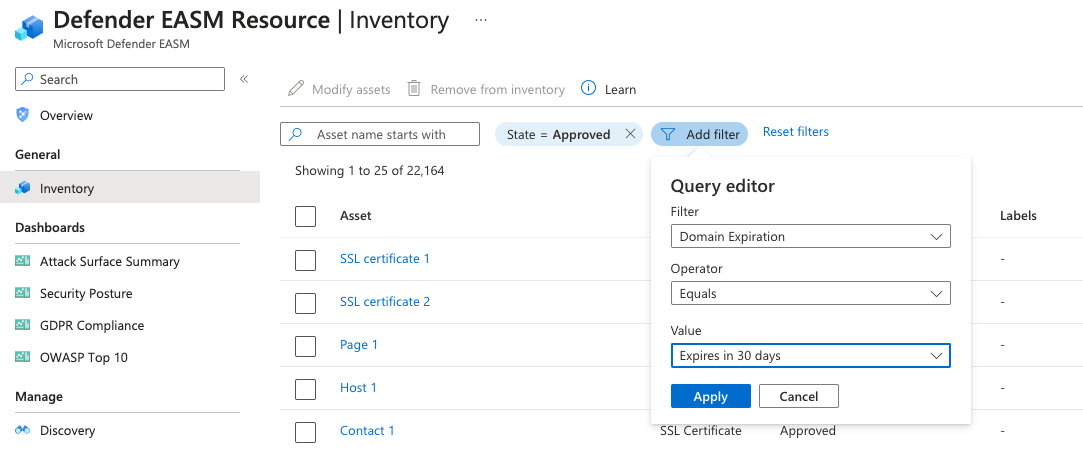

Vous devez modifier les ressources à partir de la page de liste d’inventaire si vous souhaitez mettre à jour plusieurs ressources à la fois. Vous pouvez affiner votre liste de ressources en fonction de paramètres de filtre. Ce processus vous permet d’identifier les ressources qui doivent être classées avec l’étiquette, l’ID externe ou le changement d’état souhaité. Pour modifier des ressources à partir de cette page :

Dans le volet le plus à gauche de votre ressource Microsoft Defender External Attack Surface Management (Defender EASM), sélectionnez Inventaire.

Appliquez des filtres pour générer les résultats souhaités. Dans cet exemple, nous recherchons les domaines qui expirent dans les 30 jours et nécessitent un renouvellement. L’étiquette appliquée vous permet d’accéder plus rapidement à tous les domaines arrivant à expiration, afin de simplifier le processus de correction. Vous pouvez appliquer autant de filtres que nécessaire pour obtenir les résultats spécifiques souhaités. Pour plus d’informations sur les filtres, consultez Vue d’ensemble des filtres d’inventaire. Pour les cas où vous souhaitez marquer des CVE comme non applicables, l’exploration des graphiques de tableau de bord pertinents fournit un lien qui vous mène directement à cette page d’inventaire avec les filtres appropriés appliqués.

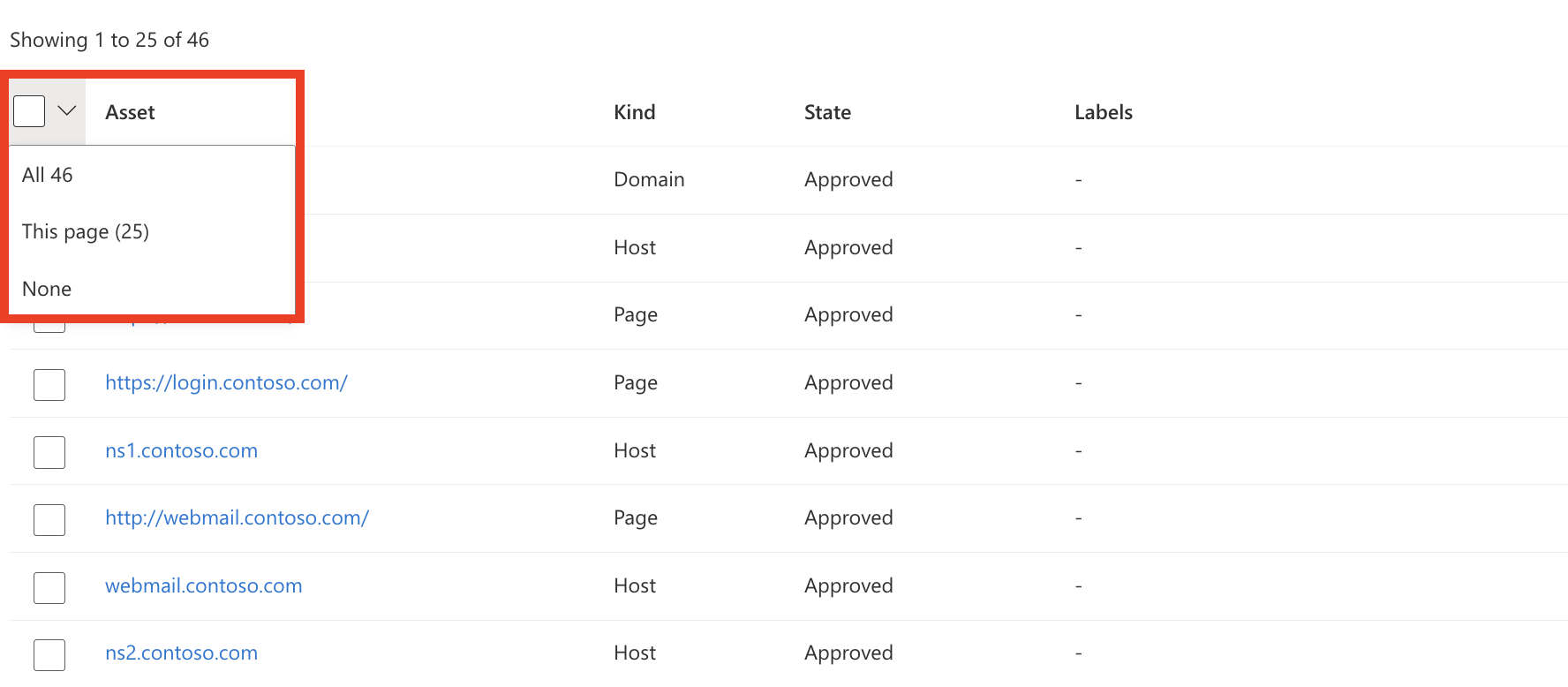

Une fois votre liste d’inventaire filtrée, cochez la case en regard de l’en-tête de table Ressource. Cette liste déroulante vous donne la possibilité de sélectionner tous les résultats correspondant à votre requête ou aux résultats de cette page spécifique (jusqu’à 25). L’option Aucune efface toutes les ressources. Vous pouvez également choisir de sélectionner uniquement des résultats spécifiques sur la page en sélectionnant les coches en regard de chaque ressource.

Sélectionnez Modifier des ressources.

Dans le volet Modifier des ressources qui s’ouvre sur le côté droit de votre écran, vous pouvez rapidement modifier différents champs pour les ressources sélectionnées. Pour cet exemple, vous allez créer une étiquette. Sélectionnez Créer une étiquette.

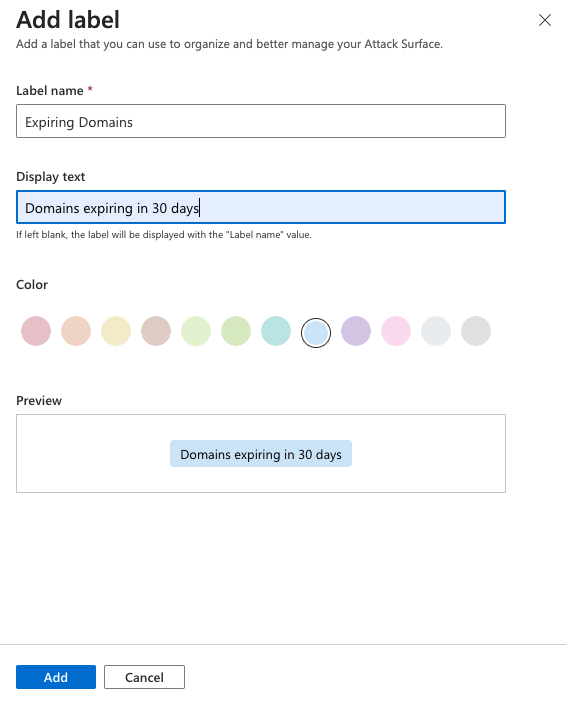

Déterminez le nom de l’étiquette et les valeurs de texte d’affichage. Vous ne pouvez pas changer le nom de l’étiquette après sa création initiale, mais vous pouvez changer le texte d’affichage ultérieurement. Le nom de l’étiquette sert à interroger l’étiquette dans l’interface de produit ou via l’API. Les modifications sont donc désactivées afin de garantir que ces requêtes fonctionnent correctement. Pour modifier un nom d’étiquette, vous devez supprimer l’étiquette d’origine et en créer une nouvelle.

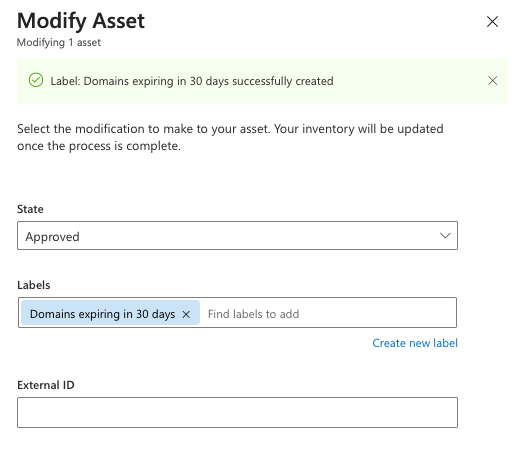

Sélectionnez une couleur pour votre nouvelle étiquette, puis sélectionnez Ajouter. Cette action vous ramène à l’écran Modifier des ressources.

Appliquez votre nouvelle étiquette aux ressources. Cliquez dans la zone de texte Ajouter des étiquettes pour afficher la liste complète des étiquettes disponibles. Vous pouvez également taper dans la zone pour effectuer une recherche par mot clé. Après avoir sélectionné les étiquettes que vous souhaitez appliquer, sélectionnez Mettre à jour.

Patientez quelques instants que les étiquettes soient appliquées. Une fois le processus terminé, une notification « Terminé » s’affiche. La page s’actualise et affiche automatiquement votre liste de ressources avec les étiquettes visibles. Une bannière en haut de l’écran confirme que vos étiquettes ont été appliquées.

Page de détails de ressource

Vous pouvez également modifier une ressource unique à partir de la page de détails de la ressource. Cette option est idéale pour les situations où les ressources doivent être soigneusement examinées avant l’application d’une étiquette ou d’un changement d’état.

Dans le volet le plus à gauche de votre ressource Defender EASM, sélectionnez Inventaire.

Sélectionnez la ressource spécifique que vous souhaitez modifier pour ouvrir la page des détails de la ressource.

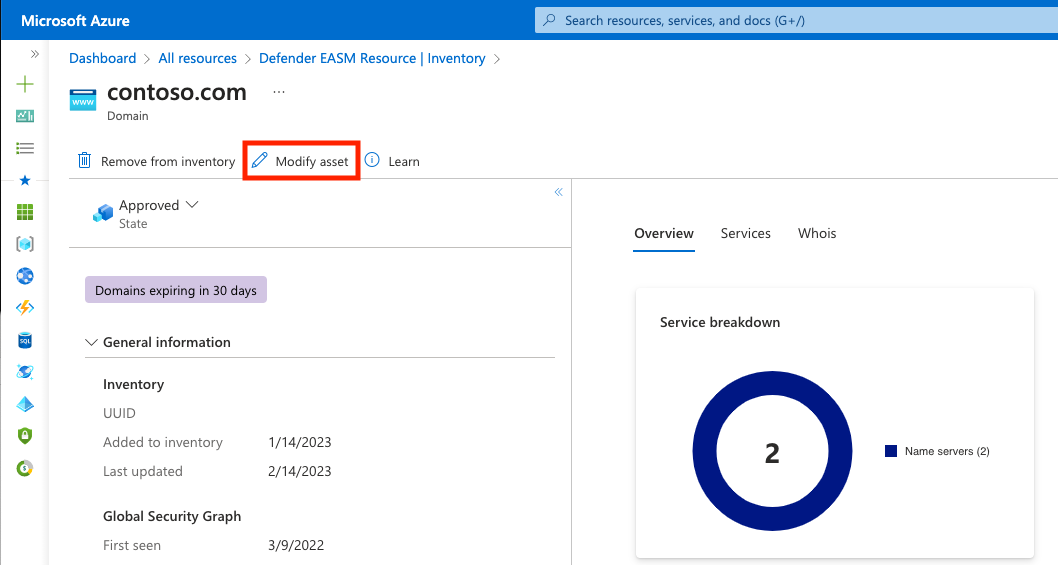

Dans cette page, sélectionnez Modifier la ressource.

Suivez les étapes 5 à 7 de la section « Page de liste d’inventaire ».

La page de détails de la ressource s’actualise et affiche l’étiquette ou la modification d’état nouvellement appliquée. Une bannière indique que la ressource a été correctement mise à jour.

Modifier, ôter ou supprimer des étiquettes

Les utilisateurs peuvent supprimer une étiquette d’une ressource en accédant au même volet Modifier une ressource à partir de l’affichage de liste d’inventaire ou de détails de la ressource. Dans l’affichage de liste d’inventaire, vous pouvez sélectionner plusieurs ressources à la fois, puis ajouter ou supprimer l’étiquette souhaitée en une seule action.

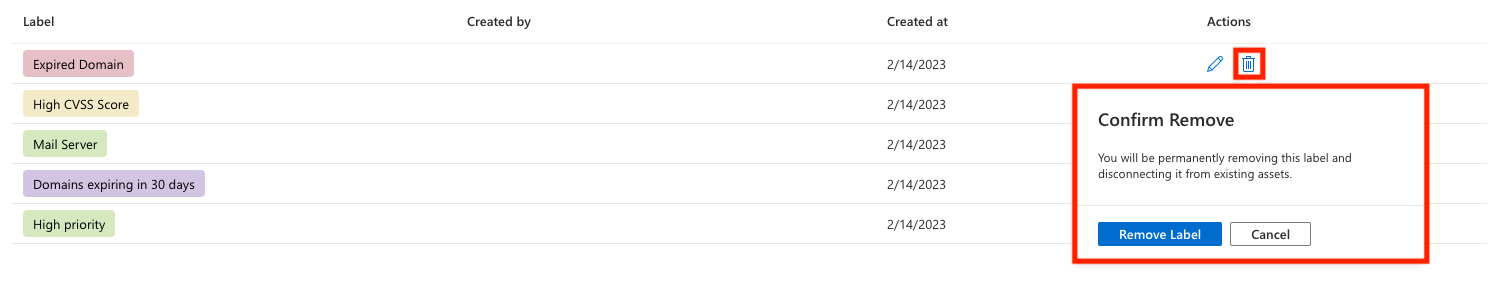

Pour modifier l’étiquette elle-même ou supprimer une étiquette du système :

Dans le volet le plus à gauche de votre ressource Defender EASM, sélectionnez Étiquettes (préversion).

Cette page affiche toutes les étiquettes de votre inventaire Defender EASM. Les étiquettes de cette page peuvent exister dans le système sans toutefois être appliquées activement à des ressources. Vous pouvez également ajouter de nouvelles étiquettes à partir de cette page.

Pour modifier une étiquette, sélectionnez l’icône de crayon dans la colonne Actions de l’étiquette que vous souhaitez modifier. Un volet s’ouvre sur le côté droit de votre écran, où vous pouvez modifier le nom ou la couleur d’une étiquette. Sélectionnez Mettre à jour.

Pour supprimer une étiquette, sélectionnez l’icône de corbeille dans la colonne Actions de l’étiquette que vous souhaitez supprimer. Sélectionnez Supprimer l’étiquette.

La page Étiquettes s’actualise automatiquement. L’étiquette est supprimée de la liste, et également de toutes les ressources auxquelles elle a été appliquée. Une bannière confirme la suppression.

Marquer les observations comme non applicables

Bien que les observations puissent être marquées comme non applicables à partir des mêmes écrans « Modifier des ressources » pour d’autres modifications manuelles, vous pouvez également effectuer ces mises à jour à partir de l’onglet Observations dans les détails de la ressource. L’onglet Observations comprend deux tableaux : Observations et Observations non applicables. Toutes les observations actives considérées comme « récentes » dans votre surface d’attaque se trouvent dans le tableau Observations, tandis que le tableau Observations non applicable répertorie toutes les observations qui ont été marquées manuellement comme non applicables ou qui ont été déterminées par le système comme n’étant plus applicables. Pour marquer des observations comme non applicables, et donc les exclure des chiffres fournis dans les tableaux de bord, sélectionnez simplement les observations souhaitées, puis cliquez sur « Définir comme non applicable ». Ces observations disparaissent immédiatement du tableau Observations actives, et apparaissent dans le tableau « Observations non applicables ». Vous pouvez annuler cette modification à tout moment en sélectionnant les observations pertinentes dans ce tableau et en sélectionnant « Définir comme applicables ».

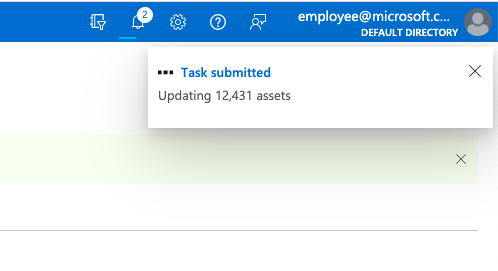

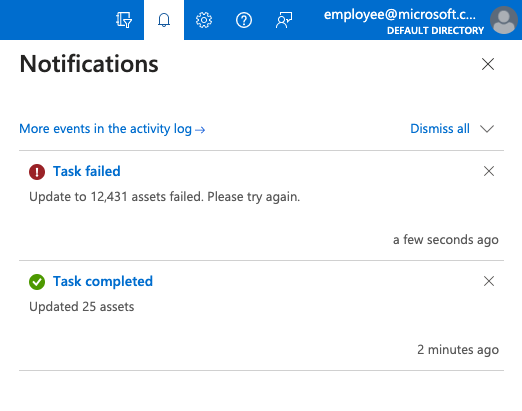

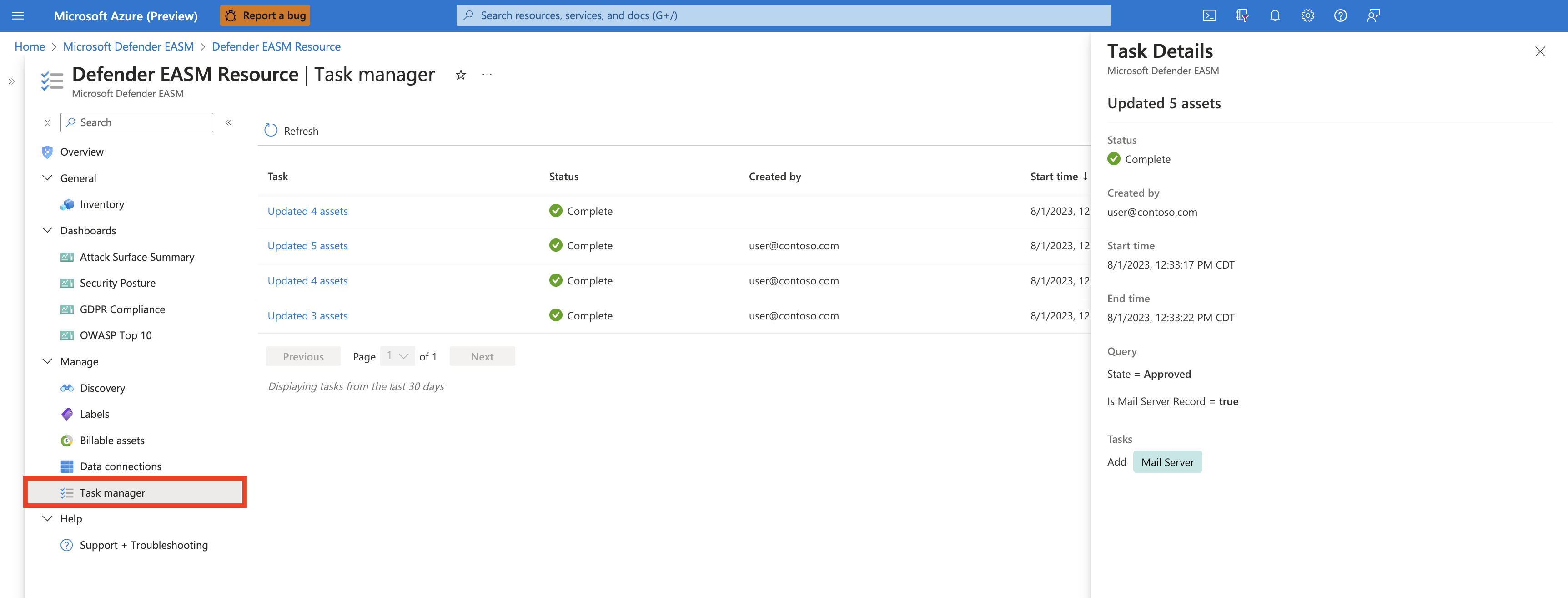

Gestionnaire de tâches et notifications

Une fois qu’une tâche a été envoyée, une notification confirme que la mise à jour est en cours. Dans n’importe quelle page d’Azure, sélectionnez l’icône de notification (cloche) pour afficher plus d’informations sur les tâches récentes.

Il peut falloir au système Defender EASM quelques secondes pour mettre à jour quelques ressources, ou quelques minutes pour en mettre à jour des milliers. Vous pouvez utiliser le Gestionnaire des tâches pour vérifier l’état des tâches de modification en cours. Cette section explique comment accéder au Gestionnaire des tâches et l’utiliser pour mieux comprendre l’achèvement des mises à jour soumises.

Dans le volet le plus à gauche de votre ressource Defender EASM, sélectionnez Gestionnaire des tâches.

Cette page affiche toutes vos tâches récentes et leur état. Les tâches sont répertoriées comme Terminées, Échec ou En cours. Un pourcentage d’achèvement et une barre de progression sont également affichés. Pour plus d’informations sur une tâche spécifique, sélectionnez le nom de la tâche. Un volet qui fournit plus d’informations s’ouvre sur le côté droit de votre écran.

Sélectionnez Actualiser pour afficher l’état le plus récent de tous les éléments dans le Gestionnaire des tâches.

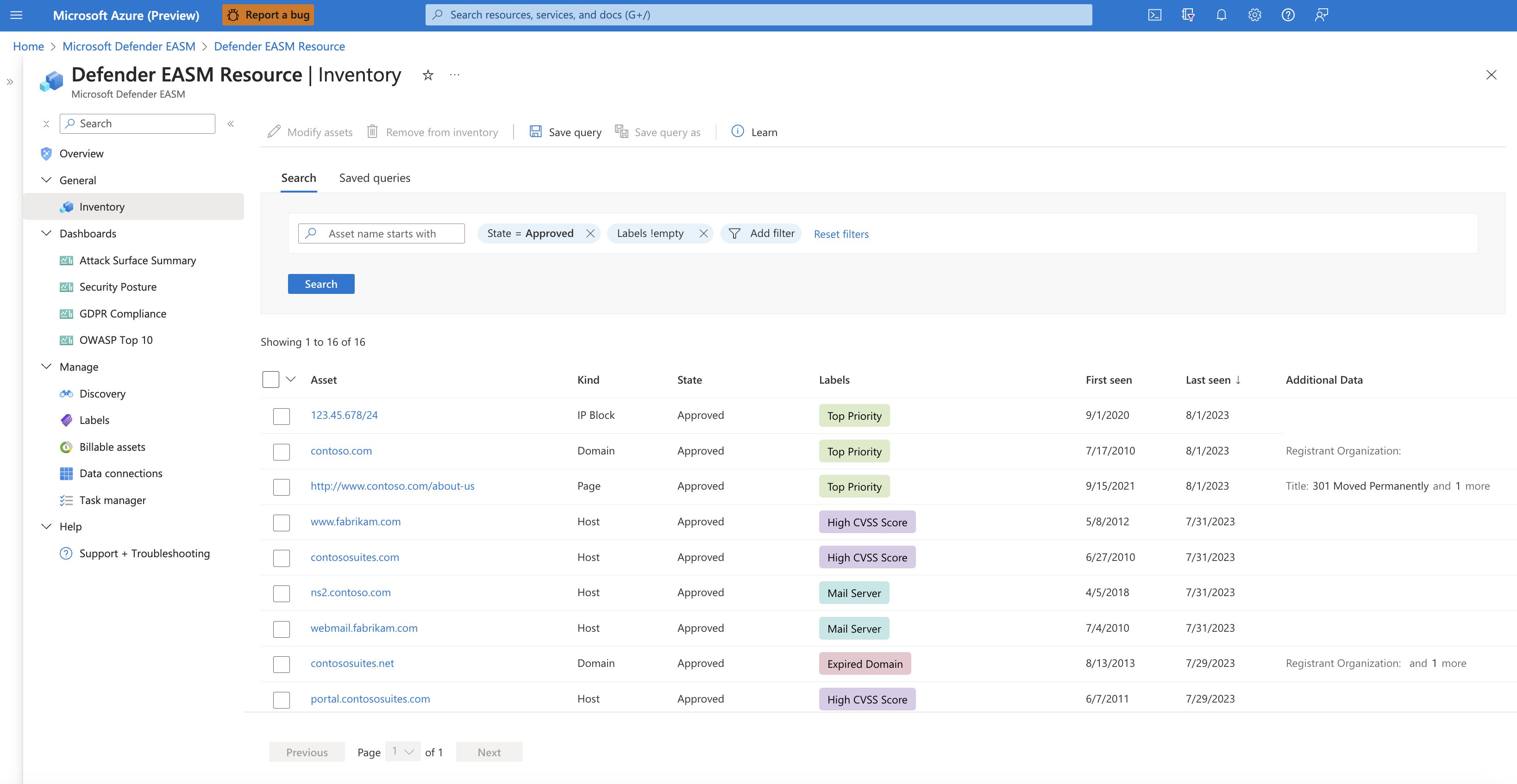

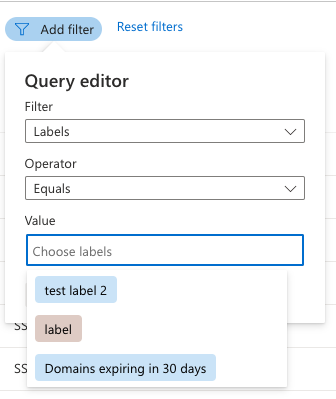

Filtrer pour afficher certaines étiquettes

Après avoir étiqueté des ressources dans votre inventaire, vous pouvez utiliser des filtres d’inventaire pour récupérer une liste de toutes les ressources auxquelles une étiquette spécifique est appliquée.

Dans le volet le plus à gauche de votre ressource Defender EASM, sélectionnez Inventaire.

Sélectionnez Ajouter un filtre.

Sélectionnez Étiquettes dans la liste déroulante Filtre. Sélectionnez un opérateur et choisissez une étiquette dans la liste déroulante des options. L’exemple suivant montre comment rechercher une étiquette unique. Vous pouvez utiliser l’opérateur In pour rechercher plusieurs étiquettes. Pour plus d’informations sur les filtres, consultez Vue d’ensemble des filtres d’inventaire.

Sélectionnez Appliquer. La page de liste d’inventaire est rechargée, et affiche toutes les ressources qui correspondent à vos critères.

Gestion basée sur la chaîne de ressources

Dans certains cas, vous souhaiterez peut-être supprimer plusieurs ressources à la fois en fonction de la manière par laquelle elles ont été découvertes. Par exemple, il se peut que vous déterminiez qu’un seed particulier au sein d’un groupe de découverte a extrait des ressources qui ne sont pas pertinentes pour votre organisation, ou que vous deviez supprimer des ressources liées à une filiale qui n’est plus sous votre responsabilité. Dans ce cas, Defender EASM offre la capacité à supprimer l’entité source et toutes les ressources « en aval » dans la chaîne de découverte. Vous pouvez supprimer des ressources liées avec les trois méthodes suivantes :

- Gestion basée sur les seeds : les utilisateurs peuvent supprimer un seed qui était précédemment inclus dans un groupe de découverte, supprimant ainsi toutes les ressources introduites dans l’inventaire par le biais d’une connexion observée au seed spécifié. Cette méthode est utile lorsque vous pouvez déterminer qu’un seed spécifique entré manuellement a entraîné l’ajout de ressources non souhaitées à l’inventaire.

- Gestion de la chaîne de découverte : les utilisateurs peuvent identifier une ressource au sein d’une chaîne de découverte et la supprimer, supprimant simultanément toutes les ressources découvertes par cette entité. La découverte est un processus récursif ; elle analyse les seeds afin d’identifier les nouvelles ressources directement associées à ces seeds désignés, puis continue à analyser les entités nouvellement découvertes pour dévoiler davantage de connexions. Cette approche de suppression est utile lorsque votre groupe de découverte est correctement configuré, mais que vous devez supprimer une ressource nouvellement découverte et toutes les ressources introduites dans l’inventaire par association avec cette entité. Considérez les paramètres de votre groupe de découverte et les seeds désignés comme étant le « haut » de votre chaîne de découverte ; cette approche de suppression vous permet de supprimer des ressources situées au milieu.

- Gestion des groupes de découverte : les utilisateurs peuvent supprimer des groupes de découverte entiers et toutes les ressources introduites dans l’inventaire via ce groupe de découverte. Ceci est utile lorsqu’un groupe de découverte entier n’est plus applicable à votre organisation. Par exemple, il se peut que vous ayez un groupe de découverte qui recherche spécifiquement les ressources liées à une filiale. Si cette filiale n’appartient plus à votre organisation, vous pouvez tirer parti de la gestion basée sur la chaîne de ressources pour supprimer toutes les ressources introduites dans l’inventaire par le biais de ce groupe de découverte.

Vous pouvez toujours afficher les ressources supprimées dans Defender EASM ; il vous suffit de filtrer votre liste d’inventaire de façon à afficher les ressources à l’état « Archivées ».

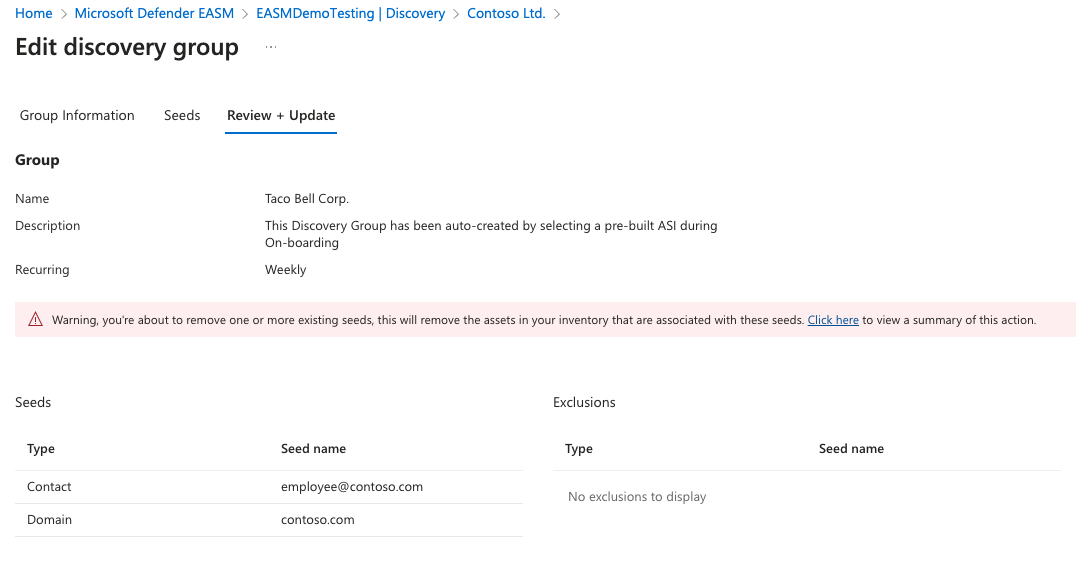

Suppression basée sur les seeds

Il se peut que vous décidiez que l’un de vos seeds de découverte désignés initialement ne doive plus être inclus dans un groupe de découverte. Peut-être le seed n’est-il plus pertinent pour votre organisation, ou peut-être apporte-t-il davantage de faux positifs que les ressources détenues de manière légitime. Dans ce cas, vous pouvez supprimer le seed de votre groupe de découverte afin de l’empêcher d’être utilisé lors des prochaines exécutions de découverte, tout en supprimant simultanément les ressources qui ont été introduites dans l’inventaire par le biais du seed désigné.

Pour effectuer une suppression en bloc basée sur un seed, accédez à la page de détails du groupe de découverte concerné, puis cliquez sur « Modifier le groupe de découverte ». Suivez les invites pour accéder à la page Seeds, et supprimez le seed problématique de la liste. Lorsque vous sélectionnez « Vérifier + mettre à jour », un avertissement indique que toutes les ressources découvertes par le biais du seed désigné seront également supprimées. Sélectionnez « Mettre à jour » ou « Mettre à jour et exécuter » pour terminer la suppression.

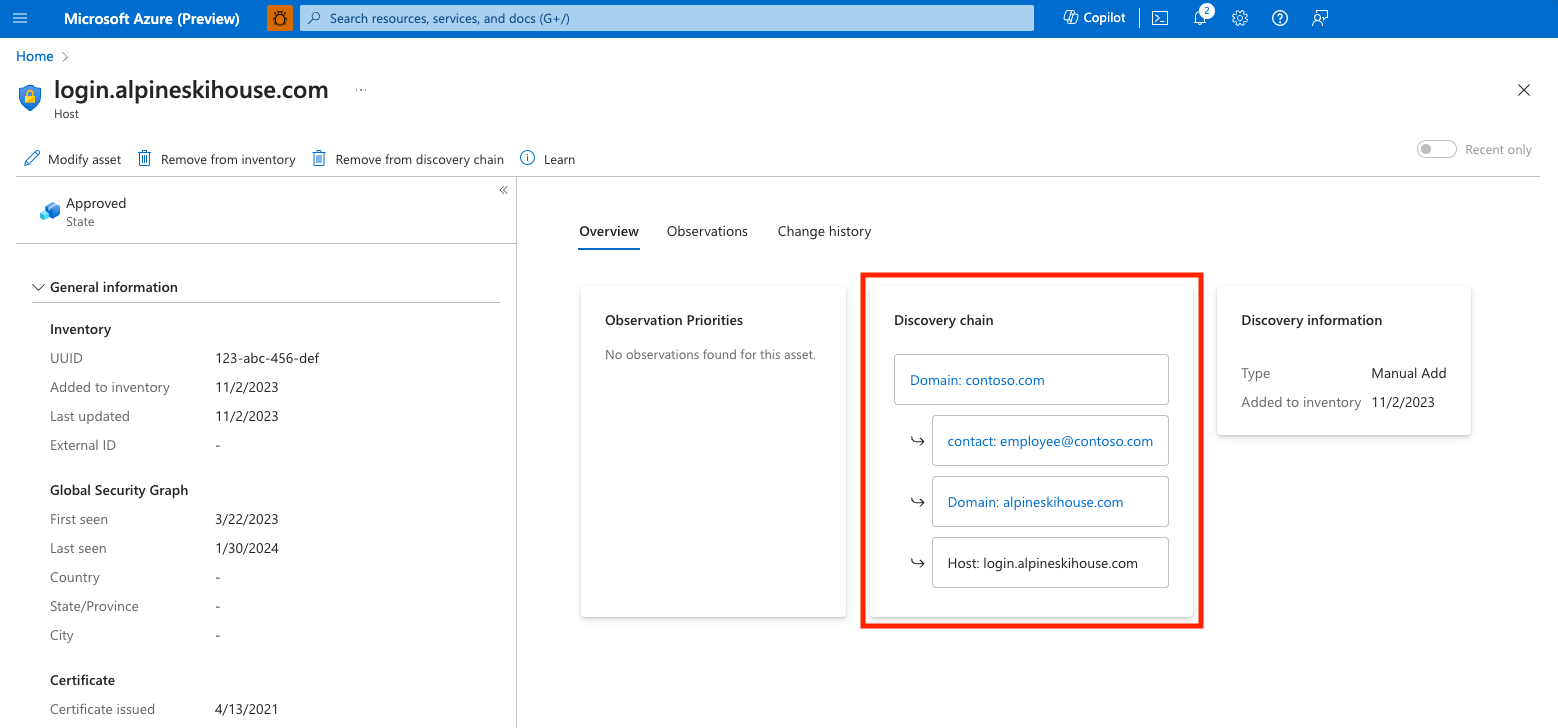

Suppression basée sur la chaîne de découverte

Dans l’exemple suivant, imaginez que vous avez découvert un formulaire de connexion non sécurisé dans votre tableau de bord récapitulatif de la surface d’attaque. Votre investigation vous mène à un hôte dont votre organisation ne semble pas être propriétaire. Vous affichez la page des détails de la ressource pour obtenir plus d’informations. Lors de l’examen de la chaîne de découverte, vous apprenez que l’hôte a été introduit dans l’inventaire car le domaine correspondant a été inscrit à l’aide de l’adresse e-mail professionnelle d’un employé qui a également été utilisée pour inscrire des entités commerciales approuvées.

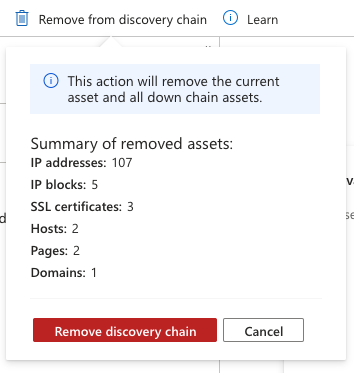

Dans ce cas, le seed de découverte initial (le domaine d’entreprise) est toujours légitime. Nous devons donc plutôt supprimer une ressource problématique de la chaîne de découverte. Bien que nous puissions effectuer la suppression de la chaîne à partir de l’e-mail de contact, nous allons plutôt choisir de supprimer tout ce qui est associé au domaine personnel inscrit au nom de cet employé, afin que Defender EASM nous avertisse à l’avenir de tous les autres domaines inscrits à cette adresse e-mail. Dans la chaîne de découverte, sélectionnez ce domaine personnel pour afficher la page de détails de la ressource. Dans cet affichage, sélectionnez « Supprimer de la chaîne de découverte » pour supprimer la ressource de votre inventaire, ainsi que toutes les ressources introduites dans l’inventaire en raison d’une connexion observée au domaine personnel. Vous devez confirmer la suppression de la ressource et de toutes les ressources en aval. Ensuite, une liste récapitulative des autres ressources supprimées avec cette action s’affiche. Sélectionnez « Supprimer la chaîne de découverte » pour confirmer la suppression en bloc.

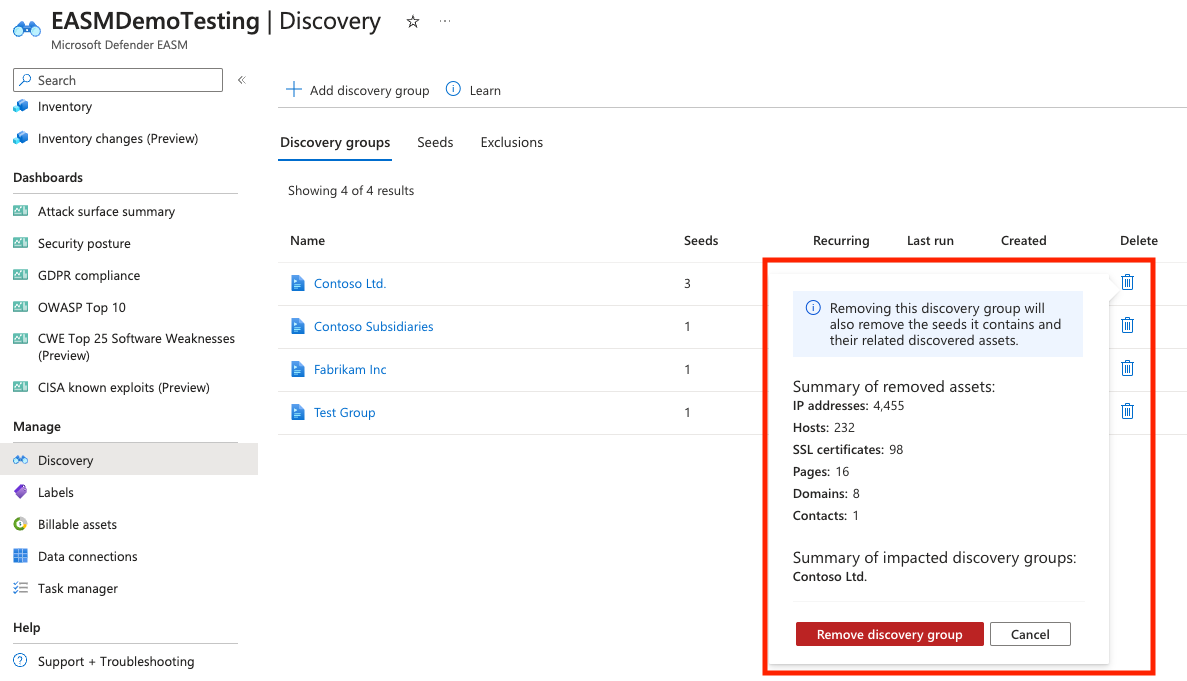

Suppression d’un groupe de découverte

Vous devrez peut-être supprimer un groupe de découverte entier et toutes les ressources découvertes via le groupe. Par exemple, il se peut que votre entreprise ait vendu une filiale qui n’a plus besoin d’être surveillée. Les utilisateurs peuvent supprimer des groupes de découverte à partir de la page Gestion de la découverte. Pour supprimer un groupe de découverte et toutes les ressources associées, sélectionnez l’icône de corbeille en regard du groupe approprié dans la liste. Vous recevrez un avertissement qui fournit un récapitulatif des ressources qui seront supprimées avec cette action. Pour confirmer la suppression du groupe de découverte et de toutes les ressources associées, sélectionnez « Supprimer le groupe de découverte ».