Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Le Cahier de Pare-feu Azure fournit un canevas flexible pour l’analyse des données du pare-feu Azure. Vous pouvez l’utiliser pour créer des rapports visuels enrichis dans le portail Azure. Vous pouvez tirer parti de plusieurs pare-feu déployés sur Azure et les combiner en expériences interactives unifiées.

Vous pouvez obtenir des insights sur les événements du Pare-feu Azure, en savoir plus sur vos règles d’application et de réseau, et voir les statistiques relatives aux activités de pare-feu sur les URL, les ports et les adresses. Le classeur pare-feu Azure vous permet de filtrer vos pare-feu et groupes de ressources, et de filtrer dynamiquement par catégorie avec des jeux de données faciles à lire lors de l’examen d’un problème dans vos journaux d’activité.

Prerequisites

Avant de commencer, activez les journaux du pare-feu structuré Azure via le portail Azure.

Important

Toutes les sections suivantes sont valides uniquement pour les journaux structurés de pare-feu.

Si vous souhaitez utiliser des journaux hérités, vous pouvez activer la journalisation des diagnostics à l’aide du portail Azure. Accédez ensuite au classeur GitHub pour le Pare-feu Azure et suivez les instructions de la page.

Lisez également les journaux et les métriques du Pare-feu Azure pour obtenir une vue d’ensemble des journaux de diagnostic et des métriques disponibles pour le Pare-feu Azure.

Get started

Une fois que vous avez configuré les journaux structurés du pare-feu, vous êtes prêt à utiliser les classeurs intégrés du Pare-feu Azure en suivant les étapes suivantes :

Dans le portail, accédez à votre ressource pare-feu Azure.

Sous Monitoring, sélectionnez Classeurs.

Dans la galerie, vous pouvez créer des classeurs ou utiliser le classeur pare-feu Azure existant, comme indiqué ici :

Sélectionnez l’espace de travail Log Analytics et un ou plusieurs noms de pare-feu que vous souhaitez utiliser dans ce classeur, comme indiqué ici :

Sections du classeur

Le classeur Pare-feu Azure comporte sept onglets, chacun traitant des aspects distincts du service. Les sections suivantes décrivent chaque onglet.

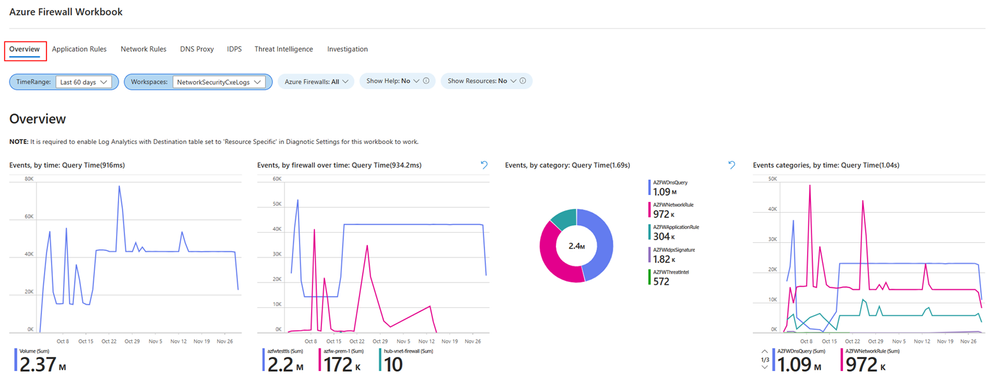

Aperçu

L’onglet Vue d’ensemble présente des graphiques et des statistiques liés à tous les types d’événements de pare-feu agrégés à partir de différentes catégories de journalisation. Cela inclut les règles réseau, les règles d’application, dns, détection d’intrusion et système de prévention (IDPS), le renseignement sur les menaces, etc. Les widgets disponibles dans l’onglet Vue d’ensemble sont les suivants :

- Événements, par heure : affiche la fréquence des événements au fil du temps.

- Événements, par pare-feu au fil du temps : affiche la distribution des événements entre les pare-feu au fil du temps.

- Événements, par catégorie : catégorise et compte les événements.

- Catégories d’événements, par heure : affiche les catégories d’événements au fil du temps.

- Débit moyen du trafic de pare-feu : affiche les données moyennes qui transitent par le pare-feu.

- Utilisation du port SNAT : affiche l’utilisation des ports SNAT.

- Nombre de déclenchements de règle réseau (SOMME) : compte les déclencheurs de règle réseau.

- Nombre de déclenchements des règles d'application (SOMME) : compte les déclenchements de règle d'application.

Règles d’application

L’onglet Règles d’application affiche les statistiques des événements liés à la couche 7 corrélées à vos règles d’application spécifiques dans la stratégie de pare-feu Azure. Les widgets suivants sont disponibles sous l’onglet Règles d’application :

- Utilisation des règles d’application : affiche l’utilisation des règles d’application.

- FQDN refusés au fil du temps : affiche les FQDN (noms de domaine complets) refusés au fil du temps.

- Nombre de FQDN refusés : compte les FQDN refusés.

- FQDN autorisés au fil du temps : affiche les FQDN autorisés au fil du temps.

- Nombre de FQDN autorisés : compte les FQDN autorisés.

- Évolution des catégories web autorisées : affiche les catégories web autorisées au fil du temps.

- Catégories web autorisées par nombre : compte les catégories web autorisées.

- Catégories web refusées au fil du temps : affiche les catégories web refusées avec le temps.

- Catégories web refusées par nombre : nombre de catégories web refusées.

Règles réseau

L’onglet Règles réseau affiche les statistiques d’événements liés à la couche 4 corrélées à vos règles réseau spécifiques dans la stratégie de pare-feu Azure. Les widgets suivants sont disponibles sous l’onglet Règles réseau :

- Actions de règle : affiche les actions effectuées par les règles.

- Ports cibles : affiche les ports ciblés dans le trafic réseau.

- Actions DNAT : affiche les actions de la traduction d’adresses réseau de destination (DNAT).

- Géolocalisation : affiche les emplacements géographiques impliqués dans le trafic réseau.

- Actions de règle, par adresses IP : affiche les actions de règle classées par adresses IP.

- Ports cibles, par adresse IP source : affiche les ports ciblés classés par adresses IP sources.

- Actions DNAT au fil du temps : affiche les actions DNAT au fil du temps.

- Géolocalisation au fil du temps : affiche les emplacements géographiques impliqués dans le trafic réseau au fil du temps.

- Actions, par temps : affiche les actions réseau au fil du temps.

- Tous les événements d’adresses IP avec geoLocation : affiche tous les événements impliquant des adresses IP, classés par emplacement géographique.

Proxy DNS

Cet onglet est pertinent si vous avez configuré le Pare-feu Azure pour fonctionner en tant que proxy DNS, servant d’intermédiaire pour les requêtes DNS des machines virtuelles clientes vers un serveur DNS. L’onglet Proxy DNS comprend différents widgets que vous pouvez utiliser :

- Trafic proxy DNS par nombre par pare-feu : affiche le nombre de trafic du proxy DNS pour chaque pare-feu.

- Nombre de proxys DNS par nom de requête : compte les demandes de proxy DNS par nom de demande.

- Nombre de demandes de proxy DNS par adresse IP du client : compte les demandes de proxy DNS par adresse IP du client.

- Demande de proxy DNS au fil du temps par adresse IP du client : affiche les demandes de proxy DNS au fil du temps, classées par adresse IP cliente.

- Informations sur le proxy DNS : fournit des informations de journal relatives à votre configuration du proxy DNS.

Système de détection et de prévention des intrusions (IDPS)

L’onglet Statistiques du journal IDPS fournit un résumé des événements de trafic malveillant et les actions préventives entreprises par le service. Dans l’onglet IDPS, vous trouverez différents widgets que vous pouvez utiliser :

- Nombre d’actions IDPS : compte les actions IDPS.

- Nombre de protocoles IDPS : compte les protocoles détectés par IDPS.

- Nombre de SignatureID IDPS : compte le nombre de détections IDPS par ID de signature.

- Comptage des adresses IP source IDPS: compte les détections IDPS par adresse IP source.

- Actions IDPS filtrées par nombre : nombre d’actions IDPS filtrées.

- Protocoles IDPS filtrés par nombre : nombre de protocoles IDPS filtrés.

- Nombre de détections IDPS par ID de signature : nombre de détections IDPS filtrées par ID de signature.

- SourceIP filtrée : affiche les adresses IP sources filtrées détectées par IDPS.

- Nombre d’IDPS du pare-feu Azure au fil du temps : affiche le nombre d’IDPS du pare-feu Azure au fil du temps.

- Journaux IDPS du Pare-feu Azure avec geoLocation : fournit des journaux IDPS de pare-feu Azure, classés par emplacement géographique.

Renseignement sur les menaces (TI)

Cet onglet offre une perspective approfondie sur les activités de renseignement sur les menaces, en mettant en évidence les menaces, les actions et les protocoles les plus répandus. Il délimite les cinq principaux noms de domaine complets (FQDN) et les adresses IP associées à ces menaces, présentant des détections de renseignement sur les menaces au fil du temps. En outre, des journaux détaillés du module Threat Intelligence du pare-feu Azure sont fournis pour une analyse approfondie. Dans l’onglet Threat Intelligence, vous trouverez différents widgets que vous pouvez utiliser :

- Nombre d’actions détectées par la veille des menaces : compte les actions détectées par la veille des menaces.

- Nombre de protocoles identifiés par la veille des menaces : compte les protocoles identifiés par la veille des menaces.

- Top 5 des noms de domaine complètement qualifiés : affiche le compte des cinq noms de domaine complètement qualifiés les plus fréquents.

- Nombre d’adresses IP principales : affiche les cinq premières adresses IP les plus fréquentes.

- Veille des menaces de Pare-feu Azure au fil du temps : affiche les détections liées à la veille des menaces du service Pare-feu Azure au fil du temps.

- Pare-feu Azure menace Intel : fournit les journaux relatifs à la fonctionnalité de veille des menaces du service Pare-feu Azure.

Enquêtes

La section Investigation active l’exploration et la résolution des problèmes, offrant des détails supplémentaires tels que le nom de la machine virtuelle et le nom de l’interface réseau associés à l’initiation ou à l’arrêt du trafic. Il établit également des corrélations entre les adresses IP sources, les noms de domaine complets (FQDN) qu’ils tentent d’accéder ainsi qu’une vue géographique de votre trafic. Widgets disponibles sous l’onglet Investigation :

- Trafic par nombre de noms de domaine pleinement qualifiés (FQDN) : compte le trafic par noms de domaine pleinement qualifiés (FQDN).

- Nombre d’adresses IP sources : compte les occurrences d’adresses IP sources.

- Recherche de ressources d’adresse IP source : recherche les ressources associées aux adresses IP sources.

- Journaux des recherches FQDN : fournit des journaux des recherches FQDN.

- Pare-feu Azure Premium avec emplacement géographique – IDPS : affiche le système de détection et de prévention des intrusions du pare-feu Azure - (IDPS) - détections, classées par emplacement géographique.

Étapes suivantes

- En savoir plus sur les diagnostics de pare-feu Azure

- Découvrez comment suivre les modifications apportées aux ensembles de règles à l’aide d’Azure Resource Graph