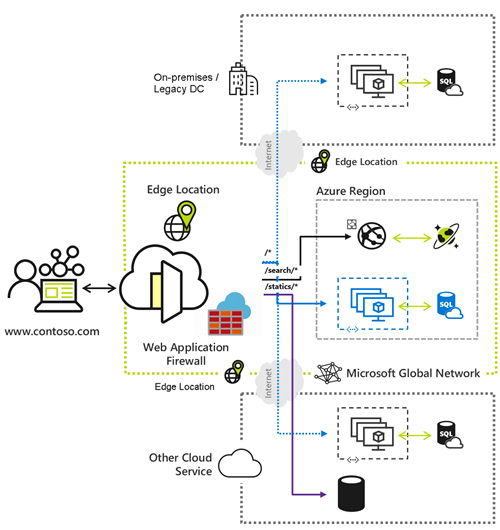

Pare-feu d’applications web (WAF) sur Azure Front Door

Le pare-feu d’applications web (WAF) Azure sur Azure Front Door offre une protection centralisée à vos applications web. WAF protège vos services web contre les vulnérabilités et les attaques courantes. Il assure la haute disponibilité de votre service pour vos utilisateurs et vous aide à répondre aux exigences de conformité. Dans cet article, vous découvrirez les différentes fonctionnalités d’Azure Web Application Firewall sur Azure Front Door. Pour plus d’informations, consultez WAF sur Azure Front Door.

Paramètres de stratégie

Une stratégie de pare-feu d’applications web (WAF) permet de contrôler l’accès à vos applications web en un ensemble de règles personnalisées et gérées. Vous pouvez modifier l’état de la stratégie ou configurer un type de mode spécifique pour la stratégie. En fonction des paramètres de niveau de stratégie, vous pouvez choisir d’inspecter activement les requêtes entrantes, de superviser uniquement ou de superviser et d’effectuer des actions sur les requêtes qui correspondent à une règle. Vous pouvez aussi configurer le pare-feu d’applications web (WAF) pour détecter uniquement les menaces sans les bloquer, ce qui s’avère utile lorsque vous activez le WAF pour la première fois. Après avoir évalué le fonctionnement du WAF avec votre application, vous pouvez reconfigurer ses paramètres et l’activer en mode de prévention. Pour plus d’informations, consultez Paramètres de stratégie WAF.

Règles managées

Le pare-feu d’applications web (WAF) Azure Front Door protège les applications web contre les vulnérabilités et failles de sécurité. Les ensembles de règles managées par Azure fournissent un moyen simple de déployer une solution de protection contre diverses menaces de sécurité courantes. Dans la mesure où les ensembles de règles sont gérés par Azure, les règles sont mises à jour comme il convient pour vous protéger contre les nouvelles signatures d’attaque. L’ensemble de règles par défaut comprend également les règles de collecte de Microsoft Threat Intelligence, qui sont écrites en partenariat avec l’équipe Microsoft Intelligence, afin de fournir une couverture accrue, des correctifs pour des vulnérabilités spécifiques et une meilleure réduction des faux positifs. Pour plus d’informations, consultez Règles gérées WAF.

Notes

- Seuls Azure Front Door Premium et Azure Front Door (classique) prennent en charge les règles gérées.

- Azure Front Door (classique) prend uniquement en charge DRS 1.1 ou version inférieure.

Règles personnalisées

Le Pare-feu d’applications web Azure (WAF) doté de Front Door vous permet de contrôler l’accès à vos applications web en fonction des conditions que vous définissez. Une règle WAF personnalisée se compose d’un numéro de priorité, d’un type de règle, de conditions de correspondance et d’une action. Il existe deux types de règles personnalisées : les règles de correspondance et les règles de limite de taux. Une règle de correspondance contrôle un accès en fonction de conditions de correspondance, alors qu’une règle de limite de taux contrôle d’accès basée sur la correspondance des conditions et les taux de requêtes entrantes. Pour plus d’informations, consultez Règles personnalisées WAF.

Listes d’exclusions

Azure Web Application Firewall (WAF) peut parfois bloquer une requête que vous souhaitez autoriser pour votre application. La liste d’exclusions WAF vous permet d’omettre certains attributs de requête d’une évaluation de WAF et de permettre au reste de la requête d’être traité normalement. Pour plus d’informations, consultez Listes d’exclusions WAF.

Géofiltrage

Par défaut, Azure Front Door répond à toutes les requêtes utilisateur, quel que soit l’emplacement d’origine de la requête. Le filtrage géographique vous permet de restreindre l’accès à votre application web par pays/région. Pour plus d’informations, consultez Géo-filtrage WAF.

Protection bot

Le pare-feu d’applications Web (WAF) Azure pour Front Door fournit des règles de bot pour identifier les bons bots et protéger contre les mauvais bots. Pour plus d’informations, consultez Configurer la protection bot.

Restriction d’adresse IP

Une règle de contrôle d’accès basée sur une adresse IP est une règle WAF personnalisée qui vous permet de contrôler l’accès à vos applications web en spécifiant une liste d’adresses IP ou des plages d’adresses IP. Pour plus d’informations, consultez Configurer la restriction d’IP.

Limitation du débit

Une règle personnalisée de limitation du débit contrôle l’accès en fonction de conditions de correspondance et du débit des requêtes entrantes. Pour plus d’informations, consultez Qu’est-ce que la limitation du débit pour Azure Front Door Service ?.

Réglage

L’ensemble de règles par défaut géré par Microsoft est basé sur l’ensemble de règles OWASP Core (CRS) et comprend les règles de collecte de Microsoft Threat Intelligence. Le pare-feu d’applications web (WAF) Azure vous permet de paramétrer les règles WAF en fonction des besoins de votre application et de vos exigences en matière de WAF de votre organisation. Les fonctions de réglage que vous pouvez vous attendre à voir sont la définition d’exclusions de règles, la création de règles personnalisées et la désactivation de règles. Pour plus d’informations, consultez la page Ajustement de WAF.

Supervision et journalisation

La surveillance et la journalisation du pare-feu d’applications web (WAF) Azure sont fournies via la journalisation et l’intégration avec Azure Monitor et les journaux Azure Monitor. Pour plus d’informations, consultez Journalisation et analyse du pare-feu d’applications web (WAF) Azure.

Étapes suivantes

- Découvrez comment créer et appliquer une stratégie WAF à Azure Front Door.

- Pour plus d’informations, consultez l’article FAQ du Pare-feu d’applications web (WAF).

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour