Contrôler les données dans le cloud à l’aide du HSM managé

Microsoft valorise, protège et défend la confidentialité. Nous croyons à la transparence et permettons aux personnes et organisations de pouvoir contrôler leurs données et de choisir la façon dont elles sont utilisées. Nous autorisons et défendons les choix de confidentialité de chaque personne utilisant nos produits et services.

Dans cet article, nous allons explorer les contrôles de sécurité pour le chiffrement du module HSM managé Azure Key Vault, et voir les mesures techniques et les dispositifs de protection supplémentaires qu’ils fournissent pour aider nos clients à répondre aux critères de conformité.

Le chiffrement est l’une des principales mesures techniques que vous pouvez prendre pour obtenir un contrôle exclusif sur vos données. Azure fortifie vos données par le biais de technologies de chiffrement de pointe, à la fois pour les données au repos et pour les données en transit. Nos produits de chiffrement dressent des barrières contre l’accès non autorisé aux données, avec au moins deux couches de chiffrement indépendantes pour vous protéger contre la compromission d’une seule couche. En outre, Azure fournit des réponses, des stratégies et des processus clairement définis et bien établis, des engagements contractuels forts, ainsi que des contrôles de sécurité physiques, opérationnels et d’infrastructure stricts pour fournir aux clients le contrôle ultime sur leurs données dans le cloud. Le principe de base de la stratégie de gestion des clés Azure est de permettre aux clients de mieux contrôler leurs données. Nous utilisons une posture de Confiance Zéro avec des technologies d’enclave avancées, des modules de sécurité matériels (HSM) et une isolation d’identité qui réduit l’accès Microsoft aux clés et aux données client.

Le chiffrement au repos offre une protection pour les données stockées au repos dont les organisations ont besoin pour la gouvernance et la conformité des données. Le portefeuille de conformité de Microsoft est le plus large de tous les clouds publics du monde entier, avec des normes secteur et des réglementations gouvernementales telles que HIPAA, le RGPD et les normes FIPS 140-2 et 3. Ces normes et réglementations présentent des dispositifs de sécurité spécifiques pour les critères de protection et de chiffrement des données. Dans la plupart des cas, une mesure obligatoire est requise pour la conformité.

Fonctionnement du chiffrement au repos

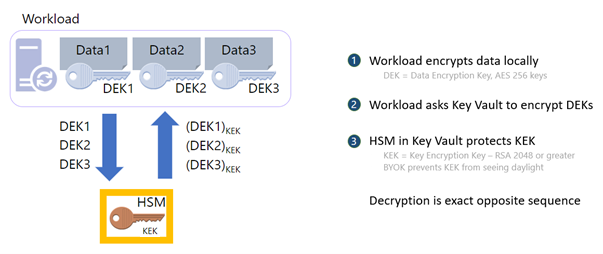

Les services Azure Key Vault fournissent des solutions de chiffrement et de gestion des clés qui protègent les clés de chiffrement, les certificats et d’autres secrets utilisés par les applications et les services cloud pour protéger et contrôler les données chiffrées au repos.

Une gestion sécurisée des clés est primordiale pour la protection et le contrôle des données du cloud. Azure propose diverses solutions que vous pouvez utiliser pour gérer et contrôler l’accès aux clés de chiffrement afin que vous ayez le choix et la flexibilité nécessaires pour répondre à des besoins stricts en matière de conformité et de protection des données.

- Azure Platform Encryption est une solution de chiffrement gérée par la plateforme qui chiffre les données avec un chiffrement au niveau de l’hôte. Les clés gérées par la plateforme sont des clés de chiffrement qui sont générées, stockées et gérées entièrement par Azure.

- Les clés gérées par le client sont des clés créées, lues, supprimées, mises à jour et administrées entièrement par le client. Les clés gérées par le client peuvent être stockées dans un service de gestion des clés cloud comme Azure Key Vault.

- Azure Key Vault Standard chiffre les données à l’aide d’une clé logicielle et est conforme aux normes FIPS 140-2 niveau 1.

- Azure Key Vault Premium chiffre à l’aide de clés protégées par des HSM validés FIPS 140.

- Le module HSM managé Azure Key Vault chiffre les données à l’aide de clés protégées par HSM FIPS 140-2 de niveau 3 à locataire unique et est entièrement géré par Microsoft.

Pour plus d’assurance, Azure Key Vault Premium et le HSM managé Azure Key Vault vous permettent d’apporter votre propre clé (BYOK) et d’importer des clés protégées par HSM à partir d’un module HSM local.

Portefeuille de produits de gestion des clés Azure

| Azure Key Vault Standard | Azure Key Vault Premium | HSM géré par Azure Key Vault | |

|---|---|---|---|

| Location | Multi-locataire | Multi-locataire | Monolocataire |

| Conformité | FIPS 140-2 niveau 1 | FIPS 140-2 niveau 3 | FIPS 140-2 niveau 3 |

| Haute disponibilité | Automatique | Automatique | Automatique |

| Cas d’utilisation | Chiffrement au repos | Chiffrement au repos | Chiffrement au repos |

| Contrôles de clés | Customer | Customer | Customer |

| Racine du contrôle d’approbation | Microsoft | Microsoft | Customer |

Azure Key Vault est un service cloud que vous pouvez utiliser pour stocker et accéder en toute sécurité aux secrets. Un secret est un élément dont vous souhaitez contrôler étroitement l’accès. Il peut s’agir de clés d’API, de mots de passe, de certificats ou de clés de chiffrement.

Key Vault prend en charge deux types de conteneurs :

Coffres

- Niveau Standard : les coffres prennent en charge le stockage des secrets, des certificats et des clés sauvegardées par logiciel.

- Niveau Premium : les coffres prennent en charge le stockage des secrets, des certificats, ainsi que des clés sauvegardées par logiciel et par HSM.

Module de sécurité matériel (HSM) géré

- Le HSM managé prend uniquement en charge les clés sauvegardées par HSM.

Pour plus d’informations, consultez Concepts relatifs à Azure Key Vault et Vue d’ensemble de l’API REST Azure Key Vault.

Qu’est-ce que Azure Key Vault Managed HSM ?

Le HSM managé Azure Key Vault est un service cloud complètement managé, hautement disponible, monolocataire et conforme aux normes qui dispose d’un domaine de sécurité contrôlé par le client qui vous permet de stocker les clés de chiffrement de vos applications cloud via des modules HSM certifiés FIPS 140-2 de niveau 3.

Comment le HSM managé Azure Key Vault protège-t-il vos clés ?

Le HSM managé Azure Key Vault utilise une défense en profondeur et une posture de sécurité de type Confiance Zéro qui utilise plusieurs couches, notamment des contrôles de sécurité physiques, techniques et administratifs, pour protéger vos données.

Azure Key Vault et le HSM managé Azure Key Vault sont conçus, déployés et exploités de telle sorte que Microsoft et ses agents ne soient pas en mesure d’accéder, d’utiliser ou d’extraire les données stockées dans le service, y compris les clés de chiffrement.

Les clés gérées par le client qui sont créées ou importées de façon sécurisée dans les modules HSM, sauf si elles sont définies autrement par le client, ne peuvent pas être extraites et ne sont jamais exposées déchiffrées aux systèmes, employés ou agents Microsoft.

L’équipe Key Vault ne dispose d’aucune procédure opérationnelle lui permettant d’accorder un tel accès à Microsoft et à ses agents, même si le client l’y autorise.

Nous ne tenterons pas d’aller à l’encontre des fonctionnalités de chiffrement contrôlées par le client comme Azure Key Vault ou le HSM managé Azure Key Vault. En cas de requêtes légales demandant un accès aux données, nous contesterons en justice une telle requête, conformément à nos engagements clients.

Ensuite, nous allons examiner en détail l’implémentation de ces contrôles de sécurité.

Contrôles de sécurité dans le HSM managé Azure Key Vault

Le HSM managé Azure Key Vault utilise les types de contrôles de sécurité suivants :

- Physique

- Techniques

- Administratif

Contrôles de sécurité physiques

Le cœur du HSM managé est le module de sécurité matériel (HSM). Un module HSM est un processeur de chiffrement dédié spécialisé, renforcé, résistant aux falsifications, à haute entropie et conforme à la norme FIPS 140-2 de niveau 3. Tous les composants du HSM sont recouverts d’une couche d’époxy durci et sont protégés par un boîtier métallique afin de protéger vos clés contre toute attaque. Les modules HSM se trouvent dans des racks de serveurs répartis dans plusieurs centres de données, régions et zones géographiques. Ces centres de données répartis à divers endroits sont conformes aux principales normes du secteur relatives à la sécurité et à la fiabilité, telles que ISO/IEC 27001:2013 et NIST SP 800-53.

Microsoft conçoit, crée et utilise des centres de données de manière à assurer un contrôle strict de l’accès physique aux zones où vos clés et données sont stockées. D’autres couches de sécurité physique, comme de hautes clôtures en béton et en acier, des portes en acier avec serrure à pêne dormant, des systèmes d’alarme thermique, la vidéosurveillance en direct et en circuit fermé, le personnel de sécurité 24h/24, 7j/7, la mise en place d’un accès avec approbation par étage, la formation rigoureuse du personnel, la biométrie, les vérifications d’arrière-plan, ainsi que les demandes et approbations d’accès, sont mandatées. Les modules HSM et les serveurs associés sont verrouillés dans une cage, et les caméras filment l’avant et l’arrière des serveurs.

Contrôles de sécurité techniques

Plusieurs couches de contrôles techniques dans le HSM managé protègent davantage votre matériel clé. Mais surtout, ils empêchent Microsoft d’accéder au matériel clé.

Confidentialité : le service HSM managé s’exécute dans un environnement d’exécution approuvé basé sur Intel Software Guard Extensions (Intel SGX). Intel SGX offre une protection renforcée contre les attaquants internes et externes en utilisant l’isolation matérielle dans des enclaves qui protègent les données en cours d’utilisation.

Les enclaves sont les parties sécurisées du processeur et de la mémoire d’un matériel. Il n’existe aucun moyen de consulter les données ou le code à l’intérieur de l’enclave, même avec un débogueur. Si du code non approuvé tente de modifier le contenu de la mémoire de l’enclave, SGX désactive l’environnement et refuse les opérations.

Ces fonctionnalités uniques vous aident à protéger votre matériel de clé de chiffrement contre un accès ou un affichage déchiffré. En outre, l’informatique confidentielle Azure offre des solutions qui permettent d’isoler vos données sensibles pendant leur traitement dans le cloud.

Domaine de sécurité : un domaine de sécurité est un objet blob chiffré qui contient des informations de chiffrement extrêmement sensibles. Le domaine de sécurité contient des artefacts tels que la sauvegarde HSM, des informations d’identification d’utilisateur, la clé de signature et la clé de chiffrement de données qui est propre à votre HSM managé.

Le domaine de sécurité est généré à la fois dans le matériel du HSM managé et les enclaves du logiciel de service durant l’initialisation. Une fois le HSM managé approvisionné, vous devez créer au moins trois paires de clés RSA. Vous envoyez les clés publiques au service lorsque vous demandez le téléchargement du domaine de sécurité. Une fois le domaine de sécurité téléchargé, le HSM managé passe à un état activé et prêt à être consommé. Le personnel Microsoft n'a aucun moyen de récupérer le domaine de sécurité et ne peut pas accéder à vos clés sans le domaine de sécurité.

Contrôles et autorisation d’accès : l’accès à un HSM managé est contrôlé par le biais de deux interfaces : le plan de gestion et le plan de données.

Le plan de gestion vous permet de gérer le HSM. Les opérations de ce plan incluent la création et la suppression de HSM managés, ainsi que la récupération des propriétés des HSM managés.

Le plan de données correspond à l’emplacement où vous utilisez les données stockées dans un HSM managé, à savoir des clés de chiffrement sauvegardées par HSM. À partir de l’interface du plan de données, vous pouvez ajouter, supprimer, modifier et utiliser des clés pour effectuer des opérations de chiffrement, gérer les attributions de rôles pour contrôler l’accès aux clés, créer une sauvegarde HSM complète, restaurer une sauvegarde complète et gérer le domaine de sécurité.

Pour accéder à un HSM managé dans l’un ou l’autre de ces plans, tout appelant doit être authentifié et autorisé. L’authentification établit l’identité de l’appelant. L’autorisation détermine les opérations que l’appelant peut exécuter. Un appelant peut être un des principaux de sécurité définis dans Microsoft Entra ID : utilisateur, groupe, principal de service ou identité managée.

Les deux plans utilisent Microsoft Entra ID pour l’authentification. Pour l’autorisation, ils utilisent différents systèmes :

- Le plan de gestion utilise le contrôle d’accès en fonction du rôle Azure (Azure RBAC), un système d’autorisation basé sur Azure Resource Manager.

- Le plan de données utilise le contrôle d’accès en fonction du rôle au niveau du HSM managé, un système d’autorisation implémenté et appliqué au niveau du HSM managé. Le modèle de contrôle RBAC local permet aux administrateurs HSM désignés de disposer d’un contrôle total sur le pool de HSM, que même les administrateurs de groupes d’administration, d’abonnements ou de groupes de ressources ne peuvent pas modifier.

- Chiffrement en transit : tout le trafic vers et à partir du HSM managé est toujours chiffré avec TLS (les versions 1.3 et 1.2 de TLS sont prises en charge) pour vous protéger contre la falsification et l’écoute des données là où la terminaison TLS se produit dans l’enclave SGX, et non dans l’hôte non approuvé

- Pare-feu : le HSM managé peut être configuré pour restreindre les personnes qui peuvent accéder au service, ce qui réduit encore davantage la surface d’attaque. Nous vous permettons de configurer un HSM managé pour refuser l’accès à partir de l’Internet public et autoriser uniquement le trafic provenant de services Azure approuvés (tels que Stockage Azure)

- Points de terminaison privés : en activant un point de terminaison privé, vous placez le service HSM managé dans votre réseau virtuel, ce qui vous permet d’isoler ce service en utilisant uniquement des points de terminaison approuvés tels que votre réseau virtuel et vos services Azure. Tout le trafic vers et à partir de votre HSM managé transitera sur le réseau principal Microsoft sécurisé sans avoir à traverser l’Internet public.

- Monitoring et journalisation : la couche de protection la plus externe correspond aux fonctionnalités de monitoring et de journalisation du HSM managé. Vous pouvez utiliser le service Azure Monitor pour vérifier les données d’analytique et les alertes de vos journaux d’activité pour vous assurer que les modèles d’accès sont conformes à vos attentes. Cela permet aux membres de votre équipe de sécurité d’avoir une visibilité sur ce qui se passe dans le service HSM managé. Si quelque chose ne semble pas correct, vous pouvez toujours restaurer vos clés ou révoquer des autorisations.

- Apporter votre propre clé (BYOK) : le BYOK permet aux clients Azure d’utiliser les modules HSM locaux pris en charge pour générer des clés, puis les importer dans le HSM managé. Certains clients préfèrent utiliser des modules HSM locaux pour générer des clés afin de répondre aux exigences réglementaires et de conformité. Ensuite, ils utilisent BYOK pour transférer en toute sécurité une clé protégée par HSM vers le HSM managé. Les clés à transférer ne sont jamais à l’état déchiffré en dehors d’un module HSM. Pendant le processus d’importation, le matériel de clé est protégé par une clé qui est conservée dans le HSM managé.

- HSM externe : certains clients nous ont demandé s’ils pouvaient explorer la possibilité d’utiliser un module HSM en dehors du cloud Azure pour conserver les données et les clés à part, en utilisant un module HSM externe soit localement, soit dans un cloud tiers. Même si un module HSM tiers situé en dehors d’Azure peut sembler donner plus de contrôle aux clients sur leurs clés, cela introduit plusieurs problèmes comme une latence affectant les performances, des déviations de contrat SLA causés par des problèmes liés au module HSM tiers, ainsi que les coûts de maintenance et de formation. En outre, un module HSM tiers ne peut pas utiliser de fonctionnalités Azure clés telles que la suppression réversible et la protection contre le vidage. Nous continuons à évaluer cette option technique avec nos clients pour les aider à naviguer dans le paysage complexe de la sécurité et de la conformité.

Contrôles de sécurité administratifs

Ces contrôles de sécurité administratifs sont en place dans le HSM managé Azure Key Vault :

- Protection des données. Vous disposez de l’engagement fort de Microsoft à contester les demandes gouvernementales et à protéger vos données.

- Obligations contractuelles. Il offre des obligations de contrôle pour la sécurité et la protection des données client comme indiqué dans le Centre de gestion de la confidentialité Microsoft.

- Réplication interrégion. Vous pourrez utiliser la réplication multirégion dans HSM managé pour déployer des modules HSM dans une région secondaire.

- Récupération d’urgence. Azure offre une solution de bout en bout simple, sécurisée, scalable et économique pour la sauvegarde et la reprise d’activité :

- Centre de réponse aux problèmes de sécurité Microsoft (MSRC). L’administration du service du HSM managé est étroitement intégrée à MSRC.

- Monitoring de la sécurité pour les opérations administratives inattendues avec une réponse de sécurité complète 24h/24, 7j/7

- Chaîne logistique résiliente et sécurisée dans le cloud. Le HSM managé améliore la fiabilité grâce à une chaîne logistique cloud résiliente.

- Initiatives intégrées de conformité réglementaire. La conformité dans Azure Policy fournit des définitions d’initiative intégrées qui permettent de voir la liste des contrôles et des domaines de conformité en fonction de la responsabilité (Client, Microsoft, Partagé). Pour les contrôles dont Microsoft est responsable, nous fournissons les détails supplémentaires sur nos résultats d’audit en fonction d’une attestation tierce ainsi que les détails d’implémentation permettant d’atteindre cette conformité.

- Rapports d’audit. Ressources pour aider les professionnels de la sécurité et de la conformité des informations à comprendre les fonctionnalités cloud, ainsi qu’à vérifier les exigences techniques de conformité et de contrôle

- Philosophie Assume Breach (Supposer une violation). Nous partons du principe que n’importe quel composant peut être compromis à tout moment, et nous concevons et testons les composants en conséquence. Nous effectuons régulièrement des exercices Red Team/Blue Team (simulation d’attaque).

Le HSM managé offre des contrôles de sécurité physiques, techniques et administratifs robustes. Le HSM managé vous donne le contrôle exclusif de votre matériel de clé pour une solution de gestion des clés cloud évolutive et centralisée qui permet de répondre aux besoins croissants en matière de conformité, de sécurité et de confidentialité. Plus important encore, il fournit les dispositifs de sécurité par chiffrement requis pour la conformité. Nos clients peuvent compter sur notre engagement à protéger leurs données, en étant transparents sur nos pratiques à mesure que nous progressons vers l’application du plan Limite des données dans l’UE de Microsoft.

Pour plus d’informations, contactez l’équipe en charge des comptes Azure pour organiser une discussion avec l’équipe produit de gestion des clés Azure.

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour