Créer un site à l’aide d’un modèle ARM

Les réseaux mobiles privés Azure Private 5G Core incluent un ou plusieurs sites. Chaque site représente un emplacement d’entreprise physique (par exemple, la fabrique Contoso Corporation à Chicago) contenant un appareil Azure Stack Edge qui héberge une instance Packet Core. Dans ce guide pratique, vous découvrirez comment créer un site dans votre réseau mobile privé à l’aide d’un modèle Azure Resource Manager (modèle ARM).

Un modèle Azure Resource Manager est un fichier JSON (JavaScript Object Notation) qui définit l’infrastructure et la configuration de votre projet. Le modèle utilise la syntaxe déclarative. Vous décrivez votre déploiement prévu sans écrire la séquence de commandes de programmation pour créer le déploiement.

Si votre environnement remplit les prérequis et que vous êtes déjà familiarisé avec l’utilisation des modèles ARM, sélectionnez le bouton Déployer sur Azure. Le modèle s’ouvre dans le portail Azure.

Prérequis

- Effectuez les étapes indiquées dans Effectuer les tâches préalables pour le déploiement d’un réseau mobile privé pour votre nouveau site.

- Identifiez les noms des interfaces correspondant aux ports 5 et 6 sur votre appareil Azure Stack Edge Pro.

- Identifiez les noms des interfaces correspondant aux ports 3 et 4 sur votre appareil Azure Stack Edge Pro.

- Collectez toutes les informations dans Collecter les informations requises pour un site.

- Assurez-vous que vous pouvez vous connecter au portail Azure à l’aide d’un compte ayant accès à l’abonnement actif utilisé pour créer votre réseau mobile privé. Ce compte doit avoir le rôle de Contributeur ou de Propriétaire intégré au niveau de l’étendue de l’abonnement.

- Si le nouveau site prend en charge les équipements utilisateur 4G, vous devez avoir créé un segment de réseau avec la valeur 1 pour le segment/type de service (SST) et un différentiateur de segment (SD) vide.

Vérifier le modèle

Le modèle utilisé dans ce guide pratique provient des Modèles de démarrage rapide Azure.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"metadata": {

"_generator": {

"name": "bicep",

"version": "0.28.1.47646",

"templateHash": "6727180129563671192"

}

},

"parameters": {

"location": {

"type": "string",

"metadata": {

"description": "Region where the mobile network will be deployed (must match the resource group region)"

}

},

"existingMobileNetworkName": {

"type": "string",

"metadata": {

"description": "Name of the mobile network to which you are adding a site"

}

},

"existingDataNetworkName": {

"type": "string",

"metadata": {

"description": "Name of the existing data network to which the mobile network connects"

}

},

"siteName": {

"type": "string",

"defaultValue": "myExampleSite",

"metadata": {

"description": "The name for the site"

}

},

"azureStackEdgeDevice": {

"type": "string",

"defaultValue": "",

"metadata": {

"description": "The resource ID of the Azure Stack Edge device to deploy to"

}

},

"controlPlaneAccessInterfaceName": {

"type": "string",

"defaultValue": "",

"metadata": {

"description": "The virtual network name on port 5 on your Azure Stack Edge Pro device corresponding to the control plane interface on the access network. For 5G, this interface is the N2 interface; for 4G, it's the S1-MME interface."

}

},

"controlPlaneAccessIpAddress": {

"type": "string",

"defaultValue": "",

"metadata": {

"description": "The IP address of the control plane interface on the access network. In 5G networks this is called the N2 interface whereas in 4G networks this is called the S1-MME interface."

}

},

"userPlaneAccessInterfaceName": {

"type": "string",

"defaultValue": "",

"metadata": {

"description": "The virtual network name on port 5 on your Azure Stack Edge Pro device corresponding to the user plane interface on the access network. For 5G, this interface is the N3 interface; for 4G, it's the S1-U interface."

}

},

"userPlaneDataInterfaceName": {

"type": "string",

"defaultValue": "",

"metadata": {

"description": "The virtual network name on port 6 on your Azure Stack Edge Pro device corresponding to the user plane interface on the data network. For 5G, this interface is the N6 interface; for 4G, it's the SGi interface."

}

},

"userEquipmentAddressPoolPrefix": {

"type": "string",

"defaultValue": "",

"metadata": {

"description": "The network address of the subnet from which dynamic IP addresses must be allocated to UEs, given in CIDR notation. Optional if userEquipmentStaticAddressPoolPrefix is specified. If both are specified, they must be the same size and not overlap."

}

},

"userEquipmentStaticAddressPoolPrefix": {

"type": "string",

"defaultValue": "",

"metadata": {

"description": "The network address of the subnet from which static IP addresses must be allocated to UEs, given in CIDR notation. Optional if userEquipmentAddressPoolPrefix is specified. If both are specified, they must be the same size and not overlap."

}

},

"coreNetworkTechnology": {

"type": "string",

"defaultValue": "5GC",

"allowedValues": [

"EPC",

"5GC",

"EPC + 5GC"

],

"metadata": {

"description": "The mode in which the packet core instance will run"

}

},

"naptEnabled": {

"type": "string",

"allowedValues": [

"Enabled",

"Disabled"

],

"metadata": {

"description": "Whether or not Network Address and Port Translation (NAPT) should be enabled for this data network"

}

},

"dnsAddresses": {

"type": "array",

"metadata": {

"description": "A list of DNS servers that UEs on this data network will use"

}

},

"customLocation": {

"type": "string",

"defaultValue": "",

"metadata": {

"description": "The resource ID of the custom location that targets the Azure Kubernetes Service on Azure Stack HCI (AKS-HCI) cluster on the Azure Stack Edge Pro device in the site. If this parameter is not specified, the packet core instance will be created but will not be deployed to an ASE. [Collect custom location information](https://docs.microsoft.com/en-gb/azure/private-5g-core/collect-required-information-for-a-site#collect-custom-location-information) explains which value to specify here."

}

},

"desiredState": {

"type": "string",

"defaultValue": "Uninstalled",

"metadata": {

"description": "The desired installation state"

}

},

"ueMtu": {

"type": "int",

"defaultValue": 1440,

"metadata": {

"description": "The MTU (in bytes) signaled to the UE. The same MTU is set on the user plane data links for all data networks. The MTU set on the user plane access link is calculated to be 60 bytes greater than this value to allow for GTP encapsulation. "

}

},

"allowSupportTelemetryAccess": {

"type": "bool",

"defaultValue": true,

"metadata": {

"description": "Provide consent for Microsoft to access non-PII telemetry information from the packet core."

}

}

},

"resources": [

{

"type": "Microsoft.MobileNetwork/packetCoreControlPlanes/packetCoreDataPlanes/attachedDataNetworks",

"apiVersion": "2024-04-01",

"name": "[format('{0}/{1}/{2}', parameters('siteName'), parameters('siteName'), parameters('existingDataNetworkName'))]",

"location": "[parameters('location')]",

"properties": {

"userPlaneDataInterface": {

"name": "[parameters('userPlaneDataInterfaceName')]"

},

"userEquipmentAddressPoolPrefix": "[if(empty(parameters('userEquipmentAddressPoolPrefix')), null(), createArray(parameters('userEquipmentAddressPoolPrefix')))]",

"userEquipmentStaticAddressPoolPrefix": "[if(empty(parameters('userEquipmentStaticAddressPoolPrefix')), null(), createArray(parameters('userEquipmentStaticAddressPoolPrefix')))]",

"naptConfiguration": {

"enabled": "[parameters('naptEnabled')]"

},

"dnsAddresses": "[parameters('dnsAddresses')]"

},

"dependsOn": [

"[resourceId('Microsoft.MobileNetwork/packetCoreControlPlanes/packetCoreDataPlanes', parameters('siteName'), parameters('siteName'))]"

]

},

{

"type": "Microsoft.MobileNetwork/packetCoreControlPlanes/packetCoreDataPlanes",

"apiVersion": "2024-04-01",

"name": "[format('{0}/{1}', parameters('siteName'), parameters('siteName'))]",

"location": "[parameters('location')]",

"properties": {

"userPlaneAccessInterface": {

"name": "[parameters('userPlaneAccessInterfaceName')]"

}

},

"dependsOn": [

"[resourceId('Microsoft.MobileNetwork/packetCoreControlPlanes', parameters('siteName'))]"

]

},

{

"type": "Microsoft.MobileNetwork/mobileNetworks/sites",

"apiVersion": "2024-04-01",

"name": "[format('{0}/{1}', parameters('existingMobileNetworkName'), parameters('siteName'))]",

"location": "[parameters('location')]"

},

{

"type": "Microsoft.MobileNetwork/packetCoreControlPlanes",

"apiVersion": "2024-04-01",

"name": "[parameters('siteName')]",

"location": "[parameters('location')]",

"properties": {

"sites": [

{

"id": "[resourceId('Microsoft.MobileNetwork/mobileNetworks/sites', parameters('existingMobileNetworkName'), parameters('siteName'))]"

}

],

"sku": "G0",

"localDiagnosticsAccess": {

"authenticationType": "Password"

},

"coreNetworkTechnology": "[parameters('coreNetworkTechnology')]",

"platform": {

"type": "AKS-HCI",

"customLocation": "[if(empty(parameters('customLocation')), null(), createObject('id', parameters('customLocation')))]",

"azureStackEdgeDevice": {

"id": "[parameters('azureStackEdgeDevice')]"

}

},

"controlPlaneAccessInterface": {

"ipv4Address": "[parameters('controlPlaneAccessIpAddress')]",

"name": "[parameters('controlPlaneAccessInterfaceName')]"

},

"installation": {

"desiredState": "[parameters('desiredState')]"

},

"ueMtu": "[parameters('ueMtu')]",

"userConsent": {

"allowSupportTelemetryAccess": "[parameters('allowSupportTelemetryAccess')]"

}

},

"dependsOn": [

"[resourceId('Microsoft.MobileNetwork/mobileNetworks/sites', parameters('existingMobileNetworkName'), parameters('siteName'))]"

]

}

]

}

Quatre ressources Azure sont définies dans le modèle.

- Microsoft.MobileNetwork/mobileNetworks/sites : ressource représentant votre site dans son ensemble.

- Microsoft.MobileNetwork/packetCoreControlPlanes/packetCoreDataPlanes/attachedDataNetworks : ressource fournissant la configuration de la connexion de l’instance Packet Core à un réseau de données.

- Microsoft.MobileNetwork/packetCoreControlPlanes/packetCoreDataPlanes : ressource fournissant une configuration pour les fonctions réseau du plan utilisateur de l’instance Packet Core, notamment la configuration IP de l’interface du plan utilisateur sur le réseau d’accès.

- Microsoft.MobileNetwork/packetCoreControlPlanes : ressource fournissant une configuration pour les fonctions réseau du plan de contrôle de l’instance Packet Core, notamment la configuration IP de l’interface du plan utilisateur sur le réseau d’accès.

Déployer le modèle

Sélectionnez ou entrez les valeurs suivantes à l’aide des informations que vous avez récupérées dans Prérequis.

Champ Valeur Abonnement Sélectionnez l’abonnement Azure que vous avez utilisé pour créer votre réseau mobile privé. Groupe de ressources Sélectionnez le groupe de ressources contenant la ressource de réseau mobile représentant votre réseau mobile privé. Région Sélectionnez la région dans laquelle vous avez déployé le réseau mobile privé. Lieu Entrez le nom de code de la région dans laquelle vous avez déployé le réseau mobile privé. Nom du réseau mobile existant Entrez le nom de la ressource réseau mobile représentant votre réseau mobile privé. Nom du réseau de données existant Entrez le nom du réseau de données. Cette valeur doit correspondre au nom que vous avez utilisé lors de la création du réseau de données. Nom du site Entrez un nom pour votre site. Appareil Azure Stack Edge Entrez l’ID de ressource de la ressource Azure Stack Edge dans le site. Nom de l’interface d’accès au plan de contrôle Entrez le nom du réseau virtuel sur le port 5 de votre appareil Azure Stack Edge Pro GPU correspondant à l’interface du plan de contrôle sur le réseau d’accès. Pour la 5G, cette interface est l’interface N2 ; pour la 4G, c'est l'interface S1-MME ; pour la 4G et la 5G combinées, c'est l'interface N2/S1-MME. Adresse IP d’accès au plan de contrôle Entrez l’adresse IP de l’interface du plan de contrôle sur le réseau d’accès. Nom de l’interface d’accès du plan utilisateur Entrez le nom du réseau virtuel sur le port 5 de votre appareil Azure Stack Edge Pro GPU correspondant à l’interface du plan d’utilisateur sur le réseau d’accès. Pour la 5G, cette interface est l’interface N3 ; pour la 4G, c'est l'interface S1-U ; pour la 4G et la 5G combinées, c'est l'interface N3/S1-U. Nom de l’interface de données du plan utilisateur Entrez le nom du réseau virtuel sur le port 6 de votre appareil Azure Stack Edge Pro GPU correspondant à l’interface du plan d’utilisateur sur le réseau de données. Pour la 5G, cette interface est l’interface N6 ; pour la 4G, c'est l'interface SGi ; pour la 4G et la 5G combinées, c'est l'interface N6/SGi. Préfixe du pool d’adresses d’équipement utilisateur Entrez l’adresse réseau du sous-réseau à partir duquel les adresses IP dynamiques doivent être allouées aux équipements utilisateur en fonction de la notation CIDR. Vous pouvez omettre cela si vous ne souhaitez pas prendre en charge l’allocation d’adresses IP dynamiques. Préfixe du pool d’adresses statiques de l’équipement utilisateur Entrez l’adresse réseau du sous-réseau à partir duquel les adresses IP statiques doivent être allouées aux équipements utilisateur en fonction de la notation CIDR. Vous pouvez omettre cela si vous ne souhaitez pas prendre en charge l’allocation d’adresses IP statiques. Technologie réseau principale Entrez 5GC pour la 5G, EPC pour la 4G ou EPC + 5GC pour la 4G et la 5G combinées. Napt activé Définissez ce champ selon que la traduction du port d'adresse réseau (NAPT) doit être activée ou non pour ce réseau de données. Adresses DNS Entrez les adresses de serveur DNS. Vous ne devez omettre cela que si vous n’avez pas besoin des UE pour effectuer une résolution DNS, ou si tous les UE du réseau utilisent leurs propres serveurs DNS configurés localement. Emplacement personnalisé Entrez l’ID de ressource de l’emplacement personnalisé qui cible Azure Kubernetes Service sur Azure Stack HCI (AKS-HCI) sur l’appareil Azure Stack Edge Pro sur le site.

Sélectionnez ou entrez les valeurs suivantes à l’aide des informations que vous avez récupérées dans Prérequis.

Champ Valeur Abonnement Sélectionnez l’abonnement Azure que vous avez utilisé pour créer votre réseau mobile privé. Groupe de ressources Sélectionnez le groupe de ressources contenant la ressource de réseau mobile représentant votre réseau mobile privé. Région Sélectionnez la région dans laquelle vous avez déployé le réseau mobile privé. Lieu Entrez le nom de code de la région dans laquelle vous avez déployé le réseau mobile privé. Nom du réseau mobile existant Entrez le nom de la ressource réseau mobile représentant votre réseau mobile privé. Nom du réseau de données existant Entrez le nom du réseau de données. Cette valeur doit correspondre au nom que vous avez utilisé lors de la création du réseau de données. Nom du site Entrez un nom pour votre site. Appareil Azure Stack Edge Entrez l’ID de ressource de la ressource Azure Stack Edge dans le site. Nom de l’interface d’accès au plan de contrôle Entrez le nom du réseau virtuel sur le port 3 de votre appareil Azure Stack Edge Pro 2 correspondant à l’interface du plan de contrôle sur le réseau d’accès. Pour la 5G, cette interface est l’interface N2 ; pour la 4G, c'est l'interface S1-MME ; pour la 4G et la 5G combinées, c'est l'interface N2/S1-MME. Adresse IP d’accès au plan de contrôle Entrez l’adresse IP de l’interface du plan de contrôle sur le réseau d’accès. Nom de l’interface d’accès du plan utilisateur Entrez le nom du réseau virtuel sur le port 3 de votre appareil Azure Stack Edge Pro 2 correspondant à l’interface du plan d’utilisateur sur le réseau d’accès. Pour la 5G, cette interface est l’interface N3 ; pour la 4G, c'est l'interface S1-U ; pour la 4G et la 5G combinées, c'est l'interface N3/S1-U. Nom de l’interface de données du plan utilisateur Entrez le nom du réseau virtuel sur le port 4 de votre appareil Azure Stack Edge Pro 2 correspondant à l’interface du plan d’utilisateur sur le réseau de données. Pour la 5G, cette interface est l’interface N6 ; pour la 4G, c'est l'interface SGi ; pour la 4G et la 5G combinées, c'est l'interface N6/SGi. Préfixe du pool d’adresses d’équipement utilisateur Entrez l’adresse réseau du sous-réseau à partir duquel les adresses IP dynamiques doivent être allouées aux équipements utilisateur en fonction de la notation CIDR. Vous pouvez omettre cela si vous ne souhaitez pas prendre en charge l’allocation d’adresses IP dynamiques. Préfixe du pool d’adresses statiques de l’équipement utilisateur Entrez l’adresse réseau du sous-réseau à partir duquel les adresses IP statiques doivent être allouées aux équipements utilisateur en fonction de la notation CIDR. Vous pouvez omettre cela si vous ne souhaitez pas prendre en charge l’allocation d’adresses IP statiques. Technologie réseau principale Entrez 5GC pour la 5G, EPC pour la 4G ou EPC + 5GC pour la 4G et la 5G combinées. Napt activé Définissez ce champ selon que la traduction du port d'adresse réseau (NAPT) doit être activée ou non pour ce réseau de données. Adresses DNS Entrez les adresses de serveur DNS. Vous ne devez omettre cela que si vous n’avez pas besoin des UE pour effectuer une résolution DNS, ou si tous les UE du réseau utilisent leurs propres serveurs DNS configurés localement. Emplacement personnalisé Entrez l’ID de ressource de l’emplacement personnalisé qui cible Azure Kubernetes Service sur Azure Stack HCI (AKS-HCI) sur l’appareil Azure Stack Edge Pro sur le site.

Sélectionnez Vérifier + créer.

Azure va maintenant valider les valeurs de configuration que vous avez entrées. Vous devriez voir un message indiquant que vos valeurs ont été validées.

Si la validation échoue, un message d’erreur s’affiche et les onglets Configuration contenant la configuration non valide sont signalés. Sélectionnez le ou les onglets marqués et utilisez les messages d’erreur pour corriger la configuration non valide avant de revenir à l’onglet Vérifier + créer.

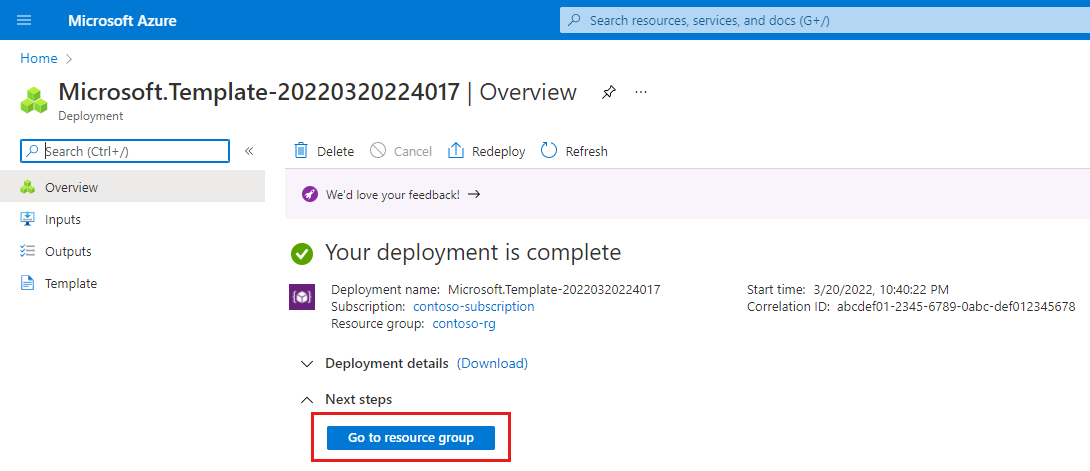

Une fois votre configuration validée, vous pouvez sélectionner Créer pour créer le site. Le portail Azure affiche un écran de confirmation une fois le site créé.

Vérifier les ressources déployées

Dans l’écran de confirmation, sélectionnez Accéder au groupe de ressources.

Vérifiez que le groupe de ressources contient les nouvelles ressources suivantes :

- Une ressource de site de réseau mobile représentant le site dans son ensemble.

- Une ressource de plan de contrôle Packet Core représentant la fonction de plan de contrôle de l’instance Packet Core dans le site.

- Une ressource de plan de données Packet Core représentant la fonction de plan de données de l’instance Packet Core dans le site.

- Une ressource de réseau de données attaché représentant l’affichage du site du réseau de données.

Étapes suivantes

Si vous avez décidé de configurer Microsoft Entra ID pour l’accès à l’analyse locale, suivez les étapes décrites dans Modifier la configuration de l’accès local dans un site et Permettre à Microsoft Entra ID d’accéder aux outils d’analyse locaux.

Si vous ne l’avez pas déjà fait, vous devez maintenant concevoir la configuration du contrôle de stratégie pour votre réseau mobile privé. Cela vous permet de personnaliser la façon dont vos instances Packet Core appliquent les caractéristiques de qualité de service (QoS) au trafic. Vous pouvez également bloquer ou limiter certains flux. Consultez Contrôle de stratégie pour en savoir plus sur la conception de la configuration du contrôle de stratégie pour votre réseau mobile privé.