Attribuer des rôles Azure à des utilisateurs externes à l’aide du portail Azure

La fonctionnalité de contrôle d’accès en fonction du rôle Azure (Azure RBAC) permet une meilleure gestion de la sécurité pour les grandes organisations et pour les PME travaillant avec des collaborateurs, fournisseurs ou travailleurs indépendants externes qui doivent pouvoir accéder à des ressources spécifiques de votre environnement, mais pas nécessairement à l’ensemble de l’infrastructure ou à des étendues liées à la facturation. Vous pouvez utiliser les fonctionnalités disponibles dans Microsoft Entra B2B pour collaborer avec des utilisateurs externes. Vous pouvez aussi utiliser le contrôle d’accès en fonction du rôle (RBAC) pour n’accorder que les autorisations dont les utilisateurs externes ont besoin dans votre environnement.

Prérequis

Pour attribuer des rôles Azure ou supprimer des attributions de rôles, voici ce dont vous devez disposer :

- d’autorisations

Microsoft.Authorization/roleAssignments/writeetMicrosoft.Authorization/roleAssignments/delete, telles que Administrateur de l’accès utilisateur ou Propriétaire de l’accès utilisateur

Quand pouvez-vous être amené à inviter des utilisateurs externes ?

Voici quelques exemples de scénarios où vous pourriez convier des utilisateurs à votre organisation pour leur octroyer des autorisations :

- Autoriser un fournisseur externe indépendant qui dispose uniquement d’un compte e-mail à accéder à vos ressources Azure dans le cadre d’un projet.

- Autoriser un partenaire externe à gérer certaines ressources ou un abonnement entier.

- Autoriser les ingénieurs du support technique ne faisant pas partie de votre organisation, par exemple les ingénieurs du support technique Microsoft, à accéder temporairement à vos ressources Azure pour résoudre des problèmes.

Différences d’autorisation entre les utilisateurs membres et les utilisateurs invités

Les utilisateurs d’un annuaire avec un type de membre (utilisateurs membres) ont des autorisations différentes par défaut de celles des utilisateurs invités appartenant à un autre annuaire, comme un invité à la collaboration B2B (utilisateurs invités). Par exemple, les utilisateurs membres peuvent lire presque toutes les informations d’annuaire tandis que les utilisateurs invités disposent d’autorisations limitées sur l’annuaire. Pour plus d'informations sur les utilisateurs membres et les utilisateurs invités, consultez Quelles sont les autorisations d'utilisateur par défaut dans Microsoft Entra ID ?

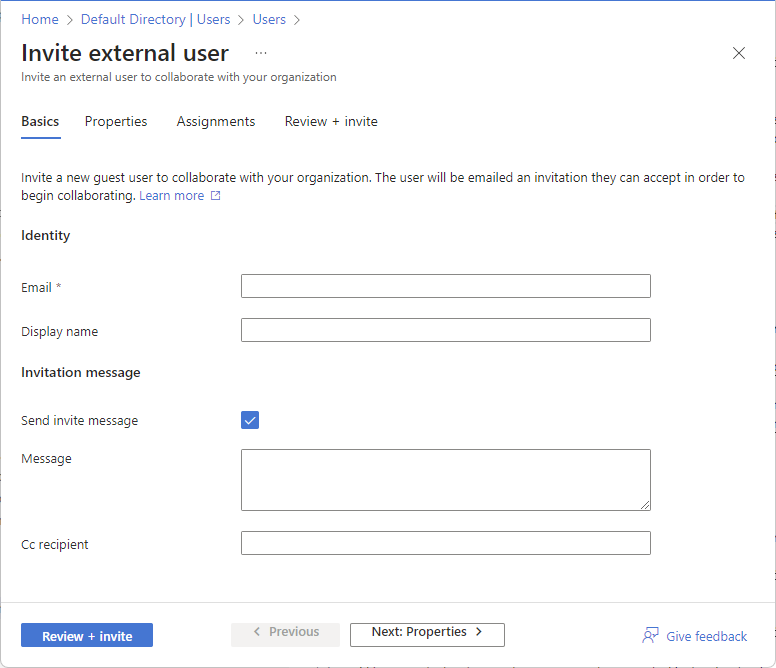

Inviter un utilisateur externe dans votre annuaire

Suivre ces étapes pour inviter un utilisateur externe à votre annuaire dans Microsoft Entra ID.

Connectez-vous au portail Azure.

Assurez-vous que les paramètres de collaboration externe de votre organisation sont configurés de telle sorte que vous êtes autorisé à inviter des utilisateurs externe. Pour plus d’informations, consultez Configurer les paramètres de collaboration externe.

Sélectionner Microsoft Entra ID>Utilisateurs.

Sélectionnez Nouvel utilisateur>Inviter un utilisateur externe.

Suivre les étapes pour inviter un utilisateur externe. Pour plus d’informations, consultez Ajouter des utilisateurs Microsoft Entra B2B Collaboration dans le Portail Azure.

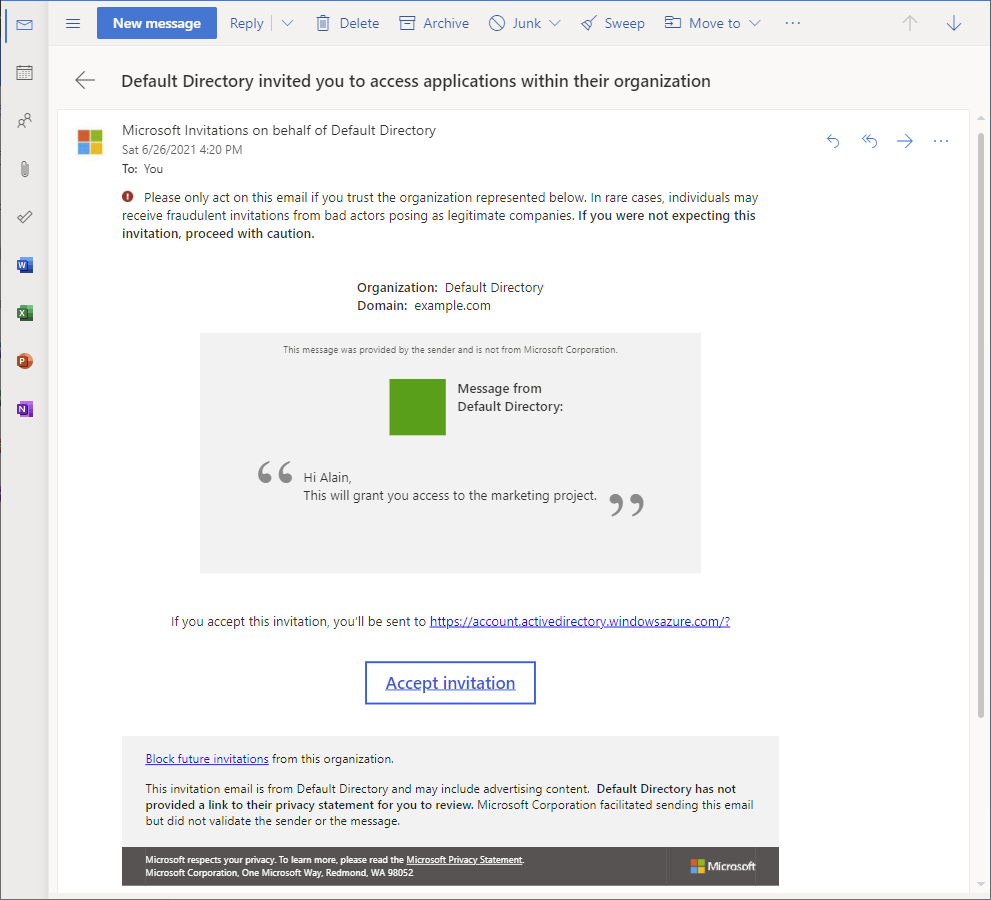

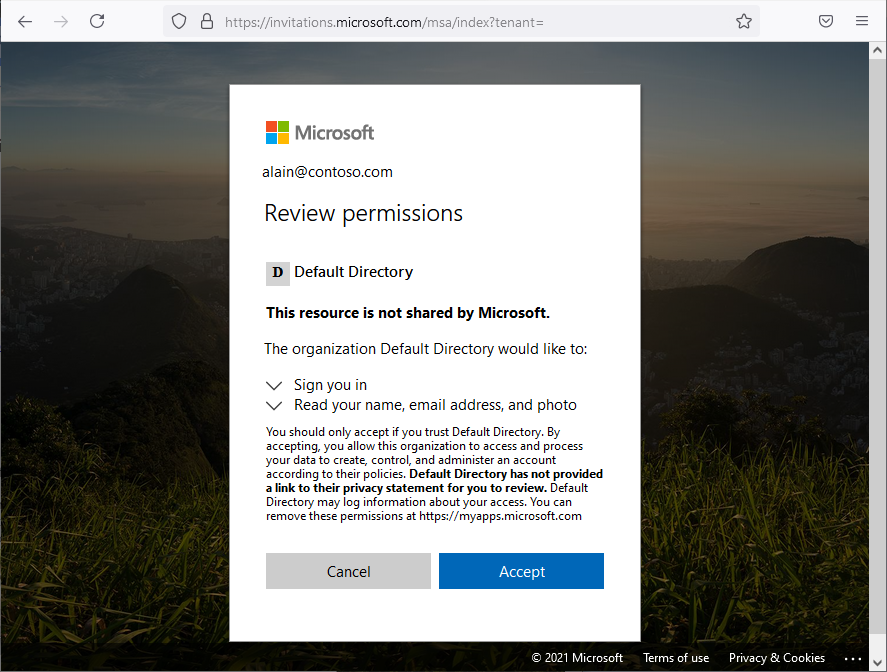

Après avoir invité un utilisateur externe dans l’annuaire, vous pouvez envoyer à l’utilisateur externe un lien direct vers une application partagée, ou l’utilisateur externe peut sélectionner sur le lien d’acceptation d’invitation dans l’e-mail d’invitation.

Pour que l’utilisateur externe soit en mesure d’accéder à votre annuaire, il doit compléter le processus d’invitation.

Pour plus d’informations sur le processus d’invitation, consultez Utilisation d’invitations Microsoft Entra B2B Collaboration.

Attribuer un rôle à un utilisateur externe

Dans Azure RBAC, vous attribuez un rôle pour accorder un accès. Pour attribuer un rôle à un utilisateur externe, vous suivez les mêmes étapes que pour un utilisateur membre, un groupe, un principal de service ou une identité managée. Procédez comme suit pour attribuer un rôle à un utilisateur externe à différentes étendues.

Connectez-vous au portail Azure.

Dans la zone de recherche située en haut, recherchez l’étendue à laquelle vous souhaitez octroyer l’accès. Par exemple, recherchez Groupes d’administration, Abonnements, Groupes de ressources, ou une ressource spécifique.

Sélectionnez la ressource spécifique pour cette étendue.

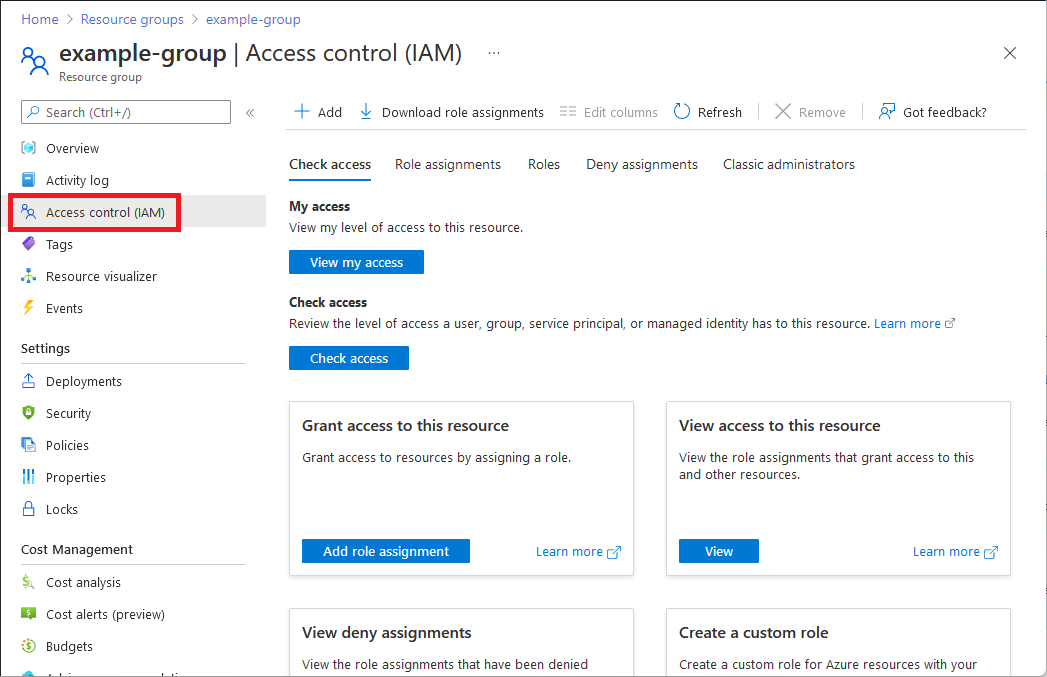

Sélectionnez Contrôle d’accès (IAM) .

Voici un exemple de la page Contrôle d’accès (IAM) pour un groupe de ressources.

Sélectionnez l’onglet Attributions de rôles afin de voir les attributions de rôles pour cette étendue.

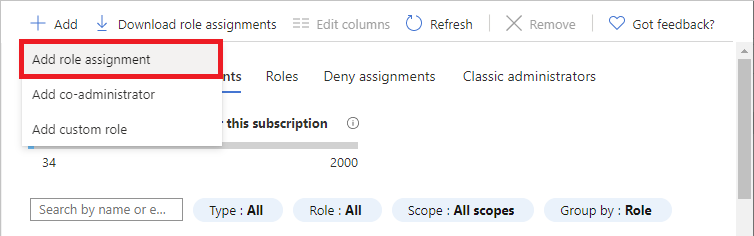

Sélectionnez Ajouter>Ajouter une attribution de rôle.

Si vous n’avez pas les autorisations pour attribuer des rôles, l’option Ajouter une attribution de rôle sera désactivée.

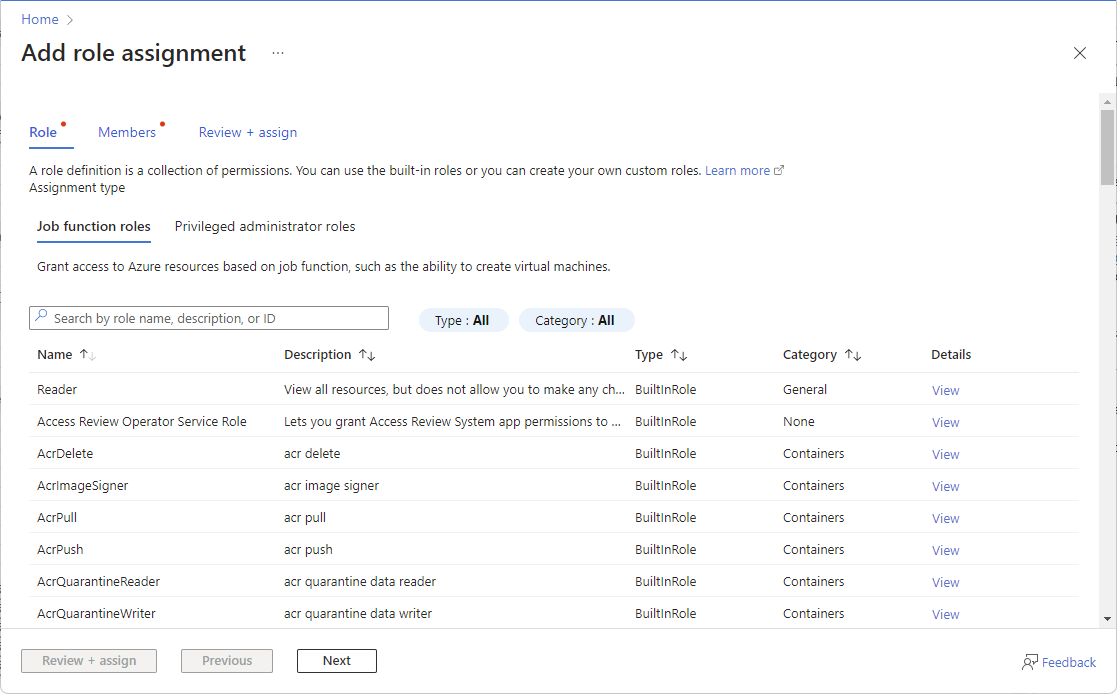

La page Ajouter une attribution de rôle s’ouvre.

Dans l’onglet Rôle, sélectionnez un rôle, tel que Contributeur de machines virtuelles.

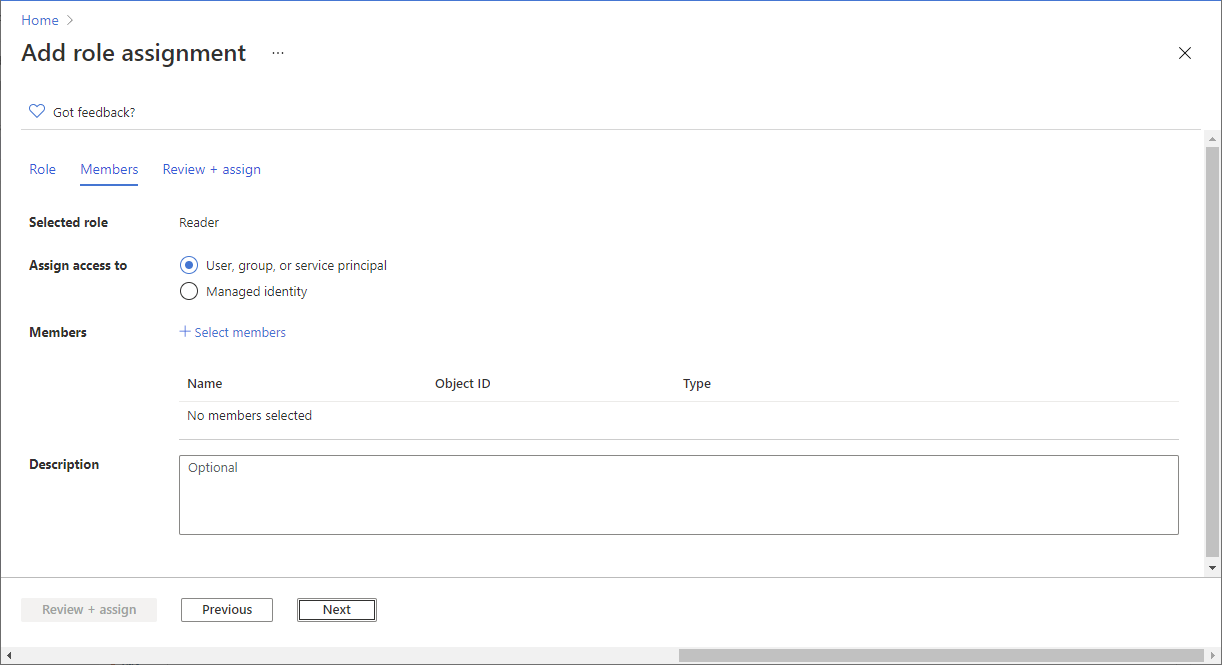

Dans l’onglet Membres, sélectionnez Utilisateur, groupe ou principal du service.

Cliquez sur Sélectionner des membres.

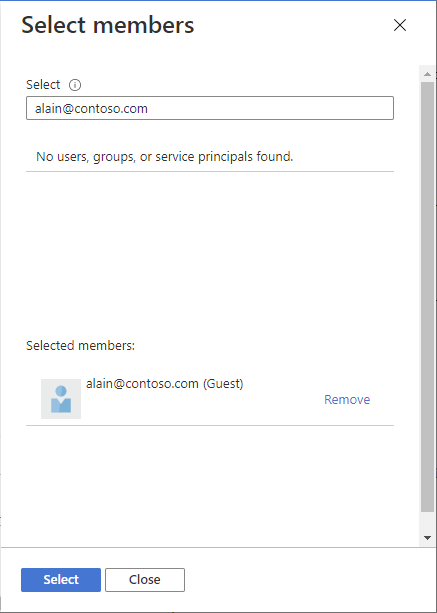

Recherchez et sélectionnez l’utilisateur externe. Si vous ne voyez pas l’utilisateur dans la liste, vous pouvez taper dans la zone Sélectionner pour rechercher le nom d’affichage ou l’adresse e-mail dans l’annuaire.

Vous pouvez entrer du texte dans la zone Sélectionner pour rechercher des noms d’affichage ou des adresses e-mail dans le répertoire.

Cliquez sur Sélectionner pour ajouter l’utilisateur externe à la liste des membres.

Sous l’onglet Vérifier + attribuer, sélectionnez Vérifier + attribuer.

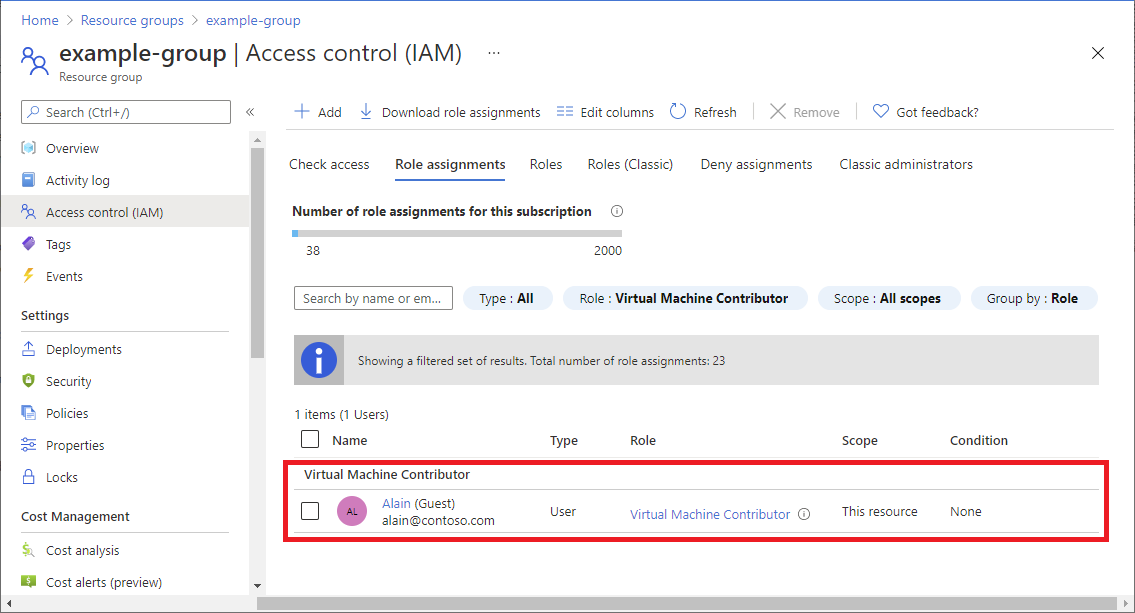

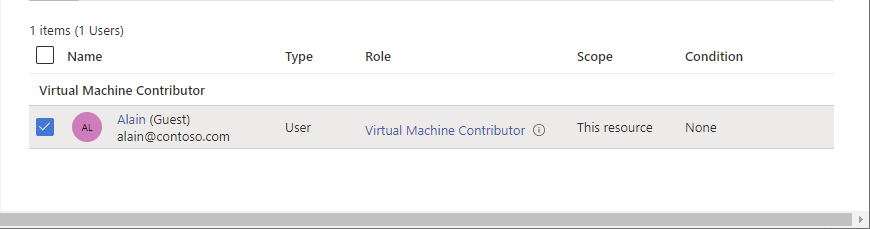

Après quelques instants, l’utilisateur externe se voit attribuer le rôle au niveau de l’étendue sélectionnée.

Attribuer un rôle à un utilisateur externe ne figurant pas encore dans votre annuaire

Pour attribuer un rôle à un utilisateur externe, vous suivez les mêmes étapes que pour un utilisateur membre, un groupe, un principal de service ou une identité managée.

Si l’utilisateur externe ne figure pas encore dans votre annuaire, vous pouvez l’inviter directement à partir du volet Sélectionner des membres.

Connectez-vous au portail Azure.

Dans la zone de recherche située en haut, recherchez l’étendue à laquelle vous souhaitez octroyer l’accès. Par exemple, recherchez Groupes d’administration, Abonnements, Groupes de ressources, ou une ressource spécifique.

Sélectionnez la ressource spécifique pour cette étendue.

Sélectionnez Contrôle d’accès (IAM) .

Sélectionnez Ajouter>Ajouter une attribution de rôle.

Si vous n’avez pas les autorisations pour attribuer des rôles, l’option Ajouter une attribution de rôle sera désactivée.

La page Ajouter une attribution de rôle s’ouvre.

Dans l’onglet Rôle, sélectionnez un rôle, tel que Contributeur de machines virtuelles.

Dans l’onglet Membres, sélectionnez Utilisateur, groupe ou principal du service.

Cliquez sur Sélectionner des membres.

Dans la liste Sélectionner, tapez l’adresse e-mail de la personne que vous voulez inviter, puis sélectionnez cette personne.

Cliquez sur Sélectionner pour ajouter l’utilisateur externe à la liste des membres.

Dans l’onglet Vérifier + Attribuer, sélectionner Vérifier + Attribuer pour ajouter l’utilisateur externe à votre annuaire, attribuer le rôle, puis envoyer une invitation.

Après quelques minutes, vous voyez une notification de l’attribution de rôle et des informations sur l’invitation.

Pour inviter manuellement l’utilisateur externe, cliquez avec le bouton droit et copiez le lien d’invitation inclus dans la notification. Ne pas sélectionner sur le lien d’invitation, car cela démarre le processus d’invitation.

Le lien d’invitation est au format suivant :

https://login.microsoftonline.com/redeem?rd=https%3a%2f%2finvitations.microsoft.com%2fredeem%2f%3ftenant%3d0000...Envoyez le lien d’invitation à l’utilisateur externe pour qu’il termine le processus d’invitation.

Pour plus d’informations sur le processus d’invitation, consultez Utilisation d’invitations Microsoft Entra B2B Collaboration.

Supprimer un utilisateur externe de votre annuaire

Avant de supprimer un utilisateur externe d’un annuaire, vous devez d’abord supprimer toutes ses attributions de rôle. Suivez ces étapes pour supprimer un utilisateur externe d’un annuaire.

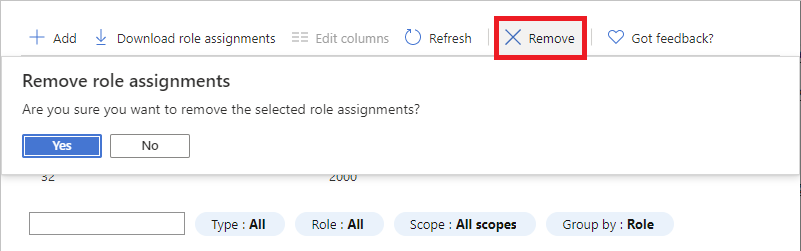

Ouvrez Contrôle d’accès (IAM) dans une étendue, comme un groupe d’administration, un abonnement, un groupe de ressources ou une ressource, dans laquelle l’utilisateur externe a une attribution de rôle.

Sélectionner sur l’onglet Attributions de rôles afin d’afficher toutes les attributions de rôle.

Dans la liste des attributions de rôle, ajoutez une coche en regard de l’utilisateur externe comportant l’attribution de rôle à supprimer.

Sélectionnez Supprimer.

Dans le message d’attribution de rôle qui s’affiche, sélectionner Oui.

Sélectionnez l’onglet Administrateurs classiques.

Si l’utilisateur externe a une attribution de coadministrateur, ajouter une coche à côté de l’utilisateur externe et sélectionner Supprimer.

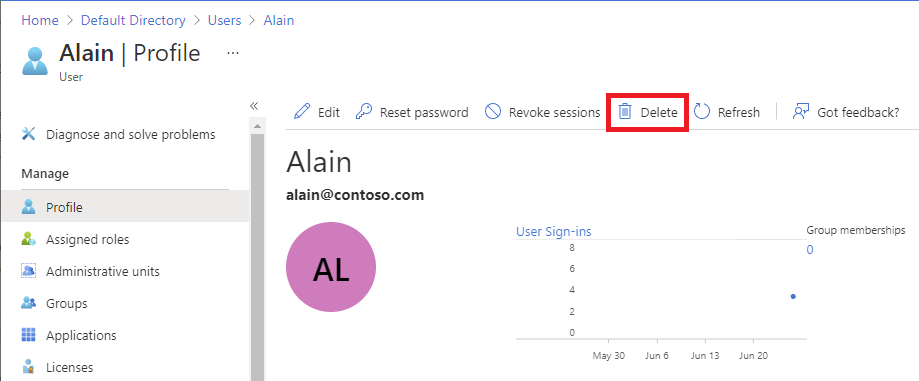

Dans la barre de navigation de gauche, sélectionner Microsoft Entra ID>Users.

Sélectionner l’utilisateur externe que vous souhaitez supprimer.

Sélectionnez Supprimer.

Dans le message de suppression qui s’affiche, sélectionnez Oui.

Résolution des problèmes

Impossible pour l’utilisateur externe de parcourir l’annuaire

Les utilisateurs externes disposent d'autorisations d'annuaire limitées. Par exemple, les utilisateurs externes ne peuvent pas parcourir l’annuaire ni rechercher des groupes ou des applications. Pour plus d’informations, consultez Quelles sont les autorisations utilisateur par défaut dans Microsoft Entra ID ?.

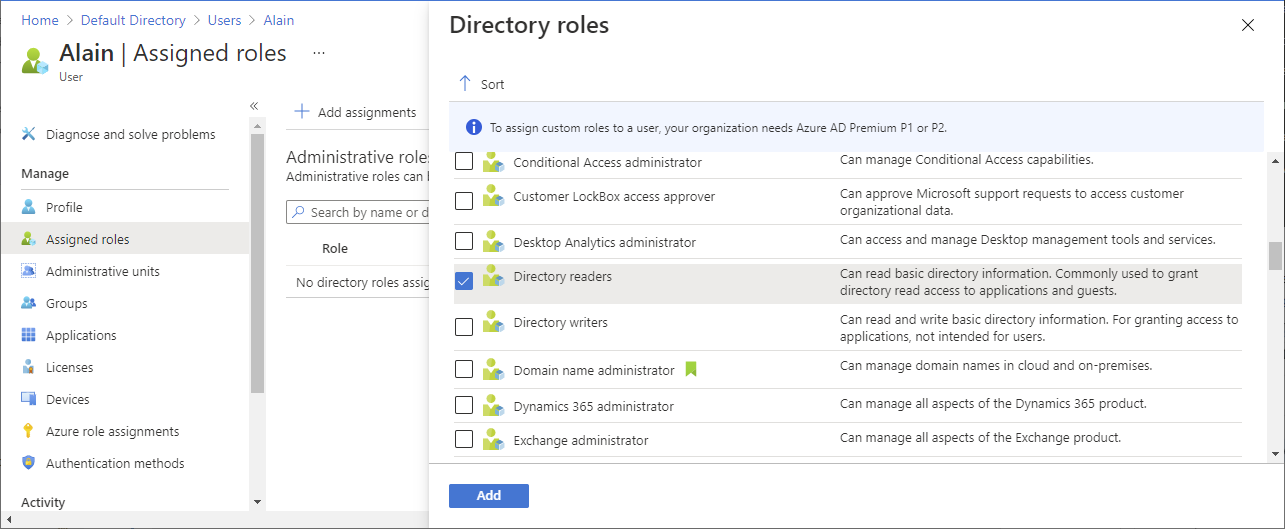

Si un utilisateur externe a besoin de privilèges supplémentaires sur Microsoft Entra, vous pouvez lui attribuer un rôle d’annuaire. Si vous voulez vraiment qu’un utilisateur externe dispose d’un accès en lecture complet à votre annuaire, vous pouvez l’ajouter au rôle Lecteurs de répertoire dans Microsoft Entra ID. Pour plus d’informations, consultez Ajouter des utilisateurs Microsoft Entra B2B Collaboration dans le Portail Azure.

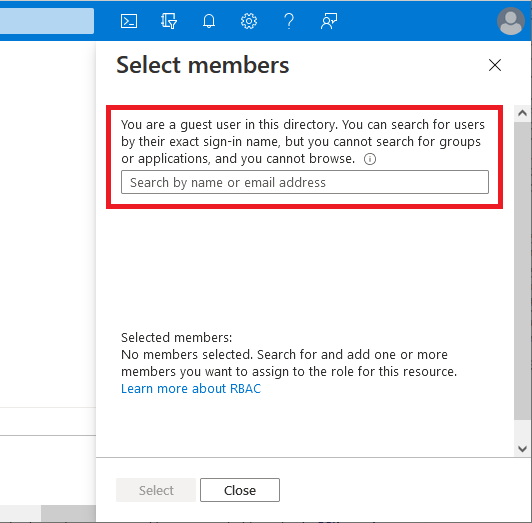

Impossible pour l’utilisateur externe de parcourir les utilisateurs, les groupes ou les principaux du service pour attribuer des rôles

Les utilisateurs externes disposent d'autorisations d'annuaire limitées. Même si un utilisateur externe est propriétaire dans une étendue, s’il essaie d’attribuer un rôle pour accorder l’accès à une autre personne, il ne peut pas parcourir la liste des utilisateurs, des groupes ou des principaux de service.

Si l’utilisateur externe connaît le nom de connexion exact d’une personne dans l’annuaire, il peut lui accorder l’accès. Si vous voulez vraiment qu’un utilisateur externe dispose d’un accès en lecture complet à votre annuaire, vous pouvez l’ajouter au rôle Lecteurs de répertoire dans Microsoft Entra ID. Pour plus d’informations, consultez Ajouter des utilisateurs Microsoft Entra B2B Collaboration dans le Portail Azure.

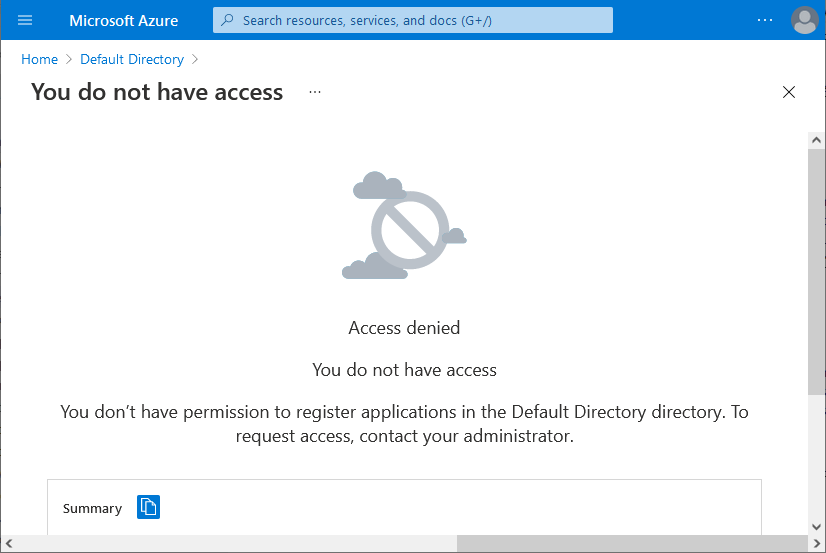

Impossible pour l’utilisateur externe d’inscrire des applications ou de créer des principaux du service

Les utilisateurs externes disposent d'autorisations d'annuaire limitées. Si un utilisateur externe a besoin de pouvoir inscrire des applications ou de créer des principaux du service, vous pouvez l’ajouter au rôle Développeur d’applications dans Microsoft Entra ID. Pour plus d’informations, consultez Ajouter des utilisateurs Microsoft Entra B2B Collaboration dans le Portail Azure.

Nouvel annuaire invisible pour l’utilisateur externe

Si un utilisateur externe a reçu l’autorisation d’accéder à un nouvel annuaire, mais qu’il ne voit pas cet annuaire répertorié dans le portail Azure quand il essaie de basculer vers sa page Annuaires, vérifiez qu’il a bien achevé le processus d’invitation. Pour plus d’informations sur le processus d’invitation, consultez Utilisation d’invitations Microsoft Entra B2B Collaboration.

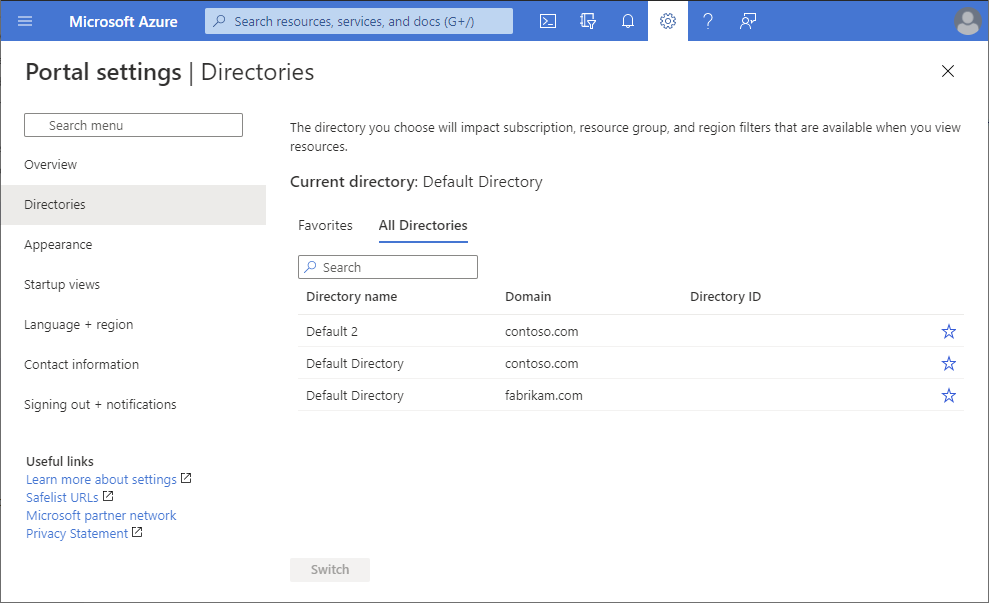

Ressources invisibles pour l’utilisateur externe

Si un utilisateur externe a reçu l’autorisation d’accéder à un annuaire, mais qu’il ne voit pas les ressources auxquelles il est autorisé à accéder dans le portail Azure, vérifiez qu’il a sélectionné le bon annuaire. Un utilisateur externe peut avoir accès à plusieurs annuaires. Pour changer d’annuaire, dans le coin supérieur gauche, sélectionner Paramètres>Annuaires, puis sélectionner l’annuaire approprié.

Étapes suivantes

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour