Gestion de la sécurité dans Azure

Les abonnés Azure peuvent gérer leurs environnements cloud à partir de différents périphériques, comme les stations de travail de gestion, les ordinateurs de développement ou encore les périphériques d’utilisateurs finaux privilégiés, qui disposent d’autorisations spécifiques. Dans certains cas, les fonctions d’administration sont effectuées par le biais de consoles Web, comme le portail Azure. Dans d’autres cas, des connexions directes peuvent aussi être établies avec Azure à partir de systèmes locaux sur des réseaux privés virtuels (VPN), Terminal Services, des protocoles d’application cliente ou le modèle de déploiement Azure Classic (par programmation). Par ailleurs, les points de terminaison de client peuvent être joints au domaine ou isolés et non gérés, comme les tablettes ou les smartphones.

Bien que les fonctions de gestion et d’accès offrent de nombreuses options, le déploiement de cloud peut se révéler plus délicat. La gestion, le suivi et l’audit peuvent être plus complexes pour les actions d’administration. Des menaces de sécurité peuvent également survenir avec l’accès non réglementé aux points de terminaison de client utilisés pour la gestion des services cloud. Les stations de travail personnelles ou communes destinées au développement et à la gestion de l’infrastructure introduisent des menaces imprévisibles, notamment avec la navigation Web (par exemple, lors d’attaques de point d’eau) ou la messagerie électronique (par exemple, ingénierie sociale et hameçonnage).

Les risques d’attaque sont plus importants dans ce type d’environnement : en effet, il est difficile de créer des stratégies et des mécanismes de sécurité pour gérer l’accès aux interfaces Azure (comme SMAPI) à partir de points de terminaison très variés.

Menaces liées à la gestion à distance

Les personnes malveillantes tentent souvent d’obtenir un accès privilégié en compromettant des informations d’identification du compte (attaque par force brute, hameçonnage, collecte d’informations d’identification, etc.) ou en amenant les utilisateurs à exécuter un code malveillant (par exemple, à partir de téléchargements furtifs sur des sites web malveillants ou à partir de pièces jointes présentes dans des courriers électroniques malveillants). L’accès en tout temps et en tout lieu rend les environnements cloud gérés à distance plus vulnérables aux violations de compte.

Même avec un contrôle strict des comptes d’administrateur principal, des comptes d’utilisateur de niveau inférieur peuvent être utilisés pour exploiter les faiblesses d’une stratégie de sécurité. En l’absence d’une formation de sécurité appropriée, des violations de compte peuvent découler de la divulgation accidentelle ou de l’exposition d’informations sur le compte.

Lorsqu’une station de travail utilisateur sert aux tâches d’administration, elle peut être compromise à de nombreux niveaux, que l’utilisateur navigue sur le web, qu’il se serve d’outils tiers et open source, ou qu’il ouvre un document contenant un cheval de Troie.

En règle générale, la plupart des attaques ciblées entraînant des violations de données sont liées à l’exploitation de vulnérabilités du navigateur, aux plug-ins (par exemple, Flash, PDF, Java) et au hameçonnage ciblé sur les ordinateurs de bureau. Ces ordinateurs disposent d’autorisations d’administration ou de service permettant d’accéder aux serveurs dynamiques ou aux périphériques réseau lors du développement ou de la gestion d’autres ressources.

Principes de base pour la sécurité opérationnelle

Pour une gestion et un fonctionnement plus sécurisés, vous pouvez réduire la surface d’attaque d’un client en limitant le nombre de points d’entrée possibles. Cette opération peut être effectuée grâce aux principes de sécurité de « séparation des tâches » et de « séparation des environnements ».

L’isolement des fonctions sensibles évite l’effet domino. Exemples :

- Les tâches d’administration ne doivent pas être associées à des activités susceptibles d’entraîner une compromission (par exemple, un programme malveillant présent dans un e-mail de l’administrateur peut infecter un serveur d’infrastructure).

- La station de travail utilisée pour les opérations ultrasensibles ne doit pas être utilisée pour les activités à haut risque, comme la navigation sur Internet.

La limitation de la surface d’attaque du système par la suppression des logiciels inutiles. Exemple :

- Une station de travail d’administration, de support ou de développement standard n’a pas besoin d’un client de messagerie ni d’autres applications de productivité si elle sert principalement à gérer les services cloud.

Les systèmes clients disposant d’un accès administrateur aux composants d’infrastructure doivent être soumis à une stratégie aussi stricte que possible afin de limiter les risques de sécurité. Exemples :

- Les stratégies de sécurité peuvent inclure des paramètres de stratégie de groupe refusant l’accès libre à Internet à partir de l’appareil, et l’utilisation d’une configuration de pare-feu restrictive.

- Utilisez des réseaux privés virtuels (VPN) de sécurité du protocole Internet (IPsec) si un accès direct est requis.

- Configurez des domaines Active Directory de gestion et de développement distincts.

- Isolez et filtrez du trafic réseau de la station de travail de gestion.

- Utilisez des logiciels anti-programme malveillant.

- Implémentez une authentification multifacteur afin de réduire le risque de vol d’informations d’identification.

La consolidation des ressources d’accès et la suppression des points de terminaison non gérés simplifient également les tâches de gestion.

Mesures de sécurité pour la gestion à distance Azure

Azure propose divers mécanismes de sécurité aux administrateurs responsables de services cloud et de machines virtuelles Azure. Ces mécanismes sont les suivants :

- Authentification et contrôle d’accès en fonction du rôle Azure (Azure RBAC).

- Surveillance, journalisation et audit.

- Certificats et communications chiffrées.

- Portail de gestion Web.

- Filtrage des paquets réseau.

Avec la configuration de la sécurité côté client et le déploiement du centre de données d’une passerelle de gestion, il est possible de restreindre et de superviser l’accès administrateur aux applications et données cloud.

Notes

Certaines recommandations contenues dans cet article peuvent entraîner une augmentation des taux d’utilisation des données, des réseaux ou des ressources de calcul, débouchant sur des coûts de licence ou d’abonnement supplémentaires.

Station de travail renforcée pour la gestion

Le renforcement d’une station de travail permet de conserver uniquement les fonctions les plus essentielles afin de réduire autant que possible la surface d’attaque potentielle. Le renforcement du système inclut la diminution du nombre de services et d’applications, la restriction de l’exécution d’applications, la limitation de l’accès réseau et la mise à jour permanente du système. En outre, une station de travail renforcée pour la gestion permet de faire la distinction entre les outils et les activités d’administration d’une part, et les autres tâches incombant à l’utilisateur final d’autre part.

Dans un environnement d’entreprise local, vous pouvez réduire la surface d’attaque de votre infrastructure physique au travers de réseaux de gestion dédiés, de salles des serveurs avec accès à la carte, et de stations de travail s’exécutant sur des zones protégées du réseau. Dans un cloud ou un modèle informatique hybride, il est plus difficile d’assurer une gestion sécurisée en raison de l’absence d’accès physique aux ressources informatiques. L’implémentation de solutions de protection nécessite une configuration logicielle soignée, des processus axés sur la sécurité et des stratégies exhaustives.

Une emprunte logicielle réduite avec privilèges minimum dans une station de travail verrouillée pour la gestion de cloud (et le développement d’applications) peut limiter les risques d’incident de sécurité grâce à la normalisation des environnements de développement et de gestion à distance. Une station de travail renforcée peut empêcher la compromission de comptes de gestion des ressources cloud principales en fermant les accès couramment utilisés par les logiciels malveillants et les attaques. Plus exactement, vous pouvez utiliser Windows AppLocker et la technologie Hyper-V pour contrôler et isoler le comportement du système client et pour atténuer les menaces, y compris pour le courrier électronique ou la navigation sur Internet.

Sur une station de travail renforcée, l’administrateur exécute un compte d’utilisateur standard (qui bloque l’exécution au niveau administrateur), et les applications associées sont contrôlées au moyen d’une liste verte. Voici les éléments de base d’une station de travail renforcée :

- Analyse et mise à jour corrective actives. Déployez des logiciels anti-programme malveillant, effectuez des analyses régulières de vulnérabilité et mettez à jour toutes les stations de travail en procédant à la dernière mise à jour de sécurité dans les temps.

- Fonctionnalités limitées. Désinstallez toutes les applications qui ne sont pas nécessaires et désactivez les services (de démarrage) inutiles.

- Renforcement du réseau. Utilisez les règles de pare-feu Windows pour autoriser uniquement les adresses IP, les ports et les URL de gestion Azure valides. Assurez-vous que les connexions à distance vers la station de travail sont également bloquées.

- Restriction d’exécution. Autorisez uniquement un ensemble de fichiers exécutables prédéfinis qui sont nécessaires à l’exécution de la gestion (appelé « refus par défaut »). Par défaut, les utilisateurs ne doivent pas être autorisés à exécuter n’importe quel programme, sauf mention spécifique dans la liste d’autorisation.

- Séparation des privilèges. Les utilisateurs de la station de travail de gestion ne doivent pas disposer de privilèges d’administration sur l’ordinateur local lui-même. Ainsi, ils sont dans l’impossibilité de modifier la configuration du système ou les fichiers système, que ce soit de manière intentionnelle ou non.

Vous pouvez mettre en œuvre toutes ces règles à l’aide d’objets de stratégie de groupe dans les services de domaine Active Directory (AD DS) et les appliquer à tous les comptes de gestion par le biais de votre domaine de gestion (local).

Gestion des services, des applications et des données

La configuration des services cloud Azure s’effectue sur le portail Azure ou SMAPI grâce à l’interface de ligne de commande Windows PowerShell ou à une application personnalisée tirant parti de ces interfaces RESTful. Les services utilisant ces mécanismes incluent Microsoft Entra ID, Stockage Azure, les sites web Azure, le réseau virtuel Azure et plus encore.

Les applications déployées sur une machine virtuelle fournissent leurs propres outils et interfaces clients en fonction des besoins, comme la console MMC (Microsoft Management Console), une console de gestion d’entreprise (par exemple, Microsoft System Center ou Windows Intune) ou une autre application de gestion, telle que Microsoft SQL Server Management Studio. Ces outils se trouvent généralement dans un environnement d’entreprise ou sur un réseau client. Ils peuvent dépendre de protocoles réseau spécifiques, comme le protocole RDP (Remote Desktop Protocol), qui nécessitent des connexions directes avec état. Certains peuvent avoir des interfaces web qui ne doivent pas être publiées de façon ouverte ou être librement accessibles sur Internet.

Vous pouvez limiter l’accès à la gestion des services de plateforme et d’infrastructure dans Azure à l’aide de l’authentification multifacteur, aux certificats de gestion X.509 et aux règles de pare-feu. Le portail Azure et SMAPI nécessitent un protocole TLS (Transport Layer Security). Cependant, les services et applications déployés dans Azure vous obligent à prendre des mesures de protection adaptées à l’application. Ces opérations sont souvent plus faciles avec une station de travail renforcée normalisée.

Conseils de sécurité

En général, la sécurisation des stations de travail d’administration pour une utilisation avec le cloud s’apparente aux pratiques utilisées pour les stations de travail locales. Par exemple, la minimisation de la build et des autorisations restrictives. Certains aspects uniques de la gestion du cloud relèvent plutôt de la gestion d’entreprise à distance ou hors bande. Ces derniers incluent l’utilisation et l’audit des informations d’identification, de l’accès à distance sécurisé, ainsi que de la détection des menaces et des interventions associées.

Authentification

Vous pouvez vous servir des restrictions d’ouverture de session Azure dans l’optique de limiter les adresses IP sources pouvant accéder aux outils d’administration et aux demandes d’accès à l’audit. Pour permettre à Azure d’identifier les clients de gestion (stations de travail et/ou applications), vous pouvez configurer SMAPI (avec des outils clients tels que les applets de commande Windows PowerShell) et le portail Azure en vue d’exiger l’installation de certificats de gestion côté client en plus des certificats TLS/SSL. Il est vivement recommandé d’exiger l’application de l’authentification multifacteur pour tous les accès administrateur.

Certains services ou applications déployés dans Azure peuvent avoir leurs propres mécanismes d’authentification pour l’accès à la fois utilisateur et administrateur, tandis que d’autres tirent pleinement avantage de Microsoft Entra ID. De la fédération des informations d’identification par le biais des services de fédération Active Directory (AD FS) à l’utilisation de la synchronisation d’annuaires, en passant par la gestion des comptes d’utilisateur uniquement dans le cloud, l’utilisation de Microsoft Identity Manager (qui fait partie de Microsoft Entra ID P1 ou P2) vous permet de gérer les cycles de vie d’identité entre les ressources.

Connectivité

Plusieurs mécanismes permettent de sécuriser les connexions client vers vos réseaux virtuels Azure. Deux de ces mécanismes (connexion de site à site (S2S) et connexion point à site (P2S)) acceptent la norme IPsec standard (S2S) pour le chiffrement et le tunneling. Lorsque Azure se connecte à un système de gestion des services Azure public, comme le portail Azure, un protocole HTTPS (Hypertext Transfer Protocol Secure) est requis.

Une station de travail renforcée autonome qui ne se connecte pas à Azure par le biais d’une passerelle des services Bureau à distance doit utiliser une connexion de point à site basée sur le protocole SSTP pour créer la connexion initiale au réseau virtuel Azure, puis établir la connexion RDP à des machines virtuelles individuelles à partir du tunnel VPN.

Audit de gestion et application de stratégies

deux approches courantes permettent de sécuriser les processus de gestion : l’audit et l’application de stratégies. Ces deux approches offrent un contrôle complet, mais il n’est pas toujours possible de les utiliser. De plus, chaque approche affiche différents niveaux de risque, de coût et d’effort concernant la gestion de la sécurité, surtout parce qu’il est aussi question du niveau de confiance accordé aux individus et aux architectures système.

La surveillance, la journalisation et l’audit aident à suivre et à comprendre les activités d’administration, mais il n’est pas toujours possible d’auditer toutes les actions en détail compte tenu de la quantité de données générées. Il est toutefois recommandé d’auditer l’efficacité des stratégies de gestion.

L’application de stratégies incluant des contrôles d’accès stricts permet d’instaurer des mécanismes de programmation afin de régir les actions d’administration, et elle garantit l’utilisation de toutes les mesures de protection disponibles. La journalisation fournit une preuve de la mise en application des stratégies et consigne également le nom des personnes impliquées, les lieux choisis et les moments concernés. Avec la journalisation, vous pouvez aussi auditer et recouper les informations liées au respect des stratégies par les administrateurs, et obtenir une preuve d’activité.

Configuration de client

Nous recommandons trois configurations principales pour une station de travail renforcée. Les principales différences entre ces configurations concernent les coûts, la facilité d’utilisation et l’accessibilité dans le cadre d’un profil de sécurité similaire pour toutes les options. Le tableau suivant fournit une brève analyse des avantages et des risques liés à chaque configuration. (Notez que l’expression « PC d’entreprise » fait référence à une configuration d’ordinateur de bureau standard déployée pour tous les utilisateurs du domaine, quel que soit leurs rôles.)

| Configuration | Avantages | Inconvénients |

|---|---|---|

| Station de travail renforcée autonome | Station de travail étroitement contrôlée | Coût plus élevé pour les stations de travail dédiées |

| - | Réduction des risques d’exploitation de l’application | Efforts de gestion accrus |

| - | Séparation nette des responsabilités | - |

| PC d’entreprise servant de machine virtuelle | Réduction des coûts matériels | - |

| - | Séparation des rôles et des applications | - |

Il est important que la station de travail renforcée soit l’hôte et non l’invité, et que rien ne se trouve entre le système d’exploitation hôte et le matériel. Le « principe de source propre » (également appelé « origine sécurisée ») signifie que l’ordinateur hôte doit être renforcé de manière optimale. Autrement, la station de travail renforcée (l’invité) est vulnérable aux attaques portant sur le système sur lequel elle est hébergée.

Vous pouvez isoler des fonctions d’administration au moyen d’images système dédiées pour chaque station de travail renforcée disposant uniquement des outils et des autorisations nécessaires à la gestion des applications cloud et Azure sélectionnées, avec les objets de stratégie de groupe AD DS locaux associés aux tâches requises.

Pour les environnements informatiques sans infrastructure locale (par exemple, sans accès à une instance AD DS locale pour les objets de stratégie de groupe en raison de la présence de tous les serveurs sur le cloud), un service comme Microsoft Intune peut simplifier le déploiement et la maintenance de la configuration des stations de travail.

Station de travail renforcée autonome pour la gestion

Avec une station de travail renforcée autonome, les administrateurs disposent d’un ordinateur de bureau ou d’un ordinateur portable pour les tâches d’administration, et d’un autre ordinateur de bureau ou ordinateur portable pour les tâches restantes. Dans une station de travail renforcée autonome (voir ci-dessous), l’instance locale du pare-feu Windows (ou un pare-feu client tiers) est configurée de manière à bloquer les connexions entrantes, comme le protocole RDP. L’administrateur peut ouvrir une session sur la station de travail renforcée et démarrer une session RDP qui se connecte à Azure après l’établissement d’une connexion VPN avec le réseau virtuel Azure, mais il ne peut pas se connecter à un PC d’entreprise et utiliser le protocole RDP pour se connecter à la station de travail renforcée elle-même.

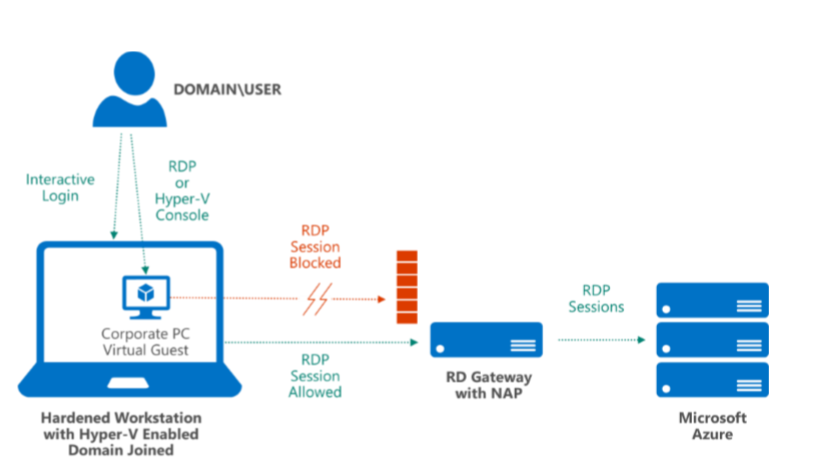

PC d’entreprise servant de machine virtuelle

Si l’utilisation d’une station de travail renforcée autonome distincte coûte trop cher ou n’est pas pratique, la station de travail renforcée peut héberger une machine virtuelle pour les tâches non administratives.

Dans l’optique de contourner plusieurs risques de sécurité liés à l’utilisation d’une station de travail pour la gestion des systèmes et d’autres tâches quotidiennes, vous pouvez déployer une machine virtuelle Windows Hyper-V vers la station de travail renforcée. Cette machine virtuelle sert ainsi de PC d’entreprise. L’environnement des PC d’entreprise peut rester isolé de l’hôte, ce qui réduit la surface d’attaque et supprime la coexistence d’activités quotidiennes de l’utilisateur (par exemple, les e-mails) avec des tâches d’administration sensibles.

La machine virtuelle du PC d’entreprise s’exécute dans un espace protégé et fournit des applications utilisateur. L’hôte reste une « source propre » et applique des stratégies réseau strictes dans le système d’exploitation racine (par exemple, en bloquant l’accès RDP à partir de la machine virtuelle).

Bonnes pratiques

Tenez compte des recommandations supplémentaires suivantes pour la gestion d’applications et de données dans Azure.

Pratiques conseillées et déconseillées

Ne supposez pas que le fait qu’une station de travail soit verrouillée dispense de respecter les autres exigences de sécurité courantes. Le risque est plus important en raison des niveaux d’accès élevés dont disposent généralement les comptes d’administrateur. Le tableau ci-dessous présente des exemples de risques et d’autres pratiques de sécurité.

| À ne pas faire | À faire |

|---|---|

| N’envoyez pas d’informations d’identification administrateur ou d’autres informations sensibles (par exemple, certificats TLS/SSL ou certificats de gestion) par courrier électronique. | Préservez la confidentialité des données en fournissant oralement les noms et les mots de passe de compte (sans les stocker dans la messagerie vocale), installez les certificats client/serveur à distance (par le biais d’une session chiffrée), effectuez des téléchargements à partir d’un partage réseau protégé ou procédez à une distribution manuelle au moyen de supports amovibles. |

| - | Gérez de manière proactive les cycles de vie de votre certificat de gestion. |

| Ne stockez pas de mots de passe non chiffrés ou non hachés dans le système de stockage de l’application (feuilles de calcul, sites SharePoint, partages de fichiers, etc.). | Établissez des principes de gestion de sécurité et des stratégies de renforcement de système, et appliquez-les à votre environnement de développement. |

| Ne partagez pas de comptes ni de mots de passe entre plusieurs administrateurs, et ne réutilisez pas les mots de passe sur plusieurs comptes d’utilisateur ou services, notamment pour les médias sociaux ou d’autres activités non administratives. | Créez un compte Microsoft dédié pour gérer votre abonnement Azure, que vous n’utiliserez pas pour les e-mails personnel. |

| N’envoyez pas de fichiers de configuration par courrier électronique. | Les profils et les fichiers de configuration doivent être installés à partir d’une source approuvée (par exemple, lecteur flash USB chiffré), et non à partir d’un mécanisme qui peut être facilement compromis, comme le courrier électronique. |

| N’utilisez pas de mots de passe d’ouverture de session trop simples ou trop faibles. | Appliquez des stratégies de mot de passe fort, des cycles d’expiration (modification à la première utilisation), des délais d’expiration de la console et l’automatisation des verrouillages de compte. Utilisez un système de gestion de mot de passe client compatible avec l’authentification multifacteur pour l’accès par mot de passe. |

| N’exposez pas les ports de gestion sur Internet. | Verrouillez les ports Azure et les adresses IP afin de limiter l’accès à la gestion. |

| - | Utilisez des pare-feu, des réseaux privés virtuels et une protection d’accès réseau pour toutes les connexions de gestion. |

Opérations Azure

Dans le cadre du fonctionnement d’Azure de Microsoft, les ingénieurs d’exploitation et le personnel du service de support technique qui accèdent aux systèmes de production Azure utilisent des PC stations de travail renforcées avec des machines virtuelles provisionnées dessus pour l’accès au réseau d’entreprise interne et les applications (comme les e-mails, l’intranet, etc.). Tous les ordinateurs stations de travail de gestion sont dotés de modules de plateforme sécurisée (TPM), le lecteur de démarrage hôte est chiffré avec BitLocker et ces composants sont joints à une unité d’organisation spéciale dans le domaine d’entreprise principal de Microsoft.

Le renforcement du système est mis en application au travers de la stratégie de groupe, avec la centralisation des mises à jour logicielles. Pour l’audit et l’analyse, les journaux des événements (par exemple, sur la sécurité et AppLocker) sont collectés auprès de stations de travail de gestion et enregistrés dans un emplacement central.

De plus, des serveurs de rebond dédiés sur le réseau de Microsoft et nécessitant une authentification à deux facteurs permettent de se connecter au réseau de production d’Azure.

Liste de contrôle de sécurité Azure

La limitation du nombre de tâches réalisables par les administrateurs sur une station de travail renforcée réduit la surface d’attaque de votre environnement de gestion et de développement. Utilisez les technologies suivantes pour protéger votre station de travail renforcée :

- Un navigateur web est un point d’entrée clé pour le code malveillant en raison de ses nombreuses interactions avec les serveurs externes. Passez en revue vos stratégies de client et appliquez l’exécution en mode protégé, la désactivation des modules complémentaires et la désactivation des téléchargements de fichiers. Assurez-vous que les avertissements de sécurité s’affichent correctement. Utilisez les zones Internet et créez une liste de sites de confiance pour lesquels vous avez configuré un renforcement raisonnable. Bloquez tous les autres sites et le code intégré du navigateur, comme les contrôles ActiveX et Java.

- Utilisateur standard. Le statut d’utilisateur standard offre un certain nombre d’avantages : il complique notamment le vol d’informations d’identification de l’administrateur par le biais de programmes malveillants. En outre, un compte d’utilisateur standard ne dispose pas de privilèges élevés sur le système d’exploitation racine, et plusieurs options de configuration et API sont verrouillées par défaut.

- Signature de code. La signature de code pour tous les scripts et les outils utilisés par les administrateurs offre un moyen simple de déployer des stratégies de verrouillage d’application. Les hachages ne s’adaptent pas à de rapides changements apportés au code, et les chemins de fichiers ne fournissent pas un niveau élevé de sécurité. Définissez les stratégies d’exécution PowerShell pour les ordinateurs Windows.

- Stratégie de groupe. Créez une stratégie d’administration globale qui s’applique à toute station de travail de domaine utilisée pour la gestion (et bloquez l’accès de toutes les autres), ainsi qu’aux comptes d’utilisateur authentifiés sur ces stations de travail.

- Approvisionnement plus sécurisé. Protégez l’image de votre poste de travail renforcé de référence afin de vous protéger contre la falsification. Utilisez différentes mesures de sécurité, comme le chiffrement et l’isolement, pour stocker des images, des machines virtuelles et des scripts, et pour restreindre l’accès (en vous servant par exemple d’un processus d’archivage/extraction vérifiable).

- Mise à jour corrective. Conservez une build cohérente (ou disposez d’images distinctes pour le développement, les opérations et les autres tâches d’administration), recherchez régulièrement les changements et les logiciels malveillants, tenez la build à jour et activez les machines uniquement lorsque cela nécessaire.

- Gouvernance. Utilisez les objets de stratégie de groupe AD DS pour contrôler toutes les interfaces Windows des administrateurs, comme le partage de fichiers. Incluez les stations de travail de gestion dans l’audit, la surveillance et la journalisation. Effectuez le suivi des accès et de l’utilisation au niveau administrateur et développeur.

Résumé

Une station de travail renforcée pour l’administration de vos services cloud Azure, de vos machines virtuelles et de vos applications peut vous aider à lutter contre de nombreux risques et des menaces découlant de la gestion à distance de l’infrastructure informatique critique. Azure et Windows proposent des méthodes que vous pouvez employer pour protéger et contrôler les communications, l’authentification et le comportement client.

Étapes suivantes

Les ressources suivantes sont disponibles pour fournir des informations générales sur Azure et les services Microsoft associés :

- Sécurisation de l’accès privilégié : obtenez les détails techniques de conception et de création d’une station de travail d’administration sécurisée pour la gestion Azure

- Centre de gestion de la confidentialité Microsoft : approfondissez vos connaissances sur les fonctionnalités de la plateforme Azure qui protègent la structure Azure et les charges de travail s’exécutant sur Azure

- Centre de réponse aux problèmes de sécurité Microsoft : emplacement où les vulnérabilités de sécurité Microsoft, dont les problèmes rencontrés avec Azure, peuvent être rapportées ou signalées par e-mail à l’adresse secure@microsoft.com