Utiliser l’analytique de correspondance pour détecter les menaces

Tirez parti de la veille des menaces générée par Microsoft pour générer des alertes et des incidents de haute fidélité avec la règle Analytique Microsoft Defender Threat Intelligence. Cette règle intégrée dans Microsoft Sentinel met en correspondance des indicateurs avec des journaux CEF (Common Event Format), des événements DNS Windows avec des domaines et indicateurs de menace IPv4, des données Syslog, etc.

Important

L’analyse de correspondance est actuellement en préversion. Voir les Avenant aux conditions d’utilisation supplémentaires pour les préversions de Microsoft Azure pour découvrir plus de conditions juridiques applicables aux fonctionnalités Azure qui sont en version bêta, en préversion ou qui n’ont pas encore été mises en disponibilité générale.

Prérequis

Vous devez installer un ou plusieurs connecteurs de données pris en charge pour produire des alertes et des incidents haute fidélité. Il n’est pas nécessaire de disposer d’une licence Microsoft Defender Threat Intelligence premium. Installez les solutions appropriées à partir du hub de contenu pour connecter ces sources de données :

- Common Event Format

- DNS (préversion)

- syslog

- Journaux d’activité Office

- Journaux d’activité Azure

- Journaux d’activité DNS ASIM

- Sessions réseau ASIM

Par exemple, en fonction de votre source de données, vous pouvez utiliser les solutions et connecteurs de données suivants :

Configurer la règle d’analytique de correspondance

L’analytique de correspondance est configurée lorsque vous activez la règle Microsoft Defender Threat Intelligence Analytics.

Dans la section Configuration, sélectionnez le menu Analytique.

Sélectionnez l’onglet Modèles de règle.

Dans la fenêtre de recherche, entrez Threat intelligence.

Sélectionnez le modèle de règle Microsoft Defender Threat Intelligence Analytics.

Sélectionnez Créer une règle. Les détails de la règle sont en lecture seule et son état par défaut est activé.

Sélectionnez Vérifier>Créer.

Sources de données et indicateurs

L’analytique Microsoft Defender Threat Intelligence (MDTI) établit une correspondance entre vos journaux et les indicateurs de domaine, d’adresse IP et d’URL de la manière suivante :

- Les journaux CEF ingérés dans la table CommonSecurityLog

CommonSecurityLogLog Analytics correspondent aux indicateurs d’URL et de domaine s’ils sont renseignés dans le champRequestURL, et aux indicateurs IPv4 dans le champDestinationIP. - Journaux DNS Windows, où

SubType == "LookupQuery"ingéré dans la tableDnsEventscorrespond aux indicateurs de domaine renseignés dans le champName, et aux indicateurs IPv4 dans le champIPAddresses. - Événements Syslog où

Facility == "cron"ingéré dans la tableSyslogcorrespond aux indicateurs de domaine et IPv4 directement à partir du champSyslogMessage. - Les journaux d’activité Office ingérés dans la table

OfficeActivitycorrespondent aux indicateurs IPv4 directement depuis le champClientIP. - Les journaux d’activité Azure ingérés dans la table

AzureActivitycorrespondent aux indicateurs IPv4 directement depuis le champCallerIpAddress. - Les journaux d’activité DNS ASIM, ingérés dans la table

ASimDnsActivityLogscorrespondent aux indicateurs de domaine s’ils sont renseignés dans le champDnsQuery, et aux indicateurs IPv4 dans le champDnsResponseName. - Les sessions réseau ASIM ingérées dans la table

ASimNetworkSessionLogscorrespondent aux indicateurs IPv4 s’ils sont renseignés dans un ou plusieurs des champs suivants :DstIpAddr,DstNatIpAddr,SrcNatIpAddr,SrcIpAddr,DvcIpAddr.

Triage d’un incident généré par l’analytique de correspondance

Si l’analytique de Microsoft trouve une correspondance, toutes les alertes générées sont regroupées dans des incidents.

Effectuez les étapes suivantes pour trier les incidents générés par la règle Microsoft Defender Threat Intelligence Analytics :

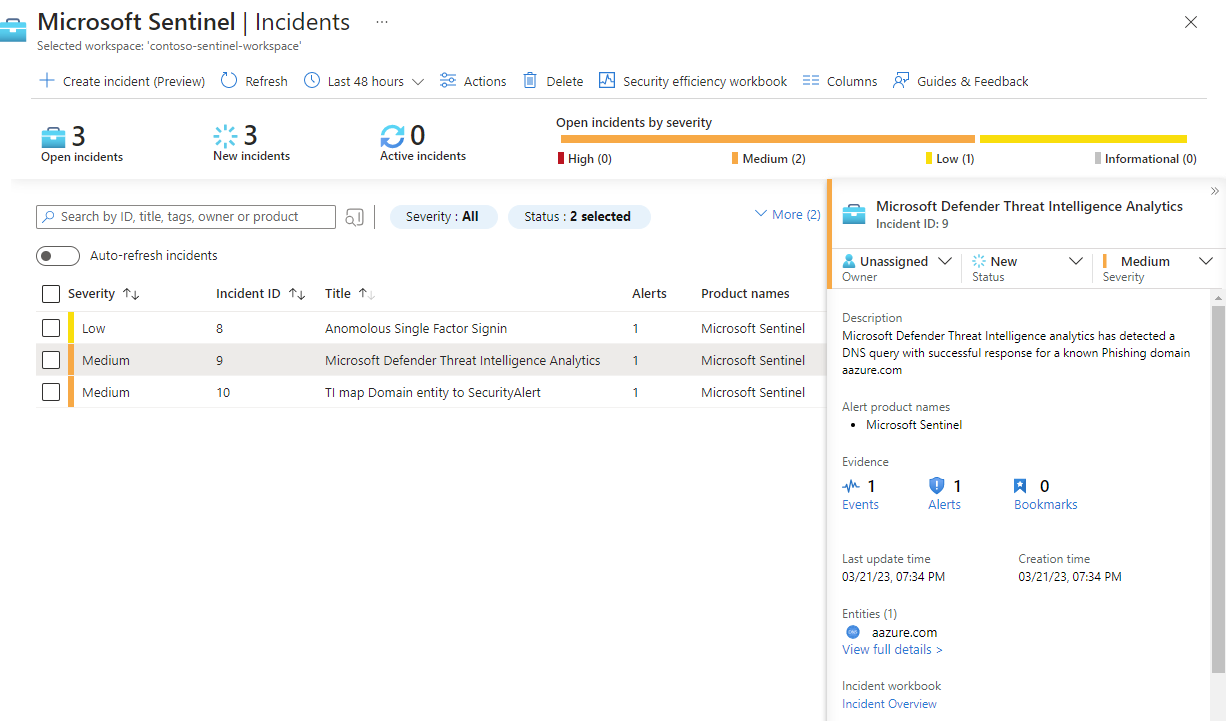

Dans l’espace de travail Microsoft Sentinel dans lequel vous avez activé la règle Analytique Microsoft Defender Threat Intelligence, sélectionnez Incidents, puis recherchez Analytique Microsoft Defender Threat Intelligence.

Tous les incidents trouvés apparaissent dans la grille.

Sélectionnez Afficher tous les détails pour voir les entités et d’autres détails sur l’incident, tels que des alertes spécifiques.

Voici un exemple.

Observez la gravité attribuée aux alertes et à l’incident. Selon la mise en correspondance de l’indicateur, une gravité appropriée de

InformationalàHighest attribuée à une alerte. Par exemple, si l’indicateur est mis en correspondance avec des journaux de pare-feu qui ont autorisé le trafic, une alerte de gravité élevée est générée. Si le même indicateur a été mis en correspondance avec des journaux de pare-feu qui ont bloqué le trafic, l’alerte générée est de gravité faible ou moyenne.Les alertes sont ensuite regroupées par aspect observable de l’indicateur. Par exemple, toutes les alertes générées sur une période de 24 heures qui correspondent au domaine

contoso.comsont regroupées dans un seul incident avec une gravité attribuée selon la gravité d’alerte la plus élevée.Observez les informations de l’indicateur. Lorsqu’une correspondance est trouvée, l’indicateur est publié dans la table

ThreatIntelligenceIndicatorsLog Analytics et apparaît dans la page Veille des menaces. Pour tous les indicateurs publiés à partir de cette règle, la source est définie comme Microsoft Defender Threat Intelligence Analytics.

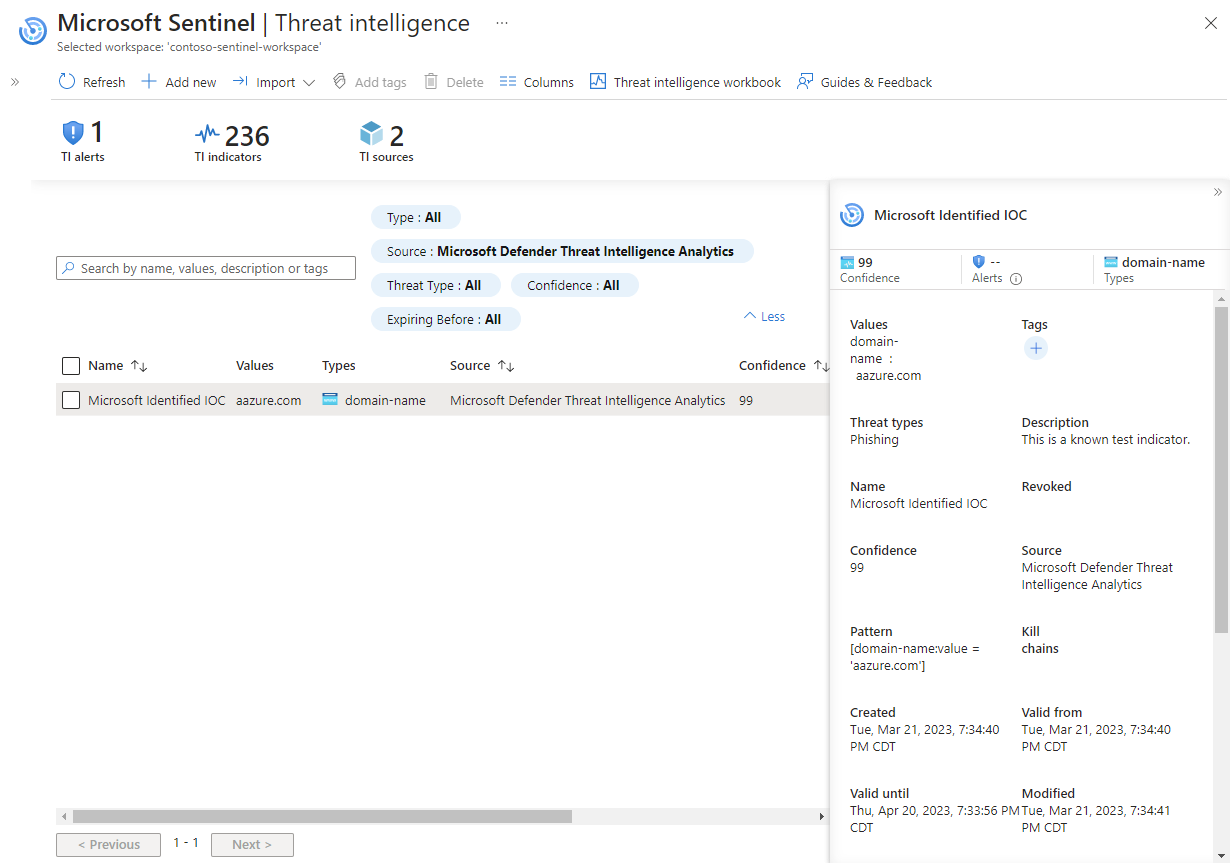

Voici un exemple de la table ThreatIntelligenceIndicators.

Voici un exemple de la page Threat Intelligence.

Obtenir du contexte supplémentaire de Microsoft Defender Threat Intelligence

Outre les alertes et incidents de haute fidélité, certains indicateurs Microsoft Defender Threat Intelligence incluent un lien vers un article de référence dans le portail de la communauté Microsoft Defender Threat Intelligence.

Pour plus d’informations, consultez Qu’est-ce que Microsoft Defender Threat Intelligence ?.

Contenu connexe

Dans cet article, vous avez appris à connecter la veille des menaces générée par Microsoft pour générer des alertes et des incidents. Pour plus d’informations sur la veille des menaces dans Microsoft Sentinel, consultez les articles suivants :

- Travailler avec les indicateurs de menace dans Microsoft Sentinel.

- Connecter Microsoft Sentinel aux flux de renseignements sur les menaces STIX/TAXII.

- Connecter des plateformes de renseignement sur les menaces à Microsoft Sentinel.

- Découvrez les plateformes de renseignement sur les menaces, flux TAXII et enrichissements qui peuvent être facilement intégrés avec Microsoft Sentinel.