Comment bloquer le trafic réseau avec Azure Virtual Network Manager : Portail Azure

Cet article explique comment créer une règle d’administration de la sécurité pour bloquer le trafic réseau entrant sur le port RDP 3389 que vous pouvez ajouter à une collection de règles. Pour plus d’informations, consultez Règles d’administration de la sécurité.

Prérequis

Avant de commencer à configurer les règles d’administration de la sécurité, vérifiez que vous avez effectué les étapes suivantes :

- Vous comprenez chaque élément dans une règle d’administration de la sécurité.

- Vous avez créé une instance Azure Virtual Network Manager.

Créer une configuration SecurityAdmin

Sous Paramètres, sélectionnez Configurations, puis choisissez + Créer.

Sélectionnez Configuration de la sécurité dans le menu déroulant.

Sous l’onglet Informations de base, entrez un N pour identifier cette configuration de sécurité, puis sélectionnez Suivant : Collections de règles.

Ajouter une collection de règles

Entrez un Nom pour identifier cette collection de règles, puis sélectionnez les Groupes de réseaux cibles auxquels vous voulez appliquer cet ensemble de règles.

Ajouter une règle de sécurité

Sélectionnez + Ajouter dans la page Ajouter une collection de règles.

Entrez ou sélectionnez les informations suivantes, puis sélectionnez Ajouter pour ajouter la règle à la collection de règles.

Paramètre Valeur Nom Entrez le nom Deny_RDP pour le nom de la règle. Description Entrez la description de la règle. Priorité* Entrez une valeur comprise entre 0 et 99 pour déterminer la priorité de la règle. Plus la valeur est faible, plus la priorité est élevée. Entrez 1 pour cet exemple. Action* Sélectionnez Refuser pour bloquer le trafic. Pour plus d’informations, consultez Action. Direction* Sélectionnez Entrant, comme vous souhaitez refuser le trafic entrant avec cette règle. Protocole* Sélectionnez le protocole TCP. HTTP et HTTPs sont des ports TCP. Source Type de source Sélectionnez le type de source adresse IP ou balises de service. Adresses IP sources Ce champ s’affiche lorsque vous sélectionnez le type de source Adresse IP. Entrez une adresse IPv4 ou IPv6 ou une plage à l’aide de la notation CIDR. Lors de la définition de plusieurs adresses ou blocs d’adresses séparés par une virgule. Laissez le champ vide pour cet exemple. Balise du service source Ce champ s’affiche lorsque vous sélectionnez le type de source Étiquette de service. Sélectionnez la ou les balises de service pour les services que vous souhaitez spécifier comme source. Pour obtenir la liste des balises prises en charge, consultez balises de service disponibles. Port source Entrez un numéro de port unique ou une plage de ports, par exemple (1024-65535). Lorsque vous définissez plusieurs ports ou plages de ports, séparez-les par une virgule. Pour spécifier n’importe quel port, entrez *. Laissez le champ vide pour cet exemple. Destination Type de destination Sélectionnez le type de destination Adresse IP ou Balises de service. Adresses IP de destination Ce champ s’affiche lorsque vous sélectionnez le type de destination Adresse IP. Entrez une adresse IPv4 ou IPv6 ou une plage à l’aide de la notation CIDR. Lors de la définition de plusieurs adresses ou blocs d’adresses séparés par une virgule. Identification de destination Ce champ s’affiche lorsque vous sélectionnez le type de destination Étiquette de service. Sélectionnez la ou les balises de service pour les services que vous souhaitez spécifier comme destination. Pour obtenir la liste des balises prises en charge, consultez balises de service disponibles. Port de destination Entrez un numéro de port unique ou une plage de ports, par exemple (1024-65535). Lorsque vous définissez plusieurs ports ou plages de ports, séparez-les par une virgule. Pour spécifier n’importe quel port, entrez *. Entrez 3389 pour cet exemple. Répétez les étapes 1-3 pour ajouter d’autres règles à la collection de règles.

Une fois que vous êtes satisfait de toutes les règles que vous voulez créer, sélectionnez Enregistrer pour ajouter la collection de règles à la configuration d’administration de la sécurité.

Sélectionnez ensuite Vérifier + créer, puis Créer pour terminer la configuration de sécurité.

Déployer la configuration de l’administration de la sécurité

Si vous venez de créer une nouvelle configuration d’administrateur de sécurité, veillez à déployer cette configuration pour l’appliquer aux réseaux virtuels du groupe réseau.

Sélectionnez Déploiements sous Paramètres, puis Déployer une configuration.

Activez la case à cocher Inclure l’administration de la sécurité dans votre état visé et choisissez la configuration de sécurité que vous avez créée dans la dernière section du menu déroulant. Choisissez ensuite la ou les régions où vous voulez déployer cette configuration.

Sélectionnez Suivant et Déployer pour déployer la configuration d’administration de la sécurité.

Mettre à jour la configuration de l’administration de la sécurité existante

- Si la configuration de l’administration de la sécurité que vous mettez à jour est appliquée à un groupe réseau contenant des membres statiques, vous devez redéployer la configuration pour qu’elle prenne effet.

- Les configurations d’administration de la sécurité sont appliquées automatiquement aux membres dynamiques dans un groupe réseau.

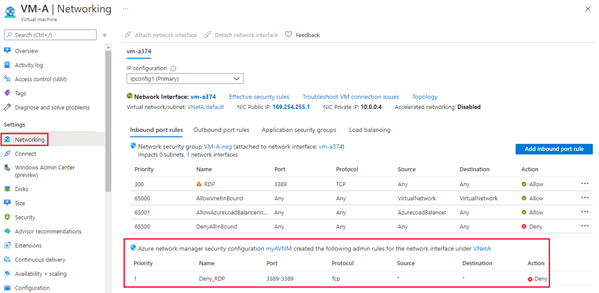

Vérifier les règles d’administration de la sécurité

Accédez aux paramètres de réseau pour une des machines virtuelles dans l’un des réseaux virtuels auxquels vous avez appliqué les règles d’administration de la sécurité. Si vous n’en avez pas, déployez une machine virtuelle de test dans l’un des réseaux virtuels. La machine virtuelle comporte une nouvelle section sous les règles de groupe de sécurité réseau, notamment les règles de sécurité appliquées par Azure Virtual Network Manager.

Étapes suivantes

En savoir plus sur les Règles d’administration de la sécurité.