Configurer un client OpenVPN pour Azure Virtual WAN

Cet article vous permet de configurer des clients pour l’utilisation du protocole OpenVPN®. Vous pouvez également utiliser Azure VPN Client pour vous connecter via le protocole OpenVPN. Pour plus d'informations, consultez Configurer un client VPN pour les connexions P2S OpenVPN.

Avant de commencer

Créez une configuration VPN (point à site) utilisateur. Veillez à sélectionner « OpenVPN » comme type de tunnel. Pour les étapes, consultez Créer une configuration P2S pour Azure Virtual WAN.

Clients Windows

Téléchargez et installez le client OpenVPN (version 2.4 ou plus) depuis le site web OpenVPN officiel.

Recherchez le package de configuration du profil client VPN que vous avez généré et téléchargé sur votre ordinateur. Extrayez le package. Utilisez ensuite le bloc-notes pour ouvrir le fichier de configuration vpnconfig.ovpn à partir du dossier OpenVPN.

Ensuite, recherchez le certificat enfant que vous avez créé. Si vous n’avez pas le certificat, utilisez l’un des liens suivants pour connaître les étapes d’exportation du certificat. Vous utiliserez les informations de certificat à l’étape suivante.

- Instructions sur la passerelle VPN

- Instructions sur Virtual WAN

À partir du certificat enfant, extrayez la clé privée et l’empreinte numérique base64 du fichier .pfx. Il y a plusieurs manières de procéder. Vous devez utiliser OpenSSL sur votre ordinateur. Le fichier profileinfo.txt contient la clé privée et l’empreinte numérique pour l’autorité de certification et le certificat client. Assurez-vous d’utiliser l’empreinte numérique du certificat client.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Basculez vers le fichier vpnconfig.ovpn que vous avez ouvert dans le Bloc-notes. Renseignez la section entre

<cert>et</cert>, en obtenant les valeurs pour$CLIENT_CERTIFICATE,$INTERMEDIATE_CERTIFICATEet$ROOT_CERTIFICATEcomme indiqué dans l’exemple suivant.# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENT_CERTIFICATE $INTERMEDIATE_CERTIFICATE (optional) $ROOT_CERTIFICATE </cert>- Ouvrez le fichier profileinfo.txt de l’étape précédente dans le Bloc-notes. Vous pouvez identifier chaque certificat en examinant la ligne

subject=. Par exemple, si votre certificat enfant se nomme P2SChildCert, votre certificat client sera après l’attributsubject=CN = P2SChildCert. - Pour chaque certificat de la chaîne, copiez le texte (y compris et entre) « -----BEGIN CERTIFICATE-----" et "-----END CERTIFICATE----- ».

- N’incluez une valeur

$INTERMEDIATE_CERTIFICATEque si vous avez un certificat intermédiaire dans votre fichier profileinfo.txt.

- Ouvrez le fichier profileinfo.txt de l’étape précédente dans le Bloc-notes. Vous pouvez identifier chaque certificat en examinant la ligne

Ouvrez profileinfo.txt dans le Bloc-notes. Pour obtenir la clé privée, sélectionnez le texte (y compris et entre) « ---BEGIN PRIVATE KEY--- » et « ---END PRIVATE KEY--- », puis copiez-le.

Revenez au fichier vpnconfig.ovpn dans le Bloc-notes et recherchez cette section. Collez la clé privée, en remplaçant tout le contenu compris entre

<key>et</key>.# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Si vous utilisez la version 2.6 du client OpenVPN, ajoutez l’option « disable-dco » au profil. Cette option ne semble pas être à compatibilité descendante avec les versions précédentes. Elle ne doit donc être ajoutée qu’à la version 2.6 du client OpenVPN.

Ne modifiez aucun autre champ. Utilisez la configuration complétée dans l’entrée client pour vous connecter au VPN.

Copiez le fichier vpnconfig.ovpn dans C:\Program Files\OpenVPN\config folder.

Cliquez avec le bouton droit de la souris sur l’icône OpenVPN de la barre d’état du système et cliquez sur Connecter.

Clients macOS

Important

Seul macOS 10.13 et versions ultérieures sont pris en charge avec le protocole OpenVPN.

Notes

Le client OpenVPN version 2.6 n’est pas encore pris en charge.

Télécharger et installer un client OpenVPN, comme TunnelBlick.

Si vous ne l’avez pas déjà fait, téléchargez le package de profil client VPN à partir du Portail Azure.

Décompressez le profil. Ouvrez le fichier de configuration vpnconfig.ovpn à partir du dossier OpenVPN dans un éditeur de texte.

Renseignez la section du certificat client P2S avec la clé publique du certificat client P2S en base64. Dans un certificat au format PEM, vous pouvez ouvrir le fichier .cer et copier la clé base64 entre les en-têtes de certificat.

Renseignez la section de la clé privée avec la clé privée du certificat client P2S en base64. Pour plus d’informations sur la façon d’extraire une clé privée, consultez Exporter votre clé privée sur le site OpenVPN.

Ne modifiez aucun autre champ. Utilisez la configuration complétée dans l’entrée client pour vous connecter au VPN.

Double-cliquez sur le fichier de profil pour créer le profil dans Tunnelblick.

Lancez Tunnelblick à partir du dossier d’applications.

Cliquez sur l’icône Tunnelblick dans la zone de notification et choisissez l’option de connexion.

Clients iOS

Important

Seul iOS 11.0 et versions ultérieures sont pris en charge avec le protocole OpenVPN.

Notes

Le client OpenVPN version 2.6 n’est pas encore pris en charge.

Installez le client OpenVPN (version 2.4 ou ultérieure) à partir de l’App Store. La version 2.6 n’est pas encore prise en charge.

Si vous ne l’avez pas déjà fait, téléchargez le package de profil client VPN à partir du Portail Azure.

Décompressez le profil. Ouvrez le fichier de configuration vpnconfig.ovpn à partir du dossier OpenVPN dans un éditeur de texte.

Renseignez la section du certificat client P2S avec la clé publique du certificat client P2S en base64. Dans un certificat au format PEM, vous pouvez ouvrir le fichier .cer et copier la clé base64 entre les en-têtes de certificat.

Renseignez la section de la clé privée avec la clé privée du certificat client P2S en base64. Pour plus d’informations sur la façon d’extraire une clé privée, consultez Exporter votre clé privée sur le site OpenVPN.

Ne modifiez aucun autre champ.

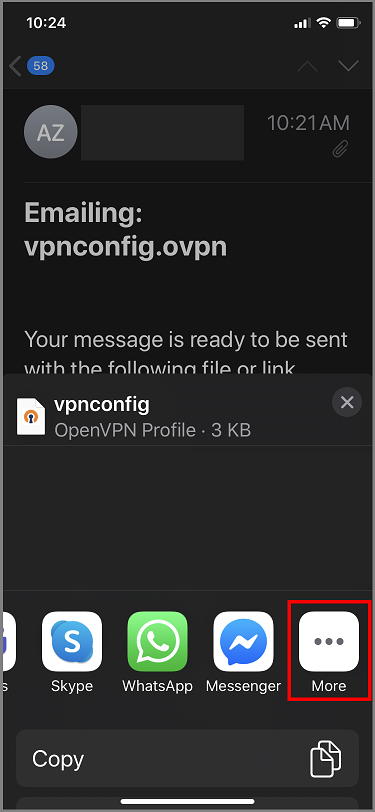

Envoyez par e-mail le fichier de profil (.ovpn) à votre compte de messagerie configuré dans l’application de messagerie sur votre iPhone.

Ouvrez l’e-mail dans l’application de messagerie sur l’iPhone, puis appuyez sur le fichier joint.

Appuyez sur Plus si vous ne voyez pas l’option Copier dans OpenVPN.

Appuyez sur Copier dans OpenVPN.

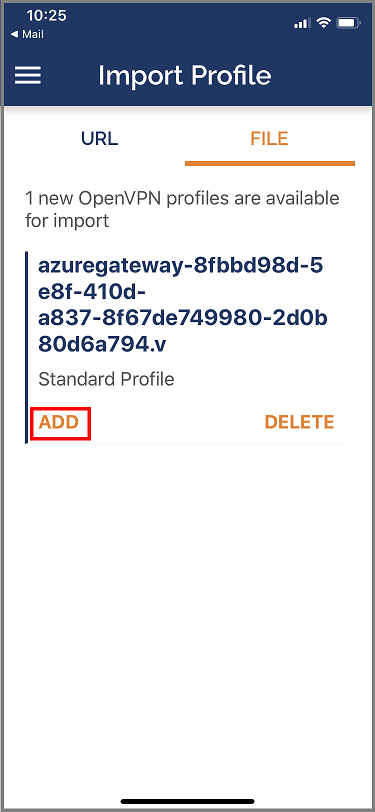

Appuyez sur AJOUTER dans la page Importer un profil.

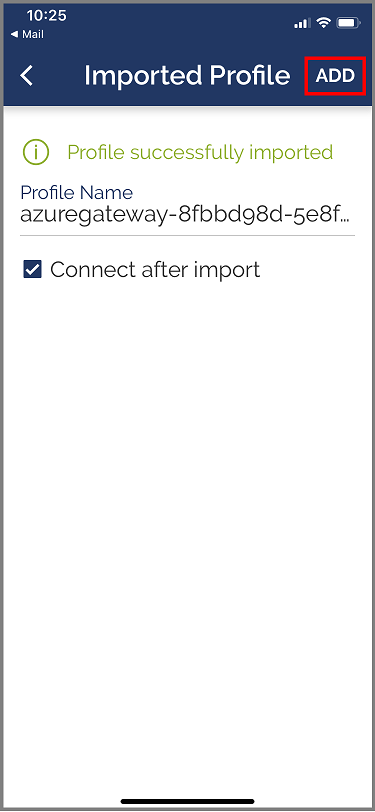

Appuyez sur AJOUTER dans la page Profil importé.

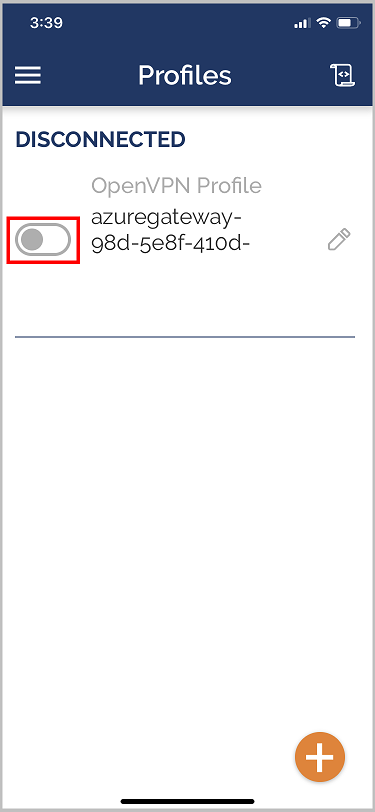

Lancez l’application OpenVPN et faites glisser le commutateur vers la droite dans la page Profil pour vous connecter

Clients Linux

Notes

Le client OpenVPN version 2.6 n’est pas encore pris en charge.

Ouvrez une nouvelle session de terminal. Vous pouvez ouvrir une nouvelle session en appuyant simultanément sur « Ctrl + Alt + t ».

Saisissez la commande suivante pour installer les composants nécessaires :

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartTéléchargez le profil VPN pour la passerelle. Pour y parvenir, accédez à l’onglet Configurations point à site dans le Portail Azure.

Exportez le certificat de client P2S que vous avez créé et chargé dans votre configuration P2S sur la passerelle. Pour obtenir des instructions, consultez Virtual WAN de point à site.

Procédez à l’extraction de la clé privée et de l’empreinte numérique en base 64 à partir du fichier .pfx. Il y a plusieurs manières de procéder. Vous devez utiliser OpenSSL sur votre ordinateur.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Le fichier profileinfo.txt contient la clé privée et l’empreinte numérique pour l’autorité de certification et le certificat client. Assurez-vous d’utiliser l’empreinte numérique du certificat client.

Ouvrez profileinfo.txt dans un éditeur de texte. Pour obtenir l’empreinte numérique du certificat client (enfant), sélectionnez le texte (y compris et entre) « ---BEGIN CERTIFICATE--- » et « ---END CERTIFICATE--- » pour le certificat enfant et copiez-le. Vous pouvez identifier le certificat enfant en examinant la ligne subject=/.

Ouvrez le fichier vpnconfig.ovpn et recherchez la section ci-dessous. Remplacez tout le contenu compris entre « cert » et « / cert ».

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Ouvrez profileinfo.txt dans un éditeur de texte. Pour obtenir la clé privée, sélectionnez le texte (y compris et entre) « ---BEGIN PRIVATE KEY--- » et « ---END PRIVATE KEY--- », puis copiez-le.

Revenez au fichier vpnconfig.ovpn dans votre éditeur de texte et recherchez cette section. Collez la clé privée, en remplaçant tout le contenu compris entre « key » et « /key ».

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Ne modifiez aucun autre champ. Utilisez la configuration complétée dans l’entrée client pour vous connecter au VPN.

Pour vous connecter en utilisant une ligne de commande, tapez la commande suivante :

sudo openvpn --config <name and path of your VPN profile file>&Pour vous connecter à l’aide de l’interface utilisateur graphique, accédez aux paramètres du système.

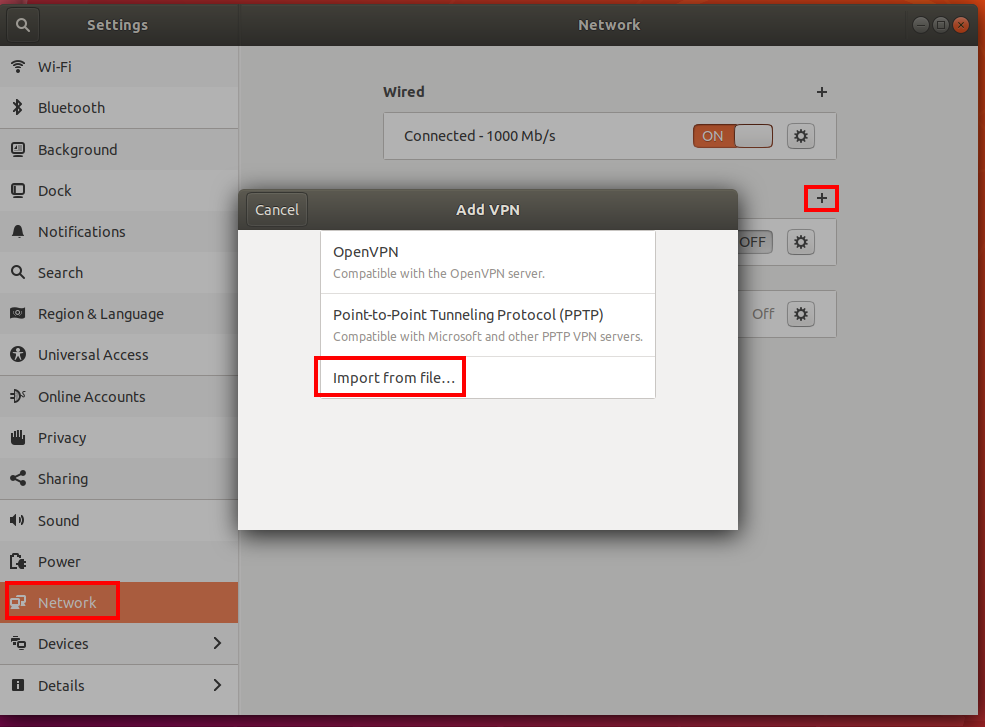

Cliquez sur + pour ajouter une nouvelle connexion VPN.

Sous Ajouter un VPN, choisissez Importer à partir d’un fichier....

Naviguez jusqu’au fichier de profil et double-cliquez dessus ou bien choisissez Ouvrir

Cliquez sur Ajouter dans la fenêtre Ajouter un VPN.

Vous pouvez vous connecter en mettant le VPN sur ON à partir de la page Paramètres réseau, ou sous l’icône de réseau dans la barre d’état système.

Étapes suivantes

Pour plus d’informations sur le VPN utilisateur (point à site), consultez Création de connexions VPN utilisateur.

« OpenVPN » est une marque d’OpenVPN Inc.