Intégrer l’authentification RADIUS de la passerelle VPN Azure avec un serveur NPS pour l’authentification multifacteur

L’article décrit comment intégrer un serveur NPS (Network Policy Server) avec l’authentification RADIUS de passerelle VPN Azure pour fournir une authentification multifacteur (MFA) pour les connexions VPN point à site.

Prérequis

Pour activer l’authentification multifacteur, les utilisateurs doivent être dans Microsoft Entra ID, qui doit être synchronisé à partir de l’environnement local ou cloud. L’utilisateur doit également avoir terminé le processus d’inscription automatique pour l’authentification multifacteur. Si votre authentification multifacteur (MFA) est basée sur du texte (SMS, code de vérification d’application mobile, etc.) et exige que l’utilisateur entre un code ou du texte dans l’interface utilisateur du client VPN, l’authentification ne réussit pas et ne constitue pas un scénario pris en charge. Pour plus d’informations, voir Configurer mon compte pour la vérification en deux étapes

Procédure détaillée

Étape 1 : créer une passerelle de réseau virtuel

Connectez-vous au Portail Azure.

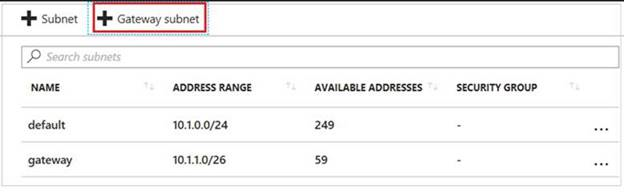

Dans le réseau virtuel qui hébergera la passerelle de réseau virtuel, sélectionnez Sous-réseaux, puis Sous-réseau de passerelle pour créer un sous-réseau.

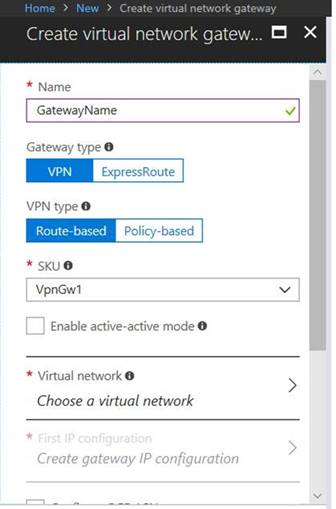

Créez une passerelle de réseau virtuel en spécifiant les paramètres suivants :

Type de passerelle : sélectionnez VPN.

Type de VPN : sélectionnez Route-based.

Référence SKU : sélectionnez un type de référence SKU en fonction de vos besoins.

Réseau virtuel : sélectionnez le réseau virtuel dans lequel vous avez créé le sous-réseau de passerelle.

Étape 2 : configurer le NPS pour l’authentification multifacteur Microsoft Entra

Sur le serveur NPS, installez l’extension NPS pour l’authentification multifacteur Microsoft Entra.

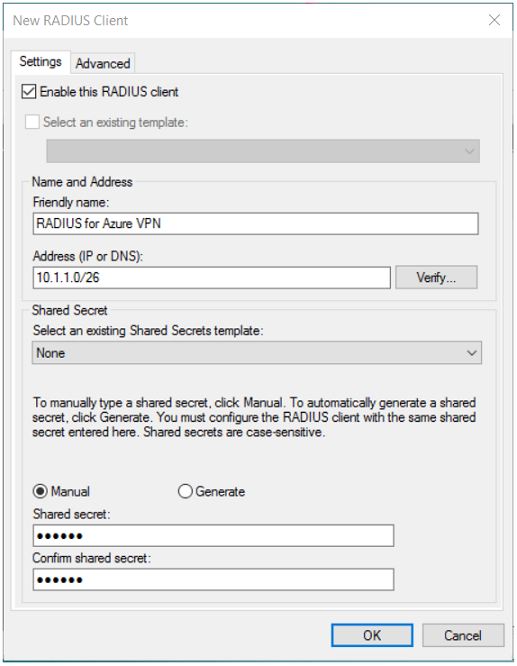

Ouvrez la console NPS, cliquez avec le bouton droit sur Clients RADIUS, puis sélectionnez Nouveau. Créez le client RADIUS en spécifiant les paramètres suivants :

Nom convivial : saisissez n’importe quel nom.

Adresse (IP ou DNS) : indiquez le sous-réseau de passerelle que vous avez créé à l’étape 1.

Secret partagé : saisissez une clé secrète et gardez-la en mémoire pour plus tard.

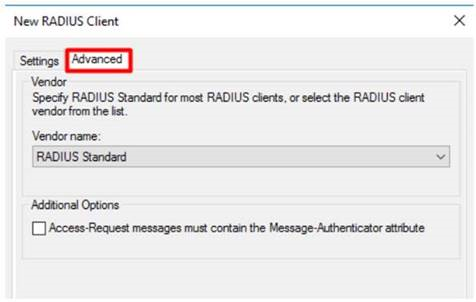

Dans l’onglet Avancé, définissez le nom du fournisseur sur RADIUS Standard et assurez-vous que la case Options supplémentaires n’est pas cochée.

Accédez à Stratégies>Stratégies réseau, double-cliquez sur la stratégie relative aux connexions au serveur de routage et d’accès à distance Microsoft, sélectionnez Accorder l’accès, puis cliquez sur OK.

Étape 3 : configurer la passerelle de réseau virtuel

Connectez-vous au portail Azure.

Ouvrez la passerelle de réseau virtuel que vous avez créée. Assurez-vous que le type de passerelle est défini sur VPN et que le type VPN est Route-based.

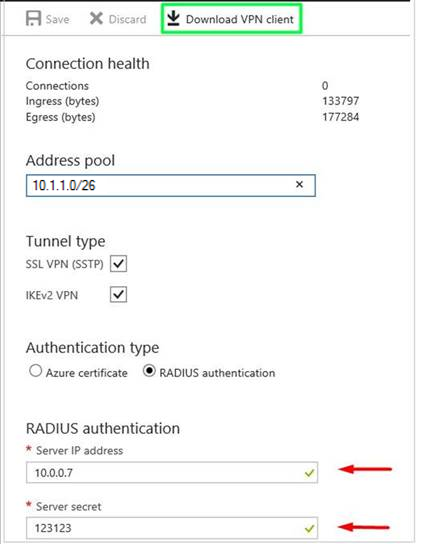

Cliquez sur Configuration point à site>Configurer maintenant, puis spécifiez les paramètres suivants :

Pool d’adresses : indiquez le sous-réseau de passerelle que vous avez créé à l’étape 1.

Type d’authentification : sélectionnez Authentification RADIUS.

Adresse IP du serveur : tapez l’adresse IP du serveur NPS.

Étapes suivantes

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour