Privileged Identity Management (PIM) et pourquoi l’utiliser avec Microsoft Defender pour Office 365

Privileged Identity Management (PIM) est une fonctionnalité Azure qui permet aux utilisateurs d’accéder aux données pendant une période limitée (parfois appelée période de temps limitée). L’accès est « juste-à-temps » pour effectuer l’action requise, puis l’accès est supprimé. PIM limite l’accès des utilisateurs aux données sensibles, ce qui réduit les risques par rapport aux comptes d’administrateur traditionnels avec un accès permanent aux données et à d’autres paramètres. Alors, comment pouvons-nous utiliser cette fonctionnalité (PIM) avec Microsoft Defender pour Office 365 ?

Conseil

L’accès PIM est limité au niveau du rôle et de l’identité pour permettre l’exécution de plusieurs tâches. En revanche, privileged access management (PAM) est limité au niveau de la tâche.

Étapes d’utilisation de PIM pour accorder un accès juste-à-temps à Defender pour Office 365 tâches associées

En configurant PIM pour qu’il fonctionne avec Microsoft Defender pour Office 365, les administrateurs créent un processus permettant à un utilisateur de demander et de justifier les privilèges élevés dont il a besoin.

Cet article utilise le scénario d’un utilisateur nommé Alex dans l’équipe de sécurité. Nous pouvons élever les autorisations d’Alex pour les scénarios suivants :

- Autorisations pour les opérations quotidiennes normales (par exemple, chasse aux menaces).

- Un niveau de privilège temporaire supérieur pour les opérations sensibles moins fréquentes (par exemple, la correction d’e-mails malveillants remis).

Conseil

Bien que l’article inclue des étapes spécifiques pour le scénario comme décrit, vous pouvez effectuer les mêmes étapes pour d’autres autorisations. Par exemple, lorsqu’un travailleur de l’information a besoin d’un accès quotidien dans eDiscovery pour effectuer des recherches et un travail de cas, mais a parfois besoin des autorisations élevées pour exporter des données à partir du organization.

Étape 1. Dans la console Azure PIM de votre abonnement, ajoutez l’utilisateur (Alex) au rôle lecteur sécurité Azure et configurez les paramètres de sécurité liés à l’activation.

- Connectez-vous au Centre Microsoft Entra Administration et sélectionnez Microsoft Entra ID>Rôles et administrateurs.

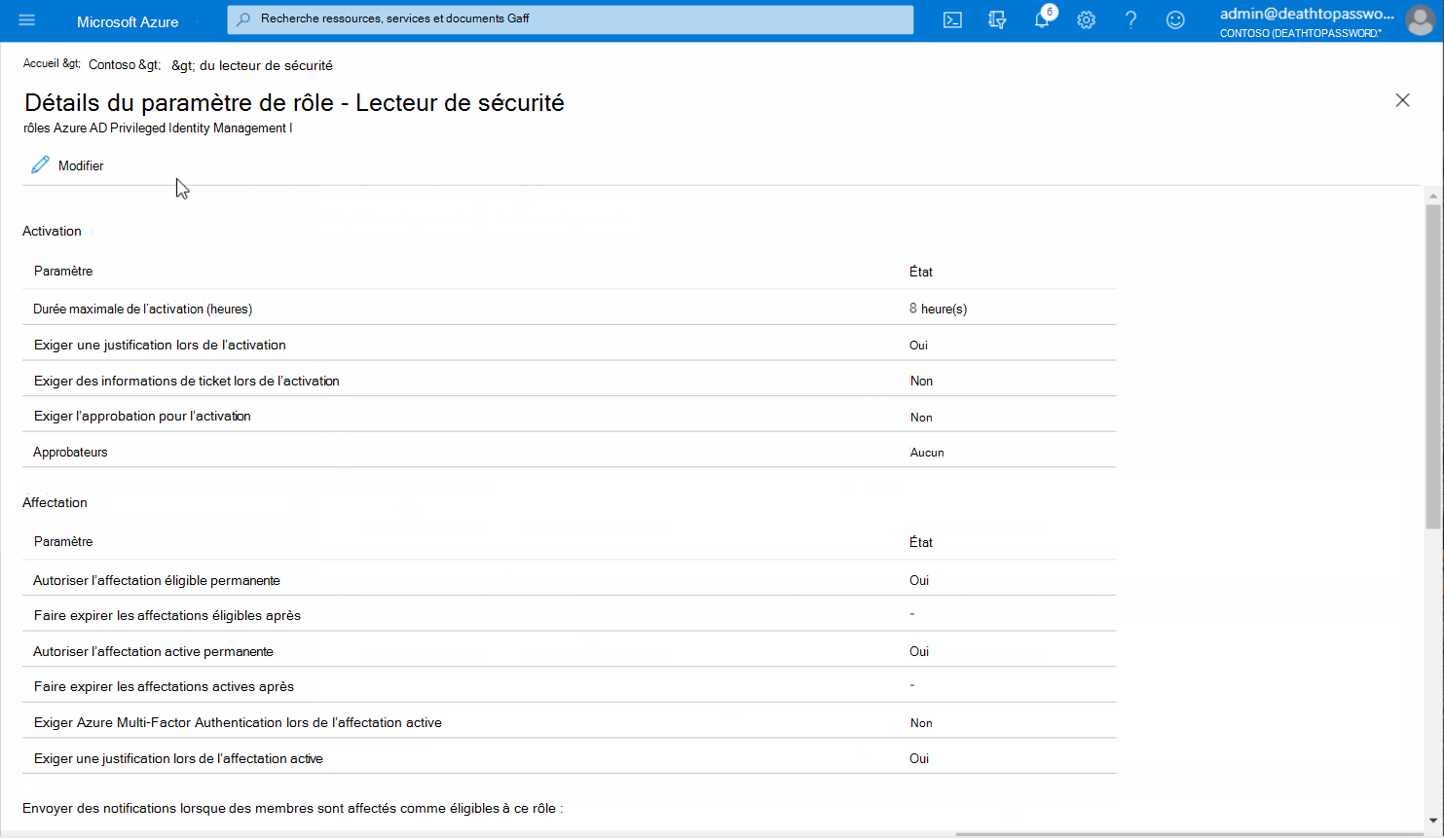

- Sélectionnez lecteur sécurité dans la liste des rôles, puis Paramètres>Modifier

- Définissez la « Durée maximale de l’activation (heures) »sur un jour normal de travail et « Sur l’activation » pour exiger Azure MFA.

- Étant donné qu’il s’agit du niveau de privilège normal d’Alex pour les opérations quotidiennes, décochez Exiger une justification lors de l’activation>Mettre à jour.

- Sélectionnez Ajouter des affectations>Aucun membre sélectionné> , sélectionnez ou tapez le nom pour rechercher le membre approprié.

- Sélectionnez le bouton Sélectionner pour choisir le membre que vous devez ajouter pour les privilèges > PIM, sélectionnez Suivant> n’apporter aucune modification dans la page Ajouter une affectation (les deux types d’affectation Éligibles et Durée éligible définitivement sont des valeurs par défaut) et Attribuer.

Le nom de l’utilisateur (Alex dans ce scénario) apparaît sous Affectations éligibles sur la page suivante. Ce résultat signifie qu’ils sont en mesure d’accéder au rôle avec les paramètres configurés précédemment.

Remarque

Pour obtenir un aperçu rapide de Privileged Identity Management voir cette vidéo.

Étape 2. Create le deuxième groupe d’autorisations (avec élévation de privilèges) requis pour d’autres tâches et attribuer l’éligibilité.

À l’aide de groupes d’accès privilégié, nous pouvons maintenant créer nos propres groupes personnalisés et combiner des autorisations ou augmenter la granularité si nécessaire pour répondre aux besoins et pratiques de votre organisation.

Create un rôle ou un groupe de rôles avec les autorisations requises

Appliquez l’une des méthodes suivantes :

Ou

- Create un rôle personnalisé dans Microsoft Defender XDR contrôle d’accès en fonction du rôle (RBAC) unifié. Pour obtenir des informations et des instructions, consultez Commencer à utiliser Microsoft Defender XDR modèle RBAC unifié.

Pour l’une ou l’autre méthode :

- Utilisez un nom descriptif (par exemple, « Contoso Recherche et Purger PIM »).

- N’ajoutez pas de membres. Ajoutez les autorisations requises, enregistrez, puis passez à l’étape suivante.

Create le groupe de sécurité dans Microsoft Entra ID pour obtenir des autorisations élevées

- Revenez au Centre Microsoft Entra Administration et accédez à Microsoft Entra ID>Groupes>Nouveau groupe.

- Nommez votre groupe Microsoft Entra en fonction de son objectif. Aucun propriétaire ou membre n’est requis pour le moment.

- Définissez Microsoft Entra rôles peuvent être attribués au groupe sur Oui.

- N’ajoutez pas de rôles, de membres ou de propriétaires, créez le groupe.

- Retour dans le groupe que vous avez créé, puis sélectionnez Privileged Identity Management>Activer PIM.

- Dans le groupe, sélectionnez Affectations> éligiblesAjouter des affectations> Ajouter l’utilisateur qui a besoin d’Recherche & purge en tant que rôle membre.

- Configurez le Paramètres dans le volet Accès privilégié du groupe. Choisissez de modifier les paramètres pour le rôle de membre.

- Modifiez le temps d’activation en fonction de votre organisation. Cet exemple nécessite Microsoft Entra l’authentification multifacteur, la justification et les informations de ticket avant de sélectionner Mettre à jour.

Imbriquer le groupe de sécurité nouvellement créé dans le groupe de rôles

Remarque

Cette étape est requise uniquement si vous avez utilisé un groupe de rôles Email & collaboration dans Create un rôle ou un groupe de rôles avec les autorisations requises. Defender XDR RBAC unifié prend en charge les attributions d’autorisations directes aux groupes Microsoft Entra, et vous pouvez ajouter des membres au groupe pour PIM.

Connectez-vous à Security & Compliance PowerShell et exécutez la commande suivante :

Add-RoleGroupMember "<Role Group Name>" -Member "<Azure Security Group>"`

Testez votre configuration de PIM avec Defender pour Office 365

Connectez-vous avec l’utilisateur de test (Alex), qui ne doit pas avoir d’accès administratif dans le portail Microsoft Defender à ce stade.

Accédez à PIM, où l’utilisateur peut activer son rôle de lecteur de sécurité quotidien.

Si vous essayez de vider un e-mail à l’aide de Threat Explorer, vous obtenez une erreur indiquant que vous avez besoin d’autorisations supplémentaires.

PIM une deuxième fois dans le rôle plus élevé, après un court délai, vous devriez maintenant être en mesure de purger les e-mails sans problème.

L’attribution permanente de rôles et d’autorisations d’administration ne s’aligne pas sur l’initiative de sécurité Confiance nulle. Au lieu de cela, vous pouvez utiliser PIM pour accorder un accès juste-à-temps aux outils requis.

Nous remercions l’ingénieur client Ben Harris pour l’accès au billet de blog et aux ressources utilisées pour ce contenu.

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour