Tutoriel : Appliquer l’authentification multifacteur pour les utilisateurs invités B2B

S’applique à :  Tenants de main-d’œuvre

Tenants de main-d’œuvre  Tenants externes (en savoir plus)

Tenants externes (en savoir plus)

Lors d’une collaboration avec des utilisateurs invités B2B externes, il est judicieux de protéger vos applications avec des stratégies d’authentification multifacteur. Les utilisateurs externes doivent donc avoir plus qu’un simple nom d’utilisateur et mot de passe pour accéder à vos ressources. Dans Microsoft Entra ID, vous pouvez atteindre cet objectif avec une stratégie d’accès conditionnel exigeant une authentification multifacteur pour l’accès. Ces stratégies peuvent être appliquées au niveau du locataire, d’une application ou d’un utilisateur individuel invité, de la même façon qu’elles peuvent être activées pour les membres de votre propre organisation. Le locataire de la ressource est toujours responsable de l’authentification multifacteur Microsoft Entra pour les utilisateurs, même si l’organisation de l’utilisateur invité offre des fonctionnalités d’authentification multifacteur.

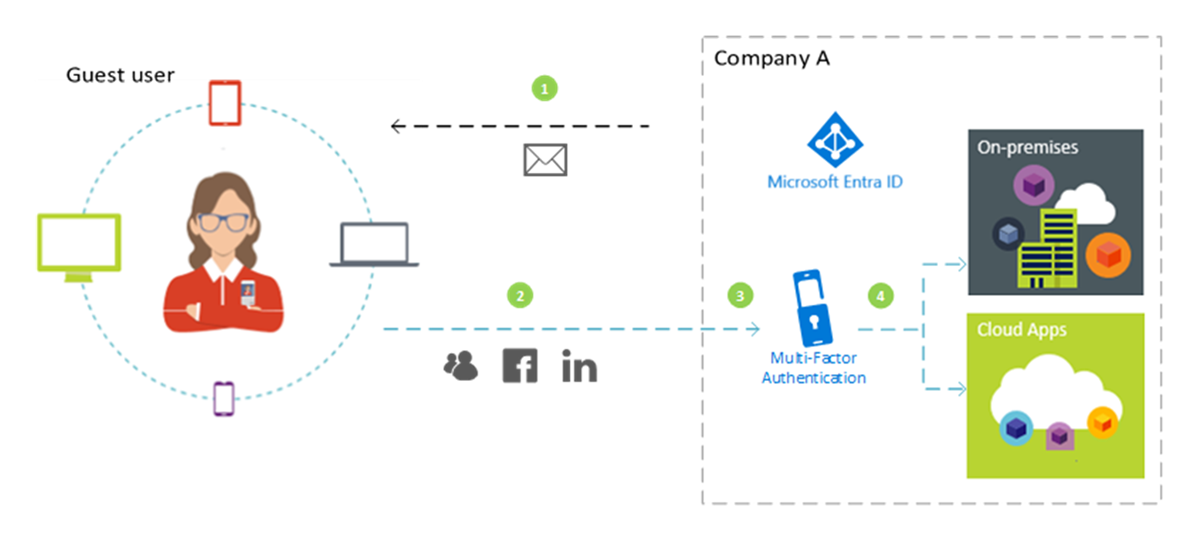

Exemple :

- Un administrateur ou un employé de la société A invite un utilisateur invité à utiliser une application cloud ou locale qui est configurée pour exiger l’authentification multifacteur pour l’accès.

- L’utilisateur invité se connecte avec sa propre identité professionnelle, scolaire ou sociale.

- L’utilisateur est invité à effectuer une demande d’authentification multifacteur.

- L’utilisateur configure l’authentification multifacteur avec la société A et choisit son option d’authentification multifacteur. L’utilisateur est autorisé à accéder à l’application.

Remarque

L’authentification multifacteur Microsoft Entra est effectuée au niveau du locataire de la ressource pour garantir la prévisibilité. Lorsque l’utilisateur invité se connecte, il voit la page de connexion du locataire de ressources affichée en arrière-plan, ainsi que sa propre page de connexion et son logo de société au premier plan.

Ce didacticiel présente les procédures suivantes :

- Tester l’expérience de connexion avant la configuration de l’authentification multifacteur.

- Créer une stratégie d’accès conditionnel qui exige l’authentification multifacteur pour l’accès à une application cloud dans votre environnement. Dans ce tutoriel, nous allons utiliser l’application API Gestion des services Windows Azure pour illustrer le processus.

- Utilisez l’outil What If pour simuler la connexion d’authentification multifacteur.

- Testez votre stratégie d’accès conditionnel.

- Supprimez l’utilisateur de test et la stratégie.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Prérequis

Pour suivre le scénario décrit dans ce didacticiel, vous avez besoin de ce qui suit :

- Accès à édition Microsoft Entra ID P1 ou P2, qui comprend des fonctionnalités de stratégie d’accès conditionnel. Pour appliquer l’authentification multifacteur, vous devez créer une stratégie d’accès conditionnel Microsoft Entra. Les stratégies d’authentification multifacteur sont toujours appliquées à votre organisation, que le partenaire ait ou non des fonctionnalités d’authentification multifacteur.

- Un compte e-mail externe valide que vous pouvez ajouter à votre annuaire de locataires en tant qu’utilisateur invité et vous servir pour la connexion. Si vous ne savez pas comment créer un compte invité, consultez Ajouter un utilisateur invité B2B dans le centre d’administration Microsoft Entra.

Créer un utilisateur invité de test dans Microsoft Entra ID

Conseil

Les étapes de cet article peuvent varier légèrement en fonction du portail à partir duquel vous démarrez.

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

Accédez à Identité>Utilisateurs>Tous les utilisateurs.

Sélectionnez Nouvel utilisateur, puis Inviter un utilisateur externe.

Sous Identité dans l’onglet De base, entrez l’adresse e-mail de l’utilisateur externe. Vous pouvez éventuellement inclure un nom d’affichage et un message d’accueil.

Au besoin, vous pouvez ajouter d’autres détails à l’utilisateur sous les onglets Propriétés et Affectations.

Sélectionnez Evaluer + Inviter pour envoyer automatiquement l’invitation à l’utilisateur invité. Un message Utilisateur invité avec succès apparaît.

Après avoir envoyé l’invitation, le compte d’utilisateur est automatiquement ajouté au répertoire en tant qu’invité.

Tester l’expérience de connexion avant la configuration de l’authentification multifacteur

- Utilisez votre nom d’utilisateur test et votre mot de passe pour vous connecter au centre d’administration Microsoft Entra.

- Vous devriez être en mesure d’accéder au centre d’administration Microsoft Entra en utilisant uniquement vos informations d’identification de connexion. Aucune autre authentification n’est requise.

- Déconnectez-vous.

Créer une stratégie d’accès conditionnel exigeant l’authentification multifacteur

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

Accédez à Protection>Accès conditionnel>Stratégies.

Sélectionnez Nouvelle stratégie.

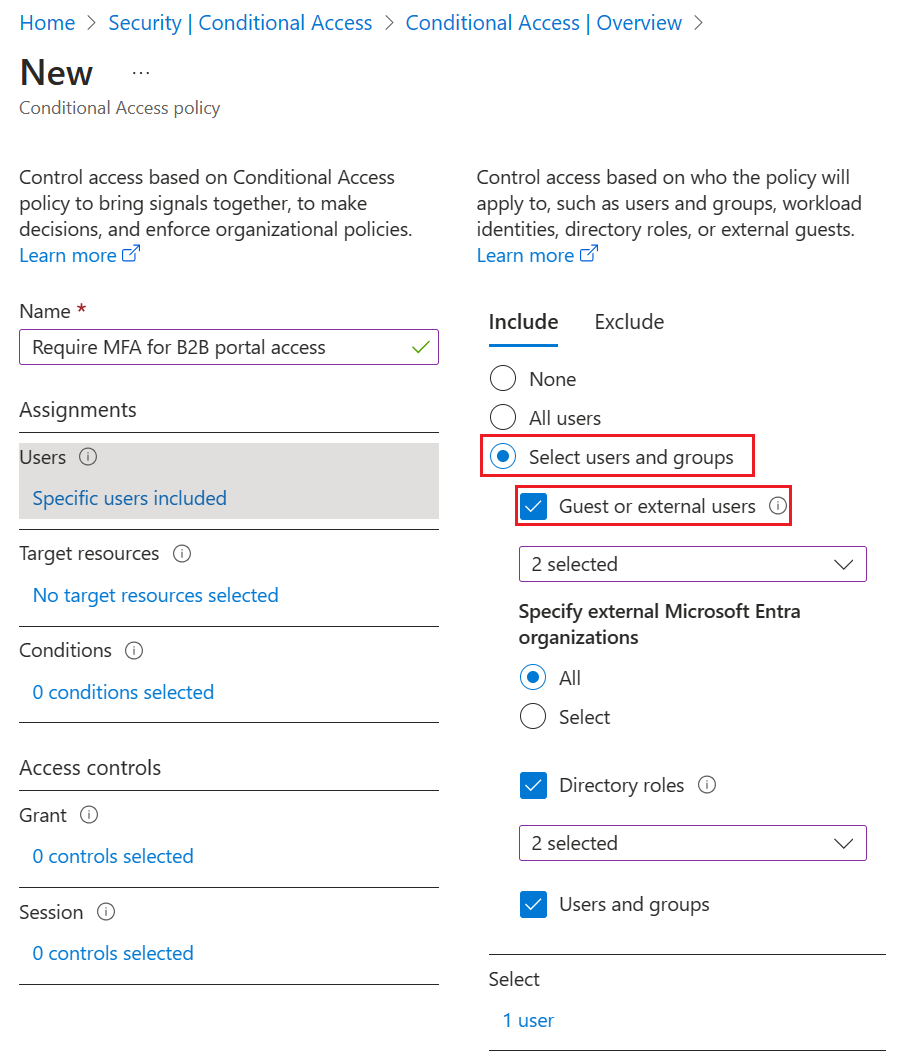

Donnez un nom à votre stratégie, par exemple Exiger l’authentification multifacteur pour l’accès au portail B2B. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

- Sous Inclure, choisissez Sélectionner des utilisateurs et des groupes, puis sélectionnez Utilisateurs invités ou externes. Vous pouvez affecter la stratégie à différents types d’utilisateurs externes, rôles d’annuaire intégrés ou utilisateurs et groupes.

Sous Ressources cibles>(anciennement applications cloud)>Inclure>les ressources Select, choisissez l’API Gestion des services Windows Azure, puis sélectionnez Sélectionner.

Sous Contrôles d’accès>Accorder, sélectionnez Accorder l’accès, Requérir l’authentification multifacteur, et sélectionnez Sélectionner.

Sous Activer une stratégie, sélectionnez Activé.

Cliquez sur Créer.

Utiliser l’option What If pour simuler une connexion

Dans la page Accès conditionnel | Stratégies, sélectionnez What If.

Sélectionnez le lien sous Utilisateur.

Dans la zone de recherche, tapez le nom de votre utilisateur invité de test. Choisissez l’utilisateur dans les résultats de la recherche, puis choisissez Sélectionner.

Sélectionnez le lien sous Applications cloud, actions ou contenu d’authentification. Choisissez Sélectionner des ressources, puis choisissez le lien sous Sélectionner.

Sur la page Applications cloud, dans la liste des applications, choisissez API Gestion des services Windows Azure, puis Sélectionner.

Choisissez What If et vérifiez que votre nouvelle stratégie apparaît sous Résultats de l’évaluation sous l’onglet Stratégies qui vont s’appliquer.

Tester votre stratégie d’accès conditionnel

Utilisez votre nom d’utilisateur test et votre mot de passe pour vous connecter au centre d’administration Microsoft Entra.

Vous devriez voir une demande pour des méthodes d’authentification supplémentaires. Un certain temps peut être nécessaire pour que la stratégie entre en vigueur.

Remarque

Vous pouvez également configurer des paramètres d’accès inter-locataire pour faire confiance à l’authentification MFA du locataire d’accueil Microsoft Entra. Cela permet aux utilisateurs Microsoft Entra externes d’utiliser l’authentification MFA inscrite dans leur propre locataire plutôt que de s’inscrire dans le locataire de la ressource.

Déconnectez-vous.

Nettoyer les ressources

Quand vous n’en avez plus besoin, supprimez l’utilisateur de test et la stratégie d’accès conditionnel de test.

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

Accédez à Identité>Utilisateurs>Tous les utilisateurs.

Sélectionnez l’utilisateur invité, puis sélectionnez Supprimer l’utilisateur.

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

Accédez à Protection>Accès conditionnel>Stratégies.

Dans la liste Nom de la stratégie, sélectionnez le menu contextuel (...) pour votre stratégie de test, puis Supprimer. Sélectionnez Oui pour confirmer.

Étape suivante

Dans ce tutoriel, vous avez créé une stratégie d’accès conditionnel exigeant que les utilisateurs invités utilisent l’authentification multifacteur lors de la connexion à une de vos applications cloud. Pour plus d’informations sur l’ajout d’utilisateurs invités pour la collaboration, consultez Ajouter des utilisateurs Microsoft Entra B2B Collaboration dans le centre d’administration Microsoft Entra.