Configurer des alertes de sécurité pour les rôles Microsoft Entra dans Privileged Identity Management

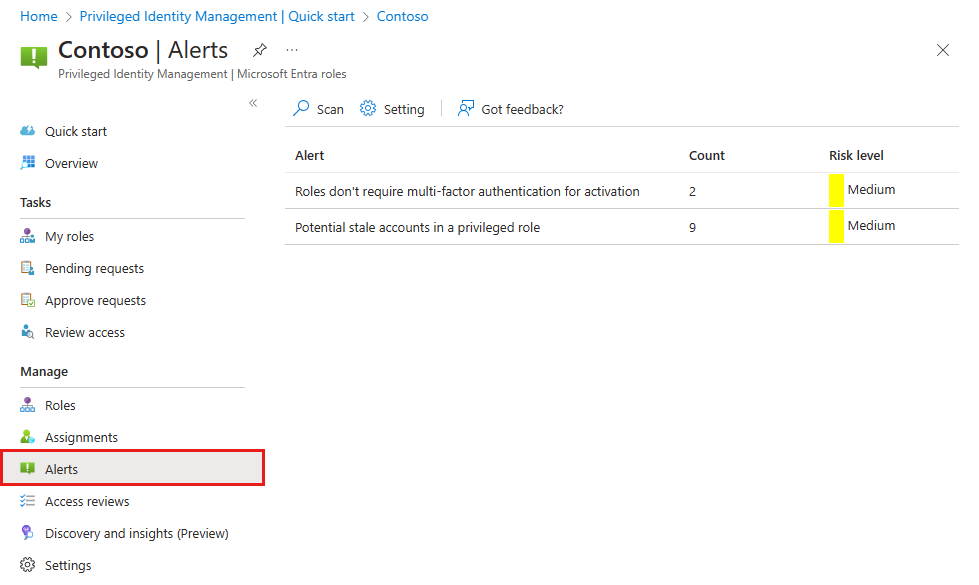

Privileged Identity Management (PIM) génère des alertes en cas d’activité suspecte ou non fiable au sein de votre organisation dans Microsoft Entra ID. Lorsqu’une alerte est déclenchée, elle s’affiche dans le tableau de bord Privileged Identity Management. Sélectionnez l’alerte pour obtenir un rapport qui répertorie les utilisateurs ou les rôles à l’origine de son déclenchement.

Notes

Un événement dans Privileged Identity Management peut générer des Notifications par e-mail vers plusieurs destinataires : les destinataires, les approbateurs ou les administrateurs. Le nombre maximal de notifications envoyées par événement est de 1 000. Si le nombre de destinataires dépasse 1 000, seuls les 1 000 premiers destinataires reçoivent une notification par e-mail. Cela n’empêche pas d’autres responsables, administrateurs ou approbateurs d’utiliser leurs autorisations dans Microsoft Entra ID et Privileged Identity Management.

Conditions de licence :

L’utilisation de Privileged Identity Management nécessite des licences. Pour plus d’informations sur les licences, consultez Principes fondamentaux des licences de gouvernance des ID Microsoft Entra.

Alertes de sécurité

Cette section répertorie toutes les alertes de sécurité pour les rôles Microsoft Entra, et explique comment les corriger et les éviter. Le terme Gravité revêt les significations suivantes :

- Haute : nécessite une action immédiate, car il s’agit d’une violation de stratégie.

- Moyenne : ne nécessite pas d’action immédiate, mais signale une violation potentielle de la stratégie.

- Faible : ne nécessite pas d’action immédiate, mais suggère une modification de la stratégie.

Remarque

Seuls les rôles suivants peuvent lire des alertes de sécurité Privileged Identity Management (PIM) pour des rôles Microsoft Entra : Administrateur général, Administrateur de rôle privilégié, Lecteur global, Administrateur de la sécurité et Lecteur de sécurité.

Les administrateurs n’utilisent pas leurs rôles privilégiés

Gravité : Faible

| Description | |

|---|---|

| Pourquoi reçois-je cette alerte ? | L’affectation de rôles privilégiés à des utilisateurs qui n’en ont pas besoin augmente la probabilité d’une attaque. Il est également plus facile pour les attaquants de passer inaperçus dans des comptes qui ne sont pas activement utilisés. |

| Procédure de résolution | Passez en revue les utilisateurs de la liste et retirez-les des rôles privilégiés dont ils n’ont pas besoin. |

| Prévention | Affectez des rôles privilégiés uniquement aux utilisateurs qui en ont besoin sur le plan professionnel. Planifiez des révisions d’accès régulières pour vérifier que les utilisateurs ont toujours besoin de leur accès. |

| Action d´atténuation dans le portail | Supprime le compte de leur rôle privilégié. |

| Déclencheur | Déclenché si un utilisateur dépasse un nombre spécifié de jours sans activer un rôle. |

| Nombre de jours | Ce paramètre spécifie le nombre maximal de jours, de 0 à 100, pendant lesquels un utilisateur peut rester sans activer un rôle. |

Les rôles ne nécessitent pas d'authentification multifacteur pour l'activation

Gravité : Faible

| Description | |

|---|---|

| Pourquoi reçois-je cette alerte ? | Sans authentification multifacteur, les utilisateurs compromis peuvent activer des rôles privilégiés. |

| Procédure de résolution | Passez en revue la liste des rôles et exigez une authentification multifacteur pour chaque rôle. |

| Prévention | Demander l’authentification multifacteur pour chaque rôle. |

| Action d´atténuation dans le portail | Rend l'authentification multifacteur requise pour l'activation du rôle privilégié. |

L’organisation n’a pas de licence Microsoft Entra ID P2 ou Microsoft Entra ID Governance

Gravité : Faible

| Description | |

|---|---|

| Pourquoi reçois-je cette alerte ? | L’organisation Microsoft Entra actuelle n’a pas de licence Microsoft Entra ID P2 ou Microsoft Entra ID Governance. |

| Procédure de résolution | Passez en revue les informations sur les éditions Microsoft Entra. Effectuez une mise à niveau vers Microsoft Entra ID P2 ou Microsoft Entra ID Governance. |

Comptes périmés potentiels dans un rôle privilégié

Gravité : Moyenne

| Description | |

|---|---|

| Pourquoi reçois-je cette alerte ? | Cette alerte n’est plus déclenchée en fonction de la dernière date de modification du mot de passe d’un compte. Cette alerte concerne les comptes dotés d'un rôle privilégié qui ne se sont pas connectés au cours des n derniers jours, n étant un nombre de jours configurable entre 1 et 365 jours. Ces comptes peuvent être des comptes partagés ou de service, qui ne sont pas gérés et qui sont vulnérables aux attaques. |

| Procédure de résolution | Passez en revue les comptes de la liste. S’ils n’ont plus besoin d’un accès, supprimez-les de leurs rôles privilégiés. |

| Prévention | Vérifiez que les comptes partagés modifient régulièrement leur mot de passe fort en cas de changement des utilisateurs qui connaissent le mot de passe. Passez régulièrement en revue les comptes avec des rôles privilégiés en utilisant des révisions d’accès et supprimez les attributions de rôles qui ne sont plus nécessaires. |

| Action d´atténuation dans le portail | Supprime le compte de leur rôle privilégié. |

| Bonnes pratiques | Les mots de passe des comptes d’accès partagés, de service et d’urgence qui s’authentifient avec un mot de passe et qui sont attribués à des rôles d’administrateur disposant de privilèges élevés, comme Administrateur général ou Administrateur de sécurité, doivent faire l’objet d’une rotation dans les cas suivants :

|

Les rôles sont affectés en dehors de Privileged Identity Management

Gravité : Élevée

| Description | |

|---|---|

| Pourquoi reçois-je cette alerte ? | Les affectations de rôle privilégié effectuées en dehors de Privileged Identity Management ne sont pas analysées correctement et peuvent indiquer une attaque active. |

| Procédure de résolution | Passez en revue les utilisateurs de la liste et retirez-les des rôles privilégiés qui leur ont été attribués en dehors de Privileged Identity Management. Vous pouvez également activer ou désactiver l’alerte et la notification par e-mail qui l’accompagne dans les paramètres de l’alerte. |

| Prévention | Recherchez les endroits où des rôles privilégiés ont été assignés aux utilisateurs en dehors de Privileged Identity Management et interdisez toute future affectation à partir de là. |

| Action d´atténuation dans le portail | Supprime l’utilisateur de leur rôle privilégié. |

Remarque

Azure Active Directory Privileged Identity Management envoie des notifications par e-mail pour le Rôle attribué en dehors de l'alerte PIM lorsque l'alerte est activée à partir des paramètres d'alerte. Pour les rôles Microsoft Entra dans PIM, les e-mails sont envoyés aux Administrateurs de rôles privilégiés, aux administrateurs de sécurité et aux administrateurs généraux qui ont activé la gestion des identités privilégiées. Pour les ressources Azure dans PIM, les e-mails sont envoyés aux Propriétaires et aux Administrateurs d'accès utilisateur.

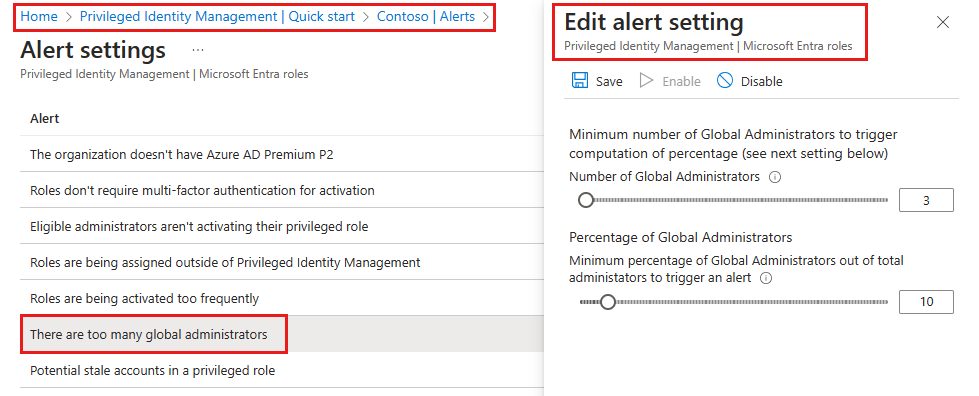

Il y a trop d’administrateurs généraux

Gravité : Faible

| Description | |

|---|---|

| Pourquoi reçois-je cette alerte ? | Administrateur général est le rôle privilégié le plus élevé. Si un administrateur global est compromis, l'attaquant accède à toutes ses autorisations, ce qui met l'ensemble de votre système en danger. |

| Procédure de résolution | Passez en revue les utilisateurs de la liste et supprimez ceux qui n’ont pas un besoin absolu du rôle Administrateur général. Affectez des rôles privilégiés inférieurs à ces utilisateurs. |

| Prévention | Affectez aux utilisateurs le rôle le moins privilégié dont ils ont besoin. |

| Action d´atténuation dans le portail | Supprime le compte de leur rôle privilégié. |

| Déclencheur | Cette alerte se déclenche si deux critères correspondent, et vous pouvez configurer ces deux valeurs. Vous devez tout d’abord atteindre un certain seuil d’attributions de rôle Administrateur général. Puis vous devez réserver un certain pourcentage du total de vos affectations à des rôles d’administrateur général. L’alerte ne s’affiche pas si vous ne remplissez qu’un seul de ces critères. |

| Nombre minimal d’administrateurs généraux | Ce paramètre spécifie le nombre d’attributions de rôle Administrateurs général, de 2 à 100, que vous jugez trop peu nombreux pour votre organisation Microsoft Entra. |

| Pourcentage d'administrateurs généraux | Ce paramètre spécifie le pourcentage minimum d’administrateurs qui sont des administrateurs généraux, de 0 % à 100 %, en dessous duquel vous ne souhaitez pas que votre organisation Microsoft Entra descende. |

Les rôles sont activés trop fréquemment

Gravité : Faible

| Description | |

|---|---|

| Pourquoi reçois-je cette alerte ? | Plusieurs activations au même rôle privilégié par le même utilisateur sont le signe d’une attaque. |

| Procédure de résolution | Passez en revue les utilisateurs de la liste et vérifiez que la durée d’activation de leur rôle privilégié est suffisante pour qu’ils puissent effectuer leurs tâches. |

| Prévention | Assurez-vous que la durée d'activation des rôles privilégiés est suffisamment longue pour permettre aux utilisateurs d'effectuer leurs tâches. Exigez une authentification multifacteur pour les rôles privilégiés dont les comptes sont partagés par plusieurs administrateurs. |

| Action d´atténuation dans le portail | N/A |

| Déclencheur | Se déclenche si un utilisateur active le même rôle privilégié plusieurs fois pendant une période spécifiée. Vous pouvez configurer la période et le nombre d’activations. |

| Période de renouvellement d'activation | Ce paramètre spécifie la période, en jours, heures, minutes et secondes, que vous souhaitez utiliser pour effectuer le suivi des renouvellements suspects. |

| Nombre de renouvellements de l’activation | Ce paramètre spécifie le nombre d’activations, de 2 à 100, pour lesquelles vous souhaitez recevoir des notifications, dans l’intervalle de temps que vous avez choisi. Vous pouvez modifier ce paramètre en déplaçant le curseur ou en tapant un nombre dans la zone de texte. |

Personnaliser les paramètres d’alerte de sécurité

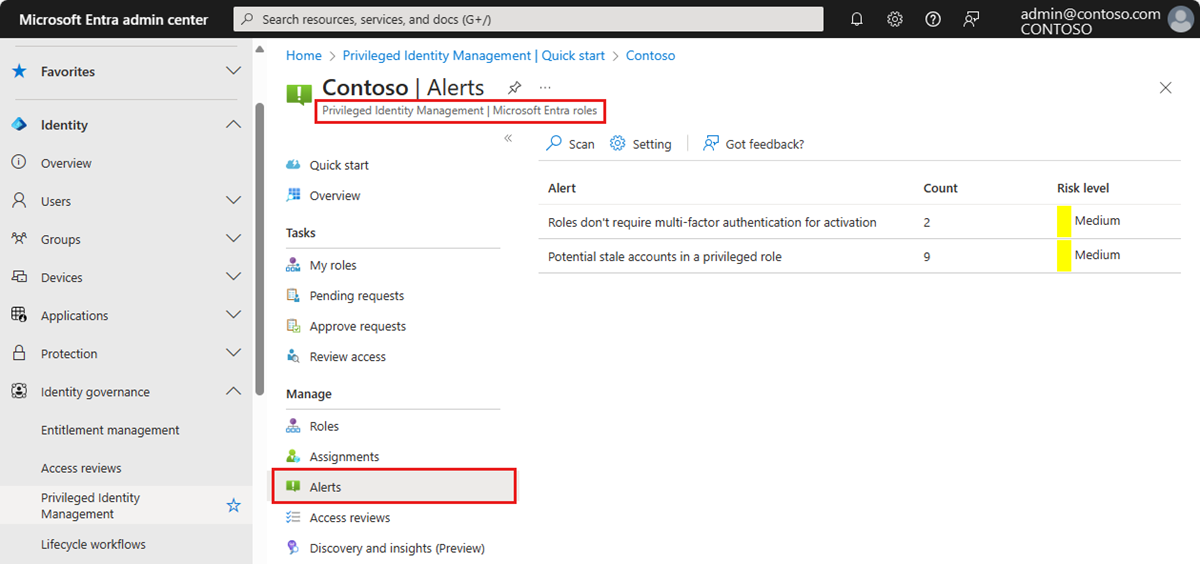

Effectuez ces étapes pour configurer des alertes de sécurité pour les rôles Microsoft Entra dans Privileged Identity Management :

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez à Gouvernance des identités>Gestion des identités privilégiées>Rôles Microsoft Entra>Alertes>Paramètre. Pour plus d’informations sur la façon d’ajouter la mosaïque Privileged Identity Management à votre tableau de bord, consultez Commencer à utiliser Privileged Identity Management.

Personnalisez les paramètres des différentes alertes pour travailler avec votre environnement et les objectifs de sécurité.

Étapes suivantes

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour