Appliquer la fonctionnalité Protection par mot de passe Microsoft Entra en local pour Active Directory Domain Services

La protection par mot de passe Microsoft Entra détecte et bloque les mots de passe faibles connus ainsi que leurs variantes, et peut aussi bloquer d’autres termes faibles, propres à votre organisation. Le déploiement local de protection par mot de passe Microsoft Entra utilise les mêmes listes globales et personnalisées de mots de passe interdits qui sont stockées dans Microsoft Entra ID, et effectue les mêmes vérifications pour les modifications de mot de passe que celles qui sont faites avec Microsoft Entra ID pour les modifications informatiques dans le cloud. Ces vérifications sont effectuées lors des modifications de mot de passe et des événements de réinitialisation de mot de passe par les contrôleurs de domaine Active Directory Domain Services (AD DS) locaux.

Principes de conception

La protection par mot de passe Microsoft Entra est conçue dans le respect des principes suivants :

- Les contrôleurs de domaine ne doivent jamais communiquer directement avec Internet.

- Aucun nouveau port réseau n’est ouvert sur les contrôleurs de domaine.

- Aucune modification du schéma AD DS n’est requise. Le logiciel utilise le conteneur AD DS et les objets de schéma serviceConnectionPoint existants.

- Tout domaine AD DS ou niveau fonctionnel de forêt pris en charge peut être utilisé.

- Le logiciel ne crée pas de compte ni n’en exige dans les domaines AD DS qu’il protège.

- Les mots de passe utilisateur en texte clair ne quittent jamais le contrôleur de domaine, que ce soit pendant les opérations de validation de mot de passe ou à tout autre moment.

- Le logiciel n’est pas dépendant d’autres fonctionnalités de Microsoft Entra. Par exemple, la synchronisation du hachage du mot de passe (PHS) de Microsoft Entra n’est pas requise et n’est pas liée à la protection par mot de passe Microsoft Entra pour son fonctionnement.

- Le déploiement incrémentiel est pris en charge, sous réserve que la stratégie de mot de passe soit appliquée uniquement à l’endroit où l’agent du contrôleur de domaine est installé.

Déploiement incrémentiel

La protection par mot de passe Microsoft Entra prend en charge le déploiement incrémentiel sur les différents contrôleurs de domaine dans un domaine AD DS. Il est important de comprendre ce que cela signifie réellement et quels sont les compromis.

Le logiciel de l’agent du contrôleur de domaine pour la protection par mot de passe Microsoft Entra ne peut valider les mots de passe que s’il est installé sur un contrôleur de domaine, et uniquement pour des changements de mot de passe envoyés à ce contrôleur de domaine. Il n’est pas possible de contrôler quels contrôleurs de domaine sont choisis par les ordinateurs clients Windows pour le traitement des changements de mot de passe utilisateur. Afin de garantir un comportement cohérent et la mise en application universelle de la sécurité de la protection par mot de passe Microsoft Entra, le logiciel de l’agent du contrôleur de domaine doit être installé sur tous les contrôleurs de domaine au sein d’un domaine.

De nombreuses organisations souhaitent, par prudence, tester la protection par mot de passe Microsoft Entra sur un sous-ensemble de leurs contrôleurs de domaine avant de procéder à un déploiement complet. Pour rendre ce scénario possible, la protection par mot de passe Microsoft Entra prend en charge le déploiement partiel. Le logiciel de l’agent du contrôleur de domaine sur un contrôleur de domaine donné valide activement les mots de passe, même si ce logiciel n’est pas installé sur les autres contrôleurs de domaine du domaine en question. Des déploiements partiels de ce type ne sont pas sécurisés, et ils ne sont donc pas recommandés à des fins autres que de test.

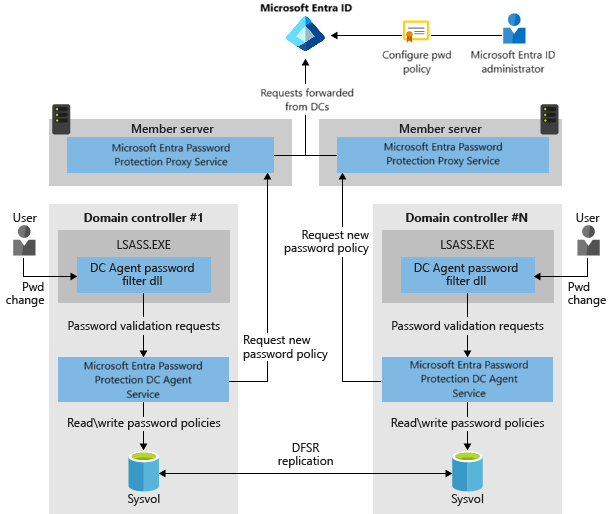

Diagramme architectural

Avant de déployer la protection par mot de passe Microsoft Entra dans un environnement local AD DS, il est important d’en comprendre le concept et les fonctions sous-jacentes. Le diagramme suivant montre comment les composants de la protection par mot de passe Microsoft Entra opèrent ensemble :

- Le service proxy de protection par mot de passe Microsoft Entra s’exécute sur toute machine jointe au domaine dans la forêt AD DS existante. L’objectif principal du service est de transférer les requêtes de téléchargement de stratégie de mot de passe des contrôleurs de domaine à Microsoft Entra ID, puis de renvoyer les réponses de Microsoft Entra ID au contrôleur de domaine.

- La DLL de filtre de mot de passe de l’agent du contrôleur de domaine reçoit les demandes de validation de mot de passe utilisateur du système d’exploitation. Le filtre les transmet au service de l’agent du contrôleur de domaine qui s’exécute localement sur le contrôleur de domaine.

- Le service de l’agent du contrôleur de domaine de la protection par mot de passe Microsoft Entra reçoit les requêtes de validation de mot de passe en provenance de la DLL de filtre de mot de passe de l’agent du contrôleur de domaine. Le service de l’agent du contrôleur de domaine les traite en appliquant la stratégie de mot de passe en vigueur (disponible localement) et retourne le résultat réussite ou échec.

Comment fonctionne la protection par mot de passe Microsoft Entra

Les composants locaux de la protection par mots de passe Microsoft Entra fonctionnent comme suit :

Chaque instance du service proxy de la protection par mot de passe Microsoft Entra se signale aux contrôleurs de domaine de la forêt en créant un objet serviceConnectionPoint dans Active Directory.

Chaque service de l’agent du contrôleur de domaine pour la protection par mot de passe Microsoft Entra crée également un objet serviceConnectionPoint dans Active Directory. Cet objet est principalement utilisé pour la création de rapports et les diagnostics.

Le service DC Agent est chargé de lancer le téléchargement d’une nouvelle stratégie de mot de passe à partir de Microsoft Entra ID. La première étape consiste à localiser un service proxy de protection par mot de passe Microsoft Entra en recherchant dans la forêt les objets de proxy serviceConnectionPoint.

Quand un service proxy disponible est trouvé, l’agent du contrôleur de domaine envoie une demande de téléchargement de stratégie de mot de passe à ce service proxy. Le service proxy envoie à son tour la requête à Microsoft Entra ID, puis renvoie la réponse au service de l’agent du contrôleur de domaine.

Après réception d’une nouvelle stratégie de mot de passe de Microsoft Entra ID, le service de l’agent du contrôleur de domaine stocke la stratégie dans un dossier dédié à la racine du partage de dossiers sysvol de son domaine. Le service de l’agent du contrôleur de domaine supervise également ce dossier, au cas où des stratégies plus récentes s’y répliqueraient à partir d’autres services de l’agent du contrôleur de domaine dans le domaine.

Le service de l’agent du contrôleur de domaine demande toujours une nouvelle stratégie au démarrage. Après démarrage, le service de l’agent du contrôleur de domaine vérifie toutes les heures l’âge de la stratégie en vigueur disponible localement. Si la stratégie a plus d’une heure, l’agent du contrôleur de domaine demande à Microsoft Entra ID une nouvelle stratégie via le service proxy, comme décrit précédemment. Si la stratégie actuelle n’a pas plus d’une heure, l’agent du contrôleur de domaine continue de l’utiliser.

Lorsque des événements de modification de mot de passe sont reçus par un contrôleur de domaine, la stratégie mise en cache est utilisée pour déterminer si le nouveau mot de passe est accepté ou rejeté.

Considérations et fonctionnalités principales

- Chaque fois qu’une stratégie de la protection par mot de passe Microsoft Entra est téléchargée, elle devient spécifique à un locataire. En d’autres termes, les stratégies de mot de passe sont toujours une combinaison de la liste globale des mots de passe interdits de Microsoft et de la liste des mot de passe interdits personnalisée par le client.

- L’agent du contrôleur de domaine communique avec le service proxy via RPC sur TCP. Le service proxy écoute ces appels sur un port RPC statique ou dynamique en fonction de la configuration.

- L’agent du contrôleur de domaine n’écoute jamais un port réseau disponible.

- Le service proxy n’appelle jamais le service de l’agent du contrôleur de domaine.

- Le service proxy est sans état. Il ne met jamais en cache les stratégies ou tout autre état téléchargé à partir d’Azure.

- L’inscription du proxy fonctionne en ajoutant des informations d’identification au principal du service AADPasswordProtectionProxy. Ne vous inquiétez pas des événements dans les journaux d’audit lorsque cela se produit.

- Le service de l’agent du contrôleur de domaine utilise toujours la stratégie de mot de passe la plus récente disponible localement pour évaluer le mot de passe d’un utilisateur. Si aucune stratégie de mot de passe n’est disponible sur le contrôleur de domaine local, le mot de passe est accepté automatiquement. Lorsque cela se produit, un message d’événement est journalisé pour avertir l’administrateur.

- La protection par mot de passe Microsoft Entra n’est pas un moteur d’application de stratégie en temps réel. Il peut exister un décalage entre le moment où la configuration de la stratégie de mot de passe est modifiée dans Microsoft Entra ID et celui où cette modification atteint tous les contrôleurs de domaine pour y être appliquée.

- La protection par mot de passe Microsoft Entra complète les stratégies de mot de passe AD DS existantes. Elle ne les remplace pas. Cela englobe toutes les autres DLL de filtre de mot de passe tierces qui peuvent être installées. Avant d’accepter un mot de passe, AD DS exige toujours que tous les composants de validation de mot de passe marquent leur accord.

Liaison forêt\locataire de la protection par mot de passe Microsoft Entra

Le déploiement de la protection par mot de passe Microsoft Entra dans une forêt AD DS nécessite l’inscription de cette forêt auprès de Microsoft Entra ID. Chaque service proxy déployé doit également être inscrit auprès de Microsoft Entra ID. Ces inscriptions de forêt et de proxy sont associées avec un locataire Microsoft Entra spécifique, qui est implicitement identifié par les informations d’identification utilisées lors de l’inscription.

La forêt AD DS et tous les services proxy déployés au sein d’une forêt doivent être inscrits auprès du même locataire. Il n’est pas possible d’avoir une forêt AD DS ou des services proxy au sein de cette forêt inscrits auprès d’autres locataires Microsoft Entra. La configuration erronée d’un déploiement se traduit notamment par l’impossibilité de télécharger des stratégies de mot de passe.

Remarque

Les clients qui disposent de plusieurs locataires Microsoft Entra doivent donc choisir un locataire distinct pour inscrire chaque forêt à des fins de protection des mots de passe Microsoft Entra.

Télécharger

Les deux programmes d’installation d’agent requis pour la protection par mot de passe Microsoft Entra sont disponibles dans leCentre de téléchargement Microsoft.

Étapes suivantes

Pour vous familiariser avec l’utilisation locale de la protection par mot de passe Microsoft Entra, procédez comme suit :

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour