Tutoriel : Migrer vos applications d'Okta vers Microsoft Entra ID

Dans ce didacticiel, vous apprendrez comment migrer vos applications d'Okta vers Microsoft Entra ID.

Prérequis

Pour gérer l'application dans Microsoft Entra ID, vous avez besoin de :

- Un compte utilisateur Microsoft Entra. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- Un des rôles suivants : Administrateur d’application cloud, Administrateur d’application ou propriétaire du principal de service.

Créer un inventaire des applications Okta actuelles

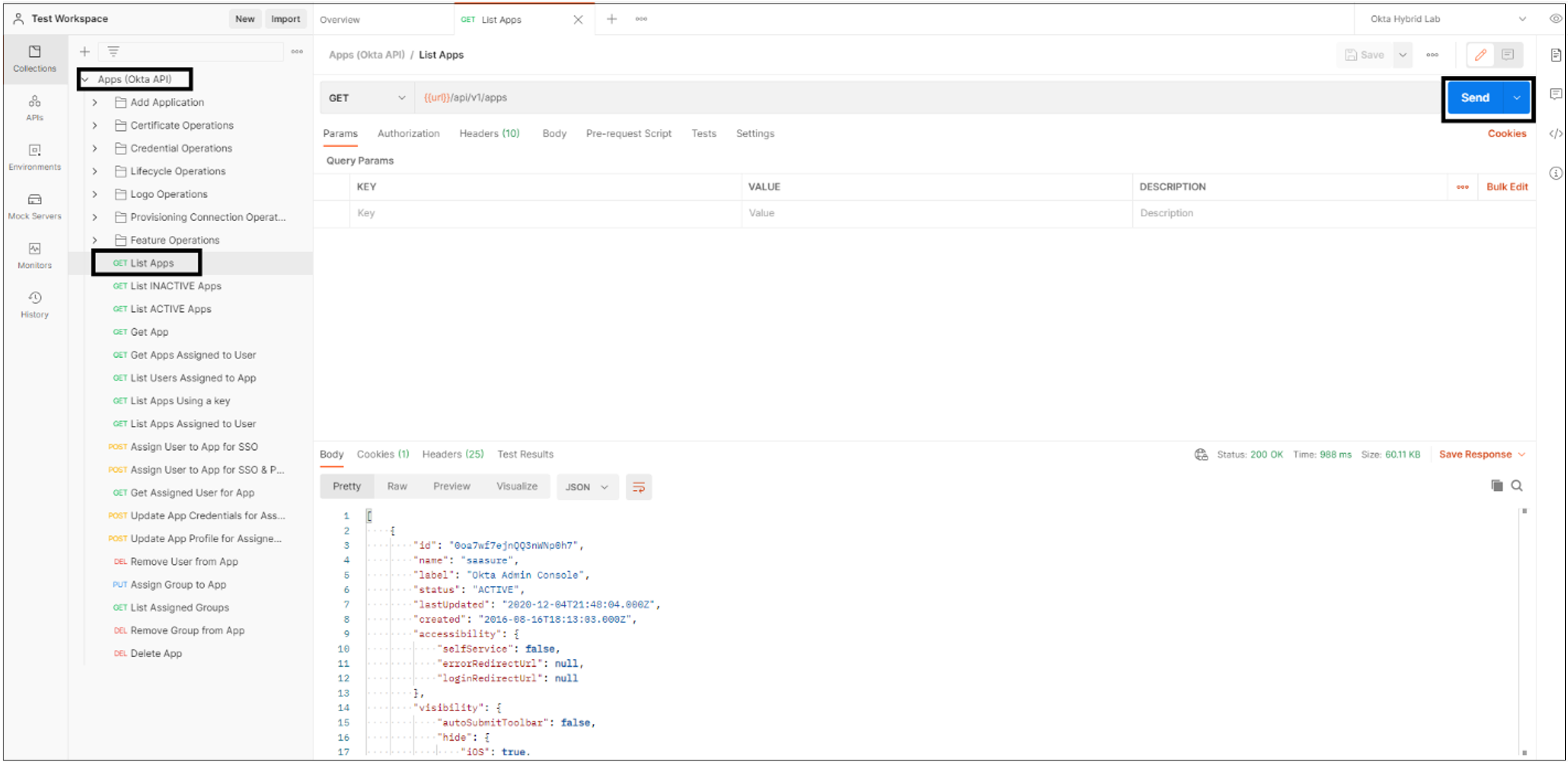

Avant la migration, documentez les paramètres actuels de l’environnement et de l’application. Vous pouvez utiliser l’API Okta pour collecter ces informations. Utilisez un outil d’exploration d’API tel que Postman.

Pour créer un inventaire d’applications :

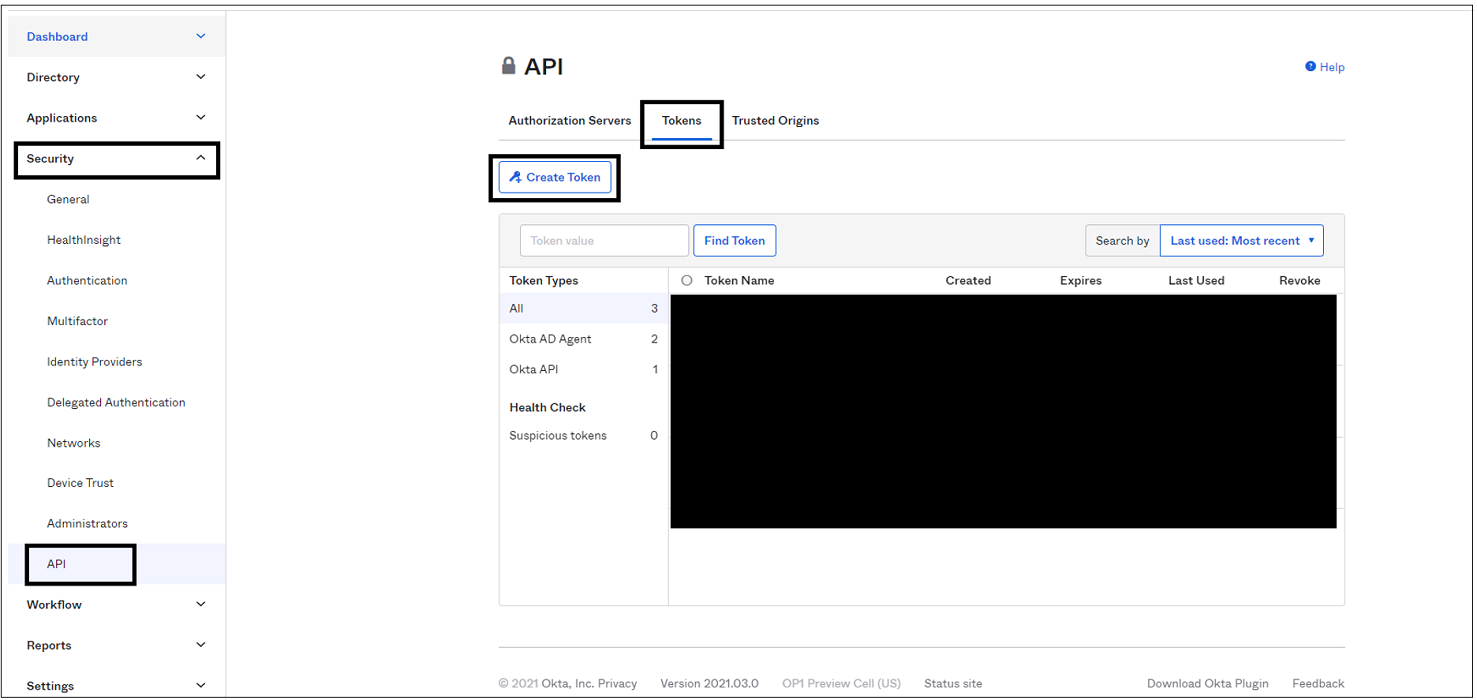

Avec l’application Postman, à partir de la console d’administration Okta, générez un jeton d’API.

Dans le tableau de bord de l’API, sous Sécurité, sélectionnez Jetons>Créer un jeton.

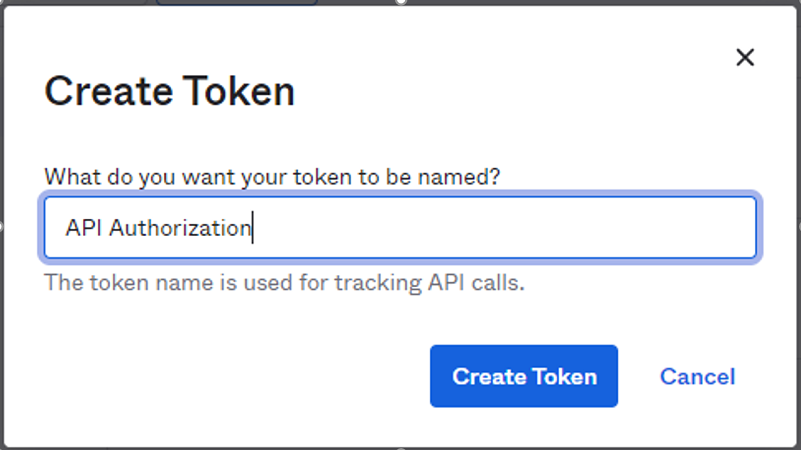

Entrez un nom de jeton, puis sélectionnez Créer un jeton.

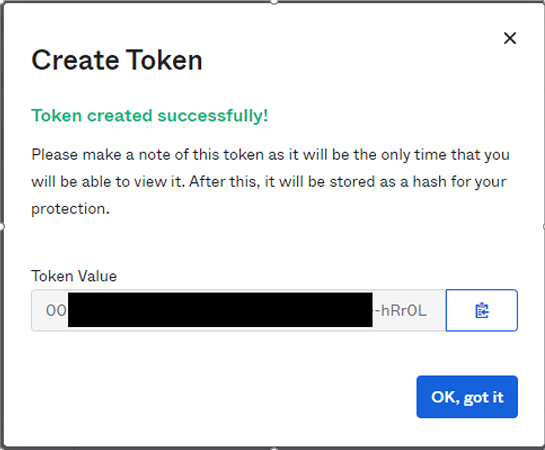

Enregistrez la valeur du jeton et sauvegardez-la. Une fois que vous avez sélectionné OK, vous l’avez obtenu, il n’est pas accessible.

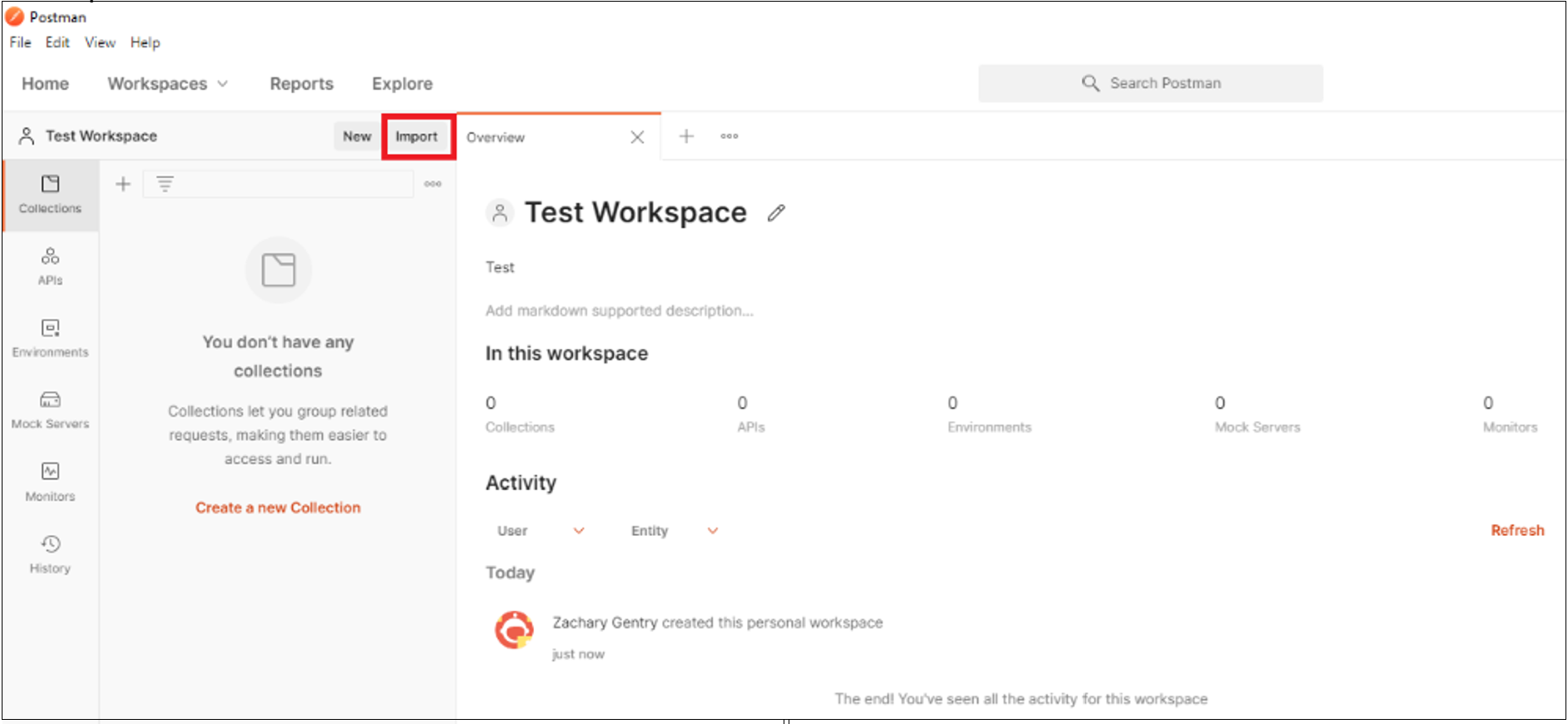

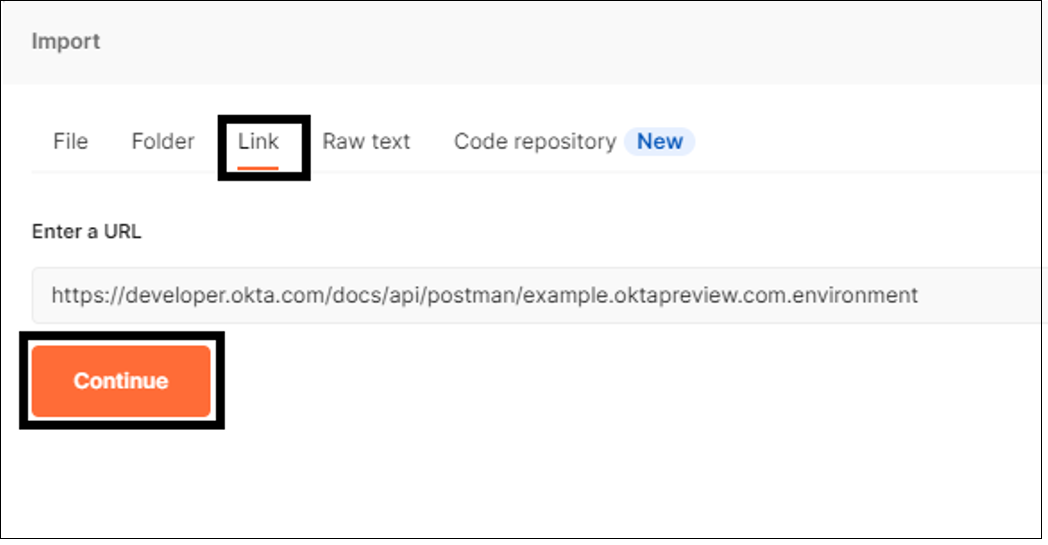

Dans l’application Postman, dans l’espace de travail, sélectionnez Import (Importer).

Sur la page Import (Importer), sélectionnez Link (Lier). Pour importer l’API, insérez le lien suivant :

https://developer.okta.com/docs/api/postman/example.oktapreview.com.environment

Notes

Ne modifiez pas le lien avec les valeurs de votre locataire.

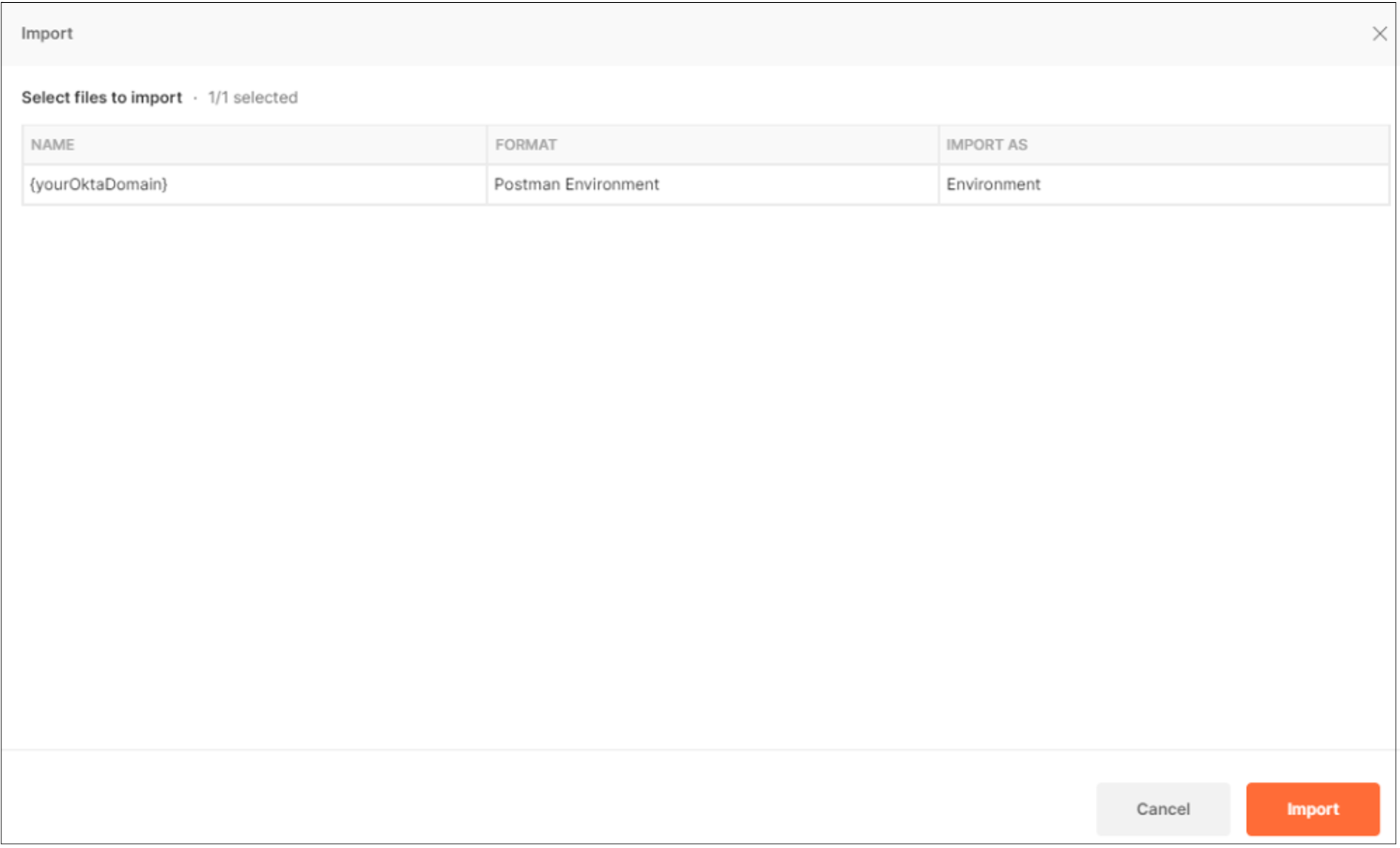

Sélectionnez Importer.

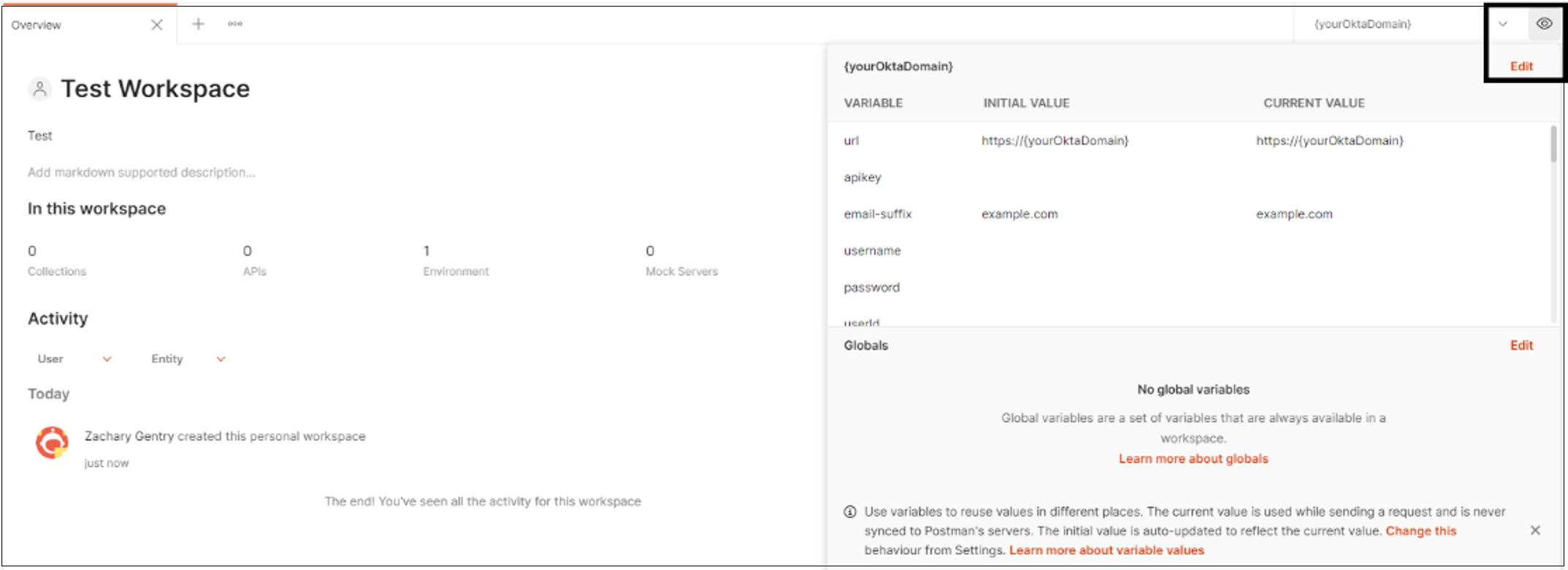

Après l’importation de l’API, changez la sélection Environment (Environnement) en la définissant sur {yourOktaDomain} .

Pour modifier votre environnement Okta, sélectionnez l’icône représentant un œil. Sélectionnez ensuite Modifier.

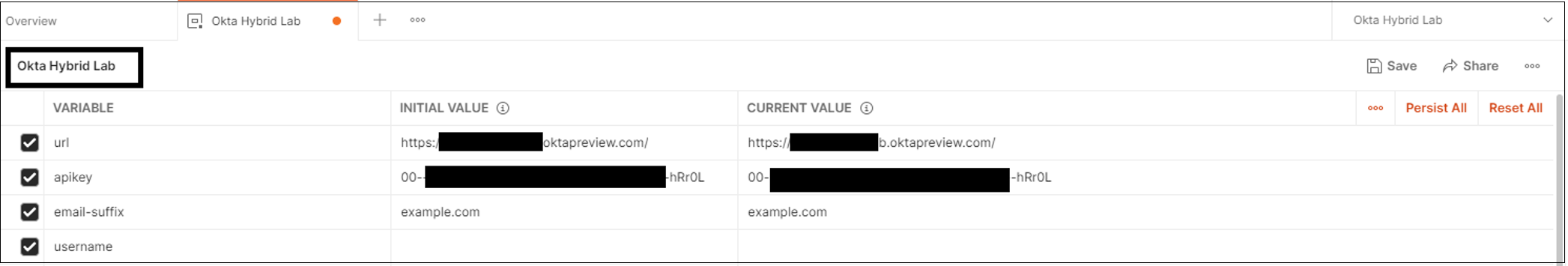

Dans les champs Valeur initiale et Valeur actuelle, mettez à jour les valeurs de l’URL et de la clé API. Modifiez le nom pour qu’il corresponde à votre environnement.

Enregistrez les valeurs.

Sélectionnez Apps (Applications)>Get List Apps (Obtenir la liste des applications)>Send (Envoyer) .

Notes

Vous pouvez imprimer les applications dans votre locataire Okta. La liste est au format JSON.

Nous vous recommandons de copier et de convertir cette liste JSON au format CSV :

- Utilisez un convertisseur public tel que Konklone

- Ou, pour PowerShell, utilisez ConvertFrom-Json et ConvertTo-CSV

Notes

Pour avoir un enregistrement des applications dans votre locataire Okta, téléchargez le fichier CSV.

Migrer une application SAML vers Microsoft Entra ID

Pour migrer une application SAML 2.0 vers Microsoft Entra ID, configurez l'application dans votre client Microsoft Entra pour l'accès aux applications. Dans cet exemple, nous convertissons une instance de Salesforce.

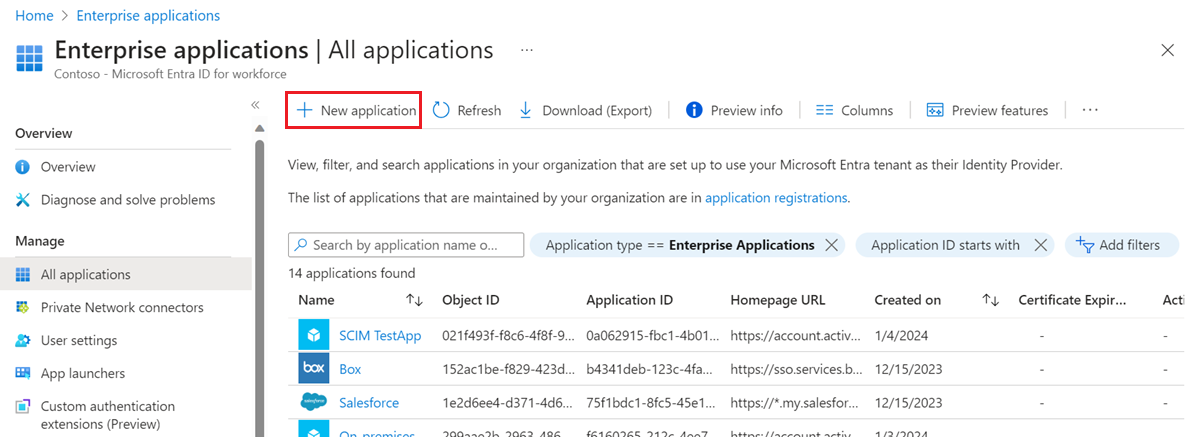

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Toutes les applications, puis sélectionnez Nouvelle application.

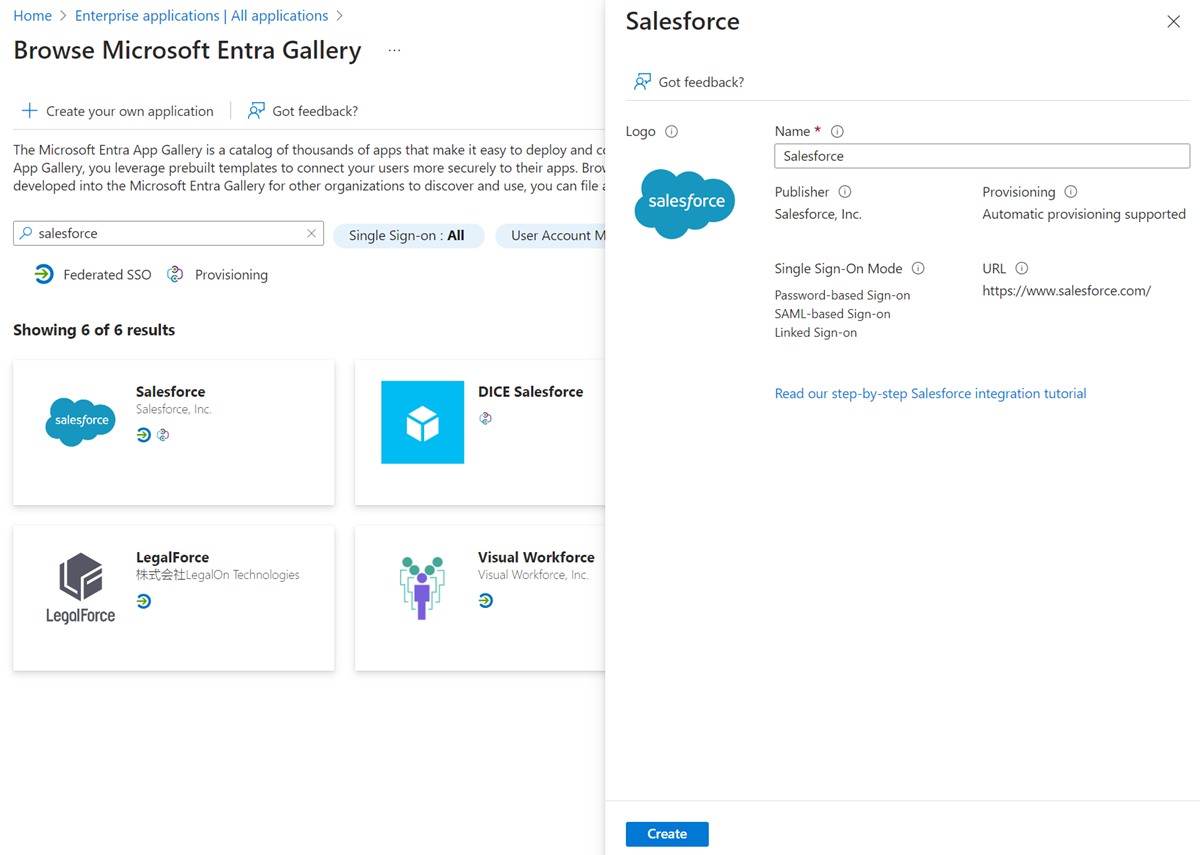

Dans Microsoft Entra Gallery, recherchez Salesforce, sélectionnez l'application, puis sélectionnez Créer.

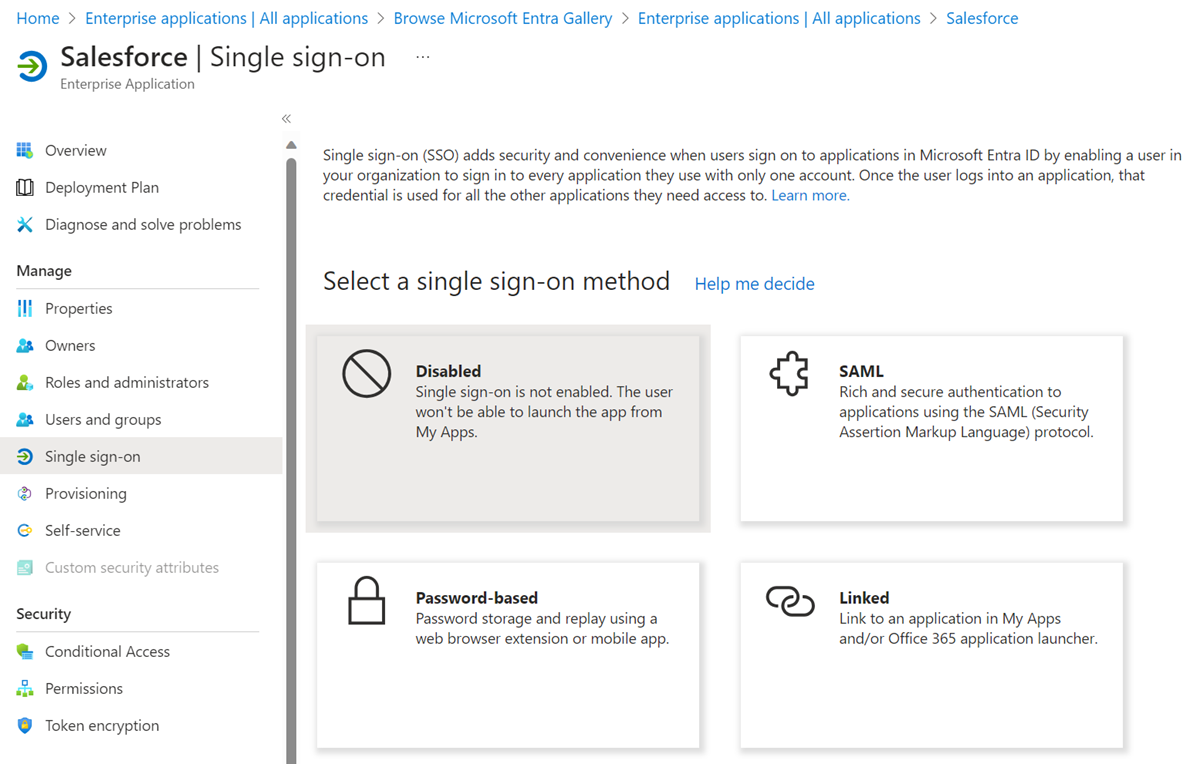

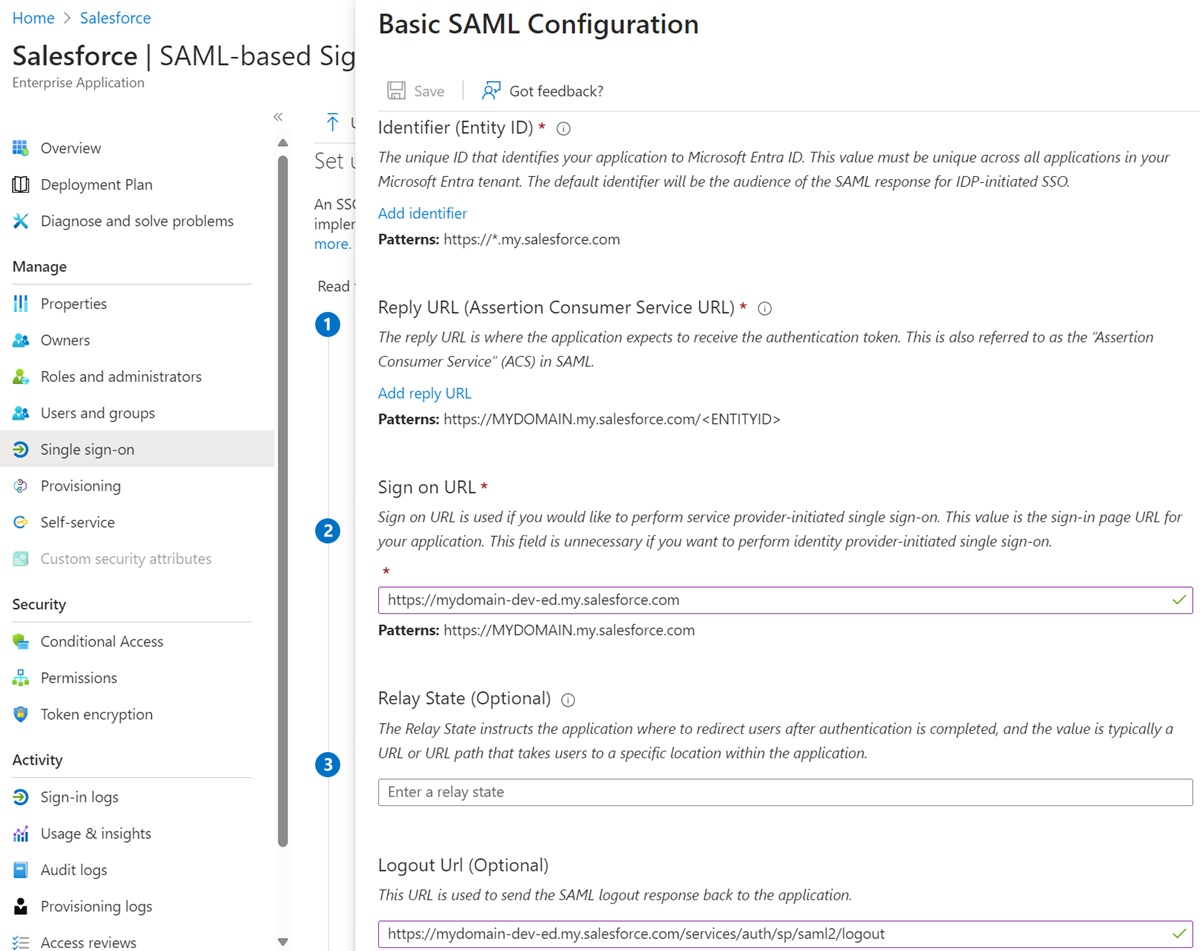

Une fois l’application créée, dans l’onglet Authentification unique (SSO), sélectionnez SAML.

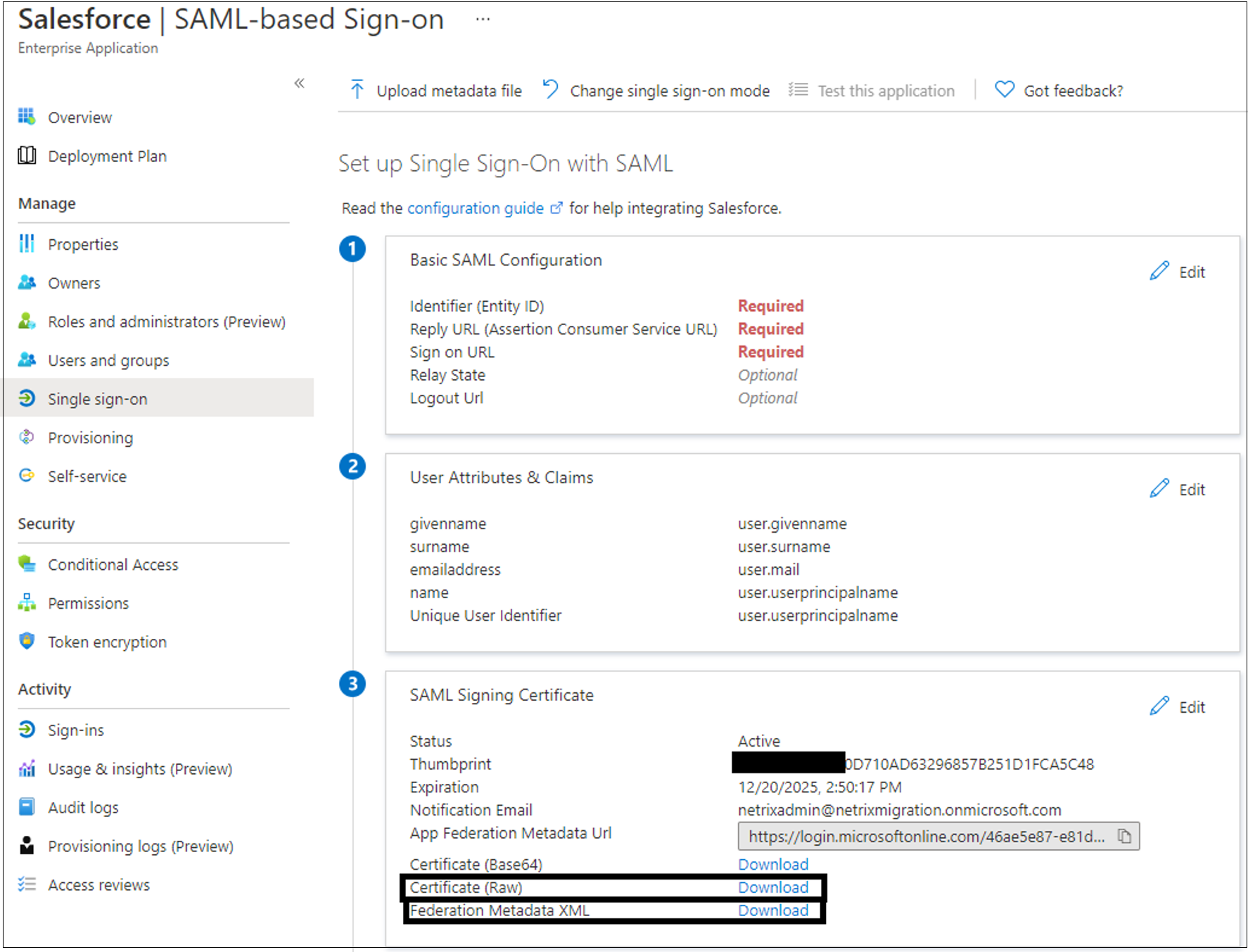

Téléchargez le certificat (brut) et le fichier XML de métadonnées de fédération à importer dans Salesforce.

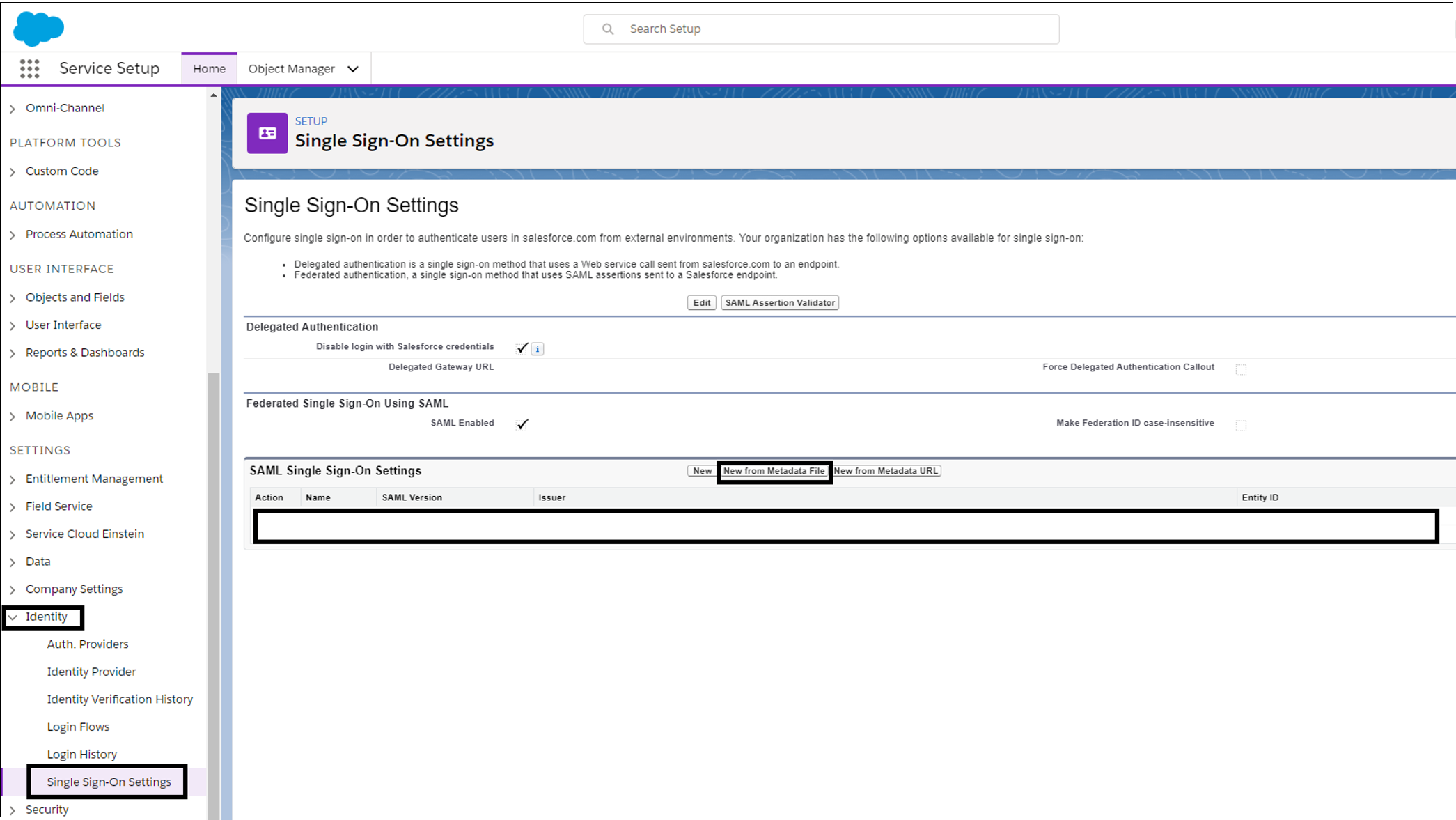

Dans la console d’administration Salesforce, sélectionnez Identité>Paramètres d’authentification unique>Nouveau à partir d’un fichier de métadonnées.

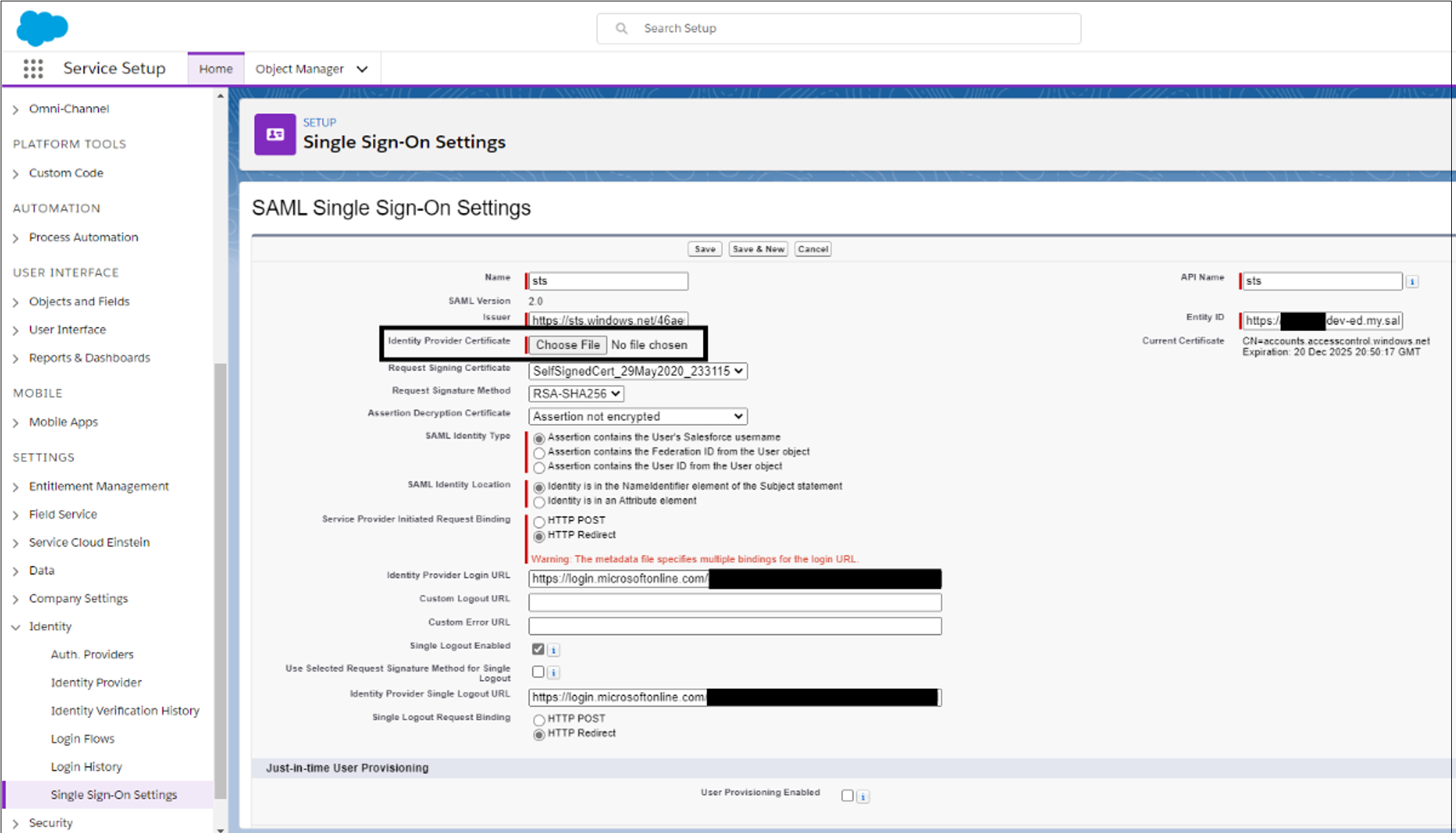

Chargez le fichier XML que vous avez téléchargé à partir du centre d’administration Microsoft Entra. Sélectionnez ensuite Créer.

Chargez le certificat que vous avez téléchargé à partir d’Azure. Sélectionnez Enregistrer.

Enregistrez les valeurs dans les champs suivants. Les valeurs se trouvent dans Azure.

- L’ID d’entité

- URL de connexion

- URL de déconnexion

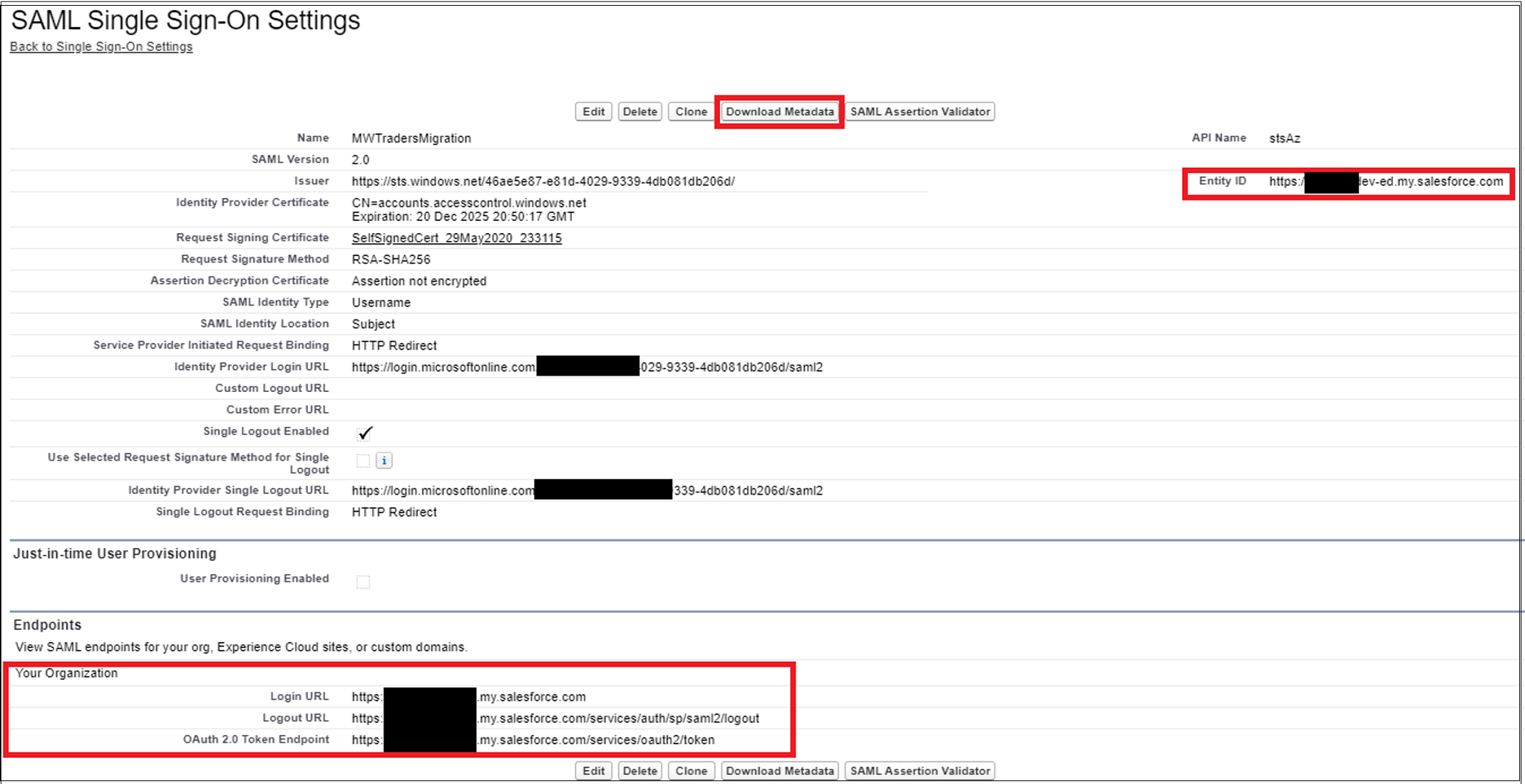

Sélectionnez Download Metadata (Télécharger les métadonnées).

Pour télécharger le fichier vers le centre d'administration Microsoft Entra, dans la page des applications Microsoft Entra ID Enterprise, dans les paramètres SAML SSO, sélectionnez Télécharger le fichier de métadonnées.

Vérifiez que les valeurs importées correspondent aux valeurs notées. Sélectionnez Enregistrer.

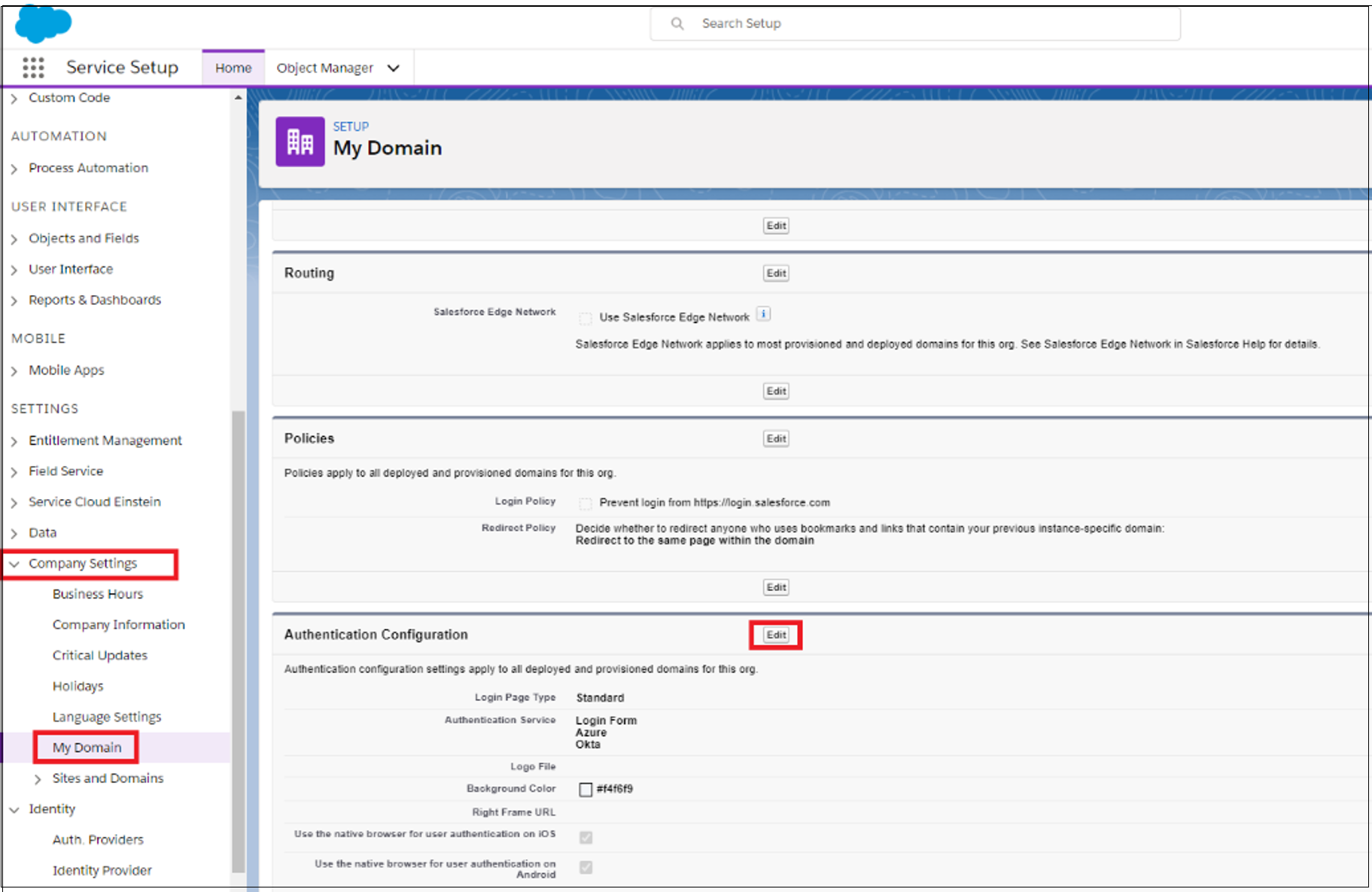

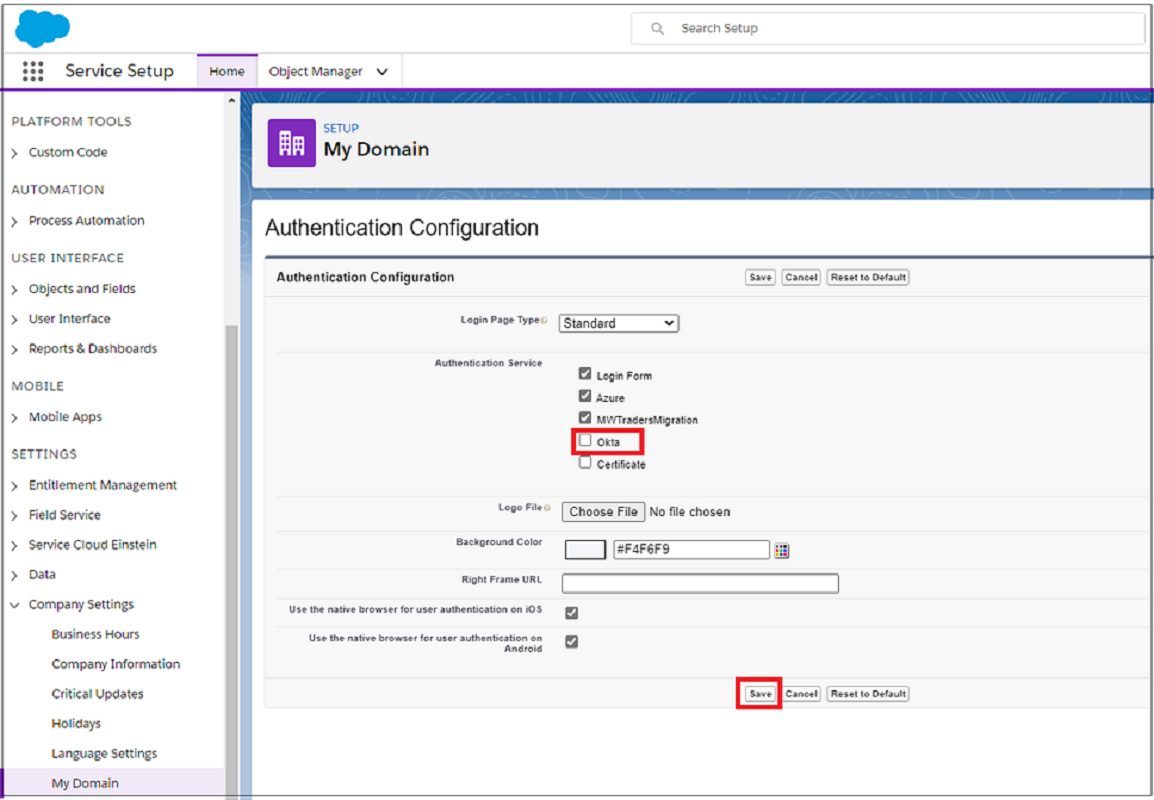

Dans la console d’administration Salesforce, sélectionnez Company Settings (Paramètres de la société)>My Domain (Mon domaine) . Accédez à Authentication Configuration (Configuration de l’authentification) , puis sélectionnez Edit (Modifier) .

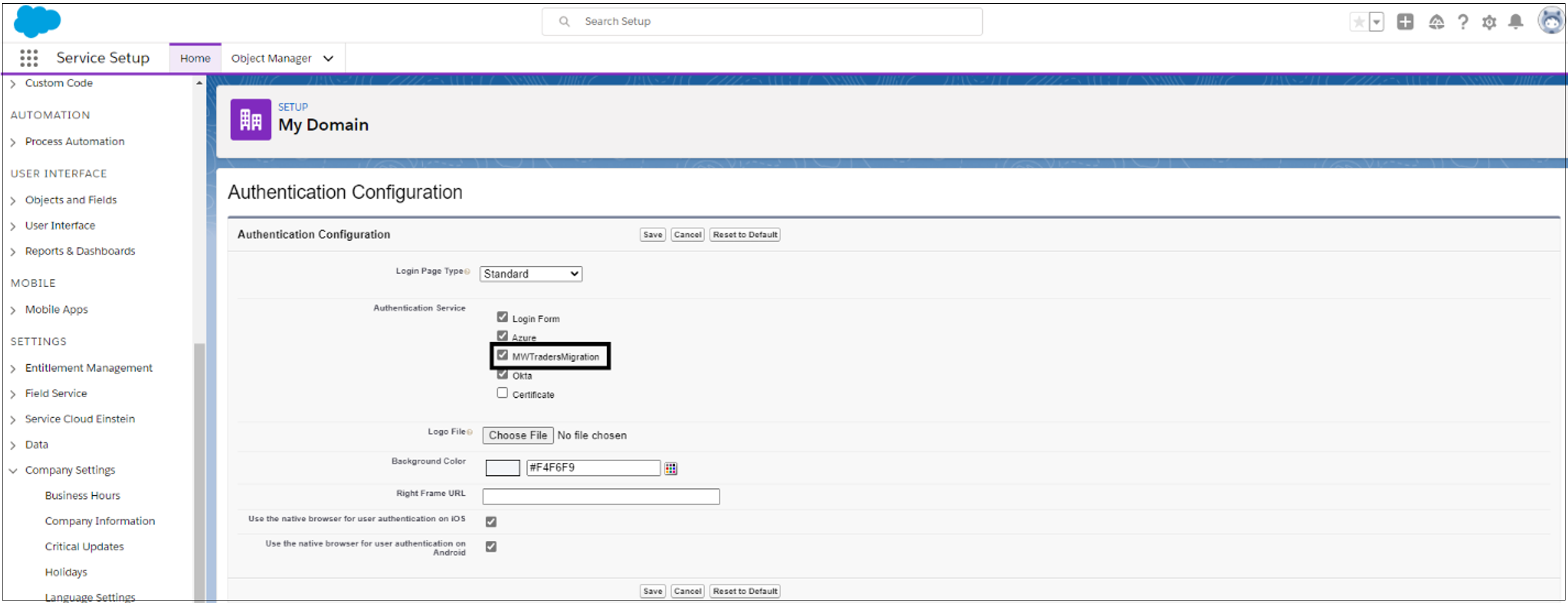

Pour une option de connexion, sélectionnez le nouveau fournisseur SAML que vous avez configuré. Sélectionnez Enregistrer.

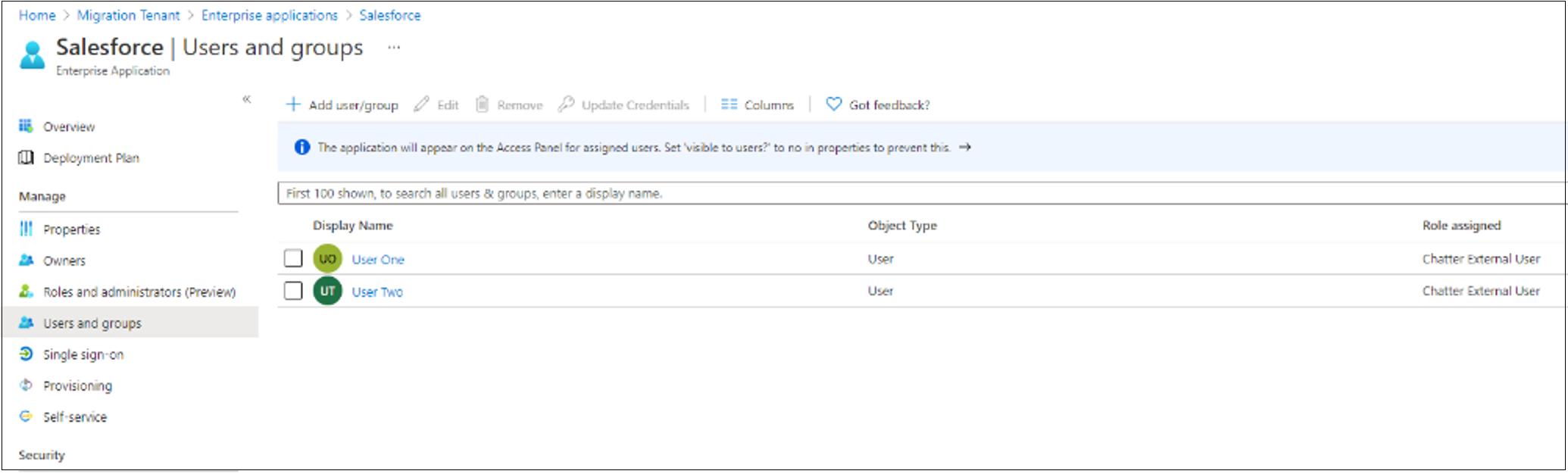

Dans Microsoft Entra ID, sur la page Applications d'entreprise, sélectionnez Utilisateurs et groupes. Ajoutez ensuite des utilisateurs de test.

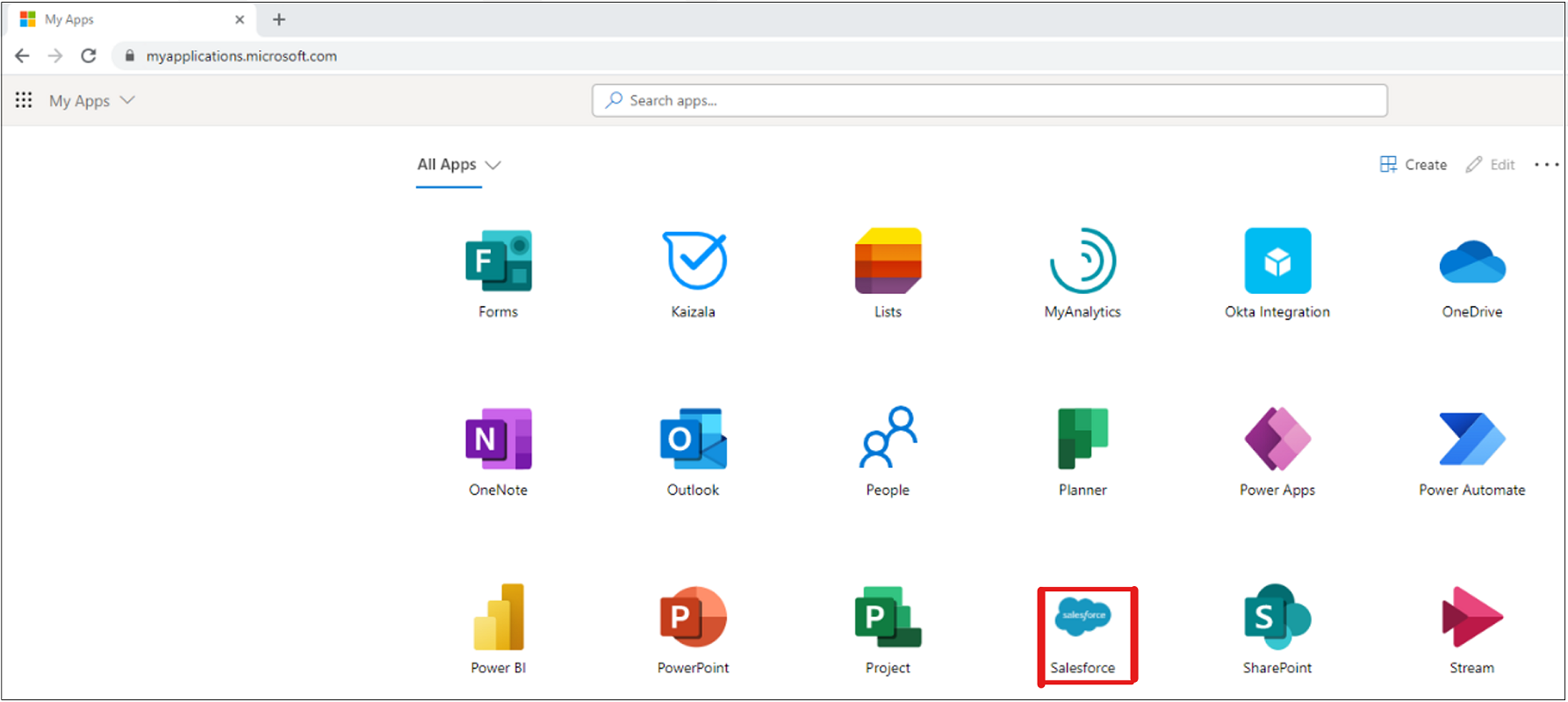

Pour tester la configuration, connectez-vous en tant qu’utilisateur de test. Accédez à la galerie d’applications de Microsoft, puis sélectionnez Salesforce.

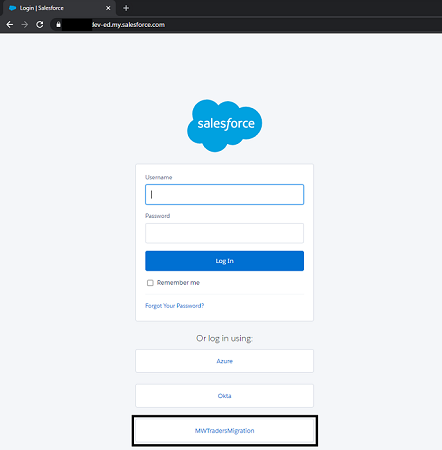

Pour vous connecter, sélectionnez le fournisseur d’identité (IdP) configuré.

Notes

Si la configuration est correcte, l’utilisateur de test arrive sur la page d’accueil de Salesforce. Pour obtenir de l’aide en cas de problème, consultez le guide de débogage.

- Sur la page Applications d’entreprise, affectez les utilisateurs restants à l’application Salesforce avec les rôles appropriés.

Remarque

Après avoir ajouté les utilisateurs restants à l'application Microsoft Entra, les utilisateurs peuvent tester la connexion pour s'assurer qu'ils y ont accès. Testez la connexion avant l’étape suivante.

Dans la console d’administration Salesforce, sélectionnez Company Settings (Paramètres de la société)>My Domain (Mon domaine) .

Sous Authentication Configuration (Configuration de l’authentification) , sélectionnez Edit (Modifier) . Pour le service d’authentification, désactivez la sélection d’Okta.

Migrer une application OpenID Connect ou OAuth 2.0 vers Microsoft Entra ID

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Pour migrer une application OpenID Connect (OIDC) ou OAuth 2.0 vers Microsoft Entra ID, dans votre client Microsoft Entra, configurez l'application pour l'accès. Dans cet exemple, nous convertissons une application OIDC personnalisée.

Pour effectuer la migration, répétez configuration pour toutes les applications du locataire Okta.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Toutes les applications.

Sélectionnez Nouvelle application.

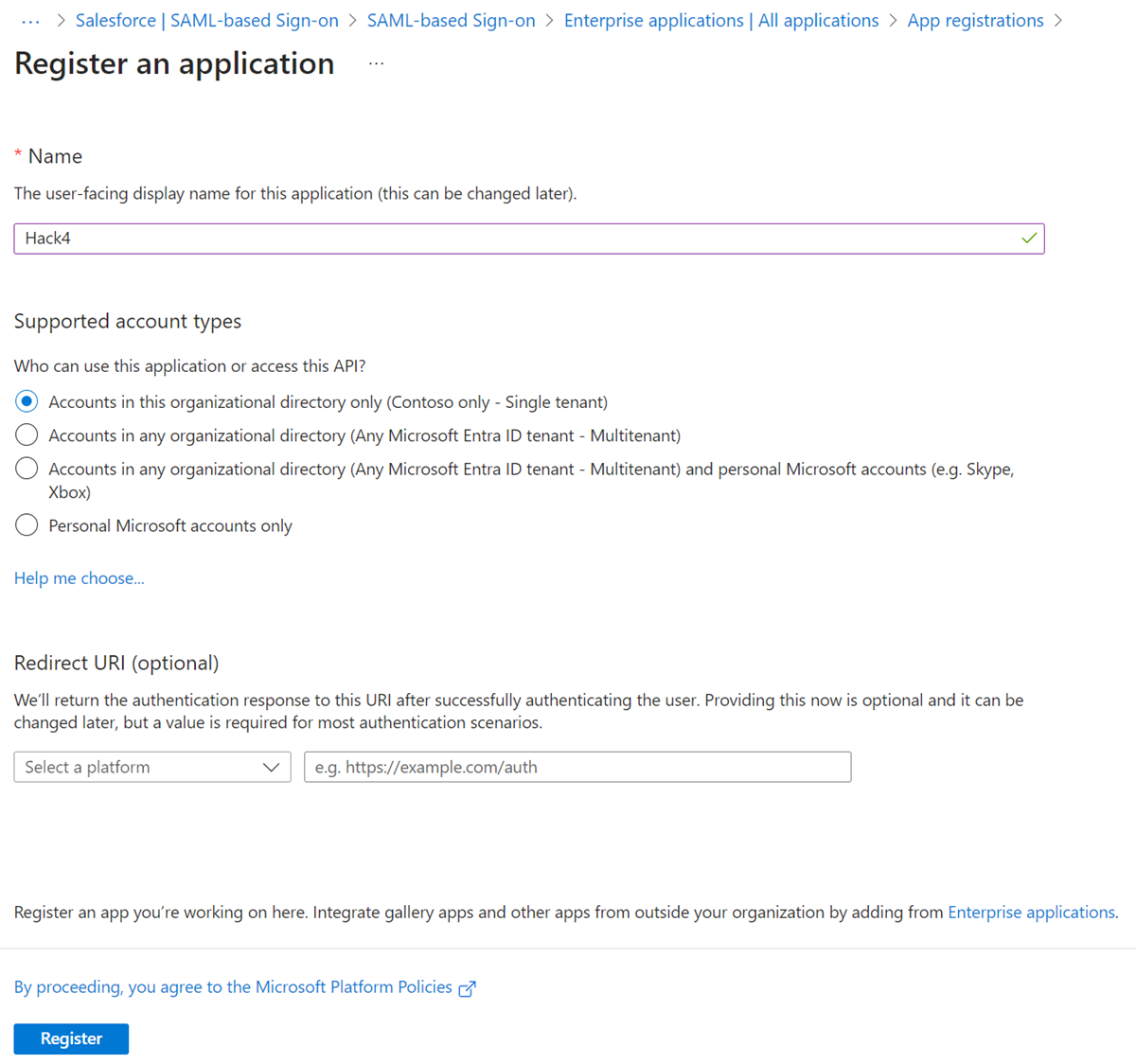

Sélectionnez Créer votre propre application.

Dans le menu qui apparaît, nommez l'application OIDC, puis sélectionnez Enregistrer une application sur laquelle vous travaillez pour l'intégrer à Microsoft Entra ID.

Cliquez sur Créer.

Sur la page suivante, configurez la location de l’inscription de votre application. Pour plus d’informations, consultez Location dans Microsoft Entra ID. Accédez à Comptes dans n’importe quel répertoire organisationnel (N’importe quel répertoire Microsoft Entra – Multitenant)>Inscrivez-vous.

Sur la page Inscriptions d'applications, sous Microsoft Entra ID, ouvrez l'inscription créée.

Remarque

Selon le scénario d’application, il existe diverses actions de configuration. La plupart des scénarios nécessitent un secret client d’application.

Sur la page Vue d’ensemble, enregistrez l’ID d’application (client) . Vous utilisez cet ID dans votre application.

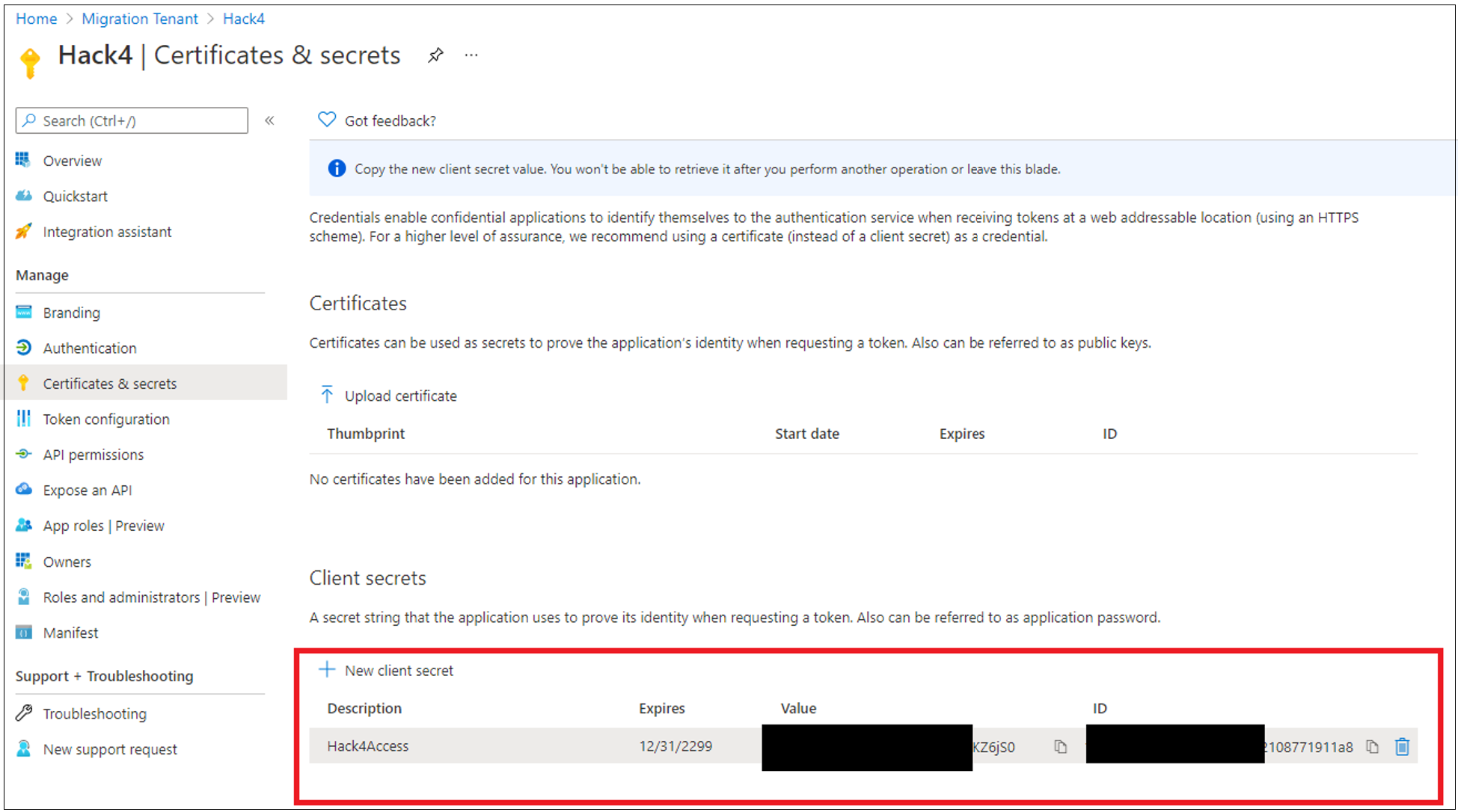

À gauche, sélectionnez Certificats et secrets. Sélectionnez ensuite + Nouvelle clé secrète client. Nommez la clé secrète client et définissez son expiration.

Enregistrez la valeur et l’ID du secret.

Notes

Si vous égarez le secret client, vous n’aurez aucun moyen de le récupérer. À la place, regénérez un secret.

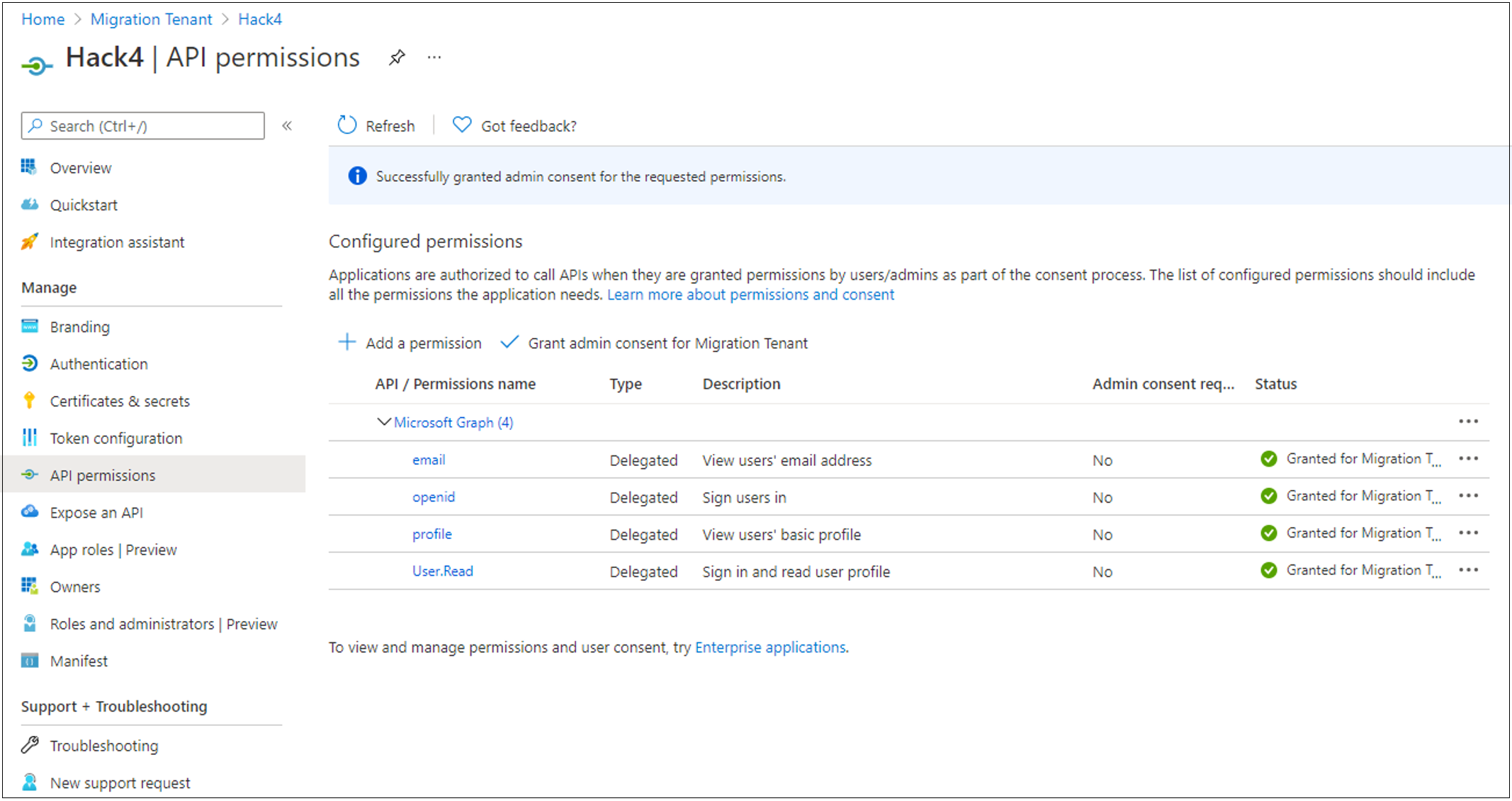

Sur la gauche, sélectionnez Autorisations d’API. Accordez ensuite à l’application l’accès à la pile OIDC.

Sélectionnez +Ajouter une autorisation>Microsoft Graph>Permissions déléguées.

Dans la section Autorisations OpenID, sélectionnez adresse e-mail, openid et profil. Sélectionnez ensuite Ajouter des autorisations.

Pour améliorer l’expérience utilisateur et supprimer les invites de consentement de l’utilisateur, sélectionnez Accorder le consentement administrateur pour Nom de domaine du locataire. Attendez que l’état Autorisé apparaisse.

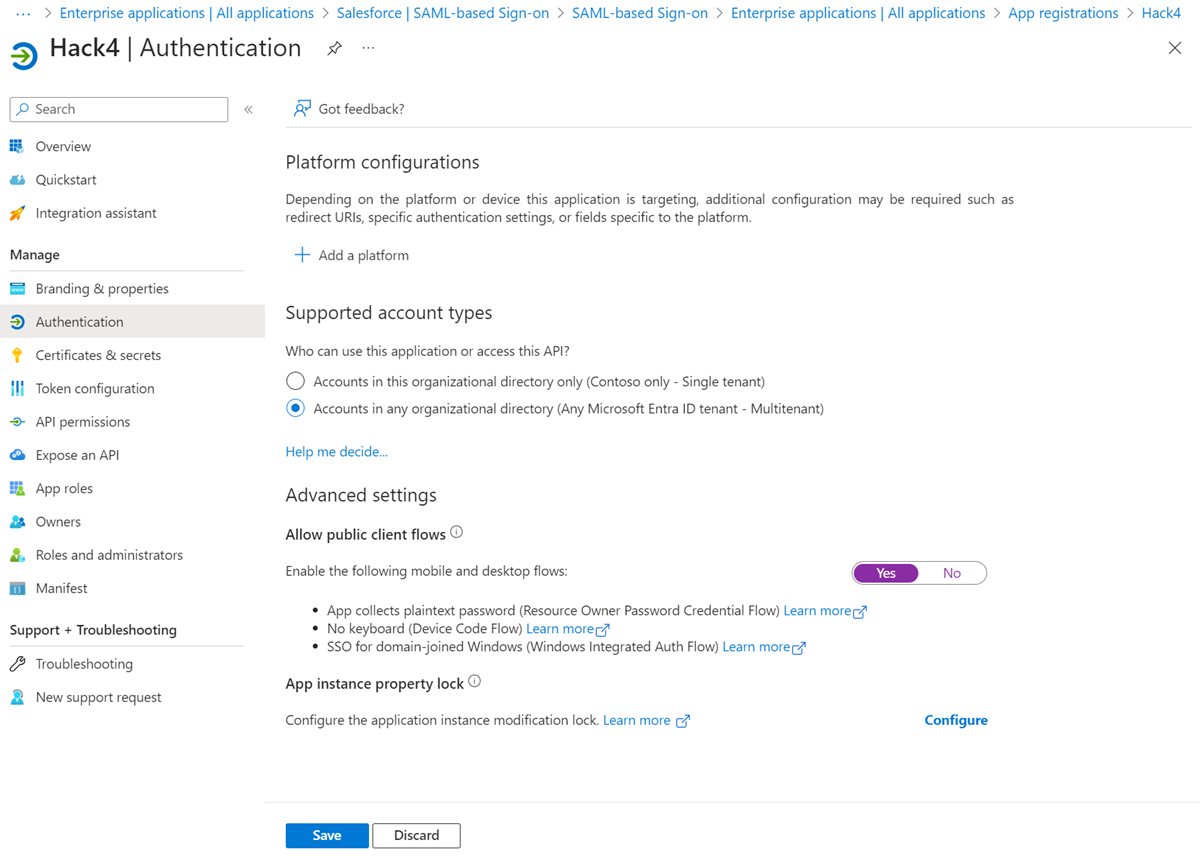

Si votre application a un URI de redirection, entrez l’URI. Si l’URL de réponse cible l’onglet Authentification, puis Ajouter une plateforme et Web, entrez l’URL.

Sélectionnez Jetons d’accès et Jetons d’ID.

Sélectionnez Configurer.

Si nécessaire, dans le menu Authentification, sous Paramètres avancés et Autoriser les flux clients publics, sélectionnez Oui.

Avant de tester, dans votre application configurée pour OIDC, importez l’ID d’application et la clé secrète client.

Notes

Utilisez les étapes précédentes pour configurer votre application avec des paramètres tels que l’ID client, le secret et les étendues.

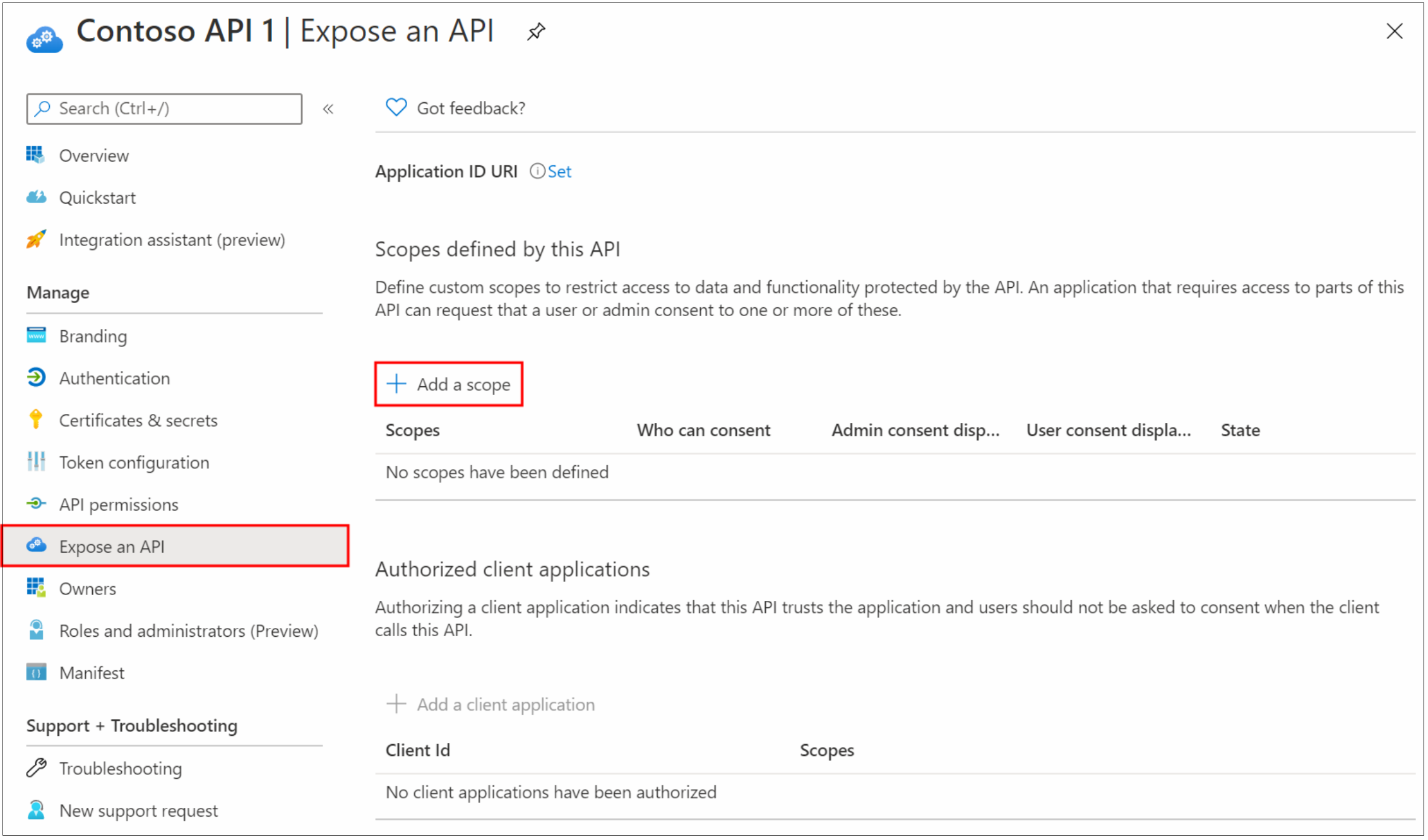

Migrer un serveur d'autorisation personnalisé vers Microsoft Entra ID

Les serveurs d’autorisation Okta mappent de un à un aux inscriptions d’application qui exposent une API.

Mappez le serveur d’autorisations Okta par défaut aux étendues ou autorisations Microsoft Graph.

Étapes suivantes

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour