Tutoriel – Approvisionner des groupes dans Active Directory via Microsoft Entra Cloud Sync

Ce tutoriel vous guide tout au long de la création et de la configuration de la synchronisation cloud pour synchroniser des groupes dans Active Directory local.

Approvisionner Microsoft Entra ID dans Active Directory – Conditions préalables

Les conditions préalables suivantes sont requises pour implémenter des groupes d’approvisionnement dans Active Directory.

Conditions de licence

L’utilisation de cette fonctionnalité nécessite des licences Microsoft Entra ID P1. Pour trouver la licence adaptée à vos besoins, consultez Comparer les fonctionnalités en disponibilité générale de Microsoft Entra ID.

Exigences générales

- Un compte Microsoft Entra avec au moins un rôle Administrateur d’identité hybride.

- Un environnement Active Directory Domain Services local avec le système d’exploitation Windows Server 2016 ou version ultérieure.

- Obligatoire pour l’attribut de schéma AD – msDS-ExternalDirectoryObjectId

- Un agent d’approvisionnement avec la version de build 1.1.1370.0 ou ultérieure.

Remarque

Les autorisations pour le compte de service sont attribuées uniquement lors d’une nouvelle installation. Si vous effectuez une mise à niveau à partir de la version précédente, les autorisations doivent être affectées manuellement à l’aide de la cmdlet PowerShell :

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -EACredential $credential

Si les autorisations sont définies manuellement, vous devez vous assurer de disposer des propriétés Lire, Écrire, Créer et Supprimer toutes les propriétés pour tous les objets de groupes et d’utilisateurs descendants.

Ces autorisations ne sont pas appliquées aux objets AdminSDHolder par les cmdlets gMSA PowerShell de l’agent d'approvisionnement Microsoft Entra par défaut.

- L’agent d’approvisionnement doit être capable de communiquer avec un ou plusieurs contrôleurs de domaine sur les ports TCP/389 (LDAP) et TCP/3268 (Global Catalog).

- Obligatoire pour la recherche dans le catalogue global afin de filtrer les références d’adhésion non valides

- Microsoft Entra Connect avec la version de build 2.2.8.0 ou ultérieure

- Obligatoire pour prendre en charge la synchronisation de l’abonnement des utilisateurs locaux à l’aide de Microsoft Entra Connect

- Obligatoire pour synchroniser AD:user:objectGUID avec AAD:user:onPremisesObjectIdentifier

Groupes et limites d’échelle pris en charge

Les opérations suivantes sont prises en charge :

- Seuls les groupes de sécurité créés sur le cloud sont pris en charge.

- Ces groupes peuvent avoir des groupes d’appartenance attribuée ou dynamique.

- Ces groupes peuvent contenir uniquement des utilisateurs synchronisés locaux et/ou des groupes de sécurité créés dans le cloud supplémentaires.

- Les comptes d’utilisateur locaux synchronisés et membres de ce groupe de sécurité créé dans le cloud peuvent provenir du même domaine ou inter-domaine, mais ils doivent tous provenir de la même forêt.

- Ces groupes sont écrits en différé avec l’étendue des groupes AD universelle. Votre environnement local doit prendre en charge l’étendue du groupe universel.

- Les groupes dont la taille est supérieure à 50 000 membres ne sont pas pris en charge.

- Les clients qui ont plus de 150 000 objets ne sont pas pris en charge. Cela signifie que si un client a une combinaison d’utilisateurs et de groupes qui dépassent 150 000 objets, le client n’est pas pris en charge.

- Chaque groupe imbriqué enfant direct compte en tant que membre du groupe de référencement.

- La réconciliation des groupes entre Microsoft Entra ID et Active Directory n'est pas prise en charge si le groupe est mis à jour manuellement dans Active Directory.

Informations supplémentaires

Voici des informations supplémentaires sur l’approvisionnement de groupes dans Active Directory.

- Les groupes approvisionnés sur AD à l’aide de la synchronisation cloud peuvent contenir uniquement des utilisateurs synchronisés locaux et/ou des groupes de sécurité créés par le cloud supplémentaires.

- Tous ces utilisateurs doivent avoir l’attribut onPremisesObjectIdentifier défini sur leur compte.

- L’attribut onPremisesObjectIdentifier doit correspondre à un objectGUID correspondant dans l’environnement AD cible.

- Un attribut objectGUID d’utilisateurs sur site peut être synchronisé vers un attribut onPremisesObjectIdentifier d'utilisateurs cloud à l’aide de Microsoft Entra Cloud Sync (1.1.1370.0) ou de Microsoft Entra Connect Sync (2.2.8.0).

- Si vous utilisez Microsoft Entra Connect Sync (2.2.8.0) pour synchroniser les utilisateurs, au lieu de Microsoft Entra Cloud Sync et que vous souhaitez utiliser l’approvisionnement vers AD, la version doit être 2.2.8.0 ou ultérieure.

- Seuls les clients Microsoft Entra ID standard sont pris en charge pour l’approvisionnement de Microsoft Entra ID dans Active Directory. Les clients tels que B2C ne sont pas pris en charge.

- Le travail d’approvisionnement de groupe est planifié pour s’exécuter toutes les 20 minutes.

Hypothèses

Ce didacticiel part des principes suivants :

- Vous disposez d’un environnement local Active Directory.

- Vous disposez d’une configuration de synchronisation cloud pour synchroniser les utilisateurs avec Microsoft Entra ID.

- Vous avez deux utilisateurs synchronisés. Britta Simon et Lola Jacobson. Ces utilisateurs existent en local et dans Microsoft Entra ID.

- Trois unités d’organisation ont été créées dans Active Directory : Groupes, Sales et Marketing. Ils ont les noms uniques (distinguishedNames) suivants :

- OU=Marketing,DC=contoso,DC=com

- OU=Sales,DC=contoso,DC=com

- OU=Groups,DC=contoso,DC=com

Créez deux groupes dans Microsoft Entra ID.

Pour commencer, nous créons deux groupes dans Microsoft Entra ID. Un groupe est Sales et l’autre est Marketing.

Pour créer deux groupes, suivez ces étapes.

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

- Accédez à Identité>Groupes>Tous les groupes.

- En haut, cliquez sur Nouveau groupe.

- Vérifiez que le type de groupe est défini sur sécurité.

- Pour le nom du groupe, saisissez Sales.

- Conservez le type d’appartenance sur attribué.

- Cliquez sur Créer.

- Répétez ce processus en utilisant Marketing comme nom de groupe.

Ajouter des utilisateurs aux groupes nouvellement créés

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

- Accédez à Identité>Groupes>Tous les groupes.

- En haut, dans la zone de recherche, saisissez Sales.

- Cliquez sur le nouveau groupe Sales.

- À gauche, cliquez sur Membres.

- En haut, cliquez sur Ajouter des membres.

- En haut, dans la zone de recherche, saisissez Britta Simon.

- Cochez la case en regard de Britta Simon, puis cliquez sur Sélectionner.

- Cela permet normalement de l’ajouter au groupe.

- À l’extrême gauche, cliquez sur Tous les groupes, puis répétez ce processus en utilisant le groupe Sales et en ajoutant Lola Jacobson à ce groupe.

Configurer l’approvisionnement

Pour configurer le provisionnement, effectuez les étapes suivantes.

- Connectez-vous au centre d’administration Microsoft Entra au moins en tant qu’Administrateur hybride.

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation cloud.

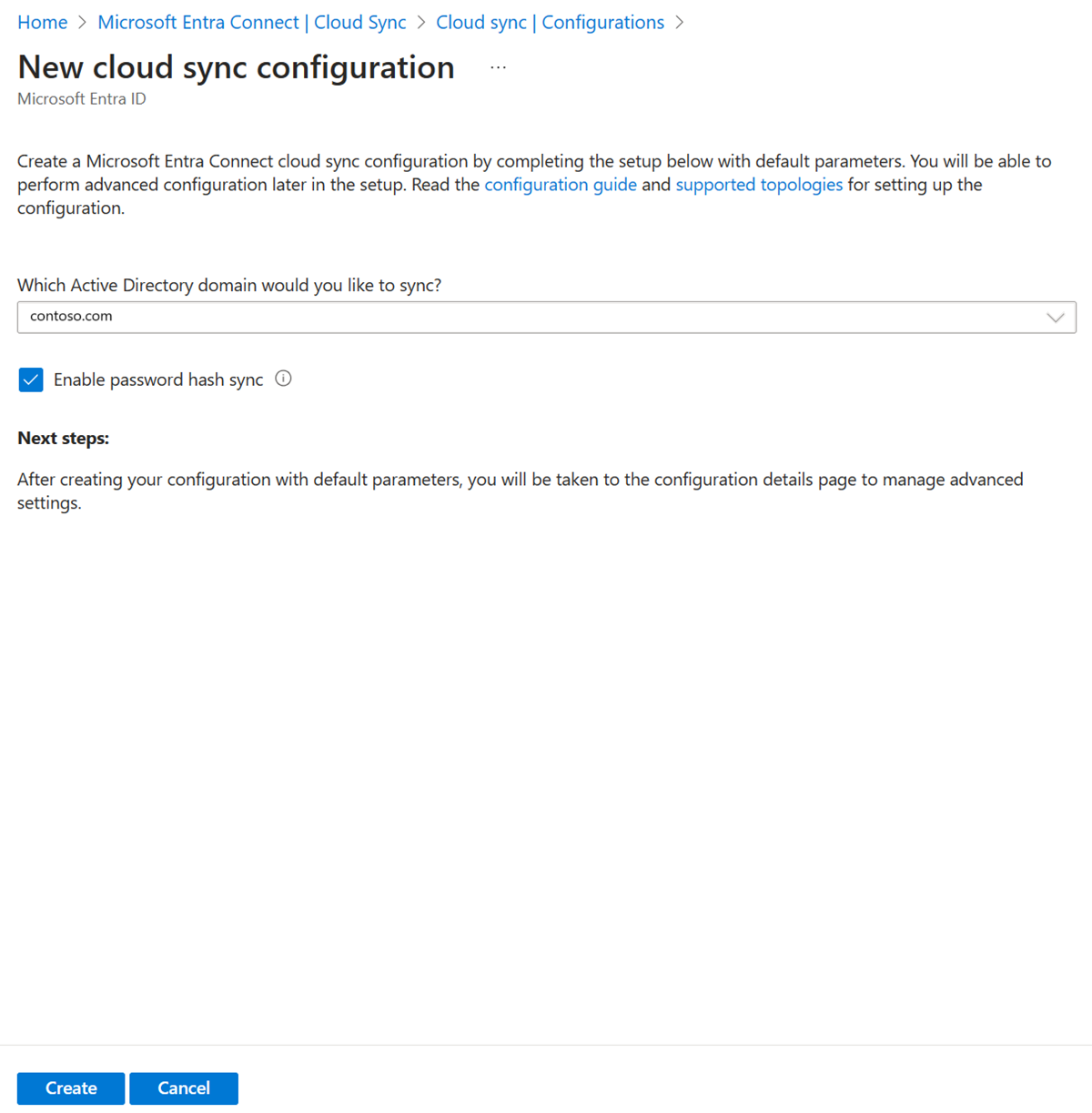

Sélectionnez Nouvelle configuration.

Dans l’écran Configuration, sélectionnez votre domaine et indiquez si vous souhaitez activer, ou non, la synchronisation du hachage de mot de passe. Cliquez sur Créer.

L’écran Démarrage s’ouvre. Depuis là, vous pouvez continuer à configurer la synchronisation cloud.

À gauche, cliquez sur Filtres d’étendue.

Sous Étendue de groupe, sélectionnez Tous les groupes de sécurité.

Sous Conteneur cible, cliquez sur Modifier le mappage d’attributs.

Redéfinissez le type de mappage sur Expression.

Dans la zone d’expression, saisissez la valeur suivante :

Switch([displayName],"OU=Groups,DC=contoso,DC=com","Marketing","OU=Marketing,DC=contoso,DC=com","Sales","OU=Sales,DC=contoso,DC=com")Redéfinissez la valeur par défaut sur OU=Groups,DC=contoso,DC=com.

Cliquez sur Appliquer - cette action modifie le conteneur cible en fonction de l’attribut displayName du groupe.

Cliquez sur Enregistrer.

À gauche, cliquez sur Vue d’ensemble.

En haut, cliquez sur Passer en revue et activer.

À droite, cliquez sur Activer la configuration.

Configuration de test

Remarque

Lorsque vous utilisez l’approvisionnement à la demande, les membres ne sont pas automatiquement approvisionnés. Vous devez sélectionner les membres sur lesquels vous voulez effectuer le test, dans la limite de 5 membres.

- Connectez-vous au centre d’administration Microsoft Entra au moins en tant qu’Administrateur hybride.

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation cloud.

Sous Configuration, sélectionnez votre configuration.

À gauche, sélectionnez Provisionnement à la demande.

Saisissez Sales dans la zone Groupe sélectionné.

Dans la section Utilisateurs sélectionnés, sélectionnez certains utilisateurs à tester.

Cliquez sur Approvisionner.

Le groupe devrait apparaître approvisionné.

Vérifier dans Active Directory

Vous pouvez maintenant vérifier que le groupe est approvisionné dans Active Directory.

Effectuez les actions suivantes :

- Connectez-vous à votre environnement local.

- Lancez Utilisateurs et ordinateurs Active Directory.

- Vérifiez que le nouveau groupe est approvisionné.