Agents Microsoft Entra Connect Health pour AD FS

Dans cet article, vous apprendrez à installer et à configurer les agents Microsoft Entra Connect Health. La documentation suivante est spécifique à l’installation et à la surveillance de votre infrastructure AD FS avec Microsoft Entra Connect Health. Pour plus d'informations sur la surveillance de Microsoft Entra Connect (Sync) avec Microsoft Entra Connect Health, consultez Utilisation de Microsoft Entra Connect Health pour Sync. De plus, pour plus d'informations sur la surveillance des services de domaine Active Directory avec Microsoft Entra Connect Health, consultez Utilisation de Microsoft Entra Connect Health avec AD DS.

Découvrez comment télécharger les agents.

Remarque

Microsoft Entra Connect Health n’est pas disponible dans le cloud souverain en Chine.

Spécifications

Le tableau suivant énumère les conditions requises pour l'utilisation de Microsoft Entra Connect Health :

| Condition requise | Description |

|---|---|

| Vous avez un abonnement Microsoft Entra ID P1 ou P2. | Microsoft Entra Connect Health est une fonctionnalité de Microsoft Entra ID P1 ou P2. Pour plus d’informations, consultez S’inscrire à Microsoft Entra ID P1 ou P2. Pour démarrer une période d’évaluation gratuite de 30 jours, consultez Démarrer l’essai gratuit. |

| Vous êtes administrateur général dans Microsoft Entra ID. | Actuellement, seuls les comptes d’administrateur général peuvent installer et configurer des agents d’intégrité. Pour plus d’informations, consultez l’article Administration de votre annuaire Microsoft Entra. En utilisant le contrôle d'accès basé sur les rôles Azure (Azure RBAC), vous pouvez autoriser d'autres utilisateurs de votre organisation à accéder à Microsoft Entra Connect Health. Pour plus d'informations, voir Azure RBAC pour Microsoft Entra Connect Health. Important ! Utilisez un compte professionnel ou scolaire pour installer les agents. Vous ne pouvez pas utiliser un compte Microsoft pour installer les agents. Pour plus d’informations, consultez Inscription à Azure en tant qu’organisation. |

| L’agent Microsoft Entra Connect Health est installé sur chaque serveur cible. | Les agents d’intégrité doivent être installés et configurés sur des serveurs ciblés pour pouvoir recevoir des données et fournir des capacités de surveillance et d’analytique. Par exemple, pour obtenir des données de votre infrastructure de services de fédération Active Directory (AD FS), vous devez installer l’agent sur le serveur AD FS et le serveur proxy d’application web. De même, pour obtenir des données de votre infrastructure AD Domain Services locale, vous devez installer l’agent sur les contrôleurs de domaine. |

| Les points de terminaison de service Azure ont une connectivité sortante. | Pendant l’installation et l’exécution, l’agent nécessite une connectivité vers les points de terminaison de service Microsoft Entra Connect Health. Si les pare-feux bloquent la connectivité sortante, ajoutez les points de terminaison de connectivité sortante à la liste d’autorisation. |

| La connectivité sortante est basée sur les adresses IP. | Pour plus d’informations sur le filtrage de pare-feu basé sur des adresses IP, consultez Plages d’adresses IP Azure. |

| L’inspection TLS pour le trafic sortant est filtrée ou désactivée. | L’étape d’inscription de l’agent ou les étapes de chargement de données peuvent échouer en cas d’inspection ou d’arrêt du protocole TLS pour le trafic sortant sur la couche réseau. Pour plus d’informations, consultez Configurer l’inspection TLS. |

| Les ports de pare-feu sur le serveur exécutent l’agent. | L’agent nécessite que les ports de pare-feu suivants soient ouverts pour pouvoir communiquer avec les points de terminaison de service Microsoft Entra Connect Health : – Port TCP 443 – Port TCP 5671 La version la plus récente de l’agent ne requiert pas le port 5671. Procédez à une mise à niveau vers la dernière version pour que seul le port 443 soit requis. Pour plus d’informations, consultez Ports et protocoles nécessaires à l’identité hybride. |

| Si la sécurité renforcée d’Internet Explorer est activée, autorisez les sites web spécifiés. | Si la sécurité renforcée d’Internet Explorer est activée, autorisez les sites web suivants sur le serveur sur lequel vous installez l’agent : - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net – Le serveur de fédération de votre organisation approuvé par Microsoft Entra ID (par exemple, https://sts.contoso.com). Pour plus d’informations, consultez Guide pratique pour configurer Internet Explorer. Si vous avez un proxy dans votre réseau, consultez la remarque qui figure à la fin de ce tableau. |

| La version 5.0 ou ultérieure de PowerShell est installée. | Le serveur Windows 2016 comprend la version 5.0 de PowerShell. |

Important

Windows Server Core ne prend pas en charge l’installation de l’agent Microsoft Entra Connect Health.

Remarque

Si vous disposez d’un environnement hautement verrouillé et restreint, vous devez ajouter plus d’URL que celles que le tableau énumère pour la sécurité renforcée d’Internet Explorer. Ajoutez également les URL qui sont répertoriées dans le tableau de la section suivante.

Nouvelles versions de l’agent et de la mise à niveau automatique

Si une nouvelle version de l’agent d’intégrité est publiée, tous les agents installés existants sont automatiquement mis à jour.

Connectivité sortante vers des points de terminaison de service Azure

Pendant l’installation et l’exécution, l’agent nécessite une connectivité vers les points de terminaison de service Microsoft Entra Connect Health. Si les pare-feu bloquent la connectivité sortante, assurez-vous que les URL du tableau suivant ne sont pas bloquées par défaut.

Ne désactivez pas la supervision ou l’inspection de sécurité de ces URL. Autorisez-les plutôt comme vous le feriez pour un autre trafic Internet.

Ces URL permettent la communication avec les points de terminaison de service Microsoft Entra Connect Health. Plus loin dans cet article, vous apprendrez à vérifier la connectivité sortante à l’aide de Test-AzureADConnectHealthConnectivity.

| Environnement de domaine | Points de terminaison de service Azure nécessaires |

|---|---|

| Grand public | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net – Port : 5671 (si 5671 est bloqué, l’agent se rabat sur le port 443, mais nous recommandons d’utiliser le port 5671 est recommandée. Ce point de terminaison n’est pas obligatoire dans la dernière version de l’agent.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Ce point de terminaison est utilisé uniquement à des fins de détection pendant l’inscription.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Ce point de terminaison est utilisé uniquement à des fins de détection pendant l’inscription.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Télécharger les agents

Pour télécharger et installer l'agent Microsoft Entra Connect Health :

- Vérifiez que vous répondez aux exigences pour installer de Microsoft Entra Connect Health.

- Commencez à utiliser Microsoft Entra Connect Health pour AD FS :

- Bien démarrer avec Microsoft Entra Connect Health pour la synchronisation :

- Téléchargez et installez la dernière version de Microsoft Entra Connect. L'agent de santé pour la synchronisation est installé dans le cadre de l'installation de Microsoft Entra Connect (version 1.0.9125.0 ou ultérieure).

- Commencez à utiliser Microsoft Entra Connect Health pour AD Domain Services :

Installer l’agent pour AD FS

Notes

Votre serveur AD FS doit être différent de votre serveur de synchronisation. Ne pas installer l’agent AD FS sur votre serveur de synchronisation.

Remarque

L'agent de santé pour la synchronisation est installé dans le cadre de l'installation de Microsoft Entra Connect (version 1.0.9125.0 ou ultérieure). Si vous essayez d’installer une version antérieure de l’agent d’intégrité pour AD FS sur le serveur Microsoft Entra Connect, vous allez obtenir une erreur. Si vous devez installer l’agent d’intégrité pour AD FS sur l’ordinateur, vous devez télécharger la dernière version, puis désinstaller la version installée pendant l’installation de Microsoft Entra Connect.

Avant d’installer l’agent, assurez-vous que le nom d’hôte de votre serveur AD FS est unique et qu’il n’existe pas dans le service AD FS.

Pour démarrer l’installation de l’agent, double-cliquez sur le fichier .exe téléchargé. Dans la première boîte de dialogue, sélectionnez Installer.

Lorsque vous y êtes invité, connectez-vous à l’aide d’un compte Microsoft Entra disposant des autorisations nécessaires pour inscrire l’agent. Par défaut, le compte Administrateur d’identité hybride a des autorisations.

Une fois connecté, le processus d’installation se termine et vous pouvez fermer la fenêtre.

À ce stade, les services de l’agent doivent démarrer automatiquement pour permettre à l’agent de charger en toute sécurité les données requises pour le service cloud.

Pour vérifier que l’agent a été installé, recherchez les services suivants sur le serveur. Si vous avez terminé la configuration, ils doivent déjà être en cours d’exécution. Dans le cas contraire, ils sont arrêtés tant que la configuration n’est pas terminée.

- Microsoft Entra Connect Agent Updater

- Microsoft Entra Connect Health Agent

Activer l’audit pour AD FS

Notes

Cette section s’applique uniquement aux serveurs AD FS. Il est inutile d’effectuer ces étapes sur les serveurs proxy d’application web.

Pour que la fonctionnalité d’analyse de l’utilisation puisse collecter et analyser les données, l’agent Microsoft Entra Connect Health doit avoir les informations à disposition dans les journaux d’activité d’audit AD FS. Ces journaux ne sont pas activés par défaut. Utilisez les procédures suivantes pour activer l’audit AD FS et localiser les journaux d’audit AD FS sur vos serveurs AD FS.

Pour activer l’audit d’AD FS

Dans l’écran de démarrage, ouvrez Gestionnaire de serveur, puis ouvrez Stratégie de sécurité locale. Ou, dans la barre des tâches, ouvrez Gestionnaire de serveur et sélectionnez Outils/Stratégie de sécurité locale.

Accédez au dossier Paramètres de sécurité\Stratégies locales\Attribution des droits utilisateur. Double-cliquez sur Générer des audits de sécurité.

Sous l’onglet Paramètre de sécurité locale , vérifiez que le compte de service AD FS est répertorié. S’il n’est pas répertorié, sélectionnez Ajouter un utilisateur ou un groupe et ajoutez le compte de service AD FS à la liste. Sélectionnez ensuite OK.

Pour activer l’audit, ouvrez une fenêtre d’invite de commandes en tant qu’administrateur, puis exécutez la commande suivante :

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableFermez Stratégie de sécurité locale.

Important

Les étapes restantes sont requises uniquement pour les serveurs AD FS principaux.

Activer les propriétés d’audit sur le serveur AD FS

- Fermez le composant logiciel enfichable Gestion AD FS. (Dans Gestionnaire de serveur, sélectionnez Outils>Gestion d’AD FS.)

- Dans le volet Actions, sélectionnez Modifier les propriétés du service de fédération.

- Dans la boîte de dialogue Propriétés du service de fédération, sélectionnez l’onglet Événements.

- Cochez les cases Audits des succès et Audits des échecs, puis sélectionnez OK. Les audits des succès et les audits des échecs doivent être activés par défaut.

Activer les propriétés d’audit sur le serveur AD FS

Important

Cette étape est requise uniquement pour les serveurs AD FS principaux.

Ouvrez une fenêtre PowerShell et exécutez la commande suivante :

Set-AdfsProperties -AuditLevel Verbose

Le niveau d’audit « de base » est activé par défaut. Pour plus d’informations, consultez Amélioration de l’audit AD FS dans Windows Server 2016.

Vérifier la journalisation détaillée

Pour vérifier l’activation de la journalisation détaillée, procédez comme suit.

Ouvrez une fenêtre PowerShell et exécutez la commande suivante :

Get-AdfsPropertiesVérifier que le niveau d’Audit est défini sur détaillé

Vérifier les paramètres d’audit du compte de service AD FS

- Accédez au dossier Paramètres de sécurité\Stratégies locales\Attribution des droits utilisateur. Double-cliquez sur Générer des audits de sécurité.

- Sous l’onglet Paramètre de sécurité locale, vérifiez que le compte de service AD FS est répertorié. S’il n’est pas répertorié, sélectionnez Ajouter un utilisateur ou un groupe et ajoutez le compte de service AD FS à la liste. Sélectionnez ensuite OK.

- Fermez Stratégie de sécurité locale.

Examiner les journaux d’audit AD FS

Après avoir activé les journaux d’audit AD FS, vous devez être en mesure de vérifier les journaux d’audit AD FS à l’aide de l’Observateur d’événements.

- Ouvrez l’ Observateur d’événements.

- Accédez à Journaux Windows, puis sélectionnez Sécurité.

- Dans le volet de droite, sélectionnez Filtrer les journaux d’activité actuels.

- Dans Sources d’événement, sélectionnez Audit AD FS.

- Vous pouvez obtenir une liste complète des événements AD FS ici.

Pour plus d’informations sur les journaux d’audit, consultez les questions relatives aux opérations.

Avertissement

Une stratégie de groupe peut désactiver l’audit AD FS. Si l’audit AD FS est désactivé, l’analyse de l’utilisation sur les activités de connexion n’est pas disponible. Vérifiez que vous n’avez pas de stratégie de groupe qui désactive l’audit AD FS.

Les tableaux suivants fournissent une liste d’événements courants qui correspondent à des événements de niveau d’audit

Événements de niveau d’audit de base

| id | Nom de l'événement | Description de l'événement |

|---|---|---|

| 1 200 | AppTokenSuccessAudit | Le service de fédération a émis un jeton valide. |

| 1201 | AppTokenFailureAudit | Le service de la fédération n’a pas réussi à émettre un jeton valide. |

| 1202 | FreshCredentialSuccessAudit | Le service de la fédération a validé de nouvelles informations d’identification. |

| 1203 | FreshCredentialFailureAudit | Le service de la fédération n’a pas réussi à valider de nouvelles informations d’identification. |

Pour plus d’informations, consultez la liste complète des événements AD FS ici.

Événements du niveau d’audit verbeux

| id | Nom de l'événement | Description de l'événement |

|---|---|---|

| 299 | TokenIssuanceSuccessAudit | Un jeton a été émis avec succès pour la partie utilisatrice. |

| 403 | RequestReceivedSuccessAudit | Une requête HTTP a été reçue. Voir l’audit 510 avec le même ID d’instance pour les en-têtes. |

| 410 | RequestContextHeadersSuccessAudit | En-têtes de contexte de requête suivants présents |

| 411 | SecurityTokenValidationFailureAudit | La validation du jeton a échoué. Pour plus d'informations, consultez l'exception interne. |

| 412 | AuthenticationSuccessAudit | Un jeton de type « %3 » pour la partie de confiance « %4 » a été authentifié avec succès. Voir l’audit appelant501 avec le même ID d’instance pour l’identité de l’appelant. |

| 500 | IssuedIdentityClaims | Pour plus d’informations sur l’entrée d’événement avec l’ID d’instance %1. Il peut y avoir d’autres événements avec le même numéro d’instance et plus d’informations. |

| 501 | CallerIdentityClaims | Pour plus d’informations sur l’entrée d’événement avec l’ID d’instance %1. Il peut y avoir d’autres événements avec le même numéro d’instance et plus d’informations. |

Pour plus d’informations, consultez la liste complète des événements AD FS ici.

Tester la connectivité au service Microsoft Entra Connect Health

Parfois, l’agent Azure AD Connect Health perd la connectivité au service Microsoft Entra Connect Health. Les causes de cette perte de connectivité peuvent inclure des problèmes de réseau, des problèmes d’autorisation et divers autres problèmes.

Si l’agent ne peut pas envoyer de données au service Microsoft Entra Connect Health pendant plus de deux heures, l’alerte suivante s’affiche dans le portail : Les données du service de contrôle d’intégrité ne sont pas à jour.

Vous pouvez savoir si l’agent Microsoft Entra Connect Health concerné peut charger des données vers le service Microsoft Entra Connect Health en exécutant la commande PowerShell suivante :

Test-AzureADConnectHealthConnectivity -Role ADFS

Le paramètre Role peut avoir les valeurs suivantes :

ADFSSyncADDS

Notes

Pour utiliser l’outil de connectivité, vous devez d’abord inscrire l’agent. Si vous ne pouvez pas terminer l’inscription de l’agent, vérifiez que vous avez rempli toutes les conditions requises pour Microsoft Entra Connect Health. La connectivité est testée par défaut lors de l’inscription de l’agent.

Surveiller AD FS à l’aide de Microsoft Entra Connect Health

Alertes pour AD FS

La section Alertes de santé Microsoft Entra Connect vous fournit la liste des alertes actives. Chaque alerte inclut les informations associées, la procédure de résolution et des liens vers la documentation afférente.

Vous pouvez double-cliquer sur une alerte active ou résolue pour ouvrir un nouveau panneau comportant des informations supplémentaires, une procédure de résolution de l’alerte et des liens vers de la documentation pertinente. Vous pouvez également afficher des données d’historique sur les alertes résolues par le passé.

Analyse de l’utilisation pour AD FS

Microsoft Entra Connect Health Usage Analytics analyse le trafic d'authentification de vos serveurs de fédération. Vous pouvez double-cliquer sur la zone Analyse de l’utilisation pour ouvrir le panneau du même nom, qui vous indique plusieurs mesures et regroupements.

Notes

Pour utiliser l’analyse de l’utilisation avec AD FS, vous devez vous assurer que l’audit AD FS est activé. Pour plus d’informations, consultez Activer l’audit pour AD FS.

Pour sélectionner des mesures supplémentaires, spécifiez un intervalle de temps ou, pour modifier le regroupement, cliquez avec le bouton droit sur le graphique d’analyse de l’utilisation, puis sélectionnez Modifier le graphique. Vous pouvez ensuite spécifier l’intervalle de temps, sélectionner une autre mesure et modifier le regroupement. Vous pouvez afficher la distribution du trafic d’authentification en fonction de « mesures » différentes et regrouper les mesures en fonction des paramètres de « regroupement » appropriés décrits dans la section suivante :

Métrique : Nombre total de demandes : nombre total de demandes traitées par les serveurs AD FS.

| Regrouper par | En quoi consiste le regroupement ? Quel est son intérêt ? |

|---|---|

| Tous | Montre le nombre total de demandes traitées par tous les serveurs AD FS. |

| Application | Regroupe la totalité des demandes en fonction de la partie de confiance cible. Ce regroupement permet de comprendre le pourcentage du trafic total reçu par chaque application. |

| Serveur | Regroupe la totalité des demandes en fonction du serveur qui a traité la demande. Ce regroupement permet de mieux comprendre la distribution de charge du trafic total. |

| Jonction d’espace de travail | Regroupe la totalité des demandes en fonction de la provenance des demandes, selon qu’elles soient ou non issues d’appareils joints à un espace de travail (connu). Ce regroupement permet de comprendre si vos ressources sont consultées à l’aide d’appareils inconnus de l’infrastructure d’identité. |

| Méthode d'authentification | Regroupe la totalité des demandes en fonction de la méthode d’authentification utilisée. Ce regroupement permet de mieux comprendre la méthode courante d’authentification utilisée. Voici les méthodes d’authentification possibles :

Si les serveurs de fédération reçoivent la requête avec un cookie d’authentification unique, cette requête est considérée comme une authentification unique (SSO). Le cas échéant, si le cookie est valide, l’utilisateur ne doit pas fournir d’informations d’identification et bénéficie d’un accès transparent à l’application. Ce comportement est courant si vous disposez de multiples parties de confiance protégées par les serveurs de fédération. |

| Emplacement réseau | Regroupe la totalité des demandes en fonction de l’emplacement du réseau de l’utilisateur. Il peut s’agir d’un réseau intranet ou extranet. Ce regroupement permet de comparer les pourcentages de trafic issus de l’intranet et de l’extranet. |

Métrique : Nombre total de requêtes échouées : nombre total de requêtes échouées traitées par le service de fédération. (Cette métrique est disponible uniquement sur AD FS pour Windows Server 2012 R2)

| Regrouper par | En quoi consiste le regroupement ? Quel est son intérêt ? |

|---|---|

| Type d’erreur | Indique le nombre d’erreurs en fonction des types d’erreurs prédéfinis. Ce regroupement permet de mieux comprendre les types courants d’erreurs.

|

| Serveur | Regroupe les erreurs en fonction du serveur. Ce regroupement permet de mieux comprendre la distribution des erreurs entre les serveurs. Une distribution inégale peut indiquer qu’un serveur présente un état défectueux. |

| Emplacement réseau | Regroupe les erreurs en fonction de l’emplacement réseau des demandes (intranet et extranet). Ce regroupement procure une meilleure visibilité sur le type des demandes défaillantes. |

| Application | Regroupe les défaillances en fonction de l’application cible (partie de confiance). Ce regroupement permet d’identifier l’application cible présentant le nombre le plus important d’erreurs. |

Métrique : Nombre d’utilisateurs : nombre moyen d’utilisateurs uniques qui utilisent activement l’authentification AD FS

| Regrouper par | En quoi consiste le regroupement ? Quel est son intérêt ? |

|---|---|

| Tous | Cette mesure fournit le nombre moyen de personnes utilisant le service de fédération durant l’intervalle sélectionné. Les utilisateurs ne sont pas regroupés. La moyenne dépend de la tranche horaire sélectionnée. |

| Application | Regroupe le nombre moyen d’utilisateurs sur l’application cible (partie de confiance). Ce regroupement procure une plus grande visibilité sur le nombre d’utilisateurs exécutant chaque application. |

Surveillance des performances pour AD FS

Microsoft Entra Connect Health Performance Monitoring fournit des informations de surveillance sur les métriques. Si vous sélectionnez la zone Surveillance, un panneau contenant des informations détaillées sur les mesures s’ouvre.

Si vous sélectionnez l’option Filtre en haut du panneau, vous pouvez filtrer par serveur afin d’afficher les mesures spécifiques à chacun d’entre eux. Pour modifier la métrique, cliquez avec le bouton droit sur le graphique de surveillance situé sous le panneau de surveillance, puis sélectionnez Modifier le graphique (ou cliquez sur le bouton Modifier le graphique). Dans le nouveau panneau ouvert, vous pouvez sélectionner des mesures supplémentaires à partir de la liste déroulante et spécifier un intervalle de temps pour l’affichage des données de performances.

Les 50 utilisateurs dont la combinaison nom d’utilisateur/mot de passe échoue le plus souvent.

Des informations d’identification erronées sont souvent à l’origine d’une demande d’authentification ayant échoué sur un serveur AD, autrement dit, un nom d’utilisateur ou un mot de passe incorrect. Ces erreurs sont généralement le résultat de mots de passe trop complexes, oubliés ou de fautes de frappe.

Mais il existe également d’autres raisons pouvant entraîner un nombre anormalement élevé de demandes traitées par vos serveurs AD FS, par exemple : une application qui met en cache des informations d’identification utilisateur, qui expirent par la suite, ou un utilisateur malveillant qui tente de se connecter à un compte à l’aide d’une série de mots de passe bien connus. Ces deux exemples peuvent conduire à une augmentation considérable des demandes.

Microsoft Entra Connect Health pour ADFS fournit un rapport sur les 50 principaux utilisateurs dont les tentatives de connexion ont échoué en raison d'un nom d'utilisateur ou d'un mot de passe non valide. Ce rapport est le résultat du traitement de tous les événements d’audit générés par les serveurs AD FS dans les batteries de serveurs.

Dans ce rapport, vous pouvez facilement retrouver les informations suivantes :

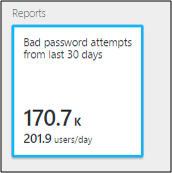

- Nombre total de demandes ayant échoué en raison d’un nom d’utilisateur/mot de passe incorrect au cours des 30 derniers jours

- Nombre moyen d’utilisateurs dont la connexion a échoué en raison d’un nom d’utilisateur/mot de passe incorrect par jour.

Lorsque vous cliquez sur cette section, vous accédez au panneau de rapport principal, qui fournit des détails supplémentaires. Ce panneau inclut un graphique contenant des informations sur les tendances qui permettent d’établir un point de comparaison des demandes dont le nom d’utilisateur ou le mot de passe est incorrect. En outre, il fournit la liste des 50 utilisateurs présentant le plus grand nombre de tentatives infructueuses au cours de la dernière semaine. Remarquez que les 50 premiers utilisateurs de la dernière semaine ont aidé à l’identification des pics de mots de passe incorrects.

Ce graphique fournit les informations suivantes :

- Le nombre total d’échecs de connexion en raison d’un nom d’utilisateur/mot de passe incorrect sur une base quotidienne.

- Le nombre total d’utilisateurs uniques dont les tentatives de connexion ont échoué sur une base quotidienne.

- Adresse IP du client pour la dernière demande

Ce rapport fournit les informations suivantes :

| Élément de rapport | Description |

|---|---|

| ID d'utilisateur | Affiche l’ID d’utilisateur qui a été utilisé. Cette valeur correspond à ce que l’utilisateur a tapé, ce qui n’est pas toujours l’ID d’utilisateur correct. |

| Tentatives ayant échoué | Affiche le nombre total de tentatives ayant échoué pour cet ID d’utilisateur. Le tableau est trié par nombre décroissant de tentatives ayant échoué. |

| Dernier échec | Affiche l’horodatage du dernier échec. |

| IP du dernier échec | Affiche l’adresse IP du client à partir de la dernière requête incorrecte. Si vous voyez plusieurs adresses IP dans cette valeur, elle peut inclure l’adresse IP cliente de transfert avec l’adresse IP de requête de dernière tentative de l’utilisateur. |

Notes

Ce rapport est automatiquement mis à jour toutes les 12 heures avec les nouvelles informations collectées durant ce laps de temps. En conséquence, les tentatives de connexion effectuées dans les 12 dernières heures peuvent ne pas être incluses dans le rapport.

Liens connexes

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour