Attribuer, mettre à jour, répertorier ou supprimer des attributs de sécurité personnalisés pour un utilisateur

Les attributs de sécurité personnalisés dans Microsoft Entra ID, qui fait partie de Microsoft Entra, sont des attributs spécifiques à l’entreprise (paires clé-valeur) que vous pouvez définir et attribuer aux objets Microsoft Entra. Par exemple, vous pouvez affecter un attribut de sécurité personnalisé pour filtrer vos employés ou pour vous aider à déterminer qui a accès aux ressources. Cet article explique comment affecter, mettre à jour, lister ou supprimer des attributs de sécurité personnalisés pour Microsoft Entra ID.

Prérequis

Pour affecter ou supprimer des attributs de sécurité personnalisés pour un utilisateur dans votre locataire Microsoft Entra, vous avez besoin de :

- Administrateur d’affection d’attribut

- Module Microsoft.Graph en tirant parti de Microsoft Graph PowerShell

- AzureADPreview version 2.0.2.138 ou ultérieure lors de l’utilisation d’Azure AD PowerShell

Important

Par défaut, les rôles Administrateur général et d’autres d’administrateur ne sont pas autorisés à lire, à définir ou à affecter des attributs de sécurité personnalisés.

Affecter des attributs de sécurité personnalisés à un utilisateur

Conseil

Les étapes décrites dans cet article pourraient varier légèrement en fonction du portail de départ.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur d’affectation d’attributs.

Assurez-vous que vous disposez d’attributs de sécurité personnalisés définis. Pour plus d’informations, consultez Ajouter ou désactiver des définitions d’attribut de sécurité personnalisé dans Microsoft Entra ID.

Accédez à Identité>Utilisateurs>Tous les utilisateurs.

Recherchez et sélectionnez l’utilisateur auquel vous souhaitez affecter des attributs de sécurité personnalisés.

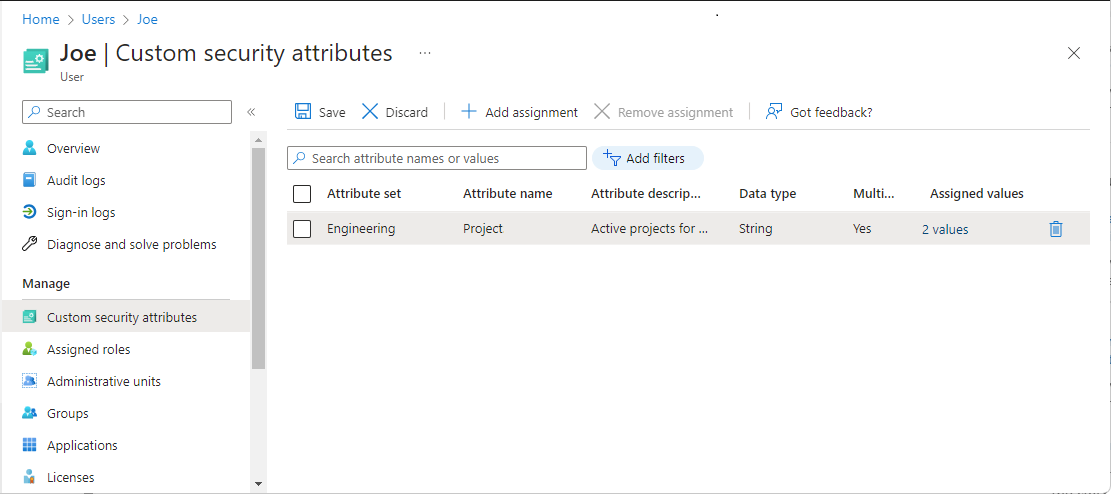

Dans la section Gérer, sélectionnez Attributs de sécurité personnalisés.

Sélectionnez Ajouter une attribution.

Sous Jeu d’attributs, sélectionnez un jeu d’attributs dans la liste.

Sous Nom d’attribut, sélectionnez un attribut de sécurité personnalisé dans la liste.

Selon les propriétés de l’attribut de sécurité personnalisé sélectionné, vous pouvez entrer une valeur unique, sélectionner une valeur dans une liste prédéfinie ou ajouter plusieurs valeurs.

- Pour les attributs de sécurité personnalisés à valeur unique en forme libre, entrez une valeur dans la zone Valeurs attribuées.

- Pour les valeurs d’attribut de sécurité personnalisés prédéfinies, sélectionnez une valeur dans la liste Valeurs attribuées .

- Pour les attributs de sécurité personnalisés à valeurs multiples, sélectionnez Ajouter des valeurs pour ouvrir le volet Valeurs d’attribut et ajouter vos valeurs. Lorsque vous avez fini d’ajouter des valeurs, sélectionnez Terminé.

Lorsque vous avez terminé, sélectionnez Enregistrer pour affecter les attributs de sécurité personnalisés à l’utilisateur.

Mettre à jour les valeurs d’affectation d’attribut de sécurité personnalisé pour un utilisateur

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur d’affectation d’attributs.

Accédez à Identité>Utilisateurs>Tous les utilisateurs.

Recherchez et sélectionnez l’utilisateur qui a une valeur d’affectation d’attribut de sécurité personnalisé que vous souhaitez mettre à jour.

Dans la section Gérer, sélectionnez Attributs de sécurité personnalisés.

Recherchez la valeur d’affectation d’attribut de sécurité personnalisé que vous souhaitez mettre à jour.

Une fois que vous avez affecté un attribut de sécurité personnalisé à un utilisateur, vous ne pouvez modifier que la valeur de l’attribut. Vous ne pouvez pas modifier d’autres propriétés de l’attribut de sécurité personnalisé, telles que le jeu d’attributs ou le nom d’attribut.

Selon les propriétés de l’attribut de sécurité personnalisé sélectionné, vous pouvez mettre à jour une valeur unique, sélectionner une valeur dans une liste prédéfinie ou mettre à jour plusieurs valeurs.

Lorsque vous avez terminé, sélectionnez Enregistrer.

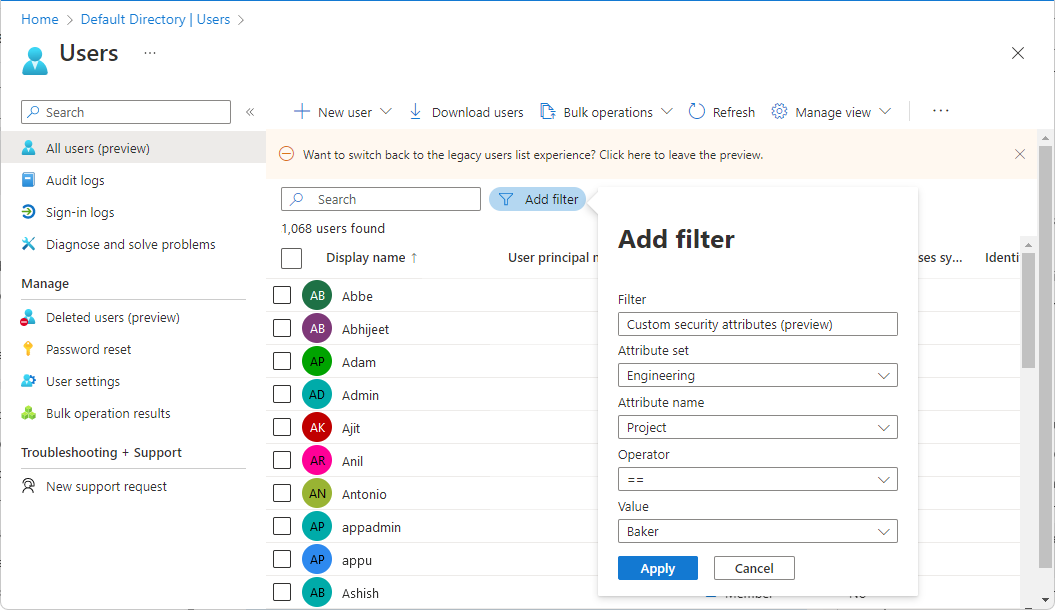

Filtrer les utilisateurs en fonction des affectations d’attribut de sécurité personnalisé

Vous pouvez filtrer la liste des attributs de sécurité personnalisés affectés à des utilisateurs dans la page Tous les utilisateurs.

Connectez-vous au centre d’administration Microsoft Entra en tant que Lecteur d’affectation d’attributs.

Accédez à Identité>Utilisateurs>Tous les utilisateurs.

Sélectionnez Ajouter un filtre pour ouvrir le volet Ajouter un filtre.

Sélectionnez Attributs de sécurité personnalisés.

Sélectionnez le jeu d’attributs et le nom d’attribut.

Pour Opérateur, vous pouvez sélectionner est égal à (==), différent de (!=) ou Commence par.

Pour Valeur, entrez ou sélectionnez une valeur.

Pour appliquer le filtre, sélectionnez Appliquer.

Supprimer des affectations d’attribut de sécurité personnalisé d’un utilisateur

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur d’affectation d’attributs.

Accédez à Identité>Utilisateurs>Tous les utilisateurs.

Recherchez et sélectionnez l’utilisateur qui a les affectations d’attribut de sécurité personnalisé que vous souhaitez supprimer.

Dans la section Gérer, sélectionnez Attributs de sécurité personnalisés.

Ajoutez des coches en regard de toutes les affectations d’attribut de sécurité personnalisé que vous souhaitez supprimer.

Sélectionnez Supprimer l’attribution.

PowerShell ou API Microsoft Graph

Pour gérer les affectations d’attribut de sécurité personnalisé pour des utilisateurs de votre organisation Microsoft Entra, vous pouvez utiliser PowerShell ou l’API Microsoft Graph. Vous pouvez utiliser les exemples suivants pour gérer les affectations.

Attribuer à un utilisateur un attribut de sécurité personnalisé avec une valeur de chaînes

L’exemple suivant affecte un attribut de sécurité personnalisé avec une valeur de chaîne à un utilisateur.

- Ensemble d’attributs :

Engineering - Attribut :

ProjectDate - Type de données d’attribut : chaîne

- Valeur d’attribut :

"2024-11-15"

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"ProjectDate" = "2024-11-15"

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Affecter à un utilisateur un attribut de sécurité personnalisé avec une valeur à chaînes multiples

L’exemple suivant affecte un attribut de sécurité personnalisé avec une valeur à chaînes multiples à un utilisateur.

- Ensemble d’attributs :

Engineering - Attribut :

Project - Type de données d’attribut : Collection de chaînes

- Valeur d’attribut :

["Baker","Cascade"]

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Project@odata.type" = "#Collection(String)"

"Project" = @("Baker","Cascade")

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Affecter à un utilisateur un attribut de sécurité personnalisé avec une valeur d’entier

L’exemple suivant affecte un attribut de sécurité personnalisé avec une valeur d’entier à un utilisateur.

- Ensemble d’attributs :

Engineering - Attribut :

NumVendors - Type de données d’attribut : entier

- Valeur d’attribut :

4

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"NumVendors@odata.type" = "#Int32"

"NumVendors" = 4

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Affecter à un utilisateur un attribut de sécurité personnalisé avec une valeur de plusieurs entiers

L’exemple suivant affecte un attribut de sécurité personnalisé avec une valeur multi-entier à un utilisateur.

- Ensemble d’attributs :

Engineering - Attribut :

CostCenter - Type de données d’attribut : Collection d’entiers

- Valeur d’attribut :

[1001,1003]

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"CostCenter@odata.type" = "#Collection(Int32)"

"CostCenter" = @(1001,1003)

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Attribuer à un utilisateur un attribut de sécurité personnalisé avec une valeur de booléen

L’exemple suivant affecte un attribut de sécurité personnalisé avec une valeur de booléen à un utilisateur.

- Ensemble d’attributs :

Engineering - Attribut :

Certification - Type de données d’attribut : booléen

- Valeur d’attribut :

true

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Certification" = $true

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Mettre à jour une affectation d’attribut de sécurité personnalisé avec une valeur d’entier pour un utilisateur

L’exemple suivant met à jour une affectation d’attribut de sécurité personnalisée avec une valeur d’entier pour un utilisateur.

- Ensemble d’attributs :

Engineering - Attribut :

NumVendors - Type de données d’attribut : entier

- Valeur d’attribut :

8

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"NumVendors@odata.type" = "#Int32"

"NumVendors" = 8

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Mettre à jour une affectation d’attribut de sécurité personnalisé avec une valeur de booléen pour un utilisateur

L’exemple suivant met à jour une affectation d’attribut de sécurité personnalisé avec une valeur de booléen pour un utilisateur.

- Ensemble d’attributs :

Engineering - Attribut :

Certification - Type de données d’attribut : booléen

- Valeur d’attribut :

false

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Certification" = $false

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Mettre à jour une affectation d’attribut de sécurité personnalisé avec une valeur à chaînes multiples pour un utilisateur

L’exemple suivant met à jour une affectation d’attribut de sécurité personnalisé avec une valeur à chaînes multiples pour un utilisateur.

- Ensemble d’attributs :

Engineering - Attribut :

Project - Type de données d’attribut : Collection de chaînes

- Valeur d’attribut :

("Alpine","Baker")

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Project@odata.type" = "#Collection(String)"

"Project" = @("Alpine","Baker")

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Obtenir les affectations d’attribut de sécurité personnalisé pour un utilisateur

L’exemple suivant obtient les affectations d’attribut de sécurité personnalisé pour un utilisateur.

$userAttributes = Get-MgUser -UserId $userId -Property "customSecurityAttributes"

$userAttributes.CustomSecurityAttributes.AdditionalProperties | Format-List

$userAttributes.CustomSecurityAttributes.AdditionalProperties.Engineering

$userAttributes.CustomSecurityAttributes.AdditionalProperties.Marketing

Key : Engineering

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [Project@odata.type, #Collection(String)], [Project, System.Object[]],

[ProjectDate, 2024-11-15]…}

Key : Marketing

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [EmployeeId, GS45897]}

Key Value

--- -----

@odata.type #microsoft.graph.customSecurityAttributeValue

Project@odata.type #Collection(String)

Project {Baker, Alpine}

ProjectDate 2024-11-15

NumVendors 8

CostCenter@odata.type #Collection(Int32)

CostCenter {1001, 1003}

Certification False

Key Value

--- -----

@odata.type #microsoft.graph.customSecurityAttributeValue

EmployeeId KX45897

Si aucun attribut de sécurité personnalisé n’est affecté à l’utilisateur ou si le principal appelant n’a pas accès, la réponse est vide.

Lister tous les utilisateurs avec une affectation d’attribut de sécurité personnalisé qui est égale à une valeur

L’exemple suivant répertorie tous les utilisateurs avec une affectation d’attribut de sécurité personnalisé qui est égale à une valeur. Il récupère les utilisateurs avec un attribut de sécurité personnalisé appelé AppCountry avec une valeur égale à Canada. La valeur de filtre est sensible à la casse. Vous devez ajouter ConsistencyLevel=eventual dans la requête ou l’en-tête. Vous devez également inclure $count=true pour vous assurer que la demande est acheminée correctement.

- Jeu d’attributs :

Marketing - Attribut :

AppCountry - Filtre : AppCountry eq 'Canada'

$userAttributes = Get-MgUser -CountVariable CountVar -Property "id,displayName,customSecurityAttributes" -Filter "customSecurityAttributes/Marketing/AppCountry eq 'Canada'" -ConsistencyLevel eventual

$userAttributes | select Id,DisplayName,CustomSecurityAttributes

$userAttributes.CustomSecurityAttributes.AdditionalProperties | Format-List

Id DisplayName CustomSecurityAttributes

-- ----------- ------------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee Jiya Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

11bb11bb-cc22-dd33-ee44-55ff55ff55ff Jana Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

Key : Engineering

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [Datacenter@odata.type, #Collection(String)], [Datacenter, System.Object[]]}

Key : Marketing

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [AppCountry@odata.type, #Collection(String)], [AppCountry, System.Object[]],

[EmployeeId, KX19476]}

Key : Marketing

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [AppCountry@odata.type, #Collection(String)], [AppCountry, System.Object[]],

[EmployeeId, GS46982]}

Lister tous les utilisateurs avec une affectation d’attribut de sécurité personnalisé qui commence par une valeur

L’exemple suivant répertorie tous les utilisateurs avec une affectation d’attribut de sécurité personnalisé qui commence par une valeur. Il récupère les utilisateurs avec un attribut de sécurité personnalisé appelé EmployeeId avec une valeur qui commence par GS. La valeur de filtre est sensible à la casse. Vous devez ajouter ConsistencyLevel=eventual dans la requête ou l’en-tête. Vous devez également inclure $count=true pour vous assurer que la demande est acheminée correctement.

- Jeu d’attributs :

Marketing - Attribut :

EmployeeId - Filtre : EmployeeId startsWith 'GS'

$userAttributes = Get-MgUser -CountVariable CountVar -Property "id,displayName,customSecurityAttributes" -Filter "startsWith(customSecurityAttributes/Marketing/EmployeeId,'GS')" -ConsistencyLevel eventual

$userAttributes | select Id,DisplayName,CustomSecurityAttributes

$userAttributes.CustomSecurityAttributes.AdditionalProperties | Format-List

Id DisplayName CustomSecurityAttributes

-- ----------- ------------------------

22cc22cc-dd33-ee44-ff55-66aa66aa66aa Chandra Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

11bb11bb-cc22-dd33-ee44-55ff55ff55ff Jana Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

33dd33dd-ee44-ff55-aa66-77bb77bb77bb Joe Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

Key : Marketing

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [EmployeeId, GS36348]}

Key : Marketing

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [AppCountry@odata.type, #Collection(String)], [AppCountry, System.Object[]],

[EmployeeId, GS46982]}

Key : Engineering

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [Project@odata.type, #Collection(String)], [Project, System.Object[]],

[ProjectDate, 2024-11-15]…}

Key : Marketing

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [EmployeeId, GS45897]}

Lister tous les utilisateurs avec une affectation d’attribut de sécurité personnalisé qui n’est pas égale à une valeur

L’exemple suivant répertorie tous les utilisateurs avec une affectation d’attribut de sécurité personnalisé qui n’est pas égale à une valeur. Il récupère les utilisateurs avec un attribut de sécurité personnalisé appelé AppCountry avec une valeur qui n’est pas égale à Canada. La valeur de filtre est sensible à la casse. Vous devez ajouter ConsistencyLevel=eventual dans la requête ou l’en-tête. Vous devez également inclure $count=true pour vous assurer que la demande est acheminée correctement.

- Jeu d’attributs :

Marketing - Attribut :

AppCountry - Filtre : AppCountry ne 'Canada'

$userAttributes = Get-MgUser -CountVariable CountVar -Property "id,displayName,customSecurityAttributes" -Filter "customSecurityAttributes/Marketing/AppCountry ne 'Canada'" -ConsistencyLevel eventual

$userAttributes | select Id,DisplayName,CustomSecurityAttributes

Id DisplayName CustomSecurityAttributes

-- ----------- ------------------------

22cc22cc-dd33-ee44-ff55-66aa66aa66aa Chandra Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

44ee44ee-ff55-aa66-bb77-88cc88cc88cc Isabella Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

00aa00aa-bb11-cc22-dd33-44ee44ee44ee Alain Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

33dd33dd-ee44-ff55-aa66-77bb77bb77bb Joe Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

00aa00aa-bb11-cc22-dd33-44ee44ee44ee Dara Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

Supprimer d’un utilisateur une affectation d’attribut de sécurité personnalisé à valeur unique

L’exemple suivant supprime une affectation d’attribut de sécurité personnalisé à valeur unique d’un utilisateur en définissant la valeur sur Null.

- Ensemble d’attributs :

Engineering - Attribut :

ProjectDate - Valeur d’attribut :

null

$params = @{

"customSecurityAttributes" = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"ProjectDate" = $null

}

}

}

Invoke-MgGraphRequest -Method PATCH -Uri "https://graph.microsoft.com/v1.0/users/$userId" -Body $params

Supprimer d’un utilisateur une affectation d’attribut de sécurité personnalisé à valeurs multiples

L’exemple suivant supprime une affectation d’attribut de sécurité personnalisé à valeurs multiples d’un utilisateur en définissant la valeur sur une collection vide.

- Ensemble d’attributs :

Engineering - Attribut :

Project - Valeur d’attribut :

[]

$customSecurityAttributes = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Project" = @()

}

}

Update-MgUser -UserId $userId -CustomSecurityAttributes $customSecurityAttributes

Forum aux questions

Où les affectations d’attribut de sécurité personnalisé pour les utilisateurs sont-elles prises en charge ?

Les affectations d’attribut de sécurité personnalisé pour les utilisateurs sont prises en charge dans le centre d’administration Microsoft Entra, PowerShell et les API Microsoft Graph. Les affectations d’attribut de sécurité personnalisé ne sont pas prises en charge dans Mes applications ou le Centre d’administration Microsoft 365.

Qui peut voir les attributs de sécurité personnalisés affectés à un utilisateur ?

Seuls les utilisateurs titulaires du rôle Administrateur d’affection d’attribut ou Lecteur d’affectation d’attribut dans l’étendue du locataire peuvent afficher les attributs de sécurité personnalisés affectés à tous les utilisateurs du locataire. Les utilisateurs ne peuvent pas afficher les attributs de sécurité personnalisés affectés à leur propre profil ou à d’autres utilisateurs. Les invités ne peuvent pas afficher les attributs de sécurité personnalisés, quelles que soient les autorisations Invité définies sur le locataire.

Dois-je créer une application pour utiliser des affectations d’attribut de sécurité personnalisé ?

Non, des attributs de sécurité personnalisés peuvent être affectés à des objets utilisateur sans nécessiter d’application.

Pourquoi est-ce que je reçois une erreur lorsque je tente d’enregistrer des affectations d’attributs de sécurité personnalisés ?

Vous ne disposez pas des autorisations nécessaires pour affecter des attributs de sécurité personnalisés aux utilisateurs. Assurez-vous que le rôle Administrateur d’affectation d’attribut vous est attribué.

Puis-je affecter des attributs de sécurité personnalisés à des invités ?

Oui, vous pouvez affecter des attributs de sécurité personnalisés à des membres ou invités dans votre locataire.

Puis-je affecter des attributs de sécurité personnalisés à des utilisateurs synchronisés par annuaire ?

Oui, des utilisateurs synchronisés par annuaire d’un Active Directory local peuvent se voir affecter des attributs de sécurité personnalisés.

Des affectations d’attribut de sécurité personnalisé sont-elles disponibles pour les règles d’adhésion dynamiques ?

Non, les attributs de sécurité personnalisés affectés aux utilisateurs ne sont pas pris en charge pour la configuration de règles d’appartenance dynamique.

Les attributs de sécurité personnalisés sont-ils identiques aux attributs personnalisés dans les locataires B2C ?

Non, les attributs de sécurité personnalisés ne sont pas pris en charge dans les locataires B2C et ne sont pas liés à des fonctionnalités B2C.

Étapes suivantes

- Ajouter ou désactiver des définitions d'attributs de sécurité personnalisés dans Microsoft Entra ID

- Affecter, mettre à jour, répertorier ou supprimer des attributs de sécurité personnalisés pour une application

- Exemples : attribuer, mettre à jour, répertorier ou supprimer des affectations d’attribut de sécurité personnalisé avec l’API Microsoft Graph

- Dépanner les attributs de sécurité personnalisés dans Microsoft Entra ID

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour