Qu’est-ce que la gestion des autorisations Microsoft Entra

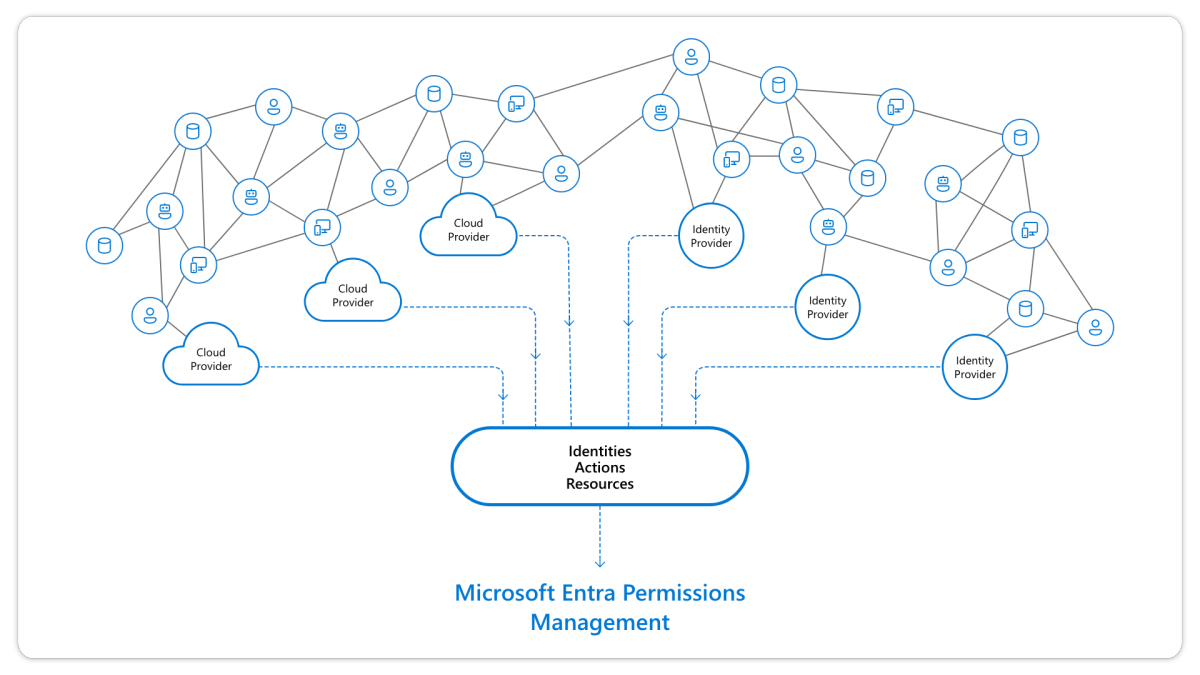

La Gestion des autorisations Microsoft Entra est une solution de gestion des droits d’utilisation d’infrastructure cloud (CIEM) qui offre une visibilité complète des autorisations affectées à toutes les identités. Par exemple, des ressources, des actions et des identités d’utilisateur et de charge de travail sur-privilégiées dans des infrastructures multiclouds au sein de Microsoft Azure, Amazon Web Services (AWS) et Google Cloud Platform (GCP).

Gestion des autorisations détecte, dimensionne automatiquement et supervise en permanence les autorisations inutilisées et excessives.

Les organisations doivent envisager de placer la gestion des autorisations au centre de leur sécurité Confiance Zéro pour implémenter l’accès avec le privilège minimum sur toute leur infrastructure :

- Les organisations adoptent de plus en plus la stratégie multicloud et éprouvent des difficultés avec l’absence de visibilité et la complexité croissante de la gestion des autorisations d’accès.

- Avec le développement des identités et des services cloud, le nombre d’autorisations cloud à haut risque explose, étendant ainsi la surface d’attaque des organisations.

- Les équipes de sécurité informatique sont de plus en plus sollicitées pour garantir la sécurisation et la conformité de l’accès à leur patrimoine cloud croissant.

- L’incohérence des modèles de gestion de l’accès natif des fournisseurs cloud rend la gestion des autorisations et l’application de stratégies d’accès avec le privilège minimum encore plus complexes pour l’équipe en charge de la sécurité et des identités à l’échelle de son environnement.

Cas d’usage clés

Gestion des autorisations permet aux clients de résoudre trois cas d’utilisation clés : découvrir, corriger et superviser.

La gestion des autorisations a été conçue de telle sorte que nous vous recommandons de suivre chacune des phases ci-dessous afin d’obtenir des insights sur les autorisations au sein de l’organisation. Cela est dû au fait que vous ne pouvez généralement pas prendre de mesures sur ce qui n’a pas été découvert, de même que vous ne pouvez pas évaluer continuellement ce qui n’a pas été corrigé.

Découvrez

Les clients peuvent évaluer les risques d’autorisation en évaluant l’écart entre les autorisations accordées et les autorisations utilisées.

- Découverte des autorisations intercloud : métriques précises et normalisées pour les plateformes cloud principales : AWS, Azure et GCP.

- Index PCI (Permission Creep Index) : métrique agrégée qui évalue périodiquement le niveau de risque associé au nombre d’autorisations inutilisées ou excessives dans vos identités et ressources. Il mesure la quantité de dommages que les identités peuvent causer en fonction des autorisations dont elles disposent.

- Analytique de l’utilisation des autorisations : vue multidimensionnelle des risques liés aux autorisations pour toutes les identités, les actions et les ressources.

Corriger

Les clients peuvent dimensionner de façon appropriée les autorisations en fonction de leur utilisation, accorder de nouvelles autorisations à la demande et automatiser l’accès juste-à-temps pour les ressources cloud.

- Suppression automatisée des autorisations non utilisées au cours des 90 derniers jours.

- Autorisations à la demande : accorder des autorisations d’identités à la demande pour une période limitée dans le temps ou selon les besoins.

Superviser

Les clients peuvent détecter les activités anormales avec des alertes gérées par le machine learning (ML) et générer des rapports d’investigation détaillés.

- Détections d’anomalies par ML.

- Rapports d’investigation riches en contexte concernant les identités, les actions et les ressources pour prendre en charge l’investigation et la correction rapides.

Gestion des autorisations approfondit les stratégies de sécurité Confiance Zéro en renforçant le principe d’accès avec le privilège minimum, ce qui permet aux clients d’effectuer les opérations suivantes :

- Bénéficier d’une visibilité complète : découvrez quelle identité fait quoi, où et quand.

- Automatiser l’accès avec le privilège minimum : utilisez l’analytique des accès pour vous assurer que les identités disposent des autorisations appropriées, au moment opportun.

- Unifier les stratégies d’accès sur les plateformes IaaS (infrastructure as a service) : implémentez des stratégies de sécurité cohérentes dans votre infrastructure cloud.

Une fois que votre organisation a exploré et implémenté les phases de découverte, de correction et de monitoring, vous avez établi l’un des piliers principaux d’une stratégie de sécurité de confiance zéro moderne.

Étapes suivantes

- Allez plus loin dans votre apprentissage grâce au module Introduction à la Gestion des autorisations Microsoft Entra.

- Inscrivez-vous à un essai gratuit pendant 45 jours de la Gestion des autorisations.

- Pour accéder à la liste des questions fréquentes sur Gestion des autorisations, consultez les forums aux questions.