Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Fabric vous permet d'accéder de manière sécurisée à des comptes Azure Data Lake Storage (ADLS) Gen2 dotés d'un pare-feu. Les espaces de travail Fabric qui ont une identité d’espace de travail peuvent accéder en toute sécurité aux comptes ADLS Gen2 avec un accès réseau public activé à partir de réseaux virtuels et d’adresses IP sélectionnés ou avec l’accès réseau public désactivé. Vous pouvez limiter l’accès ADLS Gen2 à des espaces de travail Fabric spécifiques.

Les espaces de travail Fabric qui accèdent à un compte de stockage disposant d’un accès d’espace de travail approuvé ont besoin d’une autorisation appropriée pour la demande. L’autorisation est prise en charge avec des informations d’identification Microsoft Entra pour les comptes d’organisation ou les principaux de service. Pour plus d’informations sur les règles des instances de ressources, consultez Accorder l’accès depuis des instances de ressources Azure.

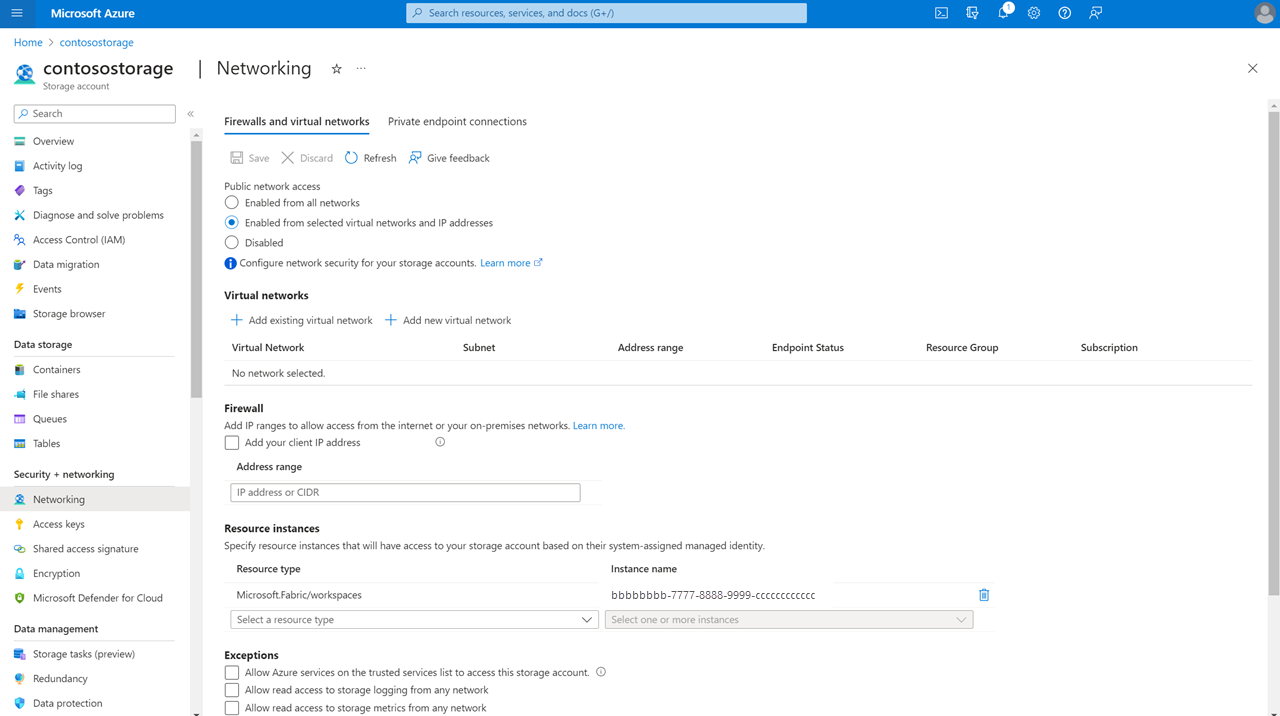

Pour limiter et protéger l’accès aux comptes de stockage prenant en charge le pare-feu à partir de certains espaces de travail Fabric, vous pouvez configurer des règles d’instance de ressource pour autoriser l’accès à partir d’espaces de travail Fabric spécifiques.

Note

L'accès à l'espace de travail de confiance est généralement disponible, mais il ne peut être utilisé que dans des capacités UGS de type F. Pour plus d’informations sur l’achat d’un abonnement Fabric, consultez Acheter un abonnement Microsoft Fabric. L’accès sécurisé à l’espace de travail n’est pas pris en charge dans les versions d’essai.

Cet article vous montre comment :

Configurez l’accès à l’espace de travail approuvé dans un compte de stockage ADLS Gen2.

Créez un raccourci OneLake dans un Lakehouse Fabric qui se connecte à un compte de stockage ADLS Gen2 avec accès à l'espace de travail sécurisé.

Créez un pipeline pour vous connecter directement à un compte ADLS Gen2 prenant en charge le pare-feu pour lequel l’accès à l’espace de travail approuvé est activé.

Utilisez l’instruction T-SQL COPY pour ingérer des données dans votre entrepôt à partir d’un compte ADLS Gen2 compatible avec le pare-feu pour lequel l’accès à l’espace de travail approuvé est activé.

Créez un modèle sémantique en mode importation pour vous connecter à un compte ADLS Gen2 compatible avec le pare-feu avec lequel l’accès à l’espace de travail approuvé est activé.

Chargez des données avec AzCopy à partir d’un compte de stockage Azure protégé par pare-feu dans OneLake.

Configurer l’accès à l’espace de travail approuvé dans ADLS Gen2

Prerequisites

- Un espace de travail Fabric associé à une capacité Fabric.

- Créez une identité d’espace de travail associée à l’espace de travail Fabric. Consultez Identité de l’espace de travail. Vérifiez que l’identité de l’espace de travail dispose d’un accès Contributeur à l’espace de travail en accédant à Gérer l’accès (à côté de Paramètres de l’espace de travail) et en ajoutant l’identité de l’espace de travail à la liste en tant que contributeur.

- Le principal utilisé pour l’authentification dans le raccourci doivent avoir des rôles RBAC Azure sur le compte de stockage. Le principal doit disposer d’un rôle de Contributeur aux données Blob du stockage, de Propriétaire des données Blob du stockage ou de Lecteur des données Blob du stockage au niveau du compte de stockage, ou d’un rôle de Délégation d’objet blob de stockage au niveau du compte de stockage, avec un accès au niveau du dossier dans le conteneur. L’accès au niveau du dossier peut être fourni via un rôle RBAC au niveau du conteneur ou via un accès spécifique au niveau du dossier.

- Configurez une règle d’instance de ressource pour le compte de stockage.

Règle d’instance de ressource via un modèle ARM

Vous pouvez configurer des espaces de travail Fabric spécifiques pour accéder à votre compte de stockage en fonction de leur identité d’espace de travail. Vous pouvez créer une règle d’instance de ressource en déployant un modèle ARM avec une règle d’instance de ressource. Pour créer une règle d’instance de ressources :

Connectez-vous au Portail Azure et accédez à Déploiement personnalisé.

Choisissez Créer votre propre modèle dans l’éditeur. Pour obtenir un exemple de modèle ARM qui crée une règle d’instance de ressource, consultez l’exemple de modèle ARM.

Créez la règle de l'instance de ressource dans l'éditeur. Lorsque vous êtes prêt, choisissez Vérifier + créer.

Sous l’onglet Informations de base qui s’affiche, spécifiez les détails du projet et de l’instance requis. Lorsque vous êtes prêt, choisissez Vérifier + créer.

Sous l’onglet Vérifier + créer, passez en revue le résumé, puis sélectionnez Créer. La règle est soumise pour le déploiement.

Une fois le déploiement terminé, vous pouvez accéder à la ressource.

Note

- Les règles d’instance de ressource pour les espaces de travail Fabric peuvent uniquement être créées via des modèles ARM ou PowerShell. La création via le Portail Azure n’est pas prise en charge.

- Le subscriptionId « 00000000-0000-0000-0000-000000000000 » doit être utilisé pour le resourceId de l’espace de travail Fabric.

- Vous pouvez obtenir l’ID d’espace de travail d’un espace de travail Fabric via son URL de barre d’adresses.

Voici un exemple de règle d’instance de ressource qui peut être créée via un modèle ARM. Pour obtenir un exemple complet, consultez l’exemple de modèle ARM.

"resourceAccessRules": [

{ "tenantId": " aaaabbbb-0000-cccc-1111-dddd2222eeee",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"

}

]

Règle d’instance de ressource via un script PowerShell

Vous pouvez créer une règle d’instance de ressource via PowerShell à l’aide du script suivant.

$resourceId = "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<YOUR_WORKSPACE_GUID>"

$tenantId = "<YOUR_TENANT_ID>"

$resourceGroupName = "<RESOURCE_GROUP_OF_STORAGE_ACCOUNT>"

$accountName = "<STORAGE_ACCOUNT_NAME>"

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroupName -Name $accountName -TenantId $tenantId -ResourceId $resourceId

Exception de service de confiance

Si vous sélectionnez l’exception de service approuvé pour un compte ADLS Gen2 qui dispose d’un accès réseau public activé à partir de réseaux virtuels et d’adresses IP sélectionnés, les espaces de travail Fabric avec une identité d’espace de travail peuvent accéder au compte de stockage. Quand la case d’exception de service approuvée est cochée, les espaces de travail des capacités Fabric de votre locataire disposant d’une identité d’espace de travail peuvent accéder aux données stockées dans le compte de stockage.

Cette configuration n’est pas recommandée et la prise en charge peut être abandonnée à l’avenir. Nous vous recommandons d’utiliser des règles d’instance de ressources pour accorder l’accès à des ressources spécifiques.

Qui peut configurer des comptes de stockage pour l’accès au service approuvé ?

Un contributeur sur le compte de stockage (un rôle RBAC Azure) peut configurer des règles d'instance de ressources ou une exception de service de confiance.

Comment utiliser l’accès à l’espace de travail approuvé dans Fabric

Il existe plusieurs façons d’utiliser l’accès à l’espace de travail approuvé pour accéder à vos données à partir de Fabric de manière sécurisée :

Vous pouvez créer un raccourci ADLS dans Fabric Lakehouse pour commencer à analyser vos données avec Spark, SQL et Power BI.

Vous pouvez créer un pipeline qui utilise l’accès à un espace de travail approuvé pour accéder directement à un compte ADLS Gen2 prenant en charge le pare-feu.

Vous pouvez utiliser une instruction T-SQL Copy qui tire parti de l’accès de l’espace de travail approuvé pour ingérer des données dans un entrepôt Fabric.

Vous pouvez utiliser un modèle sémantique (mode d’importation) pour tirer parti de l’accès à l’espace de travail approuvé et créer des modèles et des rapports sur les données.

Vous pouvez utiliser AzCopy pour charger efficacement des données à partir d’un compte de stockage Azure compatible avec le pare-feu vers OneLake.

Les sections suivantes vous montrent comment utiliser ces méthodes.

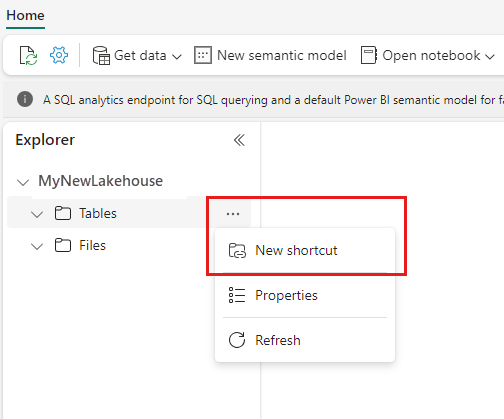

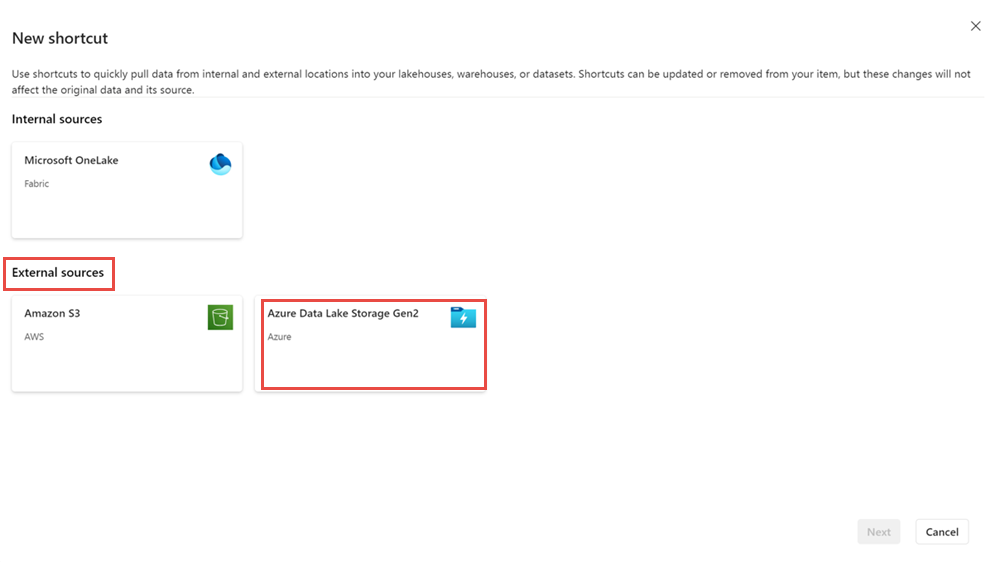

Créer un raccourci OneLake vers un compte de stockage avec accès à l’espace de travail approuvé

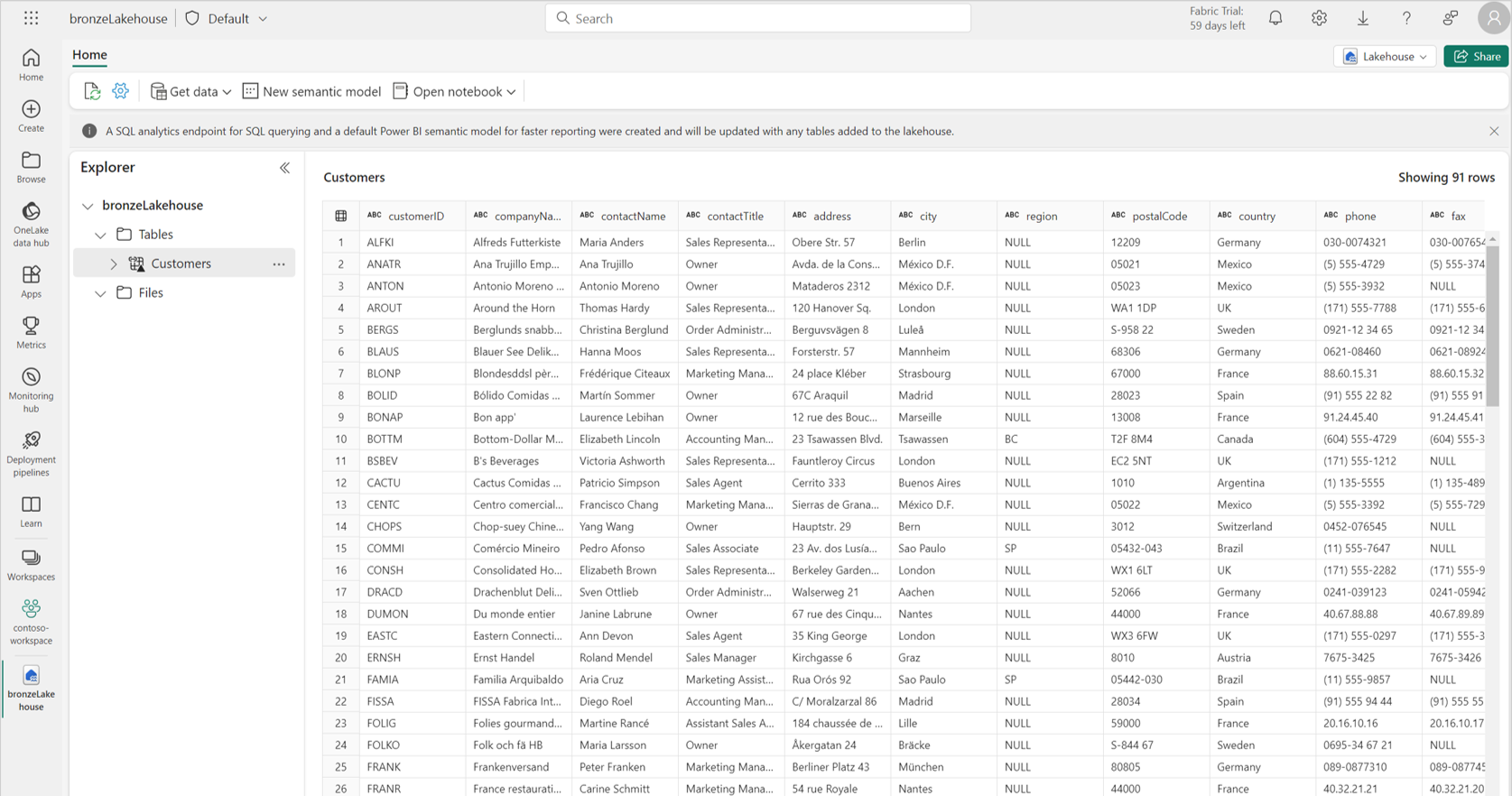

Avec l’identité de l’espace de travail configurée dans Fabric et l’accès à l’espace approuvé activé dans votre compte de stockage ADLS Gen2, vous pouvez créer des raccourcis OneLake pour accéder à vos données à partir de Fabric. Vous créez simplement un raccourci ADLS dans Fabric Lakehouse et vous pouvez commencer à analyser vos données avec Spark, SQL et Power BI.

Note

- Les raccourcis préexistants dans un espace de travail qui répondent aux exigences préalables commencent automatiquement à prendre en charge l'accès aux services de confiance.

- Vous devez utiliser l’identifiant d’URL DFS pour le compte de stockage. Prenons un exemple :

https://StorageAccountName.dfs.core.windows.net - Les principaux de service peuvent également créer des raccourcis vers des comptes de stockage disposant d’un accès approuvé.

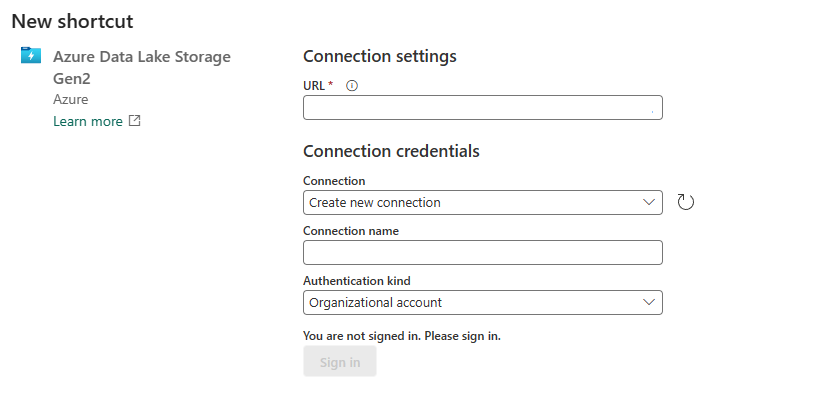

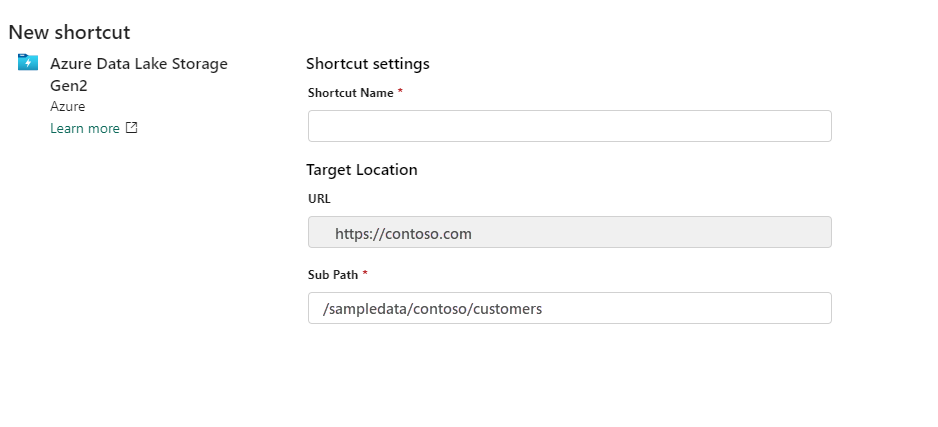

Steps

Commencez par créer un nouveau raccourci dans un Lakehouse.

L’Assistant Nouveau raccourci s’ouvre.

Sous Sources externes, sélectionnez Azure Data Lake Storage Gen2.

Indiquez l’URL du compte de stockage configuré avec l’accès à l’espace de travail approuvé, puis choisissez un nom pour la connexion. Pour le type d’authentification, choisissez Compte professionnel ou Principal de service.

Lorsque vous avez terminé, sélectionnez Suivant.

Indiquez le nom de raccourci et le sous-chemin d’accès.

Quand vous avez terminé, sélectionnez Créer.

Le raccourci lakehouse est créé et vous devez être en mesure d’afficher un aperçu des données de stockage dans le raccourci.

Utiliser le raccourci OneLake vers un compte de stockage avec accès à l’espace de travail approuvé dans les éléments Fabric

Avec OneCopy dans Fabric, vous pouvez accéder à vos raccourcis OneLake avec un accès approuvé à partir de toutes les charges de travail Fabric.

Spark : vous pouvez utiliser Spark pour accéder aux données à partir de vos raccourcis OneLake. Lorsque des raccourcis sont utilisés dans Spark, ils apparaissent sous forme de dossiers dans OneLake. Vous devez simplement référencer le nom du dossier pour accéder aux données. Vous pouvez utiliser le raccourci OneLake vers des comptes de stockage avec accès à l’espace de travail approuvé dans les notebooks Spark.

point de terminaison d'analytique SQL : les raccourcis créés dans la section « Tables » de votre lakehouse sont également disponibles dans le point de terminaison d'analytique SQL. Vous pouvez ouvrir le point de terminaison d'analytique SQL et interroger vos données comme n’importe quelle autre table.

Pipelines : les pipelines peuvent accéder à des raccourcis gérés vers des comptes de stockage avec un accès sécurisé à l'espace de travail. Les pipelines peuvent être utilisés pour lire des comptes de stockage ou y écrire via des raccourcis OneLake.

Flux de données v2 : les flux de données Gen2 peuvent être utilisés pour accéder aux raccourcis managés vers les comptes de stockage avec un accès à l’espace de travail approuvé. Les flux de données Gen2 peuvent lire ou écrire dans des comptes de stockage via des raccourcis OneLake.

Modèles sémantiques et rapports : le modèle sémantique par défaut associé au point de terminaison d'analytique SQL d’un Lakehouse peut lire des raccourcis managés vers des comptes de stockage disposant d’un accès approuvé à l’espace de travail. Pour afficher les tables managées dans le modèle sémantique par défaut, accédez à l’élément du point de terminaison d'analytique SQL, sélectionnez Création de rapports et choisissez Mettre à jour automatiquement le modèle sémantique.

Vous pouvez également créer de nouveaux modèles sémantiques qui référencent les raccourcis de table vers les comptes de stockage avec accès à l’espace de travail approuvé. Accédez au point de terminaison d’analytique SQL, sélectionnez Création de rapports, puis choisissez Nouveau modèle sémantique.

Vous pouvez créer des rapports en plus des modèles sémantiques par défaut et des modèles sémantiques personnalisés.

Base de données KQL : vous pouvez également créer des raccourcis OneLake vers ADLS Gen2 dans une base de données KQL. Les étapes de création du raccourci managé avec l’accès à l’espace de travail approuvé restent les mêmes.

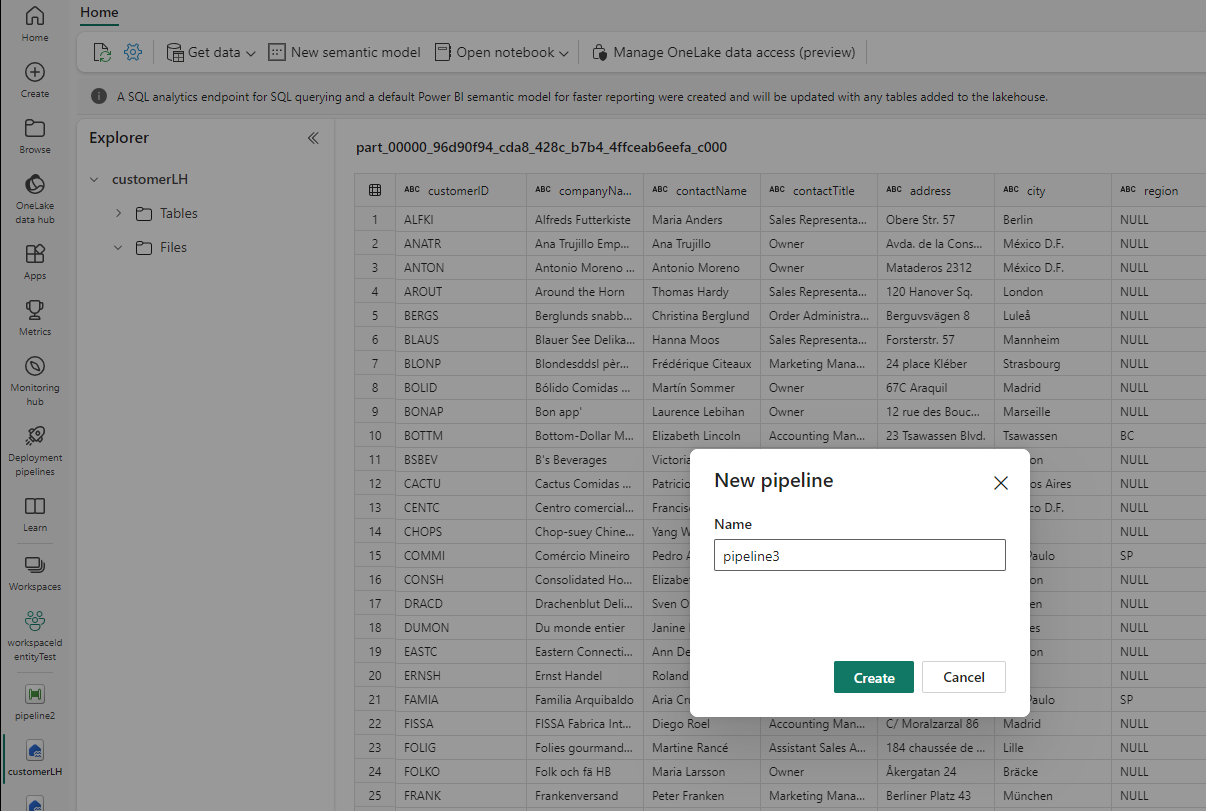

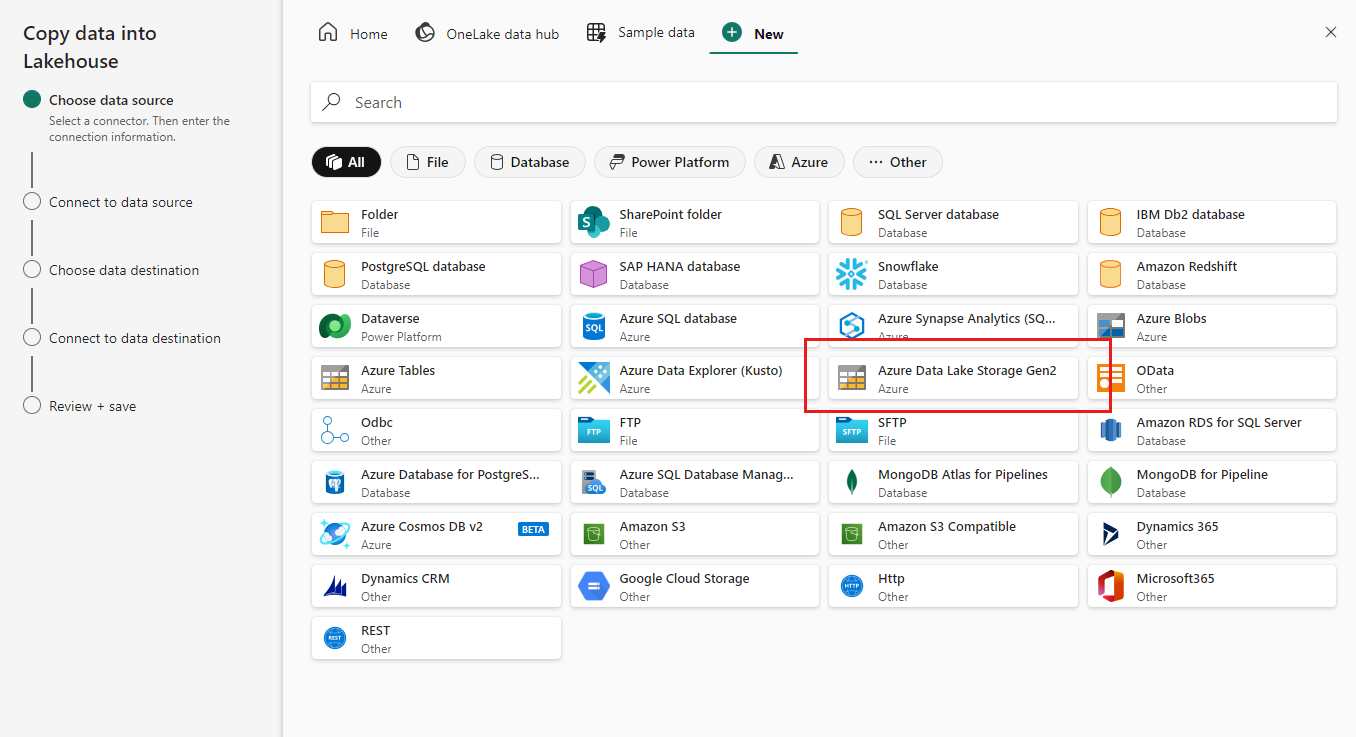

Créer un pipeline vers un compte de stockage avec accès à l’espace de travail approuvé

Avec l’identité de l’espace de travail configurée dans Fabric et l’accès approuvé activé dans votre compte de stockage ADLS Gen2, vous pouvez créer des pipelines pour accéder à vos données à partir de Fabric. Vous pouvez créer un pipeline pour copier des données dans un lac Fabric, puis commencer à analyser vos données avec Spark, SQL et Power BI.

Prerequisites

- Un espace de travail Fabric associé à une capacité Fabric. Consultez Identité de l’espace de travail.

- Créez une identité d’espace de travail associée à l’espace de travail Fabric.

- Le principal utilisé pour l’authentification dans le pipeline doivent avoir des rôles RBAC Azure sur le compte de stockage. Le principal de service doit avoir le rôle Lecteur de données blob du stockage, Contributeur aux données Blob du stockage ou Propriétaire des données blob du stockage sur le compte de stockage.

- Configurez une règle d’instance de ressource pour le compte de stockage.

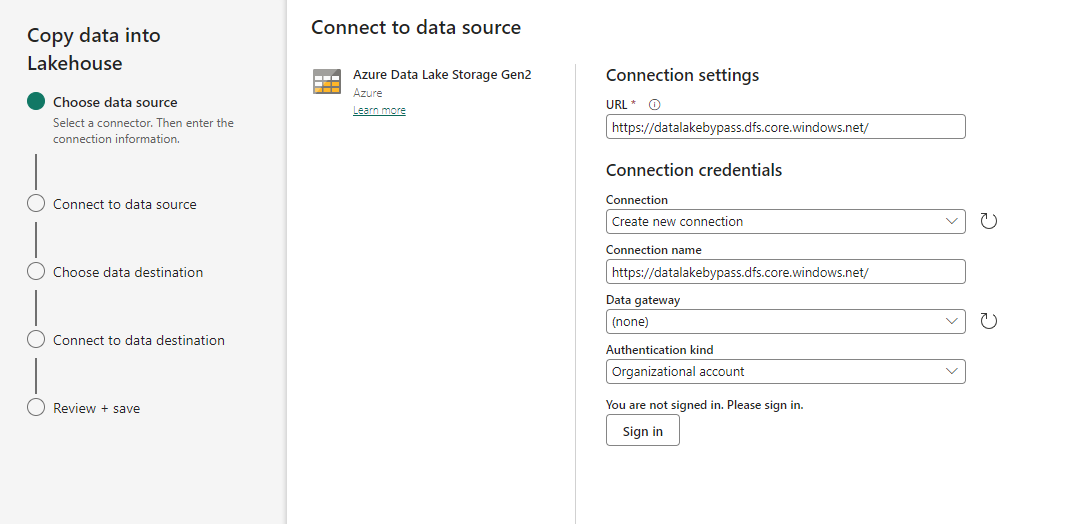

Steps

Commencez par sélectionner Obtenir des données dans un lakehouse.

Sélectionnez Nouveau pipeline. Spécifiez un nom pour le pipeline, puis sélectionnez Créer.

Choisissez Azure Data Lake Gen2 comme source de données.

Indiquez l’URL du compte de stockage configuré avec l’accès à l’espace de travail approuvé, puis choisissez un nom pour la connexion. Pour le type d’authentification, choisissez Compte professionnel ou Principal de service.

Lorsque vous avez terminé, sélectionnez Suivant.

Sélectionnez le fichier que vous devez copier dans le Lakehouse.

Lorsque vous avez terminé, sélectionnez Suivant.

Dans l’écran Vérifier + enregistrer, sélectionnez Démarrer le transfert de données immédiatement. Lorsque vous avez terminé, sélectionnez Enregistrer + exécuter.

Quand l’état du pipeline passe de Mis en file d’attente à Réussi, accédez au lakehouse et vérifiez que les tables de données ont été créées.

Utiliser l’instruction T-SQL COPY pour ingérer les données dans votre entrepôt de données

Avec l'identité de l'espace de travail configurée dans Fabric et l'accès de confiance activé dans votre compte de stockage ADLS Gen2, vous pouvez utiliser l'instruction T-SQL COPY pour ingérer des données dans votre entrepôt Fabric. Une fois les données ingérées dans l’entrepôt, vous pouvez commencer à analyser vos données avec SQL et Power BI. Les utilisateurs ayant des rôles d’espace de travail Administrateur, Membre, Contributeur ou Viewer, ou des autorisations de lecture sur l’entrepôt peuvent utiliser l’accès approuvé avec la commande T-SQL COPY.

Créer un modèle sémantique avec un accès d’espace de travail approuvé

Les modèles sémantiques en mode importation facilitent l'accès aux espaces de travail de confiance pour les comptes de stockage. Vous pouvez utiliser cette fonctionnalité pour créer des modèles et des rapports pour les données dans les comptes de stockage ADLS Gen2 prenant en charge le pare-feu.

Prerequisites

- Un espace de travail Fabric associé à une capacité Fabric. Consultez Identité de l’espace de travail.

- Créez une identité d’espace de travail associée à l’espace de travail Fabric.

- Connexion au compte de stockage ADLS Gen2. Le principal utilisé pour l’authentification dans la connexion liée au modèle sémantique doit avoir des rôles RBAC Azure sur le compte de stockage. Le principal de service doit avoir le rôle Lecteur de données blob du stockage, Contributeur aux données Blob du stockage ou Propriétaire des données blob du stockage sur le compte de stockage.

- Configurez une règle d’instance de ressource pour le compte de stockage.

Steps

- Créez le modèle sémantique dans Power BI Desktop qui se connecte au compte de stockage ADLS Gen2 à l’aide des étapes répertoriées dans Analyser les données dans Azure Data Lake Storage Gen2 à l’aide de Power BI. Vous pouvez utiliser un compte d’organisation pour vous connecter à Azure Data Lake Storage Gen2 dans Desktop.

- Importez le modèle dans l’espace de travail configuré avec l’identité de l’espace de travail.

- Accédez aux paramètres du modèle et développez la section Passerelle et connexions cloud.

- Sous connexions cloud, sélectionnez une connexion de données pour le compte de stockage ADLS Gen2 (cette connexion peut avoir l’identité de l’espace de travail, le principal de service et le compte d’organisation comme méthode d’authentification)

- Sélectionnez Appliquer , puis actualisez le modèle pour finaliser la configuration.

Charger des données à l’aide d’AzCopy et d’un accès à l’espace de travail approuvé

Avec l’accès à l’espace de travail approuvé configuré, les travaux de copie AzCopy peuvent accéder aux données stockées dans un compte de stockage Azure prenant en charge le pare-feu, ce qui vous permet de charger efficacement des données du stockage Azure vers OneLake.

Prerequisites

- Un espace de travail Fabric associé à une capacité Fabric. Consultez Identité de l’espace de travail.

- Installez AzCopy et connectez-vous avec l'identifiant principal utilisé pour l'authentification. Consultez Bien démarrer avec AzCopy.

- Créez une identité d’espace de travail associée à l’espace de travail Fabric.

- Le principal utilisé pour l’authentification dans le raccourci doivent avoir des rôles RBAC Azure sur le compte de stockage. Le principal doit disposer d’un rôle de Contributeur aux données Blob du stockage, de Propriétaire des données Blob du stockage ou de Lecteur des données Blob du stockage au niveau du compte de stockage, ou d’un rôle de Délégation d’objet blob de stockage au niveau du compte de stockage, avec un accès au niveau du dossier dans le conteneur. L’accès au niveau du dossier peut être fourni via un rôle RBAC au niveau du conteneur ou via un accès spécifique au niveau du dossier.

- Configurez une règle d’instance de ressource pour le compte de stockage.

Steps

- Connectez-vous à AzCopy avec le principal qui a accès au compte de stockage Azure et à l’élément Fabric. Sélectionnez l’abonnement contenant votre compte de stockage Azure activé par le pare-feu.

azcopy login

- Générez votre commande AzCopy. Vous avez besoin de la source de copie, de la destination et d’au moins un paramètre.

- chemin d’accès source : fichier ou répertoire dans votre compte de stockage Azure prenant en charge le pare-feu.

- destination-path : zone d’atterrissage dans OneLake pour vos données. Par exemple, le dossier /Files dans un lakehouse.

- --trusted-microsoft-suffixes : doit inclure « fabric.microsoft.com ».

azcopy copy "https://<source-account-name>.blob.core.windows.net/<source-container>/<source-path>" "https://onelake.dfs.fabric.microsoft.com/<destination-workspace>/<destination-path>" --trusted-microsoft-suffixes "fabric.microsoft.com"

- Exécutez la commande de copie. AzCopy utilise l’identité avec laquelle vous vous êtes connecté pour accéder à OneLake et au stockage Azure. L’opération de copie est synchrone de sorte que lorsque la commande retourne, tous les fichiers sont copiés. Pour plus d’informations sur l’utilisation d’AzCopy avec OneLake, consultez AzCopy.

Restrictions et considérations

Scénarios et limitations pris en charge

- L’accès à l’espace de travail approuvé est pris en charge pour les espaces de travail dans n’importe quelle capacité Fabric de référence SKU F.

- Vous ne pouvez utiliser l’accès à l’espace de travail approuvé que dans les raccourcis OneLake, les pipelines, les modèles sémantiques, l’instruction T-SQL COPY et AzCopy. Pour accéder en toute sécurité aux comptes de stockage à partir de Fabric Spark, consultez Points de terminaison privés gérés pour Fabric.

- Les pipelines ne peuvent pas écrire dans des raccourcis de table OneLake sur les comptes de stockage avec accès à l’espace de travail approuvé. Il s’agit d’une limite temporaire.

- Si vous réutilisez les connexions qui prennent en charge l’accès à un espace de travail approuvé dans les éléments Fabric autres que les raccourcis, les pipelines et les modèles sémantiques, ou dans d’autres espaces de travail, ils peuvent ne pas fonctionner.

- L’accès à l’espace de travail approuvé n’est pas compatible avec les requêtes interlocataires.

Méthodes d’authentification et gestion des connexions

- Les connexions pour l’accès à un espace de travail approuvé peuvent être créées dans Gérer les connexions et les passerelles ; toutefois, l’identité de l’espace de travail est la seule méthode d’authentification prise en charge. Le test de connexion échoue lorsque des méthodes d’authentification du compte organisationnel ou du principal de service sont utilisées.

- Seuls le compte d’organisation, le principal de service et l’identité de l’espace de travail doivent être utilisés pour l’authentification des comptes de stockage afin d’assurer un accès approuvé à l’espace de travail dans les raccourcis et les pipelines.

- Si vous souhaitez utiliser le principal de service ou les comptes organisationnels comme méthode d’authentification dans les connexions à un compte de stockage activé par le pare-feu, vous pouvez utiliser des expériences de création de raccourci ou de pipeline, ou l’expérience de création de rapports rapides Power BI pour créer la connexion. Plus tard, vous pouvez lier cette connexion à des modèles sémantiques, ainsi que d’autres raccourcis et pipelines.

- Si un modèle sémantique utilise des connexions cloud personnelles, vous pouvez uniquement utiliser l’identité de l’espace de travail comme méthode d’authentification pour l’accès approuvé au stockage. Nous vous recommandons de remplacer les connexions cloud personnelles par des connexions cloud partagées.

- Les connexions aux comptes de stockage avec pare-feu ont l’état Hors connexion dans Gérer les connexions et les passerelles.

Migration et raccourcis préexistants

- Si un espace de travail avec une identité d’espace de travail est migré vers une capacité non-Fabric, ou vers une capacité Fabric d’une référence SKU autre que F, l’accès à l’espace de travail approuvé cessera de fonctionner au bout d’une heure.

- Les raccourcis préexistants créés avant le 10 octobre 2023 ne prennent pas en charge l’accès à l’espace de travail approuvé.

- Les raccourcis préexistants dans un espace de travail qui répondent aux conditions préalables commencent automatiquement à prendre en charge l’accès au service approuvé.

Sécurité, réseau et configuration des ressources

- L’accès à l’espace de travail approuvé fonctionne uniquement lorsque l’accès public est activé à partir de réseaux virtuels et d’adresses IP sélectionnés ou lorsque l’accès public est désactivé.

- Les règles d’instance de ressource pour les espaces de travail Fabric doivent être créées via des modèles ARM. Les règles d’instance de ressource créées via l’interface utilisateur du portail Azure ne sont pas prises en charge.

- Vous pouvez configurer au maximum 200 règles d’instance de ressource. Pour plus d’informations, consultez Limites et quotas de l’abonnement Azure - Azure Resource Manager.

- Si votre organisation dispose d’une stratégie d’accès conditionnel Microsoft Entra pour les identités de charge de travail qui inclut tous les principaux de service, l’accès à l’espace de travail approuvé ne fonctionnera pas. Dans de tels cas, vous devez exclure des identités spécifiques d’espace de travail Fabric des règles d’accès conditionnel pour les identités de charge de travail.

Exemple de modèles ARM

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}