Afficher les rapports BitLocker

S’applique à : Gestionnaire de Configuration (branche actuelle)

Après avoir installé les rapports sur le point Reporting Services, vous pouvez afficher les rapports. Les rapports indiquent la conformité BitLocker pour l’entreprise et pour les appareils individuels. Ils fournissent des informations tabulaires et des graphiques, ainsi que des filtres qui vous permettent d’afficher les données de différentes perspectives.

Dans la console Configuration Manager, accédez à l’espace de travail Surveillance, développez Rapports, puis sélectionnez le nœud Rapports. Les rapports suivants se trouvent dans la catégorie Gestion BitLocker :

Vous pouvez accéder à tous ces rapports directement à partir du site web du point reporting Services.

Remarque

Pour que ces rapports affichent des données complètes :

- Créer et déployer une stratégie de gestion BitLocker sur un regroupement d’appareils

- Les clients de la collection cible doivent envoyer un inventaire matériel

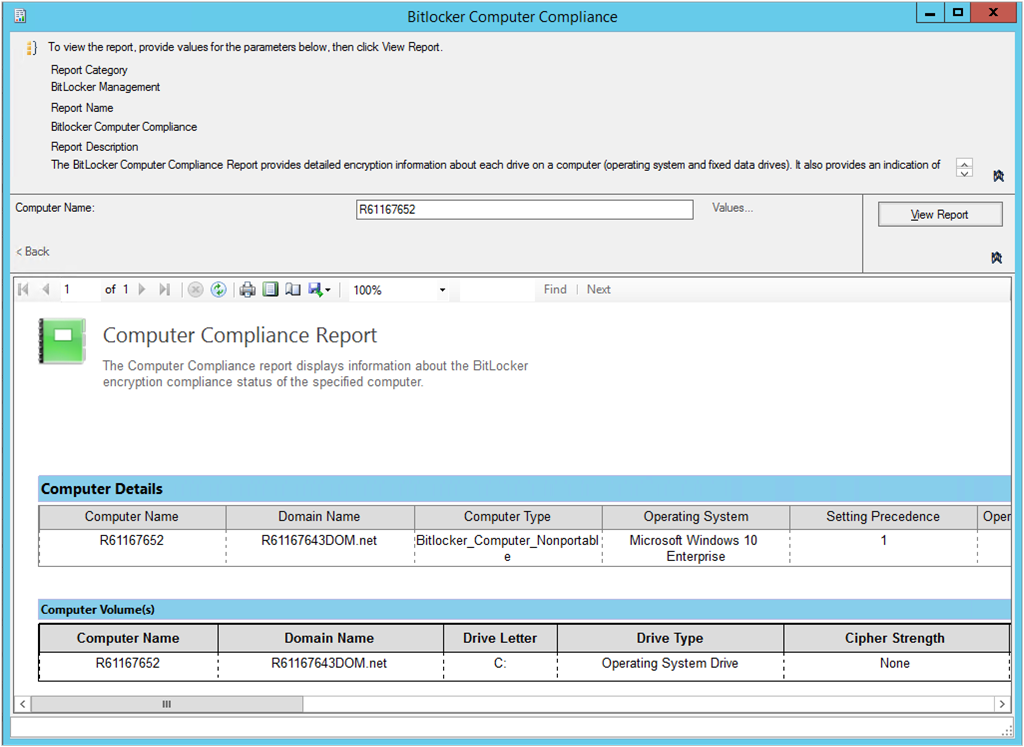

Conformité de l’ordinateur BitLocker

Utilisez ce rapport pour collecter des informations spécifiques à un ordinateur. Il fournit des informations de chiffrement détaillées sur le lecteur du système d’exploitation et les lecteurs de données fixes. Pour afficher les détails de chaque lecteur, développez l’entrée Nom de l’ordinateur. Il indique également la stratégie appliquée à chaque type de lecteur sur l’ordinateur.

Vous pouvez également utiliser ce rapport pour déterminer le dernier état de chiffrement BitLocker connu des ordinateurs perdus ou volés. Configuration Manager détermine la conformité de l’appareil en fonction des stratégies BitLocker que vous déployez. Avant d’essayer de déterminer l’état de chiffrement BitLocker d’un appareil, vérifiez les stratégies que vous y avez déployées.

Remarque

Ce rapport n’affiche pas l’état de chiffrement du volume de données amovibles.

Détails de l’ordinateur

| Nom de colonne | Description |

|---|---|

| Nom de l'ordinateur | Nom d’ordinateur DNS spécifié par l’utilisateur. |

| Nom du domaine | Nom de domaine complet pour l’ordinateur. |

| Type d’ordinateur | Type d’ordinateur, les types valides sont Non portable et Portable. |

| Système d’exploitation | Type de système d’exploitation de l’ordinateur. |

| Conformité globale | État de conformité BitLocker global de l’ordinateur. Les états valides sont Conforme et Non conforme. L’état de conformité par lecteur peut indiquer des états de conformité différents. Toutefois, ce champ représente cet état de conformité à partir de la stratégie spécifiée. |

| Conformité du système d’exploitation | État de conformité du système d’exploitation sur l’ordinateur. Les états valides sont Conforme et Non conforme. |

| Correction de la conformité des lecteurs de données | État de conformité d’un lecteur de données fixe sur l’ordinateur. Les états valides sont Conforme et Non conforme. |

| Date de la dernière mise à jour | Date et heure auxquelles l’ordinateur a contacté le serveur pour la dernière fois pour signaler l’état de conformité. |

| Exemption | Indique si l’utilisateur est exempté ou non de la stratégie BitLocker. |

| Utilisateur exempté | Utilisateur exempté de la stratégie BitLocker. |

| Date d’exemption | Date à laquelle l’exemption a été accordée. |

| Détails de l’état de conformité | Messages d’erreur et d’état relatifs à l’état de conformité de l’ordinateur à partir de la stratégie spécifiée. |

| Force de chiffrement de stratégie | Puissance de chiffrement que vous avez sélectionnée dans la stratégie de gestion BitLocker. |

| Stratégie : Lecteur du système d’exploitation | Indique si le chiffrement est requis pour le lecteur du système d’exploitation et le type de protecteur approprié. |

| Stratégie : Lecteur de données fixe | Indique si le chiffrement est requis pour le lecteur de données fixe. |

| Fabricant | Nom du fabricant de l’ordinateur tel qu’il apparaît dans le BIOS de l’ordinateur. |

| Modèle | Nom du modèle du fabricant de l’ordinateur tel qu’il apparaît dans le BIOS de l’ordinateur. |

| Utilisateurs d’appareils | Utilisateurs connus sur l’ordinateur. |

Volume de l’ordinateur

| Nom de colonne | Description |

|---|---|

| Lettre du lecteur | Lettre de lecteur sur l’ordinateur. |

| Type de lecteur | Type de lecteur. Les valeurs valides sont Lecteur du système d’exploitation et Lecteur de données fixes. Ces entrées sont des lecteurs physiques plutôt que des volumes logiques. |

| Force de chiffrement | Force de chiffrement que vous avez sélectionnée dans la stratégie de gestion BitLocker. |

| Types de protecteurs | Type de protecteur que vous avez sélectionné dans la stratégie pour chiffrer le lecteur. Les types de protecteurs valides pour un lecteur de système d’exploitation sont TPM ou TPM+PIN. Le type de protecteur valide pour un lecteur de données fixe est Password. |

| État du protecteur | Indique que l’ordinateur a activé le type de protecteur spécifié dans la stratégie. Les états valides sont ON ou OFF. |

| État de chiffrement | État de chiffrement du lecteur. Les états valides sont Chiffré, Non chiffré ou Chiffrement. |

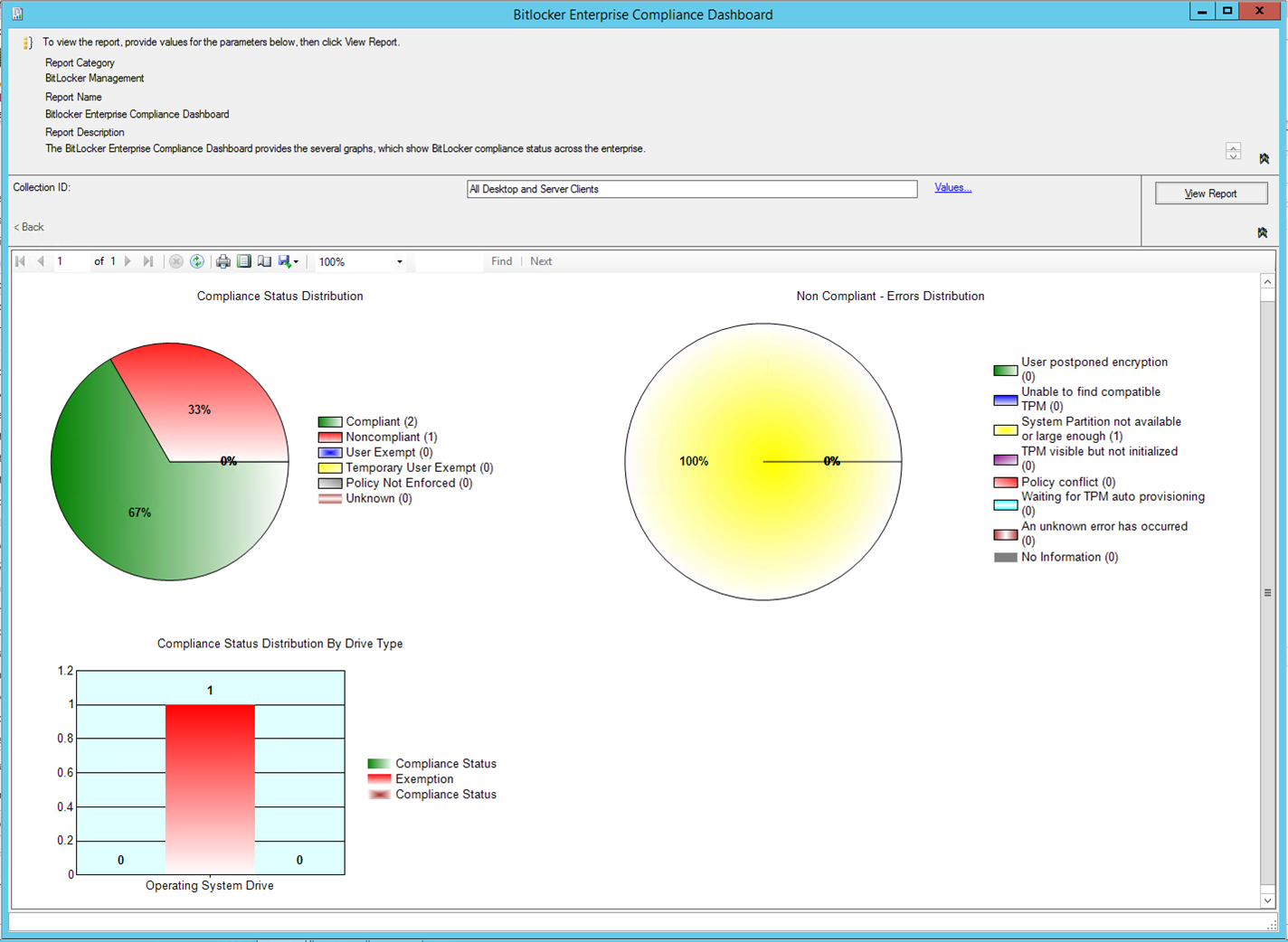

Tableau de bord de conformité d’entreprise BitLocker

Ce rapport fournit les graphiques suivants, qui montrent l’état de conformité BitLocker au sein de votre organisation :

Distribution de l’état de conformité

Non conforme - Distribution des erreurs

Distribution de l’état de conformité par type de lecteur

Distribution de l’état de conformité

Ce graphique à secteurs montre l’état de conformité des ordinateurs de l’organisation. Il affiche également le pourcentage d’ordinateurs avec cet état de conformité, par rapport au nombre total d’ordinateurs dans le regroupement sélectionné. Le nombre réel d’ordinateurs avec chaque état est également affiché.

Le graphique à secteurs montre les états de conformité suivants :

Conforme

Non conforme

Exempt de l’utilisateur

Utilisateur temporaire exempté

Stratégie non appliquée

Remarque

Cet état peut être dû à un appareil qui est chiffré et qui a précédemment mis sa clé sous séquestre, mais qui ne peut pas actuellement mettre sa clé sous séquestre. Comme il ne peut pas mettre sa clé sous séquestre, il n’applique plus la stratégie.

Inconnu. Ces ordinateurs ont signalé une erreur d’état ou font partie du regroupement, mais n’ont jamais signalé leur état de conformité. L’absence d’état de conformité peut se produire si l’ordinateur est déconnecté de l’organisation.

Non conforme - Distribution des erreurs

Ce graphique à secteurs montre les catégories d’ordinateurs de votre organisation qui ne sont pas conformes à la stratégie de chiffrement de lecteur BitLocker. Il indique également le nombre d’ordinateurs dans chaque catégorie. Le rapport calcule chaque pourcentage à partir du nombre total d’ordinateurs non conformes dans le regroupement.

Chiffrement différé par l’utilisateur

Impossible de trouver un module de plateforme sécurisée compatible

Partition système non disponible ou suffisamment grande

TPM visible mais non initialisé

Conflit de stratégie

En attente de l’approvisionnement automatique du module de plateforme sécurisée

Une erreur inconnue s’est produite

Aucune information. L’agent de gestion BitLocker n’est pas installé sur ces ordinateurs, ou il n’est pas installé, mais il n’est pas activé. Par exemple, le service ne fonctionne pas.

Distribution de l’état de conformité par type de lecteur

Ce graphique à barres montre l’état de conformité BitLocker actuel par type de lecteur. Les états sont Conforme et Non conforme. Les barres sont affichées pour les lecteurs de données fixes et les lecteurs de système d’exploitation. Le rapport inclut les ordinateurs sans lecteur de données fixe et affiche uniquement une valeur dans la barre lecteur du système d’exploitation . Le graphique n’inclut pas les utilisateurs qui ont reçu une exemption de la stratégie de chiffrement de lecteur BitLocker ou de la catégorie Aucune stratégie.

Détails de conformité d’entreprise BitLocker

Ce rapport affiche des informations sur la conformité globale de BitLocker au sein de votre organisation pour le regroupement d’ordinateurs sur lesquels vous avez déployé la stratégie de gestion BitLocker.

| Nom de colonne | Description |

|---|---|

| Ordinateurs gérés | Nombre d’ordinateurs sur lesquels vous avez déployé une stratégie de gestion BitLocker. |

| % conforme | Pourcentage d’ordinateurs conformes dans l’organisation. |

| % non conforme | Pourcentage d’ordinateurs non conformes dans l’organisation. |

| % de conformité inconnue | Pourcentage d’ordinateurs dont l’état de conformité n’est pas connu. |

| % exempt | Pourcentage d’ordinateurs exemptés de l’exigence de chiffrement BitLocker. |

| % Non exempté | Pourcentage d’ordinateurs non exemptés de l’exigence de chiffrement BitLocker. |

| Conforme | Nombre d’ordinateurs conformes dans l’organisation. |

| Non conforme | Nombre d’ordinateurs non conformes dans l’organisation. |

| Conformité inconnue | Nombre d’ordinateurs dont l’état de conformité n’est pas connu. |

| Exemptés | Nombre d’ordinateurs exemptés de l’exigence de chiffrement BitLocker. |

| Non exempté | Nombre d’ordinateurs qui ne sont pas exemptés de l’exigence de chiffrement BitLocker. |

Détails de l’ordinateur

| Nom de colonne | Description |

|---|---|

| Nom de l'ordinateur | Nom de l’ordinateur DNS de l’appareil géré. |

| Nom du domaine | Nom de domaine complet pour l’ordinateur. |

| État de conformité | État de conformité global de l’ordinateur. Les états valides sont Conforme et Non conforme. |

| Exemption | Indique si l’utilisateur est exempté ou non de la stratégie BitLocker. |

| Utilisateurs d’appareils | Utilisateurs de l’appareil. |

| Détails de l’état de conformité | Messages d’erreur et d’état relatifs à l’état de conformité de l’ordinateur à partir de la stratégie spécifiée. |

| Dernier contact | Date et heure auxquelles l’ordinateur a contacté le serveur pour la dernière fois pour signaler l’état de conformité. |

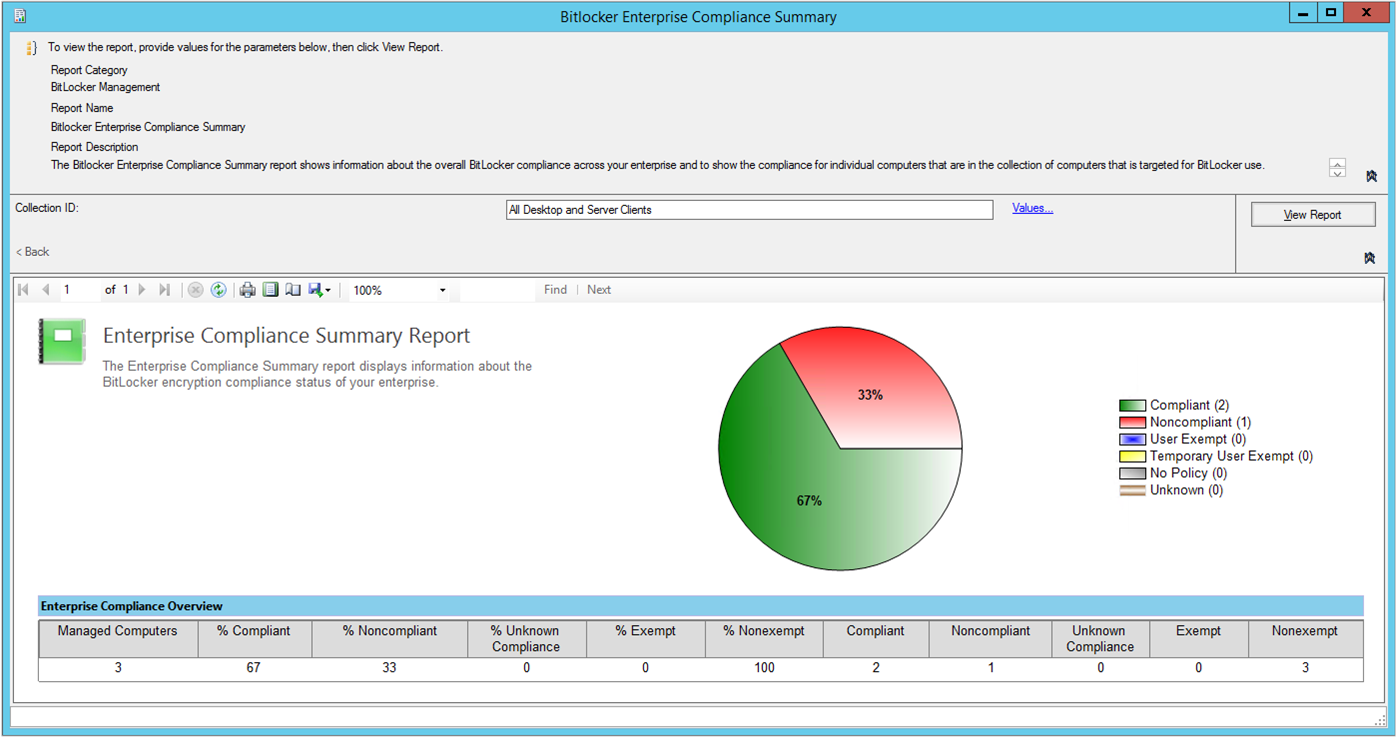

Résumé de la conformité d’entreprise BitLocker

Utilisez ce rapport pour afficher la conformité BitLocker globale au sein de votre organisation. Il montre également la conformité des ordinateurs individuels sur lesquels vous avez déployé la stratégie de gestion BitLocker.

| Nom de colonne | Description |

|---|---|

| Ordinateurs gérés | Nombre d’ordinateurs que vous gérez avec la stratégie BitLocker. |

| % conforme | Pourcentage d’ordinateurs conformes dans votre organisation. |

| % non conforme | Pourcentage d’ordinateurs non conformes dans votre organisation. |

| % de conformité inconnue | Pourcentage d’ordinateurs dont l’état de conformité n’est pas connu. |

| % exempt | Pourcentage d’ordinateurs exemptés de l’exigence de chiffrement BitLocker. |

| % Non exempté | Pourcentage d’ordinateurs non exemptés de l’exigence de chiffrement BitLocker. |

| Conforme | Nombre d’ordinateurs conformes dans votre organisation. |

| Non conforme | Nombre d’ordinateurs non conformes dans votre organisation. |

| Conformité inconnue | Nombre d’ordinateurs dont l’état de conformité n’est pas connu. |

| Exemptés | Nombre d’ordinateurs exemptés de l’exigence de chiffrement BitLocker. |

| Non exempté | Nombre d’ordinateurs qui ne sont pas exemptés de l’exigence de chiffrement BitLocker. |

Rapport d’audit de récupération

Remarque

Ce rapport est disponible uniquement à partir du site web d’administration et de surveillance BitLocker.

Utilisez ce rapport pour auditer les utilisateurs qui ont demandé l’accès aux clés de récupération BitLocker. Vous pouvez filtrer sur les critères suivants :

- Un type spécifique d’utilisateur, par exemple, un utilisateur du support technique ou un utilisateur final

- Si la demande a échoué ou a réussi

- Le type spécifique de clé demandé : mot de passe de la clé de récupération, ID de clé de récupération ou hachage de mot de passe TPM

- Plage de dates pendant laquelle la récupération s’est produite

| Nom de colonne | Description |

|---|---|

| Date et heure de la demande | Date et heure auxquelles un utilisateur final ou un utilisateur du support technique a demandé une clé. |

| Source de la demande d’audit | Site d’où provient la demande. Les valeurs valides sont portail libre-service ou support technique. |

| Résultat de la demande | État de la demande. Les valeurs valides sont Réussite ou Échec. |

| Utilisateur du support technique | Utilisateur administratif qui a demandé la clé. Si un administrateur du support technique récupère la clé sans spécifier le nom d’utilisateur, le champ Utilisateur final est vide. Un utilisateur du support technique standard doit spécifier le nom d’utilisateur, qui apparaît dans ce champ. Pour la récupération via le portail libre-service, ce champ et le champ Utilisateur final affichent le nom de l’utilisateur qui effectue la demande. |

| Utilisateur final | Nom de l’utilisateur qui a demandé la récupération de clé. |

| Ordinateur* | Nom de l’ordinateur qui a été récupéré. |

| Type de clé | Type de clé demandée par l’utilisateur. Les trois types de clés sont les suivants : - Mot de passe de la clé de récupération : utilisé pour récupérer un ordinateur en mode de récupération - ID de clé de récupération : utilisé pour récupérer un ordinateur en mode de récupération pour un autre utilisateur - Hachage de mot de passe TPM : utilisé pour récupérer un ordinateur avec un module TPM verrouillé |

| Description de la raison | Pourquoi l’utilisateur a demandé le type de clé spécifié, en fonction de l’option qu’il a sélectionnée dans le formulaire. |

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour