Utiliser un réseau virtuel managé avec votre compte Microsoft Purview

Importante

Actuellement, les Réseau virtuel managés et les points de terminaison privés managés sont disponibles pour les comptes Microsoft Purview déployés dans les régions suivantes :

- Australie Est

- Canada Centre

- USA Est

- USA Est 2

- Europe Nord

- Europe Ouest

Présentation conceptuelle

Cet article explique comment configurer des points de terminaison managés Réseau virtuel et privés managés pour Microsoft Purview.

Régions prises en charge

Actuellement, les Réseau virtuel managés et les points de terminaison privés managés sont disponibles pour les comptes Microsoft Purview déployés dans les régions suivantes :

- Australie Est

- Canada Centre

- USA Est

- USA Est 2

- Europe Nord

- Europe Ouest

Sources de données prises en charge

Actuellement, les sources de données suivantes sont prises en charge pour avoir un point de terminaison privé managé et peuvent être analysées à l’aide du runtime de réseau virtuel managé dans Microsoft Purview :

- Stockage Blob Azure

- Azure Cosmos DB

- Azure Data Lake Storage Gen 2

- Azure Database pour MySQL

- Azure Database pour PostgreSQL

- Pool SQL dédié Azure (anciennement SQL DW)

- Azure Files

- Base de données Azure SQL

- Azure SQL Managed Instance

- Azure Synapse Analytics

En outre, vous pouvez déployer des points de terminaison privés managés pour vos ressources Azure Key Vault si vous avez besoin d’exécuter des analyses à l’aide d’options d’authentification plutôt que d’identités managées, telles que l’authentification SQL ou la clé de compte.

Réseau virtuel managé

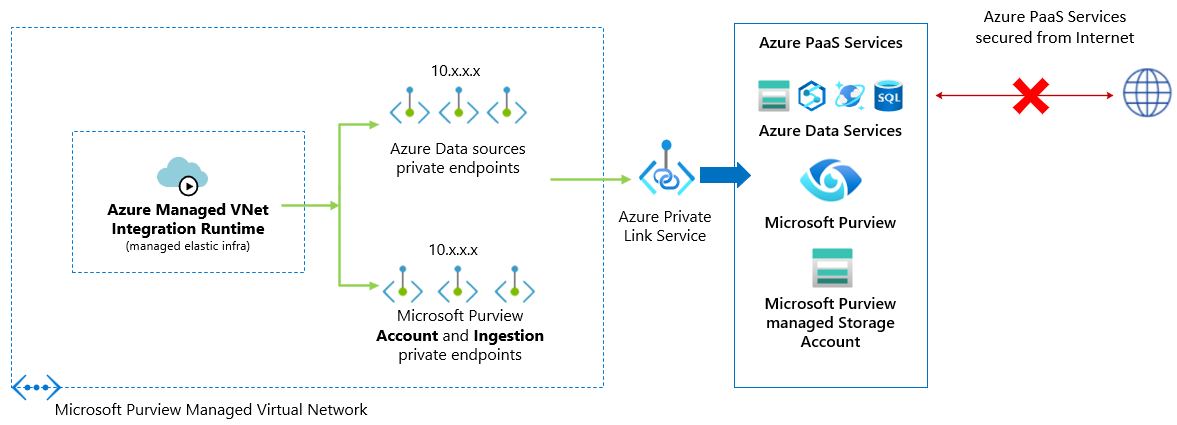

Une Réseau virtuel managée dans Microsoft Purview est un réseau virtuel déployé et géré par Azure dans la même région que le compte Microsoft Purview pour permettre l’analyse des sources de données Azure à l’intérieur d’un réseau managé, sans avoir à déployer et à gérer des machines virtuelles de runtime d’intégration auto-hébergés par le client dans Azure.

Vous pouvez déployer une Integration Runtime managée Azure dans une Réseau virtuel managée Microsoft Purview. À partir de là, le runtime de réseau virtuel managé utilise des points de terminaison privés pour se connecter et analyser en toute sécurité les sources de données prises en charge.

La création d’un runtime de réseau virtuel managé dans Managed Réseau virtuel garantit que le processus d’intégration des données est isolé et sécurisé.

Avantages de l’utilisation de Managed Réseau virtuel :

- Avec un Réseau virtuel managé, vous pouvez décharger la charge de gestion de l’Réseau virtuel vers Microsoft Purview. Vous n’avez pas besoin de créer et de gérer des réseaux virtuels ou des sous-réseaux pour Azure Integration Runtime à utiliser pour analyser les sources de données Azure.

- Il ne nécessite pas de connaissances approfondies sur la mise en réseau Azure pour effectuer des intégrations de données en toute sécurité. L’utilisation d’une Réseau virtuel managée est beaucoup simplifiée pour les ingénieurs données.

- Les Réseau virtuel managés et les points de terminaison privés managés protègent contre l’exfiltration de données.

Importante

Actuellement, la Réseau virtuel managée est uniquement prise en charge dans la même région que la région du compte Microsoft Purview.

Remarque

Vous ne pouvez pas basculer un runtime d’intégration Azure global ou un runtime d’intégration auto-hébergé vers un runtime de réseau virtuel managé et vice versa.

Un réseau virtuel managé est créé pour votre compte Microsoft Purview lorsque vous créez un runtime de réseau virtuel managé pour la première fois dans votre compte Microsoft Purview. Vous ne pouvez pas afficher ou gérer les réseaux virtuels managés.

Points de terminaison privés managés

Les points de terminaison privés managés sont des points de terminaison privés créés dans microsoft Purview Managed Réseau virtuel établissant une liaison privée vers Les ressources Microsoft Purview et Azure. Microsoft Purview gère ces points de terminaison privés en votre nom.

Microsoft Purview prend en charge les liaisons privées. La liaison privée vous permet d’accéder aux services Azure (PaaS) (tels que Stockage Azure, Azure Cosmos DB, Azure Synapse Analytics).

Lorsque vous utilisez une liaison privée, le trafic entre vos sources de données et managed Réseau virtuel transite entièrement sur le réseau principal Microsoft. Private Link protège contre les risques d’exfiltration de données. Vous établissez une liaison privée vers une ressource en créant un point de terminaison privé.

Le point de terminaison privé utilise une adresse IP privée dans managed Réseau virtuel pour y intégrer efficacement le service. Les points de terminaison privés sont mappés à une ressource spécifique dans Azure et non à l’ensemble du service. Les clients peuvent limiter la connectivité à une ressource spécifique approuvée par leur organization. En savoir plus sur les liaisons privées et les points de terminaison privés.

Remarque

Pour réduire la surcharge administrative, il est recommandé de créer des points de terminaison privés managés pour analyser toutes les sources de données Azure prises en charge.

Avertissement

Si un magasin de données PaaS Azure (blob, Azure Data Lake Storage Gen2, Azure Synapse Analytics) a déjà créé un point de terminaison privé sur celui-ci, et même s’il autorise l’accès à partir de tous les réseaux, Microsoft Purview ne peut y accéder qu’à l’aide d’un point de terminaison privé managé. S’il n’existe pas encore de point de terminaison privé, vous devez en créer un dans ces scénarios.

Une connexion de point de terminaison privé est créée dans un état « En attente » lorsque vous créez un point de terminaison privé managé dans Microsoft Purview. Un workflow d’approbation est lancé. Le propriétaire de la ressource de liaison privée est chargé d’approuver ou de rejeter la connexion.

Si le propriétaire approuve la connexion, la liaison privée est établie. Sinon, la liaison privée n’est pas établie. Dans les deux cas, le point de terminaison privé managé est mis à jour avec la status de la connexion.

Seul un point de terminaison privé managé dans un état approuvé peut envoyer du trafic à une ressource de liaison privée donnée.

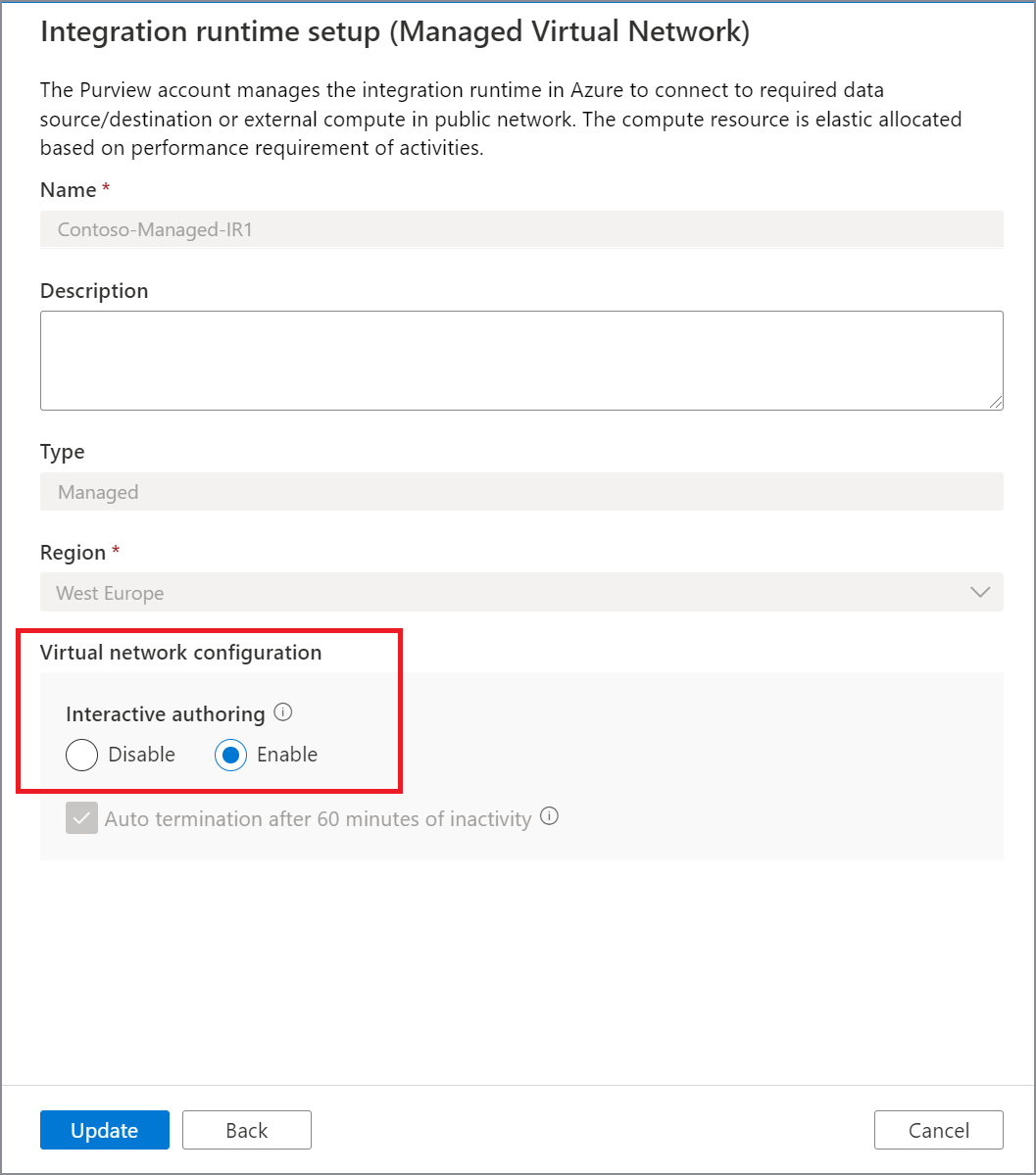

Création interactive

Les fonctionnalités de création interactive sont utilisées pour des fonctionnalités telles que tester la connexion, parcourir la liste de dossiers et la liste de tables, obtenir le schéma et afficher un aperçu des données. Vous pouvez activer la création interactive lors de la création ou de la modification d’un Integration Runtime Azure en Purview-Managed Réseau virtuel. Le service back-end préalloue le calcul pour les fonctionnalités de création interactive. Sinon, le calcul est alloué chaque fois qu’une opération interactive est effectuée, ce qui prendra plus de temps. La durée de vie (TTL) pour la création interactive est de 60 minutes, ce qui signifie qu’elle sera automatiquement désactivée après 60 minutes de la dernière opération de création interactive.

Étapes de déploiement

Configuration requise

Avant de déployer un réseau virtuel managé et un runtime de réseau virtuel managé pour un compte Microsoft Purview, vérifiez que vous remplissez les conditions préalables suivantes :

- Un compte Microsoft Purview déployé dans l’une des régions prises en charge.

- À partir des rôles Microsoft Purview, vous devez être conservateur de données au niveau de la collection racine dans votre compte Microsoft Purview.

- À partir des rôles RBAC Azure, vous devez être contributeur sur le compte Microsoft Purview et la source de données pour approuver les liaisons privées.

Déployer des runtimes de réseau virtuel managé

Remarque

Le guide suivant montre comment inscrire et analyser un Azure Data Lake Storage Gen 2 à l’aide du runtime de réseau virtuel managé.

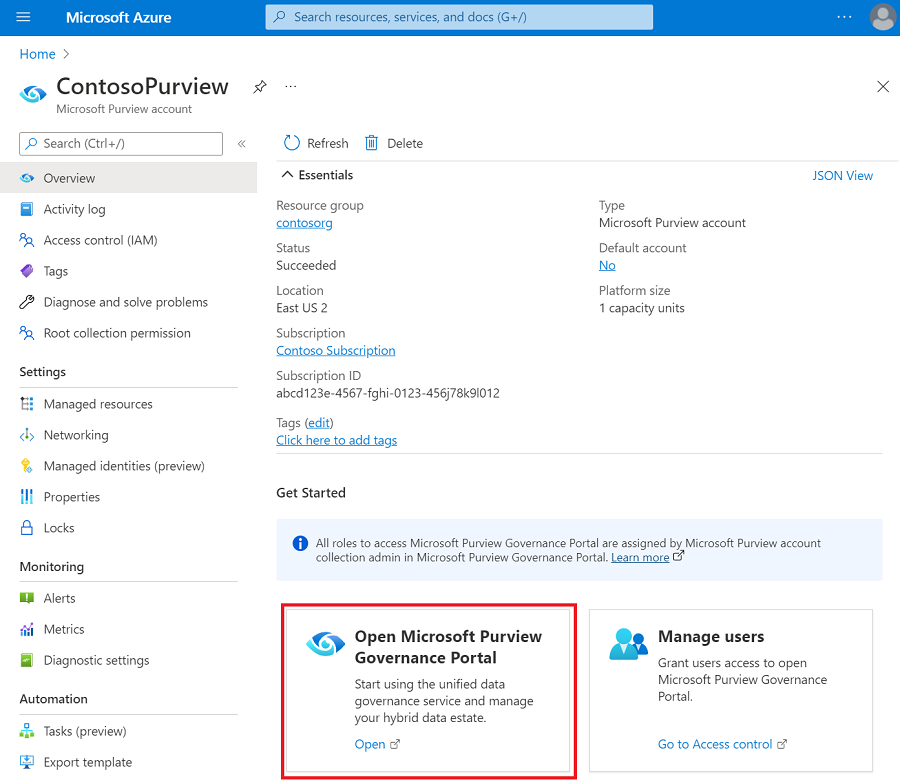

Ouvrez le portail de gouvernance Microsoft Purview en :

- Accédez directement à https://web.purview.azure.com votre compte Microsoft Purview et sélectionnez-les.

- Ouverture du Portail Azure, recherchez et sélectionnez le compte Microsoft Purview. Sélectionnez le bouton Portail de gouvernance Microsoft Purview .

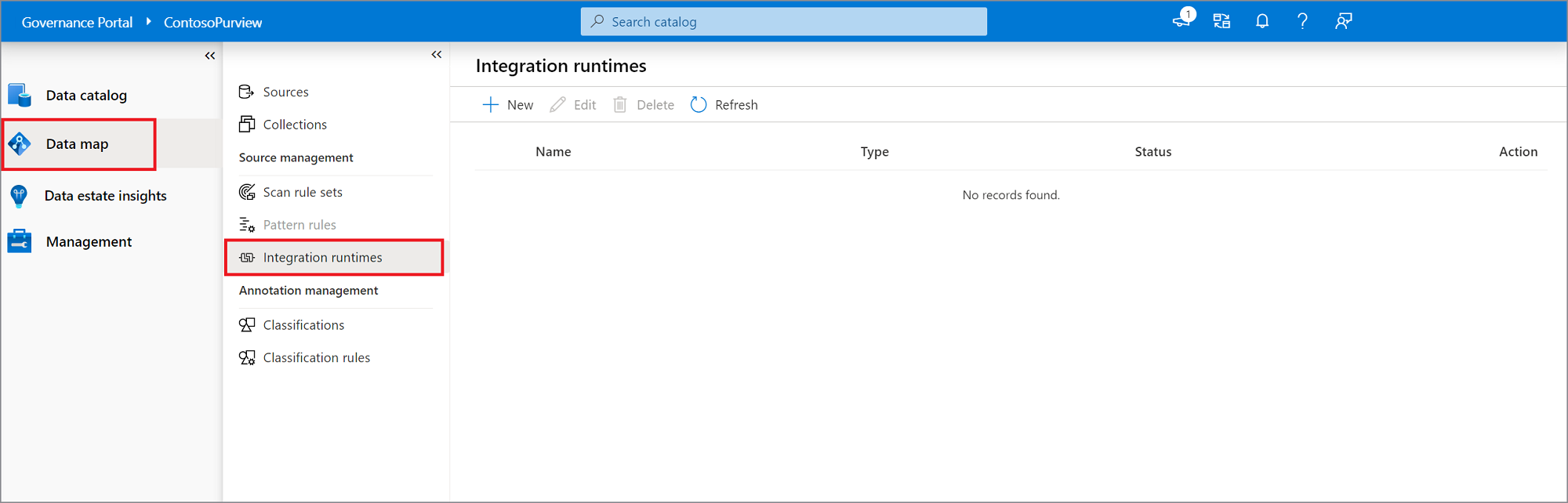

Accédez à Data Map --> Runtimes d’intégration.

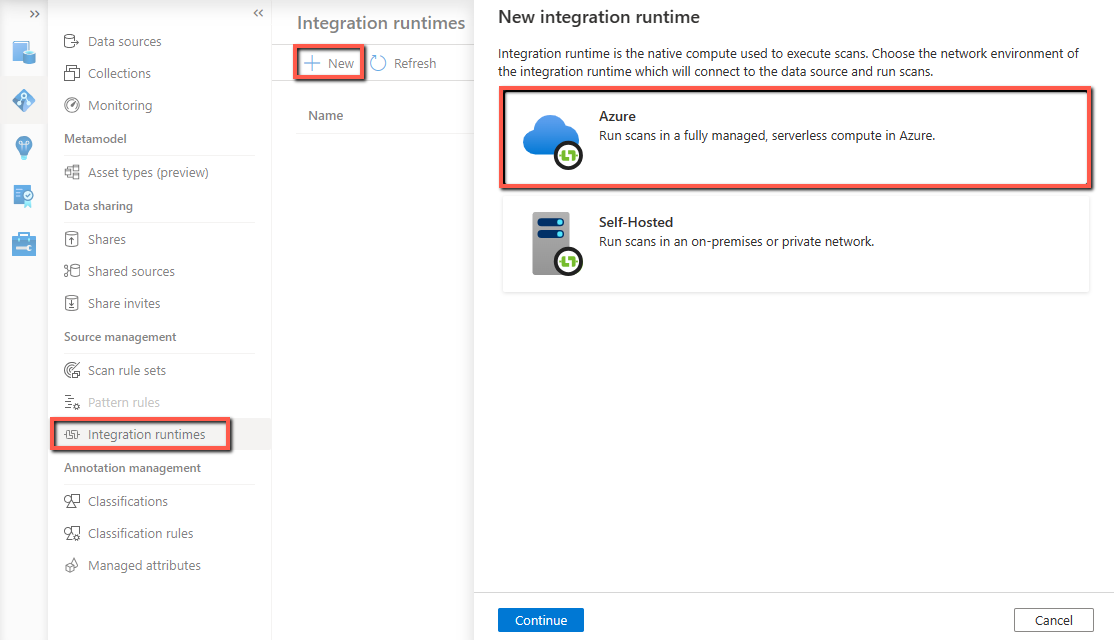

Dans la page Runtimes d’intégration , sélectionnez + Nouvelle icône pour créer un runtime. Sélectionnez Azure, puis continuer.

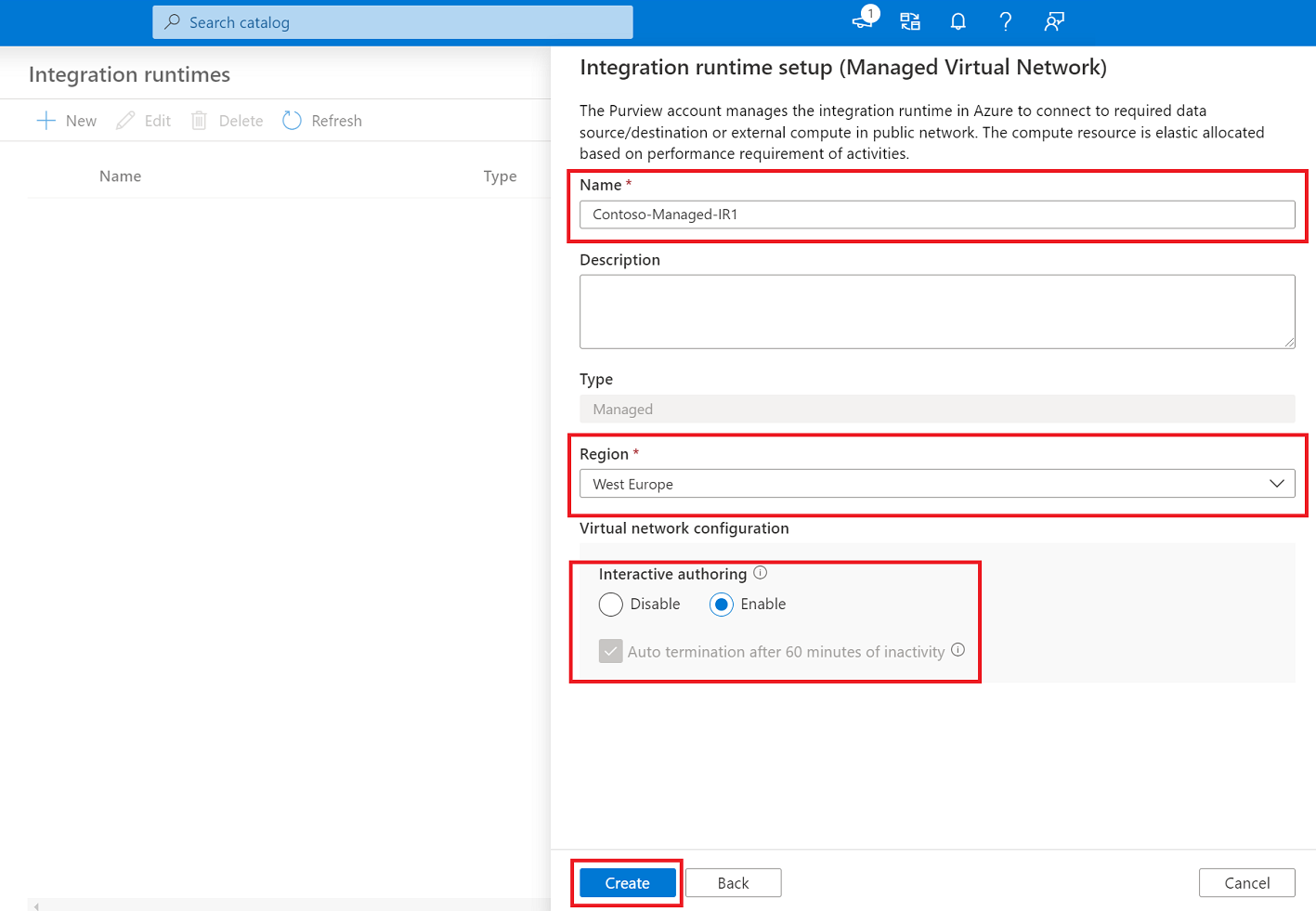

Fournissez un nom pour votre runtime de réseau virtuel managé, sélectionnez la région et configurez la création interactive. Sélectionnez Créer.

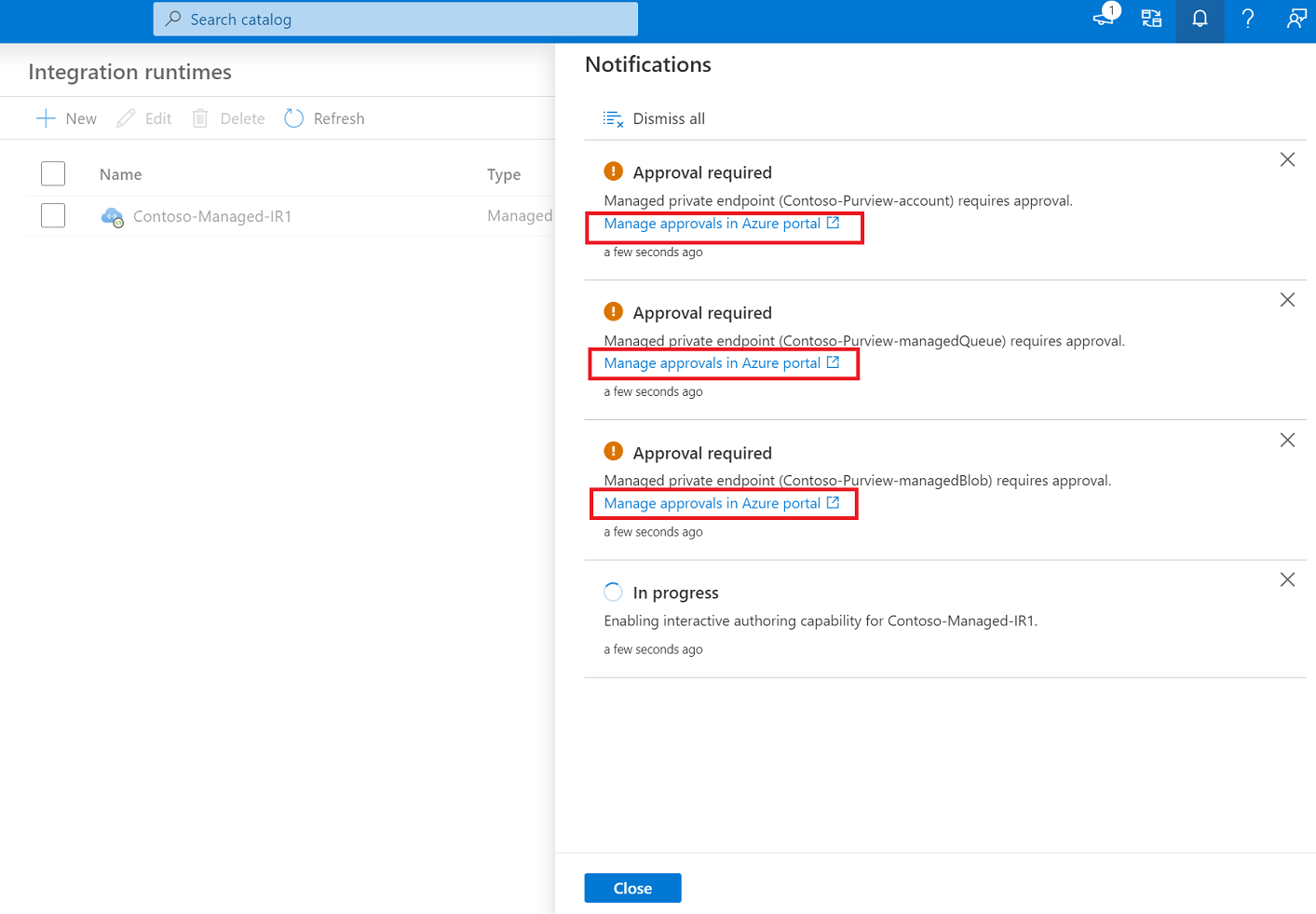

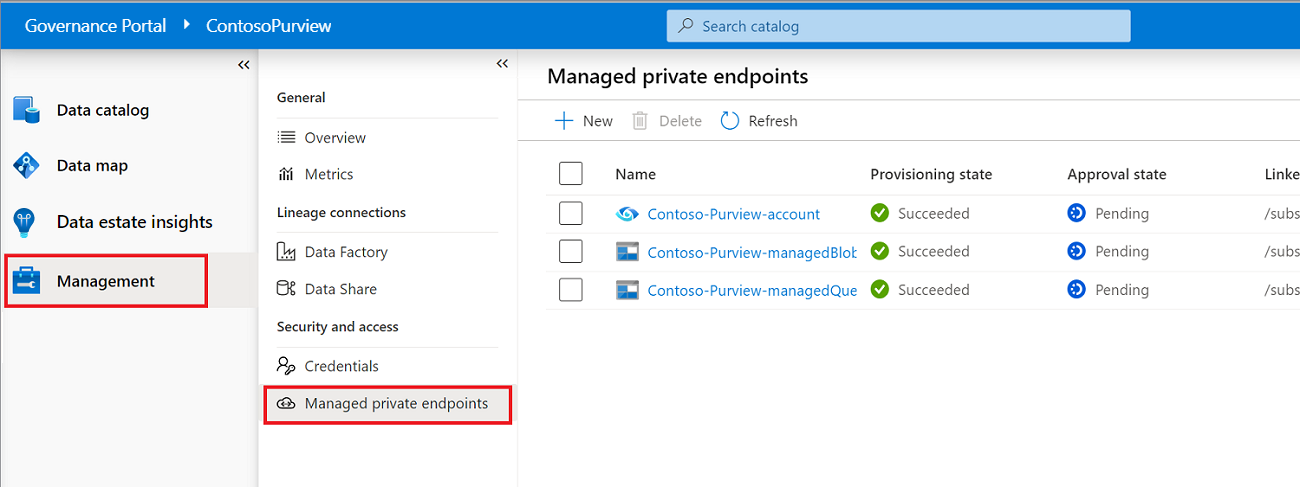

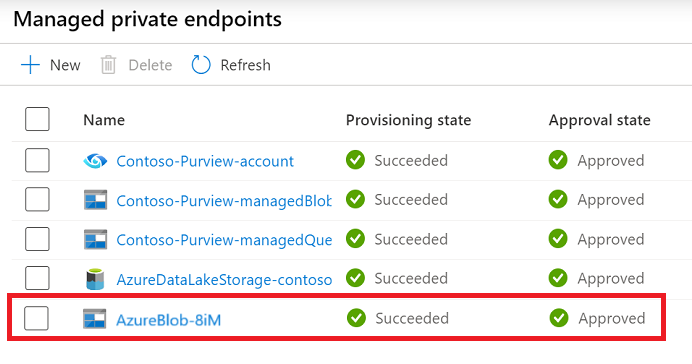

Le déploiement du runtime de réseau virtuel managé pour la première fois déclenche plusieurs workflows dans le portail de gouvernance Microsoft Purview pour la création de points de terminaison privés managés pour Microsoft Purview et son compte de stockage managé. Sélectionnez chaque workflow pour approuver le point de terminaison privé pour la ressource Azure correspondante.

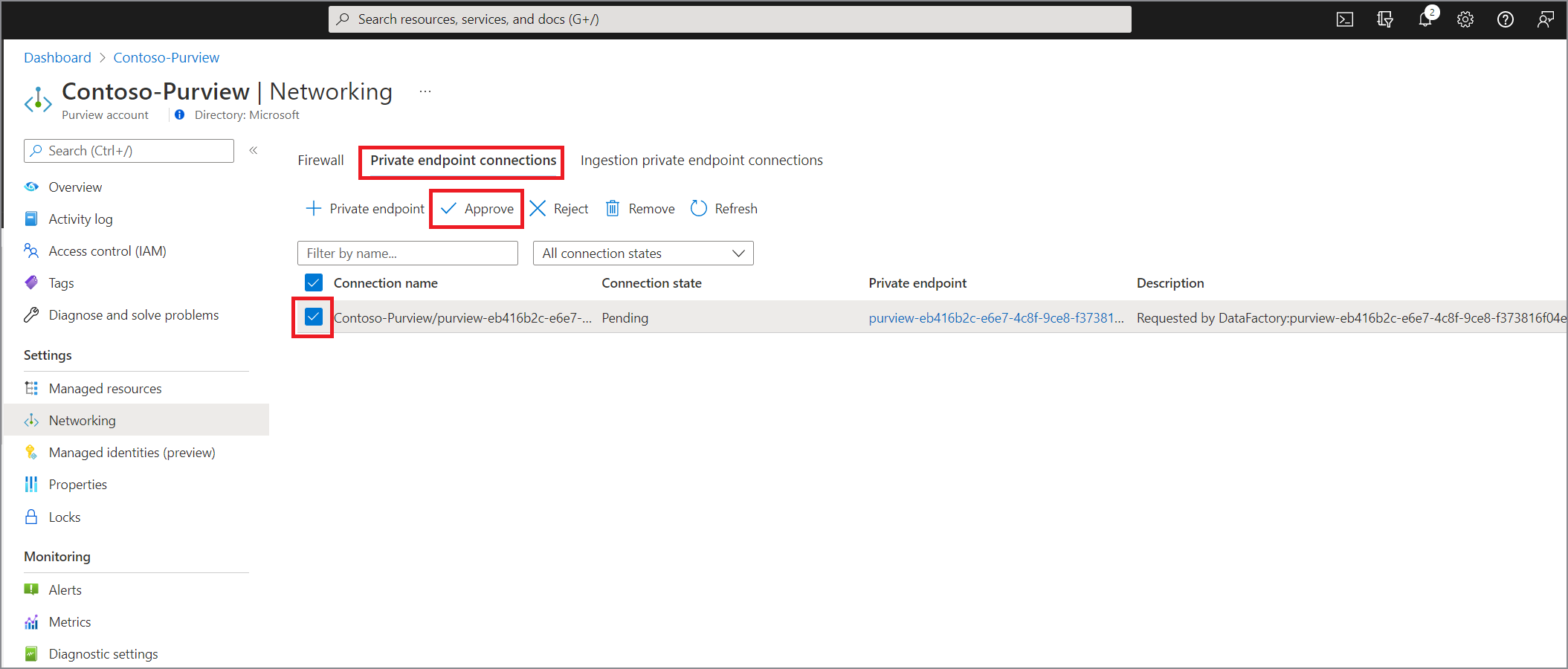

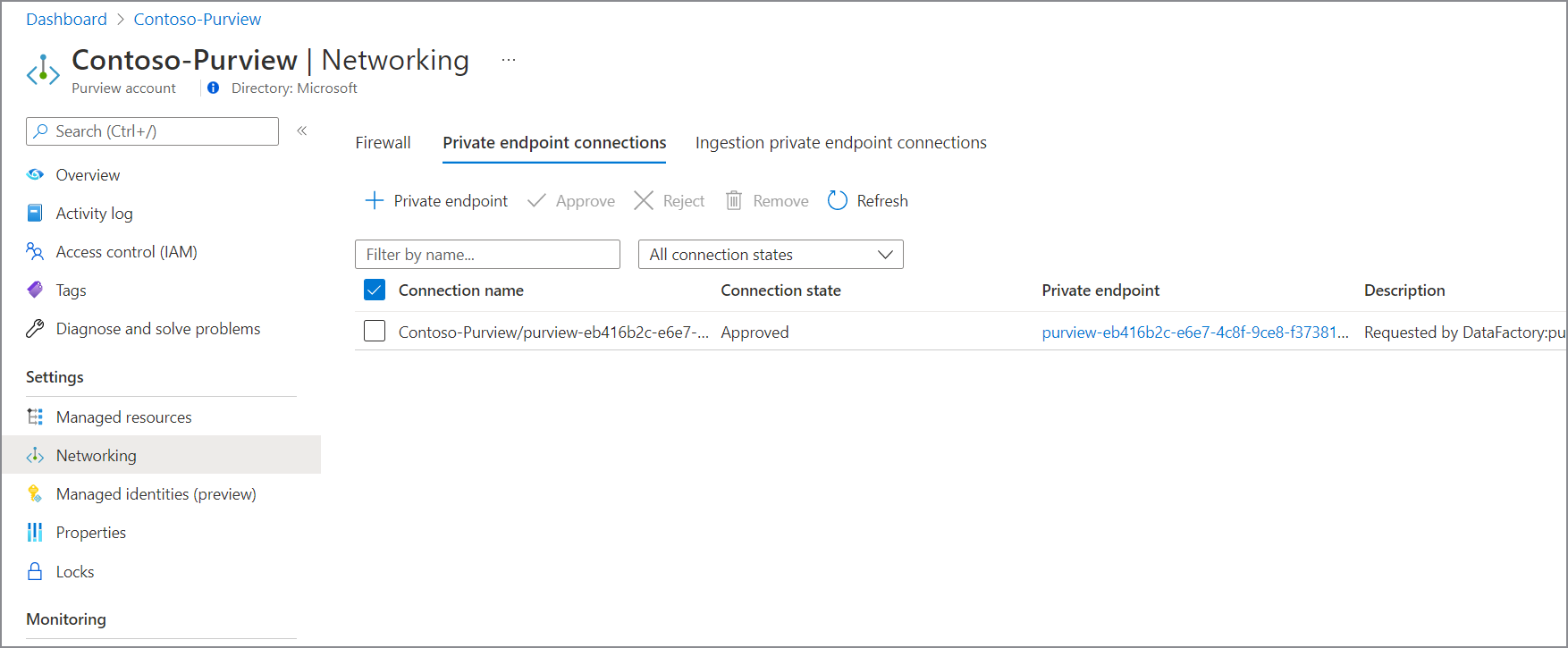

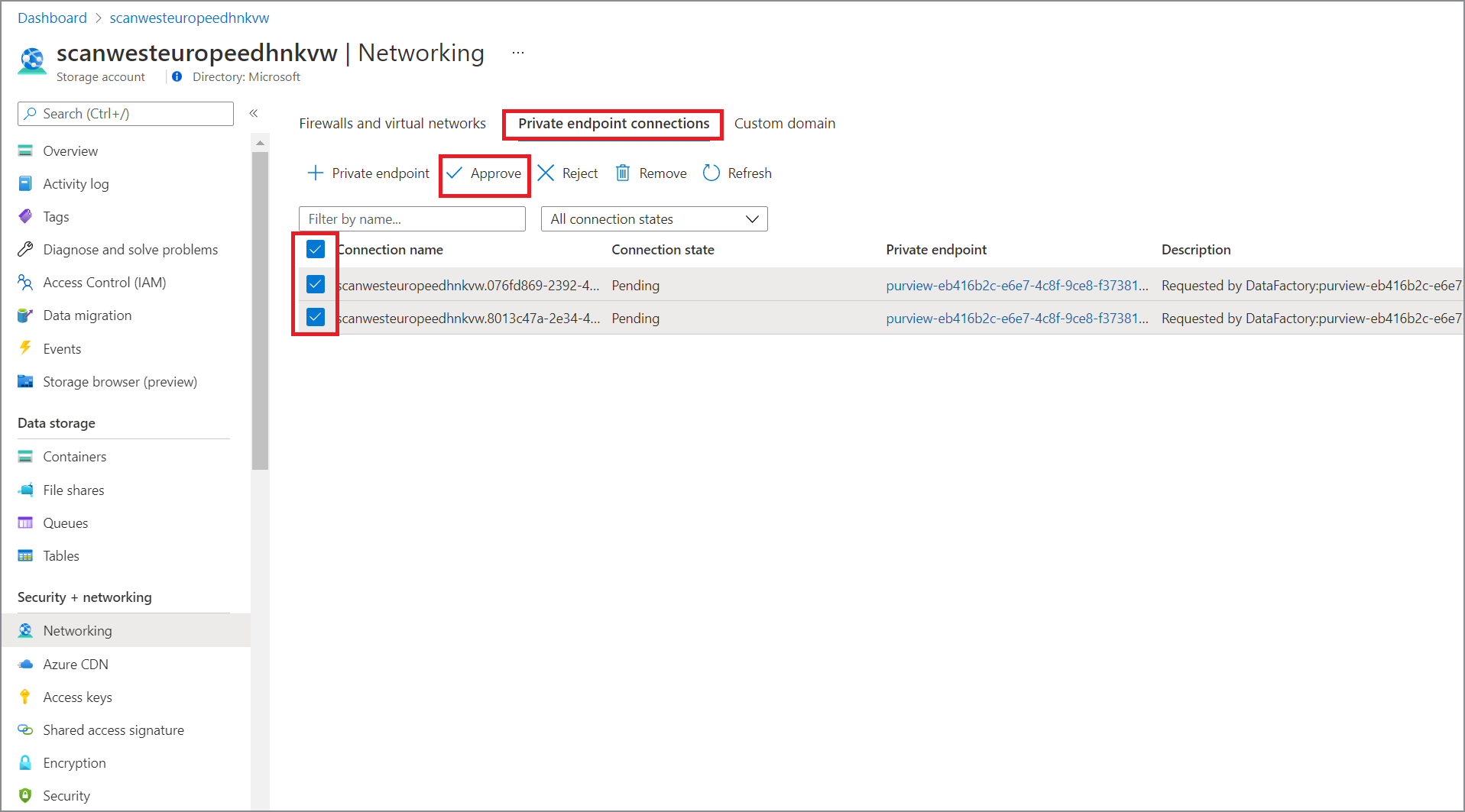

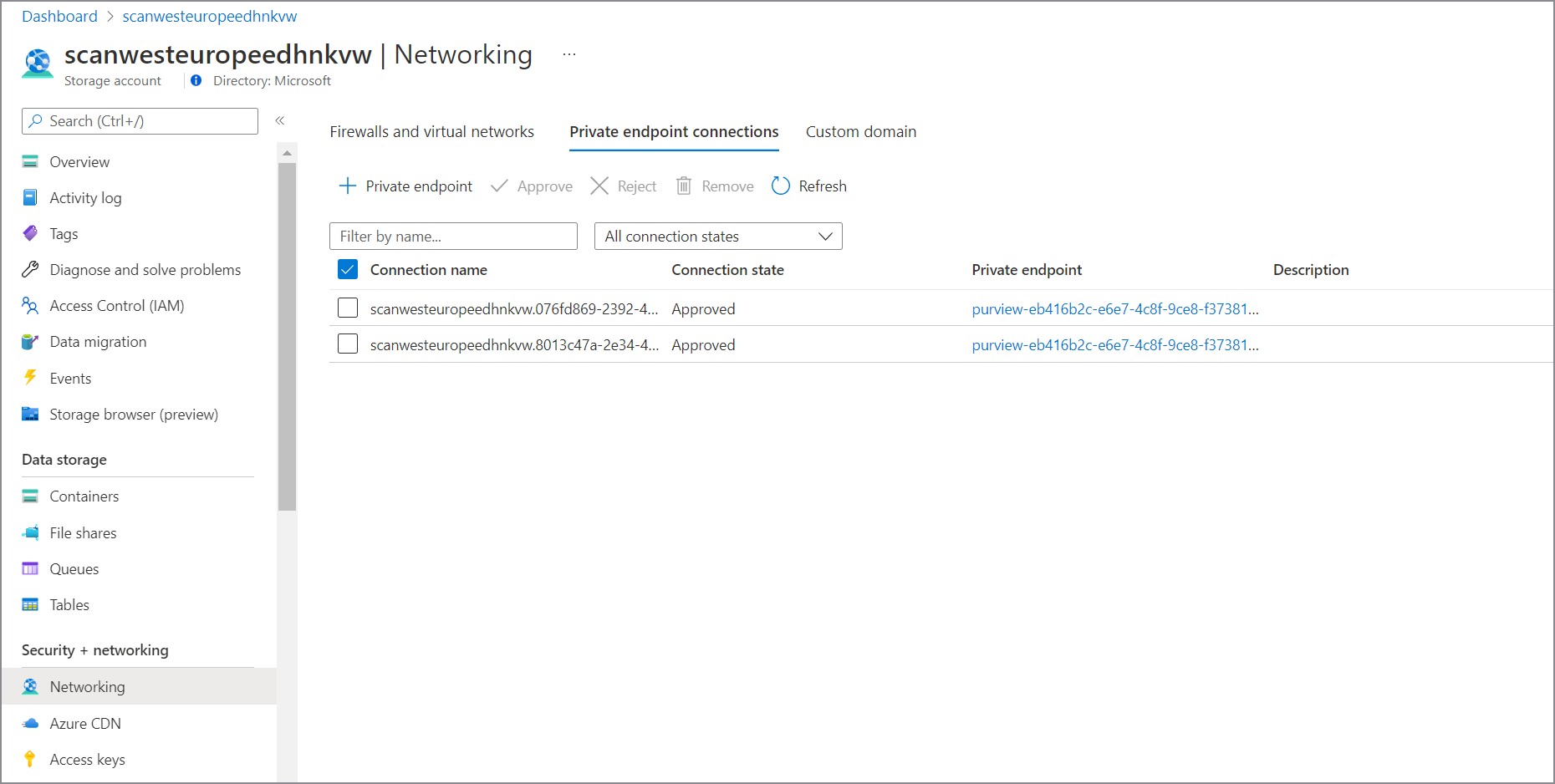

Dans Portail Azure, à partir de la fenêtre de ressource de votre compte Microsoft Purview, approuvez le point de terminaison privé managé. Dans la page Compte de stockage managé, approuvez les points de terminaison privés managés pour les services d’objets blob et de file d’attente :

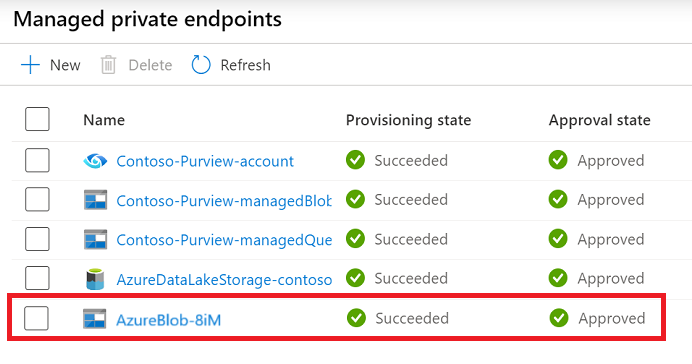

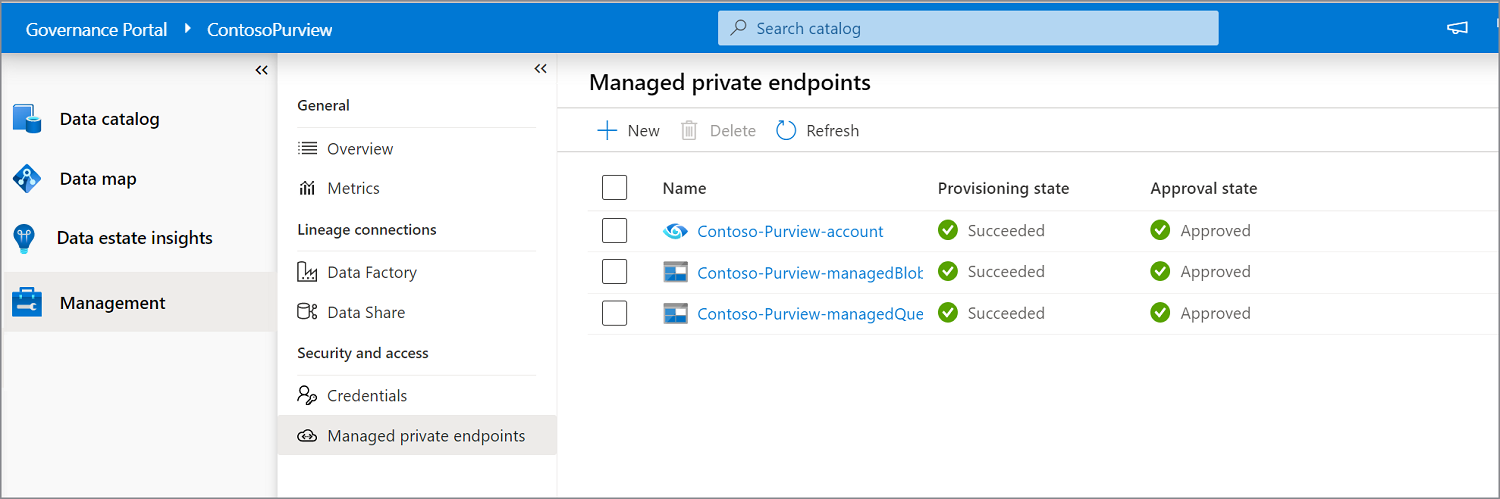

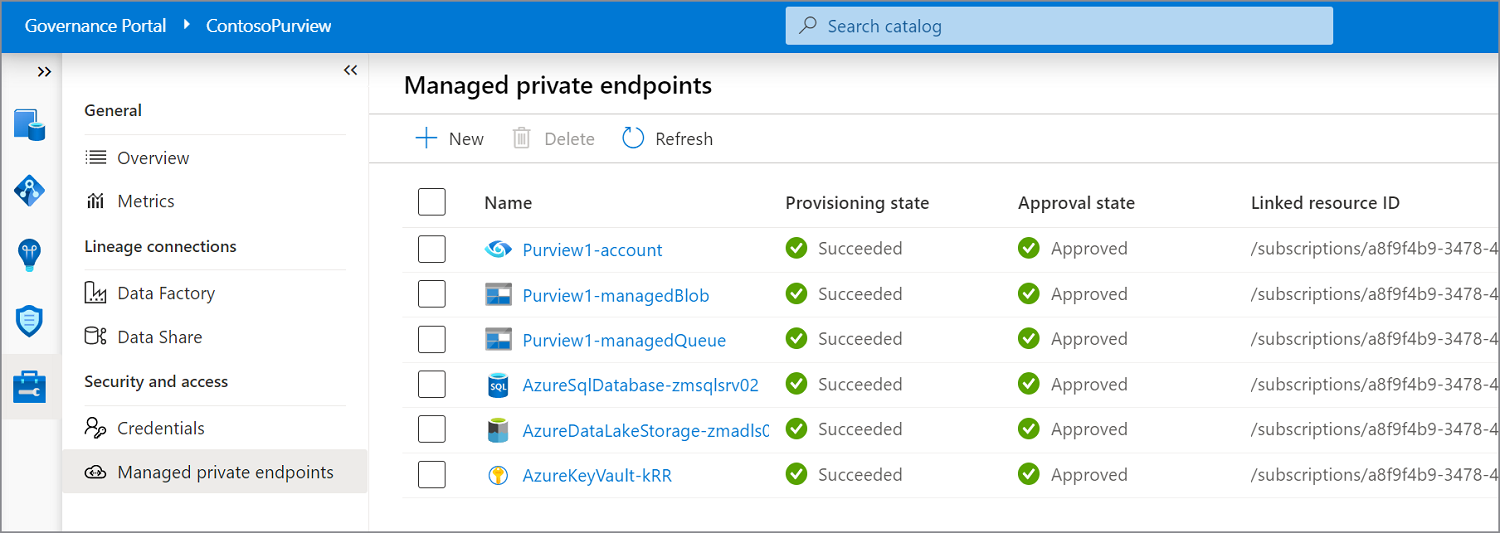

Dans Gestion, sélectionnez Point de terminaison privé managé pour vérifier si tous les points de terminaison privés managés sont correctement déployés et approuvés. Tous les points de terminaison privés doivent être approuvés.

Déployer des points de terminaison privés managés pour les sources de données

Vous pouvez utiliser des points de terminaison privés managés pour connecter vos sources de données afin de garantir la sécurité des données pendant la transmission. Si votre source de données autorise l’accès public et que vous souhaitez vous connecter via un réseau public, vous pouvez ignorer cette étape. L’exécution de l’analyse peut être exécutée tant que le runtime d’intégration peut se connecter à votre source de données.

Pour déployer et approuver un point de terminaison privé managé pour une source de données, procédez comme suit en sélectionnant la source de données de votre choix dans la liste :

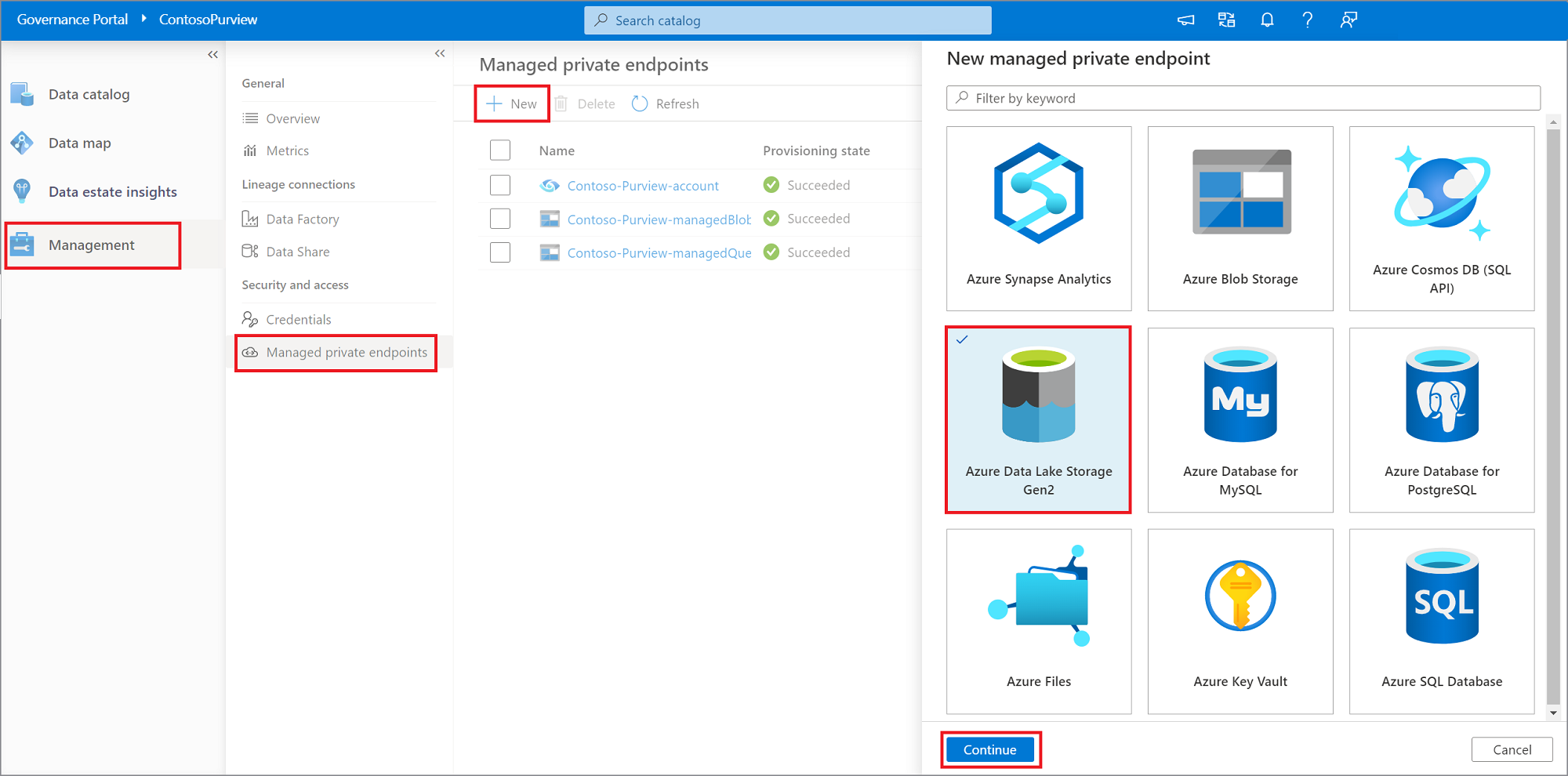

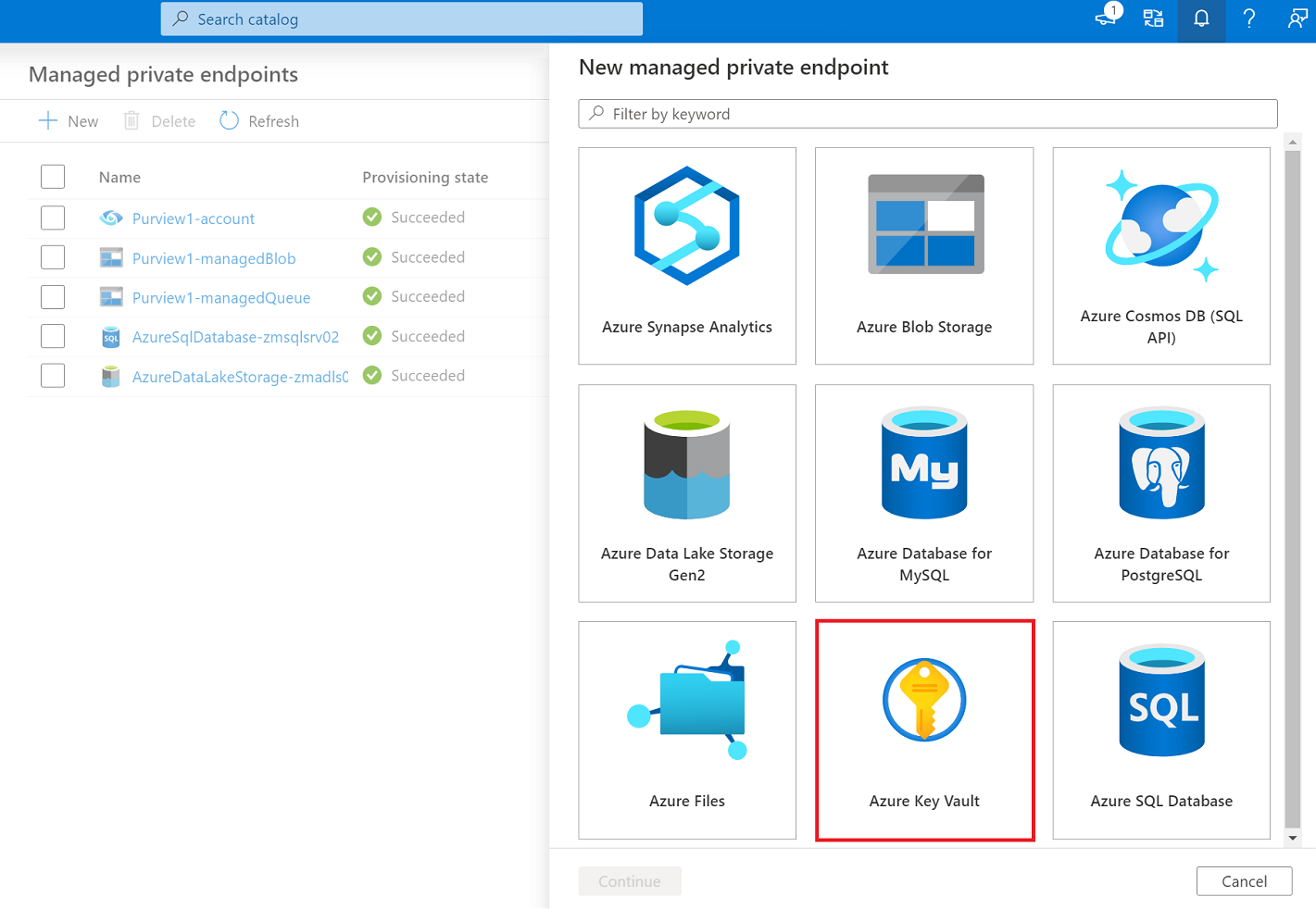

Accédez à Gestion, puis sélectionnez Points de terminaison privés managés.

Sélectionnez + Nouveau.

Dans la liste des sources de données prises en charge, sélectionnez le type qui correspond à la source de données que vous envisagez d’analyser à l’aide du runtime de réseau virtuel managé.

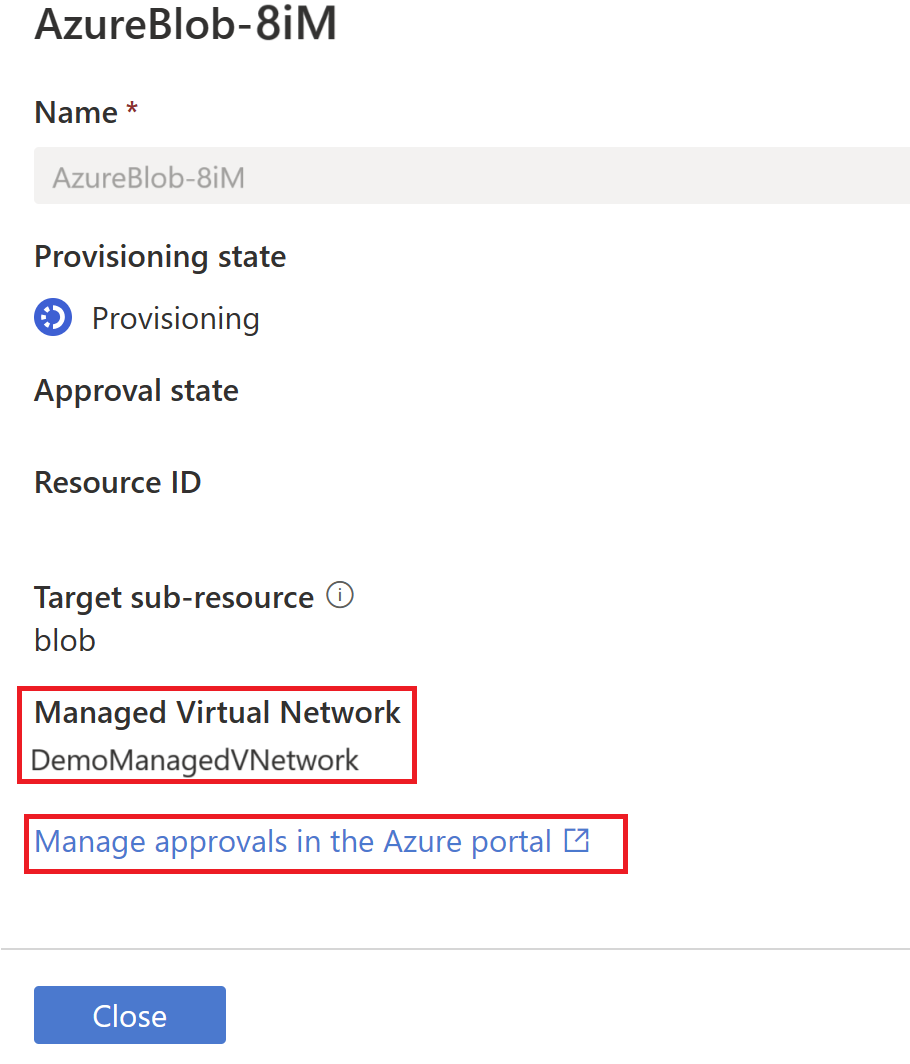

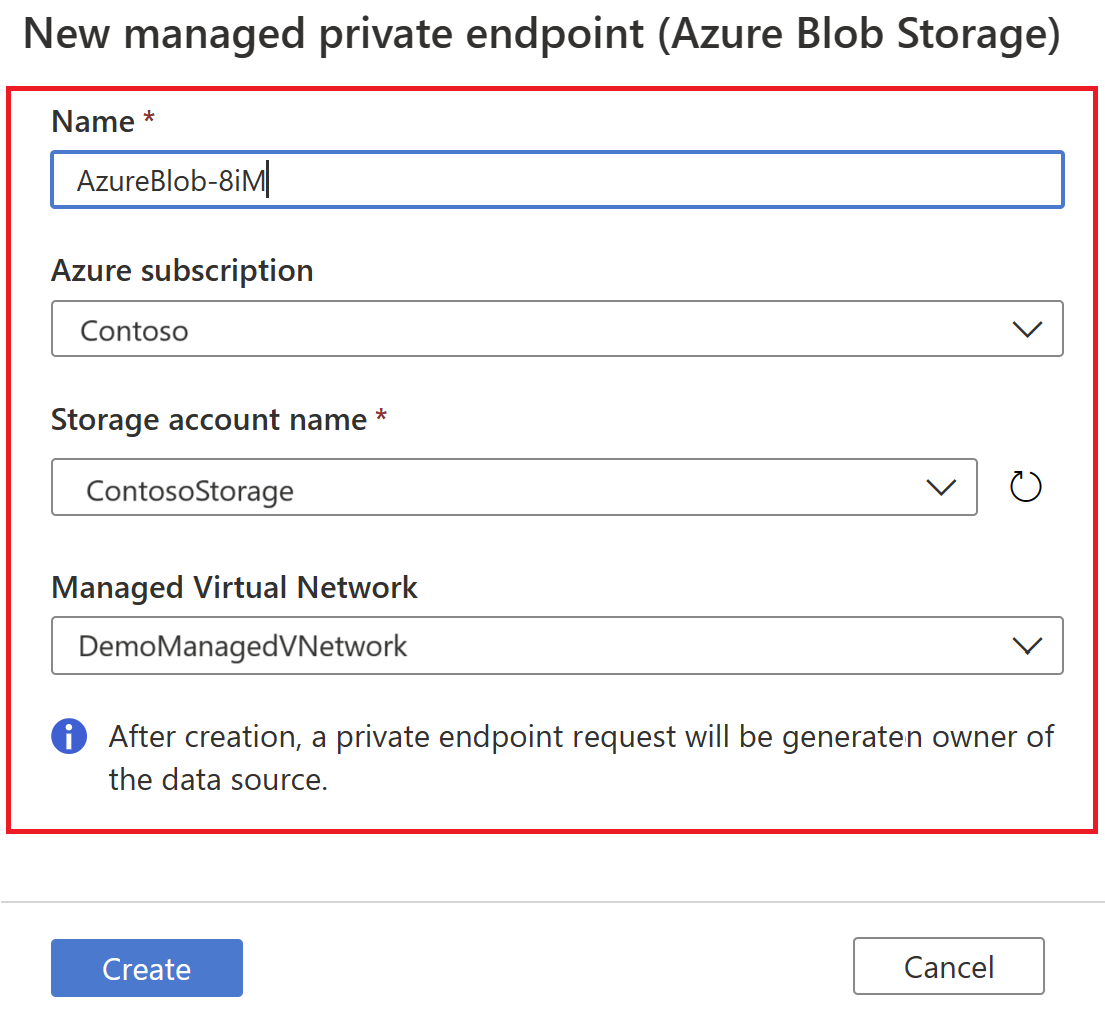

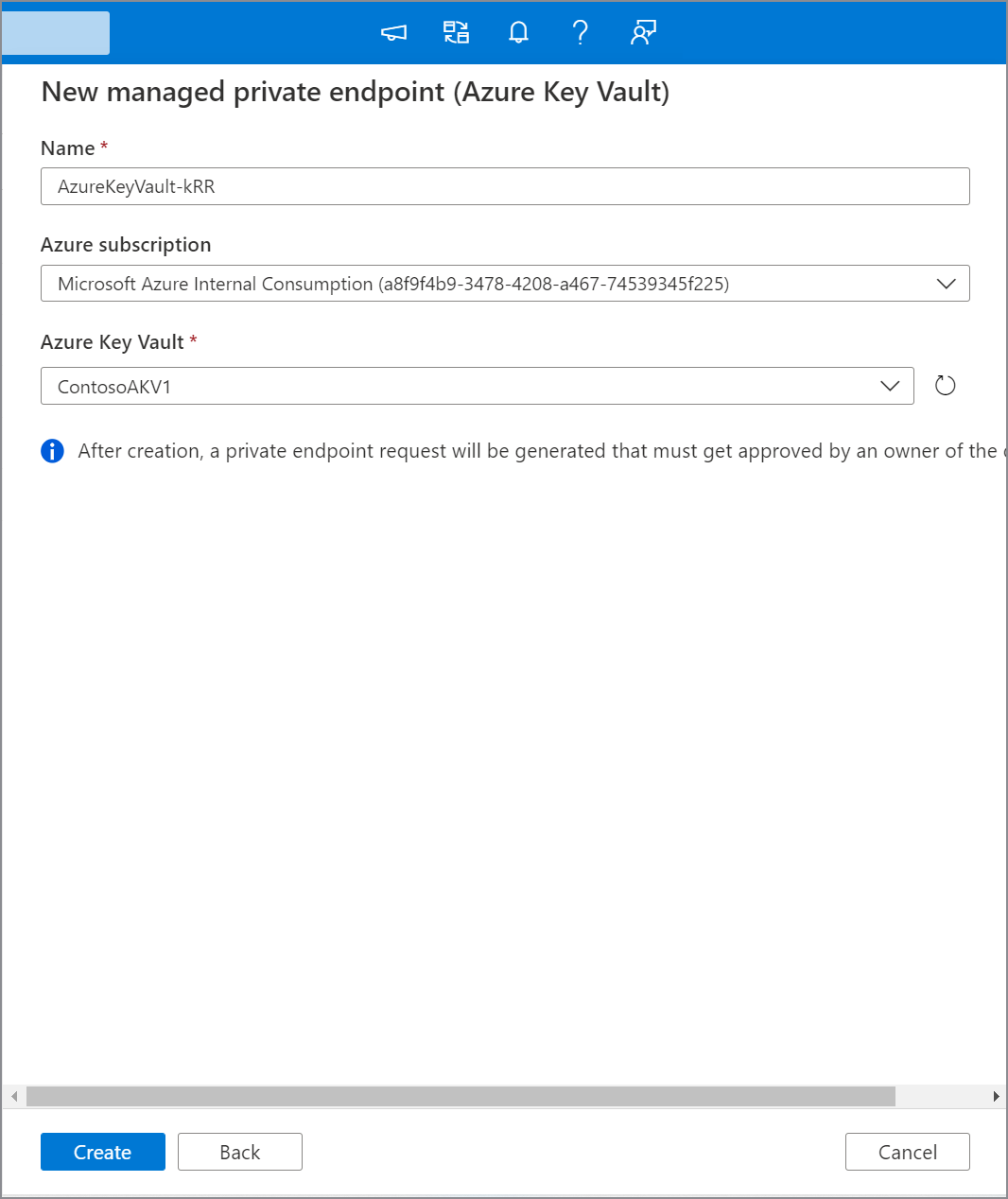

Fournissez un nom pour le point de terminaison privé managé, sélectionnez l’abonnement Azure et la source de données dans les listes déroulantes. Sélectionnez Créer.

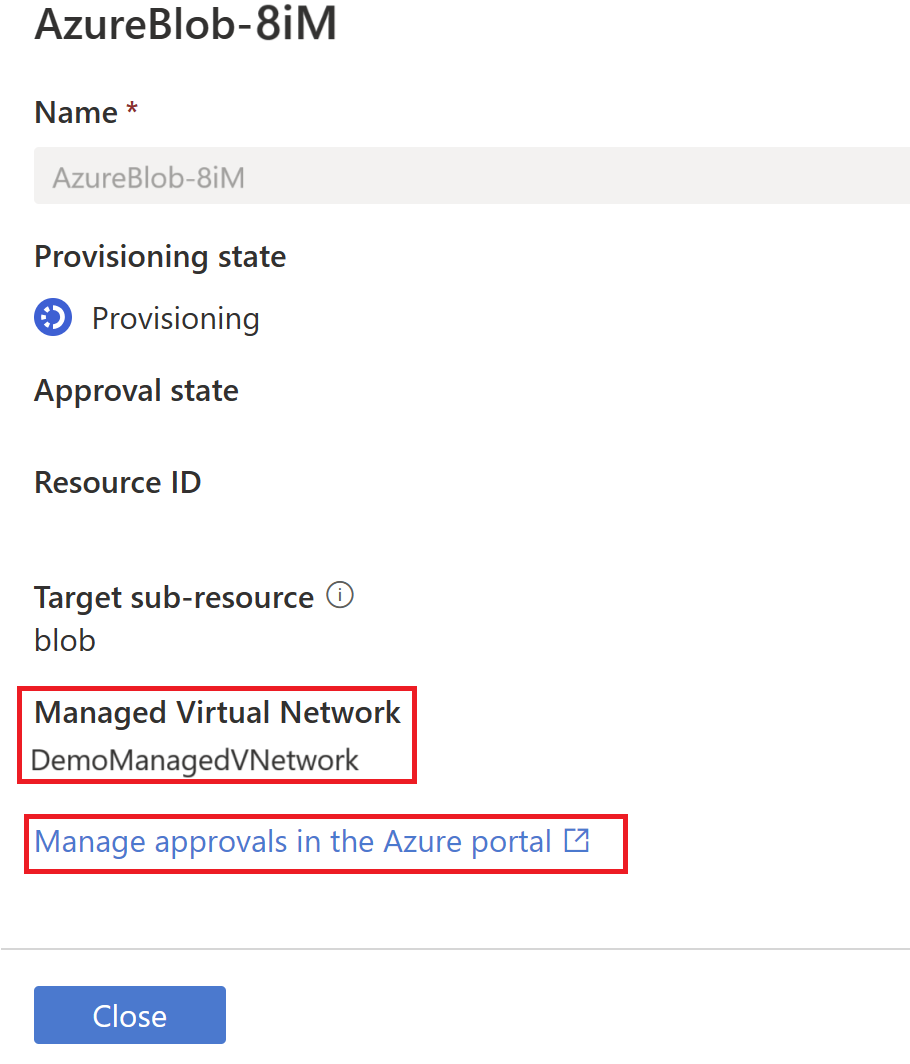

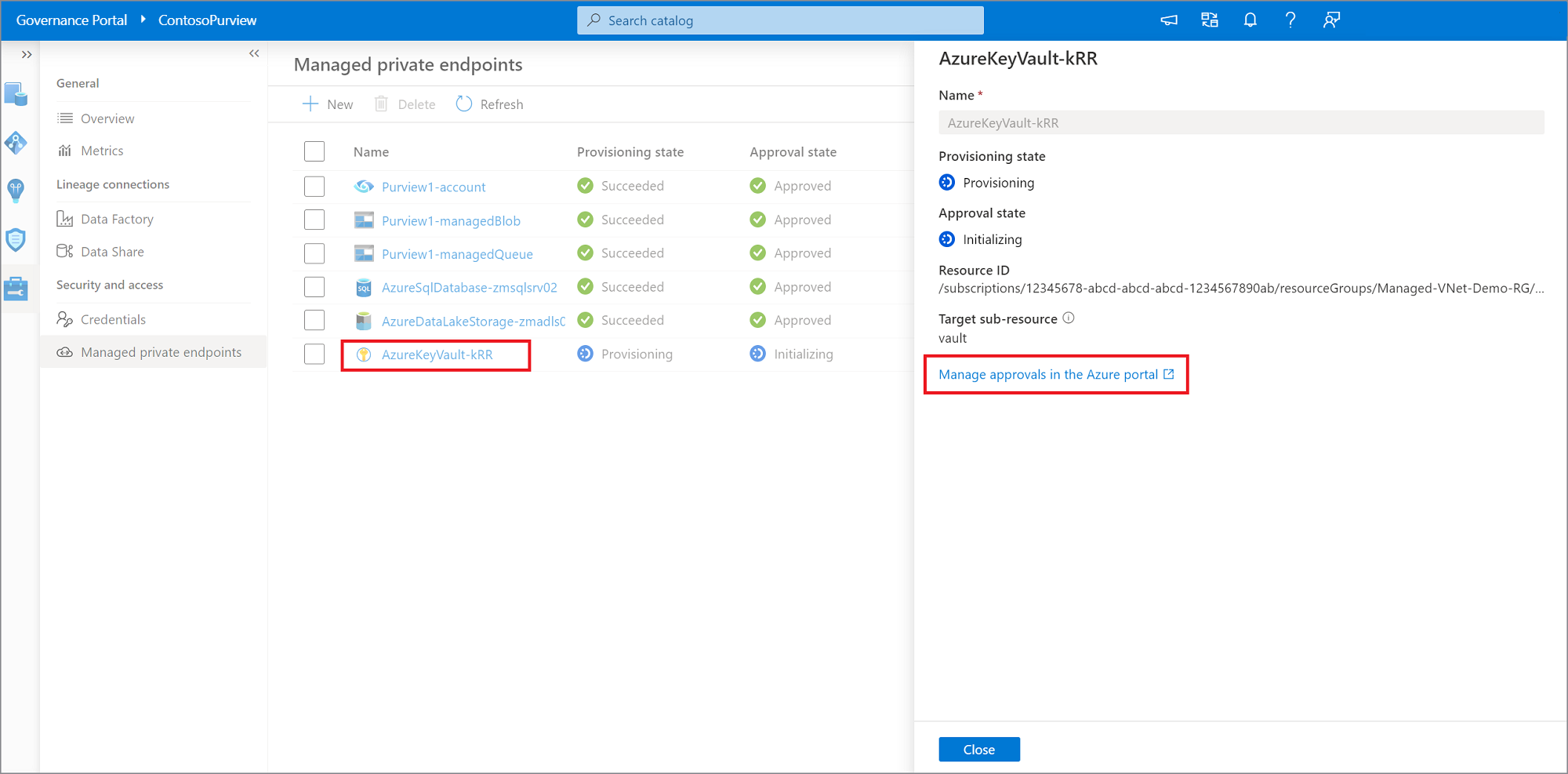

Dans la liste des points de terminaison privés managés, sélectionnez le point de terminaison privé managé nouvellement créé pour votre source de données, puis sélectionnez Gérer les approbations dans le Portail Azure pour approuver le point de terminaison privé dans Portail Azure.

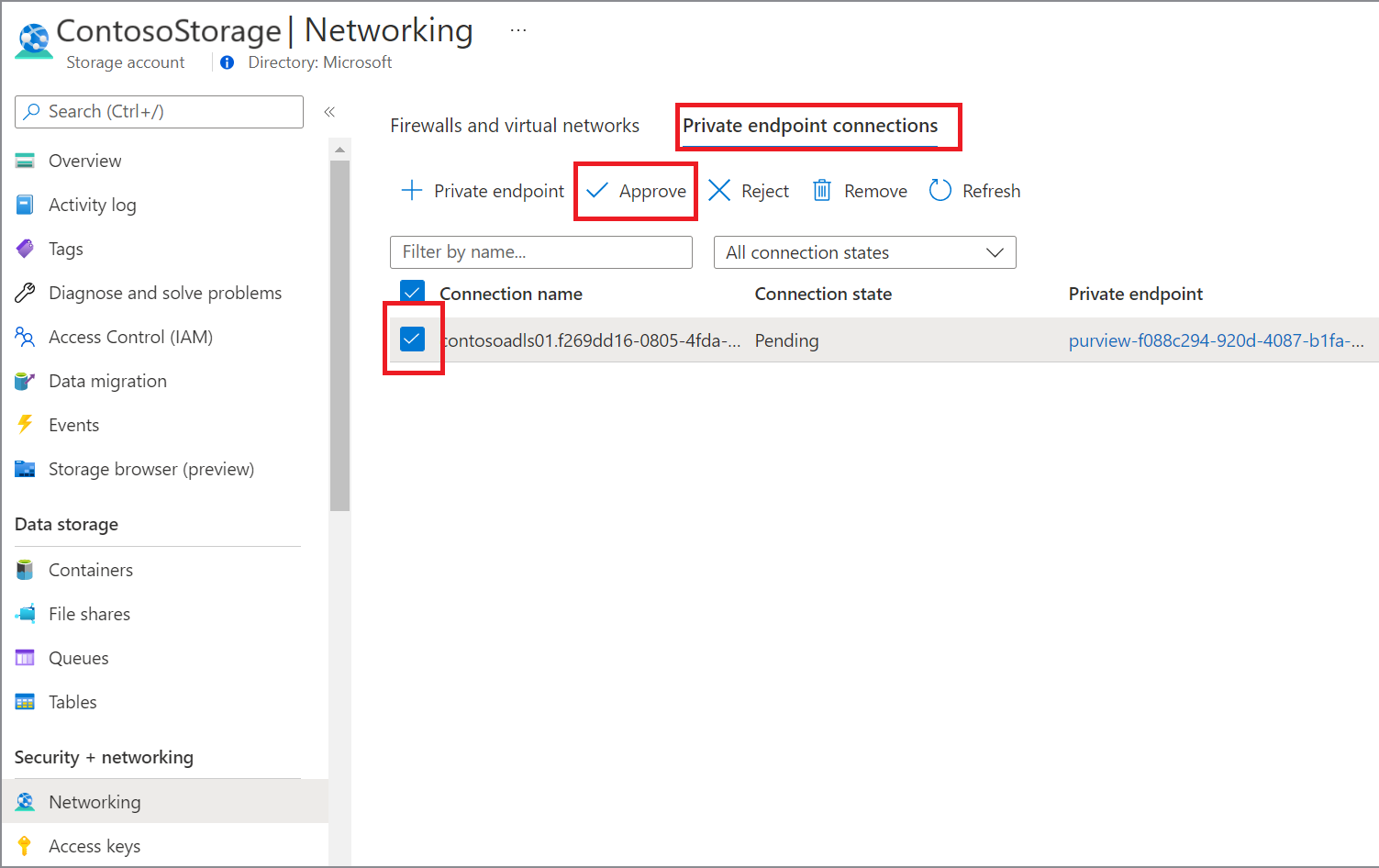

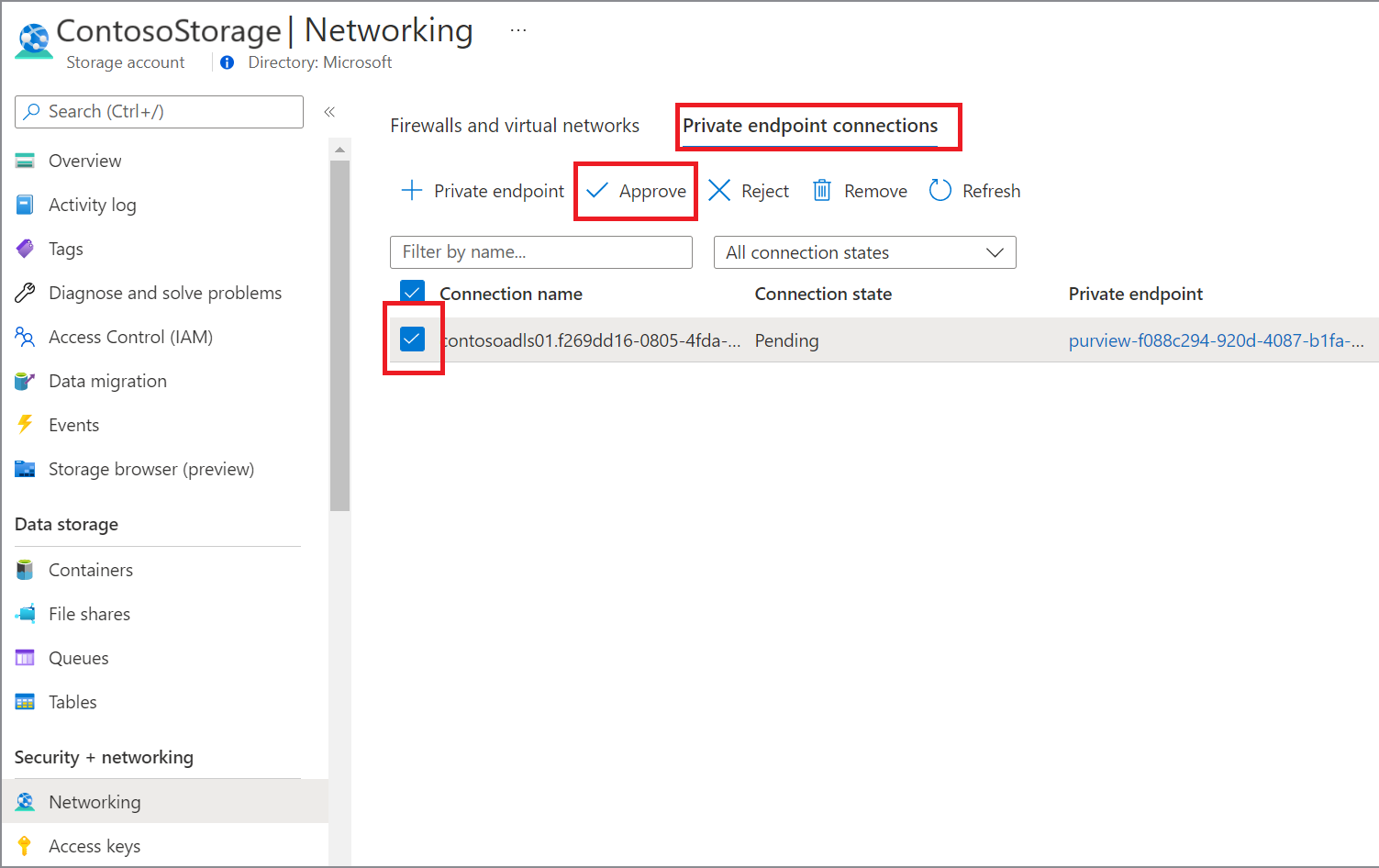

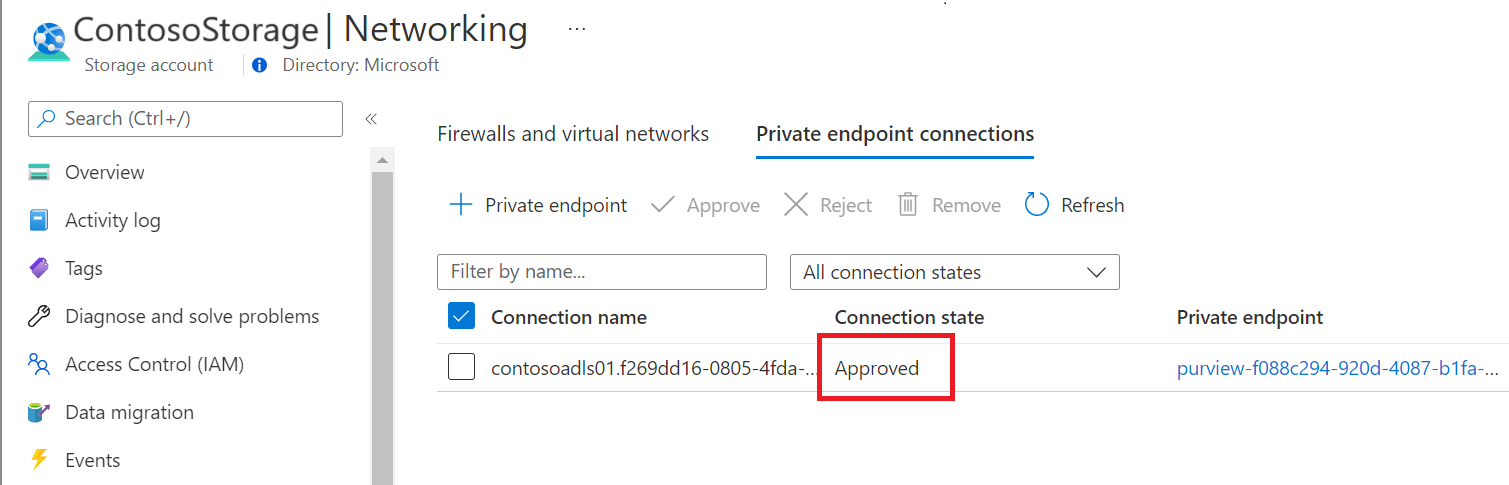

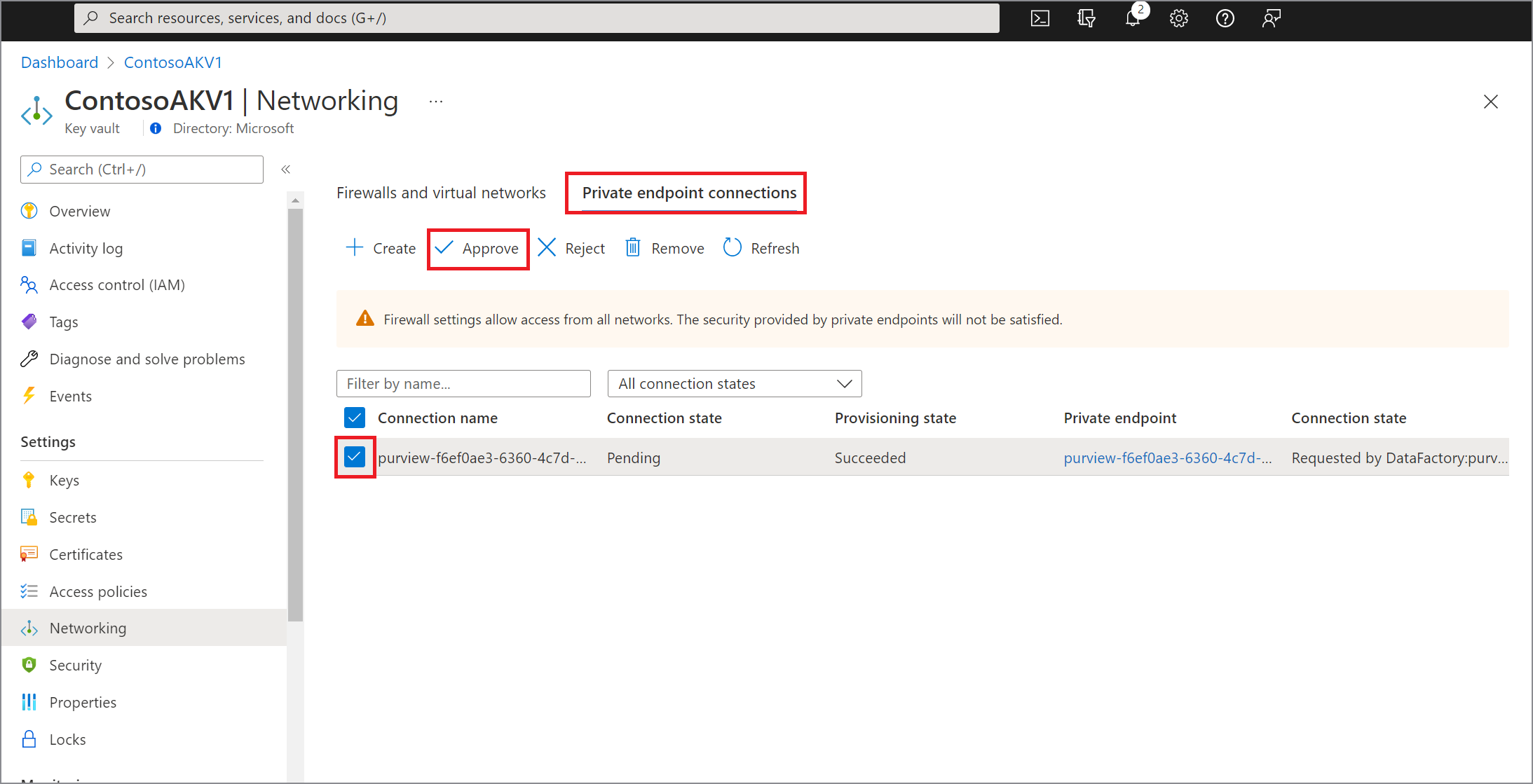

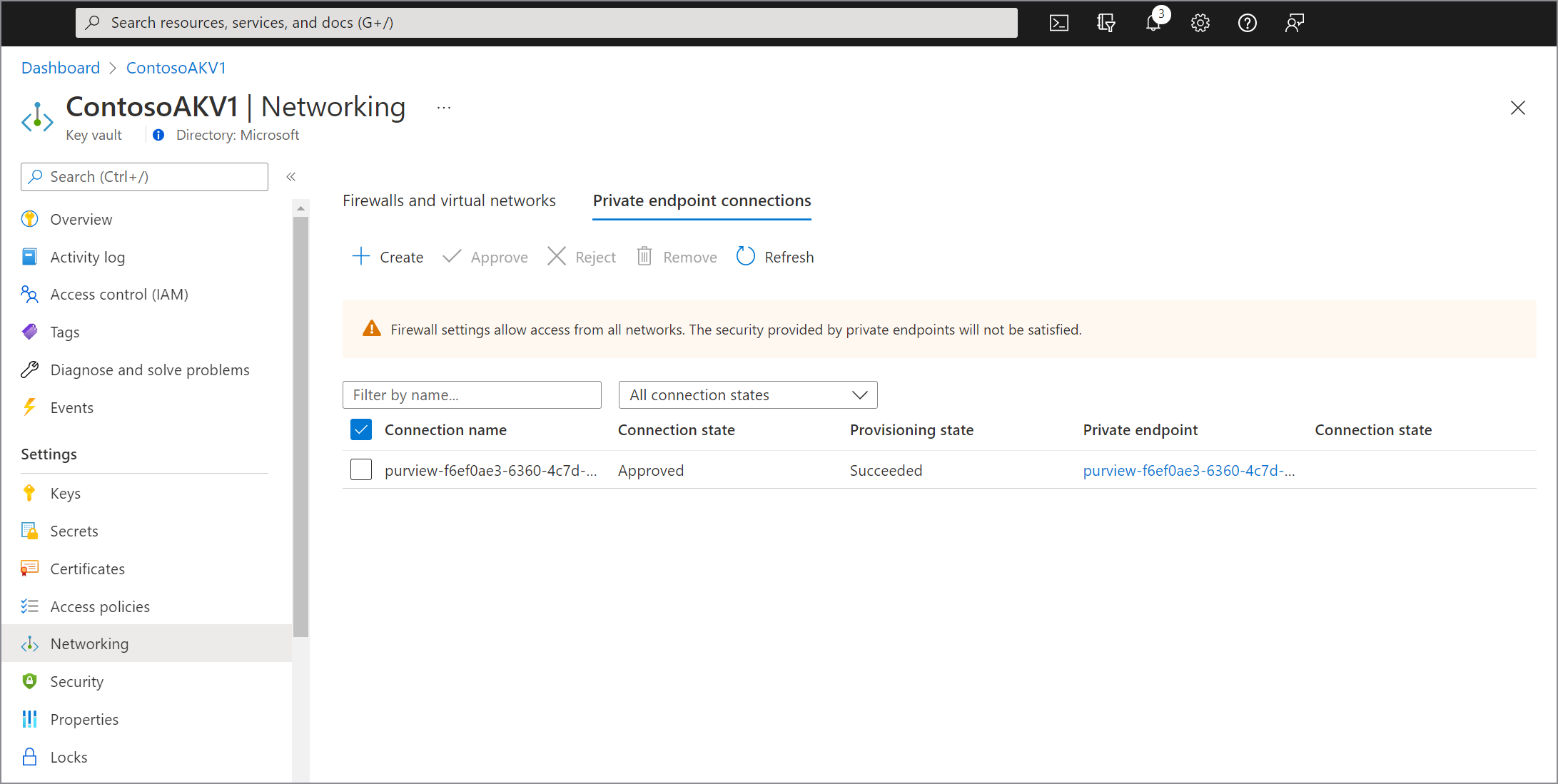

En cliquant sur le lien, vous êtes redirigé vers Portail Azure. Sous Connexion de points de terminaison privés, sélectionnez le point de terminaison privé nouvellement créé, puis sélectionnez Approuver.

Dans le portail de gouvernance Microsoft Purview, le point de terminaison privé managé doit également être affiché comme approuvé.

Inscrire et analyser une source de données à l’aide du runtime de réseau virtuel managé

Inscrire la source de données

Il est important d’inscrire la source de données dans Microsoft Purview avant de configurer une analyse pour la source de données. Suivez ces étapes pour inscrire la source de données si vous ne l’avez pas encore inscrite.

Accédez à votre compte Microsoft Purview.

Sélectionnez Data Map dans le menu de gauche.

Sélectionner Inscription.

Dans Inscrire des sources, sélectionnez votre source de données.

Cliquez sur Continuer.

Dans l’écran Inscrire des sources , procédez comme suit :

- Dans la zone Nom , entrez un nom avec lequel la source de données sera répertoriée dans le catalogue.

- Dans la zone de liste déroulante Abonnement , sélectionnez un abonnement.

- Dans la zone Sélectionner une collection , sélectionnez une collection.

- Sélectionnez Inscrire pour inscrire les sources de données.

Pour plus d’informations, consultez Gérer les sources de données dans Microsoft Purview.

Analyser la source de données

Vous pouvez utiliser l’une des options suivantes pour analyser des sources de données à l’aide du runtime de réseau virtuel managé Microsoft Purview :

Utilisation de l’identité managée (recommandé) : dès que le compte Microsoft Purview est créé, une identité managée affectée par le système (SAMI) est créée automatiquement dans le locataire Azure AD. Selon le type de ressource, des attributions de rôles RBAC spécifiques sont requises pour que l’identité managée affectée par le système (SAMI) Microsoft Purview effectue les analyses.

Utilisation d’autres options d’authentification :

Clé de compte ou authentification SQL : les secrets peuvent être créés à l’intérieur d’un Key Vault Azure pour stocker les informations d’identification afin de permettre à Microsoft Purview d’analyser les sources de données en toute sécurité à l’aide des secrets. Un secret peut être une clé de compte de stockage, un mot de passe de connexion SQL ou un mot de passe.

Principal de service : dans cette méthode, vous pouvez créer un principal de service ou utiliser un principal de service existant dans votre locataire Azure Active Directory.

Analyser à l’aide d’une identité managée

Pour analyser une source de données à l’aide d’un runtime de réseau virtuel managé et d’une identité managée Microsoft Purview, procédez comme suit :

Sélectionnez l’onglet Data Map dans le volet gauche du portail de gouvernance Microsoft Purview.

Sélectionnez la source de données que vous avez inscrite.

Sélectionnez Afficher les détails>+ Nouvelle analyse, ou utilisez l’icône d’action rapide Analyser sur la vignette source.

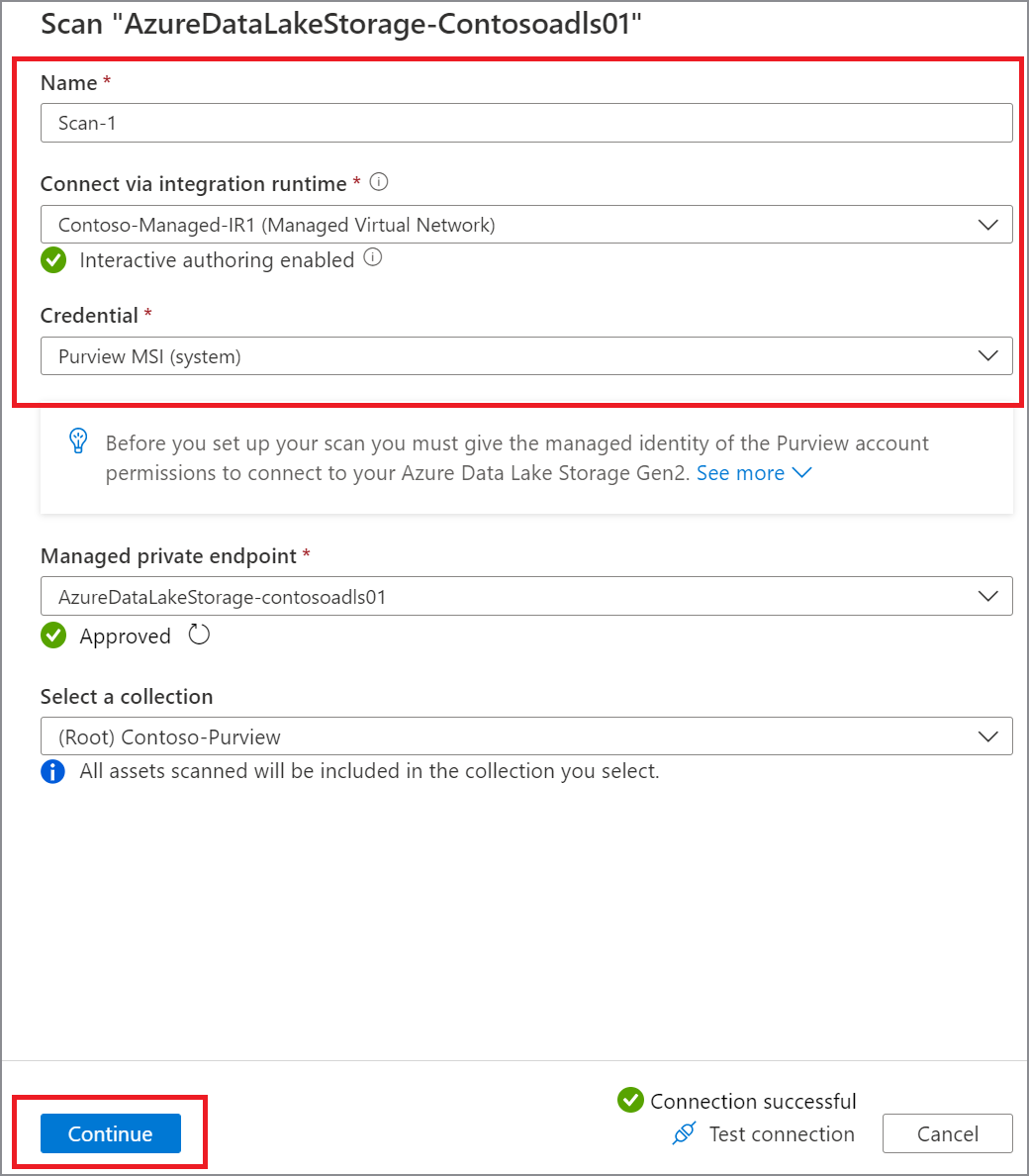

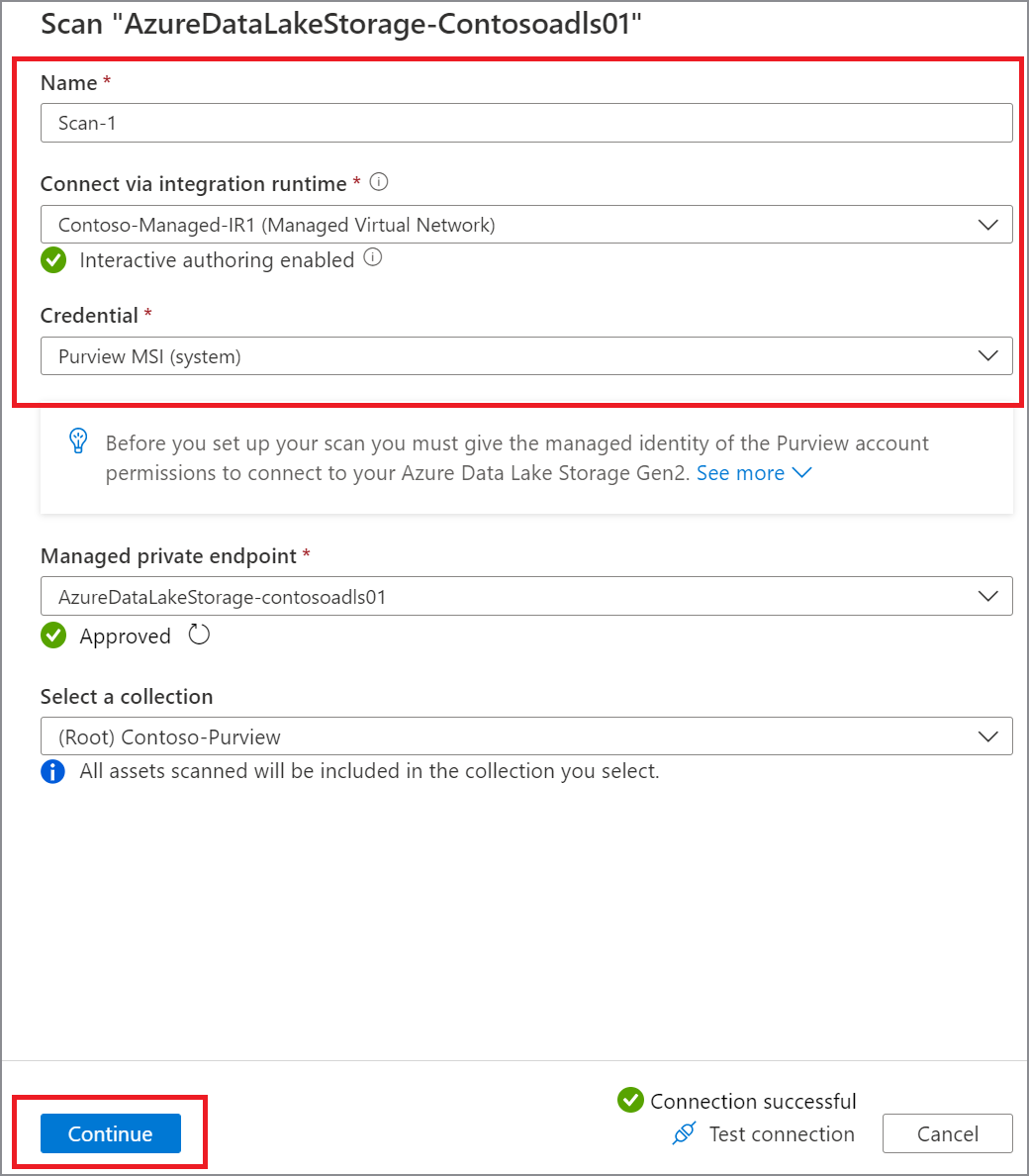

Fournissez un nom pour l’analyse.

Sous Se connecter via le runtime d’intégration, sélectionnez le runtime de réseau virtuel managé nouvellement créé.

Pour Informations d’identification Sélectionnez l’identité managée, choisissez la collection appropriée pour l’analyse, puis sélectionnez Tester la connexion. Sur une connexion réussie, sélectionnez Continuer.

Suivez les étapes pour sélectionner la règle d’analyse et l’étendue appropriées pour votre analyse.

Choisissez votre déclencheur d’analyse. Vous pouvez configurer une planification ou exécuter l’analyse une seule fois.

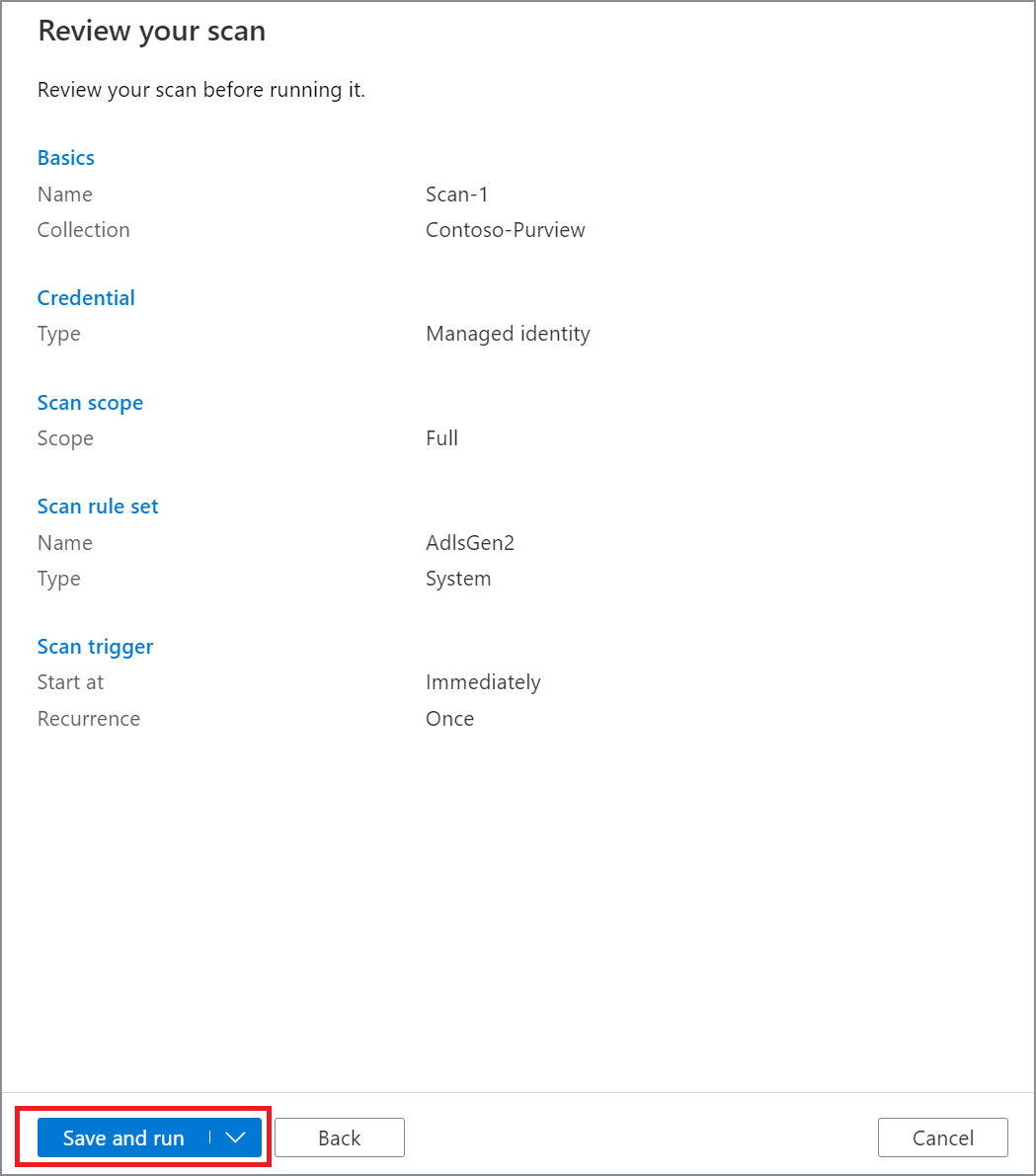

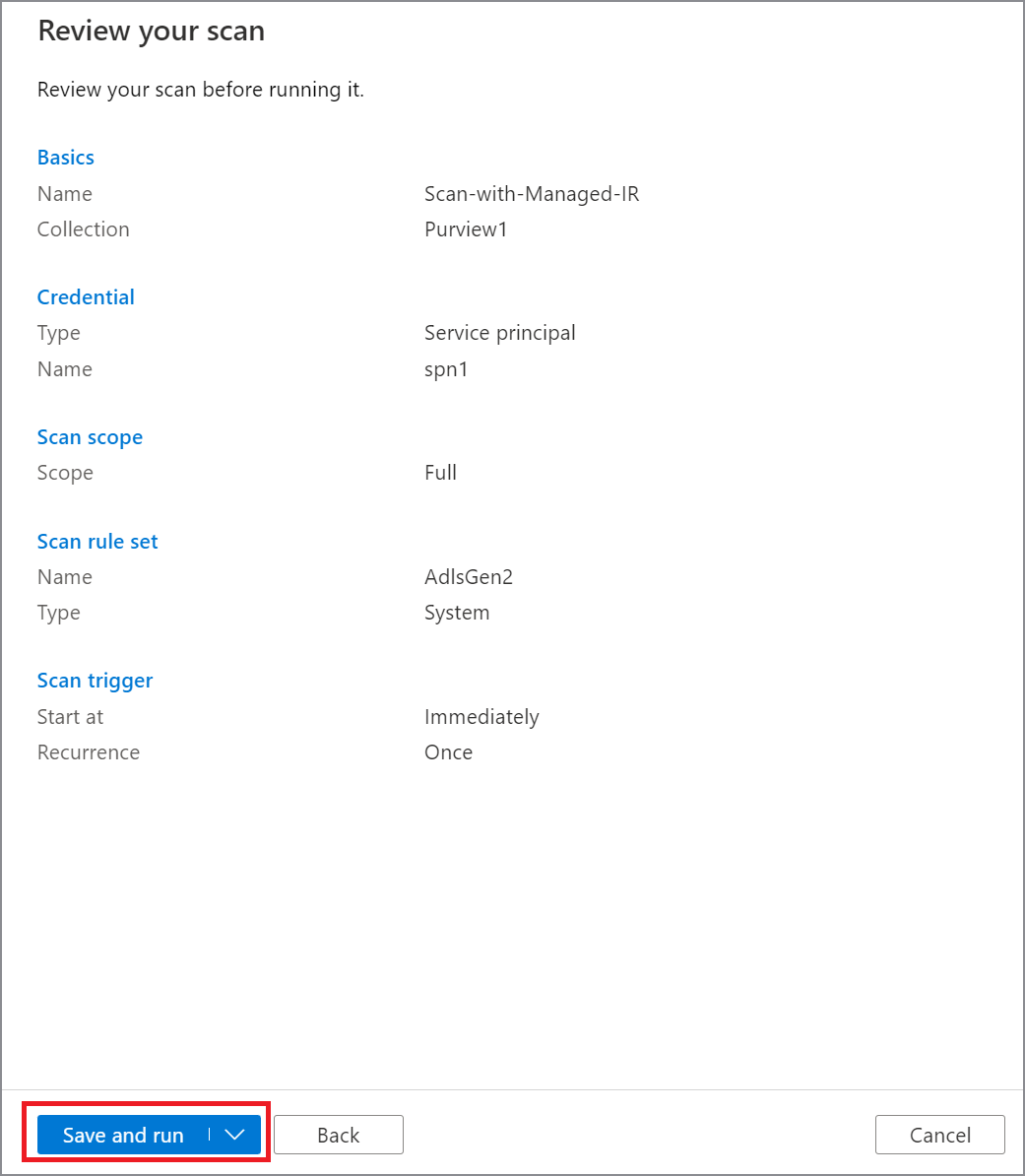

Passez en revue votre analyse et sélectionnez Enregistrer et exécuter.

Analyser à l’aide d’autres options d’authentification

Vous pouvez également utiliser d’autres options prises en charge pour analyser les sources de données à l’aide de Microsoft Purview Managed Runtime. Cela nécessite la configuration d’une connexion privée à Azure Key Vault où le secret est stocké.

Pour configurer une analyse à l’aide de la clé de compte ou de l’authentification SQL, procédez comme suit :

Accordez à Microsoft Purview l’accès à votre Key Vault Azure.

Créez des informations d’identification dans Microsoft Purview.

Accédez à Gestion, puis sélectionnez Points de terminaison privés managés.

Sélectionnez + Nouveau.

Dans la liste des sources de données prises en charge, sélectionnez Key Vault.

Fournissez un nom pour le point de terminaison privé managé, puis sélectionnez l’abonnement Azure et le Key Vault Azure dans les listes déroulantes. Sélectionnez Créer.

Dans la liste des points de terminaison privés managés, sélectionnez le point de terminaison privé managé nouvellement créé pour votre Key Vault Azure, puis sélectionnez Gérer les approbations dans le Portail Azure pour approuver le point de terminaison privé dans Portail Azure.

En cliquant sur le lien, vous êtes redirigé vers Portail Azure. Sous Connexion de points de terminaison privés, sélectionnez le point de terminaison privé nouvellement créé pour votre Key Vault Azure, puis sélectionnez Approuver.

Dans le portail de gouvernance Microsoft Purview, le point de terminaison privé managé doit également être affiché comme approuvé.

Sélectionnez l’onglet Data Map dans le volet gauche du portail de gouvernance Microsoft Purview.

Sélectionnez la source de données que vous avez inscrite.

Sélectionnez Afficher les détails>+ Nouvelle analyse, ou utilisez l’icône d’action rapide Analyser sur la vignette source.

Fournissez un nom pour l’analyse.

Sous Se connecter via le runtime d’intégration, sélectionnez le runtime de réseau virtuel managé nouvellement créé.

Pour Informations d’identification Sélectionnez les informations d’identification que vous avez inscrites précédemment, choisissez la collection appropriée pour l’analyse, puis sélectionnez Tester la connexion. Sur une connexion réussie, sélectionnez Continuer.

Suivez les étapes pour sélectionner la règle d’analyse et l’étendue appropriées pour votre analyse.

Choisissez votre déclencheur d’analyse. Vous pouvez configurer une planification ou exécuter l’analyse une seule fois.

Passez en revue votre analyse et sélectionnez Enregistrer et exécuter.

Prochaines étapes

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour