Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

S’applique à : SQL Server 2025 (17.x)

Cet article explique comment utiliser une identité managée pour sauvegarder et restaurer des bases de données avec stockage Blob Azure à l’aide de SQL Server activé par Azure Arc.

Pour SQL Server sur des machines virtuelles Azure, passez en revue la sauvegarde et la restauration vers l’URL à l’aide d’identités managées.

Conditions préalables

Pour sauvegarder et restaurer des bases de données avec stockage Blob Azure à l’aide d’identités managées, vous avez besoin des éléments suivants :

- SQL Server 2025 activé par Azure Arc qui a été affecté à une identité managée principale.

- Un compte de stockage Blob Azure.

- Accès réseau valide au stockage Blob Azure, autorisations du Pare-feu Windows sur l'hôte pour autoriser la connexion sortante, et points de terminaison valides des services de compte de stockage.

- L’identité managée principale de l’instance SQL Server doit avoir le

Storage Blob Data Contributorrôle affecté au compte de stockage.

Vérifier les autorisations du compte de stockage

L’identité managée principale de l’instance SQL Server doit avoir le Storage Blob Data Contributor rôle affecté au compte de stockage. Ce rôle permet à l’identité managée d’écrire et de lire à partir du compte de stockage.

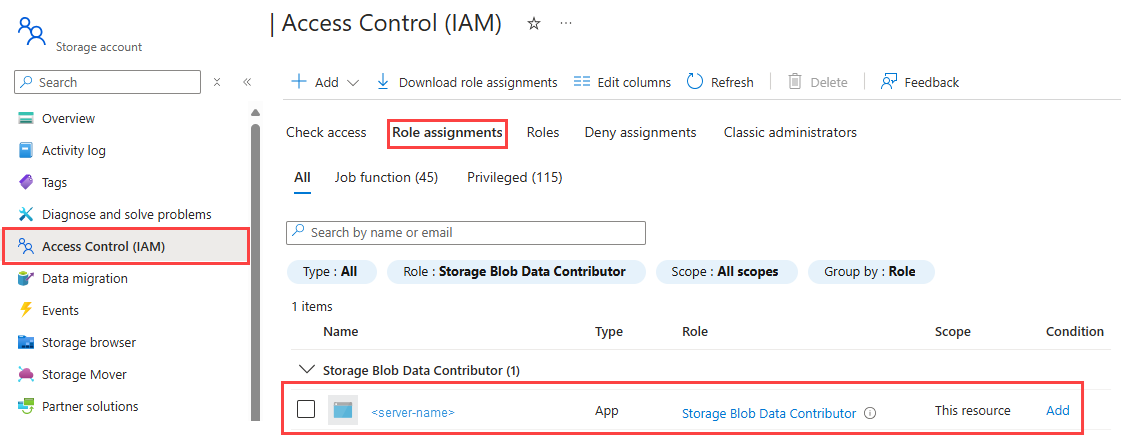

Utilisez le portail Azure pour vérifier les autorisations affectées à l’identité managée en procédant comme suit :

Accédez à votre compte de stockage dans le portail Azure.

Sélectionnez Contrôle d’accès (IAM) pour ouvrir le volet Contrôle d’accès (IAM).

Dans le volet Contrôle d’accès (IAM), sélectionnez Attributions de rôles pour afficher la liste des utilisateurs et des groupes auxquels des rôles ont été attribués pour le compte de stockage.

Filtrez par le

Storage Blob Data Contributorrôle et vérifiez que vous voyez l’identité managée pour votre instance SQL Server répertoriée :

Créer des informations d’identification de serveur à l’aide d’identités managées

Pour utiliser les commandes T-SQL BACKUP DATABASE <database name> TO URL et RESTORE <database name> FROM URL avec des identités managées, vous devez créer un identifiant de serveur qui utilise l'identité managée. Le nom des informations d’identification représente l’URL de stockage Azure et indique où la sauvegarde de la base de données est stockée.

L’exemple suivant montre comment créer des informations d’identification pour une identité managée :

CREATE CREDENTIAL [https://<storage-account-name>.blob.core.windows.net/<container-name>]

WITH IDENTITY = 'Managed Identity';

La WITH IDENTITY = 'Managed Identity' clause nécessite une identité managée principale affectée à l’instance SQL Server.

BACKUP vers l’URL avec une identité managée

Après avoir créé les informations d’identification, vous pouvez l’utiliser pour sauvegarder des bases de données dans stockage Blob Azure.

L’exemple suivant montre comment sauvegarder une base de données dans le stockage Blob Azure à l’aide des informations d’identification de l’identité gérée.

BACKUP DATABASE [AdventureWorks]

TO URL = 'https://<storage-account-name>.blob.core.windows.net/<container-name>/AdventureWorks.bak';

RESTORE à partir de l’URL avec une identité gérée

L’exemple suivant montre comment restaurer une base de données à partir du stockage Blob Azure à l’aide des informations d’identification d’identité managée :

RESTORE DATABASE [AdventureWorks]

FROM URL = 'https://<storage-account-name>.blob.core.windows.net/<container-name>/AdventureWorks.bak';

Messages d’erreur

Les messages d’erreur répertoriés dans l’article SQL Server sur les machines virtuelles Azure s’appliquent également à SQL Server activé par Azure Arc.