Vue d’ensemble et concepts de points de terminaison privés (expérience v1) pour le service Sauvegarde Azure

Le service Sauvegarde Azure vous permet de sauvegarder vos données dans vos coffres Recovery Services pour les restaurer ultérieurement en toute sécurité en utilisant des points de terminaison privés. Les points de terminaison privés utilisent une ou plusieurs adresses IP privées de votre réseau virtuel Azure (VNet), plaçant de fait le service dans votre VNet.

Cet article vous aidera à comprendre comment fonctionnent les points de terminaison privés pour le service Sauvegarde Azure et les scénarios dans lesquels l’utilisation de points de terminaison privés contribue à maintenir la sécurité de vos ressources.

Notes

La Sauvegarde Azure offre désormais une nouvelle expérience pour la création de points de terminaison privés. Plus d’informations

Avant de commencer

- Les points de terminaison privés ne peuvent être créés que pour les nouveaux coffres Recovery Services (qui n’ont aucun élément inscrit dans le coffre). Les points de terminaison privés doivent donc être créés avant que vous ne tentiez de protéger vos éléments en les plaçant dans un coffre. Toutefois, les points de terminaison privés ne sont actuellement pas pris en charge pour les coffres de sauvegarde.

- Un réseau virtuel peut contenir des points de terminaison privés pour plusieurs coffres Recovery Services. De son côté, un coffre Recovery Services peut être associé à plusieurs points de terminaison privés dans plusieurs réseaux virtuels. Toutefois, vous ne pouvez pas associer 1 coffre à plus de 12 points de terminaison privés.

- Si l’accès au réseau public pour le coffre est défini sur Autoriser à partir de tous les réseaux, le coffre autorise les sauvegardes et les restaurations à partir de n’importe quel ordinateur inscrit au coffre. Si l’accès au réseau public pour le coffre est défini sur Refuser, le coffre autorise uniquement les sauvegardes et les restaurations à partir des machines inscrites dans le coffre qui demandent des sauvegardes ou des restaurations via des adresses IP privées allouées pour le coffre.

- Une connexion de point de terminaison privée pour la sauvegarde utilise un total de 11 adresses IP privées dans votre sous-réseau, y compris celles utilisées par Sauvegarde Azure pour le stockage. Ce nombre peut être plus élevé pour certaines régions Azure. Nous vous suggérons donc d’avoir suffisamment d’adresses IP privées disponibles (/26) lorsque vous tentez de créer des points de terminaison privés pour la sauvegarde.

- Les coffres Recovery Services sont compatibles avec les services Sauvegarde Azure et Azure Site Recovery. Cependant, cet article traite uniquement de l’utilisation des points de terminaison privés pour le service Sauvegarde Azure.

- Les points de terminaison privés pour le service Sauvegarde Azure n’incluent pas l’accès à Microsoft Entra ID. Vous devez vous occuper de cela séparément. Par conséquent, les adresses IP et les noms de domaine complets requis pour le bon fonctionnement du service Microsoft Entra ID dans une région doivent bénéficier d’une autorisation d’accès sortant sur le réseau sécurisé lors de la sauvegarde de bases de données dans des machines virtuelles Azure et de la sauvegarde à l’aide de l’agent MARS. Vous pouvez aussi utiliser des balises de groupe de sécurité réseau (NSG) et des balises du service Pare-feu Azure pour autoriser l’accès à Microsoft Entra ID, le cas échéant.

- Vous devrez réinscrire le fournisseur de ressources Recovery Services auprès de l’abonnement si vous l’avez enregistré avant le 1er mai 2020. Pour réinscrire le fournisseur, accédez à votre abonnement dans le portail Azure, accédez à Fournisseur de ressources dans la barre de navigation de gauche, sélectionnez Microsoft.RecoveryServices, puis sélectionnez Réinscrire.

- Les restaurations inter-régions pour les sauvegardes de bases de données SQL et SAP HANA ne sont pas prises en charge si les points de terminaison privés sont activés dans le coffre.

- Lorsque vous déplacez un coffre Recovery Services utilisant déjà des points de terminaison privés vers un nouveau locataire, vous devez le mettre à jour pour recréer et reconfigurer son identité managée et créer des points de terminaison privés si nécessaire (qui doivent se trouver dans le nouveau locataire). Si cela n’est pas fait, les opérations de sauvegarde et de restauration échoueront. De plus, toutes les autorisations de contrôle d'accès basé sur les rôles Azure (Azure RBAC) configurées dans l'abonnement devront être reconfigurées.

Scénarios recommandés et pris en charge

Même si des points de terminaison privés sont activés dans un coffre, ils sont uniquement utilisés pour la sauvegarde et la restauration des charges de travail SQL et SAP HANA en cas de sauvegarde de machines virtuelles Azure, de sauvegarde à l’aide de l’agent MARS et DPM uniquement. Vous pouvez également utiliser le coffre pour la sauvegarde d’autres charges de travail (cependant, cela ne nécessiterait pas de point de terminaison privé). En plus de la sauvegarde des charges de travail SQL et SAP HANA et de la sauvegarde à l’aide de l’agent MARS, les points de terminaison privés servent également à effectuer des récupérations de fichiers pour la sauvegarde de machines virtuelles Azure. Pour plus d’informations, voir le tableau suivant :

| Scénarios | Recommandations |

|---|---|

| Sauvegarde de charges de travail dans une machine virtuelle Azure (SQL, SAP HANA) à l’aide de l’agent MARS, serveur DPM. | Nous vous recommandons d’utiliser des points de terminaison privés pour permettre la sauvegarde et la restauration sans avoir à ajouter à une liste d’autorisation les adresses IP ou les noms de domaine complets pour Sauvegarde Azure ou Stockage Azure depuis vos réseaux virtuels. Dans ce scénario, assurez-vous que les machines virtuelles hébergeant des bases de données SQL peuvent atteindre des adresses IP ou des noms de domaine complets Microsoft Entra. |

| Sauvegarde des machines virtuelles Azure | La sauvegarde de machine virtuelle ne vous oblige pas à autoriser l’accès à des adresses IP ou des noms de domaine complets. Ainsi, les points de terminaison privés ne sont pas requis pour la sauvegarde et la restauration des disques. Toutefois, la récupération de fichiers à partir d’un coffre contenant des points de terminaison privés est limitée aux réseaux virtuels qui contiennent un point de terminaison privé associé au coffre. Lorsque vous utilisez des disques non managés ajoutés à une liste de contrôle d’accès, assurez-vous que le compte de stockage contenant les disques autorise l’accès à des services Microsoft approuvés s’il figure dans une liste de contrôle d’accès. |

| Sauvegarde Azure Files | Les sauvegardes du service Azure Files sont stockées dans le compte de stockage local. Ainsi, vous n’avez pas besoin de points de terminaison privés pour la sauvegarde et la restauration. |

| Réseau virtuel modifié pour le point de terminaison privé dans le coffre et la machine virtuelle | Arrêtez la protection des sauvegardes et configurez la protection de sauvegarde dans un nouveau coffre avec des points de terminaison privés activés. |

Remarque

Les points de terminaison privés sont pris en charge uniquement avec le serveur DPM 2022, MABS v4 et versions ultérieures.

Différences dans les connexions réseau en raison des points de terminaison privés

Comme indiqué ci-dessus, les points de terminaison privés sont particulièrement utiles pour la sauvegarde des charges de travail (SQL, SAP HANA) dans des machines virtuelles Azure et des sauvegardes d’agent MARS.

Dans tous les scénarios (avec ou sans points de terminaison privés), les extensions de charges de travail (pour la sauvegarde des instances SQL et SAP HANA s’exécutant dans les machines virtuelles Azure) et l’agent MARS effectuent des appels de connexion à Microsoft Entra ID (aux noms de domaine complets mentionnés aux points 56 et 59 dans la section Services communs Microsoft 365 et Office Online).

En plus de ces connexions lorsque l’extension de charge de travail ou l’agent MARS est installé pour le coffre Recovery Services sans points de terminaison privés, la connectivité aux domaines suivants est également requise :

| Service | Noms de domaine | Port |

|---|---|---|

| Sauvegarde Azure | *.backup.windowsazure.com |

443 |

| Stockage Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Autoriser l’accès aux noms de domaine complets (FQDN) en vertu des sections 56 et 59. |

443 Le cas échéant |

Lorsque l’extension de charge de travail ou l’agent MARS est installé pour le coffre Recovery Services avec un point de terminaison privé, les points de terminaison suivants sont atteints :

| Service | Nom de domaine | Port |

|---|---|---|

| Sauvegarde Azure | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Stockage Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Autoriser l’accès aux noms de domaine complets (FQDN) en vertu des sections 56 et 59. |

443 Le cas échéant |

Notes

Dans le texte ci-dessus, <geo> fait référence au code de région (par exemple, eus pour la région USA Est et ne pour la région Europe Nord). Consultez les listes suivantes pour connaître les codes de régions :

Pour un coffre Recovery Services avec une configuration de point de terminaison privé, la résolution de noms pour les noms de domaine complets (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net) doit renvoyer une adresse IP privée. Pour y parvenir, procédez ainsi :

- Zones Azure DNS privé

- Système DNS personnalisé

- Entrées DNS dans les fichiers hôtes

- Redirecteurs conditionnels vers des zones Azure DNS ou Azure DNS privé.

Les points de terminaison privés pour les blobs et les files d’attente suivent un modèle de dénomination standard : ils commencent par <le nom du point de terminaison privé>_ecs ou <le nom du point de terminaison privé>_prot et se terminent par les suffixes _blob et _queue respectivement.

Notes

Nous vous recommandons d’utiliser les zones Azure DNS privé, qui permettent de gérer les enregistrements DNS pour les objets blob et les files d’attente à l’aide de Sauvegarde Azure. L’identité managée affectée au coffre est utilisée pour automatiser l’ajout d’un enregistrement DNS chaque fois qu’un nouveau compte de stockage est alloué aux données de sauvegarde.

Si vous avez configuré un serveur proxy DNS à l’aide de serveurs proxy ou de pare-feu tiers, les noms de domaine ci-dessus doivent être autorisés et redirigés vers un DNS personnalisé (qui contient des enregistrements DNS pour les FQDN ci-dessus) ou vers 168.63.129.16 sur le réseau virtuel Azure qui détient des zones DNS privé liées.

L’exemple suivant montre le pare-feu Azure utilisé comme proxy DNS pour rediriger vers l’adresse 168.63.129.16 les requêtes de nom de domaine pour le coffre Recovery Services, l’objet BLOB, les files d’attente et Microsoft Entra ID.

Pour plus d'informations, consultez la page sur la création et l’utilisation de points de terminaisons privés.

Configuration de la connectivité réseau pour le coffre avec des points de terminaison privés

Le point de terminaison privé pour Recovery Services est associé à une interface réseau (NIC). Pour que les connexions de points de terminaison privés fonctionnent, il est nécessaire que tout le trafic du service Azure soit redirigé vers l’interface réseau. Pour ce faire, ajoutez le mappage DNS pour l’adresse IP privée associée à l’interface réseau à l’URL du service, de l’objet blob ou de la file d’attente.

Lorsque des extensions de sauvegarde de charge de travail sont installées sur la machine virtuelle inscrite dans un coffre Recovery Services avec un point de terminaison privé, l’extension tente la connexion dans l’URL privée des services Sauvegarde Azure <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.com. Si l’URL privée ne résout pas le problème, elle tente l’URL publique <azure_backup_svc>.<geo>.backup.windowsazure.com.

Notes

Dans le texte ci-dessus, <geo> fait référence au code de région (par exemple, eus pour la région USA Est et ne pour la région Europe Nord). Consultez les listes suivantes pour connaître les codes de régions :

Ces URL privées sont spécifiques au coffre. Seuls les agents et les extensions inscrits du coffre peuvent communiquer avec Sauvegarde Azure dans ces points de terminaison. Si l’accès au réseau public pour le coffre Recovery Services est configuré sur Refuser, cela empêche les clients qui ne s’exécutent pas dans le réseau virtuel de demander une sauvegarde et une restauration sur le coffre. Nous vous recommandons de définir l’accès au réseau public sur Refuser, ainsi que la configuration du point de terminaison privé. Lorsque l’extension et l’agent tentent d’abord l’URL privée, la résolution DNS *.privatelink.<geo>.backup.windowsazure.com de l’URL doit retourner l’adresse IP privée correspondante associée au point de terminaison privé.

Les solutions pour la résolution DNS sont les suivantes :

- Zones Azure DNS privé

- Système DNS personnalisé

- Entrées DNS dans les fichiers hôtes

- Redirecteurs conditionnels vers des zones Azure DNS/Azure DNS privé.

Lorsque le point de terminaison privé pour les coffres Recovery Services est créé via le portail Azure avec l’option intégrer avec la zone DNS privée, les entrées DNS requises pour les adresses IP privées pour les services de Sauvegarde Microsoft Azure (*.privatelink.<geo>backup.windowsazure.com) sont créées automatiquement chaque fois que la ressource est allouée. L’autre solution serait de créer les entrées DNS manuellement pour ces noms de domaine complets dans le DNS personnalisé ou dans les fichiers hôtes.

Pour découvrir comment gérer manuellement des enregistrements DNS après la découverte de machines virtuelles pour le canal de communication BLOB/file d’attente, consultez la section Enregistrements DNS pour les blobs et les files d’attente (uniquement pour les fichiers d’hôtes/serveurs DNS personnalisés) après la première inscription. Pour la gestion manuelle des enregistrements DNS après la première sauvegarde de l’objet blob de compte de stockage de sauvegarde, consultez enregistrements DNS pour les objets BLOB (uniquement pour les fichiers hôtes/serveurs DNS personnalisés) après la première sauvegarde.

Des adresses IP privées pour les noms de domaine complets sont disponibles dans le panneau du point de terminaison privé pour le point de terminaison privé créé pour le coffre Recovery Services.

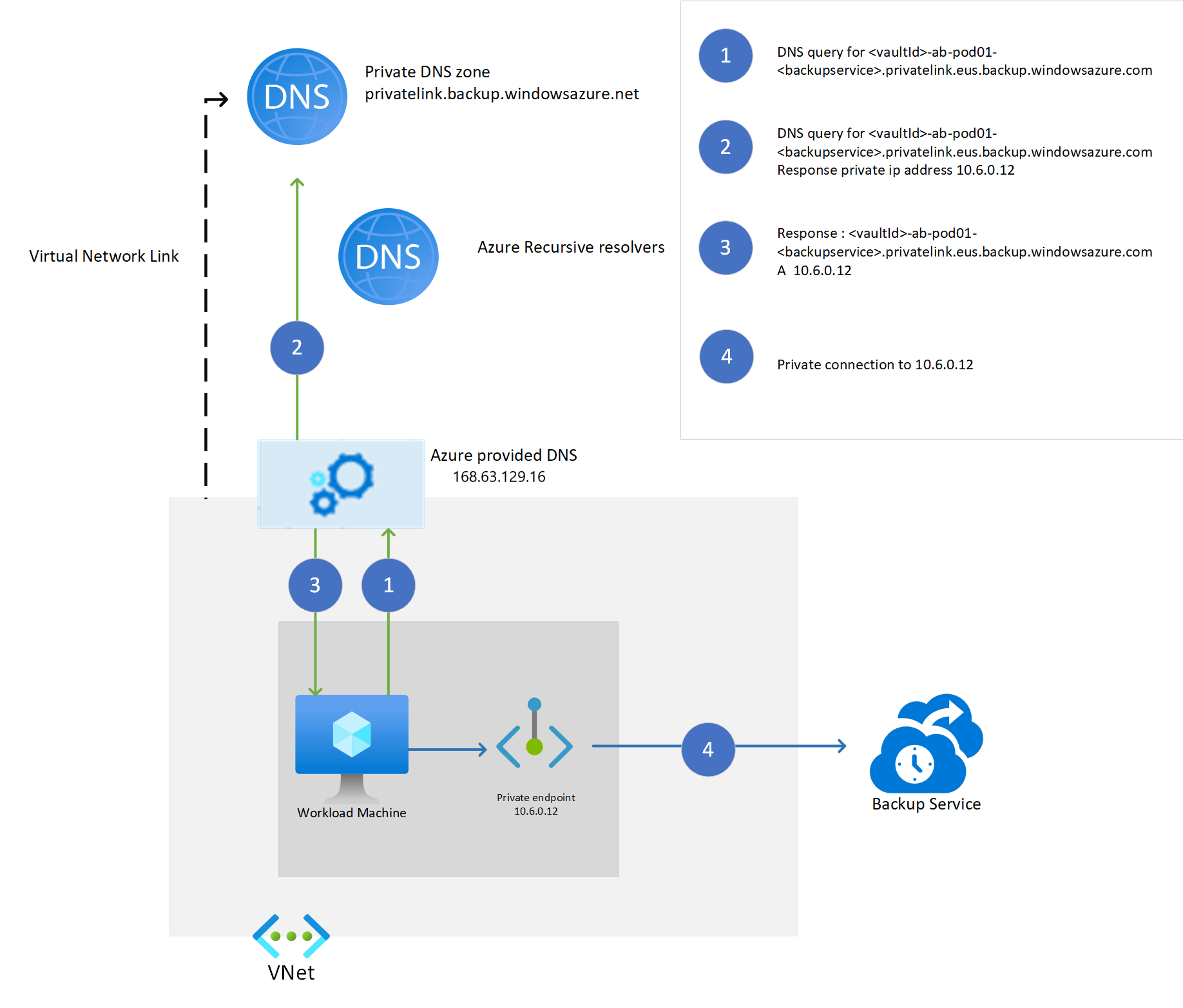

Le diagramme suivant illustre le fonctionnement de la résolution lors de l’utilisation d’une zone DNS privé pour résoudre ces noms de domaine complets de service privés.

L’extension de charge de travail en cours d’exécution sur la machine virtuelle Azure doit être connectée à au moins deux comptes de stockage : le premier utilisé comme canal de communication (via les messages de file d’attente) et le second pour le stockage des données de sauvegarde. L’agent MARS requiert l’accès à un compte de stockage utilisé pour le stockage des données de sauvegarde.

Pour un coffre avec point de terminaison privé, le service Sauvegarde Azure crée un point de terminaison privé pour ces comptes de stockage. Cela empêche tout trafic réseau lié à Sauvegarde Azure (c’est-à-dire le trafic du plan de contrôle vers le service et sauvegarde des données vers l’objet blob de stockage) de quitter le réseau virtuel. En plus des services cloud de Sauvegarde Azure, l’extension et l’agent de charge de travail requièrent une connectivité aux comptes Stockage Azure et à Microsoft Entra ID.

Comme condition préalable, le coffre Recovery Services requiert des autorisations pour créer des points de terminaison privés supplémentaires dans le même groupe de ressources. Nous vous recommandons également de fournir au coffre Recovery Services les autorisations nécessaires pour créer des entrées DNS dans les zones DNS privé (privatelink.blob.core.windows.net, privatelink.queue.core.windows.net). Le coffre Recovery Services recherche les zones DNS privé dans les groupes de ressources où le VNet et le point de terminaison privé sont créés. S’il dispose des autorisations nécessaires pour ajouter des entrées DNS dans ces zones, celles-ci seront créées par le coffre. Sinon, vous devrez les créer manuellement.

Notes

L’intégration à la zone DNS privé présente dans différents abonnements n’est pas prise en charge dans cette expérience.

Le diagramme suivant illustre le fonctionnement de la résolution de noms pour les comptes de stockage à l’aide d’une zone DNS privée.