Conteneurs confidentiels sur Azure

Les conteneurs confidentiels fournissent un ensemble de fonctionnalités et de capacités qui renforcent la sécurité des charges de travail de conteneur standard, et ce afin d’améliorer la sécurité et la confidentialité des données, ainsi que les objectifs d’intégrité du code de runtime. Les conteneurs confidentiels s’exécutent dans un environnement d’exécution de confiance (TEE) soutenu par le matériel qui fournit des fonctionnalités intrinsèques telles que l’intégrité des données, la confidentialité des données et l’intégrité du code. Azure offre un portefeuille de fonctionnalités via différentes options de conteneur de service confidentiel, comme indiqué ci-dessous.

Avantages

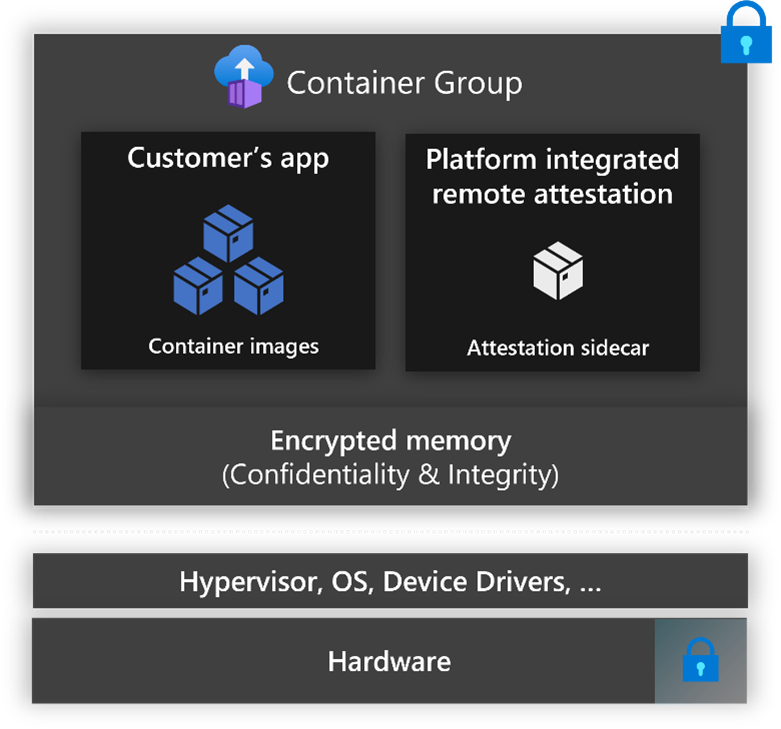

Les conteneurs confidentiels sur Azure sont exécutés dans un environnement TEE basé sur une enclave ou des environnements TEE basés sur des machines virtuelles. Les deux modèles de déploiement permettent d’obtenir un niveau d’isolation élevé et un chiffrement de la mémoire par le biais d’assurances basées sur le matériel. L’informatique confidentielle peut vous aider avec votre confiance Zéro de la posture de sécurité de votre déploiement dans le cloud Azure en protégeant votre espace mémoire via le chiffrement.

Voici les qualités des conteneurs confidentiels :

- Permet d’exécuter des images conteneur standard existantes sans modification de code (lift-and-shift) dans un TEE.

- Possibilité d’étendre/de créer de nouvelles applications qui ont une connaissance de l’informatique confidentielle

- Permet de défier à distance l’environnement d’exécution pour la preuve de chiffrement qui indique ce qui a été lancé comme indiqué par le processeur sécurisé

- Fournit des assurances fortes de confidentialité des données, d’intégrité du code et d’intégrité des données dans un environnement cloud avec du matériel basé sur les offres d’informatique confidentielle

- Permet d’isoler vos conteneurs d’autres groupes de conteneurs/pods, ainsi que du noyau de système d’exploitation du nœud des machines virtuelles.

Conteneurs confidentiels isolés de machines virtuelles sur Azure Container Instances (ACI)

Les conteneurs confidentiels sur ACI permet un déploiement rapide et facile de conteneurs en mode natif dans Azure et avec la possibilité de protéger les données et le code en cours d’utilisation grâce aux processeurs AMD EPYC™ avec des fonctionnalités d’informatique confidentielle. Cela est dû au fait que votre ou vos conteneurs s’exécutent dans un environnement d’exécution approuvé (TEE) basé sur du matériel et attesté sans avoir à adopter un modèle de programmation spécialisé et sans surcharge de gestion de l’infrastructure. Avec ce lancement, vous obtenez :

- Attestation d’invité complète, qui reflète la mesure de chiffrement de tous les composants matériels et logiciels s’exécutant dans votre base de calcul approuvée (TCB).

- Outils permettant de générer des stratégies qui seront appliquées dans l’environnement d’exécution approuvé.

- Conteneurs sidecar open source pour la version sécurisée des clés et les systèmes de fichiers chiffrés.

Conteneurs confidentiels dans une enclave Intel SGX par le biais d’OSS ou de logiciels partenaires

Azure Kubernetes Service (AKS) prend en charge l’ajout de nœuds de machine virtuelle d’informatique confidentielle Intel SGX en tant que pools d’agents dans un cluster. Ces nœuds vous permettent d’exécuter des charges de travail sensibles au sein d’un environnement d’exécution de confiance (TEE) matériel. Les environnements TEE permettent au code au niveau utilisateur des conteneurs d’allouer des régions de mémoire privées pour exécuter directement le code avec le processeur. Ces régions de mémoire privées qui s’exécutent directement avec le processeur sont appelées enclaves. Les enclaves aident à protéger la confidentialité des données ainsi que l’intégrité des données et du code contre les autres processus en cours d’exécution sur les mêmes nœuds, de même que l’opérateur Azure. De plus, le modèle d’exécution Intel SGX supprime les couches intermédiaires du système d’exploitation invité, du système d’exploitation hôte et de l’hyperviseur, réduisant ainsi la surface d’exposition aux attaques. Le modèle d’exécution isolée par conteneur basée sur le matériel dans un nœud permet aux applications de s’exécuter directement avec le processeur, tout en conservant le bloc spécial de mémoire chiffré par conteneur. Les nœuds d’informatique confidentielle avec des conteneurs confidentiels sont un excellent ajout à votre stratégie de conteneur avec défense en profondeur et de planification d’une sécurité Confiance Zéro. En savoir plus sur cette fonctionnalité ici

Des questions ?

Si vous avez des questions sur les offres de conteneurs, veuillez contacter acconaks@microsoft.com.