Protéger vos conteneurs Google Cloud Platform (GCP) avec Defender pour les conteneurs

Defender pour les conteneurs dans Microsoft Defender pour le cloud est la solution native du cloud pour sécuriser vos conteneurs afin que vous puissiez améliorer, analyser et maintenir la sécurité de vos clusters, conteneurs et de leurs applications.

Apprenez-en davantage dans Vue d’ensemble de Microsoft Defender pour les conteneurs.

Pour en savoir plus sur la tarification de Defender pour les conteneurs, consultez la page de tarification.

Prérequis

Cette opération nécessite un abonnement Microsoft Azure . Si vous n’avez pas d’abonnement Azure, inscrivez-vous pour obtenir un abonnement gratuit.

Vous devez activer Microsoft Defender pour le cloud sur votre abonnement Azure.

Connectez vos projets GCP à Microsoft Defender pour le cloud.

Vérifiez que vos nœuds Kubernetes peuvent accéder aux référentiels sources de votre gestionnaire de package.

Vérifiez que les exigences réseau Kubernetes avec Azure Arc suivantes sont validées.

Activer le plan Defender pour conteneurs sur votre projet GCP

Pour protéger les clusters Google Kubernetes Engine (GKE) :

Connectez-vous au portail Azure.

Recherchez et sélectionnez Microsoft Defender pour le cloud.

Dans le menu de Defender pour le cloud, sélectionnez Paramètres de l’environnement.

Sélectionnez le projet GCP approprié.

Sélectionnez le bouton Suivant : Sélectionner des plans.

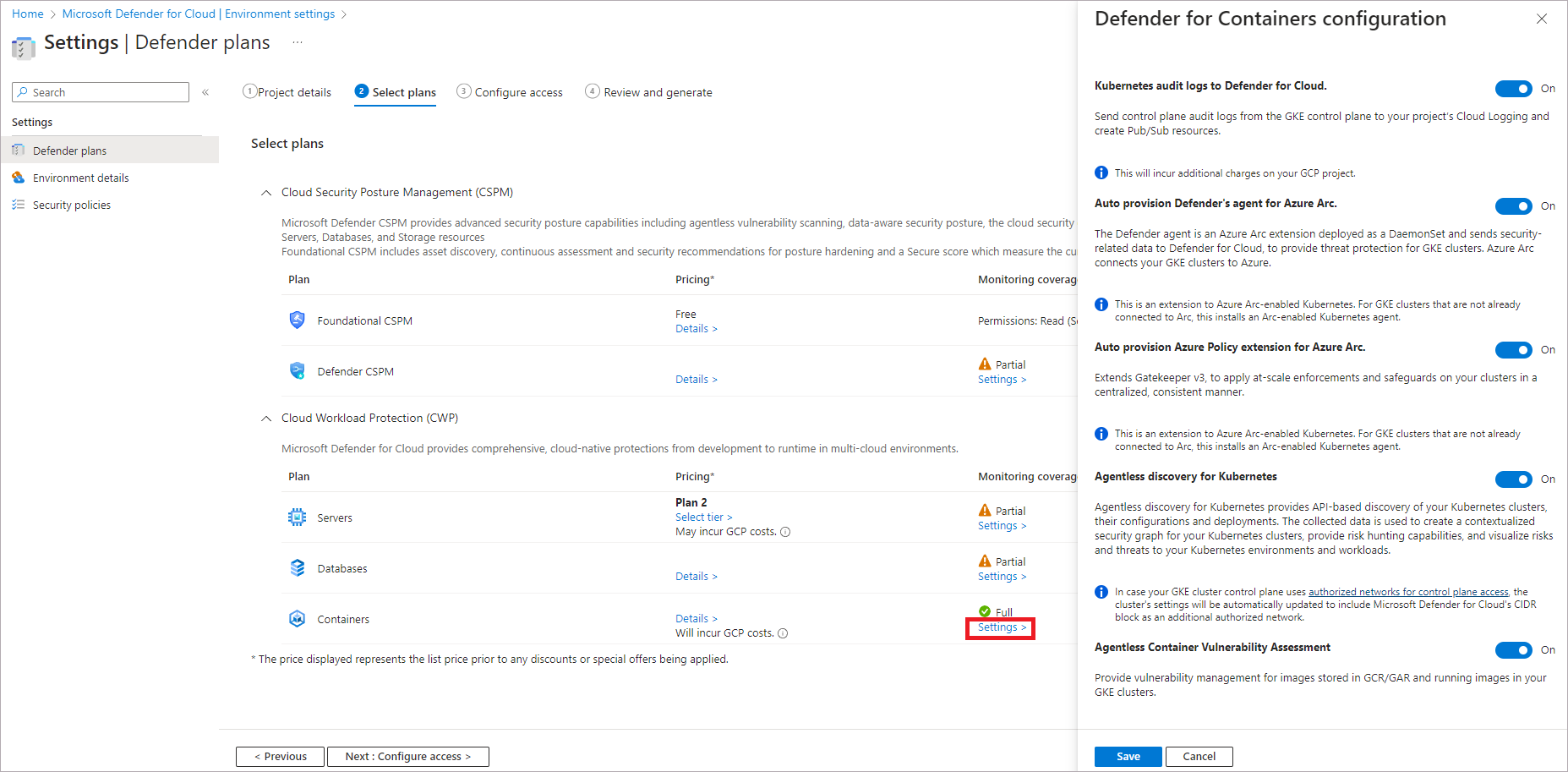

Assurez-vous que le plan Conteneurs est activé.

Pour modifier les configurations facultatives du plan, sélectionnez Paramètres.

Journaux d’audit Kubernetes vers Defender pour le cloud : activés par défaut. Cette configuration est disponible au niveau du projet GCP uniquement. Elle fournit une collection sans agent des données du journal d’audit à travers GCP Cloud Logging vers le back-end de Microsoft Defender pour le cloud pour approfondir l’analyse. Defender pour les conteneurs nécessite des journaux d’audit du plan de contrôle pour fournir une protection contre les menaces au moment de l’exécution. Pour envoyer les journaux d’audit Kubernetes à Microsoft Defender, basculez le paramètre sur Activé.

Remarque

Si vous désactivez cette configuration, la fonctionnalité

Threat detection (control plane)est désactivée. En savoir plus sur la disponibilité des fonctionnalités.Approvisionnement automatique du capteur Defender pour Azure Arc et Approvisionnement automatique de l’extension Azure Policy pour Azure Arc : activés par défaut. Vous pouvez installer Kubernetes avec Azure Arc et ses extensions sur vos clusters GKE de trois façons différentes :

- Activez le provisionnement automatique de Microsoft Defender pour les conteneurs au niveau du projet, comme expliqué dans les instructions de cette section. Nous recommandons cette méthode.

- Utilisez les recommandations de Defender pour le cloud pour l’installation par cluster. Elles s’affichent sur la page des recommandations de Microsoft Defender pour le cloud. Découvrez comment déployer la solution sur des clusters spécifiques.

- Installez manuellement Kubernetes avec Arcet les extensions.

La découverte sans agent pour Kubernetes fournit une découverte basée sur l’API de vos clusters Kubernetes. Pour activer la fonctionnalité de découverte sans agent pour Kubernetes, basculez le paramètre sur Activé.

L’évaluation des vulnérabilités des conteneurs sans agent fournit une gestion des vulnérabilités pour les images stockées dans les registres Google (GAR et GCR) et l’exécution d’images sur vos clusters GKE. Pour activer la fonctionnalité d’évaluation des vulnérabilités des conteneurs sans agent, basculez le paramètre sur Activé.

Sélectionnez le bouton Copier.

Sélectionnez le bouton GCP Cloud Shell .

Collez le script dans le terminal Cloud Shell et exécutez-le.

Le connecteur sera mis à jour après l’exécution du script. Ce processus peut prendre jusqu’à 6-8 heures.

Sélectionnez Suivant : Vérifier et générer>.

Sélectionnez Mettre à jour.

Déployer la solution sur des clusters spécifiques

Si vous désactivez toutes les configurations d’approvisionnement automatique par défaut, pendant le processus d’intégration du connecteur GCP, ou par la suite. Vous devez installer manuellement Kubernetes avec Azure Arc, le capteur Defender et Azure Policy pour Kubernetes sur chacun de vos clusters GKE afin de bénéficier de toute la sécurité de Defender pour les conteneurs.

Il existe deux recommandations Defender pour le cloud dédiées que vous pouvez utiliser pour installer ces extensions (et Arc si nécessaire) :

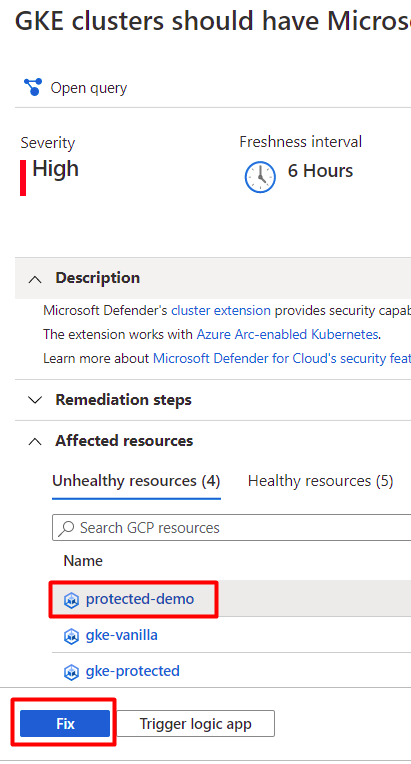

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

Notes

Lors de l'installation des extensions Arc, vous devez vérifier que le projet GCP fourni est identique à celui du connecteur concerné.

Pour déployer la solution sur des clusters spécifiques :

Connectez-vous au portail Azure.

Recherchez et sélectionnez Microsoft Defender pour le cloud.

Dans le menu Defender pour le cloud, sélectionnez Recommandations.

Dans la page Recommandations de Defender pour le cloud, recherchez chacune des recommandations ci-dessus par son nom.

Sélectionnez un cluster GKE non sain.

Important

Vous devez sélectionner les clusters un par un.

Ne sélectionnez pas les clusters par leurs noms de liens hypertexte : sélectionnez n’importe où sur la ligne appropriée.

Sélectionnez le nom de la ressource non saine.

Sélectionnez Corriger.

Defender pour le cloud génère un script dans le langage de votre choix :

- Pour Linux, sélectionnez Bash.

- Pour Windows, sélectionnez PowerShell.

Sélectionnez Télécharger la logique de correction.

Exécutez le script généré sur votre cluster.

Répétez les étapes 3 à 10 pour la deuxième recommandation.

Étapes suivantes

Pour connaître les fonctionnalités d’activation avancées de Defender pour les conteneurs, consultez la page Activer Microsoft Defender pour les conteneurs.