Appliquer un verrou Azure Resource Manager à un compte de stockage

Microsoft recommande de verrouiller tous vos comptes de stockage avec un verrou Azure Resource Manager afin d’éviter toute suppression accidentelle ou malveillante du compte de stockage. Il existe deux types de verrous de ressources Azure Resource Manager :

- Un verrou CannotDelete empêche les utilisateurs de supprimer un compte de stockage, mais autorise la lecture et la modification de sa configuration.

- Un verrou ReadOnly empêche les utilisateurs de supprimer un compte de stockage ou de modifier sa configuration, mais autorise la lecture de la configuration.

Pour plus d’informations sur les verrous Azure Resource Manager, consultez Verrouiller les ressources pour empêcher les modifications.

Attention

Le verrouillage d’un compte de stockage ne protège pas contre la suppression ou le remplacement des conteneurs ou blobs qui en font partie. Pour plus d’informations sur la protection des données de blob, consultez Vue d’ensemble de la protection des données.

Configurer un verrou Azure Resource Manager

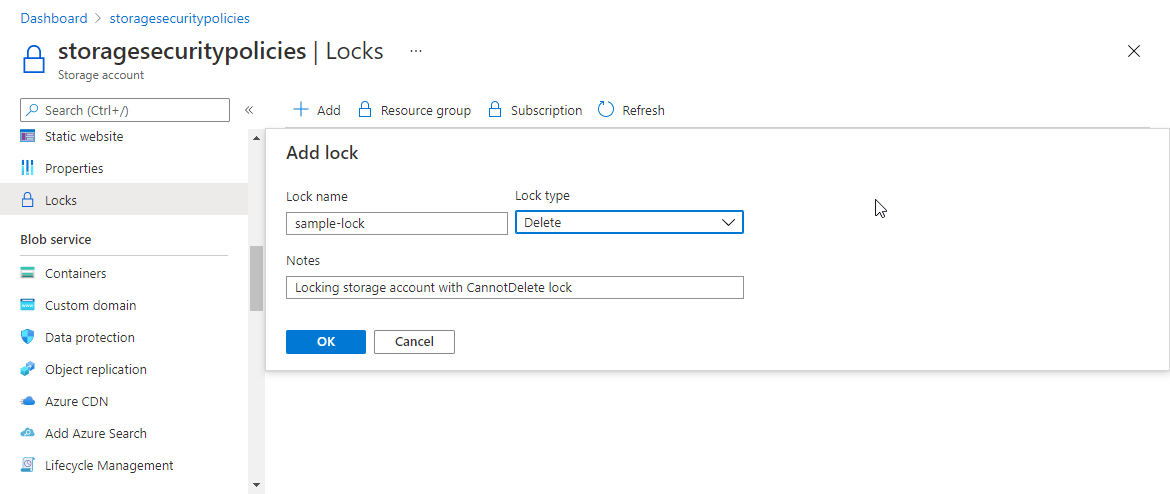

Pour configurer un verrou sur un compte de stockage avec le portail Azure, effectuez les étapes suivantes :

Accédez à votre compte de stockage dans le portail Azure.

Dans la section Paramètres, sélectionnez Verrous.

Sélectionnez Ajouter.

Fournissez un nom pour le verrou de la ressource, et spécifiez le type de verrou. Ajoutez un commentaire sur le verrou, le cas échant.

Autoriser les opérations sur les données lorsqu’un verrou ReadOnly est activé

Lorsqu’un verrou ReadOnly est appliqué à un compte de stockage, l’opération List Keys est bloquée pour ce compte de stockage. L’opération List Keys est une opération POST HTTPS, et toutes les opérations POST sont empêchées lorsqu’un verrou ReadOnly est configuré pour le compte. L’opération List Keys renvoie les clés d’accès au compte, qui peuvent ensuite être utilisées pour lire les données du compte de stockage et y écrire.

Si un client est en possession des clés d’accès au compte au moment où le verrou est appliqué au compte de stockage, ce client peut continuer à utiliser les clés pour accéder aux données. Toutefois, les clients qui n’ont pas accès aux clés doivent utiliser les informations d’identification Microsoft Entra pour accéder aux données de blob ou de file d’attente dans le compte de stockage.

Si des utilisateurs du portail Azure ont accédé précédemment à des données de blob ou de file d’attente dans le portail avec les clés d’accès au compte, ils peuvent être concernés par l’application d’un verrou ReadOnly. Une fois le verrou appliqué, les utilisateurs du portail devront utiliser les informations d’identification Microsoft Entra pour accéder aux données du blob ou de file d’attente dans le portail. Pour ce faire, un utilisateur doit se voir attribuer au moins deux rôles RBAC : le rôle Lecteur Azure Resource Manager au minimum et l’un des rôles d’accès aux données Stockage Azure. Pour plus d’informations, consultez l’un des articles suivants :

- Choisir comment autoriser l’accès à des données de blobs dans le portail Azure

- Choisir comment autoriser l’accès à des données de files d’attente dans le portail Azure

Les données dans Azure Files ou du service Table peuvent devenir inaccessibles aux clients qui y accédaient auparavant avec les clés du compte. Si vous devez appliquer un verrou ReadOnly à un compte de stockage, la meilleure pratique consiste à déplacer vos charges de travail Azure Files et celles du service Table vers un compte de stockage qui n’est pas verrouillé par un verrou ReadOnly.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour