Configurer une connexion de passerelle VPN de réseau virtuel à réseau virtuel à l’aide d’Azure CLI

Cet article vous explique comment connecter des réseaux virtuels avec une connexion de réseau virtuel à réseau virtuel. Les réseaux virtuels peuvent être situés dans des régions identiques ou différentes et appartenir à des abonnements identiques ou différents. Lors de la connexion de réseaux virtuels provenant de différents abonnements, les abonnements ne sont pas tenus d’être associés au même locataire.

Dans cet exercice, vous allez créer les réseaux virtuels (VNets) et les passerelles VPN nécessaires. Nous proposons des étapes pour connecter des VNets au sein d’un même abonnement, ainsi que des étapes et des commandes pour le scénario plus compliqué qui consiste à connecter des VNets dans différents abonnements.

La commande Azure CLI pour créer une connexion est az network vpn-connection. Si vous connectez des VNets à partir d’abonnements différents, suivez les étapes de cet article ou de l’article PowerShell. Si vous souhaitez connecter des VNets déjà existants et qu’ils se trouvent dans le même abonnement, il est préférable d’utiliser les étapes du Portail Azure, car le processus est moins compliqué. Notez que vous ne pouvez pas connecter des VNets de différents abonnements en utilisant le Portail Azure.

À propos de la connexion de réseaux virtuels

Il existe plusieurs manières de se connecter à des réseaux virtuels. Les sections ci-dessous décrivent les différentes manières de se connecter à des réseaux virtuels.

Connexion entre deux réseaux virtuels

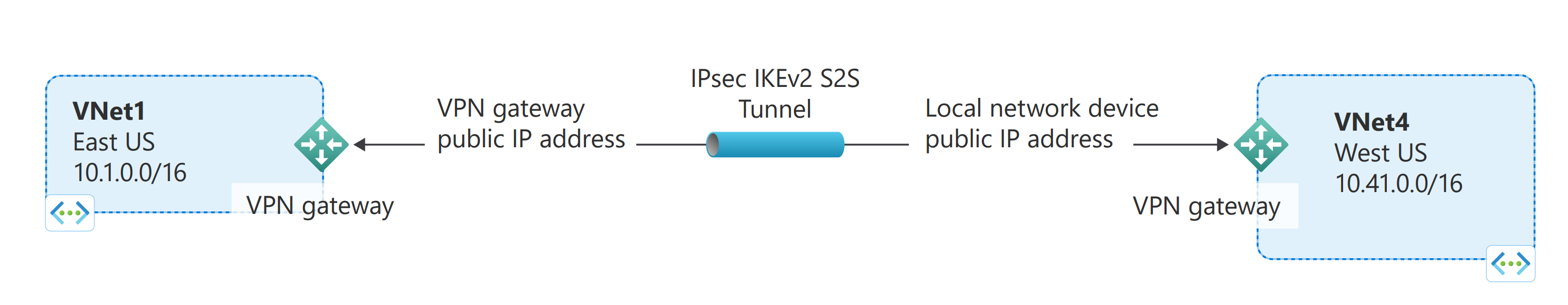

La configuration d’une connexion de réseau virtuel à réseau virtuel est un bon moyen de se connecter facilement à des réseaux virtuels. La connexion entre deux réseaux virtuels est semblable à la création d’une connexion IPsec de site à site dans un emplacement local. Ces deux types de connectivité font appel à une passerelle VPN pour offrir un tunnel sécurisé utilisant Ipsec/IKE et communiquent de la même façon. La différence entre ces types de connexion se trouve dans la configuration de la passerelle réseau locale. Lorsque vous créez une connexion de réseau virtuel à réseau virtuel, vous ne voyez pas l’espace d’adressage de la passerelle réseau locale. L’espace est créé et rempli automatiquement. Si vous mettez à jour l’espace d’adressage pour un réseau virtuel, l’autre réseau virtuel achemine automatiquement le trafic vers le nouvel espace d’adressage. La création d'une connexion de réseau virtuel à réseau virtuel est généralement plus rapide et plus facile que la création d'une connexion de site à site entre réseaux virtuels, mais elle n'offre pas le même niveau de flexibilité si vous souhaitez ajouter une autre connexion parce que l'espace d'adresse de la passerelle du réseau local n'est pas disponible pour être modifié manuellement.

Connexion de réseaux virtuels à l’aide des étapes de site à site (IPsec)

Si vous travaillez avec une configuration réseau complexe, vous pouvez connecter vos réseaux virtuels à l’aide des étapes site à site, plutôt que les étapes de réseau virtuel à réseau virtuel. Lorsque vous utilisez les étapes de site à site, vous créez et configurez manuellement les passerelles réseau locales. La passerelle de réseau local pour chaque réseau virtuel traite l’autre réseau virtuel comme un site local. Ainsi, vous pourrez spécifier des espaces d’adressages supplémentaires pour la passerelle réseau locale afin d’acheminer le trafic. Si l’espace d’adressage pour un réseau virtuel est modifié, vous devez mettre à jour manuellement la passerelle réseau local correspondante pour le refléter. Il ne se met pas à jour automatiquement.

Peering de réseaux virtuels

Vous envisagerez probablement de connecter vos réseaux virtuels à l’aide de VNet Peering. VNet Peering n’utilise pas de passerelle VPN et a d’autres contraintes En outre, la tarification de VNet Peering est différente de la tarification de la passerelle VPN de réseau virtuel à réseau virtuel. Pour plus d’informations, consultez l’article Peering de réseaux virtuels.

Pourquoi créer une connexion de réseau virtuel à réseau virtuel ?

Vous pouvez décider de connecter des réseaux virtuels à l’aide d’une connexion de réseau virtuel à réseau virtuel pour les raisons suivantes :

Géo-redondance et présence géographique dans plusieurs régions

- Vous pouvez configurer la géo-réplication ou la synchronisation avec une connectivité sécurisée sans passer par les points de terminaison accessibles sur Internet.

- Avec Traffic Manager et l’équilibreur de charge Azure, vous pouvez configurer une charge de travail hautement disponible avec la géo-redondance dans plusieurs régions Azure. Vous pouvez par exemple configurer SQL Always On avec des groupes de disponibilité répartis dans différentes régions Azure.

Applications multiniveaux régionales avec une limite d’isolement ou administrative

- Dans la même région, vous pouvez configurer des applications multiniveaux avec plusieurs réseaux virtuels interconnectés pour des besoins d’isolement ou d’administration.

Vous pouvez combiner une communication de réseau virtuel à réseau virtuel avec des configurations multisites. Vous établissez ainsi des topologies réseau qui combinent une connectivité entre différents locaux et une connectivité entre différents réseaux virtuels.

Quelles étapes de réseau virtuel à réseau virtuel dois-je utiliser ?

Cet article inclut deux ensembles distincts d’étapes de connexion de réseau virtuel à réseau virtuel. L’un des ensembles est destiné aux réseaux virtuels qui se trouvent dans le même abonnement, et l’autre aux réseaux virtuels qui se trouvent dans des abonnements différents.

Pour cet exercice, vous pouvez combiner des configurations ou choisir simplement celle que vous voulez utiliser. Toutes les configurations utilisent la connexion de réseau virtuel à réseau virtuel. Le trafic circule entre les réseaux virtuels connectés directement entre eux.

Connecter des réseaux virtuels situés dans le même abonnement

Avant de commencer

Avant de commencer, installez la dernière version des commandes CLI (version 2.0 ou ultérieure). Pour plus d’informations sur l’installation des commandes CLI, consultez l’article Installer l’interface de ligne de commande Azure.

Planification de vos plages d'adresses IP

Dans les étapes suivantes, vous allez créer deux réseaux virtuels avec leurs sous-réseaux de passerelle respectifs et leur configuration. Vous allez ensuite créer une connexion VPN entre les deux réseaux virtuels. Il est important de planifier les plages d’adresses IP pour votre configuration réseau. N’oubliez pas que vous devez vous assurer qu’aucune plage de réseaux virtuels ou de réseaux locaux ne se chevauche. Dans ces exemples, nous n’incluons pas de serveur DNS. Si vous souhaitez une résolution de noms pour vos réseaux virtuels, consultez la page Résolution de noms.

Nous utilisons les valeurs suivantes dans les exemples :

Valeurs pour TestVNet1 :

- Nom du réseau virtuel : TestVNet1

- Groupe de ressources : TestRG1

- Emplacement : USA Est

- TestVNet1 : 10.11.0.0/16 et 10.12.0.0/16

- Front-end : 10.11.0.0/24

- BackEnd : 10.12.0.0/24

- GatewaySubnet : 10.12.255.0/27

- GatewayName : VNet1GW

- Adresse IP publique : VNet1GWIP

- VPNType : RouteBased

- Connection(1to4) : VNet1toVNet4

- Connection(1to5) : VNet1toVNet5 (pour les réseaux virtuels se trouvant dans des abonnements différents)

Valeurs pour TestVNet4 :

- Nom du réseau virtuel : TestVNet4

- TestVNet2 : 10.41.0.0/16 et 10.42.0.0/16

- Front-end : 10.41.0.0/24

- BackEnd : 10.42.0.0/24

- GatewaySubnet : 10.42.255.0/27

- Groupe de ressources : TestRG4

- Localisation : USA Ouest

- GatewayName : VNet4GW

- Adresse IP publique : VNet4GWIP

- Type VPN : RouteBased

- Connexion : VNet4toVNet1

Étape 1 : connectez-vous à votre abonnement

Si vous souhaitez utiliser la CLI Azure localement (au lieu d'utiliser Azure CloudShell), procédez comme suit pour vous connecter à votre abonnement Azure. Si vous utilisez CloudShell, passez à la section suivante.

Connectez-vous à votre abonnement Azure avec la commande az login et suivez les instructions à l’écran. Pour plus d’informations sur la connexion, consultez Bien démarrer avec Azure CLI.

az loginSi vous disposez de plusieurs abonnements Azure, répertoriez les abonnements associés au compte.

az account list --allSpécifiez l’abonnement à utiliser.

az account set --subscription <replace_with_your_subscription_id>

Étape 2 : créez et configurez TestVNet1

Créez un groupe de ressources.

az group create -n TestRG1 -l eastusCréez TestVNet1 et les sous-réseaux pour TestVNet1 à l’aide de la commande az network vnet create. L’exemple suivant permet de créer un réseau virtuel nommé TestVNet1 et un sous-réseau nommé FrontEnd.

az network vnet create \ -n TestVNet1 \ -g TestRG1 \ -l eastus \ --address-prefix 10.11.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.11.0.0/24Créez un espace d’adressage supplémentaire pour le sous-réseau principal. Notez que dans cette étape, nous avons spécifié l’espace d’adressage créé précédemment et l’espace d’adressage supplémentaires que nous souhaitons ajouter. Cela vient du fait que la mise à jour du réseau virtuel du réseau az écrase les paramètres précédents. Veillez à spécifier tous les préfixes d’adresse lors de l’utilisation de cette commande.

az network vnet update \ -n TestVNet1 \ --address-prefixes 10.11.0.0/16 10.12.0.0/16 \ -g TestRG1Créez le sous-réseau principal.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n BackEnd \ -g TestRG1 \ --address-prefix 10.12.0.0/24Créez le sous-réseau de passerelle. Notez que le sous-réseau de passerelle est nommé GatewaySubnet. Ce nom est obligatoire. Dans cet exemple, le sous-réseau de passerelle utilise /27. Bien qu’il soit possible de créer un sous-réseau de passerelle aussi petit que /29, nous vous recommandons de créer un sous-réseau plus vaste qui inclut un plus grand nombre d’adresses en sélectionnant au moins /28 ou /27. Cela permet de disposer d’un nombre suffisant d’adresses pour répondre à d’éventuelles configurations supplémentaires que vous pourriez souhaiter à l’avenir.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n GatewaySubnet \ -g TestRG1 \ --address-prefix 10.12.255.0/27Une passerelle VPN doit avoir une adresse IP publique. L’adresse IP publique est allouée à la passerelle VPN que vous créez pour votre réseau virtuel. Utilisez l’exemple suivant pour demander une adresse IP publique à l’aide de la commande az network public-ip create :

az network public-ip create \ -g TestRG1 \ -n VNet1GWIP1 \ --sku Standard \ --allocation-method Static \ --l eastusCréez la passerelle de réseau virtuel pour TestVNet1 à l’aide de la commande az network vnet-gateway create. Si vous exécutez cette commande à l’aide du paramètre « --no-wait », vous ne voyez aucun commentaire ni sortie. Le paramètre ’--no-wait’ permet à la passerelle d’être créée en arrière-plan. Cela ne signifie pas que la passerelle VPN termine la création immédiatement. La création d’une passerelle nécessite généralement au moins 45 minutes, selon la référence SKU de passerelle utilisée.

az network vnet-gateway create \ --name VNet1GW \ --public-ip-address VNet1GWIP \ --resource-group TestRG1 \ --vnet TestVNet1 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Étape 3 : créez et configurez TestVNet4

Créez un groupe de ressources.

az group create -n TestRG4 -l westusCréez TestVNet4.

az network vnet create \ -n TestVNet4 \ -g TestRG4 \ -l westus \ --address-prefix 10.41.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.41.0.0/24Créez des sous-réseaux supplémentaires pour TestVNet4.

az network vnet update \ -n TestVNet4 \ --address-prefixes 10.41.0.0/16 10.42.0.0/16 \ -g TestRG4 \az network vnet subnet create \ --vnet-name TestVNet4 \ -n BackEnd \ -g TestRG4 \ --address-prefix 10.42.0.0/24Créez le sous-réseau de passerelle.

az network vnet subnet create \ --vnet-name TestVNet4 \ -n GatewaySubnet \ -g TestRG4 \ --address-prefix 10.42.255.0/27Demandez une adresse IP publique.

az network public-ip create \ -g TestRG4 \ --n VNet4GWIP \ --sku Standard \ --allocation-method Static \ --l westusCréez la passerelle de réseau virtuel TestVNet4.

az network vnet-gateway create \ -n VNet4GW \ -l westus \ --public-ip-address VNet4GWIP \ -g TestRG4 \ --vnet TestVNet4 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Étape 4 - créez les connexions

Vous avez maintenant deux réseaux virtuels avec des passerelles VPN. L’étape suivante consiste à créer des connexions à la passerelle VPN entre les passerelles de réseau virtuel. Si vous avez utilisé les exemples précédents, vos passerelles de réseau virtuel se trouvent dans différents groupes de ressources. Lorsque les passerelles se trouvent dans différents groupes de ressources, vous devez identifier et spécifier l’ID de ressource pour chaque passerelle lors de la connexion. Si vos réseaux virtuels sont dans le même groupe de ressources, vous pouvez utiliser le deuxième ensemble d’instructions , dans la mesure où il n’est pas nécessaire de spécifier les ID de ressource.

Pour connecter des réseaux virtuels qui se trouvent dans différents groupes de ressources

Obtenez l’ID de ressource de VNet1GW à partir de la sortie de la commande suivante :

az network vnet-gateway show -n VNet1GW -g TestRG1Dans la sortie, recherchez la ligne

"id:". Les valeurs entre guillemets sont nécessaires pour créer la connexion dans la section suivante. Copiez ces valeurs dans un éditeur de texte, tel que Bloc-notes, afin de pouvoir les coller facilement lors de la création de la connexion.Exemple de sortie :

"activeActive": false, "bgpSettings": { "asn": 65515, "bgpPeeringAddress": "10.12.255.30", "peerWeight": 0 }, "enableBgp": false, "etag": "W/\"ecb42bc5-c176-44e1-802f-b0ce2962ac04\"", "gatewayDefaultSite": null, "gatewayType": "Vpn", "id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW", "ipConfigurations":Copiez les valeurs situées après

"id":entre les guillemets."id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"Obtenez l’ID de ressource de VNet4GW et copiez les valeurs dans un éditeur de texte.

az network vnet-gateway show -n VNet4GW -g TestRG4Créez la connexion de TestVNet1 à TestVNet4. Lors de cette étape, vous créez la connexion de TestVNet1 à TestVNet4. Une clé partagée est référencée dans les exemples. Vous pouvez utiliser vos propres valeurs pour cette clé partagée. Il est important que la clé partagée corresponde aux deux connexions. La création d’une connexion prend quelques instants.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GWCréez la connexion de TestVNet4 à TestVNet1. Cette étape est similaire à la précédente, sauf que vous créez la connexion de TestVNet4 à TestVNet1. Vérifiez que les clés partagées correspondent. L’établissement de la connexion prend quelques minutes.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG4 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GW \ -l westus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GWVérifiez vos connexions. Consultez Vérifier votre connexion.

Pour connecter des réseaux virtuels qui se trouvent dans le même groupe de ressources

Créez la connexion de TestVNet1 à TestVNet4. Lors de cette étape, vous créez la connexion de TestVNet1 à TestVNet4. Notez que les groupes de ressources sont les mêmes dans les exemples. Une clé partagée est également référencée dans les exemples. Vous pouvez utiliser vos propres valeurs pour la clé partagée, toutefois, cette dernière doit correspondre aux deux connexions. La création d’une connexion prend quelques instants.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet4GWCréez la connexion de TestVNet4 à TestVNet1. Cette étape est similaire à la précédente, sauf que vous créez la connexion de TestVNet4 à TestVNet1. Vérifiez que les clés partagées correspondent. L’établissement de la connexion prend quelques minutes.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG1 \ --vnet-gateway1 VNet4GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet1GWVérifiez vos connexions. Consultez Vérifier votre connexion.

Connecter des réseaux virtuels situés dans différents abonnements

Dans ce scénario, vous connectez TestVNet1 et TestVNet5. Les réseaux virtuels se trouvent dans différents abonnements. Les abonnements n’ont pas besoin d’être associés au même locataire. Cette configuration nécessite l’ajout d’une connexion supplémentaire entre réseaux virtuels pour connecter TestVNet1 à TestVNet5.

Étape 5 : créez et configurez TestVNet1

Ces instructions sont la suite des étapes décrites dans les sections précédentes. Vous devez terminer les étapes 1 et 2 pour créer et configurer TestVNet1 et la passerelle VPN pour TestVNet1. Pour cette configuration, il n’est pas nécessaire de créer TestVNet4 à partir de la section précédente. Néanmoins, si vous la créez, elle n’entrera pas en conflit avec ces étapes : le trafic du réseau TestVNet4 n’est pas acheminé vers le réseau TestVNet5. Une fois les étapes 1 et 2 effectuées, passez à l’étape 6.

Étape 6 : vérifiez les plages d’adresses IP

Lors de la création de connexions supplémentaires, il est important de s’assurer que l’espace d’adressage IP du nouveau réseau virtuel ne chevauche aucune de vos autres plages de réseaux virtuels ou de passerelles de réseau locales. Pour cet exercice, vous pouvez utiliser les valeurs suivantes pour TestVNet5 :

Valeurs pour TestVNet5 :

- Nom du réseau virtuel : TestVNet5

- Groupe de ressources : TestRG5

- Localisation : Japon Est

- TestVNet5 : 10.51.0.0/16 et 10.52.0.0/16

- Front-end : 10.51.0.0/24

- BackEnd : 10.52.0.0/24

- Sous-réseau de passerelle : 10.52.255.0/27

- GatewayName : VNet5GW

- Adresse IP publique : VNet5GWIP

- Type VPN : RouteBased

- Connexion : VNet5toVNet1

- ConnectionType : VNet2VNet

Étape 7 : créez et configurez TestVNet5

Cette étape doit être effectuée dans le cadre du nouvel abonnement, Abonnement 5. Cette partie peut être effectuée par l’administrateur dans une organisation différente qui possède l’abonnement. Pour basculer entre les abonnements, utilisez az account list --all pour répertorier les abonnements disponibles pour votre compte, puis az account set --subscription <subscriptionID> pour basculer vers l’abonnement que vous souhaitez utiliser.

Assurez-vous d’être connecté à Abonnement 5, puis créez un groupe de ressources.

az group create -n TestRG5 -l japaneastCréez TestVNet5.

az network vnet create \ -n TestVNet5 \ -g TestRG5 \ --address-prefix 10.51.0.0/16 \ -l japaneast \ --subnet-name FrontEnd \ --subnet-prefix 10.51.0.0/24Ajoutez des sous-réseaux.

az network vnet update \ -n TestVNet5 \ --address-prefixes 10.51.0.0/16 10.52.0.0/16 \ -g TestRG5 \az network vnet subnet create \ --vnet-name TestVNet5 \ -n BackEnd \ -g TestRG5 \ --address-prefix 10.52.0.0/24Ajoutez le sous-réseau de passerelle.

az network vnet subnet create \ --vnet-name TestVNet5 \ -n GatewaySubnet \ -g TestRG5 \ --address-prefix 10.52.255.0/27Demandez une adresse IP publique

az network public-ip create \ -g TestRG5 \ --n VNet5GWIP \ --sku Standard \ --allocation-method Static \ --l japaneastCréer la passerelle TestVNet5

az network vnet-gateway create \ -n VNet5GW \ -l japaneast \ --public-ip-address VNet5GWIP \ -g TestRG5 \ --vnet TestVNet5 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Étape 8 : créez les connexions

Étant donné que les passerelles se trouvent dans différents abonnements, cette étape est divisée en deux sessions CLI notées [Abonnement 1] et [Abonnement 5] . Pour basculer entre les abonnements, utilisez az account list --all pour répertorier les abonnements disponibles pour votre compte, puis az account set --subscription <subscriptionID> pour basculer vers l’abonnement que vous souhaitez utiliser.

[Abonnement 1] Connectez-vous et souscrivez à Abonnement 1. Exécutez la commande suivante pour obtenir le nom et l’ID de la passerelle à partir de la sortie :

az network vnet-gateway show -n VNet1GW -g TestRG1Copiez la sortie pour

id:. Envoyez l’ID et le nom de la passerelle de réseau virtuel (VNet1GW) à l’administrateur de Abonnement 5 via e-mail ou une autre méthode.Exemple de sortie :

"id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"[Abonnement 5] Connectez-vous et souscrivez à Abonnement 5. Exécutez la commande suivante pour obtenir le nom et l’ID de la passerelle à partir de la sortie :

az network vnet-gateway show -n VNet5GW -g TestRG5Copiez la sortie pour

id:. Envoyez l’ID et le nom de la passerelle de réseau virtuel (VNet5GW) à l’administrateur de Abonnement 1 via e-mail ou une autre méthode.[Abonnement 1] Dans cette étape, vous créez la connexion de TestVNet1 à TestVNet5. Vous pouvez utiliser vos propres valeurs pour la clé partagée, toutefois, cette dernière doit correspondre aux deux connexions. La création d’une connexion peut prendre quelques instants. Veillez à vous connecter à Abonnement 1.

az network vpn-connection create \ -n VNet1ToVNet5 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[Abonnement 5] Cette étape est similaire à la précédente, sauf que vous créez la connexion de TestVNet5 à TestVNet1. Assurez-vous que les clés partagées correspondent et que vous vous connectez à Abonnement 5.

az network vpn-connection create \ -n VNet5ToVNet1 \ -g TestRG5 \ --vnet-gateway1 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW \ -l japaneast \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

Vérifier les connexions

Important

Les groupes de sécurité réseau (NSG) sur le sous-réseau de passerelle ne sont pas pris en charge. Associer un groupe de sécurité réseau à ce sous-réseau peut empêcher votre passerelle de réseau virtuel (passerelles VPN et ExpressRoute) de fonctionner comme prévu. Pour plus d’informations sur les groupes de sécurité réseau, consultez Présentation du groupe de sécurité réseau

Vous pouvez vérifier que votre connexion a réussi à l’aide de la commande az network vpn-connection show. Dans l’exemple, « --name » fait référence au nom de la connexion que vous voulez tester. Tout au long de l’établissement de la connexion, l’état de la connexion indique « Connexion en cours ». Une fois la connexion établie, l’état indique « Connecté ». Modifiez l’exemple suivant avec les valeurs correspondant à votre environnement.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

Forum Aux Questions sur l’interconnexion de réseaux virtuels

Pour trouver des réponses aux questions fréquentes sur les connexions de réseau virtuel à réseau virtuel, consultez le FAQ sur la passerelle VPN.

Étapes suivantes

- Une fois la connexion achevée, vous pouvez ajouter des machines virtuelles à vos réseaux virtuels. Pour plus d’informations, consultez la documentation relative aux machines virtuelles.

- Pour plus d’informations sur le protocole BGP, consultez les articles Vue d’ensemble du protocole BGP et Comment configurer BGP.