Configurer la connexion directe avec Azure Active Directory B2C

Avant de commencer, utilisez le sélecteur Choisir un type de stratégie pour choisir le type de stratégie que vous configurez. Azure Active Directory B2C offre deux possibilités pour définir la façon dont les utilisateurs interagissent avec vos applications : via des flux utilisateurs prédéfinis ou via des stratégies personnalisées entièrement configurables. La procédure donnée dans cet article est différente pour chaque méthode.

Quand vous configurez la connexion pour votre application avec Azure Active Directory B2C (Azure AD B2C), vous pouvez préremplir le nom de connexion ou diriger la connexion vers un fournisseur d’identité sociale spécifique, comme Facebook, LinkedIn ou un compte Microsoft.

Préremplir le nom de connexion

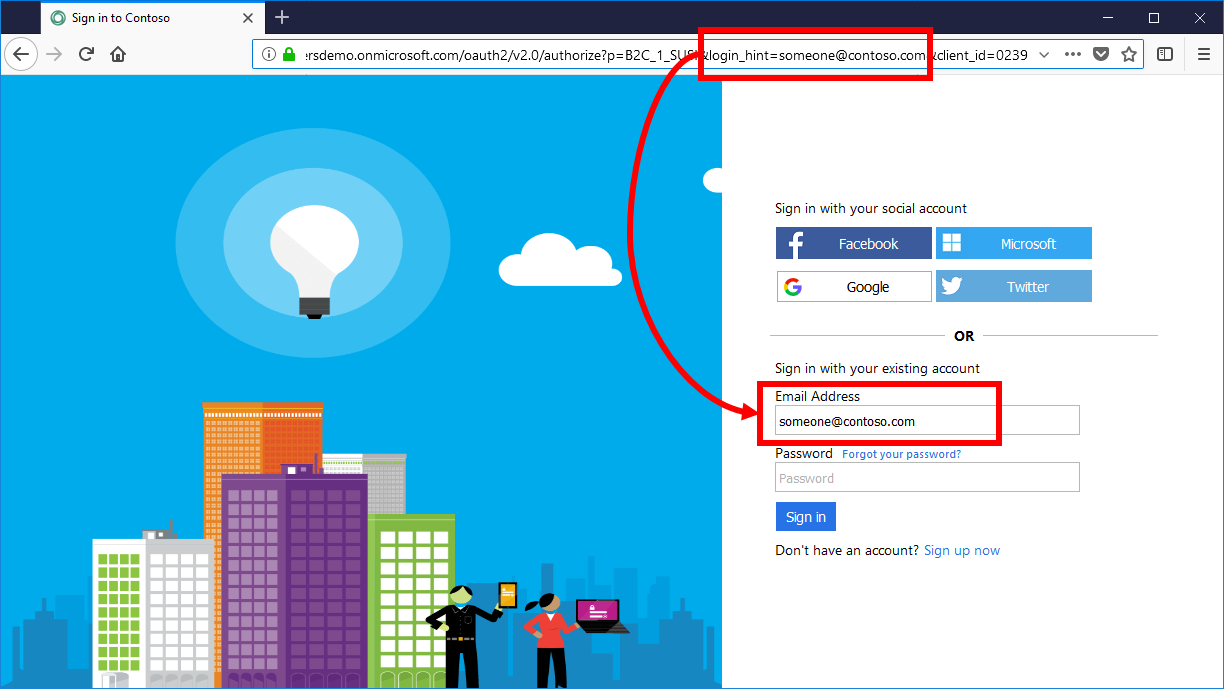

Pendant la procédure de connexion d’un utilisateur, une application par partie de confiance peut cibler un nom d’utilisateur ou de domaine spécifique. Quand vous ciblez un utilisateur, une application peut spécifier, dans la demande d’autorisation, le paramètre de requête login_hint avec le nom de connexion de l’utilisateur. Azure AD B2C remplit automatiquement le nom de connexion, l’utilisateur n’a que le mot de passe à fournir.

L’utilisateur peut changer la valeur présente dans la zone de texte de connexion.

Pour prendre en charge le paramètre d’indice de connexion, remplacez le profil technique SelfAsserted-LocalAccountSignin-Email. Dans la section <InputClaims>, définissez la valeur DefaultValue de la revendication signInName sur {OIDC:LoginHint}. La variable {OIDC:LoginHint} contient la valeur du paramètre login_hint. Azure AD B2C lit la valeur de la revendication signInName et préremplit la zone de texte signInName.

<ClaimsProvider>

<DisplayName>Local Account</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email">

<InputClaims>

<!-- Add the login hint value to the sign-in names claim type -->

<InputClaim ClaimTypeReferenceId="signInName" DefaultValue="{OIDC:LoginHint}" />

</InputClaims>

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

Rediriger la connexion vers un fournisseur social

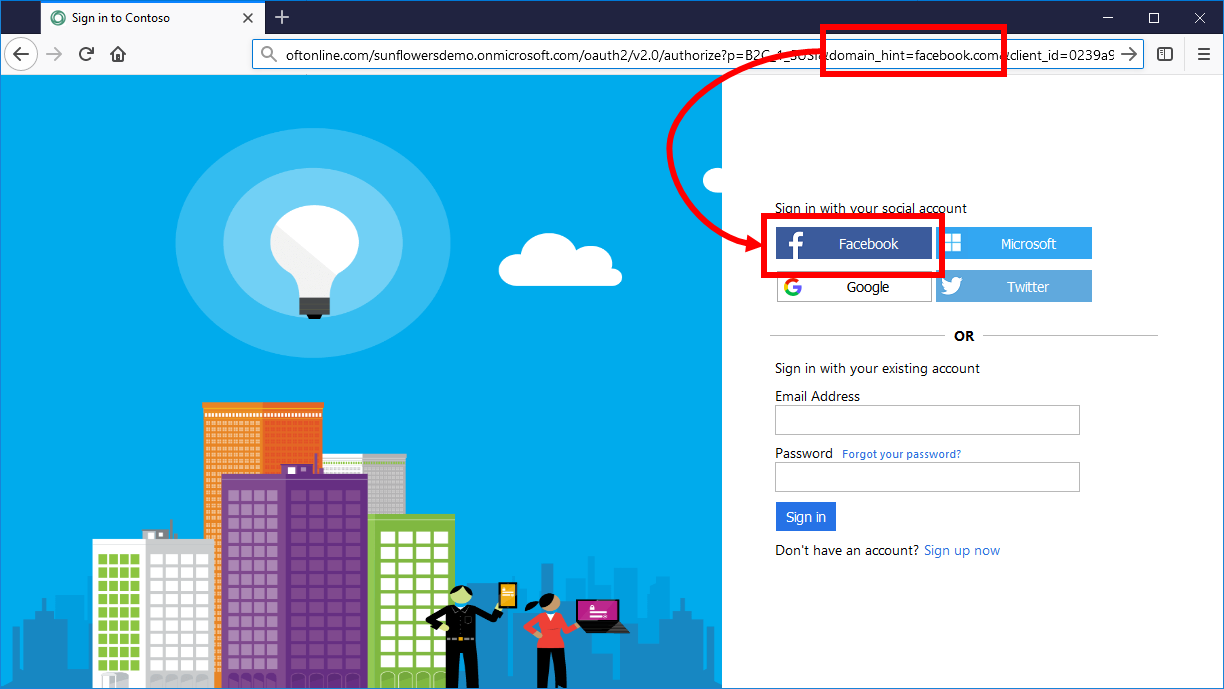

Si vous avez configuré la procédure de connexion pour votre application afin d’inclure des comptes de réseaux sociaux comme Facebook, LinkedIn ou Google, vous pouvez spécifier le paramètre domain_hint. Ce paramètre de requête fournit un indicateur à Azure AD B2C concernant le fournisseur d’identité sociale qui doit être utilisé pour la connexion. Par exemple, si l’application spécifie domain_hint=facebook.com, la connexion accède directement à la page de connexion Facebook.

Le paramètre de chaîne de requête d’indice de domaine peut être défini sur l’un des domaines suivants :

- amazon.com

- facebook.com

- github.com

- google.com

- linkedin.com

- microsoft.com

- qq.com

- twitter.com

- wechat.com

- weibo.com

- Pour Generic OpenID Connect, consultez Indication du domaine.

Pour prendre en charge un paramètre d’indice du domaine, vous pouvez configurer le nom de domaine à l’aide de l’élément XML <Domain>domain name</Domain> de tout <ClaimsProvider>.

<ClaimsProvider>

<!-- Add the domain hint value to the claims provider -->

<Domain>facebook.com</Domain>

<DisplayName>Facebook</DisplayName>

<TechnicalProfiles>

...