Stratégies de mot de passe et de verrouillage de compte dans les domaines managés Microsoft Entra Domain Services

Pour gérer la sécurité des utilisateurs dans Microsoft Entra Domain Services, vous pouvez définir des stratégies de mot de passe affinées qui contrôlent les paramètres de verrouillage des comptes ou la longueur et la complexité minimales des mots de passe. Une stratégie de mot de passe affinée par défaut est créée et appliquée à tous les utilisateurs d'un domaine managé Domain Services. Pour fournir un contrôle précis et répondre à des besoins d’entreprise ou de conformité spécifiques, il est possible de créer et d’appliquer des stratégies supplémentaires à des utilisateurs ou groupes spécifiques.

Cet article vous montre comment créer et configurer une stratégie de mot de passe affinée dans Domain Services en utilisant le Centre d’administration Active Directory.

Remarque

Les stratégies de mot de passe ne sont disponibles que pour les domaines managés créés à l’aide du modèle de déploiement Resource Manager.

Avant de commencer

Pour faire ce qui est décrit dans cet article, vous avez besoin des ressources et des privilèges suivants :

- Un abonnement Azure actif.

- Si vous n’avez pas d’abonnement Azure, créez un compte.

- Un client Microsoft Entra associé à votre abonnement, soit synchronisé avec un annuaire sur site, soit avec un annuaire cloud uniquement.

- Si nécessaire, créez un client Microsoft Entra ou associez un abonnement Azure à votre compte.

- Un domaine géré Microsoft Entra Domain Services activé et configuré dans votre locataire Microsoft Entra.

- Si nécessaire, suivez le didacticiel pour créer et configurer un domaine géré Microsoft Entra Domain Services.

- Le domaine managé doit avoir été créé à l’aide d’un modèle de déploiement Resource Manager.

- Machine virtuelle de gestion Windows Server jointe au domaine managé.

- Si nécessaire, suivez le tutoriel Créer une machine virtuelle de gestion.

- Un compte d’utilisateur membre du groupe Administrateurs Microsoft Entra DC dans votre locataire Microsoft Entra.

Paramètres de la stratégie de mot de passe par défaut

Les stratégies de mot de passe affinées (SMPA) vous permettent d’appliquer des restrictions spécifiques pour les stratégies de verrouillage de compte et de mot de passe à différents utilisateurs d’un domaine. Par exemple, vous pouvez sécuriser les comptes privilégiés en leur appliquant des paramètres de verrouillage de compte plus stricts que pour les comptes non privilégiés standard. Vous pouvez créer plusieurs stratégies de mot de passe affinées dans un domaine managé et spécifier l’ordre de priorité selon lequel elles doivent être appliquées aux utilisateurs.

Pour plus d’informations sur les stratégies de mot de passe et l’utilisation du Centre d’administration Active Directory, consultez les articles suivants :

- En savoir plus sur les stratégies de mot de passe affinées

- Configurer des stratégies de mot de passe affinées à partir du Centre d’administration Active Directory

Les stratégies sont distribuées par le biais de l’association de groupes dans un domaine managé et les modifications que vous apportez sont appliquées à la connexion utilisateur suivante. La modification de la stratégie ne déverrouille pas un compte d’utilisateur qui est déjà verrouillé.

Les stratégies de mot de passe se comportent un peu différemment en fonction de la manière dont le compte d’utilisateur auquel elles sont appliquées a été créé. Il existe deux manières de créer un compte d’utilisateur dans Domain Services :

- Le compte d’utilisateur peut être synchronisé à partir de Microsoft Entra ID. Cela inclut les comptes d’utilisateur cloud uniquement créés directement dans Azure et les comptes d’utilisateur hybrides synchronisés à partir d’un environnement AD DS local à l’aide de Microsoft Entra Connect.

- La majorité des comptes d’utilisateur dans Domain Services sont créés via le processus de synchronisation de Microsoft Entra ID.

- Le compte d’utilisateur peut être créé manuellement dans un domaine managé et ne pas exister dans Microsoft Entra ID.

Tous les utilisateurs, quelle que soit la manière dont ils ont été créés, disposent des stratégies de verrouillage de compte suivantes appliquées par la stratégie de mot de passe par défaut dans Domain Services :

- Durée de verrouillage de compte : 30

- Nombre d’échecs d’ouverture de session autorisés : 5

- Réinitialisation du nombre d’échecs d’ouverture de session après : 2 minutes

- Âge maximal du mot de passe (durée de vie) : 90 jours

Avec ces paramètres par défaut, les comptes d’utilisateurs sont verrouillés pendant 30 minutes si cinq mots de passe non valides sont utilisés en l’espace de 2 minutes. Les comptes sont déverrouillés automatiquement après 30 minutes.

Les verrouillages de comptes se produisent uniquement dans le domaine managé. Les comptes d’utilisateur sont uniquement verrouillés dans Domain Services, et uniquement suite à des échecs de tentatives de connexion sur le domaine managé. Les comptes d’utilisateur synchronisés à partir de Microsoft Entra ID ou localement ne sont pas verrouillés dans leurs annuaires sources, uniquement dans Domain Services.

Si vous avez une stratégie de mot de passe Microsoft Entra qui spécifie l’âge maximal du mot de passe supérieur à 90 jours, cet âge maximal est appliqué à la stratégie par défaut dans Domain Services. Vous pouvez configurer une stratégie de mot de passe personnalisée pour définir un âge maximal de mot de passe différent dans Domain Services. Faites attention si vous avez configuré un âge maximal de mot de passe plus court dans une stratégie de mot de passe Domain Services que dans Microsoft Entra ID ou un environnement AD DS local. Dans ce scénario, le mot de passe d’un utilisateur peut expirer dans Domain Services avant qu’il ne soit invité à le changer dans Microsoft Entra ID ou dans un environnement AD DS local.

Pour les comptes d’utilisateur créés manuellement dans un domaine managé, les paramètres de mot de passe supplémentaires suivants sont également appliqués à partir de la stratégie par défaut. Ces paramètres ne s’appliquent pas aux comptes d’utilisateur synchronisés à partir de Microsoft Entra ID, car l’utilisateur ne peut pas mettre à jour son mot de passe directement dans Domain Services.

- Longueur minimale du mot de passe (caractères) : 7

- Les mots de passe doivent respecter les conventions de complexité

Vous ne pouvez pas modifier les paramètres de verrouillage de compte ou de mot de passe dans la stratégie de mot de passe par défaut. En revanche, les membres du groupe Administrateurs AAD DC peuvent créer des stratégies de mot de passe personnalisées et les configurer pour qu’elles remplacent (prioritairement) la stratégie intégrée par défaut, comme cela est expliqué dans la section suivante.

Créer une stratégie de mot de passe personnalisée

Après avoir créé et exécuté plusieurs applications dans Azure, vous souhaiterez peut-être configurer une stratégie de mot de passe personnalisée. Par exemple, vous pouvez créer une stratégie pour définir différents paramètres de stratégie de verrouillage de compte.

Les stratégies de mot de passe personnalisées sont appliquées aux groupes dans un domaine managé. Cette configuration remplace de fait la stratégie par défaut.

Pour créer une stratégie de mot de passe personnalisée, utilisez les outils d’administration Active Directory à partir d’une machine virtuelle jointe à un domaine. Le Centre d’administration Active Directory vous permet d’afficher, de modifier et de créer des ressources dans un domaine managé, notamment des unités d’organisation.

Notes

Pour créer une stratégie de mot de passe personnalisée dans un domaine managé, vous devez être connecté à un compte d’utilisateur membre du groupe Administrateurs AAD DC.

Dans l’écran d’accueil, sélectionnez Outils d’administration. La liste des outils de gestion disponibles qui ont été installés dans le tutoriel Créer une machine virtuelle de gestion s’affiche à l’écran.

Pour créer et gérer des unités d’organisation, sélectionnez Centre d’administration Active Directory dans la liste des outils d’administration.

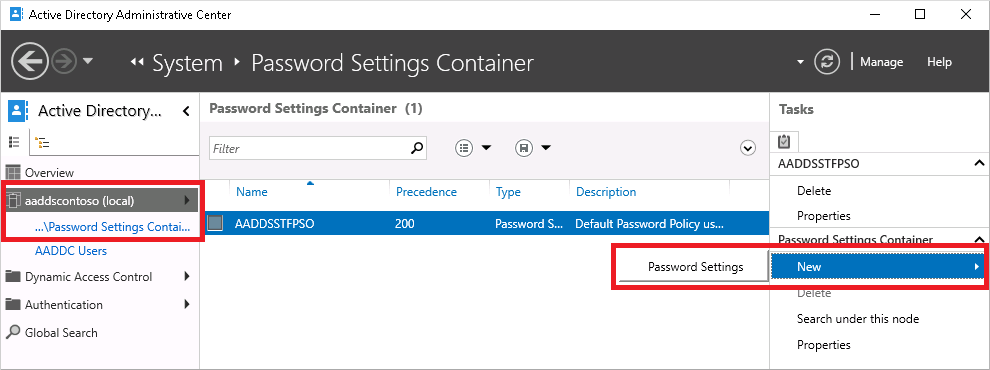

Dans le volet gauche, choisissez votre domaine managé, par exemple aaddscontoso.com.

Ouvrez le conteneur Système, puis la classe d’objets PSC (Password Settings Container).

Une stratégie de mot de passe intégrée pour le domaine managé s’affiche. Vous ne pouvez pas modifier cette stratégie intégrée. Vous devez créer une stratégie de mot de passe personnalisée pour remplacer la stratégie par défaut.

Dans le volet des tâches à droite, sélectionnez Nouveau > Paramètres de mot de passe.

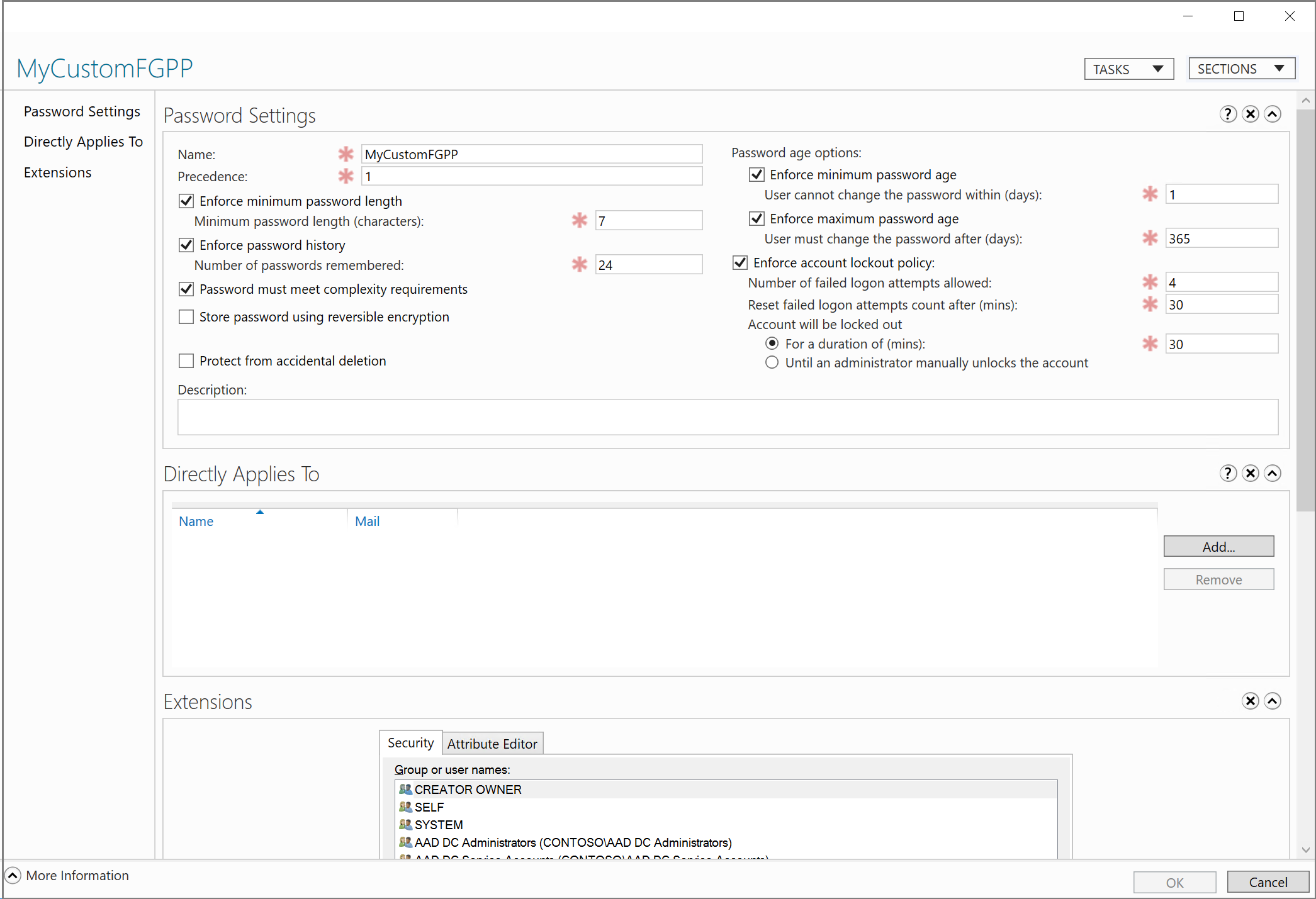

Dans la boîte de dialogue Créer des paramètres de mot de passe, entrez un nom pour la stratégie, par exemple MyCustomFGPP.

Quand plusieurs stratégies de mot de passe ont été définies, la stratégie appliquée à un utilisateur est celle qui a la précédence, ou priorité, la plus élevée. Plus le numéro est faible, plus la priorité est élevée. La stratégie de mot de passe par défaut a une priorité de 200.

Définissez la précédence de votre stratégie de mot de passe personnalisée pour remplacer la valeur par défaut, par exemple 1.

Modifiez les autres paramètres de la stratégie de mot de passe comme vous le souhaitez. Les paramètres de verrouillage de compte s’appliquent à tous les utilisateurs, mais ne prennent effet qu’au sein du domaine managé et non dans Microsoft Entra lui-même.

Décochez Protéger contre la suppression accidentelle. Si cette option est sélectionnée, vous ne pouvez pas enregistrer la SMPA.

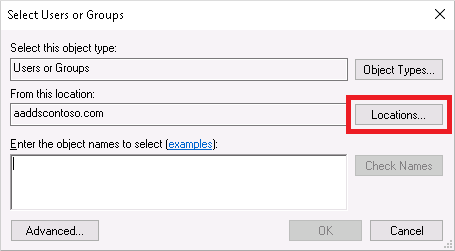

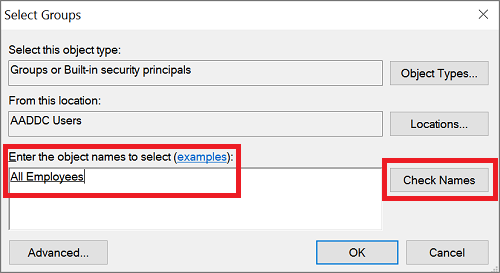

Dans la section S’applique directement à, cliquez sur le bouton Ajouter. Dans la boîte de dialogue Sélectionner Utilisateurs ou Groupes, sélectionnez le bouton Emplacements.

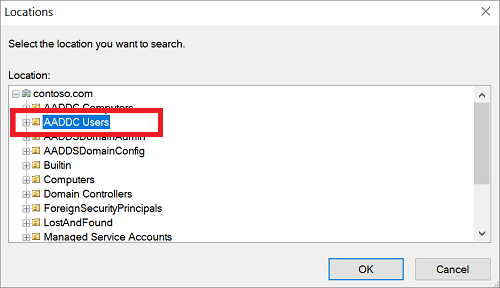

Dans la boîte de dialogue Emplacements, développez le nom de domaine, par exemple aaddscontoso.com, puis sélectionnez une unité d’organisation, par exemple Utilisateurs AADDC. Si vous avez à disposition une unité d’organisation personnalisée qui contient un groupe d’utilisateurs auquel vous souhaitez appliquer une stratégie, sélectionnez cette unité d’organisation.

Tapez le nom de l’utilisateur ou du groupe auquel vous souhaitez appliquer la stratégie. Sélectionnez Vérifier les noms pour valider le compte.

Cliquez sur OK pour enregistrer votre stratégie de mot de passe personnalisée.

Étapes suivantes

Pour plus d’informations sur les stratégies de mot de passe et l’utilisation du Centre d’administration Active Directory, consultez les articles suivants :