Configurer le gestionnaire d’informations d’identification – API Microsoft Graph

S’APPLIQUE À : tous les niveaux de Gestion des API

Cet article vous guide tout au long des étapes nécessaires pour créer une connexion managée à l’API Microsoft Graph dans le service Gestion des API Azure. Le type d’autorisation par code d’autorisation est utilisé dans cet exemple.

Vous allez apprendre à effectuer les actions suivantes :

- Créer un proxy d’application Microsoft Entra

- Créer et configurer un fournisseur d’informations d’identification dans Gestion des API

- Configurer une connexion

- Créer une API Microsoft Graph dans Gestion des API et configurer une stratégie

- Tester votre API Microsoft Graph dans Gestion des API

Prérequis

Accès à un locataire Microsoft Entra dans lequel vous disposez des autorisations nécessaires pour créer une inscription d’application et accorder le consentement de l’administrateur pour les autorisations de l’application. En savoir plus

Si vous souhaitez créer votre propre locataire de développeur, vous pouvez vous inscrire au Programme pour les développeurs Microsoft 365.

Une instance Gestion des API en cours d’exécution. Si nécessaire, créez une instance Gestion des API Azure.

Activez une identité managée affectée par le système pour API Management dans l’instance Gestion des API.

Étape 1 : créer une application Microsoft Entra

Créez une application Microsoft Entra pour l’API et accordez-lui les autorisations appropriées pour les requêtes que vous souhaitez appeler.

Connectez-vous au Portail Azure avec un compte disposant d’autorisations suffisantes dans le locataire.

Sous Services Azure, sélectionnez Microsoft Entra ID.

Dans le menu de gauche, sélectionnez Inscriptions d’applications, puis sélectionnez + Nouvelle inscription.

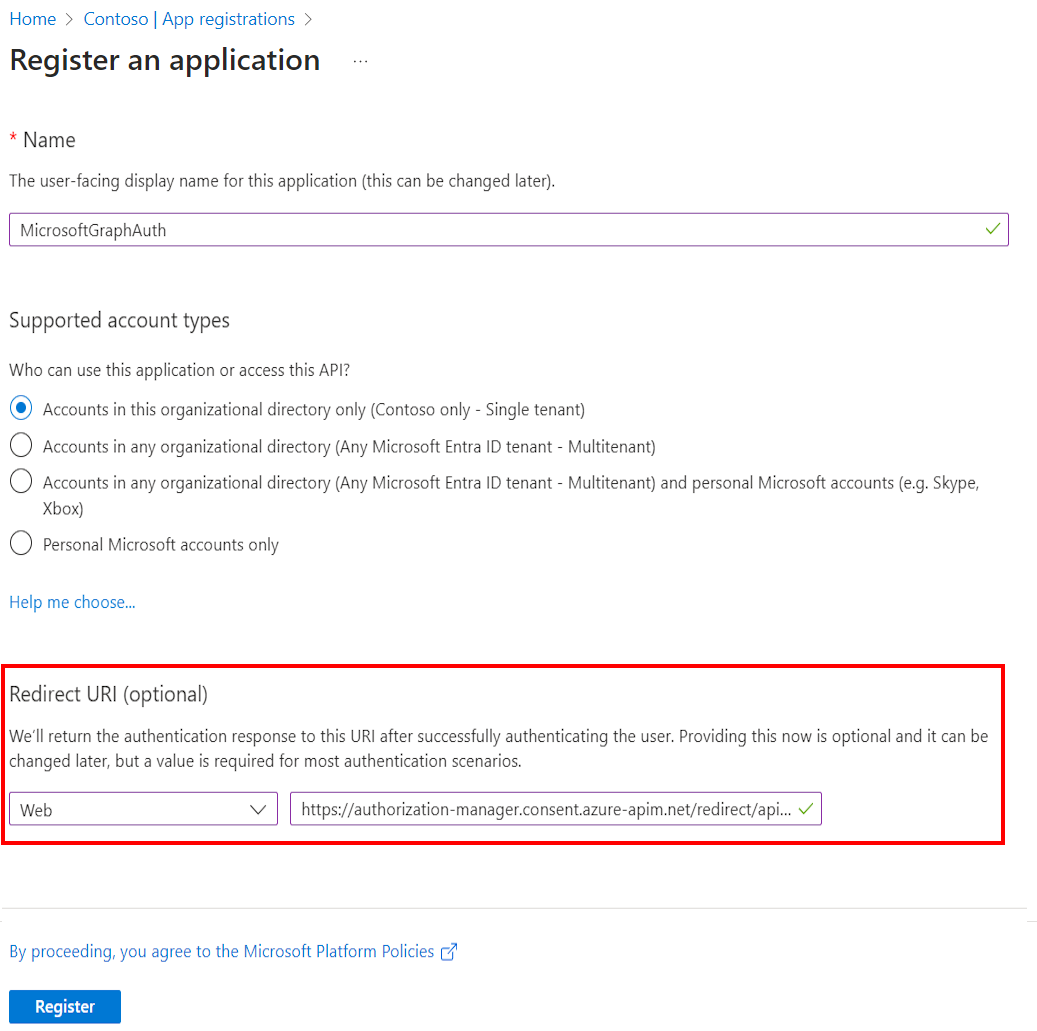

Dans la page Inscrire une application, entrez les paramètres d’inscription de votre application :

Dans Nom, entrez un nom explicite qui sera vu par les utilisateurs de l’application, par exemple MicrosoftGraphAuth.

Dans Types de comptes pris en charge, sélectionnez une option adaptée à votre scénario, par exemple, Comptes dans cet annuaire d’organisation uniquement (locataire unique).

Définissez l’URI de redirection sur Web, puis entrez

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>, en indiquant le nom du service Gestion des API dans lequel vous allez configurer le fournisseur d’informations d’identification.Sélectionnez Inscrire.

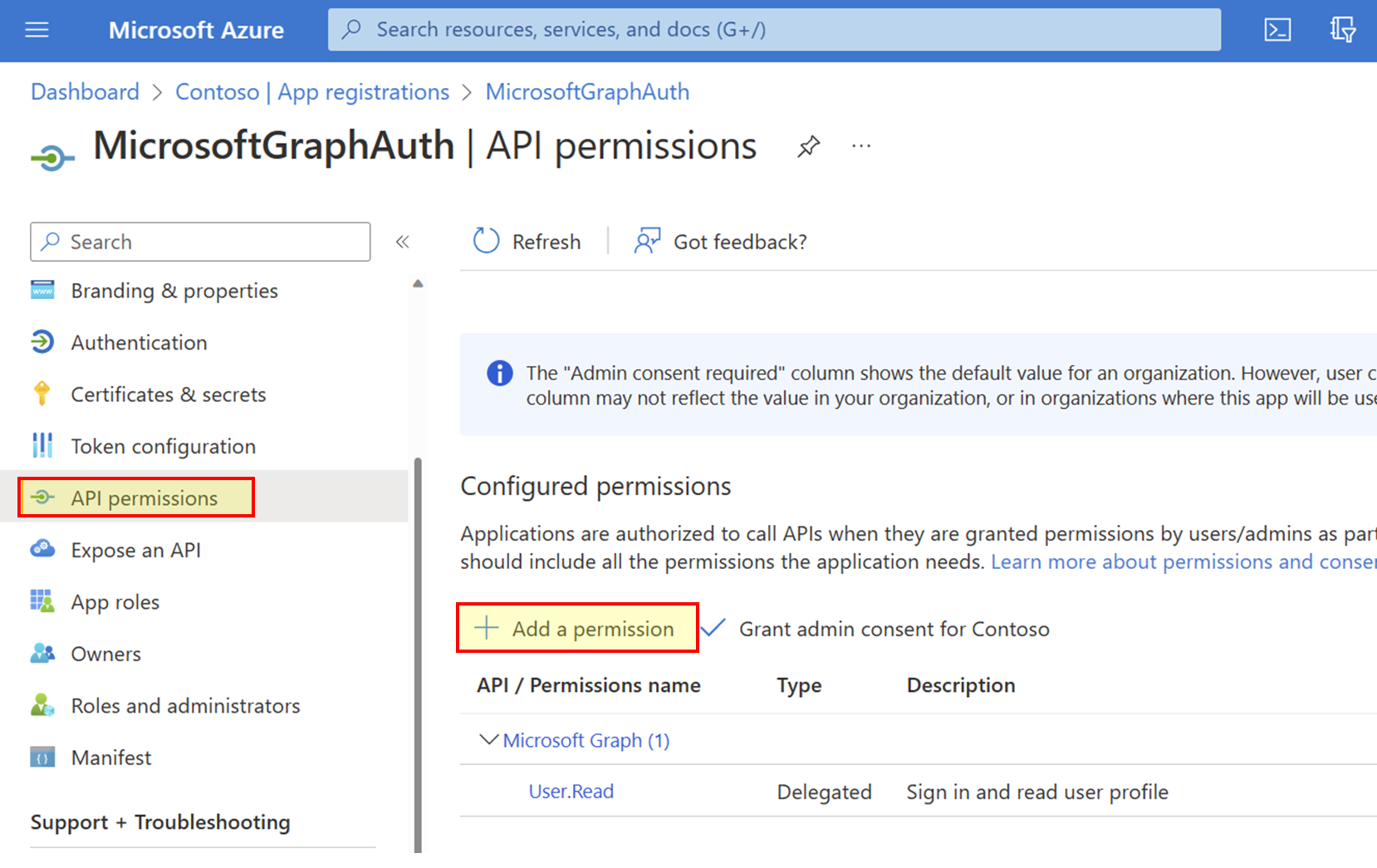

Dans le menu de gauche, sélectionnez Autorisations d’API, puis + Ajouter une autorisation.

- Sélectionnez Microsoft Graph, puis Autorisations déléguées.

Notes

Vérifiez que l’autorisation User.Read avec le type Délégué a déjà été ajoutée.

- Tapez Team, développez les options Team, puis sélectionnez Team.ReadBasic.All. Sélectionnez Ajouter des autorisations.

- Ensuite, sélectionnez Accorder un consentement d’administrateur pour l’annuaire par défaut. L’état des autorisations passe à Accordé pour le répertoire par défaut.

- Sélectionnez Microsoft Graph, puis Autorisations déléguées.

Dans le menu de gauche, sélectionnez Vue d’ensemble. Sur la page Vue d’ensemble, recherchez la valeur de l’ID d’application (client) et notez-la pour l’utiliser à l’étape 2.

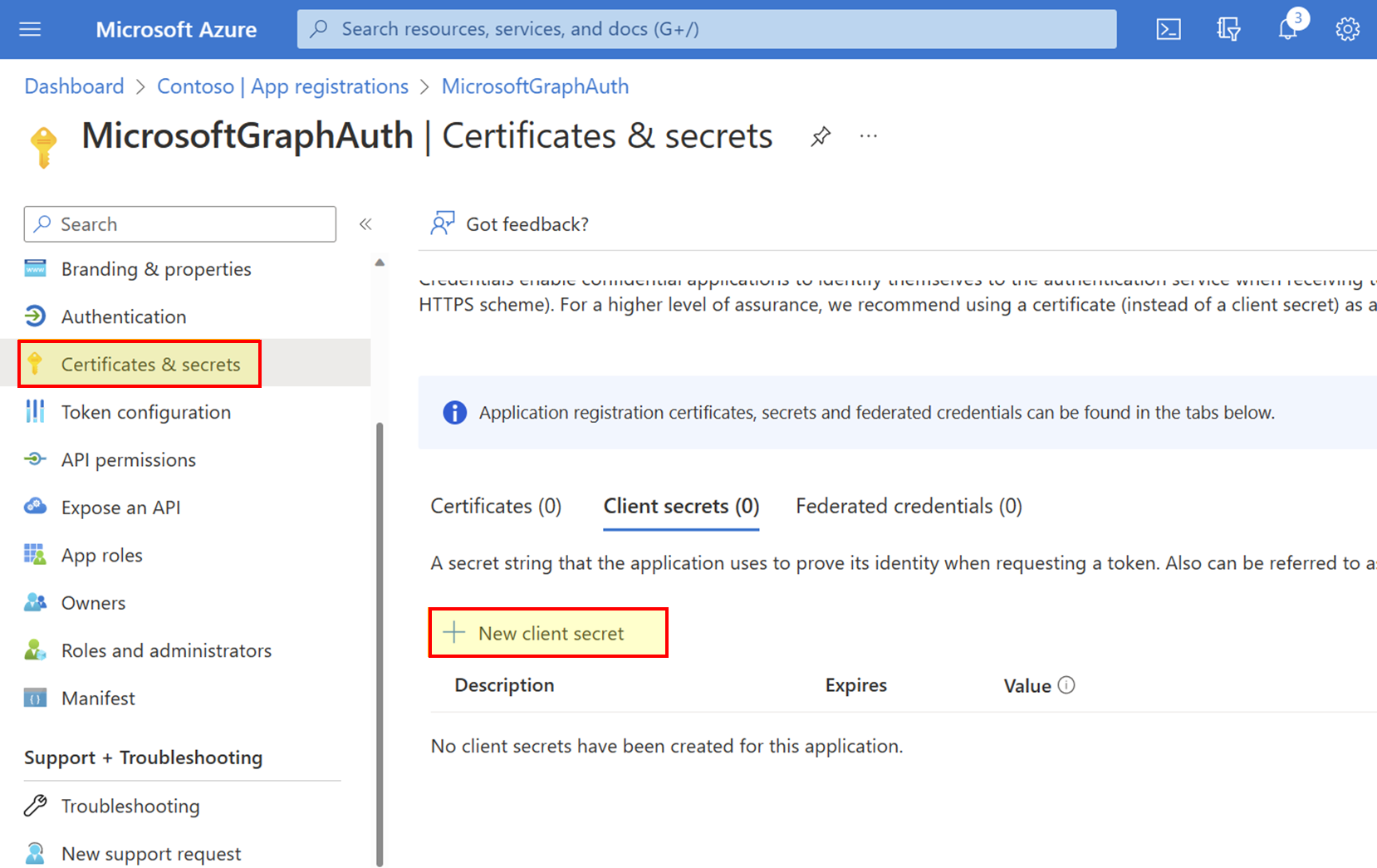

Dans le menu de gauche, sélectionnez Certificats et secrets, puis + Nouveau secret client.

- Entrez une Description.

- Sélectionnez une option pour Date d’expiration.

- Sélectionnez Ajouter.

- Copiez la Valeur du secret client avant de quitter la page. Vous en aurez besoin à l’étape 2.

Étape 2 : Configurer un fournisseur d’informations d’identification dans Gestion des API

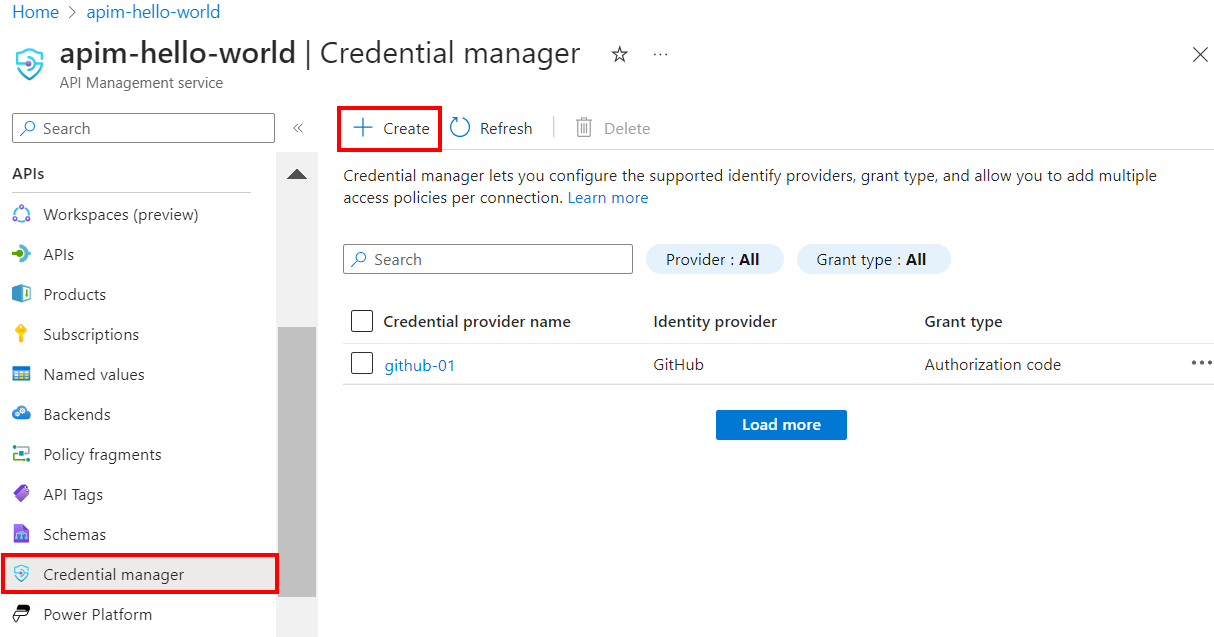

Connectez-vous au portail et accédez à votre instance Gestion des API.

Dans le menu de gauche, sélectionnez Gestionnaire d’informations d’identification, puis + Créer.

Dans la page Créer un fournisseur d’informations d’identification, entrez les paramètres suivants, puis sélectionnez Créer :

Paramètres Valeur Nom du fournisseur d’informations d’identification Nom de votre choix, tel que MicrosoftEntraID-01 Fournisseur d’identité Sélectionnez Azure Active Directory v1. Type d’autorisation Sélectionnez Code d’autorisation. URL d’autorisation Optionnel pour le fournisseur d’identité Microsoft Entra. La valeur par défaut est https://login.microsoftonline.com.ID client Collez la valeur que vous avez copiée précédemment à partir de l’inscription de l’application Clé secrète client Collez la valeur que vous avez copiée précédemment à partir de l’inscription de l’application URL des ressources https://graph.microsoft.comTenant ID Optionnel pour le fournisseur d’identité Microsoft Entra. La valeur par défaut est Common. Étendues Optionnel pour le fournisseur d’identité Microsoft Entra. Configuré automatiquement à partir des autorisations d’API de l’application Microsoft Entra.

Étape 3 : Configurer une connexion

Sous l’onglet Connexion, effectuez les étapes pour configurer votre connexion au fournisseur.

Remarque

Quand vous configurez une connexion, le service Gestion des API configure par défaut une stratégie d’accès qui permet l’accès par l’identité managée affectée par le système de l’instance. Cet accès est suffisant pour cet exemple. Vous pouvez ajouter des stratégies d’accès supplémentaires en fonction de vos besoins.

- Entrez un nom de connexion, puis sélectionnez Enregistrer.

- Sous Étape 2 : Se connecter à votre connexion (pour le type d’autorisation de code d’autorisation), sélectionnez le lien pour vous connecter au fournisseur d’informations d’identification. Effectuez les étapes pour autoriser l’accès, puis retournez à Gestion des API.

- Sous Étape 3 : Déterminer qui aura accès à cette connexion (stratégie d’accès), le membre d’identité managée est répertorié. L’ajout d’autres membres est facultatif, selon votre scénario.

- Cliquez sur Terminer.

La nouvelle connexion apparaît dans la liste des connexions et présente l’état Connecté. Si vous souhaitez créer une autre connexion pour le fournisseur d’informations d’identification, effectuez les étapes précédentes.

Conseil

Utilisez le portail pour ajouter, mettre à jour ou supprimer des connexions à un fournisseur d’informations d’identification à tout moment. Pour plus d’informations, consultez l’article Configurer plusieurs connexions.

Remarque

Si vous mettez à jour vos autorisations Microsoft Graph après cette étape, vous devrez répéter les étapes 2 et 3.

Étape 4 : Créer une API Microsoft Graph dans Gestion des API et configurer une stratégie

Connectez-vous au portail et accédez à votre instance Gestion des API.

Dans le menu de gauche, sélectionnez API > + Ajouter une API.

Sélectionnez HTTP ou saisissez les paramètres suivants. Sélectionnez ensuite Créer.

Paramètre Valeur Nom complet msgraph URL du service web https://graph.microsoft.com/v1.0Suffixe de l’URL de l’API msgraph Accédez à l’API nouvellement créée et sélectionnez Ajouter une opération. Entrez les paramètres suivants et sélectionnez Enregistrer.

Paramètre Valeur Nom complet getprofile URL pour GET /me Suivez les étapes précédentes pour ajouter une autre opération avec les paramètres suivants.

Paramètre Valeur Nom complet getJoinedTeams URL pour GET /me/joinedTeams Sélectionnez Toutes les opérations. Dans la section Traitement entrant, sélectionnez l’icône Éditeur de code (</>).

Copiez et collez l’extrait suivant. Mettez à jour la

get-authorization-contextstratégie avec les noms du fournisseur d’informations d’identification et de la connexion que vous avez configurés dans les étapes précédentes, et sélectionnez Enregistrer.- Remplacez le nom de votre fournisseur d’informations d’identification par la valeur de

provider-id - Remplacez votre nom de connexion par la valeur de

authorization-id

<policies> <inbound> <base /> <get-authorization-context provider-id="MicrosoftEntraID-01" authorization-id="first-connection" context-variable-name="auth-context" identity-type="managed" ignore-error="false" /> <set-header name="Authorization" exists-action="override"> <value>@("Bearer " + ((Authorization)context.Variables.GetValueOrDefault("auth-context"))?.AccessToken)</value> </set-header> </inbound> <backend> <base /> </backend> <outbound> <base /> </outbound> <on-error> <base /> </on-error> </policies>- Remplacez le nom de votre fournisseur d’informations d’identification par la valeur de

La définition de stratégie précédente se compose de deux parties :

- La stratégie get-authorization-context extrait un jeton d’autorisation en référençant le fournisseur d’informations d’identification et la connexion qui ont été créés précédemment.

- La stratégie set-header crée un en-tête HTTP avec le jeton d’accès extrait.

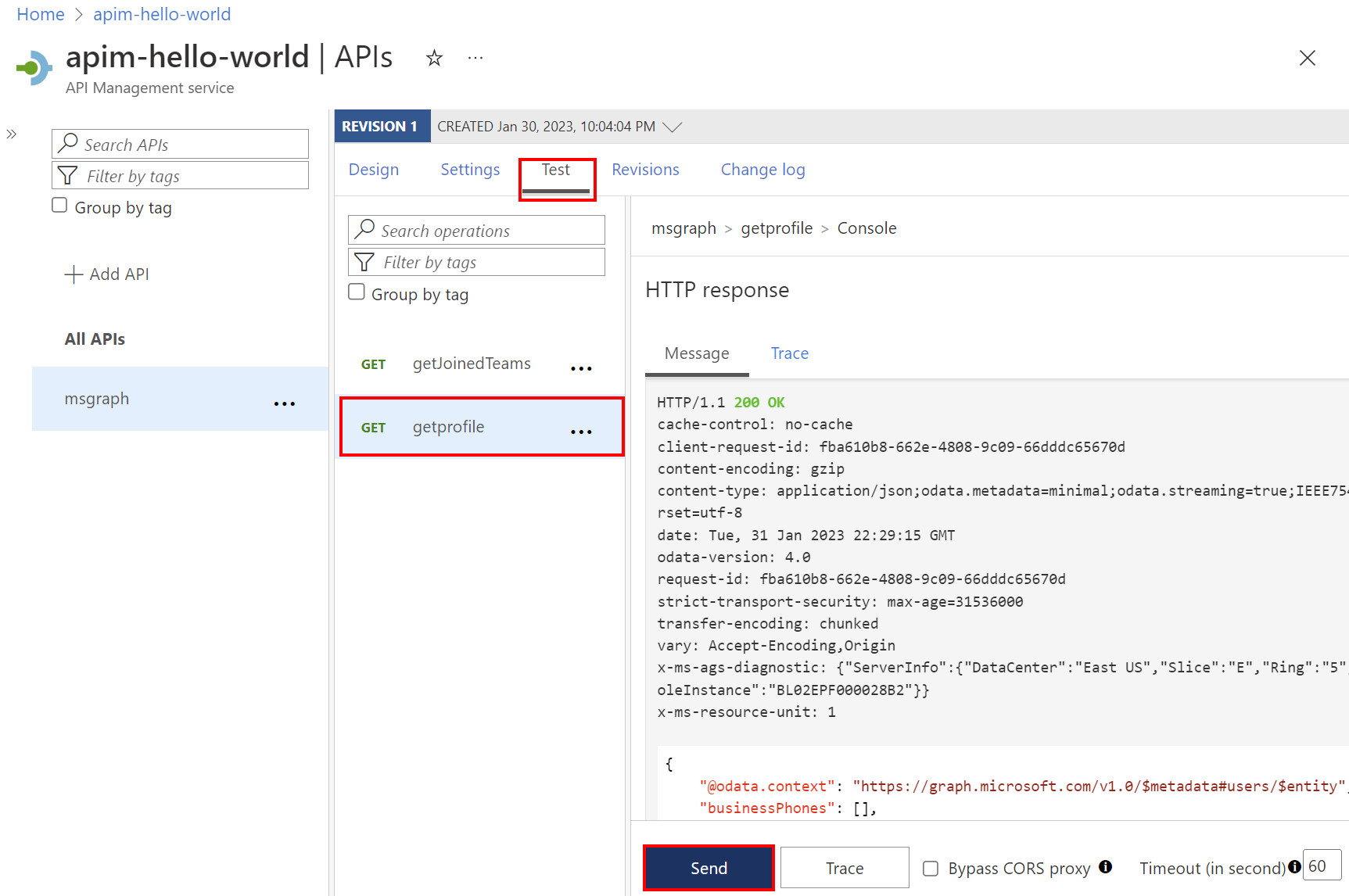

Étape 5 : Tester l’API

Sous l’onglet Test, sélectionnez une opération que vous avez configurée.

Sélectionnez Envoyer.

Une réponse réussie retourne les données utilisateur de Microsoft Graph.

Contenu connexe

- En savoir plus sur les stratégies d’authentification et d’autorisation dans Gestion des API Azure.

- En savoir plus sur les étendues et autorisations par défaut dans Microsoft Entra ID.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour