Déploiement

Azure App Configuration prend en charge les méthodes suivantes pour lire et gérer votre configuration pendant le déploiement :

- Modèle ARM

- Bicep

- Terraform

Gérer les ressources Azure App Configuration lors du déploiement

Autorisation Azure Resource Manager

Vous devez disposer des autorisations Azure Resource Manager pour gérer les ressources Azure App Configuration. Les rôles du contrôle d’accès en fonction du rôle Azure (Azure RBAC) offrant ces autorisations incluent l’action Microsoft.AppConfiguration/configurationStores/write ou Microsoft.AppConfiguration/configurationStores/*. Parmi les rôles intégrés comportant cette action figurent :

- Propriétaire

- Contributeur

Pour plus d’informations sur Azure RBAC et Microsoft Entra ID, consultez Autoriser l’accès à Azure App Configuration à l’aide de Microsoft Entra ID.

Gérer les données Azure App Configuration lors du déploiement

Les données Azure App Configuration, telles que les valeurs clés et les instantanés, peuvent être gérées lors du déploiement. Lorsque vous gérez des données App Configuration de cette façon, il est recommandé de définir le mode d’authentification Azure Resource Manager de votre magasin de configuration sur Direct (Pass-through). Ce mode d’authentification garantit que l’accès aux données nécessite une combinaison de plans de données et de rôles de gestion Azure Resource Manager et garantit que l’accès aux données peut être correctement attribué à l’appelant de déploiement à des fins d’audit.

Important

La version 2023-08-01-preview ou ultérieure de l’API du plan de contrôle App Configuration est nécessaire pour configurer le mode d’authentification Azure Resource Manager à l’aide d’un modèle ARM, de Bicepou de l’API REST. Consultez les exemples d’API REST.

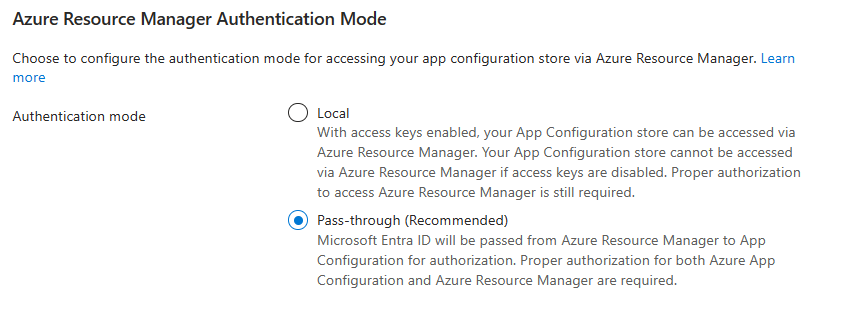

Mode d’authentification Azure Resource Manager

Pour configurer le mode d’authentification Azure Resource Manager d’une ressource Azure App Configuration dans le Portail Azure, procédez comme suit :

Accédez à votre ressource Azure App Configuration dans le Portail Azure.

Sous Paramètres, accédez à Paramètres d’accès.

Sous Mode d’authentification Azure Resource Manager, sélectionnez le mode d’authentification directe (Pass-through) recommandé.

Remarque

Le mode d’authentification local est destiné à la compatibilité descendante et présente plusieurs limitations. Il ne prend pas en charge l’audit approprié pour accéder aux données lors du déploiement. En mode d’authentification local, l’accès aux données clé-valeur à l’intérieur d’un modèle ARM/Bicep/Terraform est désactivé si l’authentification par clé d’accès est désactivée. Les autorisations du plan de données Azure App Configuration ne sont pas requises pour accéder aux données en mode d’authentification local.

Autorisation Azure App Configuration

Lorsque votre ressource App Configuration a son mode d’authentification Azure Resource Manager défini sur Direct (Pass-through), vous devez disposer des autorisations du plan de données Azure App Configuration pour lire et gérer les données Azure App Configuration lors du déploiement. Cette exigence s’ajoute aux exigences d’autorisation de gestion de base de la ressource. Les autorisations du plan de données Azure App Configuration incluent Microsoft.AppConfiguration/configurationStores/*/read et Microsoft.AppConfiguration/configurationStores/*/write. Parmi les rôles intégrés comportant cette action figurent :

- Propriétaire des données App Configuration

- Lecteur des données App Configuration

Pour plus d’informations sur Azure RBAC et Microsoft Entra ID, consultez Autoriser l’accès à Azure App Configuration à l’aide de Microsoft Entra ID.

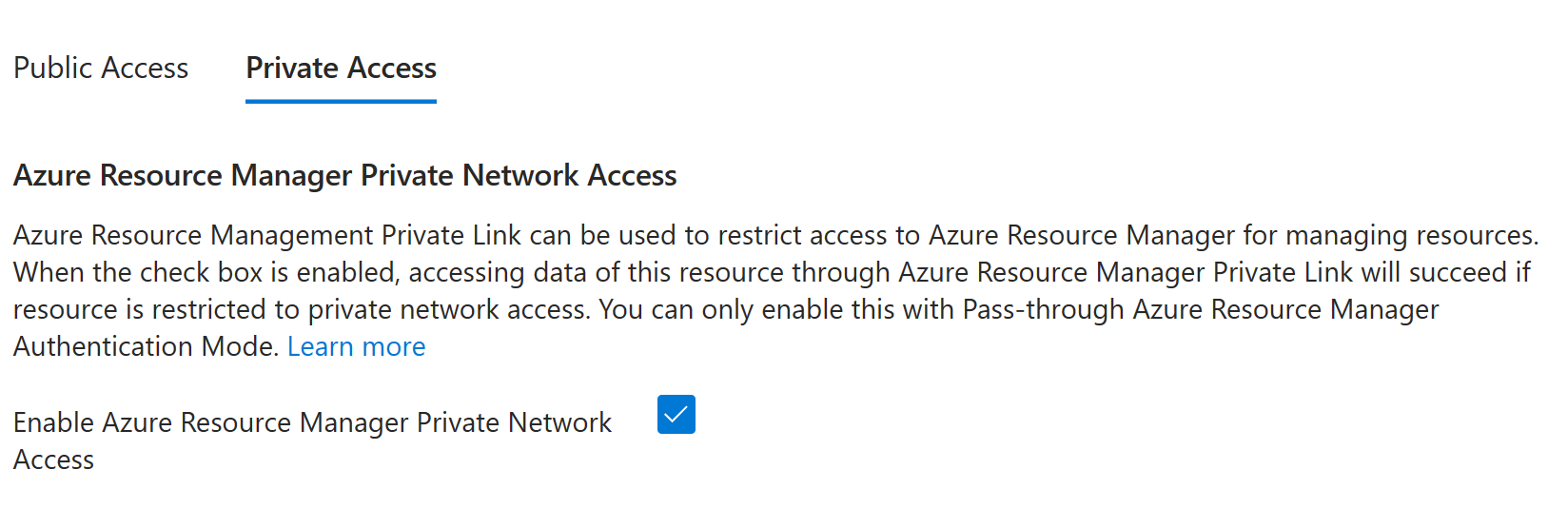

Accès réseau privé

Lorsqu’une ressource App Configuration est limitée à l’accès au réseau privé, les déploiements accédant aux données App Configuration via des réseaux publics sont bloqués. Pour réussir vos déploiements lorsque l’accès à une ressource App Configuration est limité aux réseaux privés, vous devez prendre les mesures suivantes :

- Azure Resource Management Private Link doit être configuré.

- La ressource App Configuration doit avoir le mode d’authentification Azure Resource Manager défini sur Direct (Pass-through).

- La ressource App Configuration doit disposer d’un accès au réseau privé Azure Resource Manager.

- Les déploiements accédant aux données App Configuration doivent s’exécuter via la liaison privée Azure Resource Manager configurée.

Si tous ces critères sont réunis, les déploiements accédant aux données App Configuration n’échoueront pas.

Pour activer l’accès au réseau privé Azure Resource Manager pour une ressource Azure App Configuration dans le Portail Azure, procédez comme suit :

Accédez à votre ressource Azure App Configuration dans le Portail Azure.

Sous Paramètres, accédez à Mise en réseau.

Sous Accès privé, vérifiez le paramètre Activer l’accès privé Azure Resource Manager.

Remarque

L’accès au réseau privé Azure Resource Manager ne peut être activé qu’en mode d’authentification directe (Pass-through).

Étapes suivantes

Pour en savoir plus sur le déploiement à l’aide du modèle ARM et de Bicep, consultez les documentations liées ci-dessous.