Configurer un webhook pour obtenir des alertes de journal d’activité

Dans le cadre de la définition d’un groupe d’actions, vous pouvez configurer des points de terminaison Webhook pour qu’ils reçoivent des notifications d’alerte du journal d’activité. Grâce aux Webhooks, vous pouvez acheminer ces notifications vers d’autres systèmes à des fins de post-traitement ou d’exécution d’actions personnalisées. Cet article montre également à quoi ressemble la charge utile d’une requête HTTP POST pour un webhook.

Pour plus d’informations sur les alertes du journal d’activité, découvrez comment créer des alertes du journal d’activité Azure.

Pour plus d’informations sur les groupes d’actions, découvrez comment créer des groupes d’actions.

Notes

Vous pouvez également utiliser le schéma d’alerte commun pour vos intégrations de webhook. Le schéma d’alerte commun offre l’avantage de générer une seule charge utile d’alerte extensible et unifiée sur tous les services d’alerte dans Azure Monitor. En savoir plus sur le schéma d’alerte commun.

Authentifier le Webhook

Le Webhook peut éventuellement utiliser l’autorisation par jeton à des fins d’authentification. L’URI du Webhook est enregistrée avec un ID de jeton, par exemple, https://mysamplealert/webcallback?tokenid=sometokenid&someparameter=somevalue.

Schéma de la charge utile

La charge utile JSON contenue dans l’opération POST varie en fonction de champ data.context.activityLog.eventSource de la charge utile.

Notes

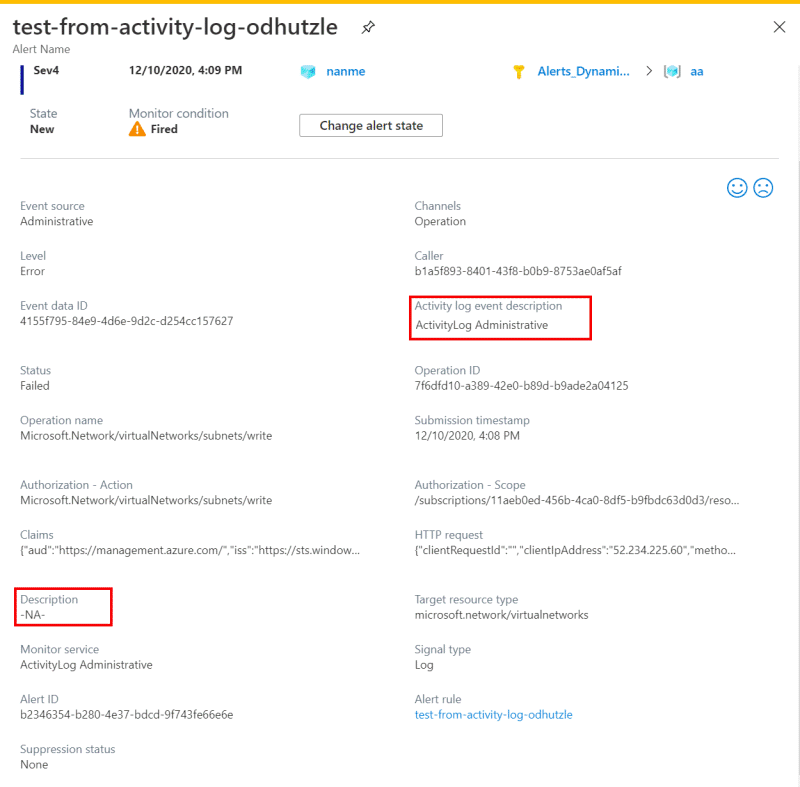

Actuellement, la description faisant partie de l’événement du journal d’activité est copiée dans la propriété Alert Description déclenchée.

Afin d’aligner la charge utile du journal d’activité avec d’autres types d’alertes, à partir du 1er avril 2021, la propriété d’alerte déclenchée Description contiendra la description de la règle d’alerte.

En vue de cette modification, nous avons créé une nouvelle propriété, Activity Log Event Description, vers l’alerte déclenchée par le journal d’activité. Cette nouvelle propriété sera remplie avec la propriété Description qui est déjà disponible. Par conséquent, le nouveau champ Activity Log Event Description contient la description qui fait partie de l’événement du journal d’activité.

Passez en revue vos règles d’alerte, vos règles d’action, vos Webhooks, votre application logique ou toute autre configuration dans laquelle vous pouvez utiliser la propriété Description de l’alerte déclenchée. Remplacez la propriété Description par la propriété Activity Log Event Description.

Si votre condition (dans vos règles d’action, vos Webhooks, votre application logique ou toute autre configuration) est actuellement basée sur la propriété Description pour les alertes de journal d’activité, vous devrez peut-être la modifier pour qu’elle soit basée sur la propriété Activity Log Event Description.

Pour remplir la nouvelle propriété Description, vous pouvez ajouter une description dans la définition de la règle d’alerte.

Courant

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Operation",

"correlationId": "6ac88262-43be-4adf-a11c-bd2179852898",

"eventSource": "Administrative",

"eventTimestamp": "2017-03-29T15:43:08.0019532+00:00",

"eventDataId": "8195a56a-85de-4663-943e-1a2bf401ad94",

"level": "Informational",

"operationName": "Microsoft.Insights/actionGroups/write",

"operationId": "6ac88262-43be-4adf-a11c-bd2179852898",

"status": "Started",

"subStatus": "",

"subscriptionId": "52c65f65-0518-4d37-9719-7dbbfc68c57a",

"submissionTimestamp": "2017-03-29T15:43:20.3863637+00:00",

...

}

},

"properties": {}

}

}

Administratif

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"authorization": {

"action": "Microsoft.Insights/actionGroups/write",

"scope": "/subscriptions/52c65f65-0518-4d37-9719-7dbbfc68c57b/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions"

},

"claims": "{...}",

"caller": "me@contoso.com",

"description": "",

"httpRequest": "{...}",

"resourceId": "/subscriptions/52c65f65-0518-4d37-9719-7dbbfc68c57b/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions",

"resourceGroupName": "CONTOSO-TEST",

"resourceProviderName": "Microsoft.Insights",

"resourceType": "Microsoft.Insights/actionGroups"

}

},

"properties": {}

}

}

Sécurité

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"correlationId":"2518408115673929999",

"description":"Failed SSH brute force attack. Failed brute force attacks were detected from the following attackers: [\"IP Address: 01.02.03.04\"]. Attackers were trying to access the host with the following user names: [\"root\"].",

"eventSource":"Security",

"eventTimestamp":"2017-06-25T19:00:32.607+00:00",

"eventDataId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"level":"Informational",

"operationName":"Microsoft.Security/locations/alerts/activate/action",

"operationId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"properties":{

"attackers":"[\"IP Address: 01.02.03.04\"]",

"numberOfFailedAuthenticationAttemptsToHost":"456",

"accountsUsedOnFailedSignInToHostAttempts":"[\"root\"]",

"wasSSHSessionInitiated":"No","endTimeUTC":"06/25/2017 19:59:39",

"actionTaken":"Detected",

"resourceType":"Virtual Machine",

"severity":"Medium",

"compromisedEntity":"LinuxVM1",

"remediationSteps":"[In case this is an Azure virtual machine, add the source IP to NSG block list for 24 hours (see https://azure.microsoft.com/documentation/articles/virtual-networks-nsg/)]",

"attackedResourceType":"Virtual Machine"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/Microsoft.Security/locations/centralus/alerts/Sec-07f2-4d74-aaf0-03d2f53d5a33",

"resourceGroupName":"contoso",

"resourceProviderName":"Microsoft.Security",

"status":"Active",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-25T20:23:04.9743772+00:00",

"resourceType":"MICROSOFT.SECURITY/LOCATIONS/ALERTS"

}

},

"properties":{}

}

}

Recommandation

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{

"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"claims":"{\"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress\":\"Microsoft.Advisor\"}",

"caller":"Microsoft.Advisor",

"correlationId":"123b4c54-11bb-3d65-89f1-0678da7891bd",

"description":"A new recommendation is available.",

"eventSource":"Recommendation",

"eventTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"httpRequest":"{\"clientIpAddress\":\"0.0.0.0\"}",

"eventDataId":"1bf234ef-e45f-4567-8bba-fb9b0ee1dbcb",

"level":"Informational",

"operationName":"Microsoft.Advisor/recommendations/available/action",

"properties":{

"recommendationSchemaVersion":"1.0",

"recommendationCategory":"HighAvailability",

"recommendationImpact":"Medium",

"recommendationName":"Enable Soft Delete to protect your blob data",

"recommendationResourceLink":"https://portal.azure.com/#blade/Microsoft_Azure_Expert/RecommendationListBlade/recommendationTypeId/12dbf883-5e4b-4f56-7da8-123b45c4b6e6",

"recommendationType":"12dbf883-5e4b-4f56-7da8-123b45c4b6e6"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/microsoft.storage/storageaccounts/contosoStore",

"resourceGroupName":"CONTOSO",

"resourceProviderName":"MICROSOFT.STORAGE",

"status":"Active",

"subStatus":"",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"resourceType":"MICROSOFT.STORAGE/STORAGEACCOUNTS"

}

},

"properties":{}

}

}

ServiceHealth

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin",

"correlationId": "bbac944f-ddc0-4b4c-aa85-cc7dc5d5c1a6",

"description": "Active: Virtual Machines - Australia East",

"eventSource": "ServiceHealth",

"eventTimestamp": "2017-10-18T23:49:25.3736084+00:00",

"eventDataId": "6fa98c0f-334a-b066-1934-1a4b3d929856",

"level": "Informational",

"operationName": "Microsoft.ServiceHealth/incident/action",

"operationId": "bbac944f-ddc0-4b4c-aa85-cc7dc5d5c1a6",

"properties": {

"title": "Virtual Machines - Australia East",

"service": "Virtual Machines",

"region": "Australia East",

"communication": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"incidentType": "Incident",

"trackingId": "0NIH-U2O",

"impactStartTime": "2017-10-18T02:48:00.0000000Z",

"impactedServices": "[{\"ImpactedRegions\":[{\"RegionName\":\"Australia East\"}],\"ServiceName\":\"Virtual Machines\"}]",

"defaultLanguageTitle": "Virtual Machines - Australia East",

"defaultLanguageContent": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"stage": "Active",

"communicationId": "636439673646212912",

"version": "0.1.1"

},

"status": "Active",

"subscriptionId": "45529734-0ed9-4895-a0df-44b59a5a07f9",

"submissionTimestamp": "2017-10-18T23:49:28.7864349+00:00"

}

},

"properties": {}

}

}

Pour obtenir des informations spécifiques au sujet des schémas des alertes du journal d’activité sur les notifications d’intégrité du service, consultez la page Notifications d’intégrité du service. En outre, découvrez comment configurer des notifications de Webhook relatives à l’intégrité du service avec vos solutions existantes de gestion des problèmes.

ResourceHealth

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin, Operation",

"correlationId": "a1be61fd-37ur-ba05-b827-cb874708babf",

"eventSource": "ResourceHealth",

"eventTimestamp": "2018-09-04T23:09:03.343+00:00",

"eventDataId": "2b37e2d0-7bda-4de7-ur8c6-1447d02265b2",

"level": "Informational",

"operationName": "Microsoft.Resourcehealth/healthevent/Activated/action",

"operationId": "2b37e2d0-7bda-489f-81c6-1447d02265b2",

"properties": {

"title": "Virtual Machine health status changed to unavailable",

"details": "Virtual machine has experienced an unexpected event",

"currentHealthStatus": "Unavailable",

"previousHealthStatus": "Available",

"type": "Downtime",

"cause": "PlatformInitiated"

},

"resourceId": "/subscriptions/<subscription Id>/resourceGroups/<resource group>/providers/Microsoft.Compute/virtualMachines/<resource name>",

"resourceGroupName": "<resource group>",

"resourceProviderName": "Microsoft.Resourcehealth/healthevent/action",

"status": "Active",

"subscriptionId": "<subscription Id>",

"submissionTimestamp": "2018-09-04T23:11:06.1607287+00:00",

"resourceType": "Microsoft.Compute/virtualMachines"

}

}

}

}

| Nom de l'élément | Description |

|---|---|

| status | Utilisé pour les alertes de métrique. Toujours défini sur activated pour les alertes du journal d’activité. |

| contexte | Contexte de l’événement. |

| resourceProviderName | Fournisseur de ressources de la ressource affectée. |

| conditionType | Toujours Event. |

| name | Nom de la règle d’alerte. |

| id | ID de ressource de l’alerte. |

| description | Description de l’alerte définie à la création de l’alerte. |

| subscriptionId | ID d’abonnement Azure. |

| timestamp | Heure à laquelle l’événement a été généré par le service Azure qui a traité la demande. |

| resourceId | ID de ressource de la ressource affectée. |

| resourceGroupName | Nom du groupe de ressources de la ressource affectée. |

| properties | Ensemble de paires <Key, Value> (c’est-à-dire, Dictionary<String, String>) incluant des détails sur l’événement. |

| événement | Élément contenant des métadonnées relatives à l’événement. |

| autorisation | Propriétés de contrôle d’accès en fonction du rôle Azure de l’événement. Il s’agit généralement de l’action, du rôle et de l’étendue. |

| catégorie | Catégorie de l’événement. Les valeurs Administrative, Alert, Security, ServiceHealth et Recommendation sont prises en charge. |

| caller | Adresse e-mail de l’utilisateur ayant effectué l’opération, la revendication de nom d’utilisateur principal (UPN) ou la revendication de nom de principal du service (SPN) basée sur la disponibilité. Peut être null pour certains appels système. |

| correlationId | Généralement un GUID au format chaîne. Les événements avec correlationId appartiennent à la même action et partagent généralement un correlationId. |

| eventDescription | Description textuelle statique de l’événement. |

| eventDataId | Identificateur unique de l’événement. |

| eventSource | Nom de l’infrastructure ou du service Azure ayant généré l’événement. |

| httpRequest | Il s’agit généralement de clientRequestId, de clientIpAddress et de la méthode HTTP (PUT, par exemple). |

| niveau | Peut prendre l’une des valeurs suivantes : Critical, Error, Warning et Informational. |

| operationId | Généralement, GUID partagé par les événements correspondant à une opération unique. |

| operationName | Nom de l’opération. |

| properties | Les propriétés de l’événement. |

| status | Chaîne. État de l’opération. Les valeurs courantes incluent Started, In Progress, Succeeded, Failed, Active et Resolved. |

| subStatus | Inclut généralement le code d’état HTTP de l’appel REST correspondant. Peut également inclure d’autres chaînes décrivant un sous-état. Les valeurs courants de sous-statut peuvent être les suivantes : OK (code d’état HTTP : 200), Created (code d’état HTTP : 201), Accepted (code d’état HTTP : 202), No Content (code d’état HTTP : 204), Bad Request (code d’état HTTP : 400), Not Found (code d’état HTTP : 404), Conflict (code d’état HTTP : 409), Internal Server Error (code d’état HTTP : 500), Service Unavailable (code d’état HTTP : 503), and Gateway Timeout (code d’état HTTP : 504). |

Pour obtenir des informations spécifiques au sujet des schémas de toutes les autres alertes du journal d’activité, consultez la page Vue d’ensemble du journal d’activité Azure.

Étapes suivantes

- En savoir plus sur le journal d’activité.

- Exécuter des scripts Azure Automation (Runbooks) sur des alertes Azure.

- Utiliser une application logique pour envoyer un SMS par le biais de Twilio à partir d’une alerte Azure. Cet exemple s’applique aux alertes de métrique, mais il peut être modifié pour fonctionner avec une alerte du journal d’activité.

- Utiliser une application logique pour envoyer un message Slack à partir d’une alerte Azure. Cet exemple s’applique aux alertes de métrique, mais il peut être modifié pour fonctionner avec une alerte du journal d’activité.

- Utiliser une application logique pour envoyer un message à une file d’attente Azure à partir d’une alerte Azure. Cet exemple s’applique aux alertes de métrique, mais il peut être modifié pour fonctionner avec une alerte du journal d’activité.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour